18.1 概况

1)概念

:指参照一定的标准规范要求,通过一系列的技术和管理方法,获取评估对象的网络安全状况信息,对其给出相应的网络安全情况综合判定。

网络安全测评对象通常包括信息系统的组成要素或信息系统自身。

2)发展

- 1983年,美国国防部颁布《可信计算机系统评估准则 TCSEC》

- 1991年,欧洲发布《信息技术安全评估准则 ITSEC》

- 1993年,美国发布《信息技术安全评估联邦准则 FC》

- 1996年,六国七方提出《信息技术安全评价通用准则 CC 1.0版》

- 1998年,六国七方发布 CC 2.0 版

- 1999年,ISO 接受CC作为国际标准 ISO/IEC 15408 标准

- 1995年,英国制定《信息安全管理要求》,后续演变成 ISO/IEC 27001

- 1999年,我国发布《计算机信息系统安全保护等级划分准则 GB 17859-1999》

- 2001年,参考 ISO/IEC 15408,我国发布《信息技术 安全技术 信息技术安全性评估准则 GB/T 18336-2001》

- 2008年,我国建立了自成体系的信息系统安全等级保护标准

18.2 类型

1)基于目标分类

1.安全等级测评

:是测评机构依据国家网络安全等级保护相关法律法规,按照有关管理规范和技术标准,对非涉及国家秘密的网络信息系统的安全等级保护状况进行检测评估的活动。网络信息系统安全等级测评主要检测和评估信息系统在安全技术、安全管理等方面是否符合已确定的安全等级的要求;对于尚未符合要求的信息系统,分析和评估其潜在威胁、薄弱环节以及现有安全防护措施,综合考虑信息系统的重要性和面临的安全威胁等因素,提出相应的整改建议,并在系统整改后进行复测确认,以确保网络信息系统的安全保护措施符合相应安全等级的基本安全要求。

2.验收测评

:是依据相关政策文件要求,遵循公开、公平和公正原则,根据用户申请的项目验收目标和验收范围,结合项目安全建设方案的实现目标和考核指标,对项目实施状况进行安全测试和评估,评价该项目是否满足安全验收要求中的各项安全技术指标和安全考核目标,为系统整体验收和下一步的安全规划提供参考依据。

3.风险测评

:是从风险管理角度,评估系统面临的威胁以及脆弱性导致安全事件的可能性,并结合安全事件所涉及的资产价值来判断安全事件一旦发生对系统造成的影响,提出有针对性的抵御威胁的方法措施,将风险控制在可接受的范围内,达到系统稳定运行的目的,为保证信息系统的安全建设、稳定运行提供技术参考。

网络信息系统安全风险测评从技术和管理两方面进行,主要内容包括系统调查、资产分析、威胁分析、技术及管理脆弱性分析、安全功能测试、风险分析等,出具风险评估报告,提出安全建议。

2)基于内容分类

依据网络信息系统构成的要素,网络安全测评可分成两大类型:技术安全测评和管理安全测评。其中,技术安全测评主要包括物理环境、网络通信、操作系统、数据库系统、应用系统数据及存储系统等相关技术方面的安全性测试和评估。管理安全测评主要包括管理机构、管理制度、管理流程、人员管理、系统建设、系统运维等方面的安全性评估。

3)基于实施方式分类

1.安全功能检测

安全功能检测依据网络信息系统的安全目标和设计要求,对信息系统的安全功能实现状况进行评估,检查安全功能是否满足目标和设计要求。

安全功能符合性检测的主要依据有:《信息安全技术 信息系统等级保护安全设计技术要求》(GB/T25070-2010)、《信息安全技术 信息系统通用安全技术要求》(GB/T20271-2006)、网络信息安全最佳实践、网络信息系统项目安全需求说明书等。

主要方法是:访谈调研、现场査看、文档审查、社会工程、漏洞扫描、渗透测试、形式化分析验证等。

2.安全管理检测

安全管理检测依据网络信息系统的管理目标,检查分析管理要素及机制的安全状况,评估安全管理是否满足信息系统的安全管理目标要求。

主要方法是:访谈调研、现场查看、文档审查、安全基线对比、社会工程等。

3.代码安全审查

代码安全审查是对定制开发的应用程序源代码进行静态安全扫描和审查,识别可能导致安全问题的编码缺陷和漏洞的过程。

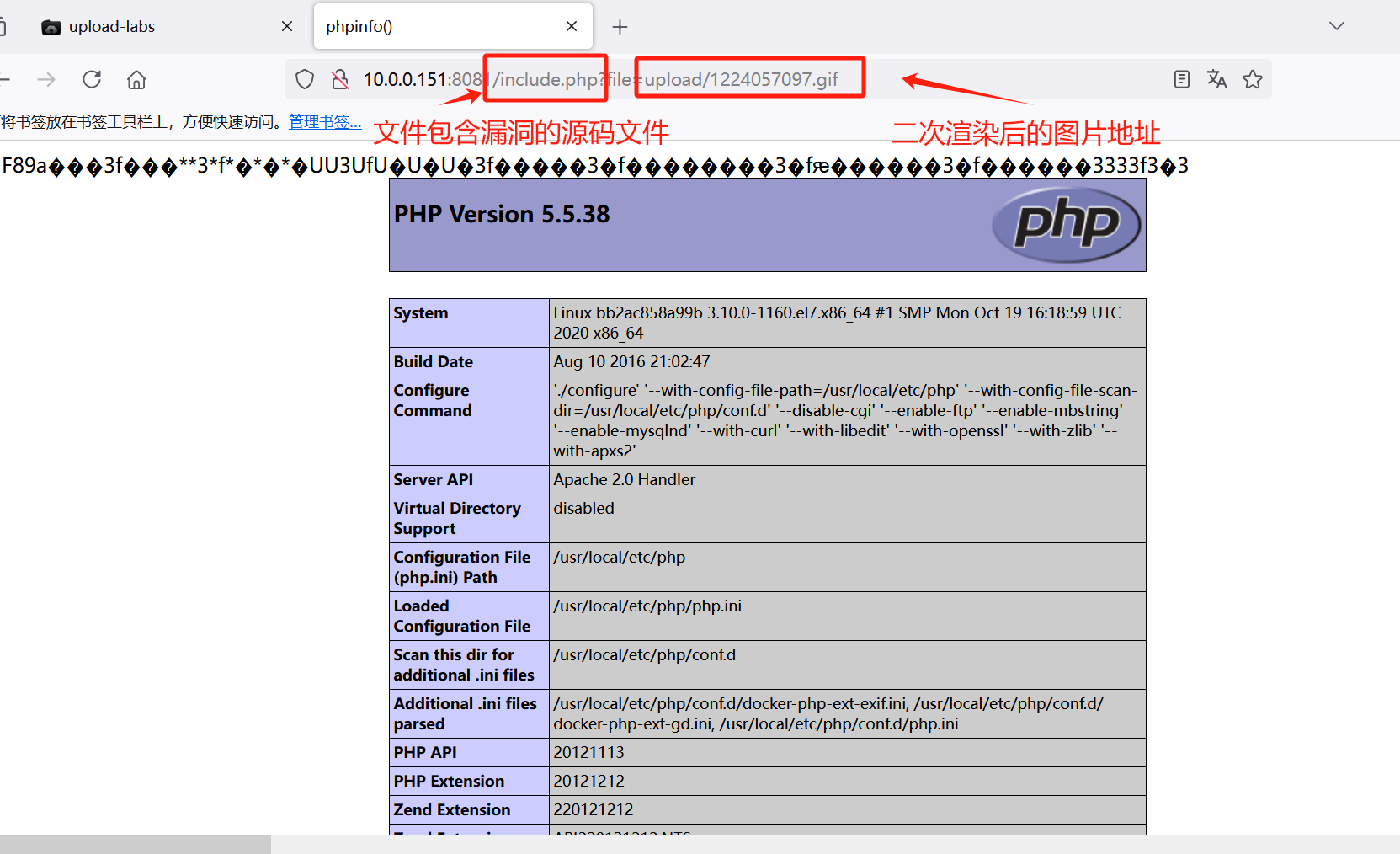

4.安全渗透测试

通过模拟黑客对目标系统进行渗透测试,发现、分析并验证其存在的主机安全漏洞、敏感信息泄露、SOL注入漏洞、跨站脚本漏洞及弱口令等安全隐患,评估系统抗攻击能力,提出安全加固建议。

5.信息系统攻击测试

根据用户提出的各种攻击性测试要求,分析应用系统现有防护设备及技术,确定攻击测试方案和测试内容;采用专用的测试设备及测试软件对应用系统的抗攻击能力进行测试,出具相应测试报告。测试指标包括:防御攻击的种类与能力,如拒绝服务攻击、恶意代码攻击等。

4)基于测评对象保密性分类

1.涉密信息系统测评

涉密信息系统测评是依据国家保密标准,从风险评估的角度,运用科学的分析方法和有效的技术手段,通过对涉密信息系统所面临的威胁及其存在的脆弱性进行分析,发现系统存在的安全保密隐患和风险,同时提出有针对性的防护策略和保障措施,为国家保密工作部门对涉密信息系统的行政审批提供科学的依据。

2.非涉密信息系统测评

非涉密信息系统测评是依据公开的国家信息安全标准、行业标准、信息安全规范或业务信息安全需求,利用网络信息安全技术方法和工具,分析信息系统面临的网络安全威胁及存在的安全隐患,综合给出网络安全状况评估和改进建议,以指导相关部门的信息安全建设和保障工作。

18.3 流程及内容

1)流程与内容

主要包括技术安全测评、管理安全测评。其中,技术安全测评的主要内容有安全物理环境、安全通信网络、安全区域边界、安全计算环境、安全管理中心:管理安全测评的主要内容有安全管理制度、安全管理机构、安全管理人员、安全建设管理、安全运维管理。

2)渗透测试流程与内容

网络安全渗透测试的过程可分为委托受理、准备、实施、综合评估和结题五个阶段

18.4 技术与工具

1)漏洞扫描

2)安全渗透测试

黑河模型

白盒模型

灰盒模型

3)代码安全审查

4)协议分析

类型关键字

传输方向关键字

协议关键字

5)性能测试

性能检测工具

Apache JMeter

LoadRunner

SmartBits

18.5 质量管理与标准

1)测评质量管理

网络安全测评质量管理是测评可信的基础性工作,网络安全测评质量管理工作主要包括测评机构建立质量管理体系、测评实施人员管理、测评实施设备管理、测评实施方法管理、测评实施文件控制、测评非符合性工作控制、体系运行监督、持续改进。

2)测评标准

信息系统安全等级保护测评标准

产品测评标准

信息安全风险评估标准

密码应用安全

工业控制系统信息安全防护能力评估