新思路:十六进制错位恢复

新知识:DNA编码

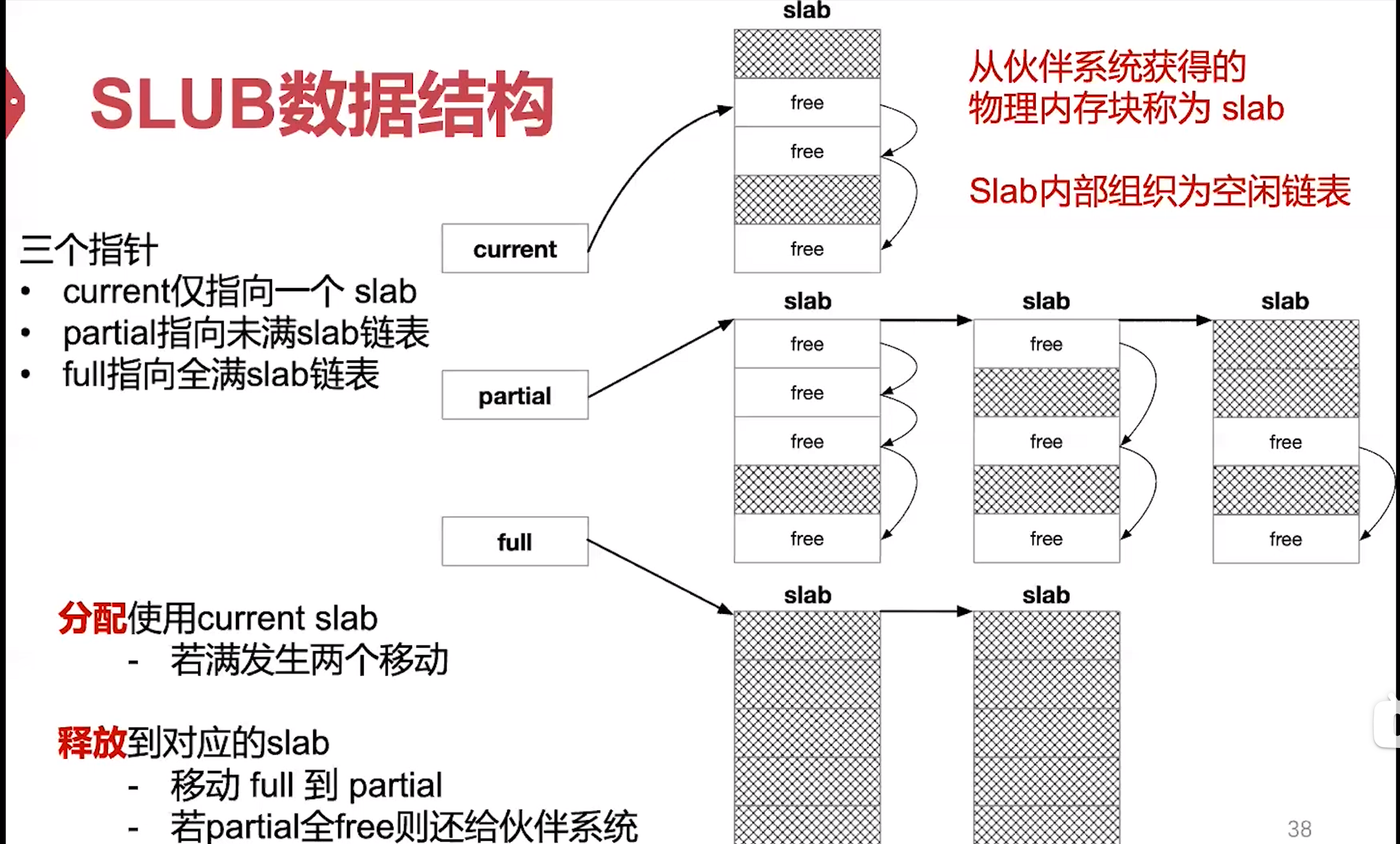

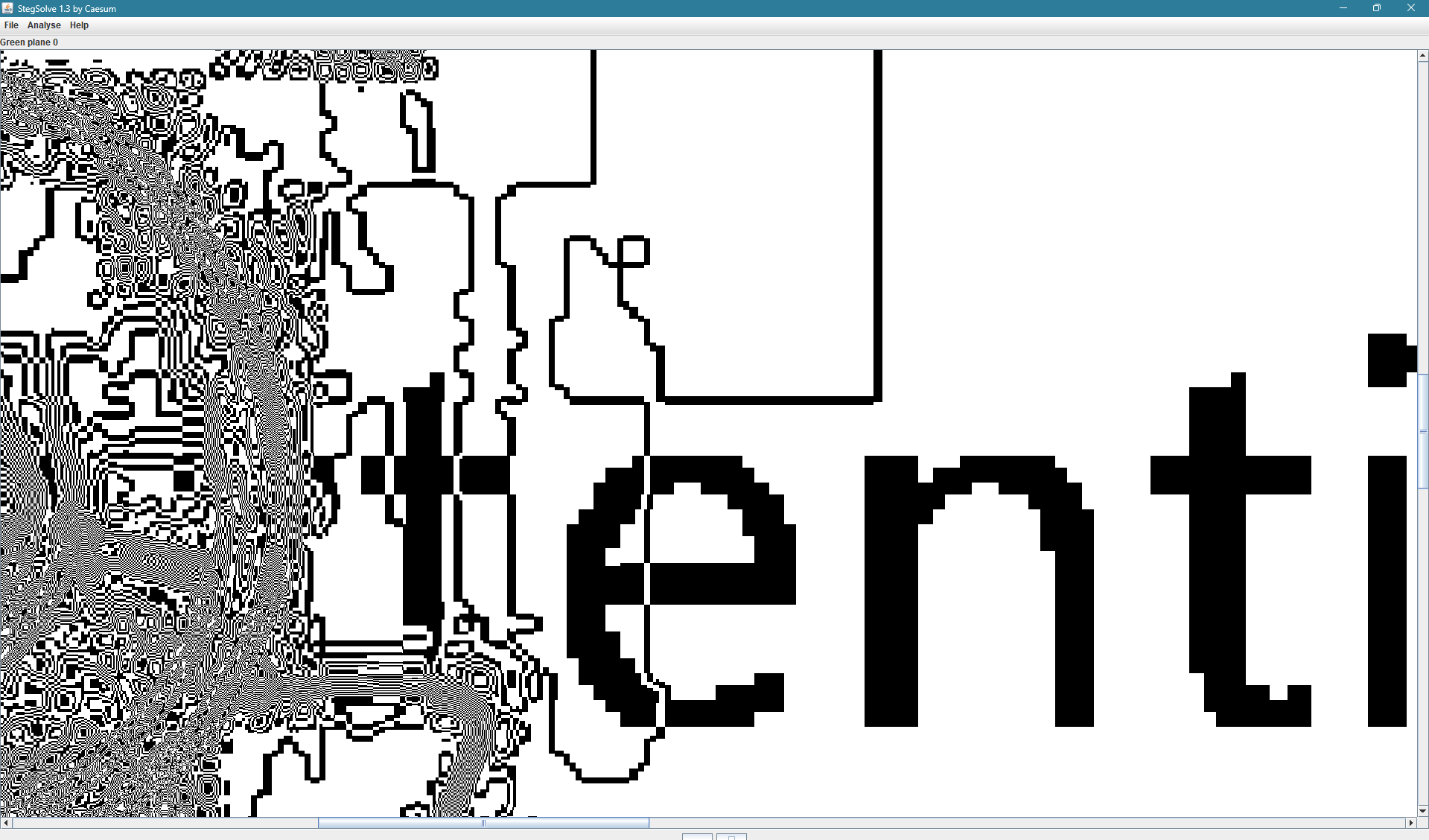

下载文件,是一张图片,010、属性、pngcheck都没有发现信息,用stegslove打开查看,

在red0通道发现图片下面有明显的隐写,后面的green0有提示(这图片真的好大,一整个屏幕看不到完整的)

Green0通道的整句话应该是attention to details,先存一下red0的东西

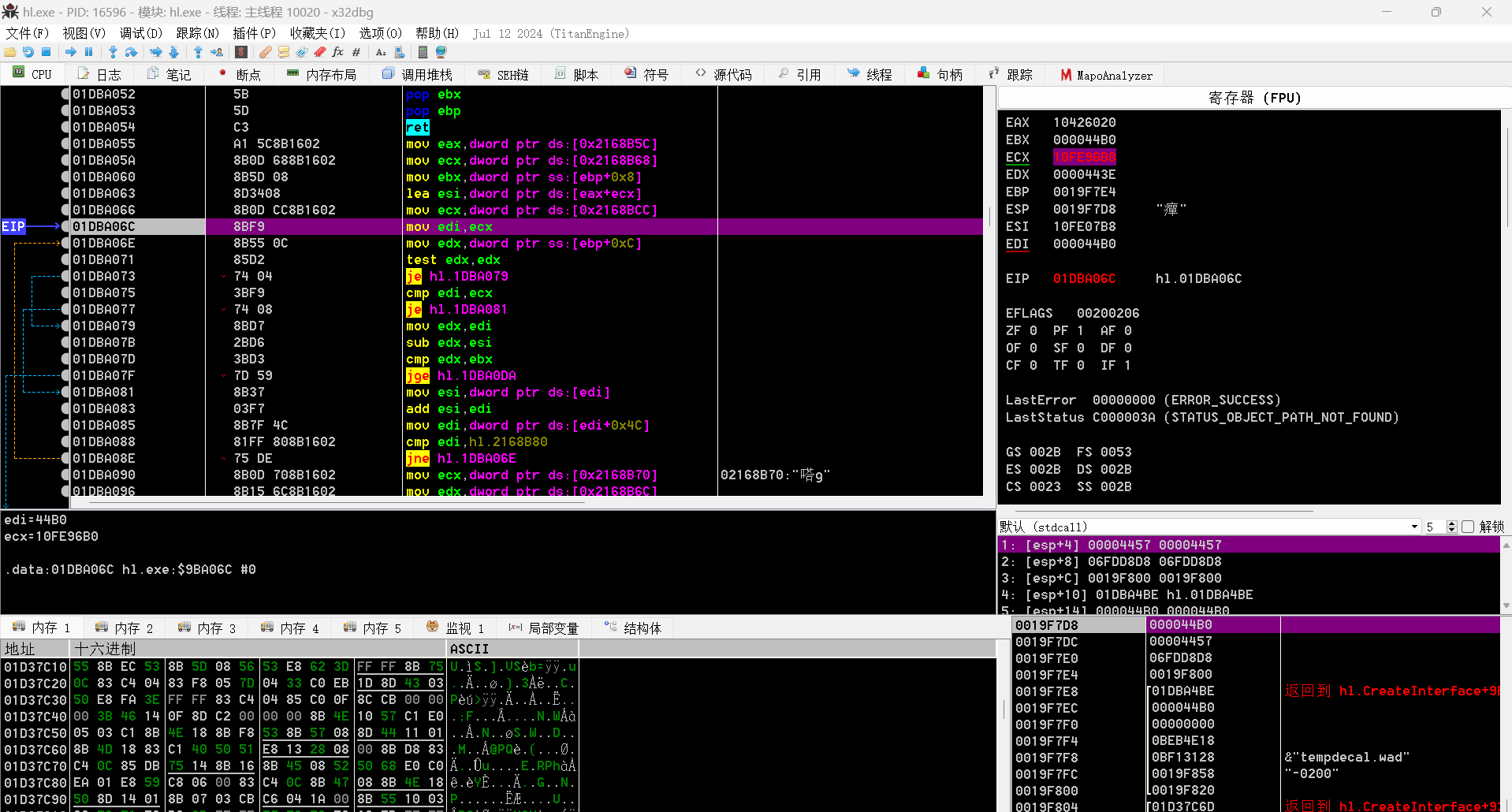

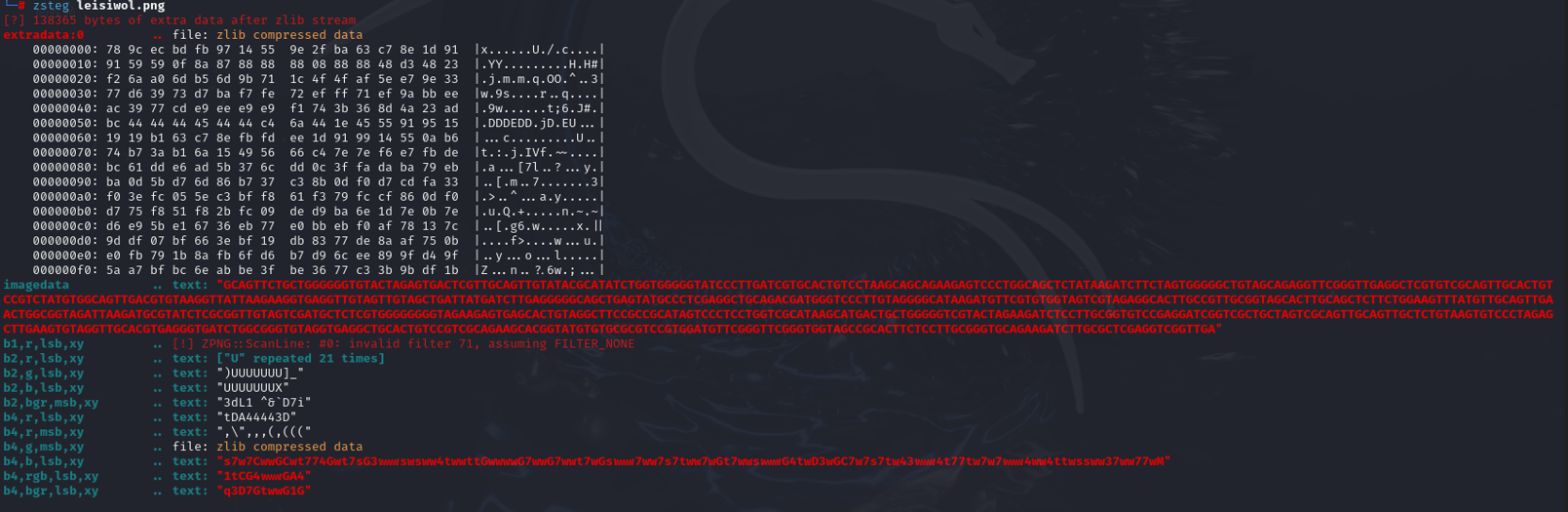

一看感觉就是十六进制,放010看一看

是乱码,卡了

看了官方wp,仔细一看前面的四个两位组合的就是png文件头的数字和字母89 50 4E 47,它错位变成了05 98 74 E4,可以用脚本恢复一下

又出问题了,脚本只用一小段可以正常恢复但是字符一长就恢复不了,好吧,直接分成10个文件一个个转,再接起来得到图片

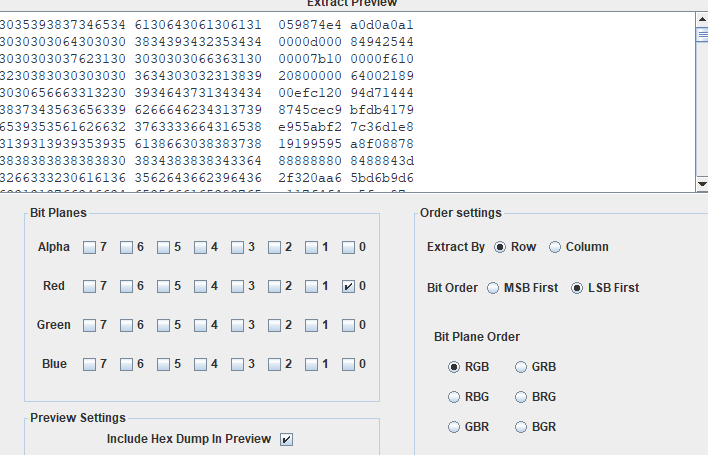

看着是和题目一样的图片,pngcheck说有问题但是我去010不知道怎么改又尝试了zsteg,发现了一串大写字符串

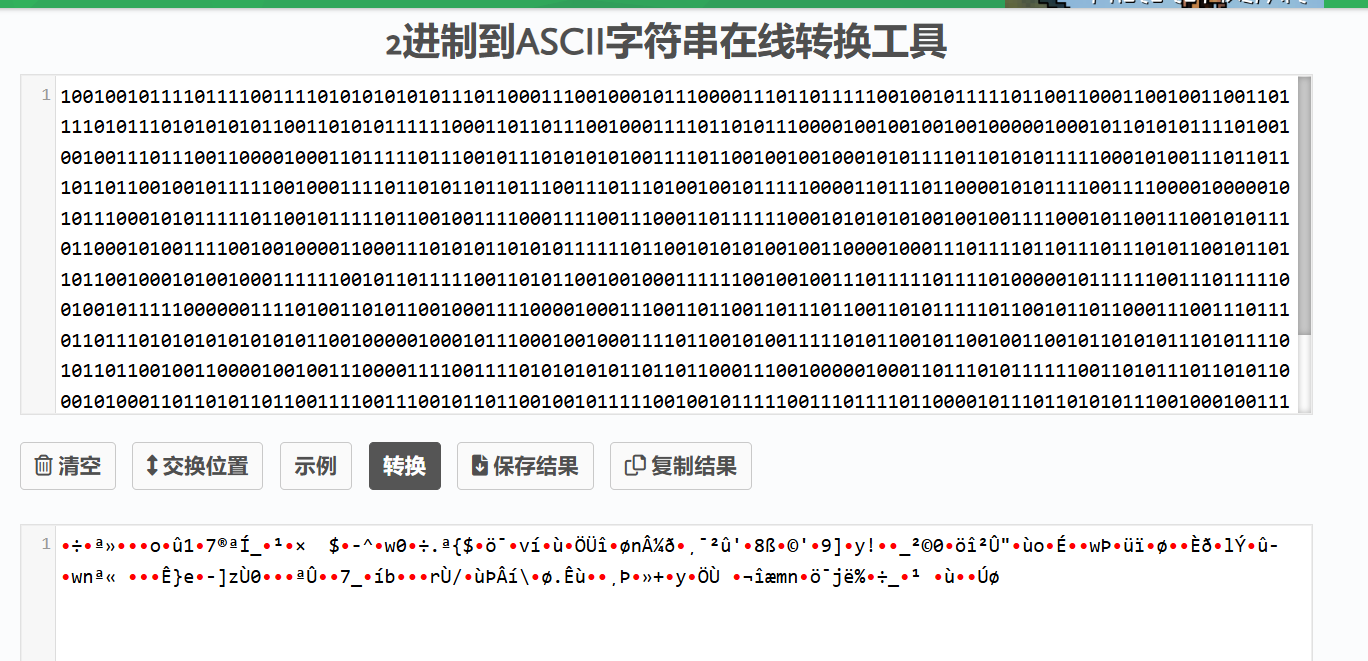

字符只有GCAT四个字母组成,猜一手00,01,10和11,A转00,C转01,G转10,T转11试试看

不,是乱码

又不会写了

最后去看了官方wp,有个DNA解码,给了一个脚本

import sysbin_dna = {'00':'A','10':'C','01':'G','11':'T'}

mapping = {'AAA':'a','AAC':'b','AAG':'c','AAT':'d','ACA':'e','ACC':'f', 'ACG':'g','ACT':'h','AGA':'i','AGC':'j','AGG':'k','AGT':'l','ATA':'m','ATC':'n','ATG':'o','ATT':'p','CAA':'q','CAC':'r','CAG':'s','CAT':'t','CCA':'u','CCC':'v','CCG':'w','CCT':'x','CGA':'y','CGC':'z','CGG':'A','CGT':'B','CTA':'C','CTC':'D','CTG':'E','CTT':'F','GAA':'G','GAC':'H','GAG':'I','GAT':'J','GCA':'K','GCC':'L','GCG':'M','GCT':'N','GGA':'O','GGC':'P','GGG':'Q','GGT':'R','GTA':'S','GTC':'T','GTG':'U','GTT':'V','TAA':'W','TAC':'X','TAG':'Y','TAT':'Z','TCA':'1','TCC':'2','TCG':'3','TCT':'4','TGA':'5','TGC':'6','TGG':'7','TGT':'8','TTA':'9','TTC':'0','TTG':' ','TTT':'.'}def bin_2_code(string):string = string.replace(" ","")string = string.replace("\n","")final=""for j in range(0,len(string),2):final+=bin_dna[string[j:j+2]]return finaldef decode_dna(string):final=""for i in range(0,len(string),3):final+=mapping[string[i:i+3]]return finalprint(decode_dna("GCAGTTCTGCTGGGGGGTGTACTAGAGTGACTCGTTGCAGTTGTATACGCATATCTGGTGGGGGTATCCCTTGATCGTGCACTGTCCTAAGCAGCAGAAGAGTCCCTGGCAGCTCTATAAGATCTTCTAGTGGGGGCTGTAGCAGAGGTTCGGGTTGAGGCTCGTGTCGCAGTTGCACTGTCCGTCTATGTGGCAGTTGACGTGTAAGGTTATTAAGAAGGTGAGGTTGTAGTTGTAGCTGATTATGATCTTGAGGGGGCAGCTGAGTATGCCCTCGAGGCTGCAGACGATGGGTCCCTTGTAGGGGCATAAGATGTTCGTGTGGTAGTCGTAGAGGCACTTGCCGTTGCGGTAGCACTTGCAGCTCTTCTGGAAGTTTATGTTGCAGTTGAACTGGCGGTAGATTAAGATGCGTATCTCGCGGTTGTAGTCGATGCTCTCGTGGGGGGGGTAGAAGAGTGAGCACTGTAGGCTTCCGCCGCATAGTCCCTCCTGGTCGCATAAGCATGACTGCTGGGGGTCGTACTAGAAGATCTCCTTGCGGTGTCCGAGGATCGGTCGCTGCTAGTCGCAGTTGCAGTTGCTCTGTAAGTGTCCCTAGAGCTTGAAGTGTAGGTTGCACGTGAGGGTGATCTGGCGGGTGTAGGTGAGGCTGCACTGTCCGTCGCAGAAGCACGGTATGTGTGCGCGTCCGTGGATGTTCGGGTTCGGGTGGTAGCCGCACTTCTCCTTGCGGGTGCAGAAGATCTTGCGCTCGAGGTCGGTTGA"))去搜了一下没有找到这个脚本对应的字母按照ACTG编码的对应表,有大佬知道或者了解的欢迎指教。那就直接用这个

脚本运行出来得到字符串

KVEEQRSCI5DVKVSXKZEUQS2FJBKE2WKKGI2EKNCWJFCUQNSKIVAVINBTKVKE2TZUKVHUWRZWGRIVSVSNJZJFIQKNIZLDINKHJQ2FSQKWJVBUSTSIKFLVMSKFKNFEGVZVKVGEMSJWJMZDMVSTJNDUQQSGI5KEYN2LKY2DETKWK5EEQTSCGJDFMU2IJA3ECTKVKVNEWU2CIFGUYVKBIRJEMRSRINKE2TKGKAZU6M2UJVAVAUSLKFDFMRKGJFMDITR5

套娃解密,看来密码学还得练

一路解密分别是base32,rot13,base32,base85,base58,base62最后得到flag

总结:一路解题下来分别有lsb隐写、十六进制错位恢复(对文件头的熟悉程度)、DNA隐写(新)、base32、rot13、base85、base58、base62

![[理论学习] CNN学习笔记简陋版](https://img2024.cnblogs.com/blog/3369345/202411/3369345-20241102145159086-747949283.png)