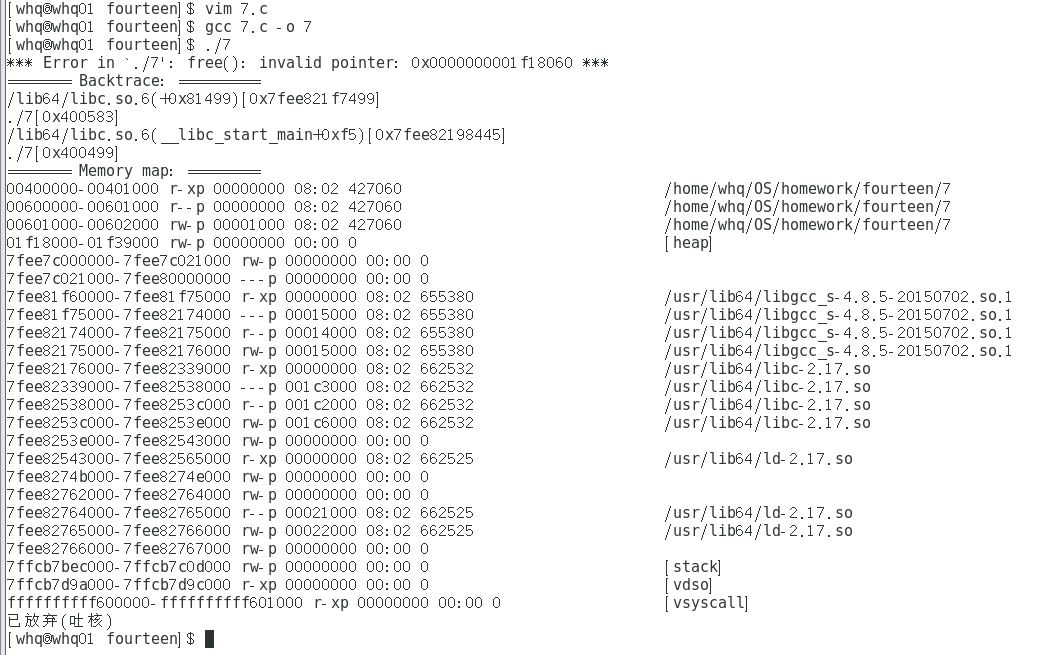

0X01:先上解题过程

1:遇到这种题,第一个想到的就是sql注入,直接万能密码就得到flag了。

账户名为:1' or 1=1 #

密码随便输入

即可得到flag

0X02:sql注入万能密码原理

SQL注入是一种安全漏洞,攻击者通过在应用程序的输入中插入或者操作SQL命令来改变原有SQL语句的结构,从而执行未经授权的查询。

万能密码是指一种可能绕过认证系统的特殊密码,通常是由一系列字符构成,这些字符在SQL注入攻击中可能被解析为SQL命令。

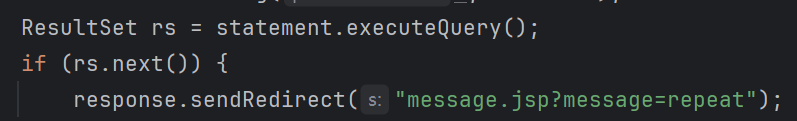

例如,如果一个登录表单的查询语句是这样的:

SELECT * FROM users WHERE username = 'USERNAME' AND password = 'PASSWORD';

攻击者可以尝试使用万能密码如 ' OR '1'='1 来尝试登录:

SELECT * FROM users WHERE username = 'attacker' AND password = ''' OR '1'='1';

这将导致查询变成:

SELECT * FROM users WHERE username = 'attacker' AND (1=1)

因为(1=1)总是为真,所以攻击者可以登录任何账户。

解决这个问题的关键是使用参数化查询或预编译语句,这样可以确保用户输入不会被解释为SQL代码。例如,在PHP中使用PDO:

$stmt = $pdo->prepare('SELECT * FROM users WHERE username = :username AND password = :password'); $stmt->execute([ 'username' => $username, 'password' => $password ]);

这里的:username和:password是参数的占位符,它们被execute方法中的数组替换,防止SQL注入攻击。