和弦的分配

在音乐演奏中,和弦会有纵向和横向两种分配形式。

和弦最低的音铺垫了整体和弦宏观色彩与基调,一般词用和弦的根音,但并不一定。

同时最低的音通常要与上方的音有一定距离,一般是大于等于五度,具体也和音区有关。

所谓和声铺底,就是铺设主要和弦音的区域,一般采取1~2件乐器。

纵向分配

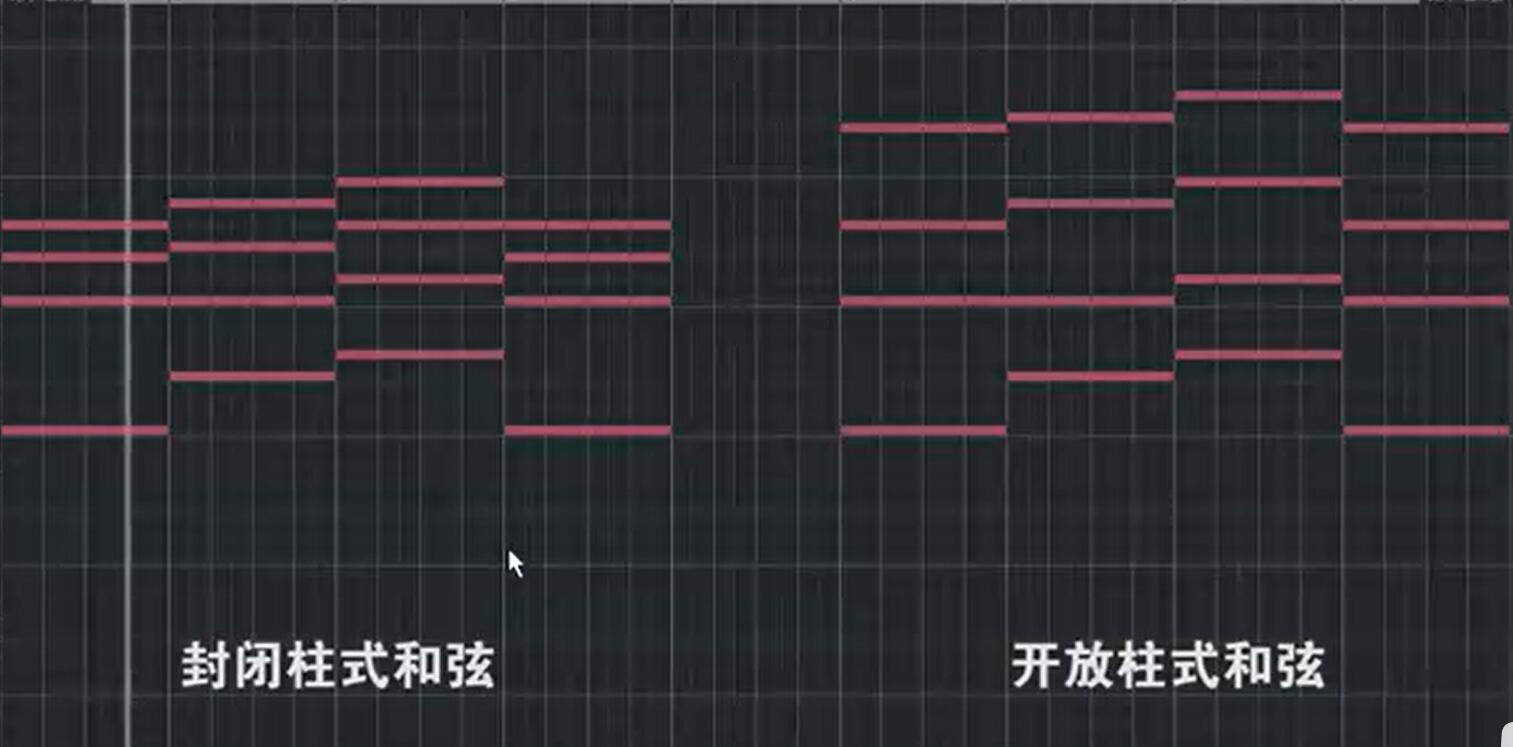

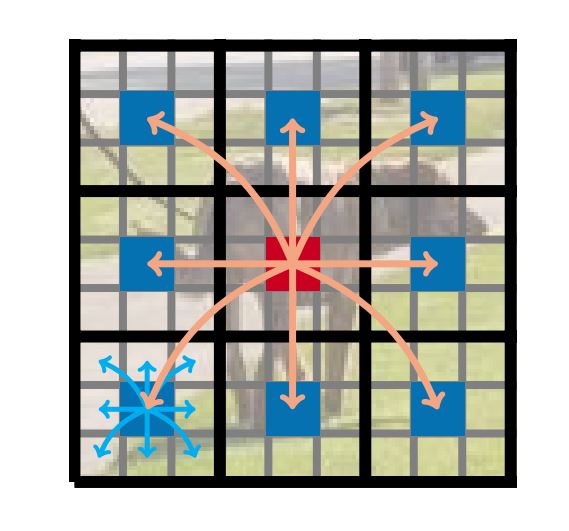

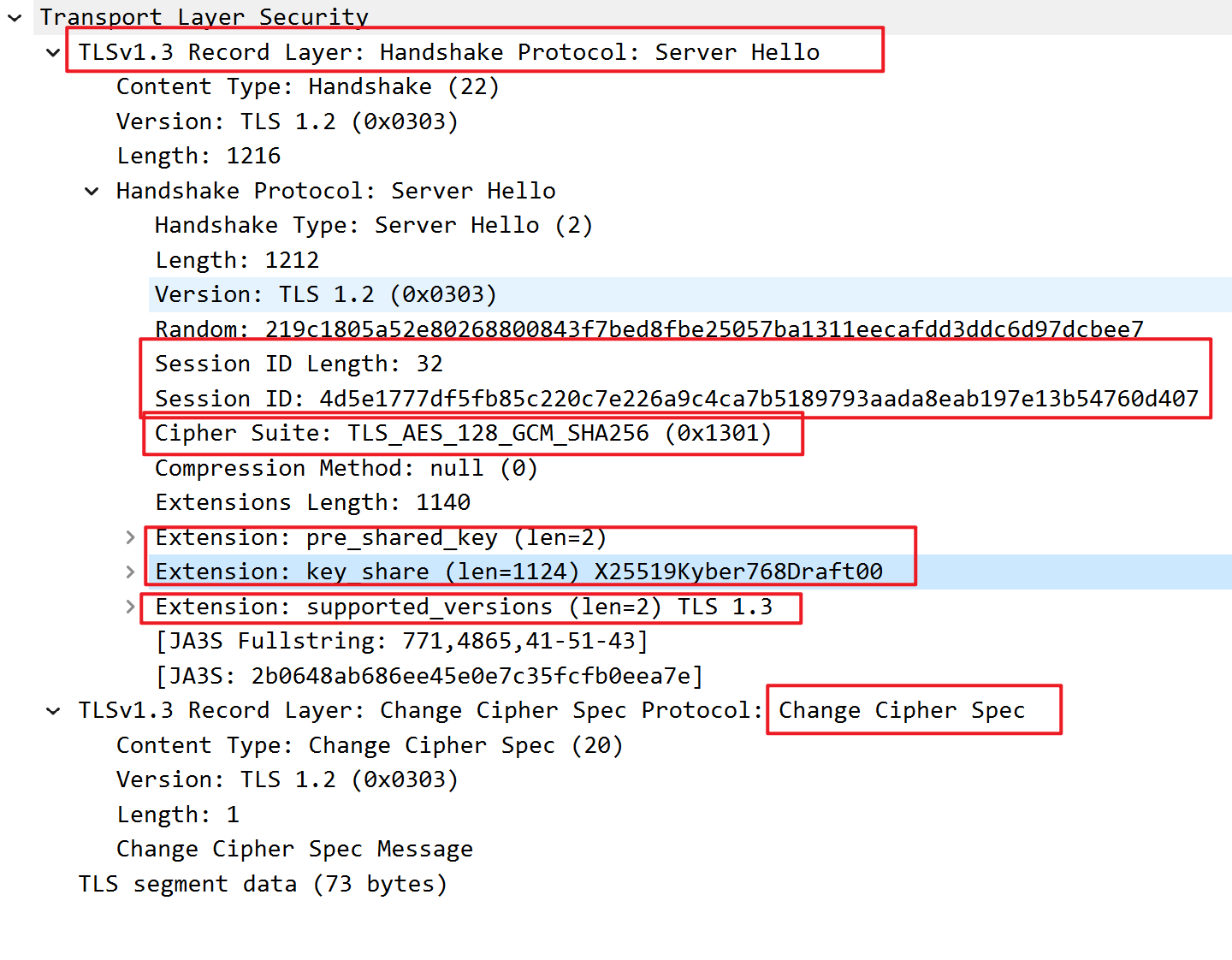

在纵向上,有两种表达形式,分别是封闭和开放,其二者的区分是按音之间的距离来分配的。

封闭式和弦一般采用原位和弦三度叠加的形式或者在原位的基础上进行转位,所以音的距离并没有拉得太开。

总体听起来紧致而丰满,表现力较为集中。

开放式和弦通常跳过第一转位,直接将中间的音进行增减八度之类,因而能将各音之间的距离拉开得较大。

总体听起来会较为开阔而略显空灵。

以下给出两种形式的示例:

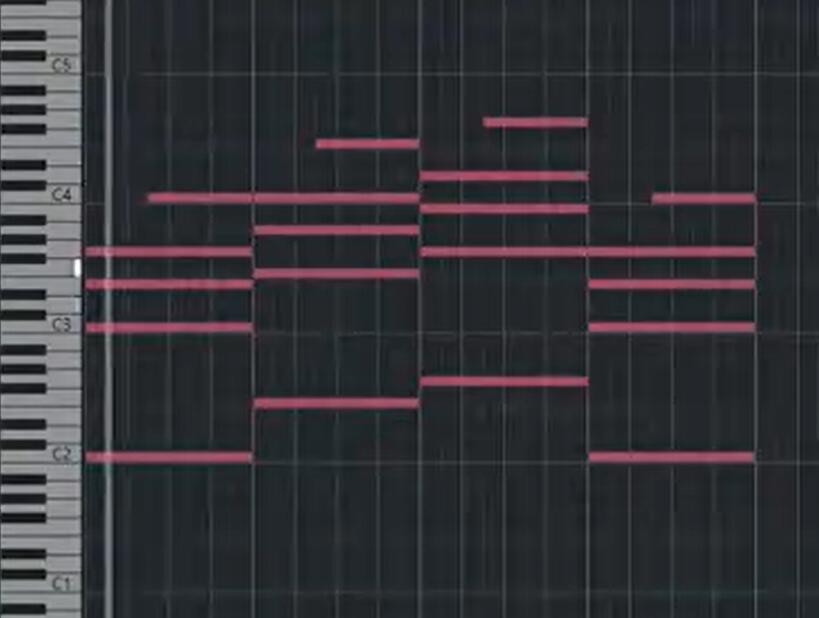

横向分配

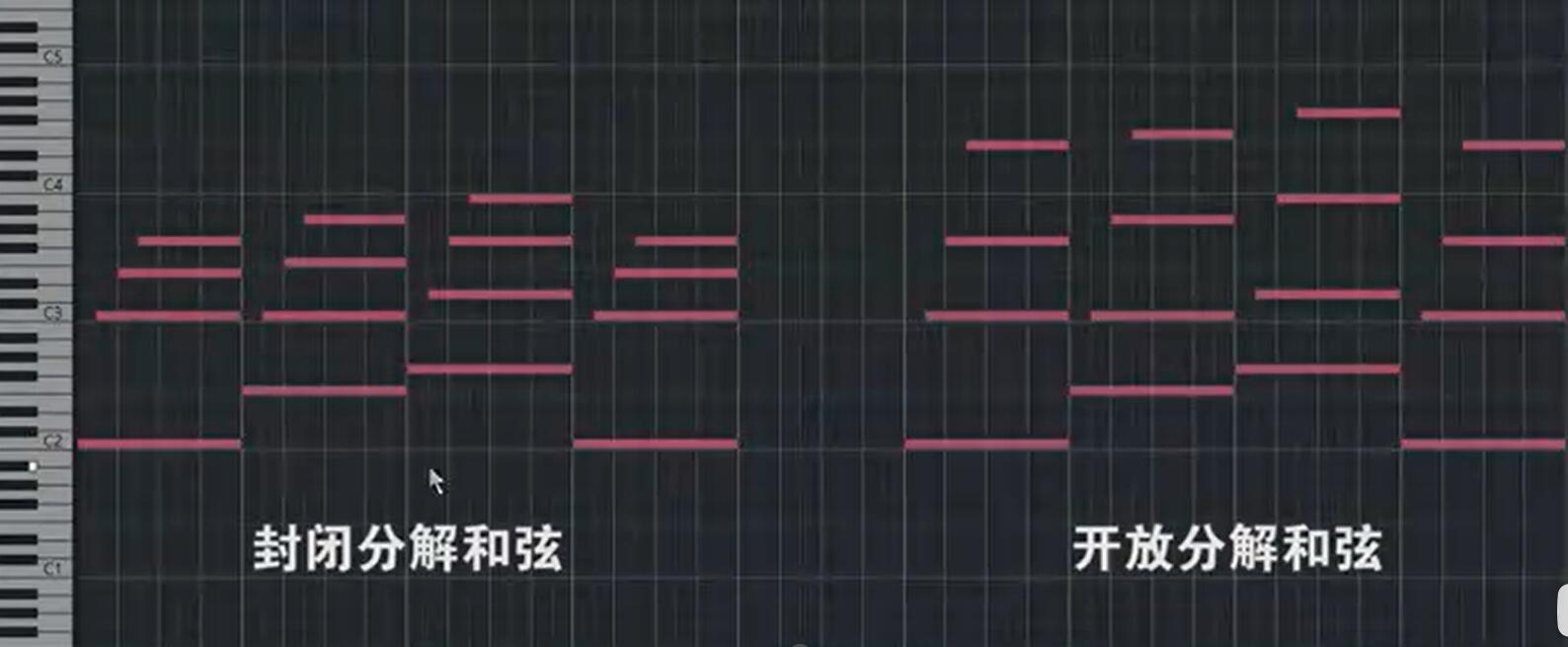

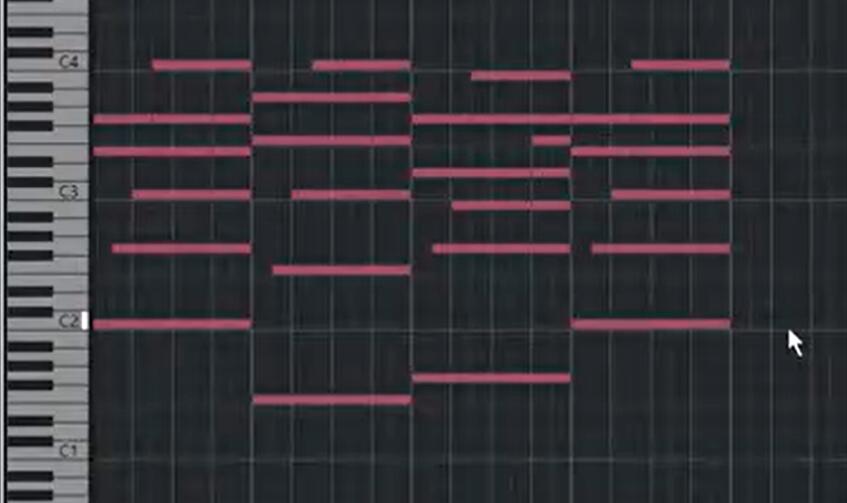

在横向上,同样有两种表现形式,分别为分解和弦与柱式和弦。

二者的差别主要体现在各音的出现时间,分解和弦是各和弦音依次出现,时间上有先后关系,而柱式和弦则是一同出现。

柱式和弦在平时使用时一般都采用封闭型,极少使用开放型,因为柱式就要求演奏时几个音同时出现,本身就具有一定的难度,若再使用开放式,无疑会为演奏增添许多困难,同时也有一些在功能上的考量。

以下给出柱式和弦的示例:

同时柱式和弦在演奏时并不一定要一拍一弹过于死板,可以适当增添一些节奏变化。具体如下图举例:

分解和弦各个音的表现力更加突出,横向上表现力更加分散,所以分解和弦听起来有一种旋律感和陈述感。

而相对的,分解和弦使用开放型相对较多,因为各音依次出现使其演奏难度上能够相对可控。

以下给出分解和弦的示例:

分解和柱式只是最主要而典型的两种表现形式,在真正实践中,很多时候会把二者结合在一起或者使用介于两者之间的表现形式。

举例如下图所示:

示例中,节拍上使用的是柱式和弦,而在两个拍子中间(即反拍)弹奏了一个单音,这就是介于二者之间的形式。

该示例则是二者相结合,里面有分解也有柱式,但是具体弹奏中也要保证中音区的距离不要太大,既有难度方面的考虑,也能保证和声铺底的平稳性。

于是,可以使用一些转位对上例进行处理,如下图所示:

关于节拍

所谓节拍的强弱次强弱,并非指力量上的,而是指对乐曲行进中的重要性与决定性的强弱,因此强弱次强弱并不能来判断乐曲的节拍类型,

而是以和弦的表现形式来确定节拍类型。

简单地来说,几拍换一个和弦(总体上)是判断节拍类型的手段。例如两拍换一个和弦,一小节四拍,那么曲子便是2/4拍.

换而言之,换拍子也是该拍对乐曲的决定性影响的体现,通过观察该拍更换和弦,也能够判断出该拍对节奏具有强影响。

(注:4/4拍在某些时候可以一节换两拍,就是在次强拍上换)

以下给出2/4拍示例:

因此,同一首旋律可以有不同的编曲节拍。

参考资料:

[1]阿舜.【全网唯一】学院级·系统化·全系列 音乐制作编曲教程 [ 理论加实践 辅导带作业 ] 零基础教学入门自学课程【全新版本】[OL].bilibili,2023-11-14/2024-11-15