NSSRound#12 Basic-ordinary forensics

[NSSRound#12 Basic]ordinary forensics

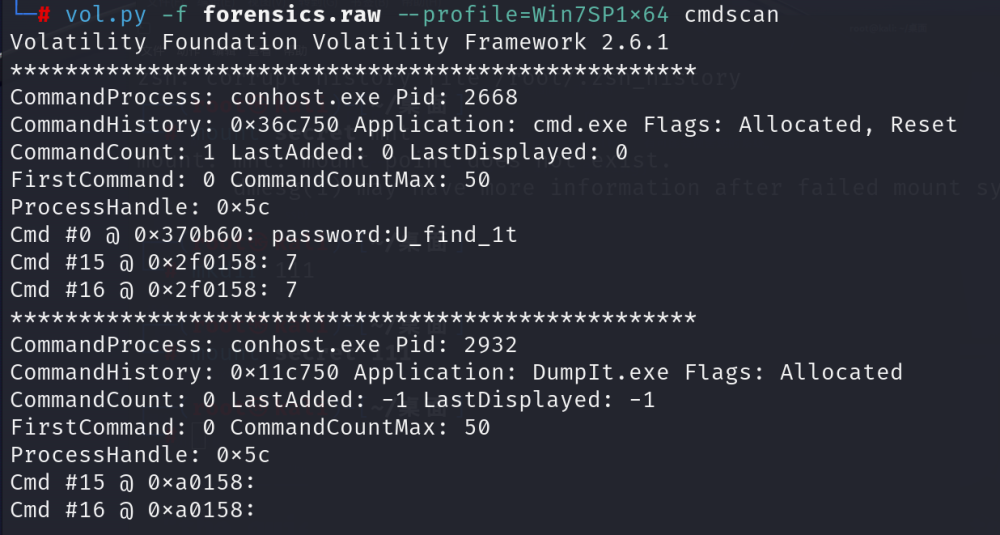

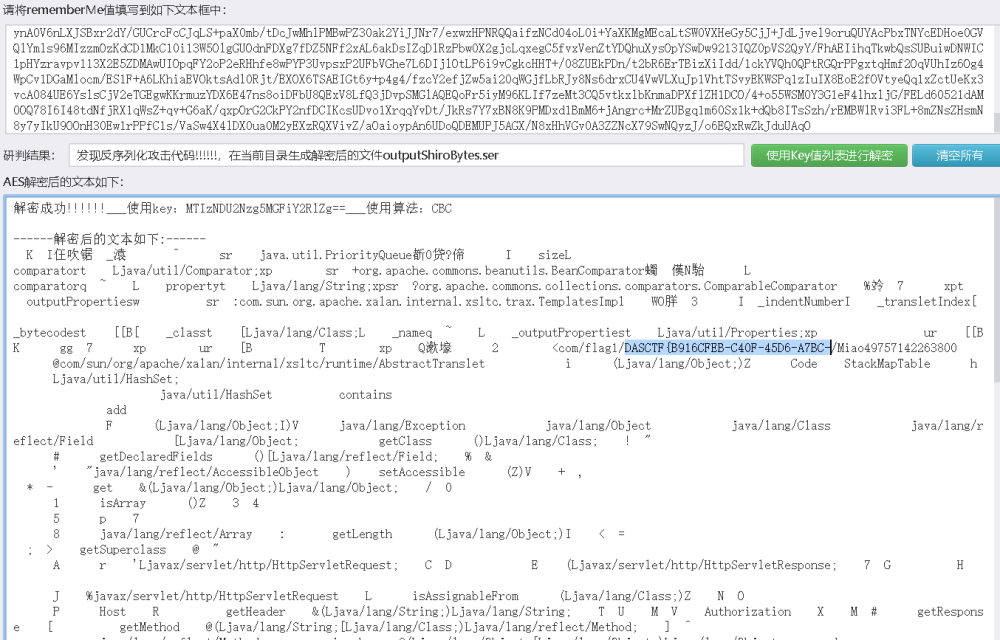

vol.py -f forensics.raw --profile=Win7SP1x64 cmdscan

找到了一个密码U_find_1t

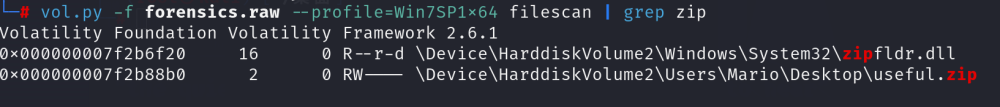

vol.py -f forensics.raw --profile=Win7SP1x64 filescan | grep zip·

提取这个压缩包

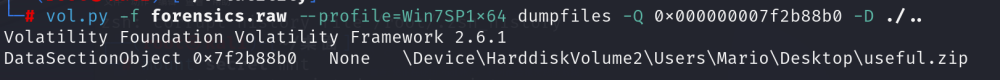

vol.py -f forensics.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007f2b88b0 -D ./..

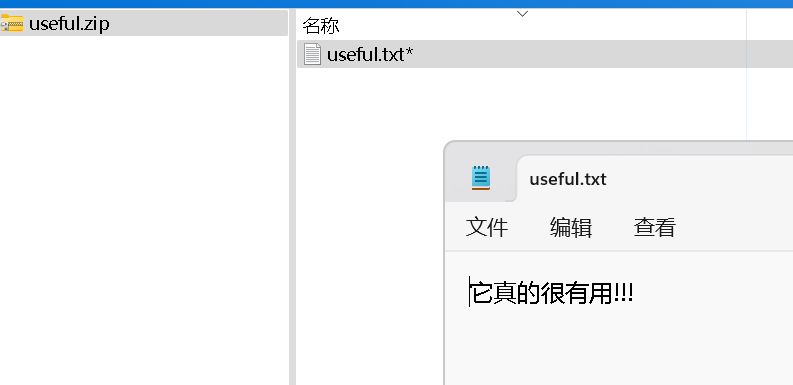

用上面的密码解压得到一个文本

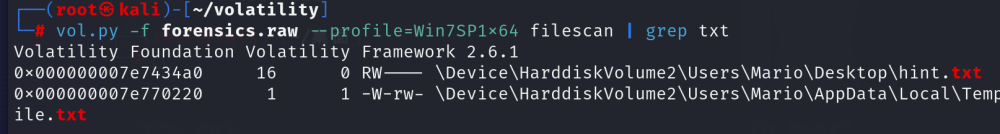

再提取一下这个文本

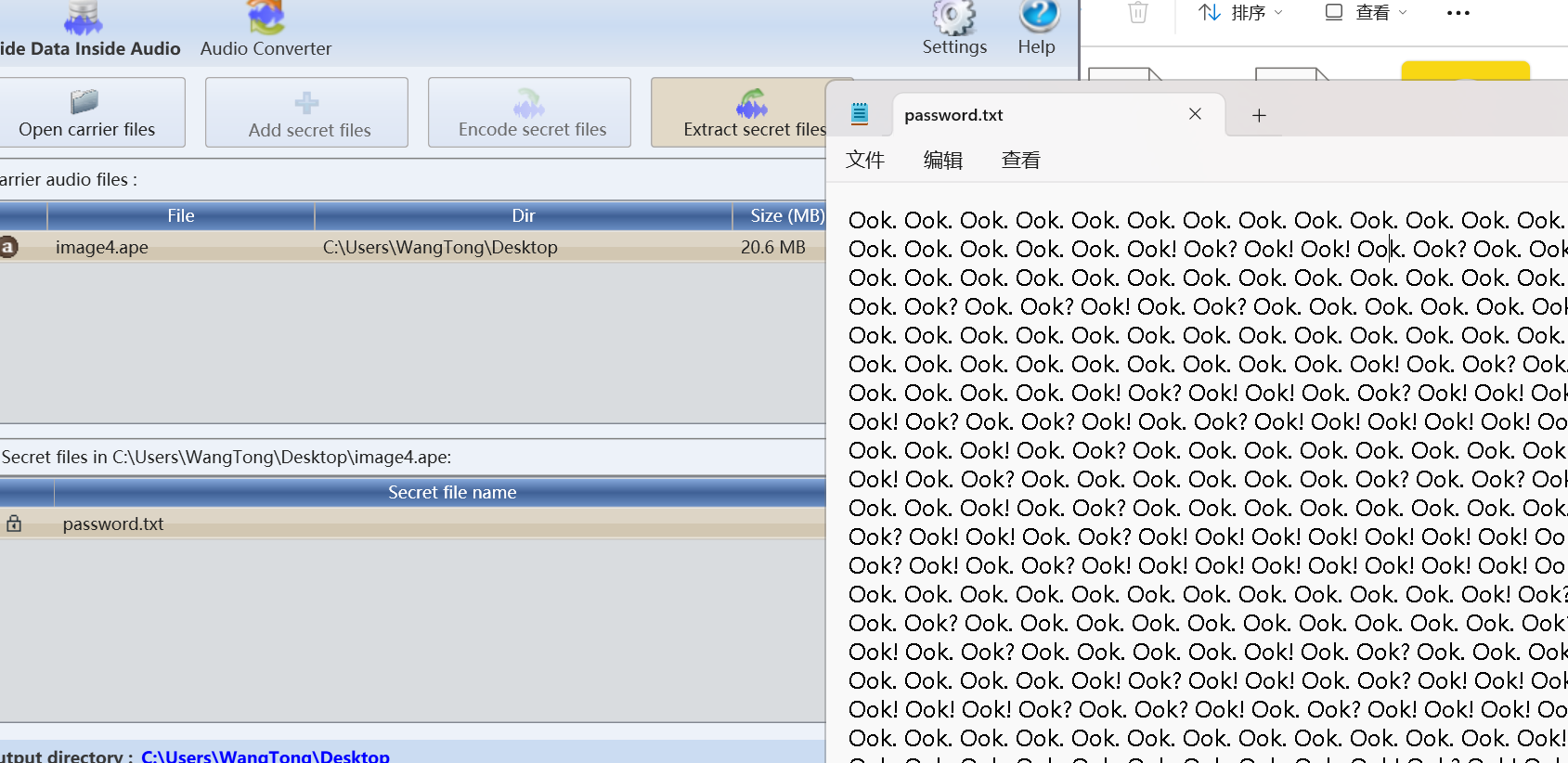

内容:你知道vera吗

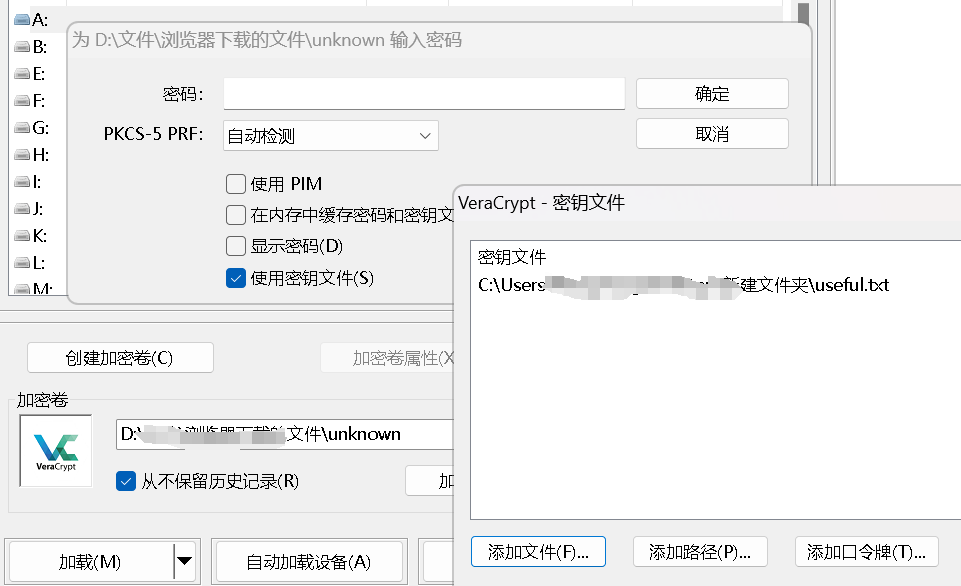

用veracrypt挂载

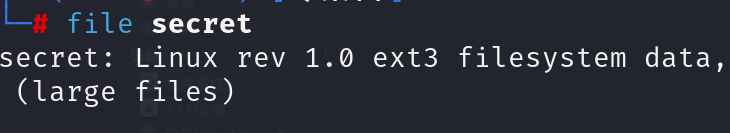

得到一个secret的文件

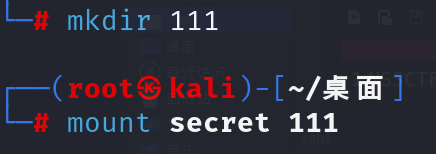

挂载

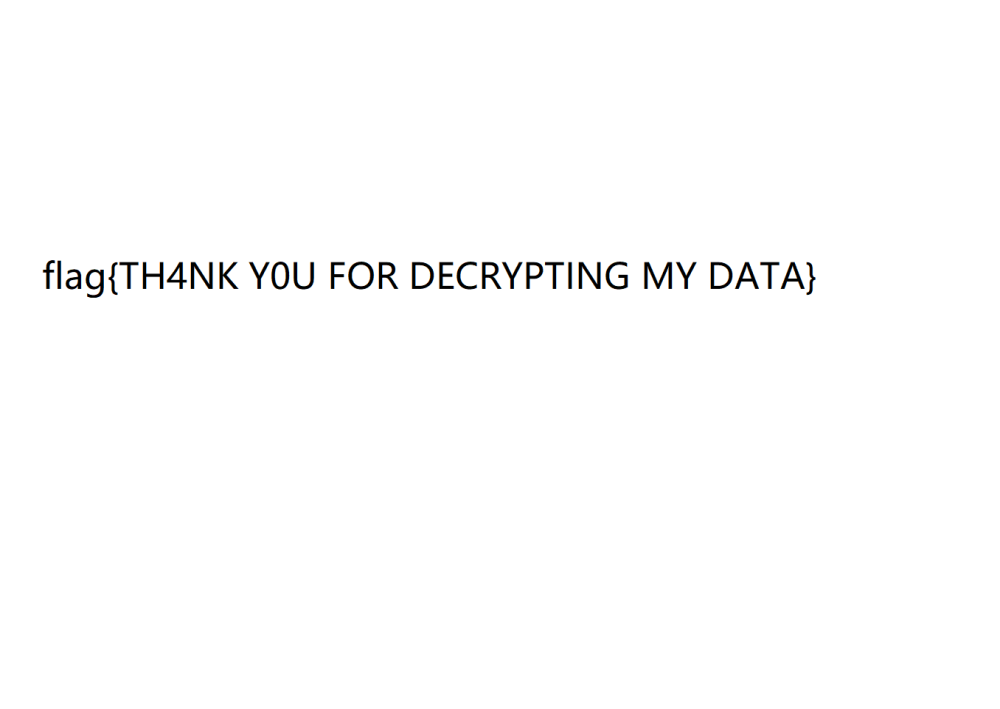

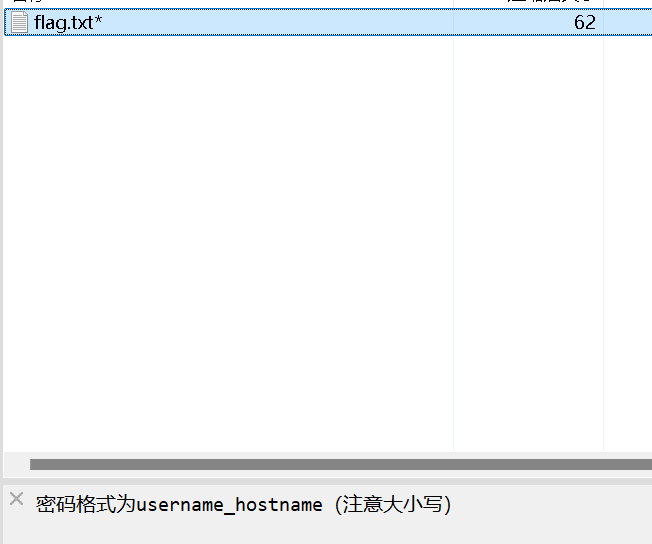

得到一个压缩包

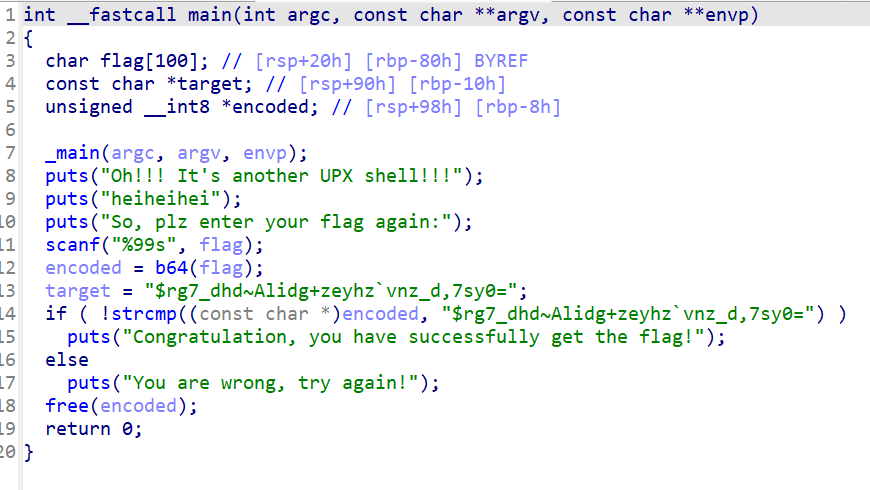

提示密码格式为username_hostname

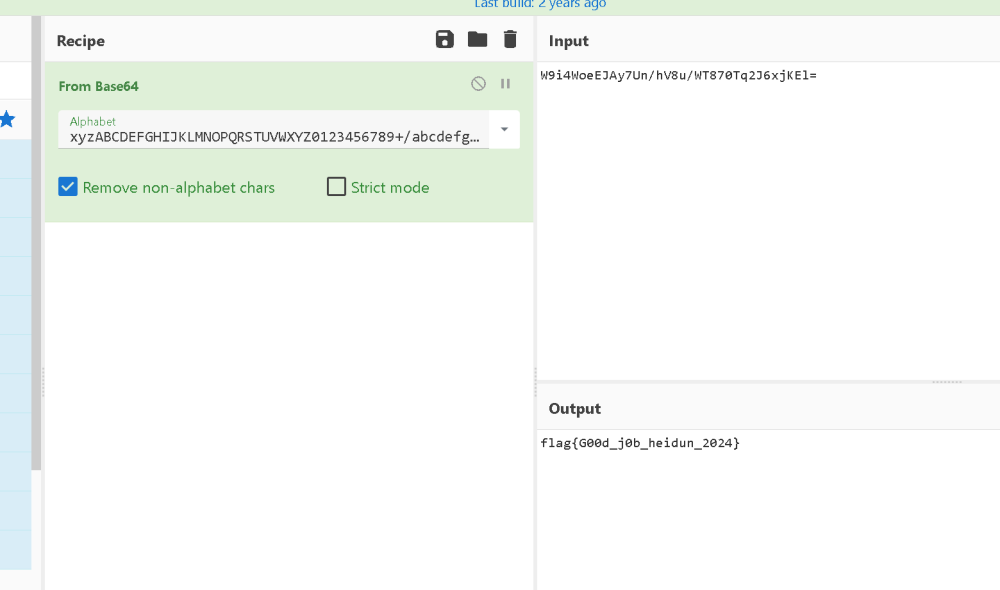

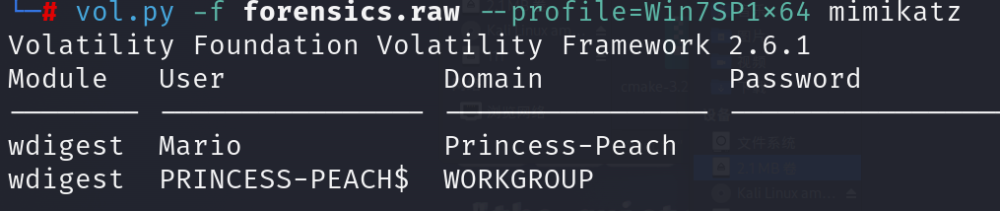

vol.py -f forensics.raw --profile=Win7SP1x64 mimikatz

得到username和hostname

密码:Mario_Princess-Peach

NSSCTF{f0rens1cs_1s_Interesting}