漏洞名称:Palo-alto-panos createRemoteAppwebSession.php 命令执行漏洞CVE-2024-0012 CVE-2024-947

English Name:Palo-alto-panos /php/utils/createRemoteAppwebSession.php Command Execution Vulnerability CVE-2024-0012 CVE-2024-9474

CVSS core: 9.5

漏洞描述:

Palo Alto Networks的PAN-OS是其所有新一代防火墙设备所使用的操作系统,PAN-OS为公司的防火墙产品提供强大的安全功能和高效的性能。它设计用于保护企业网络免受各种网络威胁,包括病毒、恶意软件、钓鱼攻击等。

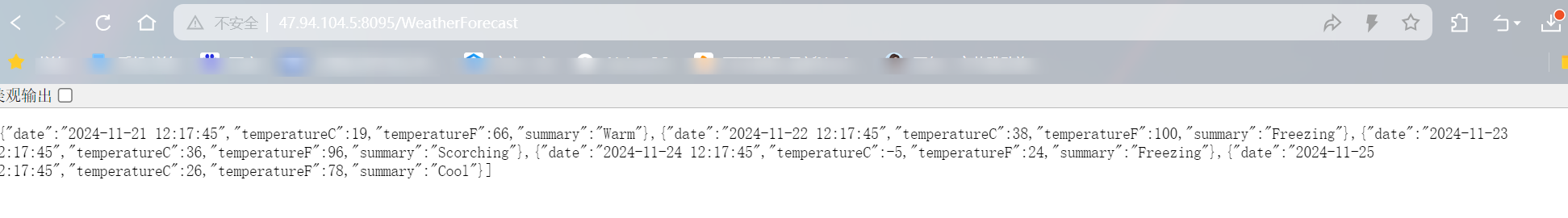

palo-alto-panos 存在一个命令执行漏洞,攻击者可以利用 /php/utils/createRemoteAppwebSession.php/ .js.map 路径在未经授权的情况下执行任意命令,从而可能导致系统被完全控制。

FOFA自检语句:

body=“Panos.browser.cookie.set” && body=“Panos.browser.param”

受影响资产数量: 27,397

受影响版本:

暂无准确信息

解决方案:

1.关注厂商官网,及时关注更新信息:https://docs.paloaltonetworks.com/pan-os

2、通过防⽕墙等安全设备设置访问策略,设置⽩名单访问。

3、如⾮必要,禁⽌公⽹访问该系统。

漏洞检测工具:

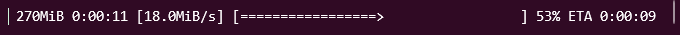

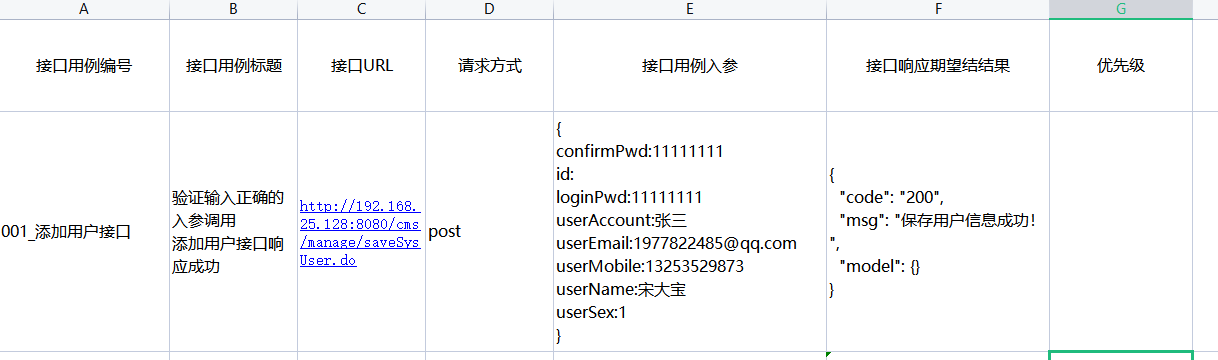

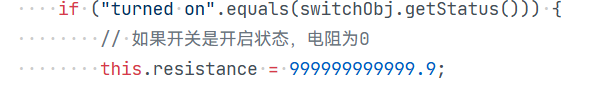

【Goby】-资产绘测及实战化漏洞扫描工具,实战漏洞验证效果如图所示:

了解Goby

Goby预置了最具实战化效果的漏洞引擎,覆盖Weblogic,Tomcat等最严重漏洞。Goby也提供了可以自定义的漏洞检查框架,发动了互联网的大量安全从业者贡献POC,保证持续的应急响应能力,目前已收录1900+POC。

查看Goby更多漏洞:Goby历史漏洞合集