-

定义

- 入侵检测系统(Intrusion Detection System,简称IDS)是一种网络安全设备或软件应用程序,用于监控网络或系统活动,以检测未经授权的访问、恶意活动或安全策略违规行为。它通过分析网络流量、系统日志和其他安全相关的数据来识别潜在的入侵行为,并及时发出警报,使管理员能够采取措施应对威胁。

-

工作原理

- 数据收集:

- 网络流量收集:IDS可以通过网络接口卡(NIC)以混杂模式监听网络上的所有数据包。例如,在企业网络环境中,IDS部署在关键的网络节点,如防火墙之后、服务器群组之前,收集进出网络的所有HTTP、FTP、SMTP等协议的流量数据。同时,它也会收集网络连接信息,如源IP地址、目的IP地址、端口号、协议类型等。

- 系统日志收集:除了网络流量,IDS还会收集系统日志。这些日志来自各种网络设备(如路由器、交换机)和服务器(如Windows Server、Linux服务器)。系统日志包含了设备和系统的操作记录,如用户登录、文件访问、应用程序启动和停止等信息。例如,Linux系统的syslog日志记录了系统中各种事件的详细信息,IDS会对这些日志进行收集和分析。

- 数据分析:

- 基于特征的检测:IDS拥有一个预定义的攻击特征数据库。这些特征是已知攻击行为的模式,例如,特定的SQL注入攻击可能会有一些典型的SQL语句模式,如“' OR '1'='1”。当IDS在收集到的数据中发现与这些特征匹配的内容时,就会判定为可能的入侵行为。这种方法对于检测已知的攻击非常有效,但对于新型的、尚未有特征定义的攻击可能会失效。

- 异常检测:IDS会建立网络和系统正常行为的模型或基线。通过统计分析、机器学习等方法,对收集的数据进行分析,判断是否存在异常行为。例如,通过分析服务器在正常工作时间的CPU使用率、网络连接数等参数,确定一个正常的范围。如果在某个时间段内,这些参数出现明显的偏离,如CPU使用率突然飙升到90%以上,且网络连接数异常增加,IDS会认为可能存在入侵行为。

- 响应机制:

- 警报生成:当IDS检测到可能的入侵行为时,会生成警报。警报可以通过多种方式发送给管理员,如电子邮件、短信或在控制台显示警告信息。警报内容通常包括入侵行为的类型(如疑似SQL注入攻击)、发生时间、源IP地址、目的IP地址等详细信息,以便管理员能够快速了解情况并采取相应的措施。

- 联动防御:一些高级的IDS可以与其他安全设备(如防火墙、入侵防御系统)进行联动。当检测到入侵行为时,IDS可以自动向防火墙发送指令,修改访问控制策略,阻止来自攻击源的流量。例如,IDS发现某个IP地址正在发起DDoS攻击,它可以通知防火墙禁止该IP地址的访问,从而实现快速的防御响应。

- 数据收集:

-

分类

- 基于主机的入侵检测系统(HIDS):

- HIDS主要关注单个主机的活动,安装在需要保护的主机上。它通过监控主机的系统日志、文件系统变化、进程活动等信息来检测入侵行为。例如,HIDS可以检测到是否有恶意软件在主机上安装或运行,是否有未经授权的用户访问敏感文件等。这种系统对于保护关键服务器(如数据库服务器、邮件服务器)非常有效,能够提供细粒度的安全监控。

- 基于网络的入侵检测系统(NIDS):

- NIDS则是部署在网络中的关键位置,如网络主干或DMZ(非军事区)区域,对整个网络的流量进行监控。它主要关注网络层和传输层的活动,通过分析网络数据包来检测入侵行为。例如,NIDS可以检测到网络中的扫描攻击、DDoS攻击和通过网络传播的恶意软件等。这种系统能够在网络层面提供广泛的安全检测,适用于保护企业的整个网络环境。

- 基于主机的入侵检测系统(HIDS):

-

应用场景

- 企业网络安全防护:在企业的内部网络中,IDS可以监控员工的网络访问行为,防止内部人员的恶意操作或外部攻击者通过网络入侵企业网络。例如,通过检测是否有员工尝试访问未经授权的内部资源或外部恶意网站,及时发现潜在的安全风险。

- 数据中心保护:对于存放大量敏感数据的数据中心,IDS可以保护服务器免受各种攻击。无论是针对服务器操作系统的攻击,还是针对数据库的SQL注入等应用层攻击,IDS都能够及时检测并发出警报,确保数据中心的安全运行。

- 云计算环境监控:在云计算环境中,多个用户共享资源,安全风险相对较高。IDS可以帮助云服务提供商监控云平台的网络活动和用户行为,防止一个用户对其他用户的资源进行攻击,或者检测外部对云平台的入侵尝试。

什么是入侵检测系统(Intrusion Detection System,简称IDS)

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/854220.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

网站颜色在哪里修改图片,网站颜色和图片修改指南

修改网站的颜色和图片可以提升网站的视觉效果和用户体验。以下是详细的步骤:备份文件:使用FTP工具(如FileZilla)下载网站的所有文件。

确保备份文件的安全。编辑CSS文件:使用代码编辑器(如VS Code、Sublime Text)打开style.css文件。

根据需求修改颜色。例如,修改背景颜…

寻找教育团队协作神器!J 人备考有何优质软件可选?

在教育领域,无论是教育教培团队的日常运营,还是个人备考者的学习提升,高效的协作与管理工具都至关重要。对于注重计划和秩序的 J 人来说,可视化团队协作办公软件更是能契合其工作和学习风格,助力他们更好地达成目标。本文将为您盘点 6 款此类软件,包括国内的板栗看板以及…

Z-BlogPHP 中“主题模板的编译文件不存在”错误的原因是什么?

“主题模板的编译文件不存在”错误通常出现在 Z-BlogPHP 中,表示系统未能正确编译主题模板文件,导致无法正常显示网站内容。以下是常见的原因和解决方法:缓存文件未生成:缓存文件未生成或已损坏,导致系统无法找到编译后的模板文件。

解决方法:登录 Z-BlogPHP 后台管理界面…

如何在 Z-BlogPHP 中临时禁用所有插件以排除插件冲突?

在 Z-BlogPHP 中,如果遇到网站无法正常运行的问题,可能是由于某个插件引起的冲突。为了排除插件冲突,您可以临时禁用所有插件,然后逐步启用插件以确定问题所在。以下是具体的操作步骤:确定问题原因:首先,确认问题是否与插件有关。常见的插件冲突症状包括网站无法加载、后…

如何使用 Lambda 自动添加CloudWatch所有实例磁盘告警及 SNS 通知

利用Lambda轻松实现EC2实例监控

最近新增了一些服务器,因为每个服务器的基础监控都是要做的。我就想,如何能够快速便捷的方式把这些基础指标都监控上呢?本文将详细介绍如何通过Lambda自动为所有EC2实例添加CloudWatch磁盘告警,并在磁盘利用率超过阈值时,通过SNS主题发送通知…

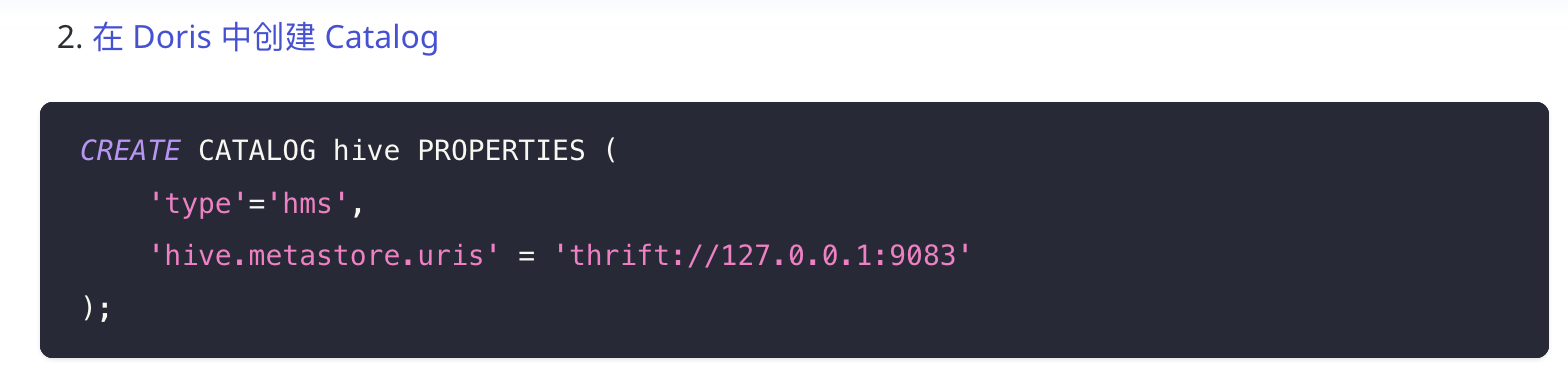

实现hive的bitmap同步到doris

背景:

官方提供的方案不可行

doris提供的hive-udf中:https://doris.apache.org/zh-CN/docs/3.0/ecosystem/hive-bitmap-udf 官网方式如下: 需要使用doris外接hive的元数据地址:hive.metastore.uris

这里有个问题是,很多公司都会有数据安全和权限控制,这个接口一般不会外露…

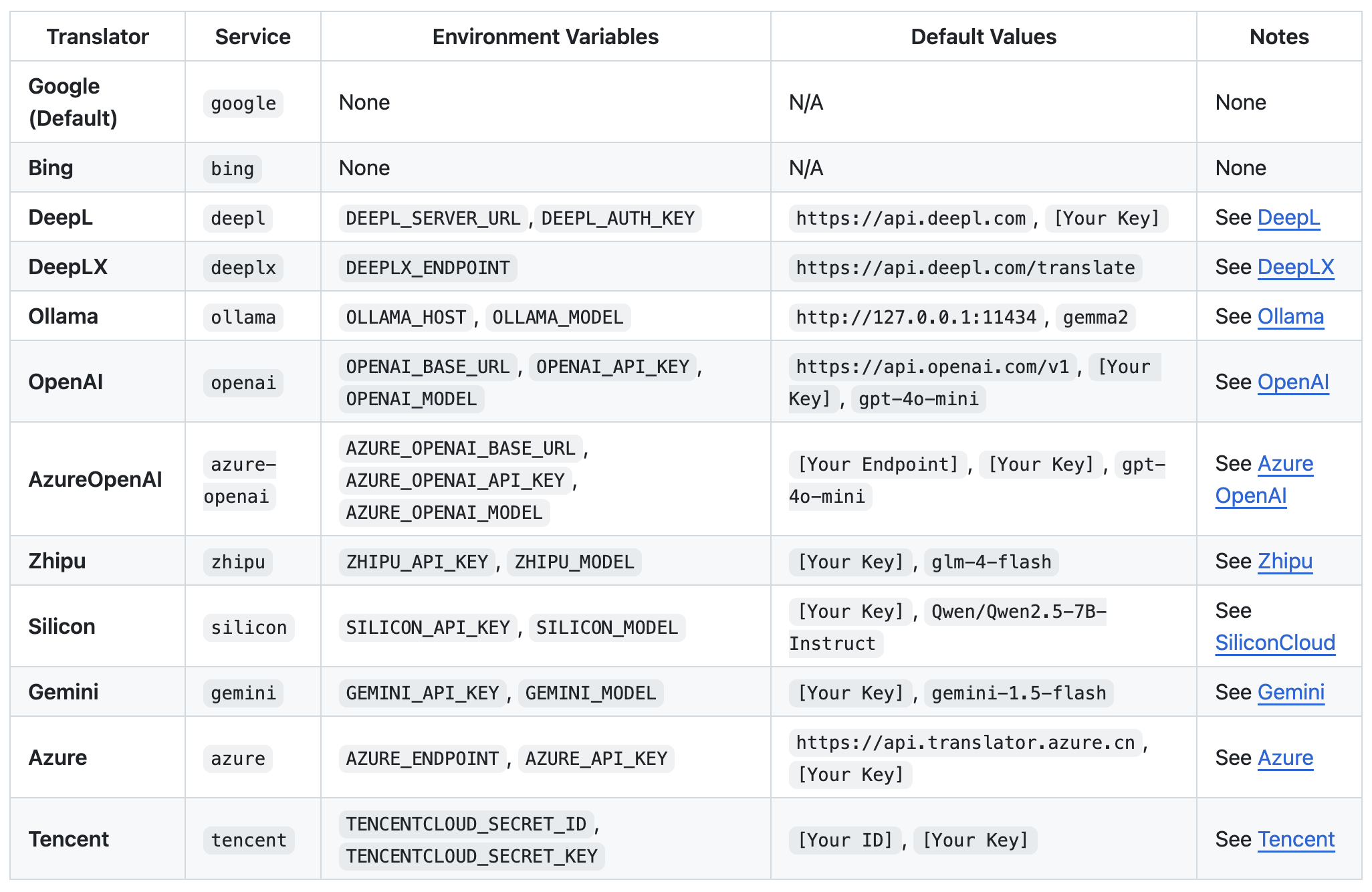

一款可以完整保留排版的PDF翻译,GitHub增长第一

最近看论文较多,顺手给大家推荐一个用下来觉得不错的开源PDF翻译工具:PDFMathTranslate

目前这款开源项目在GitHub上已经收获了7.6K Star,而且由于一直处于增长趋势榜第一的位置,预计未来还会持续增长许多。

PDFMathTranslate 简介开源项目地址:https://github.com/Byaidu…

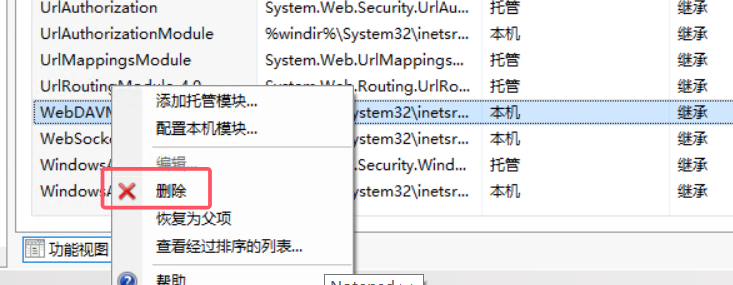

在 IIS 中发布网站,使用 PUT、DELETE 等请求方法时,提示错误:HTTP 错误 405.0 - Method Not Allowed

搜了一圈,发现是因为安装了 IIS 的 WebDAV 功能,就会导致站点出现此类问题

一种方法是移除 WebDAV 功能,但比较费时费力

另一种就是在站点的 Web.config 中显式移除 WebDAV 模块

配置文件:

<configuration><system.webServer><modules><!-- 移除模块 …

如何用python批量转换.doc文件为.docx文件

需要用到的库:

pywin32、os实现效果:

把文件夹下的文件1.doc、2.doc、3.doc 转化成1.docx、2.docx、3.docx,保存到output文件夹下。

代码运行前:

代码运行后: 实现代码:# 批量把".doc"文件另存在".docx"文件import osfrom win32com import clientde…

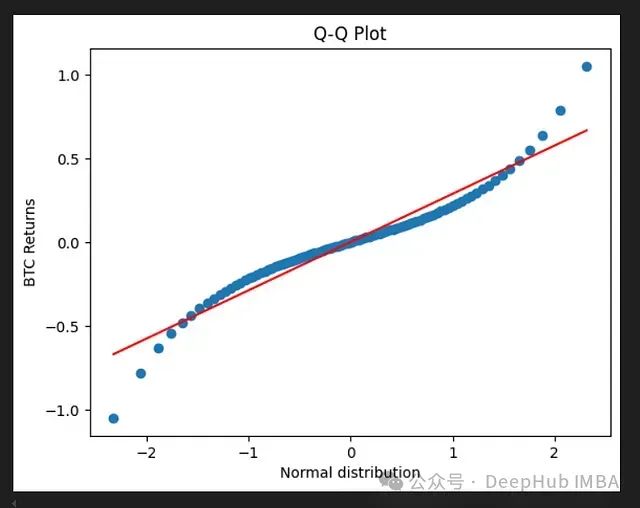

数据分布检验利器:通过Q-Q图进行可视化分布诊断、异常检测与预处理优化

在机器学习和数据分析中,我们经常需要验证数据是否符合某种特定的分布(如正态分布)。这种验证对于选择合适的统计方法和机器学习模型至关重要。例如许多统计检验和机器学习算法都假设数据服从正态分布。如果这个假设不成立,我们可能需要对数据进行转换或选择其他更适合的方…

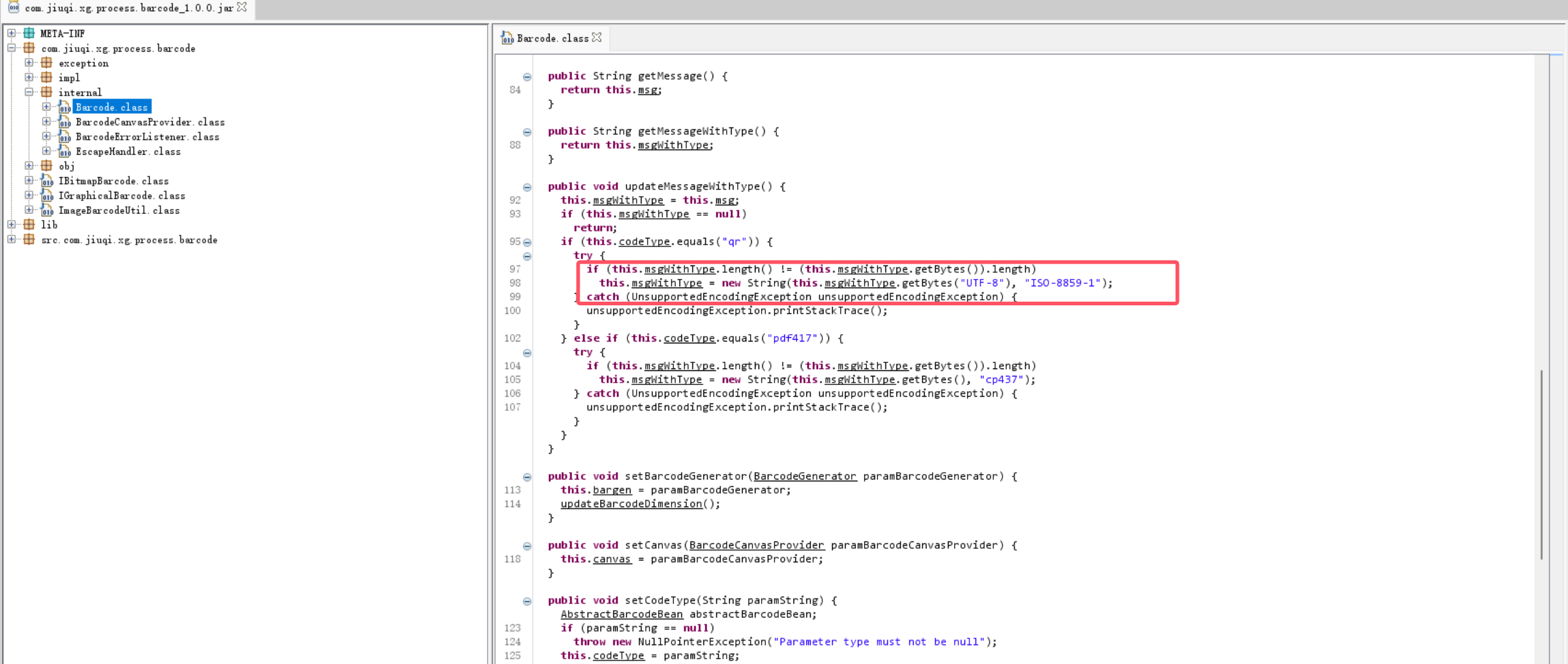

修改jar包中的class文件,重新打包成jar(原MANIFEST.MF保持不变)

不使用ide(如idea,eclipse)版

修改jar包中的class文件,重新打包成jar(原MANIFEST.MF保持不变)1:把待修改的jar包放入jd-gui,找到待修改的class文件

2:找到对应的文件ctrl+s保存,把待调整的.class转为.java

3:修改java文件中的对应代码

4.把需要的jar包放在同一个目…

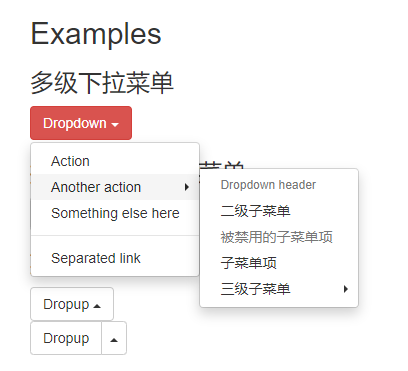

Bootstrap多级下拉菜单插件

bootstrap-submenu是一款在原生bootstrap Dropdowns组件的基础上进行扩展,可以生成多级子菜单的多级下拉菜单插件。

原生的bootstrap下拉菜单只有一层,通过bootstrap-submenu插件,可以生成多级子菜单。在线预览 下载安装

可以通过npm和bower来安装bootstrap-submenu插件。$ …