django安全性

django针对安全方面有一些处理,学习如何进行处理设置,也有利于学习安全测试知识。

CSRF

跨站点请求伪造(Cross-Site Request Forgery,CSRF)是一种网络攻击方式,攻击者欺骗用户在自己访问的网站上执行恶意操作,通过利用用户当前的身份和权限,发送未经用户许可的请求。

通俗地说,假设你正在浏览社交媒体网站,并且已经登录。在另一个标签页中,你点击了一个通过电子邮件或其他途径获取到的恶意链接,而你并没有察觉它是恶意的。这个链接实际上是一个指向你的银行网站的请求,并且攻击者已经在链接中包含了一些恶意操作,例如转账给攻击者的账户。如果你刚好在银行网站上保持着登录状态,并且该网站没有适当的CSRF防御措施,那么这个恶意操作就可能成功执行。

常用防御措施

为了防御CSRF攻击,以下是一些常用的防御措施:

-

CSRF Token:应用程序可以为每个用户生成一个唯一的CSRF令牌,并将其嵌入到请求中。提交的每个POST请求都需要包含这个令牌,并在服务器端进行验证。这样,恶意网站无法获取到有效的令牌,并且无法正确构造请求。

-

SameSite Cookie:通过设置SameSite属性为Strict或Lax,可以限制Cookie仅在同一站点发起的请求中自动附加。这样可以防止跨站点请求攻击。

-

验证来源域名:服务器可以验证请求的来源域名,如果请求不来自合法的域名,则拒绝执行操作。可以使用Referer头、Origin头或检查host字段来验证来源。

-

双重确认:对于敏感操作,用户可以被要求输入额外的确认信息,例如密码、验证码等,以增加额外的安全层面。

-

安全编码实践:开发人员应遵循安全的编码实践,例如适当地转义和验证用户输入,避免在请求中泄露敏感信息等。

这些防御措施可以增加网站的安全性,从而防范CSRF攻击。然而,每个网站的情况可能不同,综合考虑错误消息、访问控制、安全审计等其他因素,定制和应用适合自己应用程序的CSRF防御策略是非常重要的。

django防御

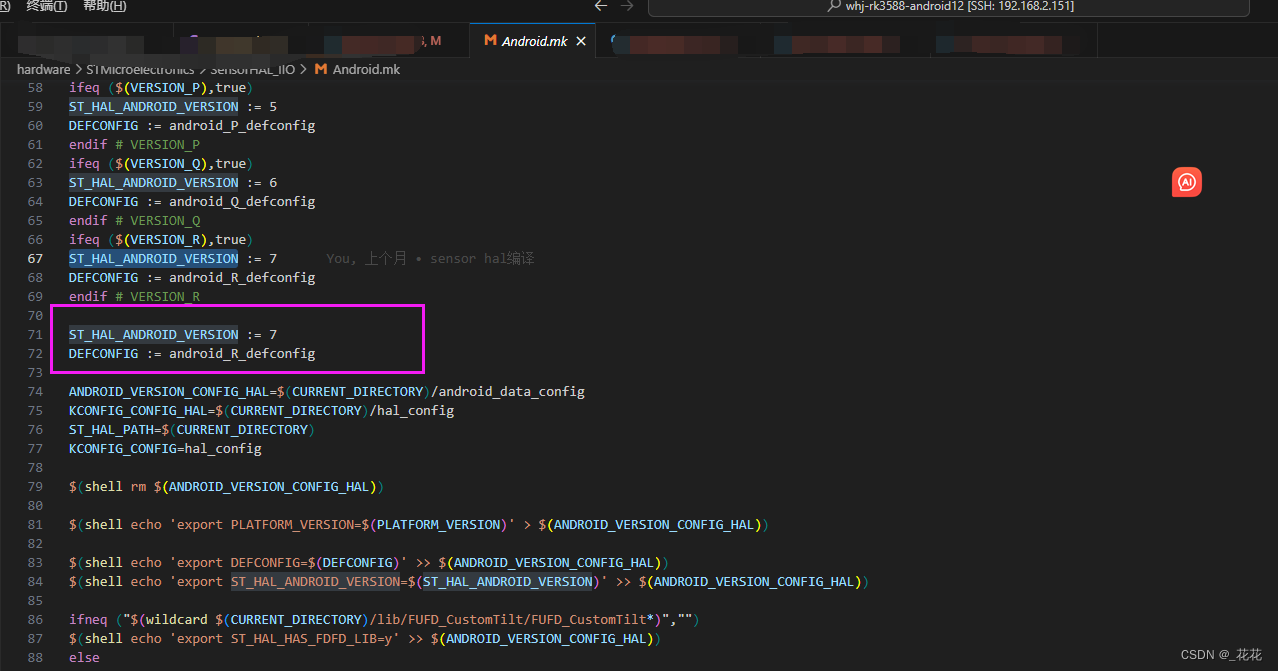

1)CSRF 中间件默认在 MIDDLEWARE 配置中被激活。如果你覆盖了这个配置,请记住 ‘django.middleware.csrf.CsrfViewMiddleware’ 应该排在任何假设 CSRF 攻击已经被处理的视图中间件之前。

2) 在使用POST表单的模板中,模板添加

<form method="post">{% csrf_token %}

SQL注入

SQL 注入能让恶意用户能在数据库中执行任意 SQL 代码。这将导致记录被删除或泄露。

Django 的 querysets 在被参数化查询构建出来时就被保护而免于 SQL 注入。查询的 SQL 代码与查询的参数是分开定义的。参数可能来自用户从而不安全,因此它们由底层数据库引擎进行转义。

Django 也为开发者提供了书写 原始查询 或执行 自定义 sql 的权力。应当尽可能少地使用这些方法,并且您应该小心并准确地转义一切用户可控的参数。另外,在使用 extra() 和 RawSQL 时应当小心谨慎。

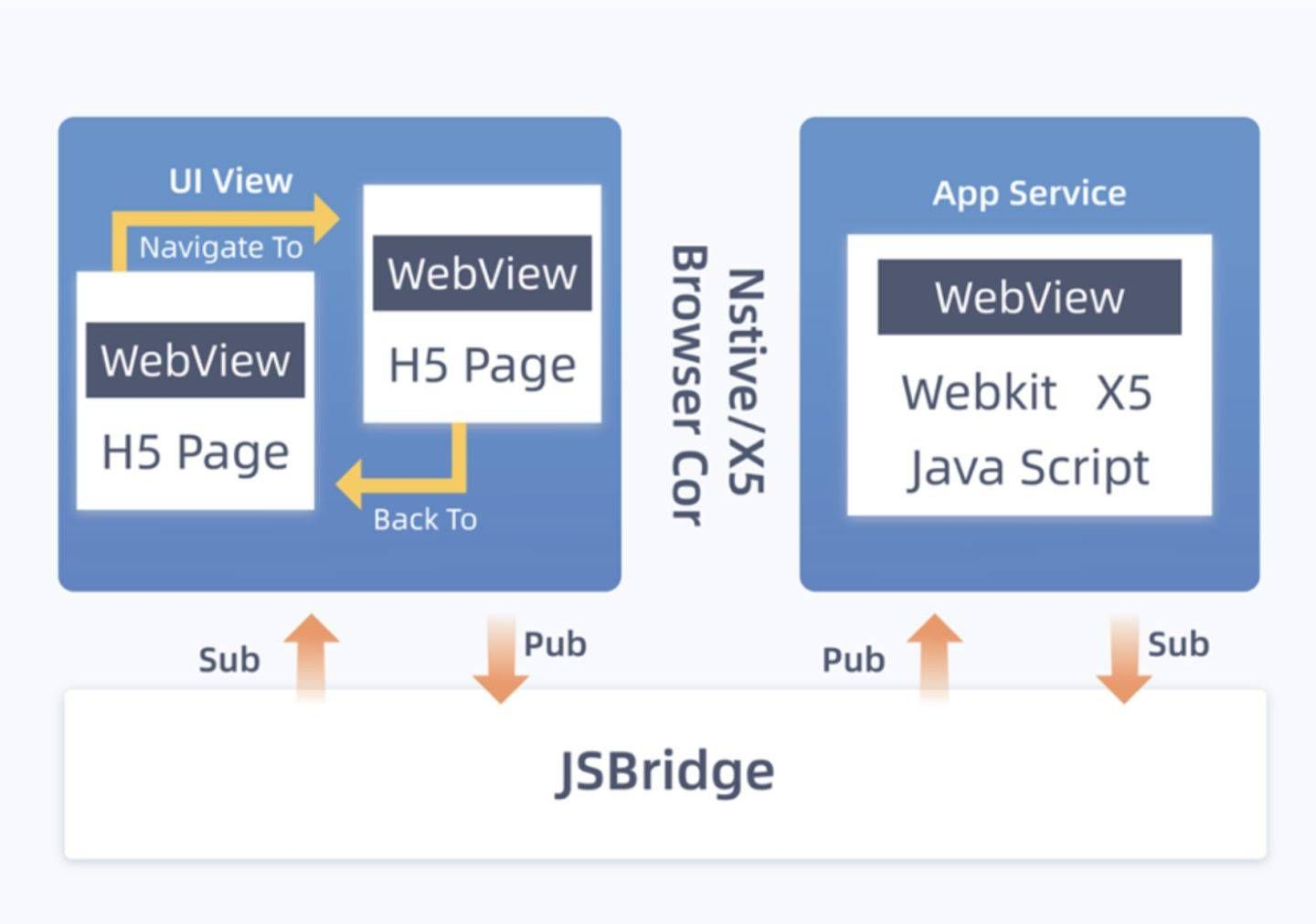

防御点击劫持-Clickjacking protection

防止网页被嵌入其他iframe里

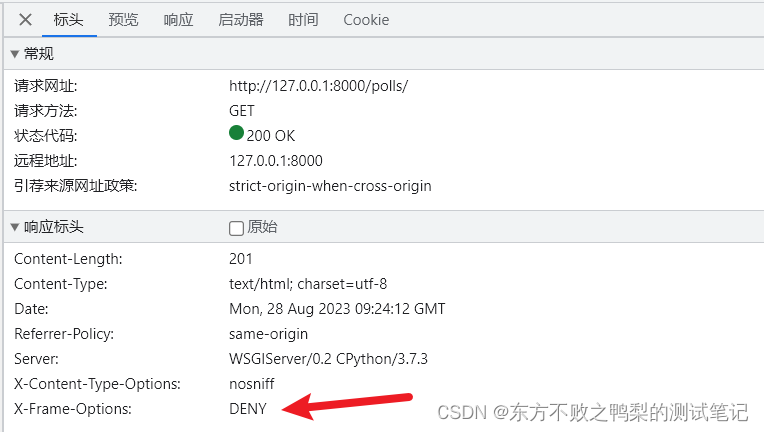

浏览器支持 X-Frame-Options HTTP 头,它表明是否允许在框架或 iframe 中加载资源。如果响应包含值为 SAMEORIGIN 的头,那么只有当请求来自同一个网站时,浏览器才会在框架中加载资源。如果头被设置为 DENY,那么无论请求是由哪个网站发出的,浏览器都会阻止资源在框架中加载。

django点击劫持

https://docs.djangoproject.com/zh-hans/4.2/ref/clickjacking/#clickjacking-prevention

假设一家在线商店有一个页面,登录的用户可以点击“立即购买”来购买商品。用户为了方便,选择了保持登录商店。攻击者网站可能会在自己的一个页面上创建一个“I Like Ponies”按钮,并在一个透明的 iframe 中加载商店的页面,使“立即购买”按钮无形中覆盖在“I Like Ponies”按钮上。如果用户访问攻击者的网站,点击“I Like Ponies”将导致无意中点击“立即购买”按钮,并在不知情的情况下购买该商品。

django防御实例

如直接访问django应用

可以看到 X-Frame-Options被设置为DENY,禁止嵌入其他iframe。

一个包含iframe的html嵌入该地址

<!DOCTYPE html>

<html>

<head><title>包含 iframe 的页面</title>

</head>

<body><h1>这是一个包含 iframe 的页面</h1><iframe src="http://127.0.0.1:8000/polls/" width="500" height="300"></iframe>

</body>

</html>

访问这个html发现无法显示网页

用户上传内容攻击

用户上传内容攻击指的是恶意用户或攻击者通过在网站或应用程序上上传含有恶意代码或恶意文件的内容,以进行攻击或滥用。

这种攻击可能导致以下安全问题:

-

代码注入:攻击者可能上传包含恶意脚本的文件,这些脚本将在其他用户访问这些文件时在其浏览器中执行。这种攻击方式被称为代码注入或远程代码执行(Remote Code Execution,RCE),它可以导致被攻击用户的浏览器受到控制,执行任意恶意操作。

-

文件包含漏洞:攻击者可能上传包含敏感数据或系统文件路径的文件,以发现和利用文件包含漏洞。通过利用这些漏洞,攻击者可能能够读取、替换或删除系统上的重要文件。

-

恶意文件传播:攻击者可能上传包含恶意软件、病毒或勒索软件的文件。当其他用户下载或执行这些文件时,他们的计算机可能受到感染或遭受数据泄露、数据损坏或勒索等威胁。

常用安全措施

为了防御用户上传内容攻击,以下是一些常用的安全措施:

-

文件类型验证:限制用户上传的文件类型,并验证上传文件的扩展名和MIME类型。只允许上传可信和安全的文件类型,拒绝不明文件或高风险文件类型。

-

文件大小限制:限制上传文件的大小,避免超过服务器或应用程序的处理能力。

-

文件包含漏洞修复和安全配置:确保应用程序已修复可能导致文件包含漏洞的代码问题,并在服务器上进行适当的安全配置,以限制对敏感文件的访问,并避免暴露系统路径等信息。

-

安全的文件存储:将用户上传的文件存储在安全的位置,并采取措施确保文件不能通过直接访问进行执行或下载。将上传的文件存储在非Web可访问的目录中,使用服务器端脚本提供安全的读取和下载接口。

-

安全编码实践:在开发过程中,使用适当的输入验证和输出编码技术来防止代码注入和跨站脚本攻击(XSS)等安全问题。

综上所述,用户上传内容攻击是一个严重的安全威胁,应该在应用程序的设计、开发和维护过程中采取适当的安全措施来防御这种攻击,并定期进行安全审计和漏洞扫描以及及时修复发现的漏洞。

django建议

1)考虑从云服务或 CDN 提供静态文件服务来避免此类问题。

2)网络服务器配置中把这些上传文件限制在一个合理的大小,以防止拒绝服务(DOS)攻击。在 Apache 中,可以使用 LimitRequestBody 指令

3)确保像 Apache 的 mod_php 这种能把静态文件当作代码来执行的处理程序已经关闭

4)选择定义一个列表来限制允许用户上传的文件的扩展名

其他建议

- 确保你的 Python 代码是在网络服务器的根目录之外。这将确保你的 Python 代码不会被意外地作为纯文本提供(或意外地执行)。

- 小心一切 用户上传的文件。 Django 不会对认证用户的请求进行节流。为了防止针对认证系统的暴力攻击,你可以考虑部署一个 Django

插件或网络服务器模块来节制这些请求。 - Keep your SECRET_KEY, and SECRET_KEY_FALLBACKS if in use, secret. 用防火墙限制缓存系统和数据库的可访问性是个好主意

- 看一下开源 Web 应用安全计划(OWASP)Top 10 list ,它指定了网络应用程序中一些常见的漏洞。尽管 Django

拥有解决某些问题的工具,但在项目设计中必须考虑其他问题。

2023版:https://owasp.org/API-Security/editions/2023/en/0x11-t10/ - Mozilla 讨论了很多与 web security相关的主题。他们的网页还包括适用于任何系统的安全原则。