这是一个不需要扫描线的做法/cy

[题解]CF377D Developing Game

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.hqwc.cn/news/867980.html

如若内容造成侵权/违法违规/事实不符,请联系编程知识网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

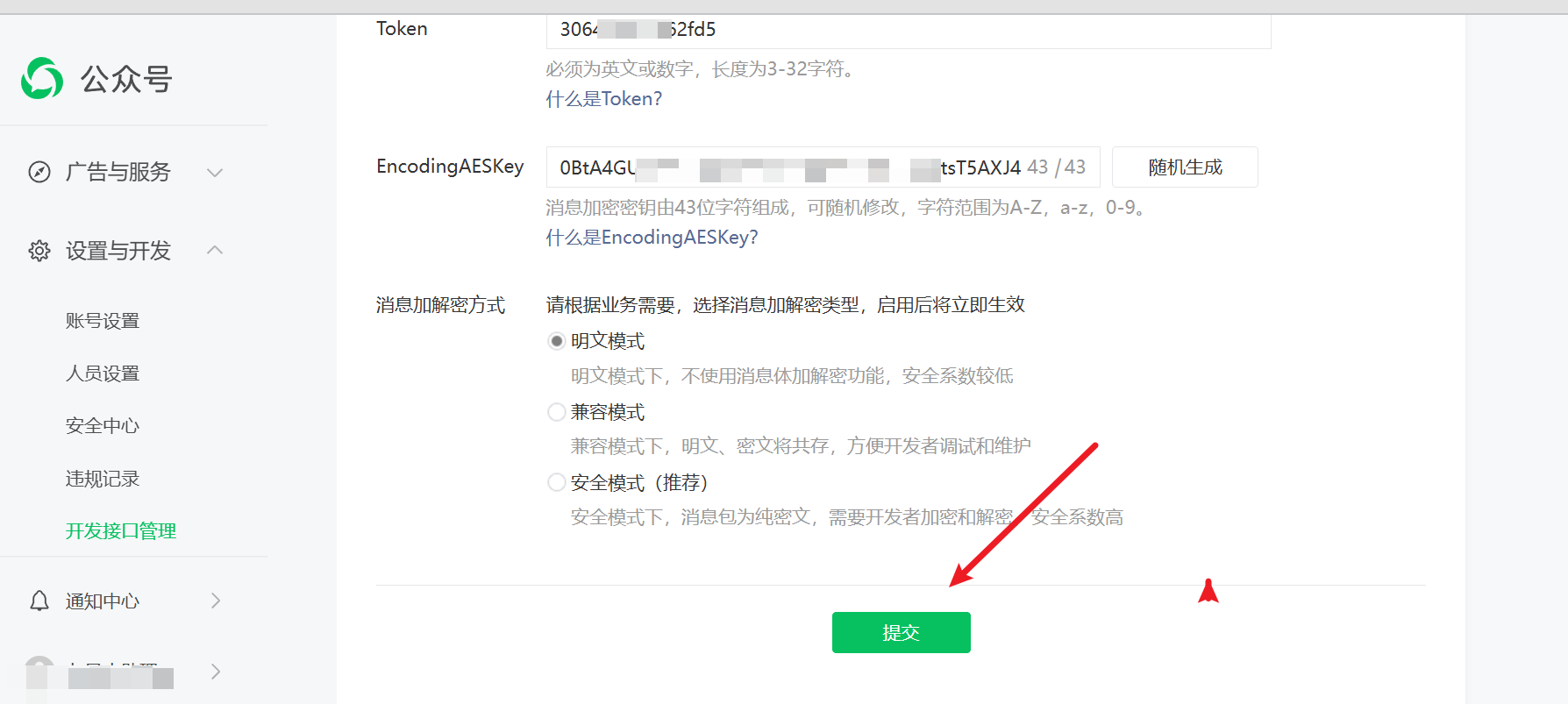

基于AI大模型,搭建一个私有知识数据问答微信公众号。

背景: 很多人找我朋友要店铺的资料(比如手机号,地址,店长名字等),每次打电话过来,企业微信发消息过来问,太头疼了。自己根本有没有休息时间。所以找我问问要怎么弄一个机器人。那么需求就变成:需要一个ai机器人,能回答平常的问题,并且能把店铺资料的excel表内容也能…

《CPython Internals》阅读笔记:p96-p96

《CPython Internals》学习第 6 天,p96-p96 总结,总计 1 页。

一、技术总结

1.parser-tokenizer

p92, Creating a concrete syntax tree using a parser-tokenizer, or lexer.

p96, CPython has a parser-tokenizer module, written in C.

当做这在 92 页提到 parser-token…

数字孪生可视化在各个行业的应用场景

数字孪生技术,作为新一代信息技术的集大成者,正在深刻改变着我们对物理世界的认知和管理方式。本文将探讨数字孪生可视化在不同行业的应用场景,以及它们如何赋能行业数字化转型。 1. 智慧城市与交通在智慧城市领域,数字孪生技术通过整合城市全要素数据,实现城市全状态的可…

【WSL使用】遇到问题:\\wsl.localhost无法访问。你可能没有权限使用网络资源。请与这台服务器的管理员联系以查 明你是否有访问权限。 系统资源不足,无法完成请求的服务。

目录📝问题描述🎯解决方案🔎原理分析1. 问题本质分析2. 技术原理解析3. 解决方案工作原理4. 深层技术说明5. 最佳实践建议总结参考文章

📝问题描述

文件资源管理器中点击「Linux」快捷方式报错:

\\wsl.localhost无法访问。你可能没有权限使用网络资源。请与这台服务器…

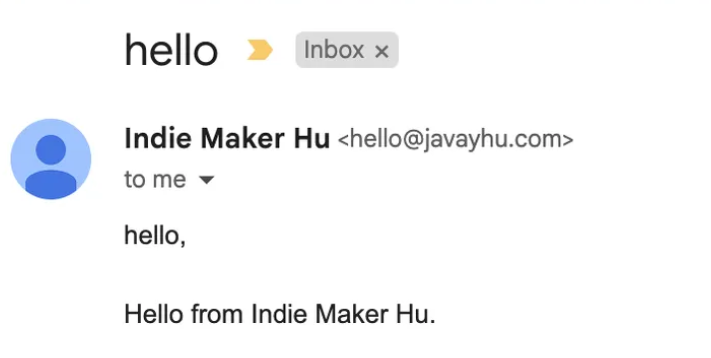

【企业邮箱】教你免费搭建企业邮箱(Gmail+Resend+Cloudflare)

本文介绍如何使用Gmail+Resend+Cloudflare搭建免费的企业邮箱,不仅支持接收企业域名邮件,同时支持发送企业域名邮件。

Gmail是Google提供的免费邮件服务;Resend是一个为开发者提供邮件服务的平台,专注于提高邮件送达率和开发者体验,它的免费计划每天可以免费发送100封邮件…

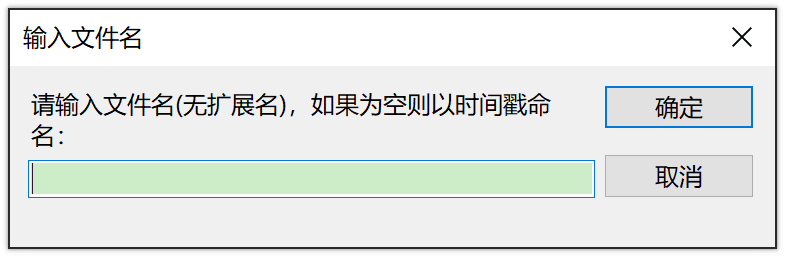

EverEdit扩展脚本 :在当前文件目录下新建同类型文件

1 扩展脚本:在当前文件目录下新建同类型文件

1.1 应用场景用户在进行编程语言学习时,经常做完一个小练习后,又需要新建一个文件,在新建文件的时候,不但要选择文件类型,还要在保存时逐级寻找保存目录,不胜其烦! 有没有一种新建文件方式,直接在正在编辑的文件所在目录…

《安全测试指南》——身份管理测试【学习笔记】

【身份管理测试】

1. 角色定义测试(OTG-IDENT-001)

测试方法:即纵向越权。

2.用户注册流程测试(OTG-IDENT-002)(括号内容为个人理解)

测试方法:

1)验证用户注册的身份要求与业务和安全要求一致 是否任何人都能注册访问?(是否需要内部人员或是特定证件才可注册)是否…

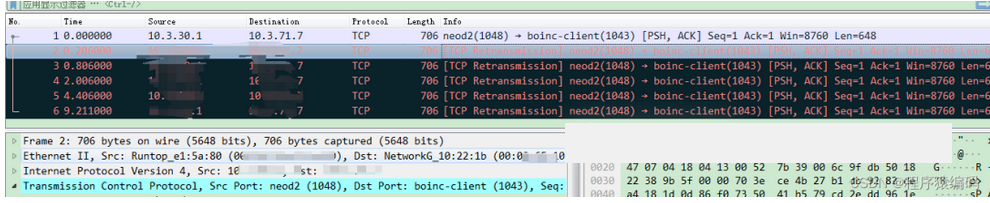

【pcap文件】TCP重传与重叠碎片

#pcap文件

网络流量数据包捕获是网络安全领域的重要部分,而pcap文件则是这一过程的常见载体。为了深入解析pcap文件中潜在的可疑网络流量,我们需要运用强大的网络安全威胁评估与审计工具。这些工具能够帮助我们捕捉、记录、检测和诊断网络中的数据传输问题,及时发现异常活动…

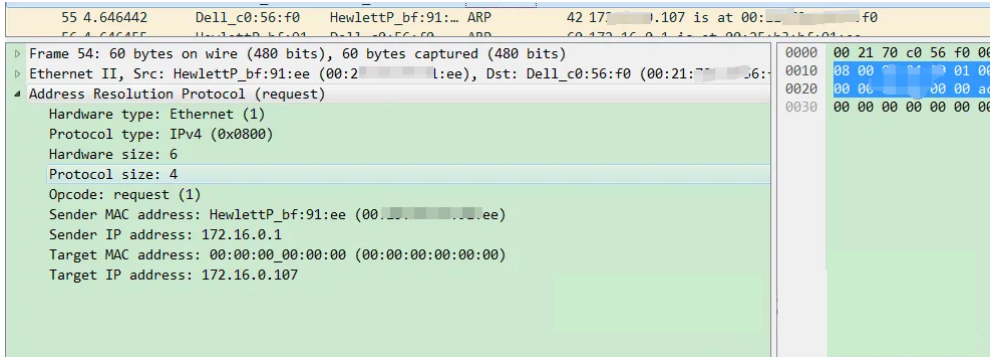

【pcap文件】ARP中毒

#pcap文件

网络流量数据包捕获是网络安全领域的重要部分,而pcap文件则是这一过程的常见载体。为了深入解析pcap文件中潜在的可疑网络流量,我们需要运用强大的网络安全威胁评估与审计工具。这些工具能够帮助我们捕捉、记录、检测和诊断网络中的数据传输问题,及时发现异常活动…

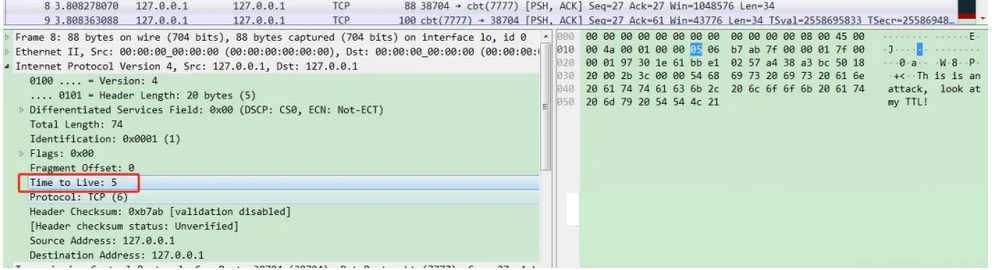

【pcap文件】TTL过期攻击

#pcap文件

网络流量数据包捕获是网络安全领域的重要部分,而pcap文件则是这一过程的常见载体。为了深入解析pcap文件中潜在的可疑网络流量,我们需要运用强大的网络安全威胁评估与审计工具。这些工具能够帮助我们捕捉、记录、检测和诊断网络中的数据传输问题,及时发现异常活动…

《docker基础篇:2.Docker安装》包括前提说明、Docker的基本组成、Docker平台架构图解(架构版)、安装步骤、阿里云镜像加速、永远的HelloWorld、底层原理

《docker基础篇:2.Docker安装》包括前提说明、Docker的基本组成、Docker平台架构图解(架构版)、安装步骤、阿里云镜像加速、永远的HelloWorld、底层原理@目录2.Docker安装2.1前提说明2.2Docker的基本组成2.3Docker平台架构图解(架构版)2.3.1Docker平台架构图解(入门版)2.3.2Do…

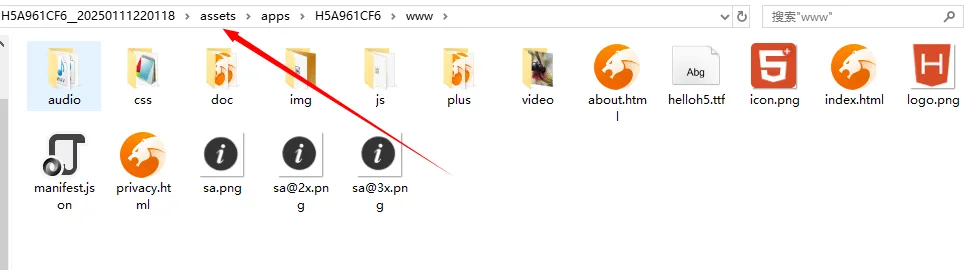

【逆向】查看APK文件源代码

1、先生成jar包

首先将apk修改文件名为zip或rar

首先将apk文件修改后缀名为zip,然后解压缩,得到解压之后的文件夹,文件夹中有一个classes.dex文件(这个文件就是java文件编译再通过dx工具打包而成的)zip->jar

接下来使用dex2jar:将apk反编译成java源码(classes.dex转化成…