一、最小权限原则是什么?

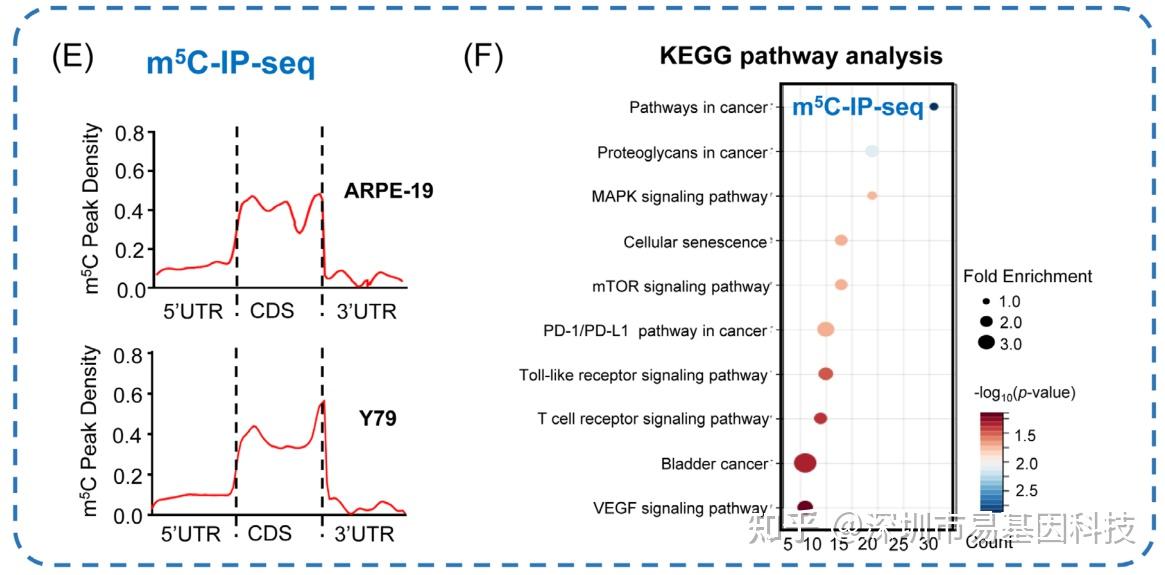

随着网络威胁变得越来越复杂,对强大安全实践的需求在现代企业运营中已根深蒂固。组织致力于保护他们的数据,无论是添加额外的验证层、加密信息还是控制网络流量。最小权限原则 (PoLP) 就是这样一种安全实践,它已成为整个组织的基本实践,无论其性质和规模如何。其背后的想法很简单 — 确保用户、应用程序和系统必须具有对履行其工作角色至关重要的最低访问权限。

二、最小权限原则如何运作?

POLP 是一个网络安全概念,它指出用户、系统和其他实体仅被授予执行其工作所需的权限。通过实施这种安全实践,组织限制了用户访问或修改他们不直接需要的数据的能力。例如,有权访问客户数据的营销实习生应该只能查看它,而不能编辑它。这可确保并保护组织免受权限滥用攻击、未经授权的访问和相关的恶意损害。

在实践中,最低权限策略还确保在帐户或进程遭到入侵时,可能造成的损害仅限于授予该特定实体的访问权限级别。如果具有有限只读权限的用户的帐户被盗用,攻击者只能查看信息,而不能修改或删除信息。这种有限的访问范围大大降低了安全事件的影响。

作为 Zero Trust 安全模型的关键组成部分,它实施严格的访问控制,确保即使是受信任的用户或设备也只能获得所需的权限。这种对权限的严格控制对于防止不必要地暴露敏感数据或系统至关重要,从而显著减少潜在的攻击面。通过这种方式,最低权限策略强化了 Zero Trust 理念,确保每个访问请求都得到限制和验证,防止恶意行为者或受损用户获得过度访问权限并提高整体安全性。

最小权限原则

三、为什么最小权限原则很重要?

最低权限策略至关重要,原因有很多,主要与安全性、合规性和效率有关。以下是一些:

防止权限蠕变

PoLP 确保即使账户被盗用,它也不具备跨系统横向移动或升级访问权限所需的提升权限。例如,如果黑客获得了普通用户帐户的控制权,他们就无法轻松升级到管理员权限或访问机密系统。

减少内部威胁

并非所有威胁都来自外部实体。有时,内部威胁(无论是有意还是无意)也会带来同样大的风险。对敏感系统具有不必要访问权限的员工可能会恶意或犯错而滥用此权限。PoLP 通过根据工作角色和职责限制访问来最大限度地降低这种风险。

简化合规性

GDPR 和 HIPAA 等法规要求强调严格的访问控制。通过实施 PoLP,组织可以确保遵守这些法规,避免巨额罚款和法律后果。

四、如何实施最小权限原则?

PoLP 模型可能看起来与任何其他安全实践一样,但必须在不影响业务效率的情况下仔细实施和维护。以下是可以合并 PoLP 的几种方法:

基于角色的访问控制

使用基于角色的访问控制根据用户的工作角色分配权限。这使得管理和调整权限变得更加容易,因为组织内的角色发生了变化。

访问评审

定期查看用户的权限,并确保他们符合其工作角色。必须监视和撤销不再与组织关联的员工的权限。

即时 (JIT) 访问

仅在需要时或在有限的时间内授予对敏感应用程序或资源的访问权限。这使得撤销访问权限变得更加容易,而无需手动干预。

五、ADManager Plus如何帮助实施最小权限原则

ADManager Plus是一种企业IGA解决方案,能够在Active Directory (AD)、Microsoft 365和Google Workspace环境中管理和保护身份。借助访问认证活动、安全帮助台委派等功能,ADManager Plus使管理员能够轻松地有效地实施POLP活动。以下是它的帮助方式:

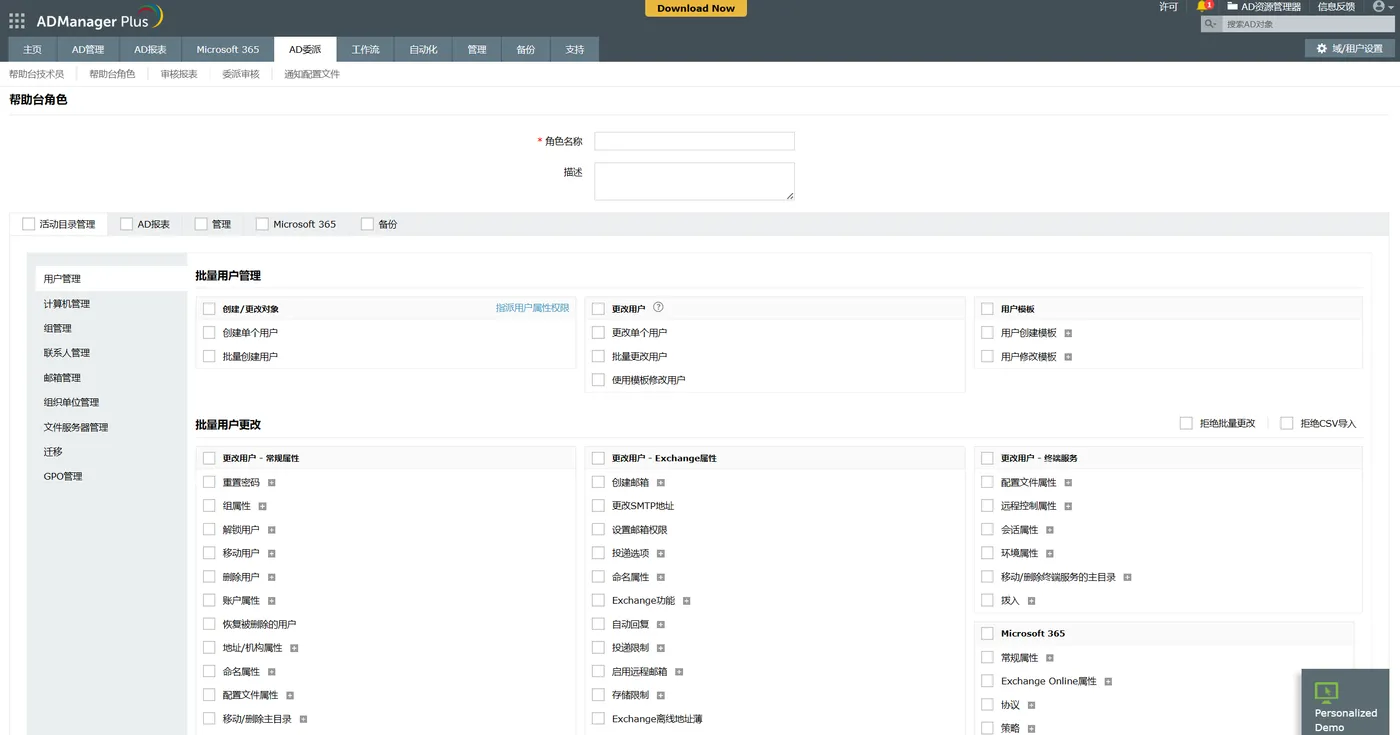

帮助台委派

安全帮助台委派:根据初级技术人员的工作角色,将 AD、Microsoft 365 和 Google Workspace 管理任务精细分配给初级技术人员。

访问认证:通过运行自动访问认证活动来定期检查用户的访问权限。

****即时(JIT)访问https://www.manageengine.cn/products/ad-manager/active-directory-management-automation/active-directory-automation.html?utm_source=bky:使用计划的自动化自动将用户添加到组并在一段时间后将其删除。

虽然最小权限似乎是一个复杂的概念,但它本质上是一种安全实践,有助于降低风险和安全事件。通过使用ADManager Plus实施最小权限原则,组织可以保护其数据、实现合规性并简化业务流程。