一、实验内容

配置linux系统防火墙,并设置相关过滤规则;使用snort入侵检测工具进行离线扫描,并分析生成的报警日志。分析Honeywell的防火墙和IDS/IPS配置规则。

二、实验过程

(一)防火墙配置

1、过滤ICMP包

ping命令通过设置icmp实现,所以我们使用ping命令来验证linux防火墙是否有效。

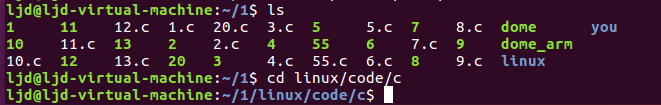

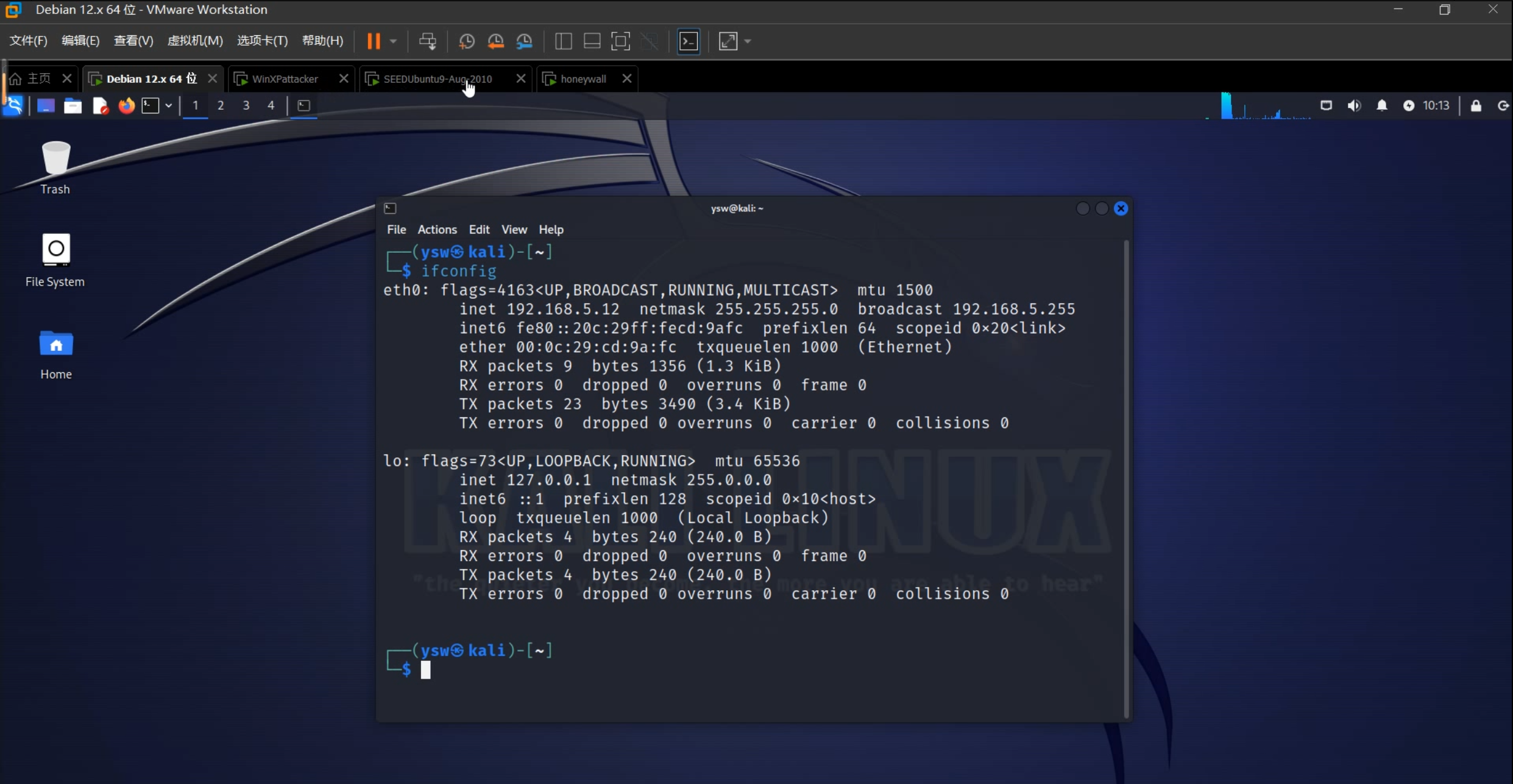

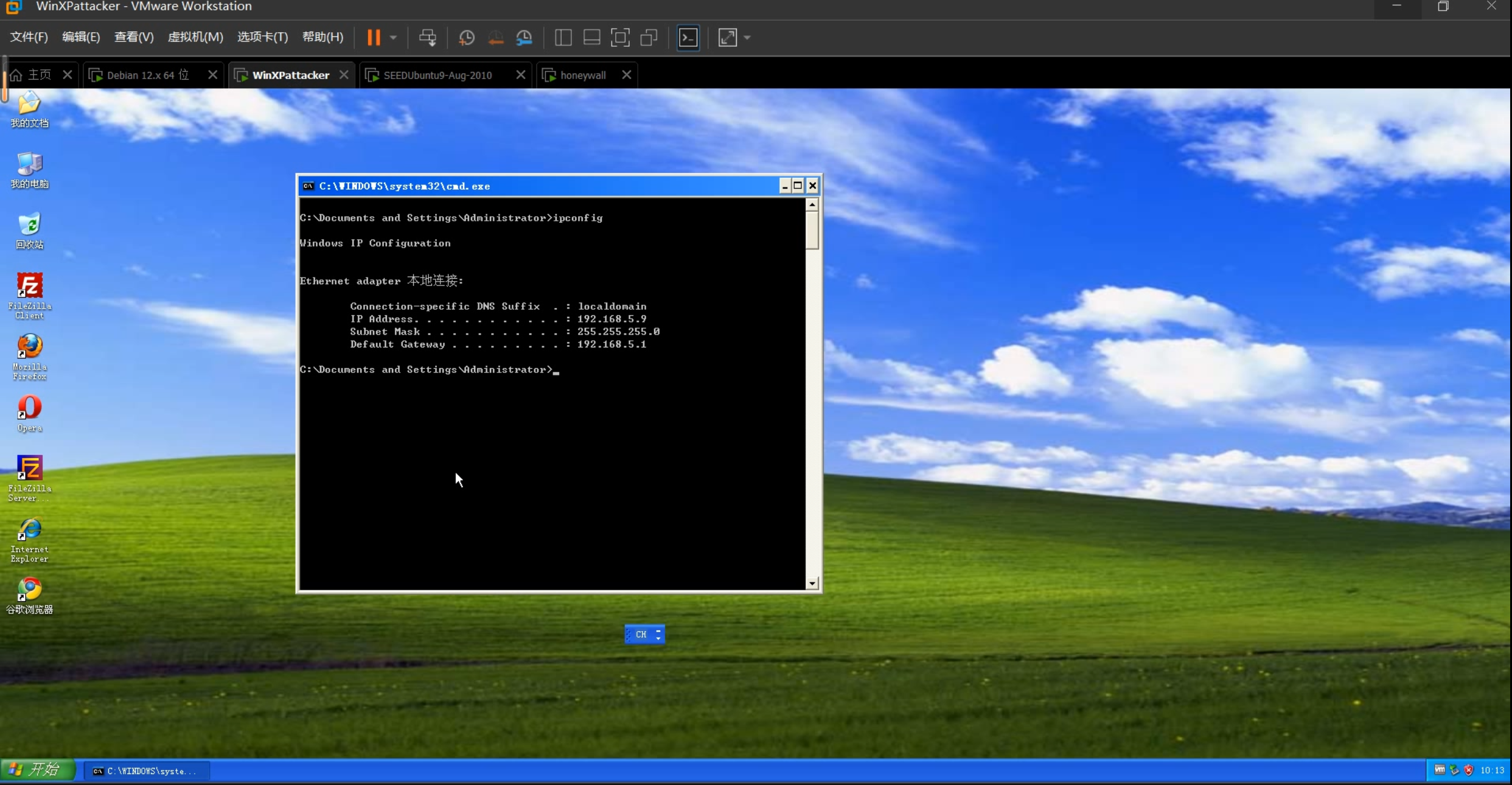

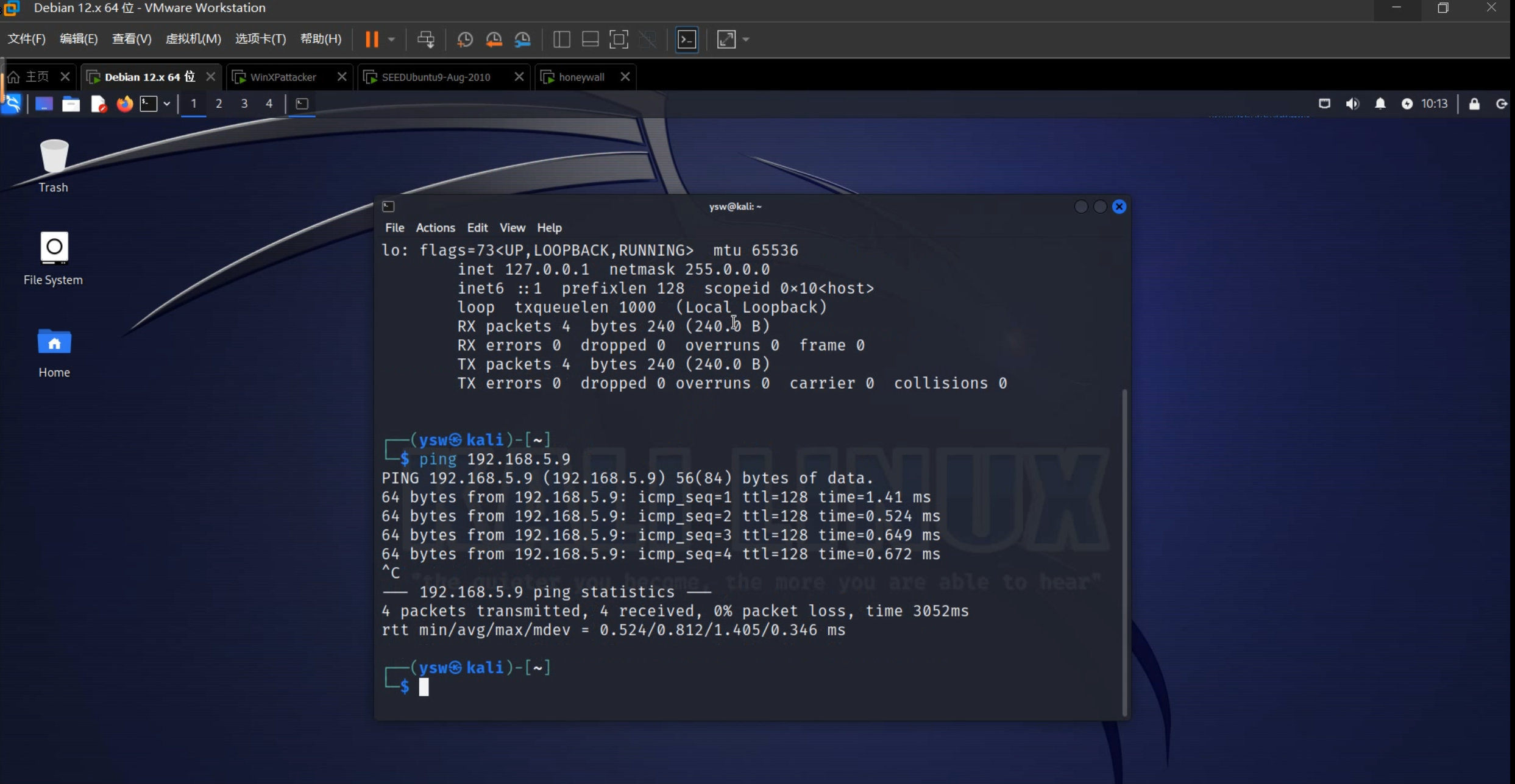

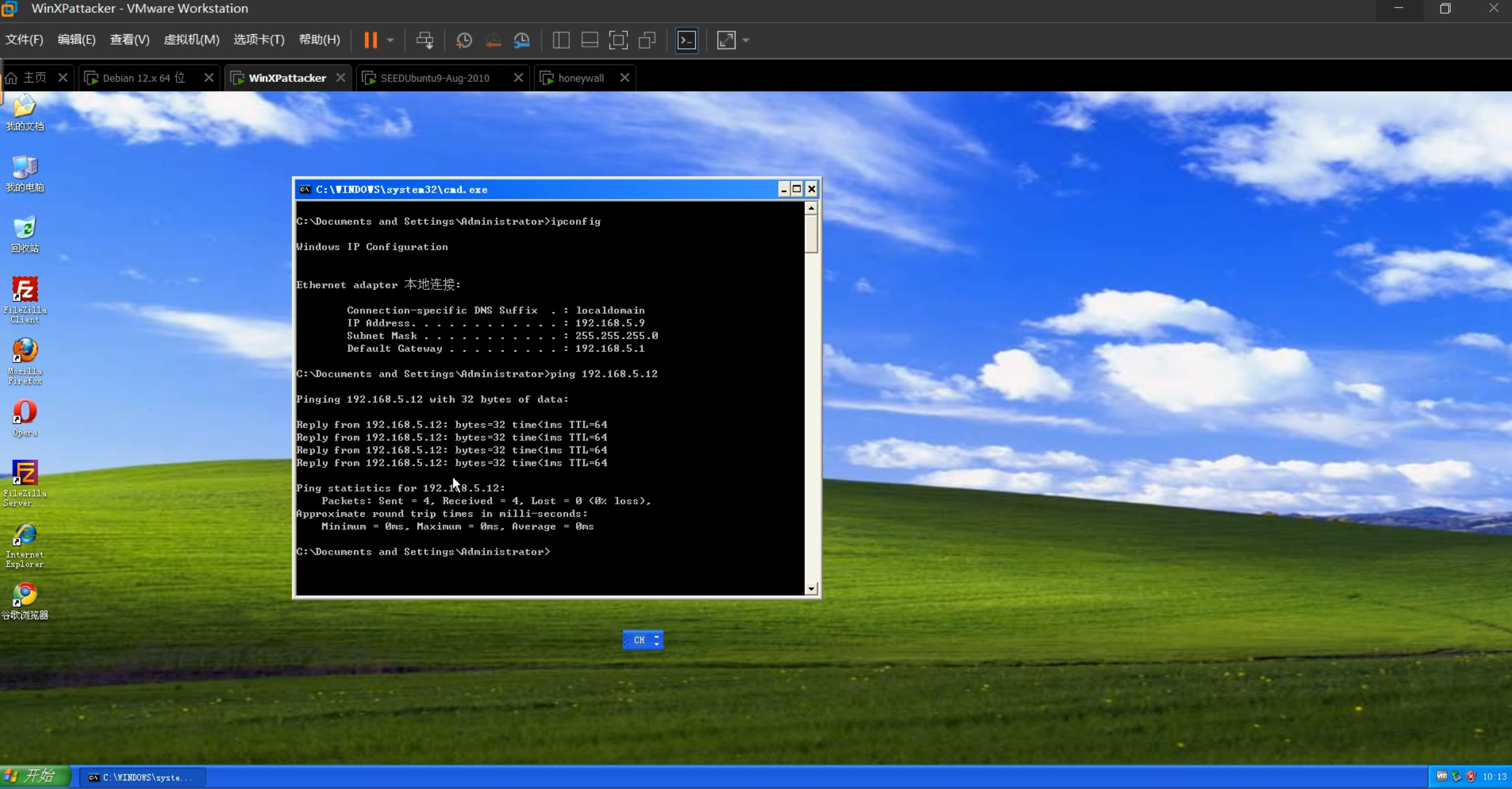

首先,我们选用kail和win attacker进行互ping,先确定两者的ip地址。

在这里我们可以看到,kail的ip地址是192.168.5.12,win的ip地址是192.168.5.9,两者处于同一网段下。

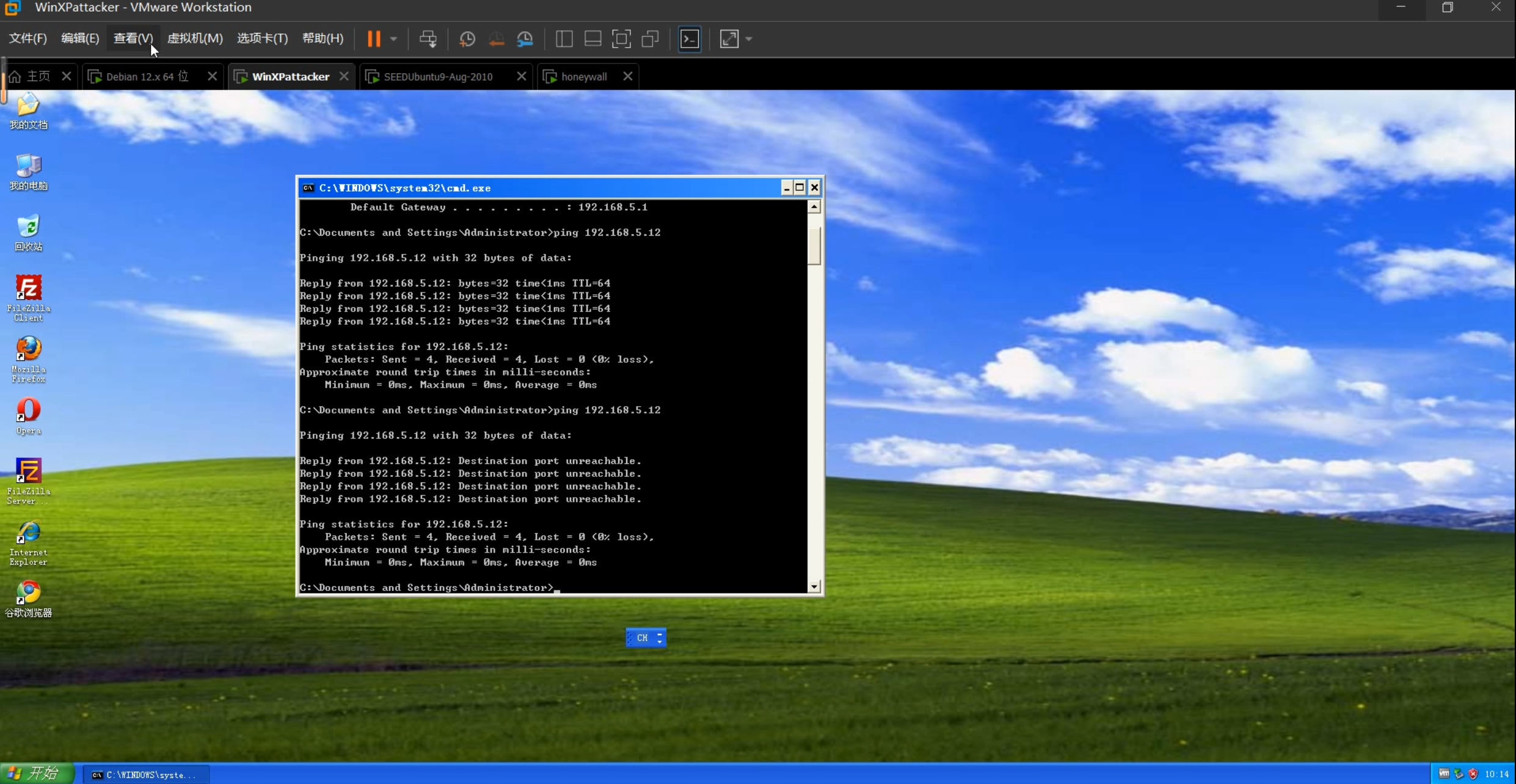

接下来,我们测试两者的连通性。

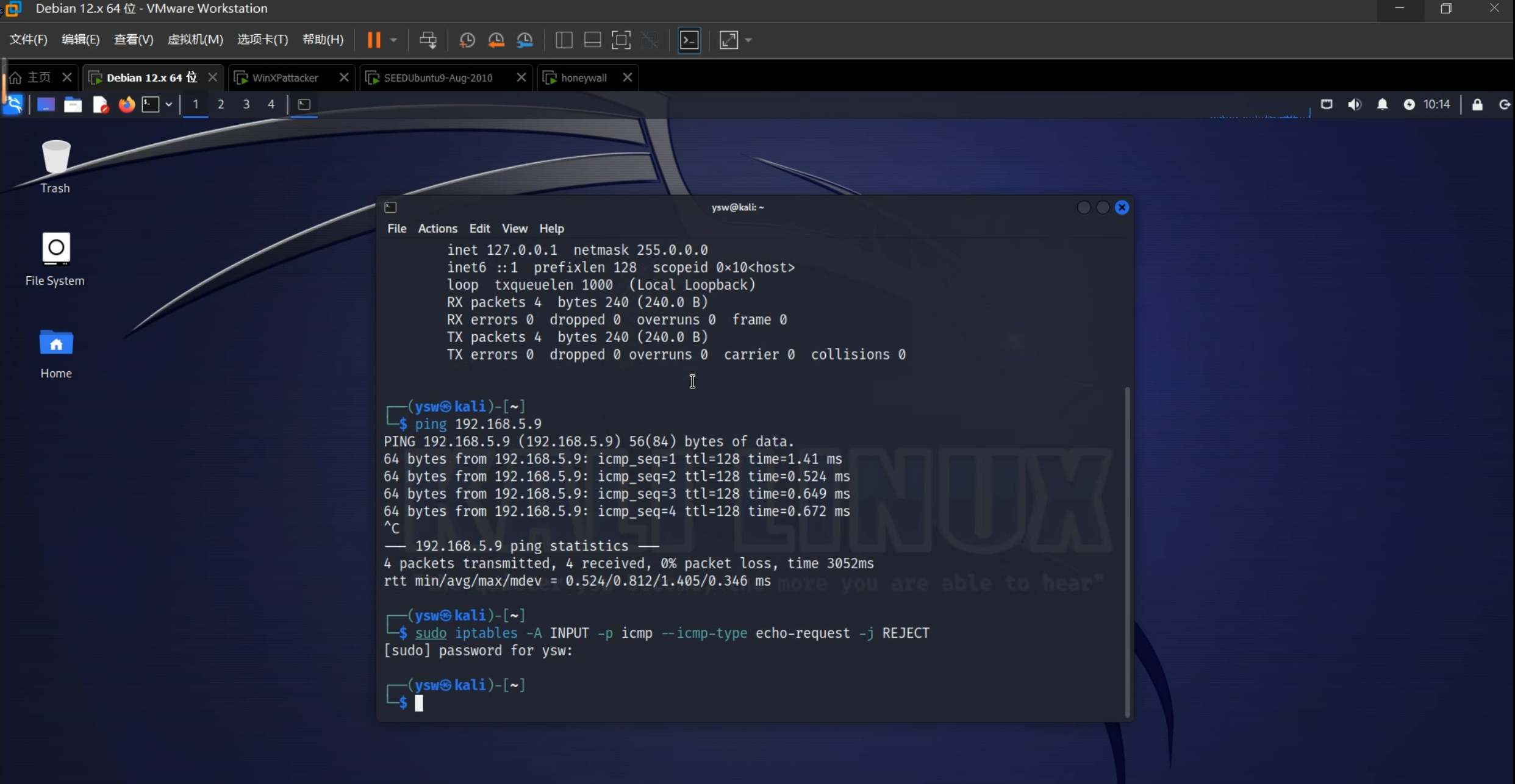

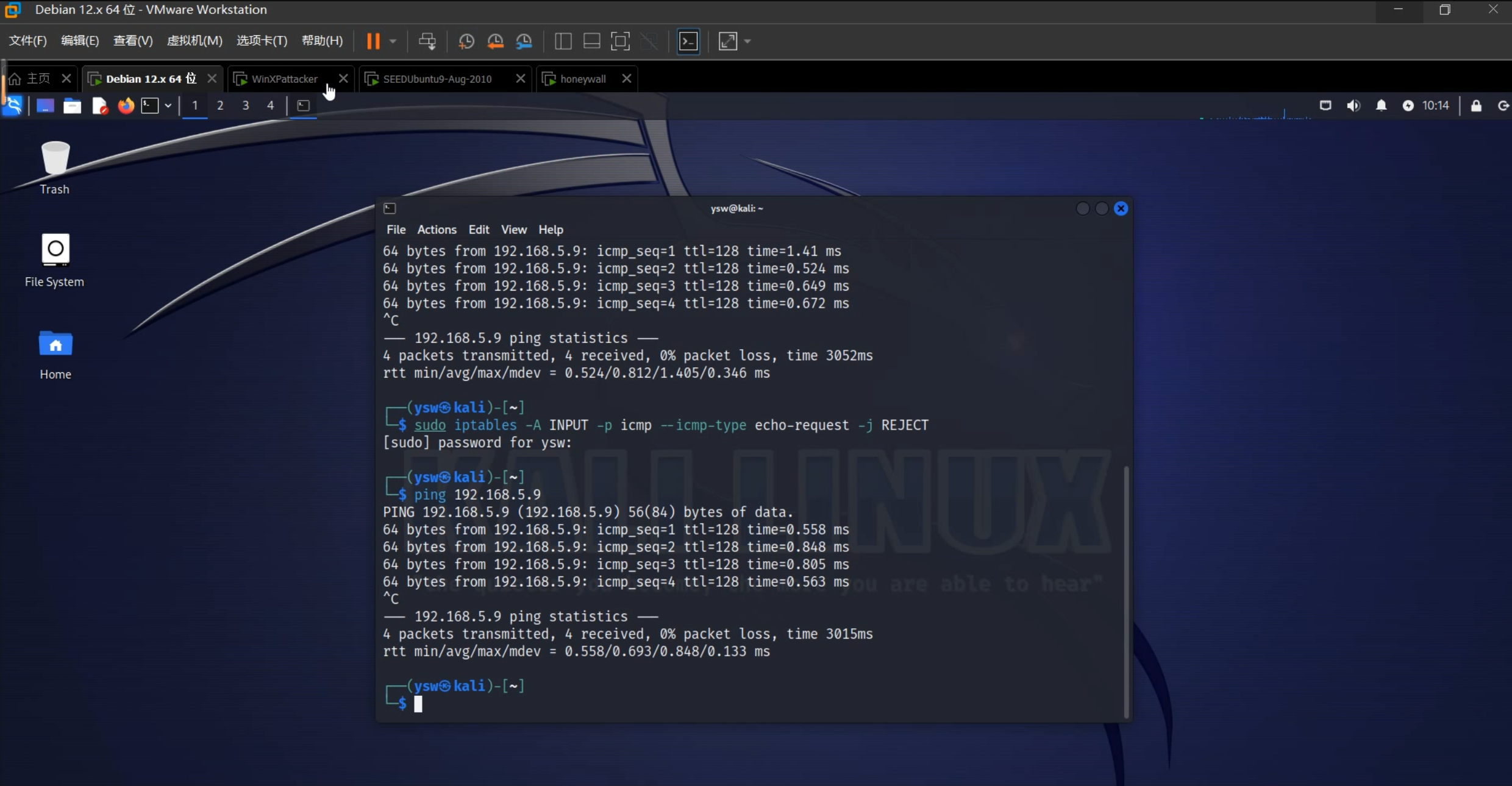

通过观察可以发现,两者在没有启动防火墙的情况下可以进行正常通信。那么我们通过命令设置kail防火墙规则。

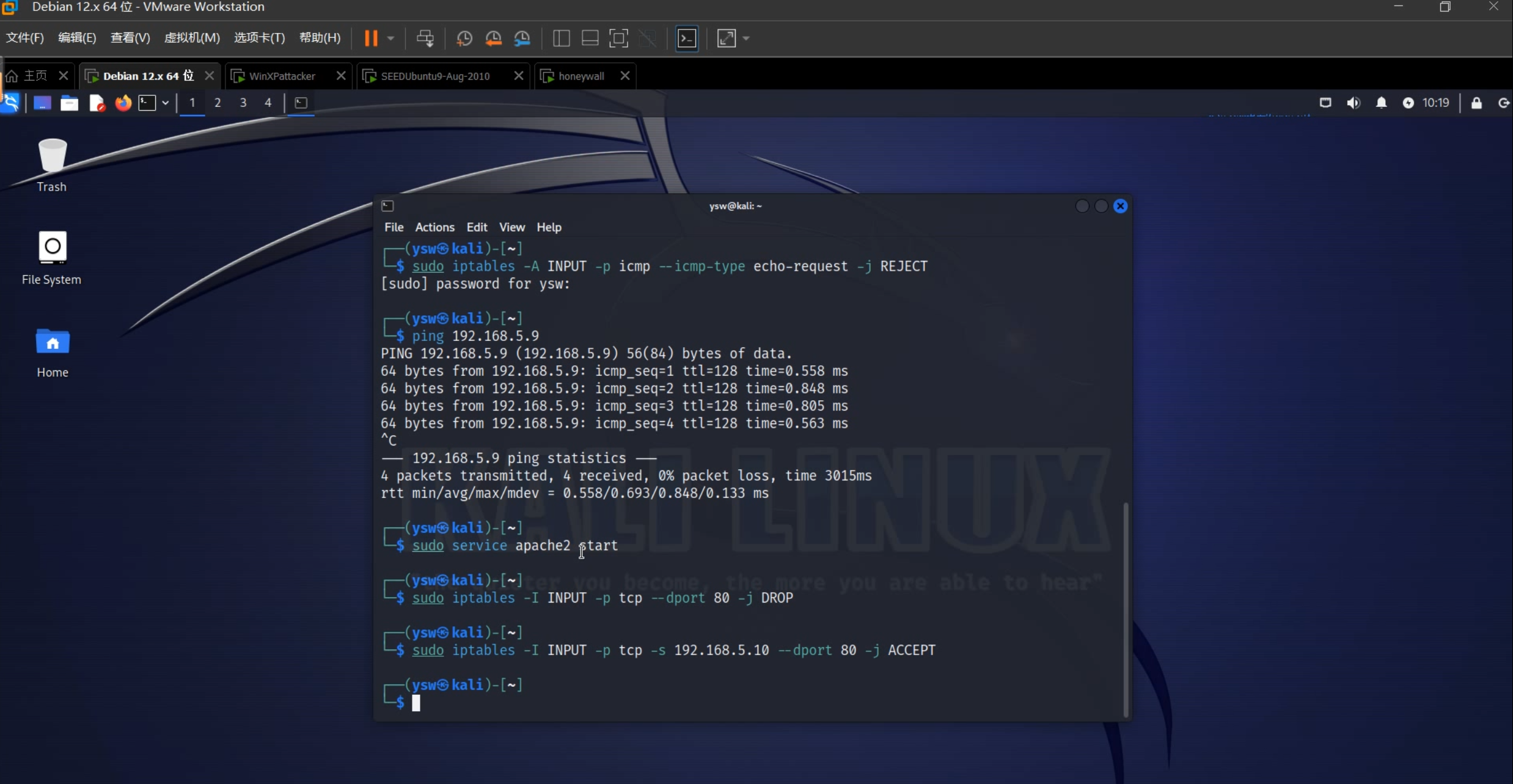

iptables -A INPUT -p icmp --icmp-type echo-request -j REJECT

其中,--icmp-type echo-request表示ping命令中的回显请求,-j REJECT则表示拒绝进行回显。

此时我们重新使用ping命令,可以发现,kail可以ping通win,但win无法ping通kail。

2、允许特定主机访问网络服务

在这个实验中,我们使用kail、win和seedubuntu三台主机,并在kail主机上开启apache服务,win和seed进行访问。

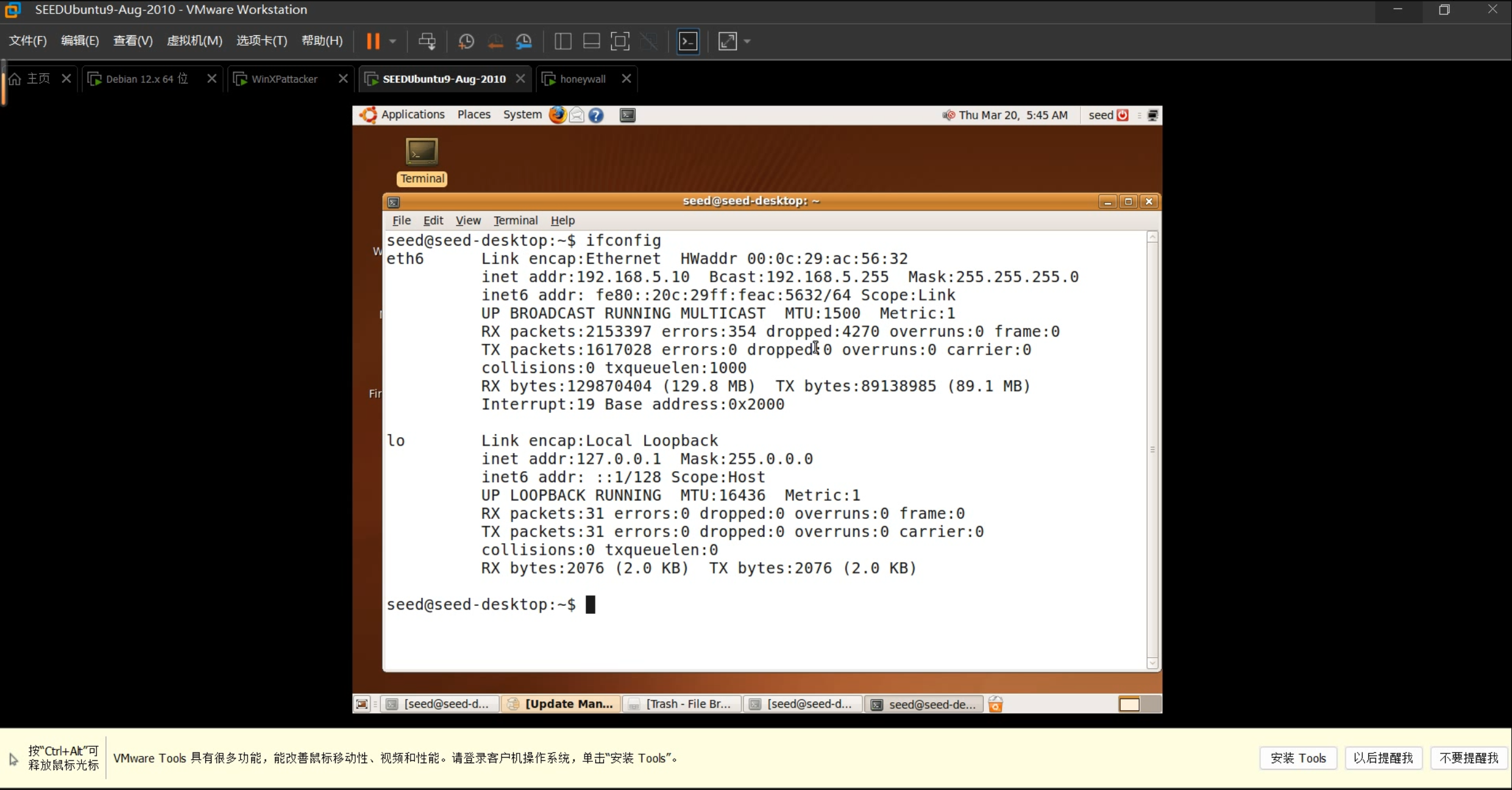

其中,kail和win的ip地址已经说明,我们查看seed的ip地址。

seed的ip地址是192.168.5.10。接下来,我们使用命令在kail上开启apache服务。

service apache2 start

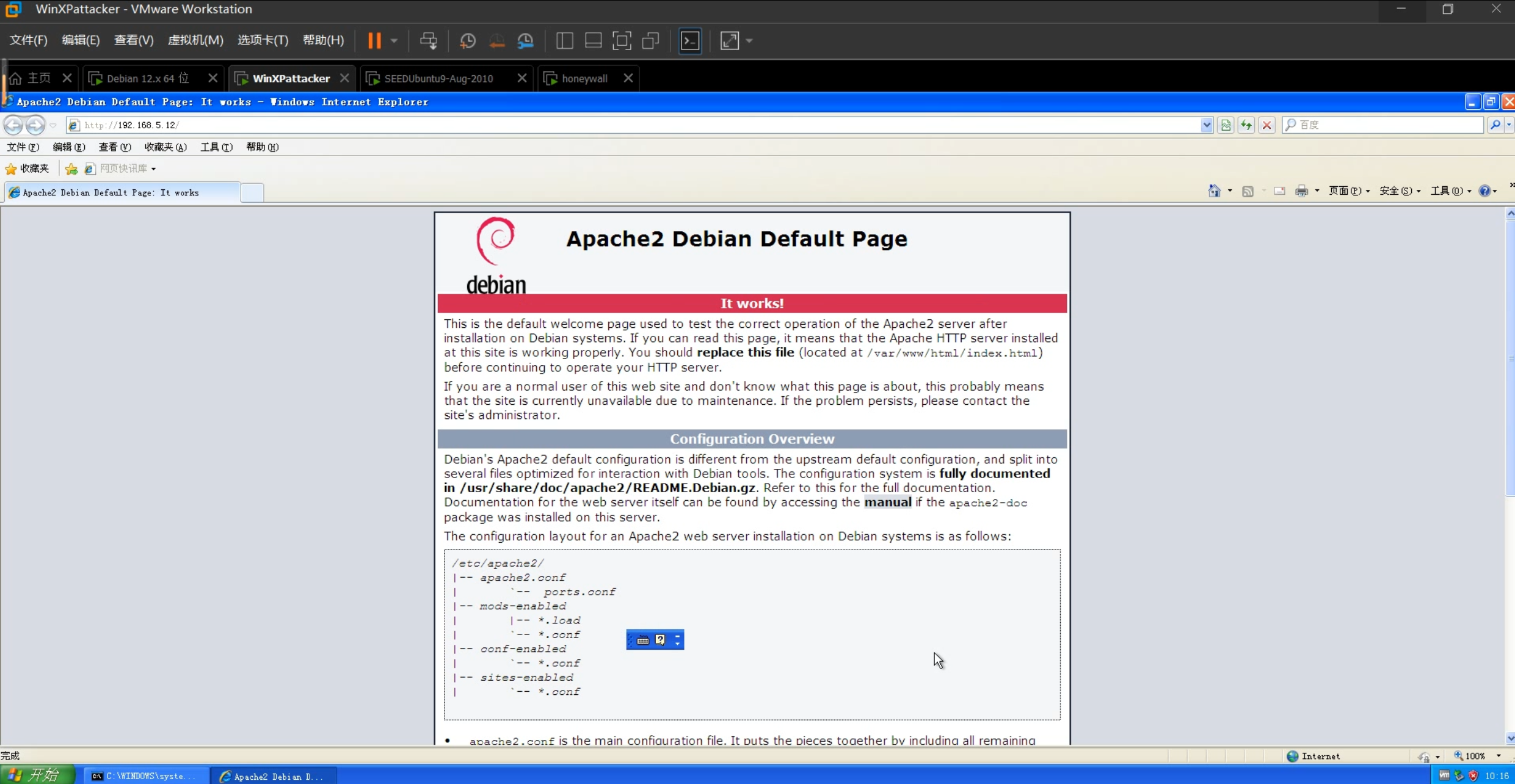

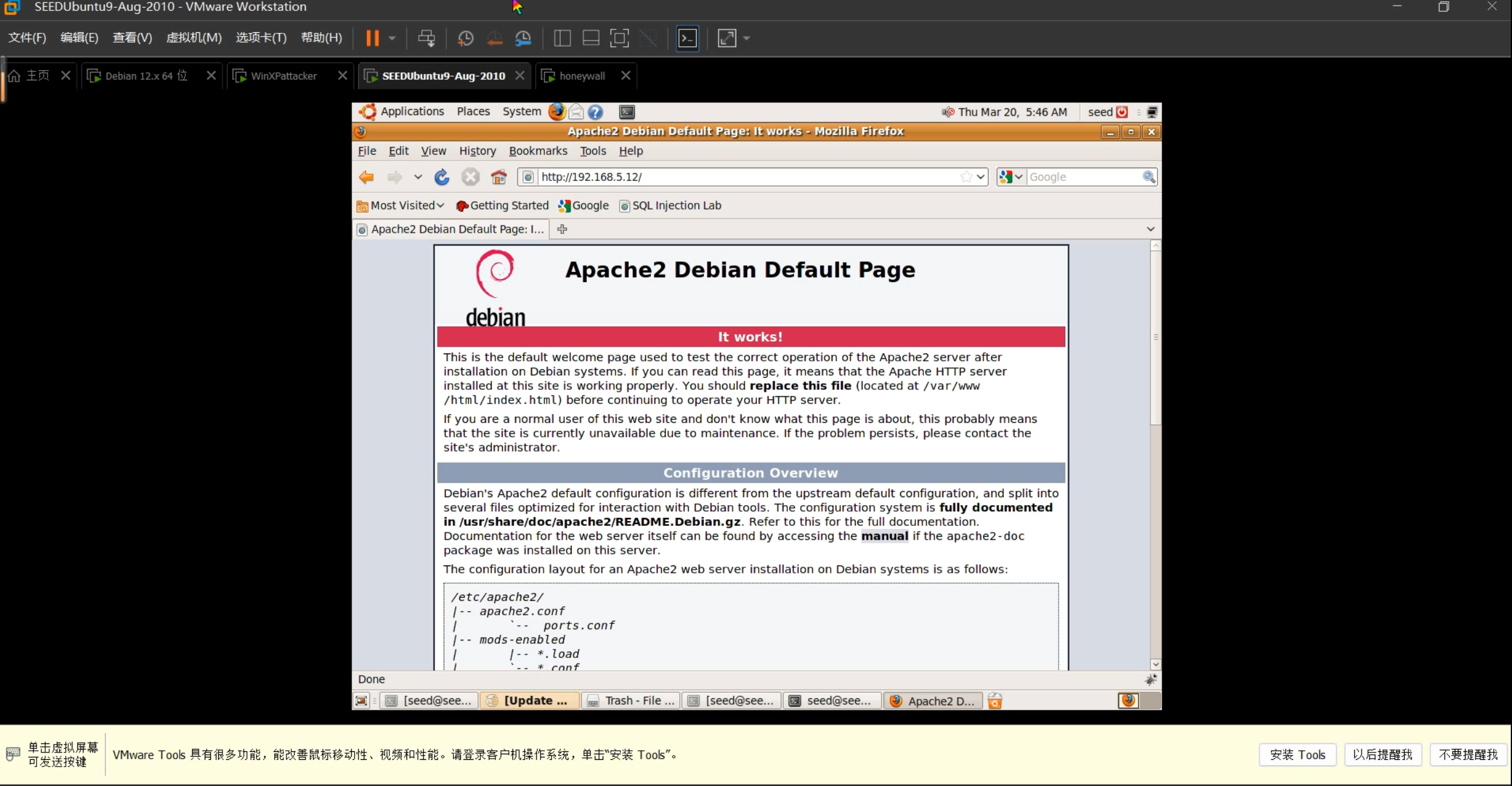

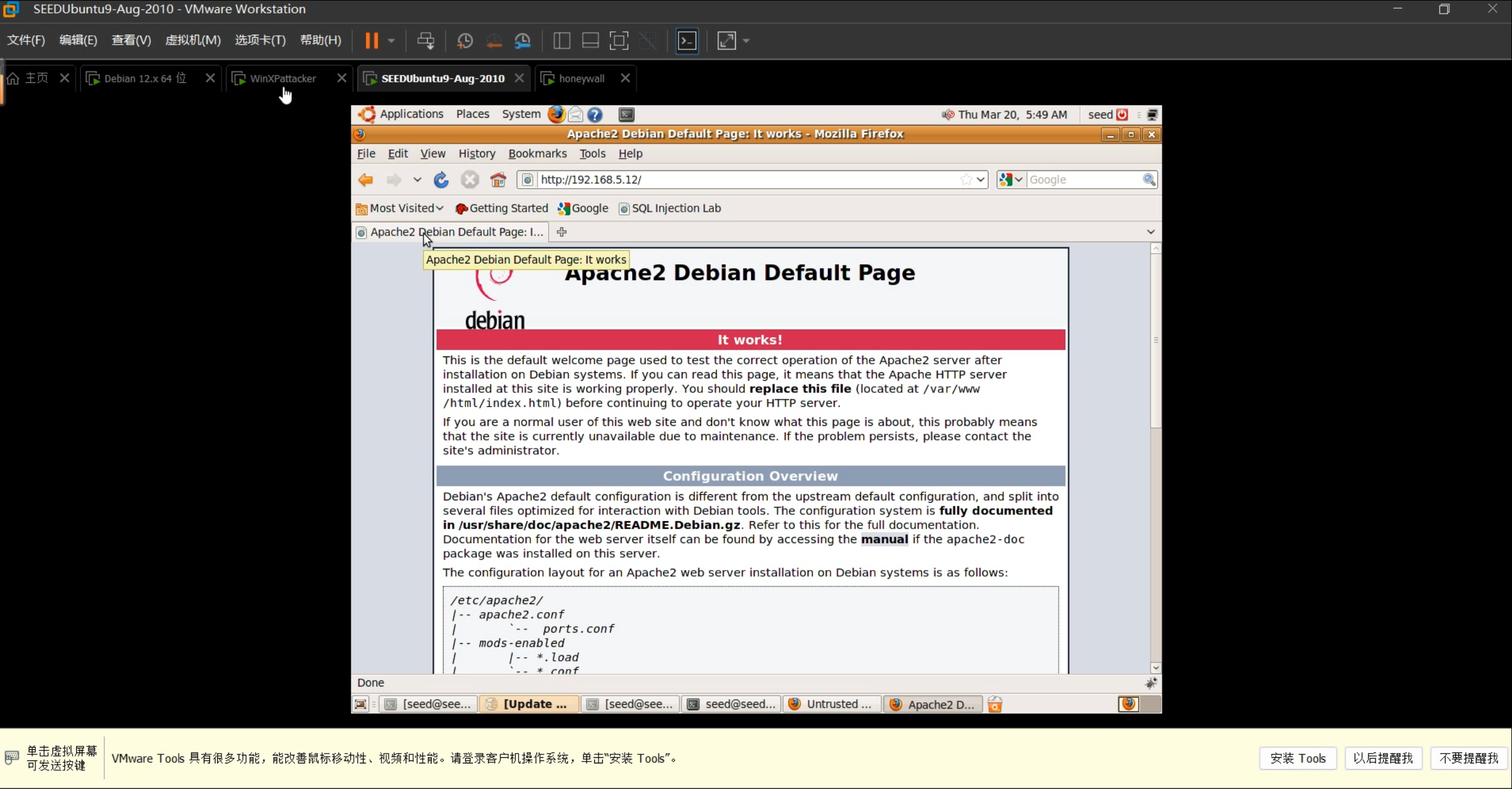

在不设置防火墙的情况下,我们使用win和seed访问kail上的apache服务。

二者此时都可以正常访问kail上的apache服务。接下来,我们通过设置防火墙禁止win主机访问。

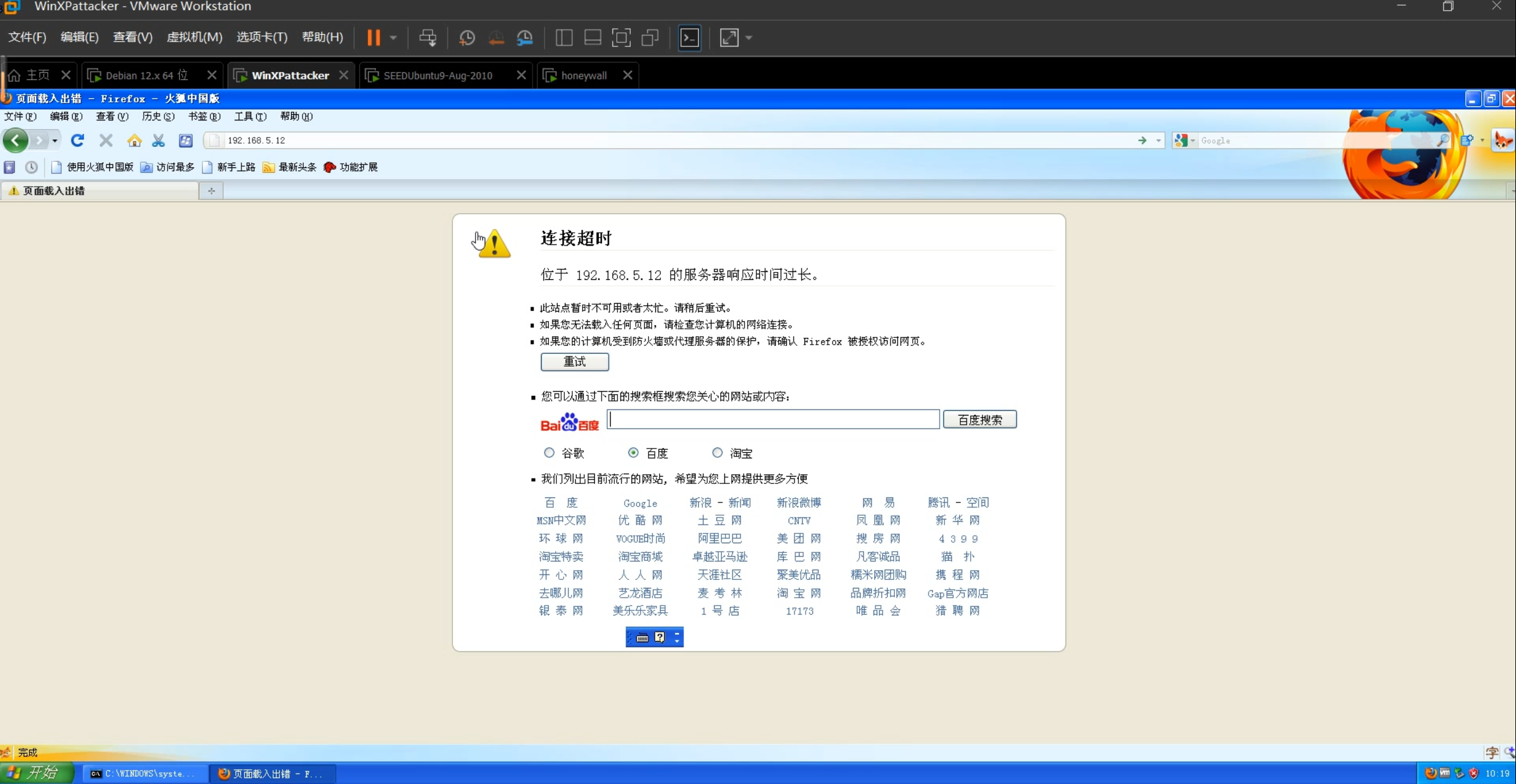

iptables -I INPUT -p tcp --dport 80 -j DROP

iptables -I INPUT -p tcp -s 192.168.5.10 --dport 80 -j ACCEPT

在Linux防火墙中,规则是则上而下依次执行的,在上述命令中首先防火墙会匹配到第一条规则,丢弃访问apache服务的连接,接着匹配第二条规则,允许来着seed主机的访问连接。

在设置完成后,我们再使用seed和win进行访问可以发现,win已经无法连接,但seed仍然可以正常访问。

(二)动手实践:Snort

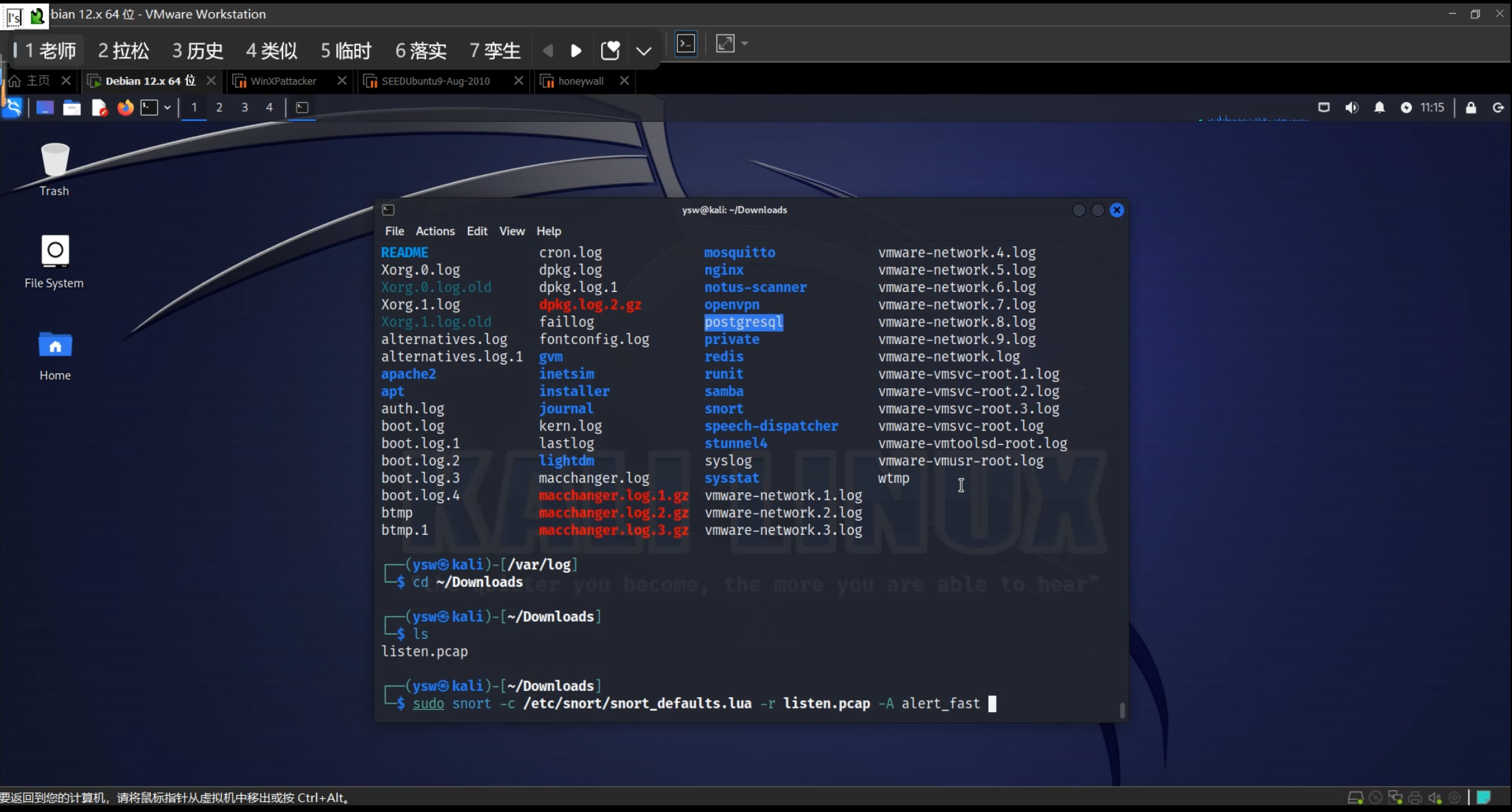

#### 1、读取网络日志数据源

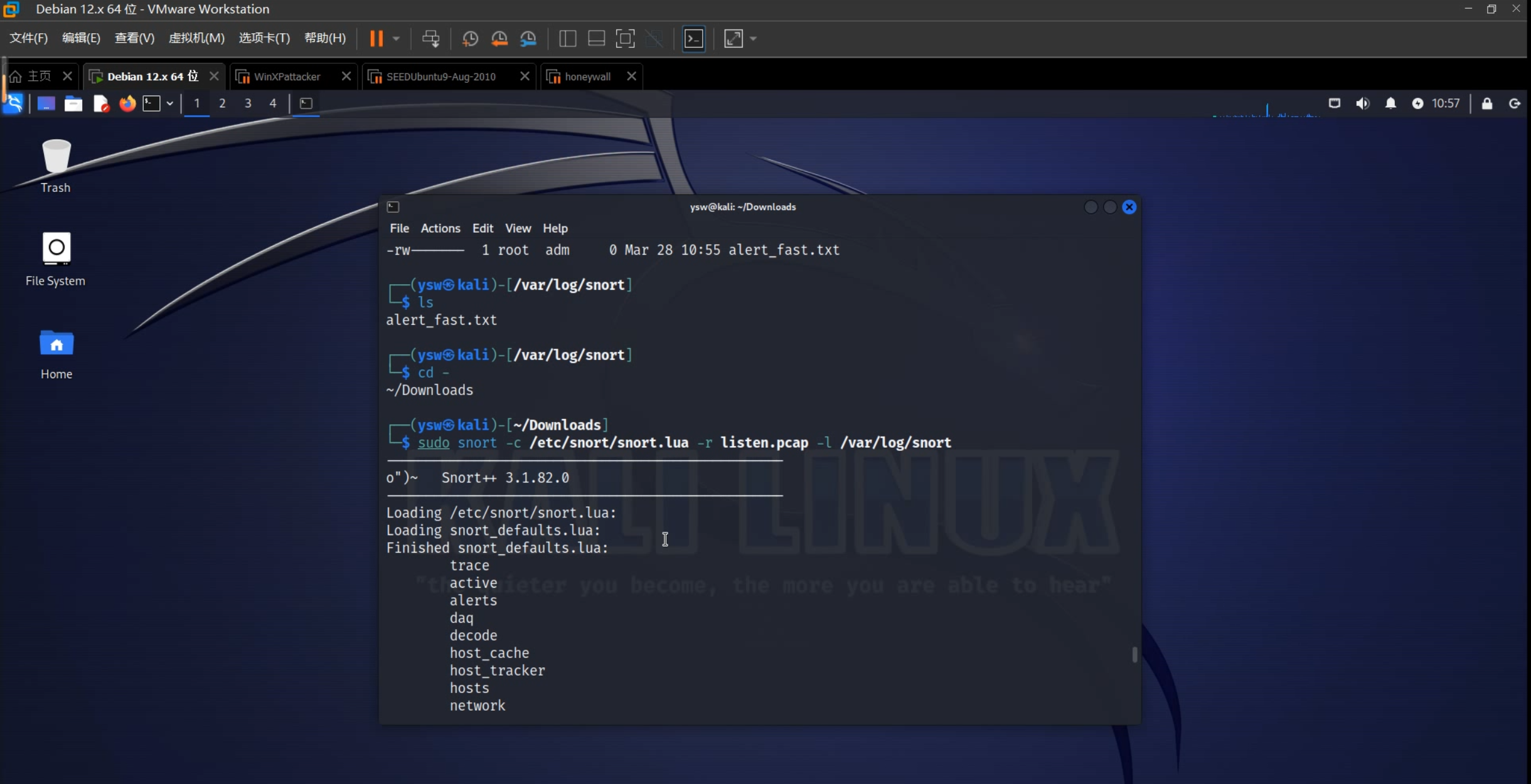

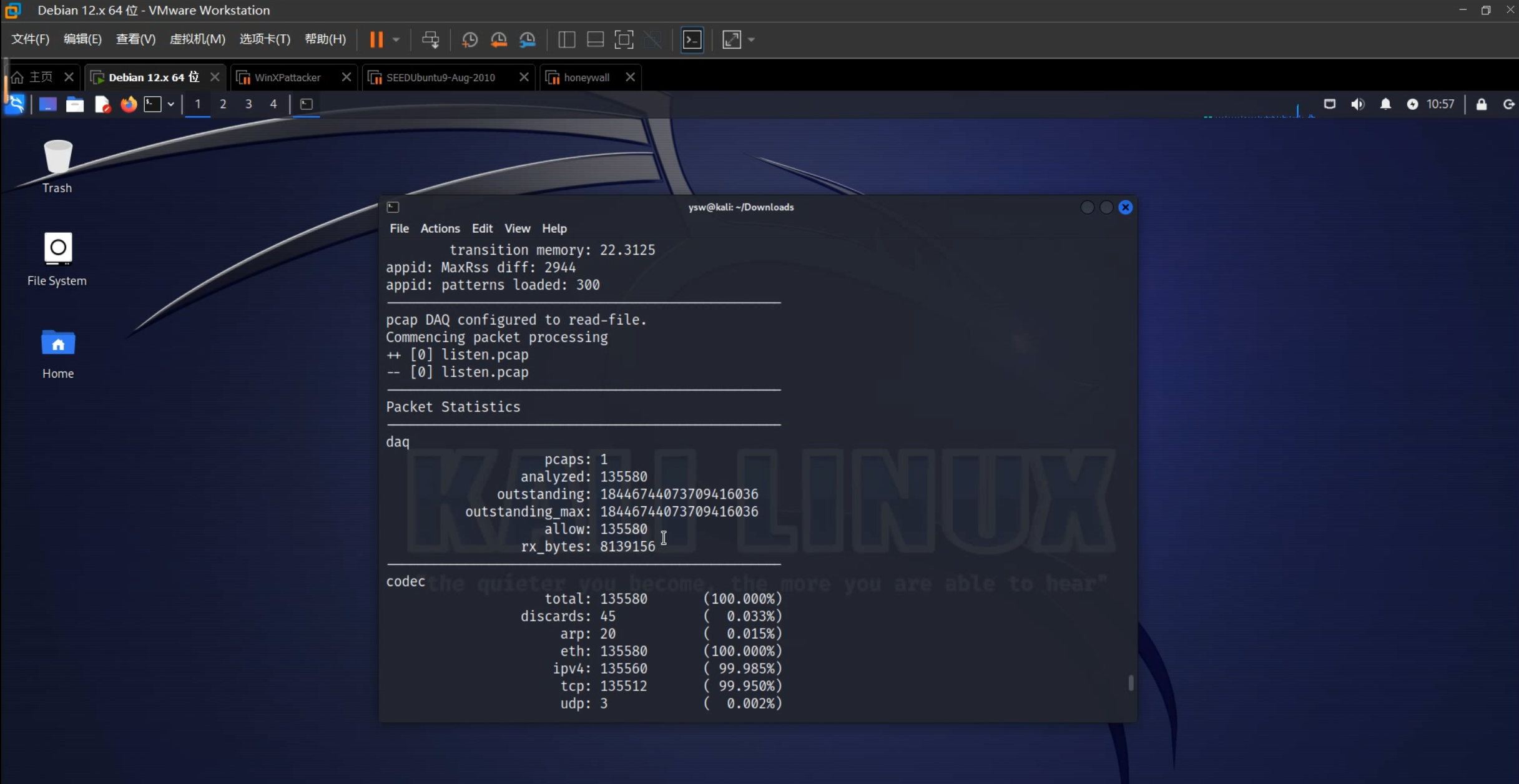

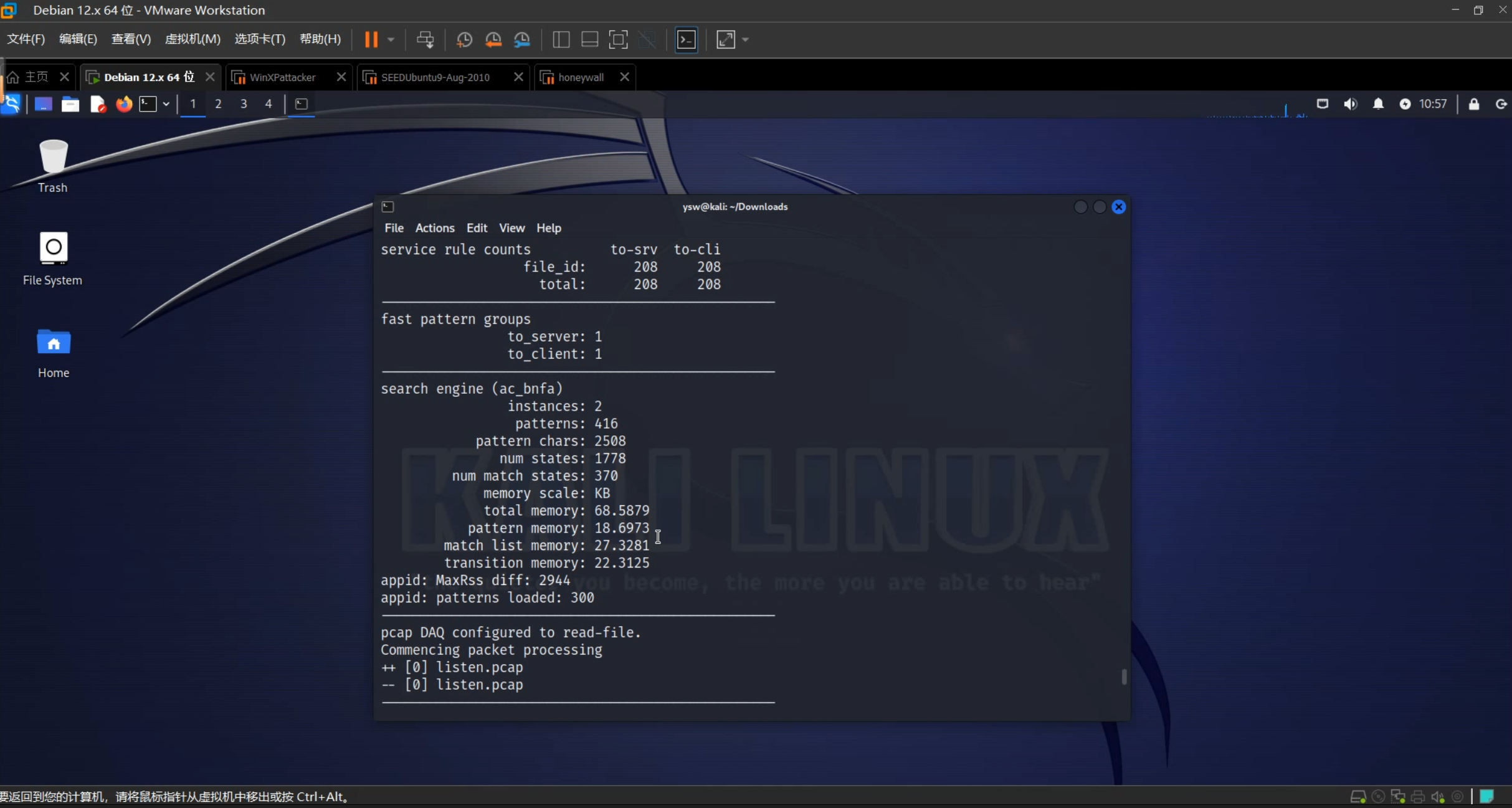

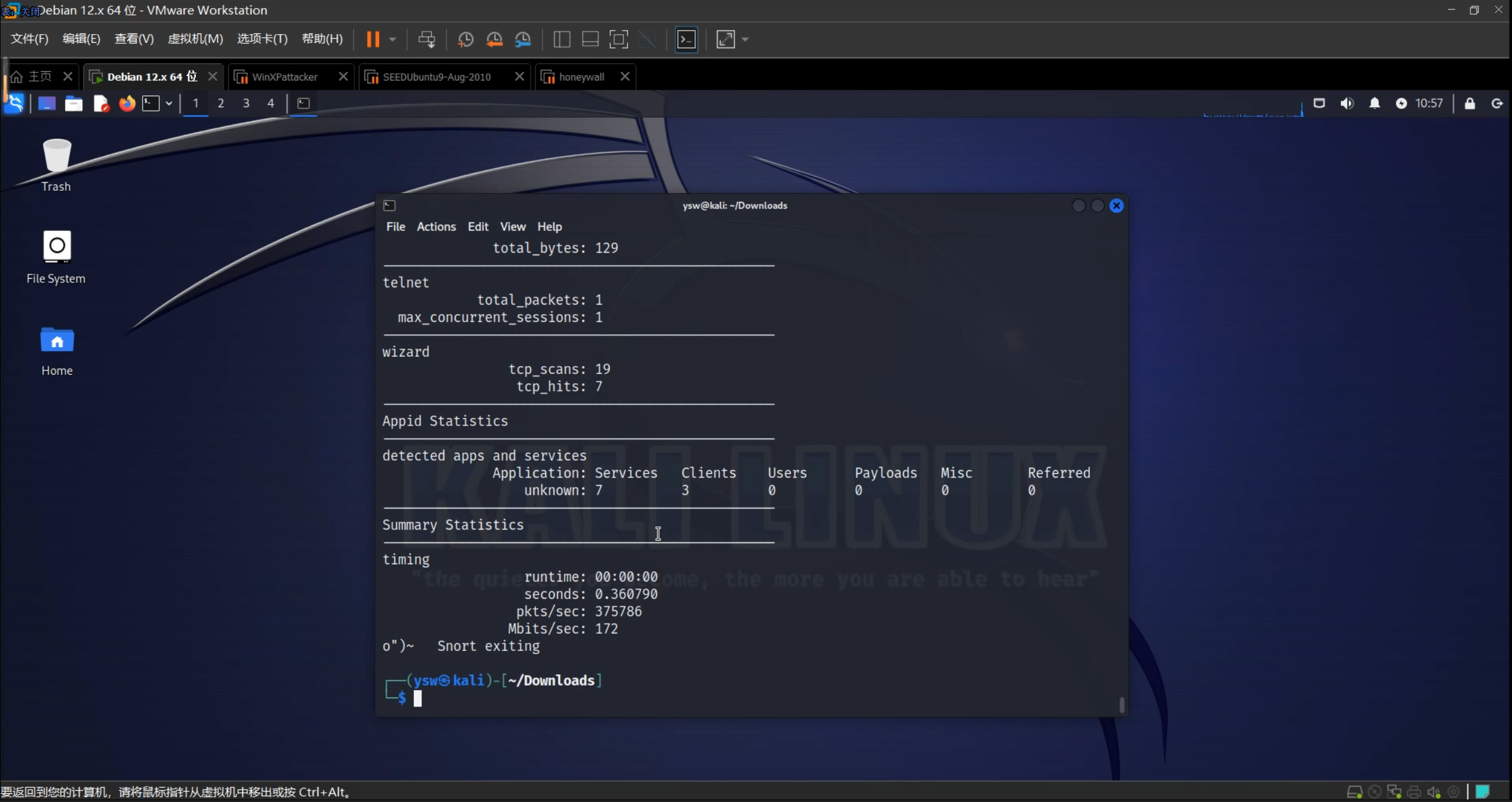

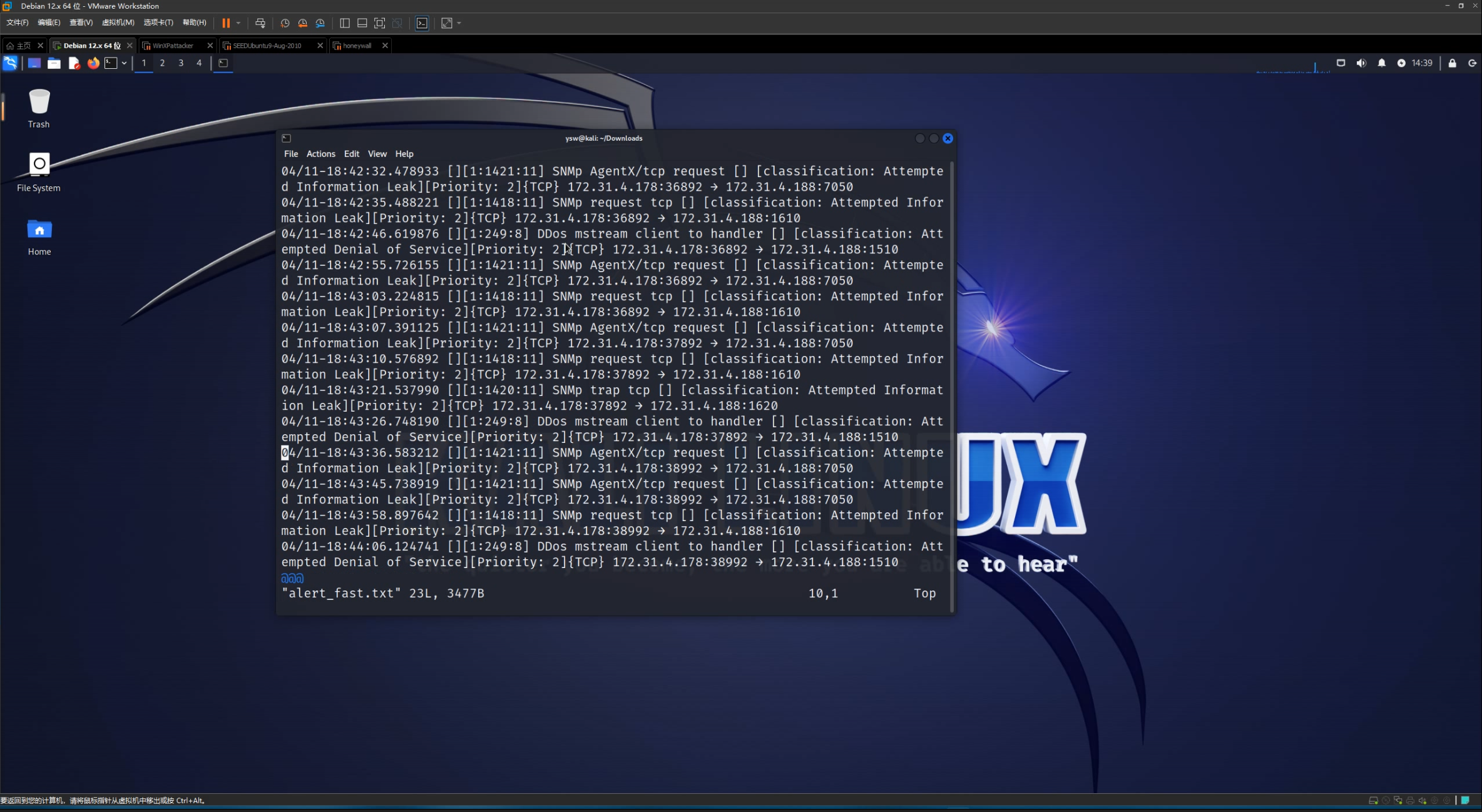

首先,通过apt install snort安装snort3,使用如下命令对listen进行扫描后,可以看到检测结果,再listen中一共有20个arp欺骗数据包,135580个检测数据包和135515个端口扫描数据包。

snort -c /etc/snort/snort.lua -r listen.pcap -l /var/log/snort

其中,-c后接指定的规则,snort.lua是snort3自带的默认规则之一。-l后跟的是指定的日志输出目录。

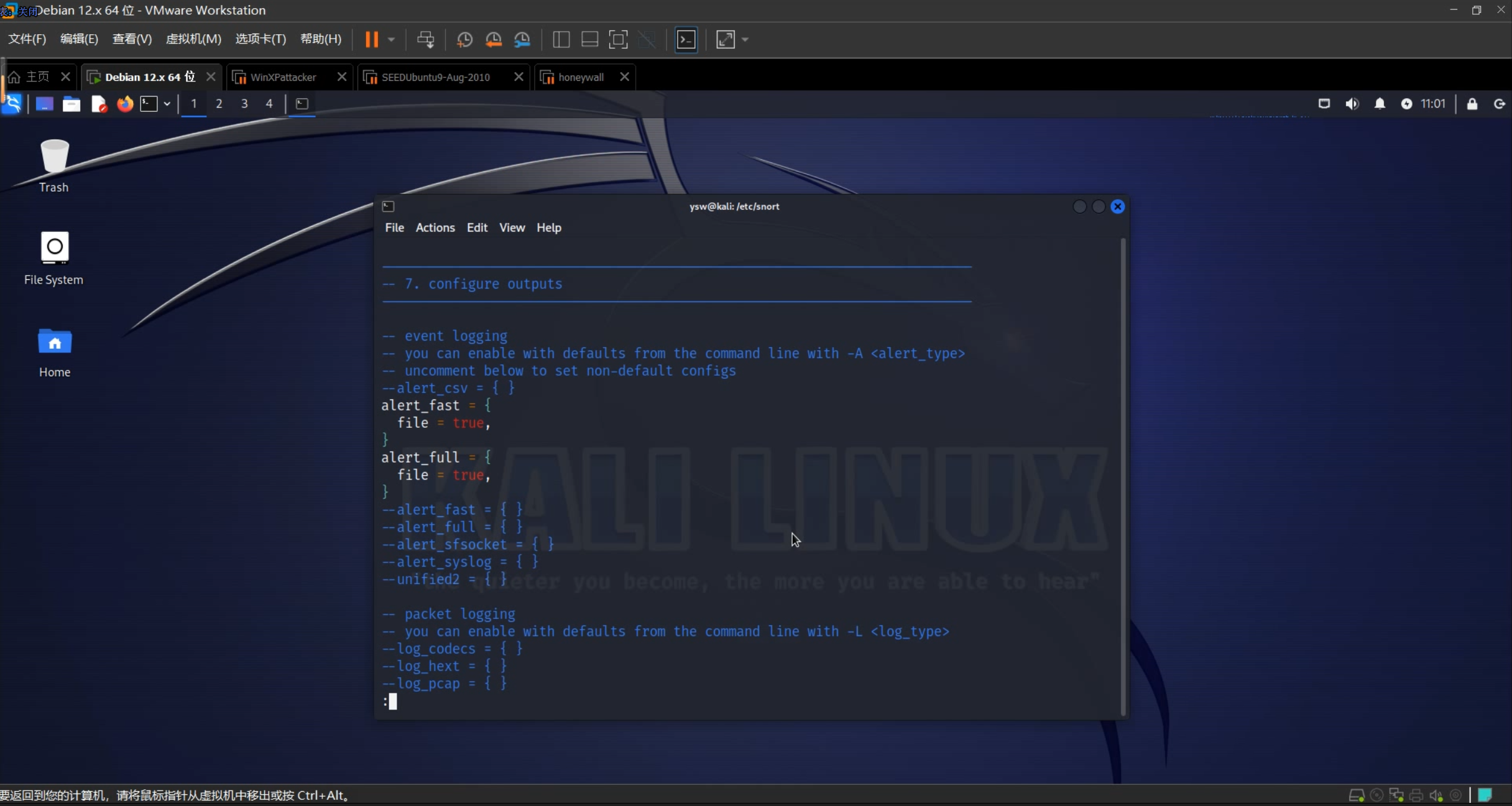

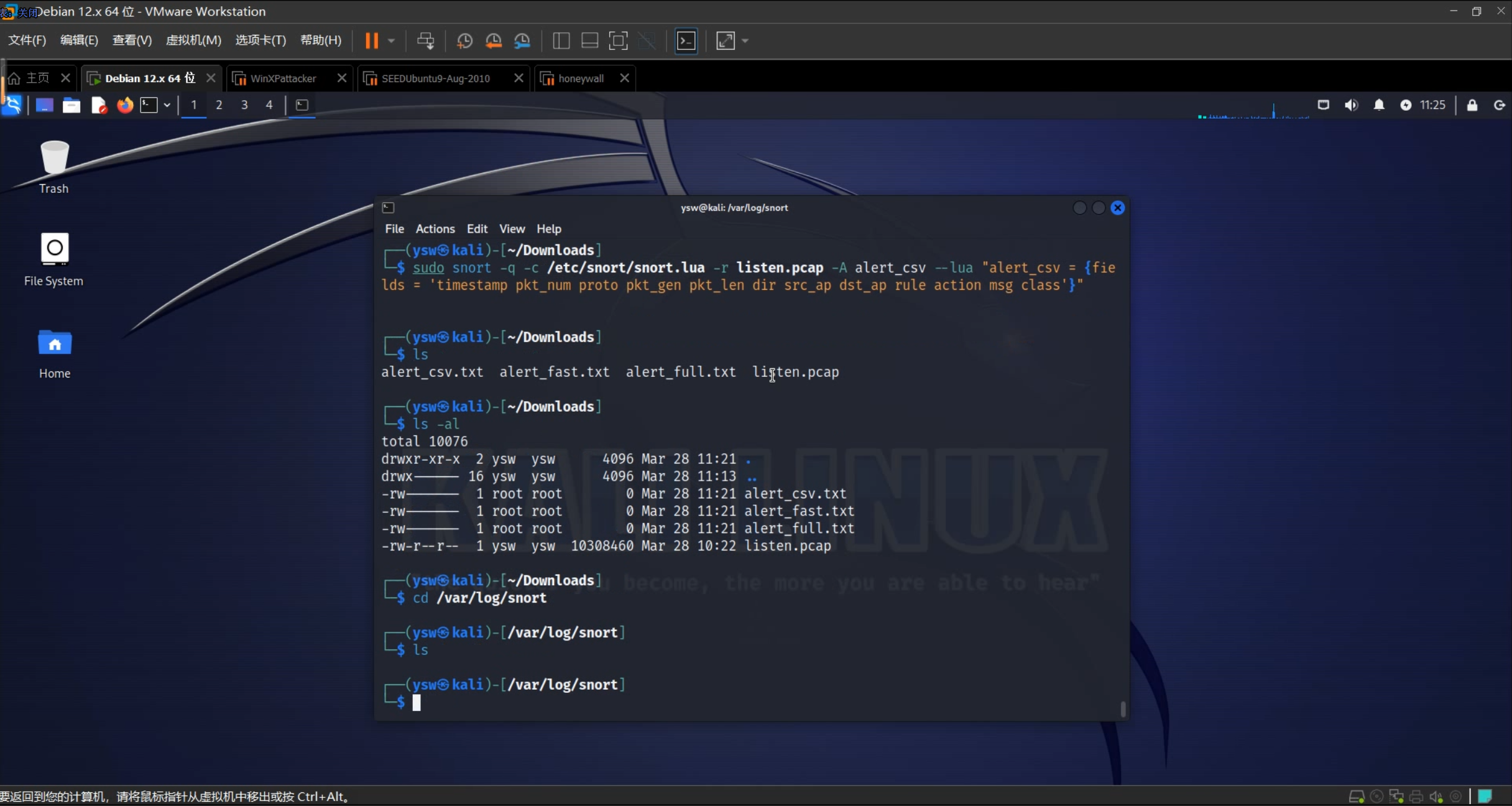

2、配置明文输出报警日志文件,指定报警日志log目录

由于当前的snort默认下载的版本是snort3,默认输出是不会输出日志文件的,通过查找相关消息,我们使用/etc/snort中的snort.lua设置默认规则,翻阅到7. configure outputs,将alert_fast中设置file=true即可生成日志文件,通过-l可以指定输出日志目录。

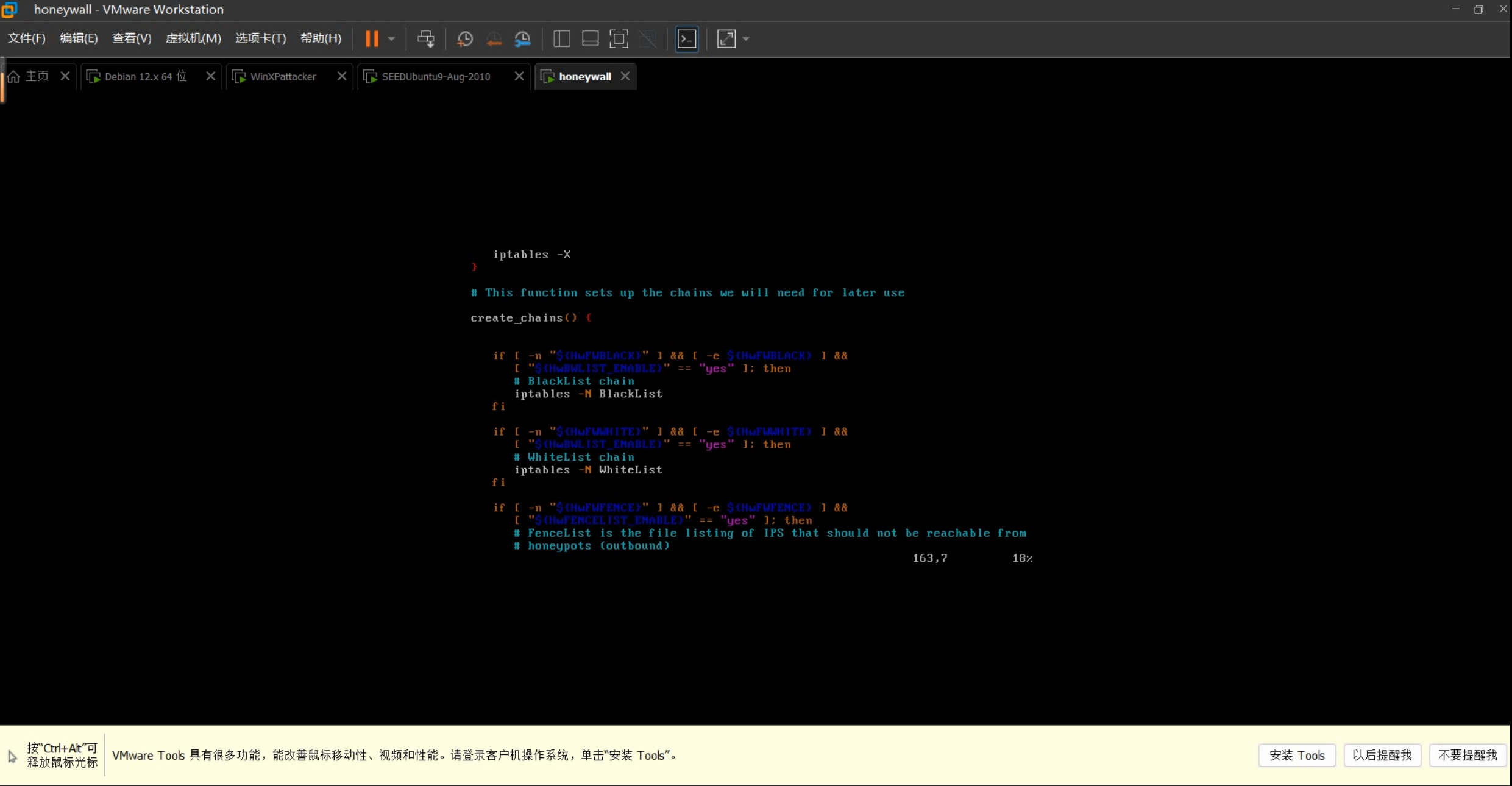

(三)分析Honeywell配置规则

使用之前安装的honeywell虚拟机,先输入su - 提权,在输入:vim /etc/init.d/rc.firewall,翻到create_chains函数,可以发现该函数有许多规则链,包括黑名单、白名单和防护名单。

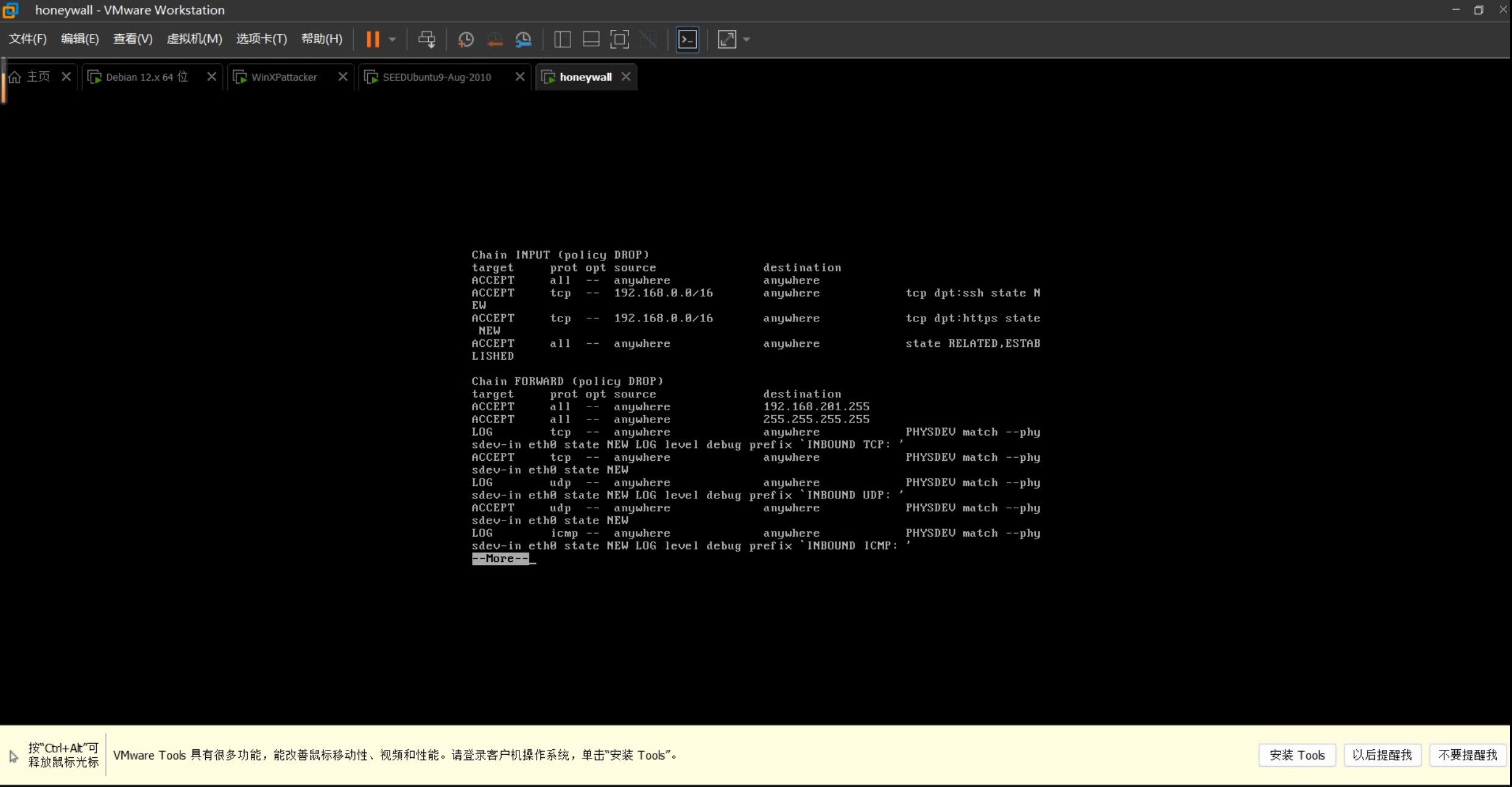

再输入iptables -L | more可以看到当前honeywell所配置的具体防火墙规则。

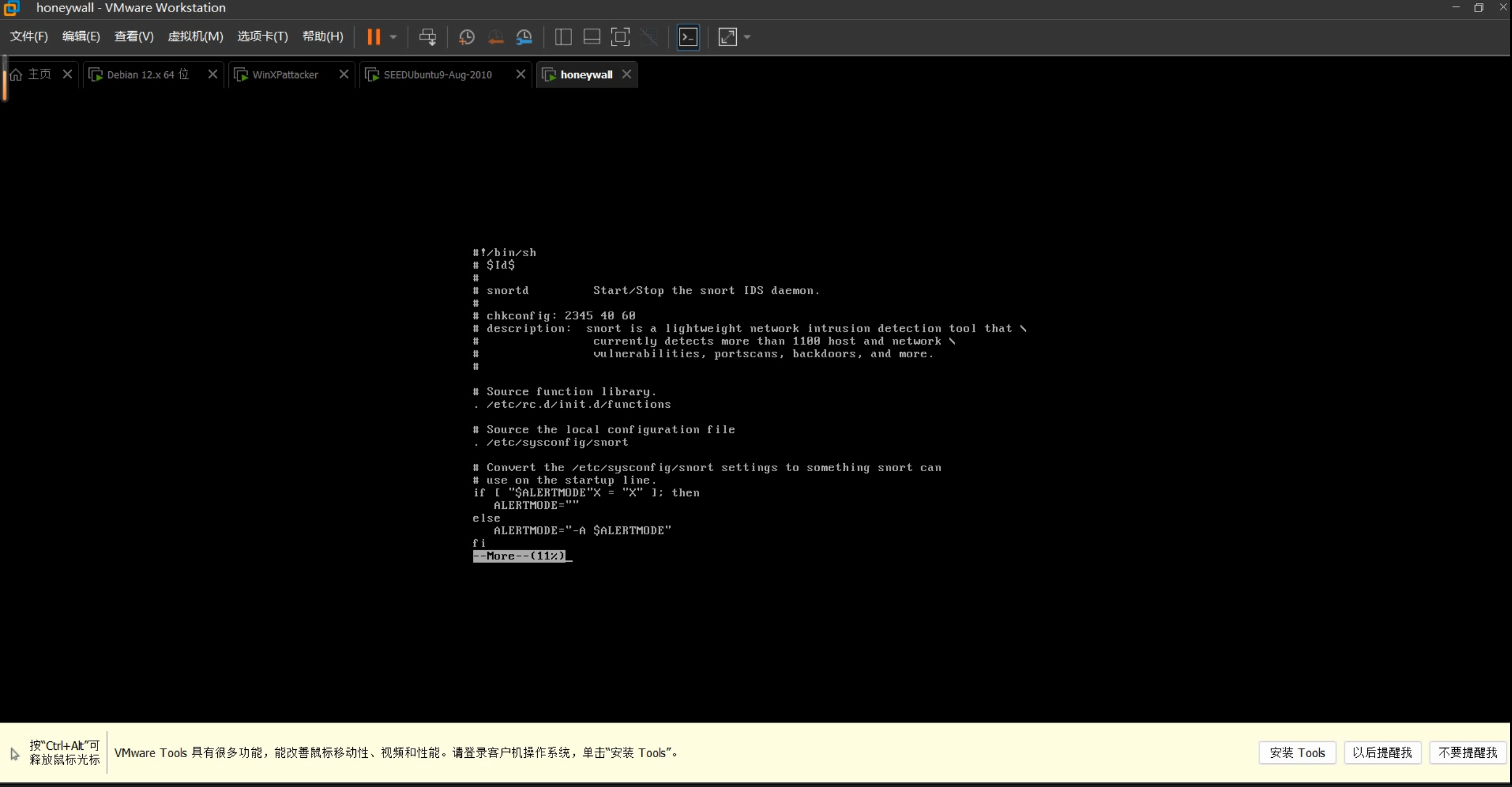

输入命令:more /etc/init.d/snortd可以打开snort的脚本文件,里面存放有存储配置文件位置等信息。

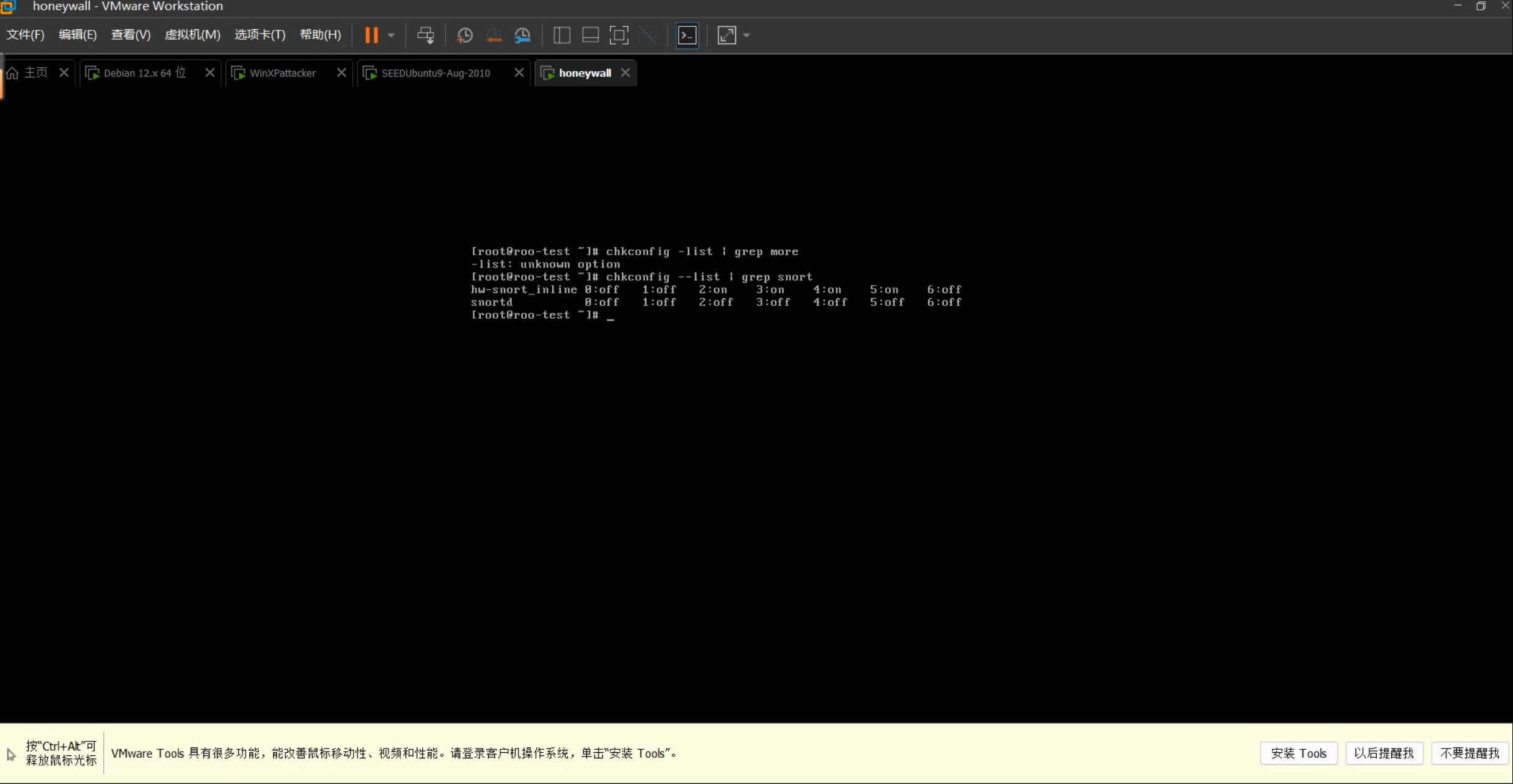

使用chkconfig --list | grep snort命令对honeywell上运行的服务进行查询。可以发现snortd的0-6都是处于off状态。

三、学习感悟

- 学会了如何在linux上手动配置防火墙规则,过滤相关流量信息,通过合理的设置规则,可以规避掉许多简单的攻击。

- 学着使用snort3工具,由于版本原因,当前下载后之间的snort3,相较于2,3的改动比较大,相关的配置文件设置也都做了更改,我通过翻阅官方文档和网上的相关资料,更详细的学习了snort3的使用,在入侵检测中,通过snort3工具可以有效分析出很多攻击方式。

- 在进行apache访问实验的时候,禁止win访问后,发现win仍然能访问apache服务,通过查阅相关资料和学长学姐的实验报告,发现是浏览器缓存的问题,及时删除之前的缓存,即可正常完成实验。

- 本次学习的完整录屏视频已上传至百度网盘(时间较长文件较大),链接:通过网盘分享的文件:第五次作业

链接: https://pan.baidu.com/s/1pm8duYY4CLozlw6xJw9MHw?pwd=1234 提取码: 1234