文章目录

- 1.前言

- 2.什么是网络安全技术?

- 3.列举一些常见的网络安全技术

- 3.1 防火墙

- 3.2 加密技术

- 3.3 身份认证和访问控制

- 3.4 恶意软件防护

- 3.5 网络监控和日志管理

- 3.6 威胁情报和漏洞管理

- 3.7 安全培训和意识教育

- 4.网络安全研究的关键技术

- 5.网络安全防护技术有哪些?

1.前言

放暑假啦!

闲来无事,本人就打算开一个网络安全技术专栏,为广大网络安全技术爱好者提供支持。

在阅读正文之前,您需要先阅读……

免责声明:

若因对网络安全技术使用不当而导致严重后果的,本人概不负责!

2.什么是网络安全技术?

网络安全技术是指用于保护计算机网络和网络上的数据、系统和用户安全的技术措施。它致力于防止未经授权的访问、数据泄漏、恶意软件、网络攻击和其他网络威胁,以确保网络的完整性、可用性和机密性。

3.列举一些常见的网络安全技术

3.1 防火墙

防火墙用于监控网络通信并根据预定义规则过滤和控制流量,阻止未经授权的访问和不良网络活动。

3.2 加密技术

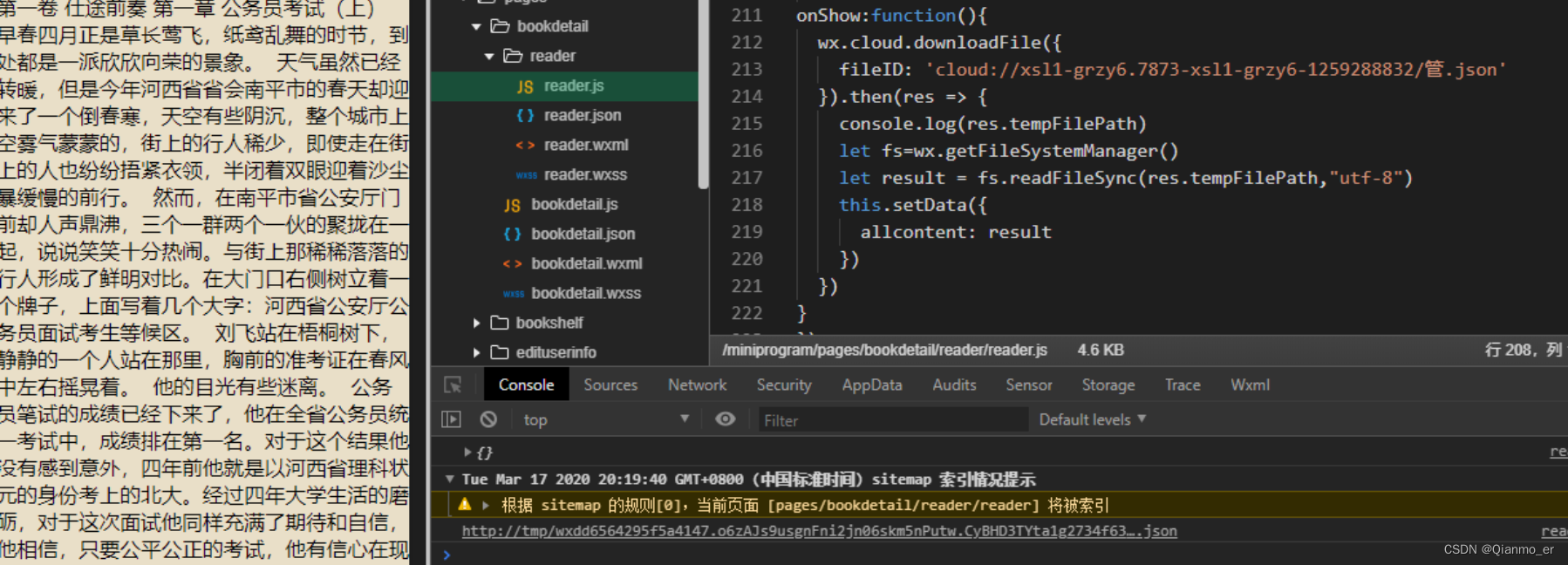

加密技术用于将敏感数据转换为无法被非法获取的加密形式,在数据传输和存储过程中保护数据的安全性。

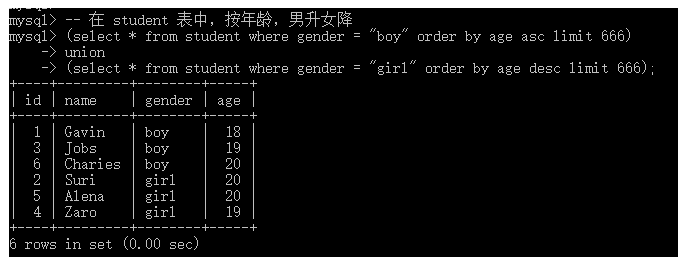

3.3 身份认证和访问控制

包括密码、多因素身份认证、访问权限管理等技术,用于验证用户身份并限制对系统和数据的访问权限。

3.4 恶意软件防护

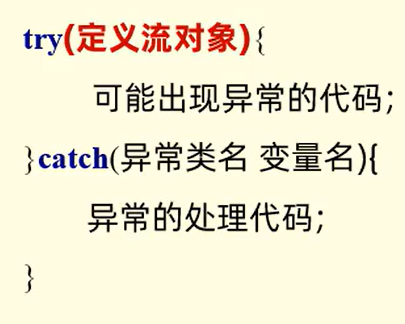

包括防病毒软件、反间谍软件和入侵检测系统等技术,用于识别、阻止和清除恶意软件,以保护系统免受恶意软件的攻击。

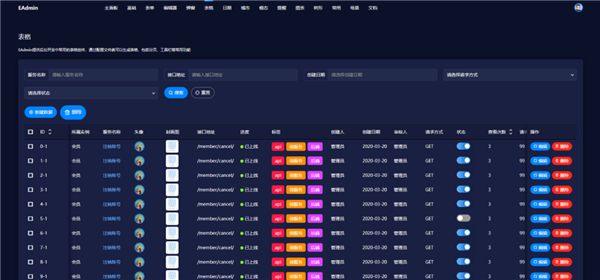

3.5 网络监控和日志管理

通过实时监控网络流量、事件和日志管理,可以及时检测和响应潜在的安全威胁,并进行安全审计和调查。

3.6 威胁情报和漏洞管理

利用威胁情报和漏洞数据库,及时了解最新的安全漏洞和威胁信息,并采取相应的修复和预防措施。

3.7 安全培训和意识教育

通过培训和教育提高用户的安全意识,向员工传授网络安全知识和最佳实践,减少人为因素对安全的影响。

4.网络安全研究的关键技术

- 网络安全体系

- 系统平台安全

- 密码学及密码技术

- 网络攻击与安全防护

- 网络安全应用

5.网络安全防护技术有哪些?

- 加密技术

加密技术是一种通过对数据进行转换和处理,使其在传输或存储过程中变得不可读或难以理解的技术。它主要用于保护敏感数据的机密性,防止未经授权的访问者获取其中的信息。 - 访问控制技术

访问控制技术是一种用于控制和管理对计算机系统、网络、应用程序或其他资源的访问权限的技术。它确保只有经过授权的用户或实体能够访问所需的资源,以保护系统和数据的安全性和机密性。 - 网络安全检测与监测技术

网络安全检测与监测技术是用于检测和监视计算机网络中潜在的安全威胁和攻击行为的技术。它旨在及时发现并响应网络安全事件,以保护网络和系统免受恶意行为的损害。 - 网络安全审计技术

网络安全审计技术是一种用于评估和检查网络安全控制措施的技术,旨在确认系统是否符合安全标准、政策和法规要求。它通过对网络和系统进行全面的审查和分析,检测潜在的弱点、漏洞和安全风险,并提供相应的改进建议。

第一篇文章,就先讲这么多吧~