文章目录

- 写在前面

- 一、什么是Kali Linux

- 二、渗透测试基础概述和方法论

- 三、好书推荐

- 1. 书籍简介

- 2. 读者对象

- 3. 随书资源

- 写作末尾

写在前面

对于企业网络安全建设工作的质量保障,业界普遍遵循PDCA(计划(Plan)、实施(Do)、检查(Check)、处理(Act))的方法论。近年来,网络安全攻防对抗演练发挥了越来越重要的作用。企业的安全管理者通过组织内部或外部攻击队,站在恶意攻击者的视角,识别自身网络安全建设过程中的防护短板,检验安全应急预案的有效性并持续优化,为业务发展提供更强的保驾护航能力。

一、什么是Kali Linux

Kali Linux是一种专门设计用于渗透测试和网络安全评估的Linux发行版。它集成了大量的渗透测试工具和资源,可以支持高级渗透测试任务。以下是在Kali Linux上进行高级渗透测试的一些常见技术和工具:

- 社会工程学:社会工程学是一种通过利用人类心理学、社交工程和欺骗等手段获取信息或越过安全控制的技术。在Kali Linux上,你可以使用工具如Social Engineer Toolkit(SET)和BeEF(Browser Exploitation Framework)来执行社会工程学攻击,如钓鱼、恶意软件传播等。

- 网络扫描和漏洞评估:Kali Linux包含强大的扫描工具,如Nmap、OpenVAS和Nessus等。你可以使用这些工具来扫描目标网络,发现开放端口、服务的漏洞和系统弱点。

- 密码破解和凭据收集:渗透测试常常涉及破解密码和获取凭据,以获取对目标系统的访问权限。Kali Linux提供了各种密码破解工具,如John the Ripper、Hydra和Hashcat等。你可以使用这些工具来进行密码破解和凭据收集。

- 漏洞利用:Kali Linux集成了多个漏洞利用工具,如Metasploit Framework、ExploitDB和Armitage等。这些工具可以用于搜索、开发和利用已知漏洞,以获得目标系统的控制和权限提升。

- Web应用程序测试:对Web应用程序进行安全评估是渗透测试的重要组成部分。Kali Linux提供了多个用于Web应用程序渗透测试的工具,如Burp Suite、OWASP Zap、sqlmap和DirBuster等。这些工具可用于检测和利用Web应用程序的漏洞,如跨站脚本(XSS)、SQL注入、文件包含等。

- 逆向工程和漏洞分析:逆向工程和漏洞分析是渗透测试中的关键技术。Kali Linux集成了许多逆向工程和漏洞分析工具,如IDA Pro、Ghidra、Radare2和OllyDbg等。这些工具可以用于分析恶意软件、查找漏洞和逆向工程应用程序。

请记住,进行高级渗透测试时,你必须遵循法律、道德和伦理准则。只能在获得授权的系统上执行渗透测试,严格遵守相关法律和规定。同时,你还应该保护测试所涉及的目标系统和数据的安全,并避免对无法获得授权的系统进行攻击。

二、渗透测试基础概述和方法论

渗透测试(Penetration Testing)是一种用于评估计算机系统、应用程序和网络的安全性的方法。它模拟了真实的攻击场景,以发现潜在的漏洞和弱点,并提供建议和解决方案来增强系统的安全性。以下是渗透测试的基础概述和方法论:

- 确定目标和范围:在进行渗透测试之前,首先需要确定测试的目标和范围。明确要测试的系统、网络或应用程序,以及测试的限制和法律合规要求。

- 收集信息(信息搜集):渗透测试的第一阶段是信息收集,旨在获取关于目标系统和网络的详细信息。这包括收集目标的IP地址、域名、系统架构、网络拓扑、开放端口以及可能的用户信息等。

- 漏洞分析和评估:在这一阶段,渗透测试团队分析和评估目标系统中的漏洞和弱点。他们使用各种技术和工具,如漏洞扫描器、安全审计工具和手动漏洞挖掘方法来发现可能存在的漏洞。

- 实施攻击(渗透测试):在这个阶段,渗透测试团队利用已发现的漏洞和弱点尝试实施攻击。这可能包括利用漏洞进行远程访问、绕过认证机制、注入恶意代码等。此过程需要谨慎行事,确保只在授权的范围内进行测试。

- 获取权限和持久性:如果攻击成功,渗透测试团队将试图获取系统的权限,并保持持久性,以便在后续测试中保持对目标系统的访问。这可能涉及提升权限、创建后门访问、绕过防火墙等。

- 维持访问和清理痕迹:渗透测试团队可能会试图维持对目标的访问,以便进一步挖掘漏洞和弱点。他们也会努力清除在测试过程中留下的痕迹,以减少被检测或追踪的风险。

- 编写报告和提供建议:在渗透测试结束后,渗透测试团队将编写一份报告,详细说明发现的漏洞、攻击路径和建议的修复措施。报告提供给系统管理员和相关利益相关者,以帮助他们改善系统的安全性。

渗透测试方法论根据不同的标准和框架有所不同,其中一种常用的方法论是"OSSTMM"(开放式源安全测试方法论)。

- 预扫描:收集信息、识别目标。

- 扫描:识别目标系统和应用程序的漏洞。

- 渗透和拓展:获取系统的访问权限并寻找可能的目标漏洞。

- 持久和交付:

- 报告编写和评审。

渗透测试方法论强调全面的测试过程,从信息收集到攻击和测试漏洞,最终提供详细的报告和建议。重要的是要记住,在进行渗透测试时,一定要遵守合法和道德的准则,并获得有关方面的授权。

三、好书推荐

1. 书籍简介

本书是企业进行网络安全对抗演练不可多得的参考书,对攻击队和防守队都适用。

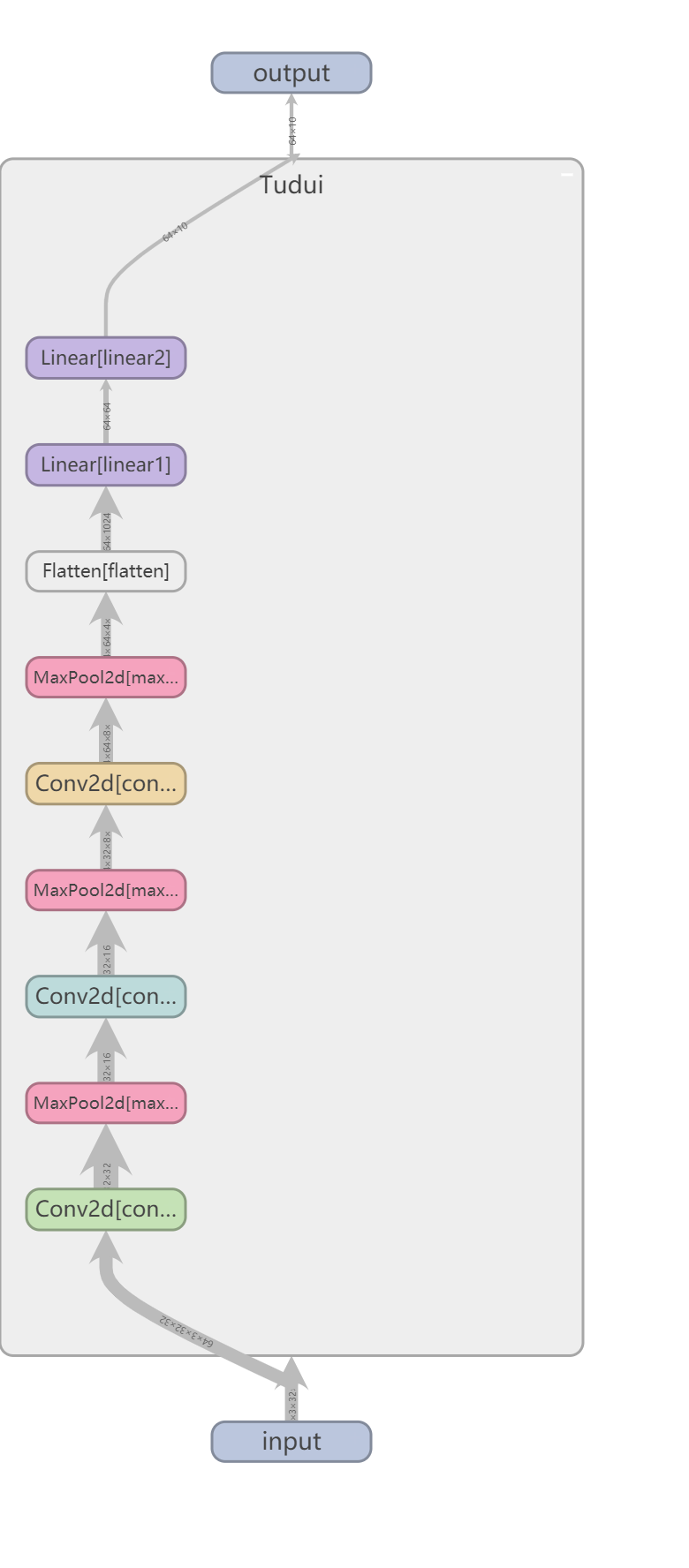

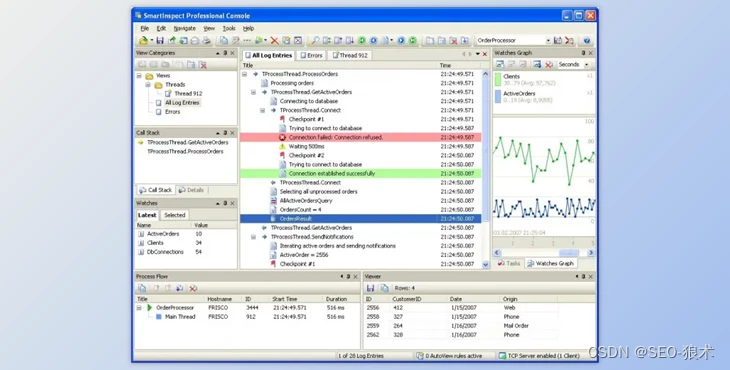

本书系统地介绍了安全测试流程的最佳实践和常见误区,围绕Kali Linux这个开源工具,详细阐述了各类测试技术的原理和操作方法。即使是初学者,也可以在本书深入浅出的指引下轻松上手。对于富有经验的渗透测试人员,本书更是提供了进阶实战场景的实用脚本和代码库资源,相信能给读者带来新的启发。

企业攻防对抗演练是攻防双方的思路、策略、技术和情报能力的综合比拼。“敌暗我明”“攻防力量不对称”的情况往往瞬息万变,结果胜负是一时的,过程常态化才是主旋律。在现实的网络空间安全中,这样的常态化每天都在上演,安全团队只有正确制定攻防演练的目标,才能得到企业对安全工作的认可。

2. 读者对象

如果你是一名渗透测试人员、IT专家或网络安全顾问,希望利用 Kali Linux 的一些高级功能最大限度地提高网络安全测试的成功率,那么这本书就是为你准备的。如果你以前接触过渗透测试的基础知识,将有助于你理解本书内容。

3. 随书资源

本书的代码包托管在 GitHub 上,链接如下:

https://github.com/PacktPublishing/Mastering-Kali-Linux-for-Advanced-Penetration-Testing-4E

对于更多丰富的代码包和精彩视频,感兴趣的读者可从以下地址获取:

https://github.com/PacktPublishing/

我们还提供了一个 PDF 文档,包含本书中使用的屏幕截图/图表的彩色图像。你可以从以下地址下载:

https://static.packt-cdn.com/downloads/9781801819770_ColorImages.pdf

本文来源:IT阅读排行榜,图片来源:原创

责任编辑:王莹,部门领导:卢志坚

发布人:白钰

写作末尾

🌻《Kali Linux高级渗透测试》免费包邮送出

🌴根据博客阅读量本次活动一共赠书若干本,评论区抽取若干位小伙伴免费送出

500-1000 赠书2本

1000-1500 赠书3本

1500-2000 赠书4本

2000+ 赠书5本

🌵参与方式:关注博主、点赞、收藏、评论区评论 “关注网络安全,我学《Kali Linux高级渗透测试》 ”(切记要点赞+收藏,否则抽奖无效,每一条评论在奖池中加入一个抽奖名额,每个人最多评论三次)

🌼活动截止时间:2023-09-17 12:00:00

🍒开奖时间:2023-09-17 14:00:00

🍀中奖通知方式:私信通知

🍉兑奖方式:截图证明