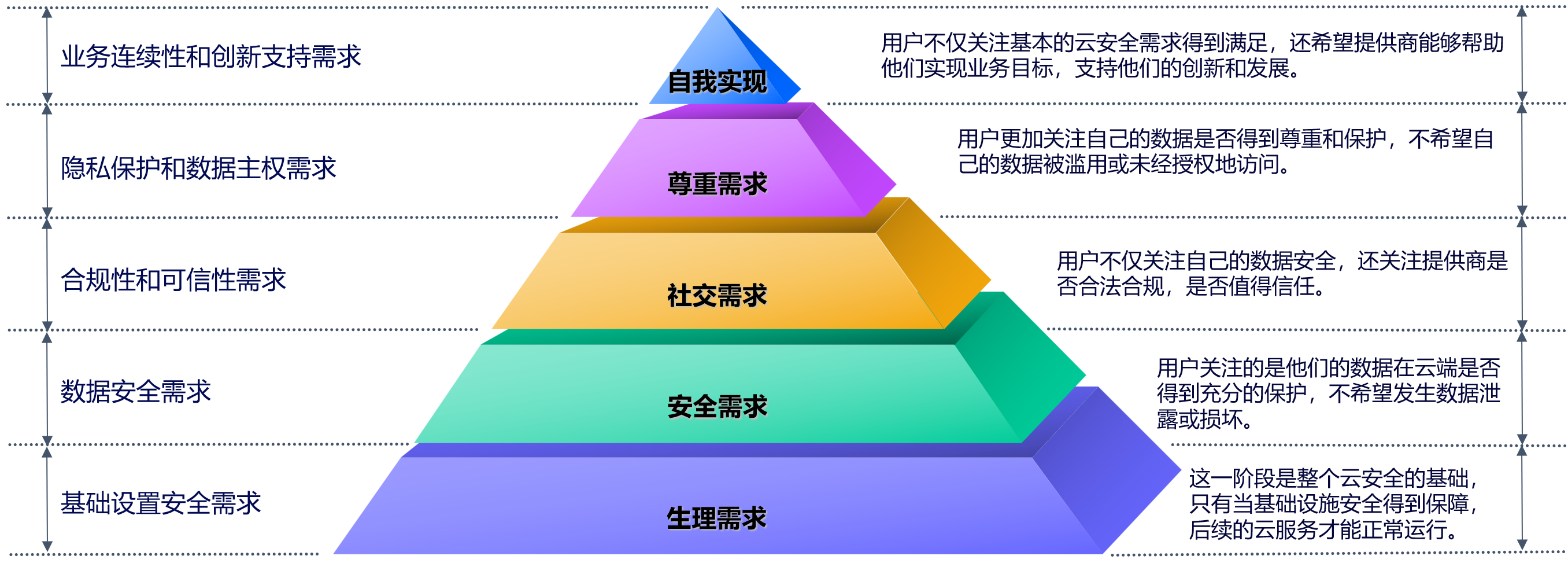

基于马斯洛需求层次模型,我们可以将互联网云安全建设和运营分析分为五个阶段,每个阶段对应一些关键的安全关键词,以下内容是对这些阶段的浅显分析:

第一阶段:基础设施安全(生理需求)

在初始阶段,云服务提供商需要确保基础设施的安全性,包括数据中心、网络、系统等方面。这涉及到的关键词有:

- 数据中心安全:确保数据中心物理设施的安全,如防火、防水、电力供应等。

- 网络安全:提供安全的网络通信,如加密、防火墙等,防止外部攻GJ击和数据泄露。

- 系统安全:保护操作系统、数据库等软件系统的安全,如漏洞修复、访问控制等。

这一阶段是整个云安全的基础,只有当基础设施安全得到保障,后续的云服务才能正常运行。

第二阶段:数据安全(安全需求)

当基础设置得到保障后,用户开始关注他们的数据安全。这一阶段涉及到的关键词有:

- 数据加密:使用有效的加密算法和协议,确保数据的机密性和完整性。

- 数据备份和恢复:对数据进行备份,以便在发生故障或攻GJ击时能及时恢复数据。

- 数据访问控制:通过身份验证和权限管理,防止未授权用户访问和篡改数据。

这一阶段用户关注的是他们的数据在云端是否得到充分的保护,不希望发生数据泄露或损坏。

第三阶段:合规性和可信性(社交需求)

随着云服务的广泛应用,用户开始关注云服务提供商的合规性和可信性。涉及到的关键词有:

- 合规性:云服务提供商应遵守相关的法律法规和标准,如个人信息保护法、云计算服务安全评估办法等。

- 可信性:用户需要信任提供商,确信他们的数据在云端得到合法、合规的保护。

在这一阶段,用户不仅关注自己的数据安全,还关注提供商是否合法合规,是否值得信任。

第四阶段:隐私保护和数据主权(尊重需求)

随着用户对个人隐私和数据主权的关注度提高,这一阶段涉及到的关键词有:

- 隐私保护:提供商应确保用户数据的隐私性,不将数据用于非授权的用途。

- 数据主权:用户对自己的数据拥有主权,提供商应尊重用户的数据主权。

在这一阶段,用户更加关注自己的数据是否得到尊重和保护,不希望自己的数据被滥用或未经授权地访问。

第五阶段:业务连续性和创新支持(自我实现需求)

在最高层次上,用户对云服务的安全需求达到了前所未有的高度。涉及到的关键词有:

- 业务连续性:提供商应提供高可用性和容灾能力,确保用户业务的连续性。

- 创新支持:提供商应支持用户的业务创新,提供灵活、可扩展的安全解决方案。

在这一阶段,用户不仅关注基本的云安全需求得到满足,还希望提供商能够帮助他们实现业务目标,支持他们的创新和发展。

总的来说,这五个阶段是相互关联的,每个阶段的需求都是逐渐递进的。提供商需要综合考虑不同层次的需求,提供全面的云安全解决方案,以满足用户的各种需求。同时,用户也需要选择合适的提供商和解决方案,确保自身的云安全需求得到满足。

![SpringMVC自定义注解---[详细介绍]](https://img-blog.csdnimg.cn/6416408a92cf4728b2eeb305a06df3d7.png)