实验目的

通过本实验,了解文件包含的特点,掌握图片马的执行方法,文件上传+文件包含组合式getshell。

实验环境

操作机:kali

靶机:Windows 2007

用户名/密码:college/360College

实验地址:http://靶机ip/exp/include/include2.php

实验原理

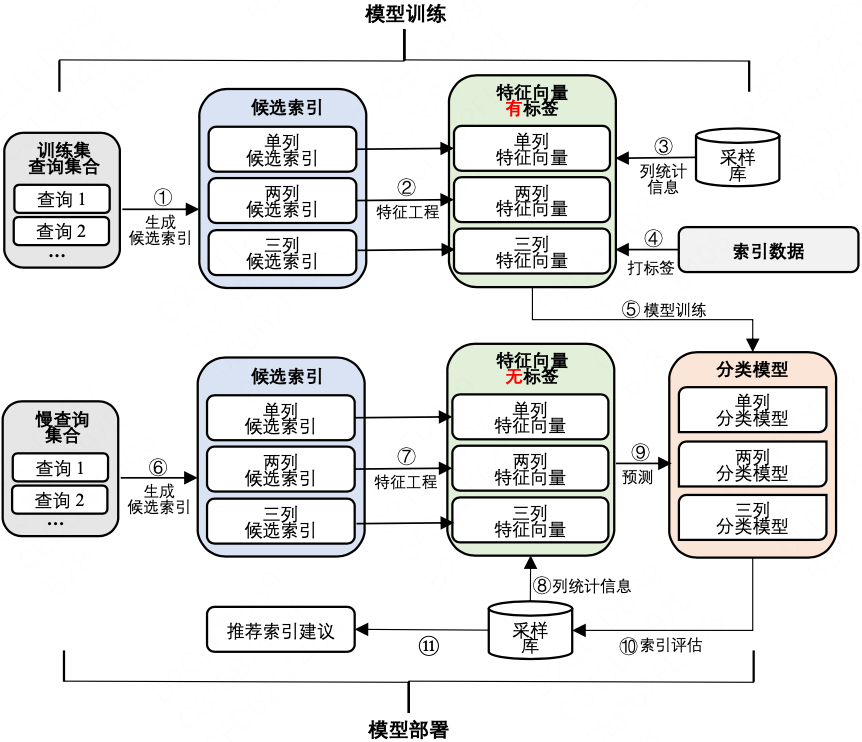

文件上传功能只能上传图片文件,利用文件上传漏洞成功上传图片文件(内容为php代码),但是该文件不能直接解析,文件包含具有无视后缀名的特点,借助文件包含此特点包含该文件,成功解析,拿到Webshell。

实验内容

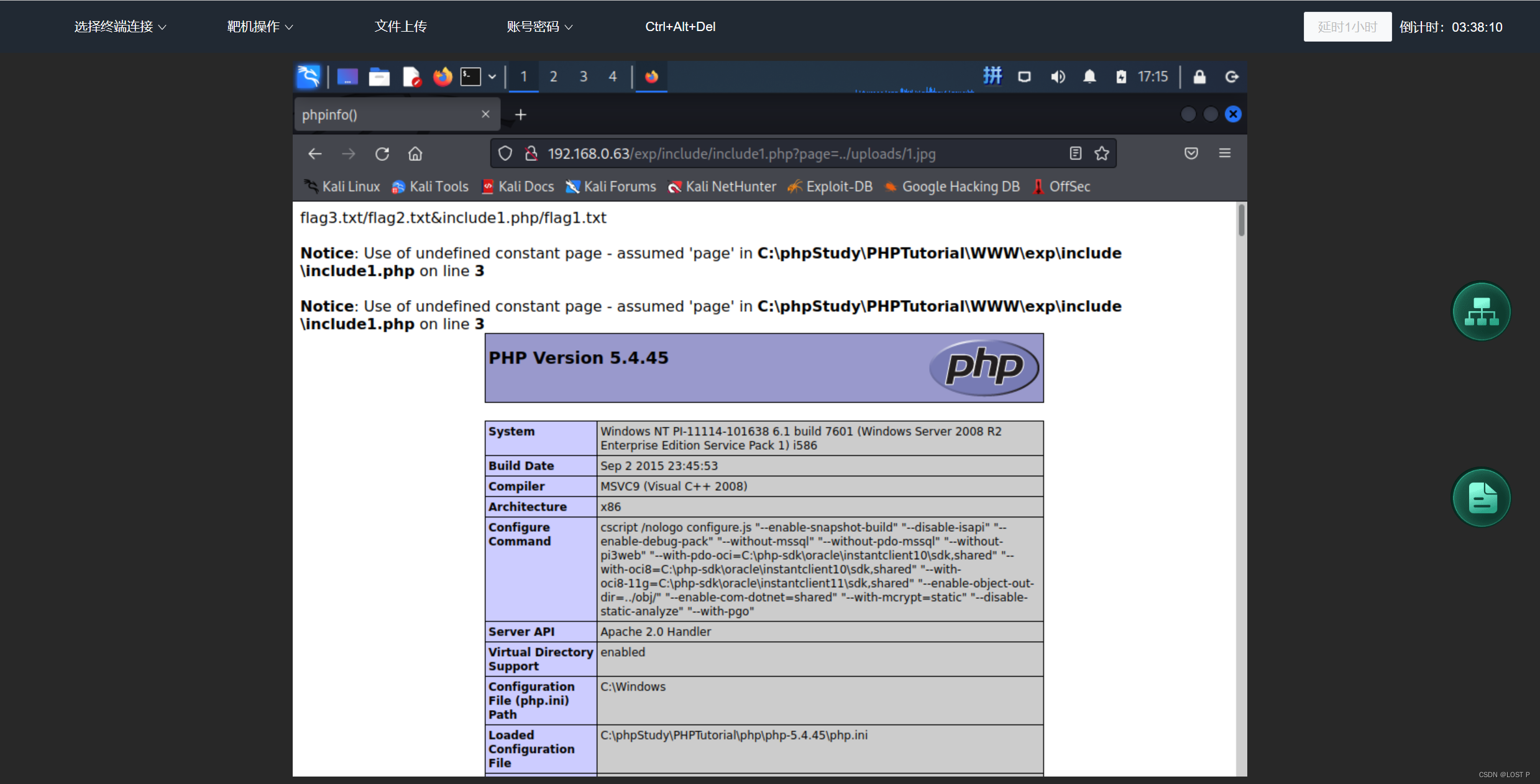

1.phpstudy启动服务,版本切换至php5.4.45;

2.登录“Kali-Desktop”操作机,打开火狐浏览器,输入地址,找到上传页面:http://靶机ip/exp/include/include2.php

3.创建要上传的文件1.php(本实验以phpinfo为例)

4.将1.php改名为1.jpg,并上传

5.访问上传的1.jpg文件

6.文件并不能被解析,然后借用include1.php来包含上传的文件:http://靶机ip/exp/include/include1.php?page=../uploads/1.jpg

7.文件成功解析,同样也可以上传一句话木马,再使用类似于菜刀的工具进行连接

实验总结

掌握文件上传+文件包含组合式getshell