目录

一、自我介绍

二、就ctf比赛经历方面提些问题

三、简单讲一下中孚的实习经验

四、你就职业想从事哪方面的工作

五、漏洞挖掘有什么经验吗

本文由掌控安全学院 - sbhglqy 投稿

一、自我介绍

阿吧阿吧,不多说

二、就ctf比赛经历方面提些问题

面试官:ctf打了多久了

我:两三年了。

面试官:得过什么奖项没有

我:本科的时候得过一个校一等奖。

面试官:你这边是有战队吗,是跟实验室的同学还是社会上的

我:本科的时候是有一个战队的,现在基本上都是自己一个人在打,最近在准备第二届华为杯网络安全创新大赛又组了一个战队。

面试官:你的主项是什么

我:web和misc

面试官:web这边漏洞学到哪里了

我:像sql注入、文件上传、xss、xxe、反序列化、一些常见的逻辑漏洞都学过。

面试官:php代码审计有学过吗

我:有学过。

面试官:你最近比赛中php代码审计的题能做出来吗

我:可以,像php代码审计这种题基本上都是利用php的一些特性去绕过,比较常见的就是反序列化漏洞。

面试官:反序列化的流程简单介绍一下

我:反序列化最关键的一个函数就是unserialize,当在代码中看到这个函数就有可能存在反序列化漏洞。这里还需要知道php中的一些魔术方法,比如__wakeup、__invoke之类。因为在执行unserializ反序列化的时候会自动调用__wakeup函数,这时就很容易造成漏洞。现在ctf比赛中比较常见的就是构造pop链来触发反序列化漏洞,一个类中会存在多个函数,我们得先找到能够达到我们目的的那个函数,然后再根据调用链来构造payload。

面试官:misc做了哪些,除了隐写术这边比较初级的,取证方面、内存分析的做过吗

我:取证方面的没有涉及过,做的比较多的还是图像隐写,音频隐写,流量分析之类的。

三、简单讲一下中孚的实习经验

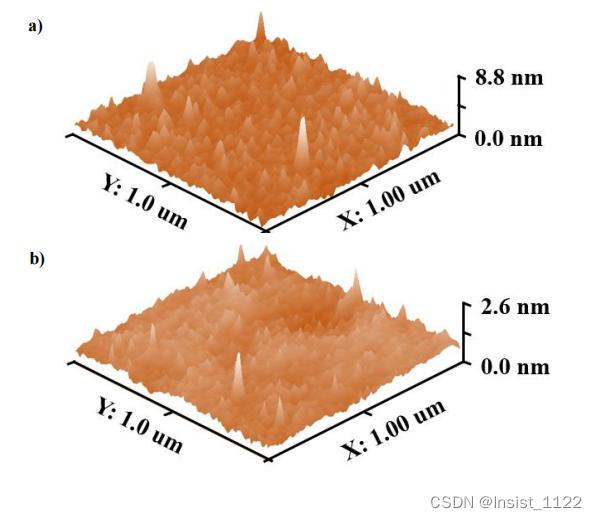

当时做的是一个隐写溯源项目,是我们实验室跟南京中孚那边共同合作的。主要是针对电子文档信息泄露,数据泄密问题,开发涉密文档隐写溯源系统,实现敏感信息泄露追踪溯源技术,解决涉密文档遭到泄密后无法找到泄密源头的难题。我主要负责的是:

(1)文本图像中扰动变形字体的字形匹配算法,带领团队设计制作扰动变形字体10000余字;

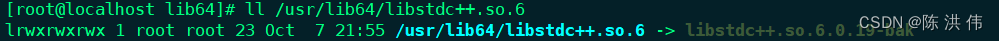

(2)版式嵌入隐写模块,主要针对pdf,ofd等版式文件进行信息隐藏嵌入,实现自动化编译脚本和国产化平台环境适配以及后续功能测试,编写版式嵌入模块详细设计说明书。

不管哪里的面试都会提及你的实习经历或者项目经历,所以这两块地方是需要花费时间去准备的。如果碰到不是很清楚的地方,尽量不要讲,以防面试官逮着问。四、你就职业想从事哪方面的工作

我是想从事漏洞挖掘,渗透测试之类的工作

五、漏洞挖掘有什么经验吗

这里如果挖到过src的话,可以举两个印象比较深刻的给面试官讲讲;如果没挖到过,可以平常多看看别人写的文章转化成自己的。(这块面试官还是很看重的,是技术能力的体现,没挖到过也准备一两个)。

我最近挖到过一个openfire的用户名和密码伪造漏洞,可以直接进入后台;还有一个nacos未授权访问漏洞。(这不就是学院的靶场吗,能说圆即可。)

面试官:那你就是在src上挖过,没有申报过什么漏洞编号之类的吗

我:这个倒还没有过。

面试官:行行,那我这里没什么问题了。

整个面试过程差不多10分钟,国企的面试官和其他的面试官问的侧重点不一样,像国企的面试官还是主要看你的经历和文凭,对技术方面没有问的那么深;但是其他的面试官对技术方面就不会问的这么少了。这是我第一次面试国企,没想到是这样的一个过场,感觉还挺水的,哈哈。不管怎样,平时还是应该多学习总结。

申明:本文所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

![]()

没看够~?欢迎关注!