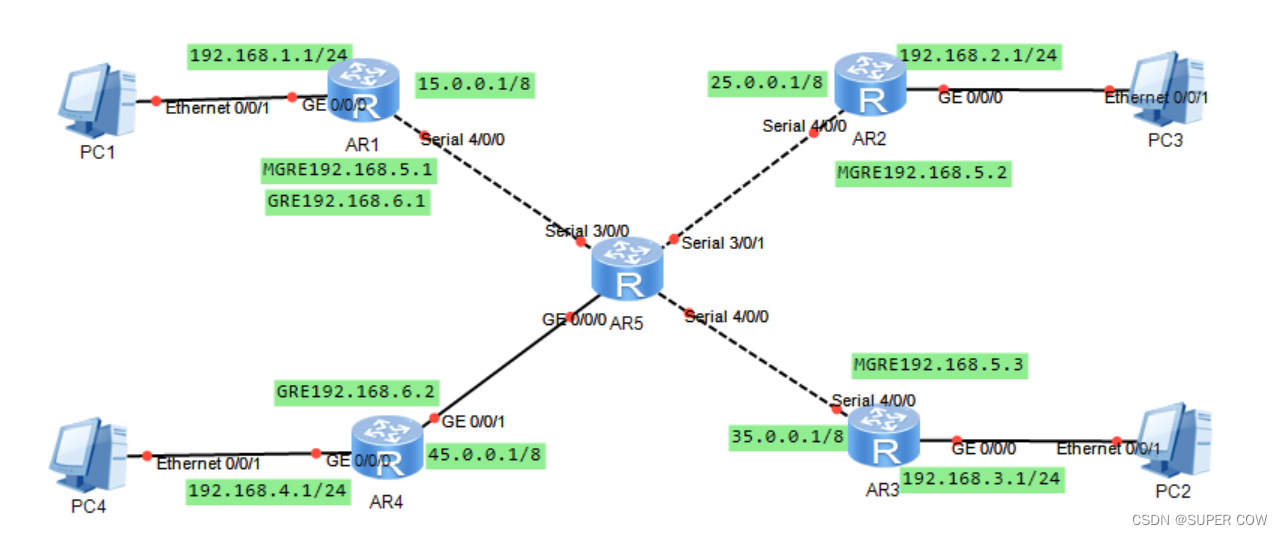

一、实验要求

1.R5为ISP,只能进行IP地址配置;其所有地址均为公有IP地址

2.R1和R5间使用PPP的PAP认证,R5为主认证方;

R2与R5之间使用PPP的chap认证,R5为主认证方;

R3与R5之间使用HDLC封装。

3.R1/R2/R3构建一个MGRE环境,R1为中心站点;R1、R4间为点到点的GRE。

4.整个私有网络基于RIP全网可达

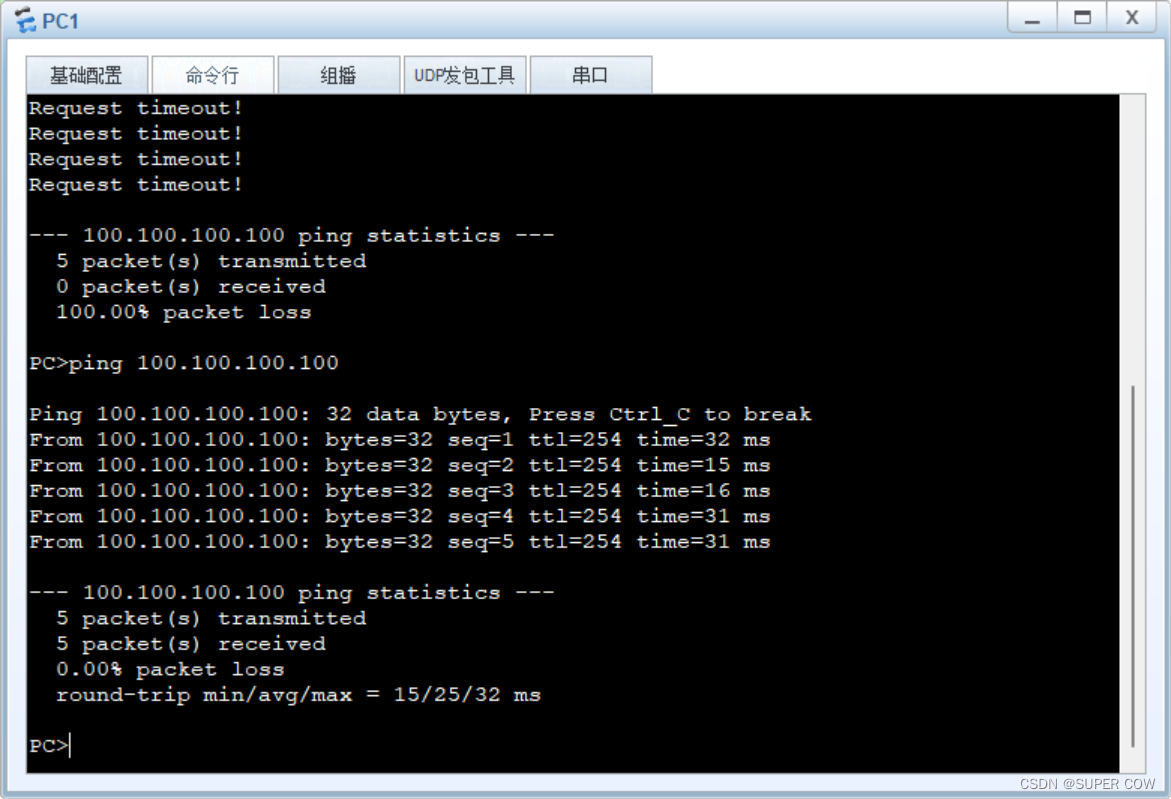

5.所有PC设置私有IP为源IP,可以访问R5环回

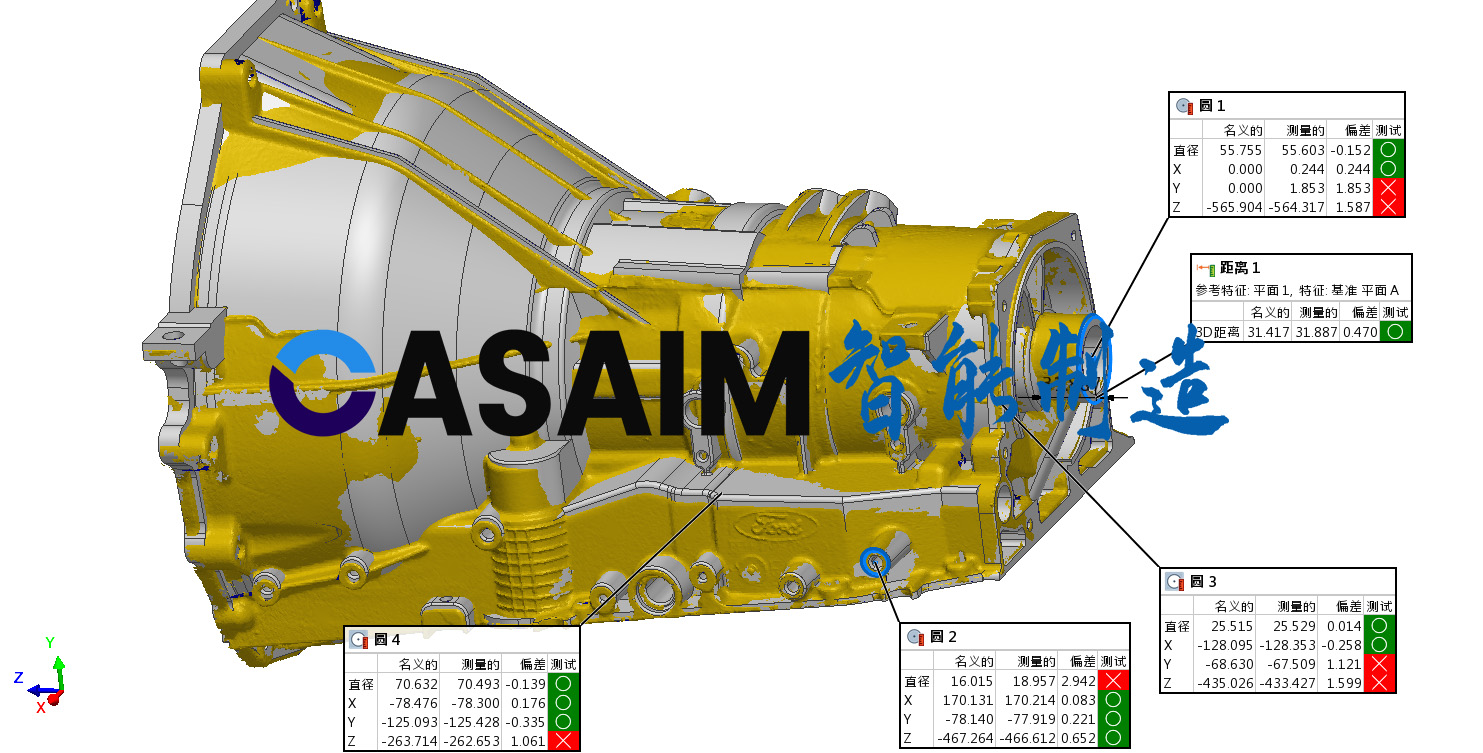

二、实验拓扑图

三、实验配置

R1和R5间使用PPP的PAP认证,R5为主认证方

R5——ISP配置

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys ISP

[ISP]aaa

[ISP-aaa]local-user huazhu password cipher 123456

Info: Add a new user.

[ISP-aaa]local-user huazhu service-type ppp

[ISP-aaa]q

[ISP]interface Serial 3/0/0

[ISP-Serial3/0/0]link-protocol ppp

[ISP-Serial3/0/0]ppp authentication-mode pap

[ISP-Serial3/0/0]ip address 15.0.0.2 24R1配置

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]ip address 192.168.1.1 24

Oct 30 2023 18:56:37-08:00 R1 %%01IFNET/4/LINK_STATE(l)[32]:The line protocol IPon the interface GigabitEthernet0/0/0 has entered the UP state. [R1]interface Serial 4/0/0

[R1-Serial4/0/0]link-protocol ppp

[R1-Serial4/0/0]ip address 15.0.0.1 24

[R1-Serial4/0/0]ppp pap local-user huazhu password cipher 123456R2与R5之间使用PPP的chap认证,R5为主认证方

R5——ISP配置

[ISP]interface Serial 3/0/1

[ISP-Serial3/0/1]ip address 25.0.0.2 24

[ISP-Serial3/0/1]ppp authentication-mode chap

R2配置

[R2]interface GigabitEthernet 0/0/0

[R2-GigabitEthernet0/0/0]ip address 192.168.2.1 24

Oct 30 2023 19:03:24-08:00 R2 %%01IFNET/4/LINK_STATE(l)[4]:The line protocol IP

on the interface GigabitEthernet0/0/0 has entered the UP state.

[R2]interface Serial 4/0/0

[R2-Serial4/0/0]ip address 25.0.0.1 24

[R2-Serial4/0/0]ppp chap user huazhu

[R2-Serial4/0/0]ppp chap password cipher 123456R3与R5之间使用HDLC封装。

R5——ISP配置

[ISP]interface Serial 4/0/0

[ISP-Serial4/0/0]ip address 35.0.0.2 24

[ISP-Serial4/0/0]link-protocol hdlc

Warning: The encapsulation protocol of the link will be changed. Continue? [Y/N]

:y

Oct 30 2023 19:10:55-08:00 ISP %%01IFNET/4/CHANGE_ENCAP(l)[3]:The user performedthe configuration that will change the encapsulation protocol of the link and t

hen selected Y.R3配置

[R3-GigabitEthernet0/0/0]ip address 192.168.3.1 24

Oct 30 2023 19:13:24-08:00 R3 %%01IFNET/4/LINK_STATE(l)[0]:The line protocol IP

on the interface GigabitEthernet0/0/0 has entered the UP state.

[R3]interface Serial 4/0/0

[R3-Serial4/0/0]ip address 35.0.0.1 24

[R3-Serial4/0/0]link-protocol hdlc

Warning: The encapsulation protocol of the link will be changed. Continue? [Y/N]

:y

Oct 30 2023 19:16:05-08:00 R3 %%01IFNET/4/CHANGE_ENCAP(l)[1]:The user performed

the configuration that will change the encapsulation protocol of the link and th

en selected Y.R1/R2/R3构建一个MGRE环境,R1为中心站点;R1、R4间为点到点的GRE。

R1配置

[R1]ip route-static 0.0.0.0 0 15.0.0.2

[R1]interface Tunnel 0/0/0

[R1-Tunnel0/0/0]ip address 192.168.5.1 24

[R1-Tunnel0/0/0]tunnel-protocol gre p2mp

[R1-Tunnel0/0/0]source 15.0.0.1

Oct 30 2023 19:34:51-08:00 R1 %%01IFNET/4/LINK_STATE(l)[0]:The line protocol IP

on the interface Tunnel0/0/0 has entered the UP state.

[R1-Tunnel0/0/0]nhrp network-id 50[R1]interface Tunnel 0/0/1

[R1-Tunnel0/0/1]ip address 192.168.6.1 24

[R1-Tunnel0/0/1]tunnel-protocol gre

[R1-Tunnel0/0/1]source 15.0.0.1

[R1-Tunnel0/0/1]destination 45.0.0.1

Oct 30 2023 19:54:26-08:00 R1 %%01IFNET/4/LINK_STATE(l)[0]:The line protocol IP

on the interface Tunnel0/0/1 has entered the UP state. R2配置

[R2]ip route-static 0.0.0.0 0 25.0.0.2

[R2]interface Tunnel 0/0/0

[R2-Tunnel0/0/0]ip add

[R2-Tunnel0/0/0]ip address 192.168.5.2 24

[R2-Tunnel0/0/0]tunnel-protocol gre p2mp

[R2-Tunnel0/0/0]source Serial 4/0/0

Oct 30 2023 19:38:38-08:00 R2 %%01IFNET/4/LINK_STATE(l)[0]:The line protocol IP

on the interface Tunnel0/0/0 has entered the UP state.

[R2-Tunnel0/0/0]nhrp network-id 50

[R2-Tunnel0/0/0]nhrp entry 192.168.5.1 15.0.0.1 register R3配置

[R3]ip route-static 0.0.0.0 0 35.0.0.2

[R3]interface Tunnel 0/0/0

[R3-Tunnel0/0/0]ip address 192.168.5.3 24

[R3-Tunnel0/0/0]tunnel-protocol gre p2mp

[R3-Tunnel0/0/0]nhrp network-id 50

[R3-Tunnel0/0/0]nhrp entry 192.168.5.1 15.0.0.1 r

[R3-Tunnel0/0/0]nhrp entry 192.168.5.1 15.0.0.1 registerR4配置

[R4]ip route-static 0.0.0.0 0 45.0.0.2

[R4]interface Tunnel 0/0/0

[R4-Tunnel0/0/0]ip address 192.168.6.2 24

[R4-Tunnel0/0/0]tunnel-protocol gre

[R4-Tunnel0/0/0]source 45.0.0.1

[R4-Tunnel0/0/0]destination 15.0.0.1

Oct 30 2023 19:56:23-08:00 R4 %%01IFNET/4/LINK_STATE(l)[0]:The line protocol IP

on the interface Tunnel0/0/0 has entered the UP state.整个私有网络基于RIP全网可达

R1配置

[R1]rip 1

[R1-rip-1]version 2

[R1-rip-1]network 192.168.1.0

[R1-rip-1]network 192.168.5.0

[R1-rip-1]network 192.168.6.0[R1-Tunnel0/0/0]nhrp entry multicast dynamic

[R1-Tunnel0/0/0]undo rip split-horizonR2配置

[R2]rip 1

[R2-rip-1]version 2

[R2-rip-1]network 192.168.2.0

[R2-rip-1]network 192.168.5.0R3配置

[R3]rip 1

[R3-rip-1]version 2

[R3-rip-1]network 192.168.3.0

[R3-rip-1]network 192.168.5.0R4配置

[R4]rip 1

[R4-rip-1]version 2

[R4-rip-1]network 192.168.4.0

[R4-rip-1]network 192.168.6.0

所有PC设置私有IP为源IP,可以访问R5环回

R5配置

[ISP]interface LoopBack 0

[ISP-LoopBack0]ip address 100.100.100.100 24R1配置

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

[R1]interface Serial 4/0/0

[R1-Serial4/0/0]nat outbound 2000