Reverse入门指北

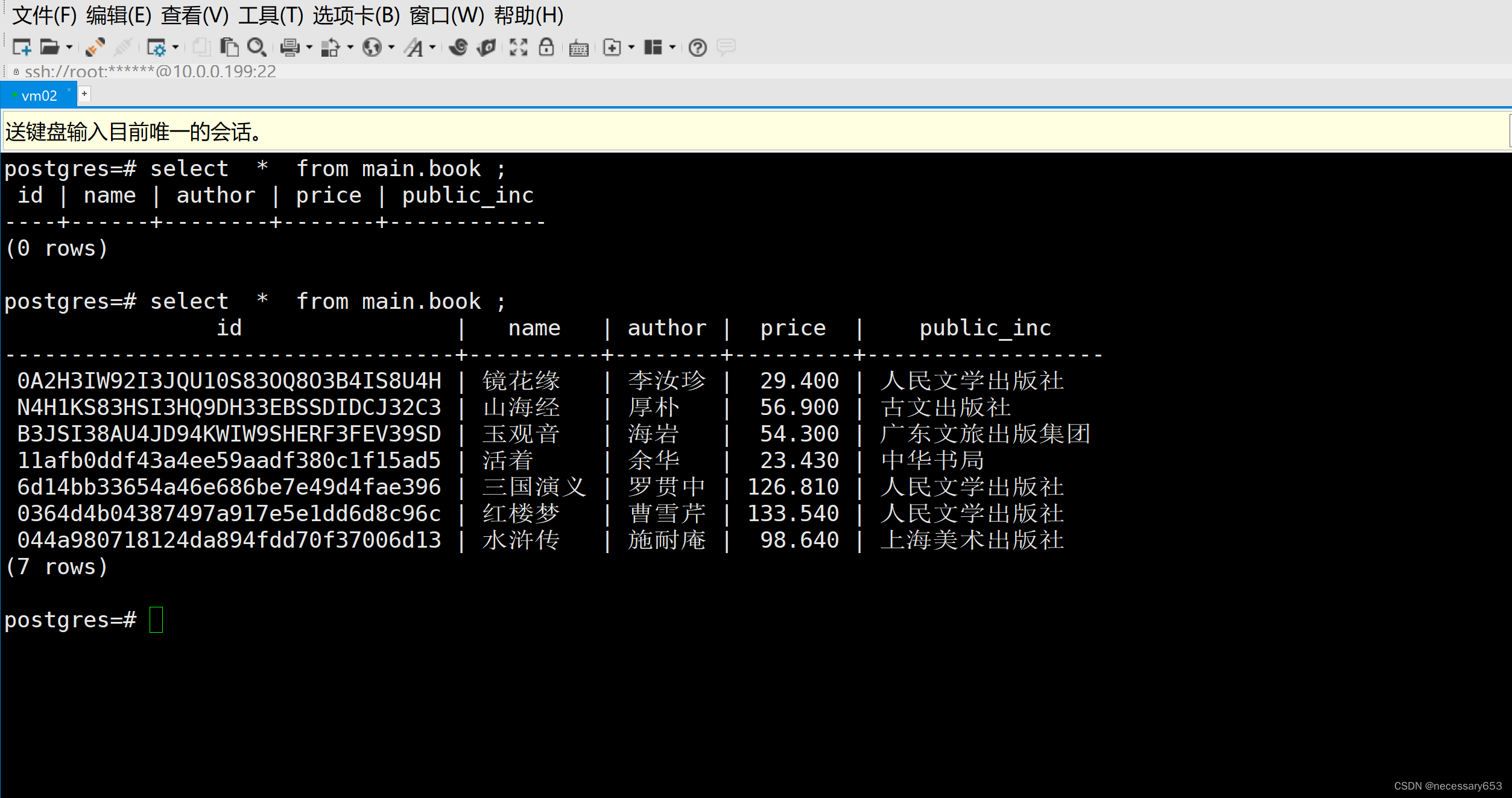

搜索main函数跟进

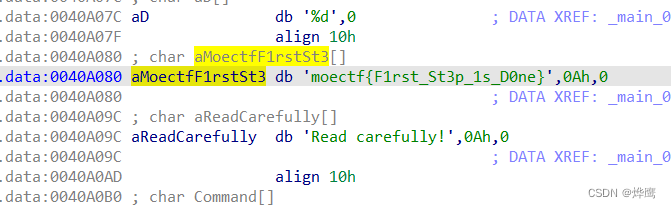

双击跟进aMoectfF1rstSt3

得到flag

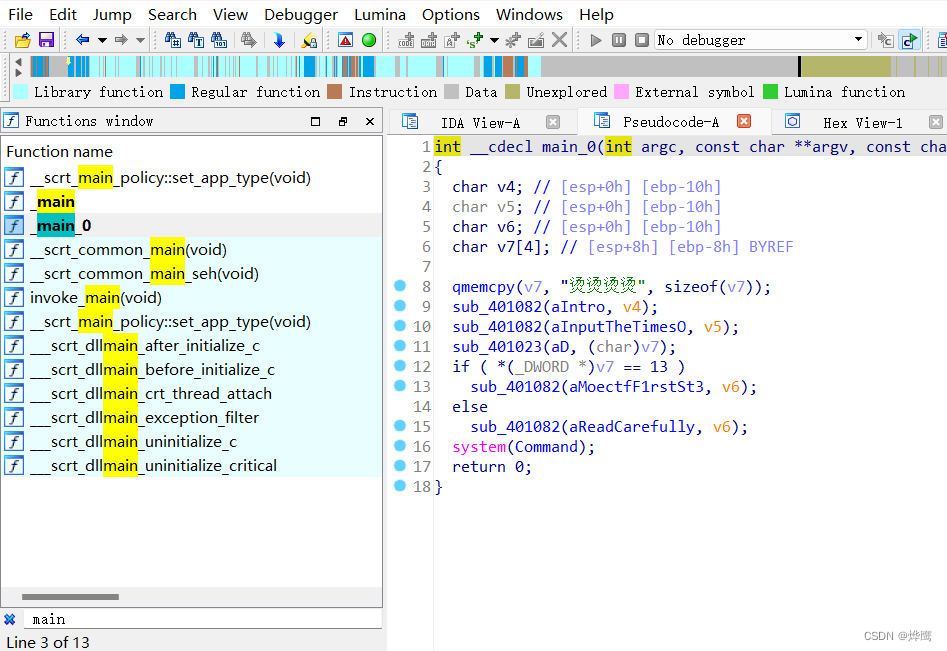

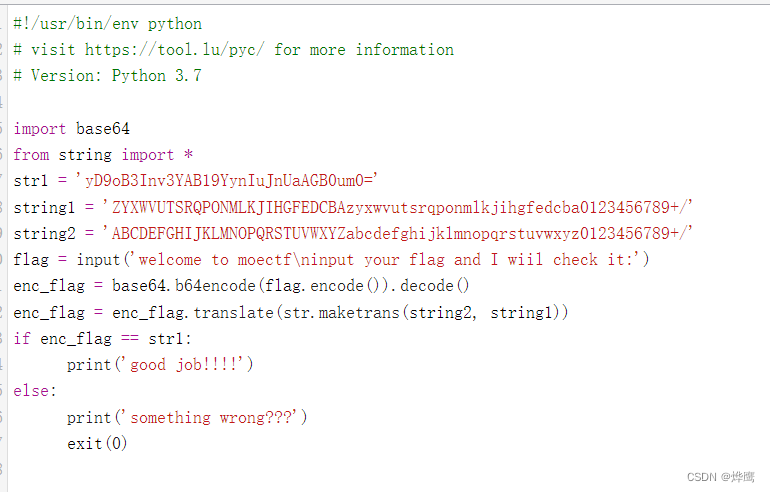

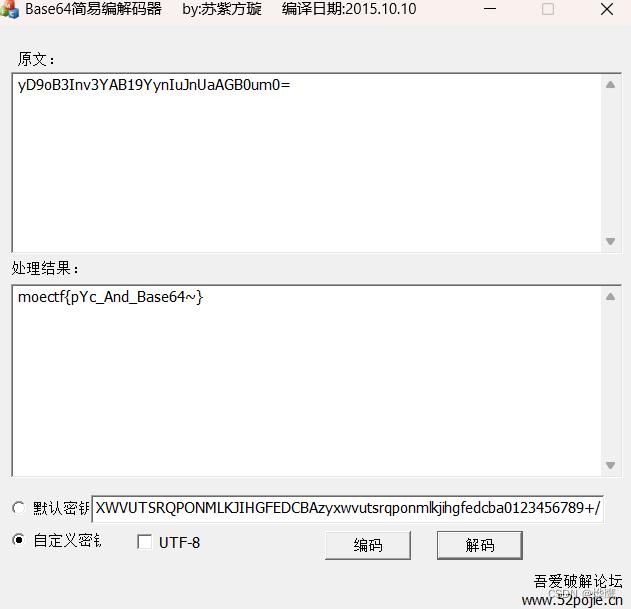

base_64

python反编译 - Online Tools

使用在线软件反编译

就是一个变换编码表的base64加密

直接用现有的工具解密

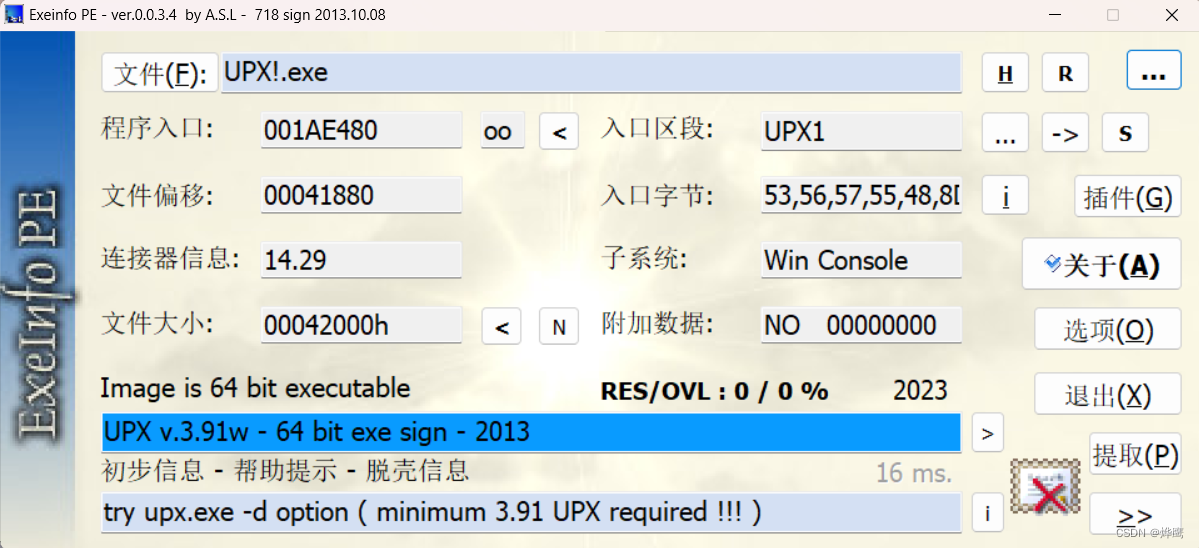

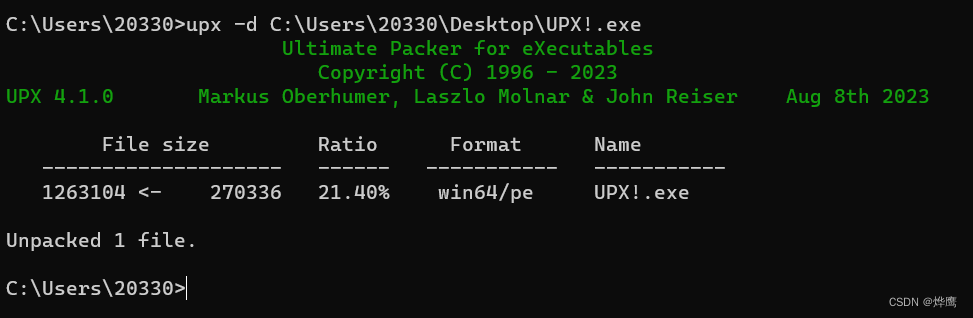

UPX!

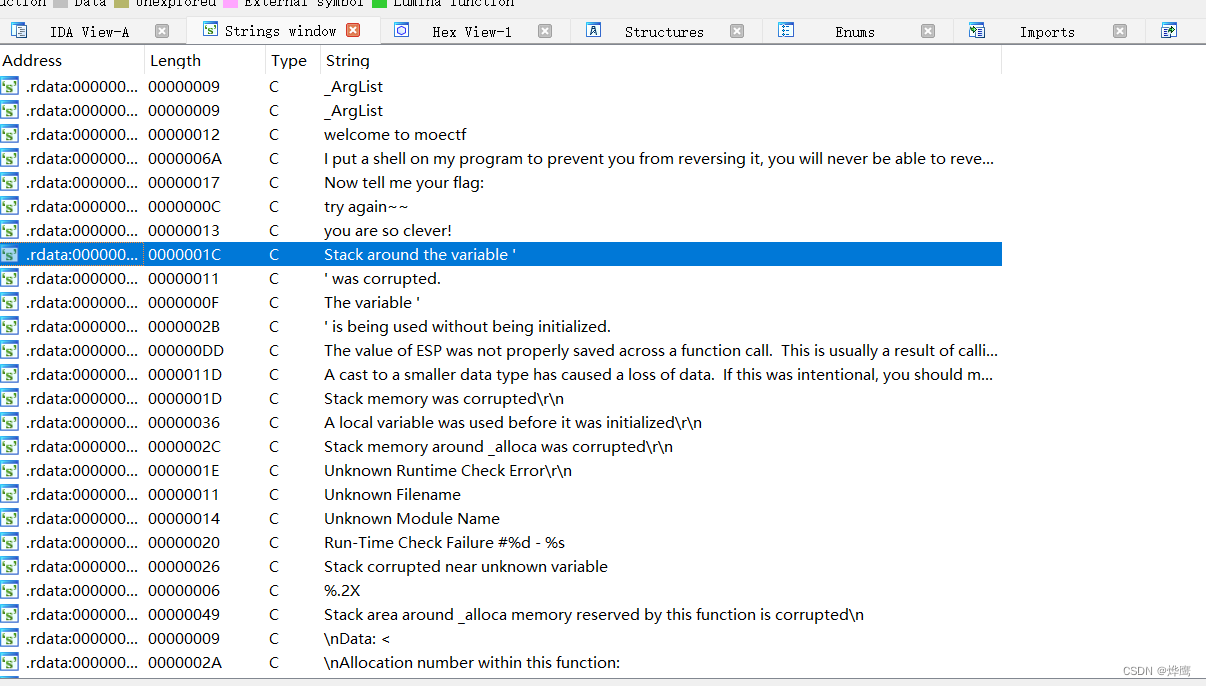

查壳,加了UPX壳,直接用官网工具脱壳

打开字符串窗口,跟进敏感字符串

在aWelcomeToMoect,按X交叉引用,找到主要逻辑的函数

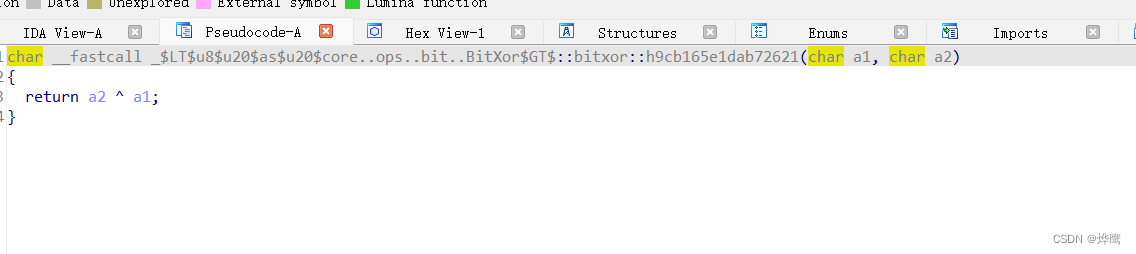

加密函数就是一个异或

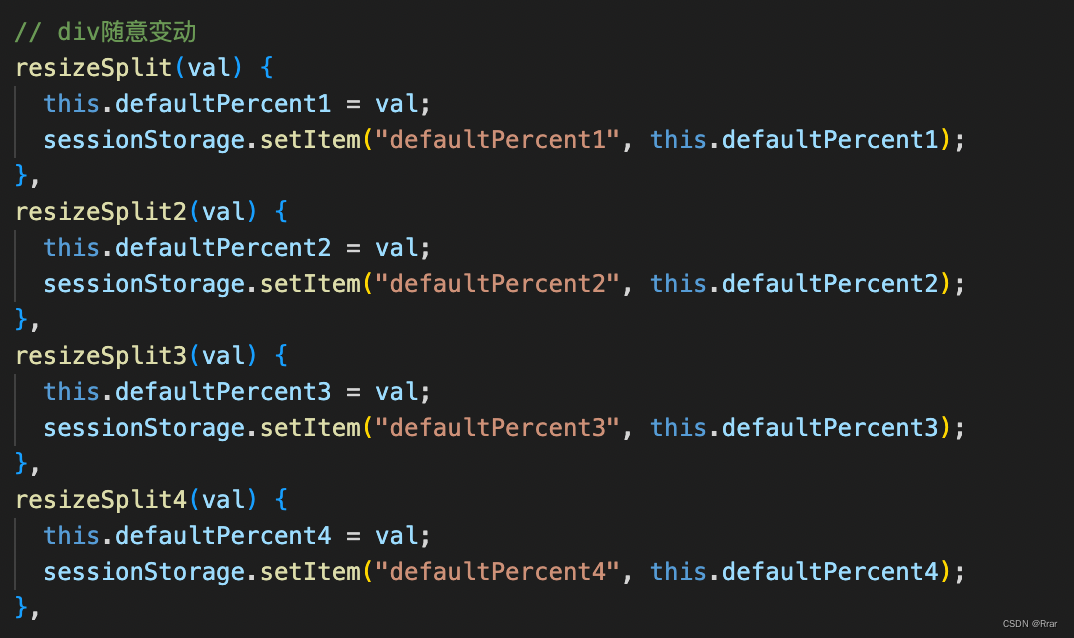

直接写脚本爆破

data=[0x0A, 0x08, 0x02, 0x04, 0x13, 0x01, 0x1C, 0x57, 0x0F, 0x38,0x1E, 0x57, 0x12, 0x38, 0x2C, 0x09, 0x57, 0x10, 0x38, 0x2F,0x57, 0x10, 0x38, 0x13, 0x08, 0x38, 0x35, 0x02, 0x11, 0x54,0x15, 0x14, 0x02, 0x38, 0x32, 0x37, 0x3F, 0x46, 0x46, 0x46,0x1A]

for i in data:print(chr(i^0x67),end="")Xor

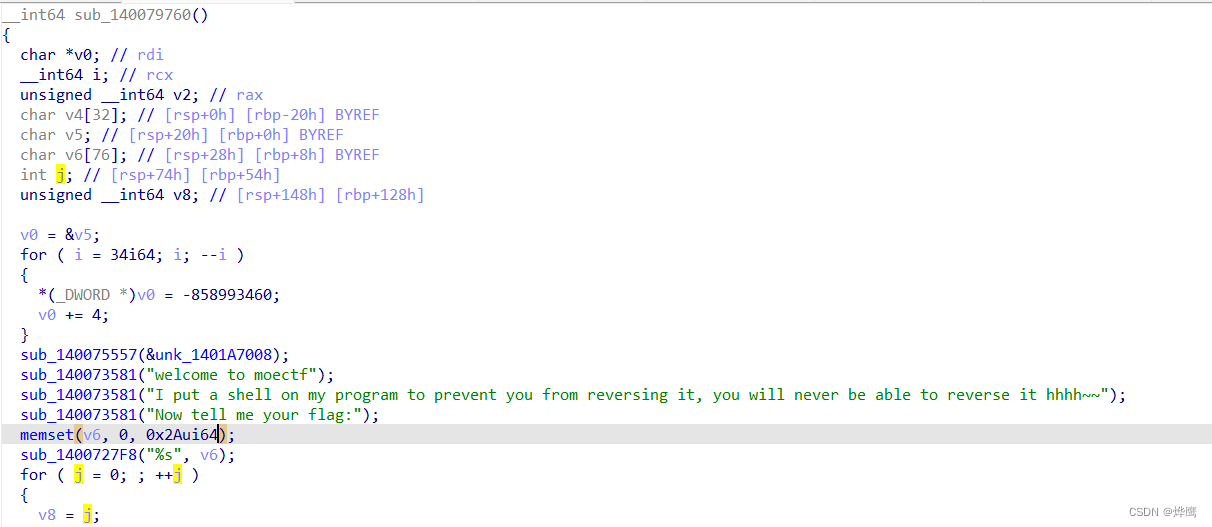

同样从字符串窗口,跟踪找到主要逻辑函数

直接异或解密

data=[0x54, 0x56, 0x5C, 0x5A, 0x4D, 0x5F, 0x42, 0x60, 0x56, 0x4C,0x66, 0x52, 0x57, 0x09, 0x4E, 0x66, 0x51, 0x09, 0x4E, 0x66,0x4D, 0x09, 0x66, 0x61, 0x09, 0x6B, 0x18, 0x44]

for i in data:print(chr(i^0x39),end="")ANDROID

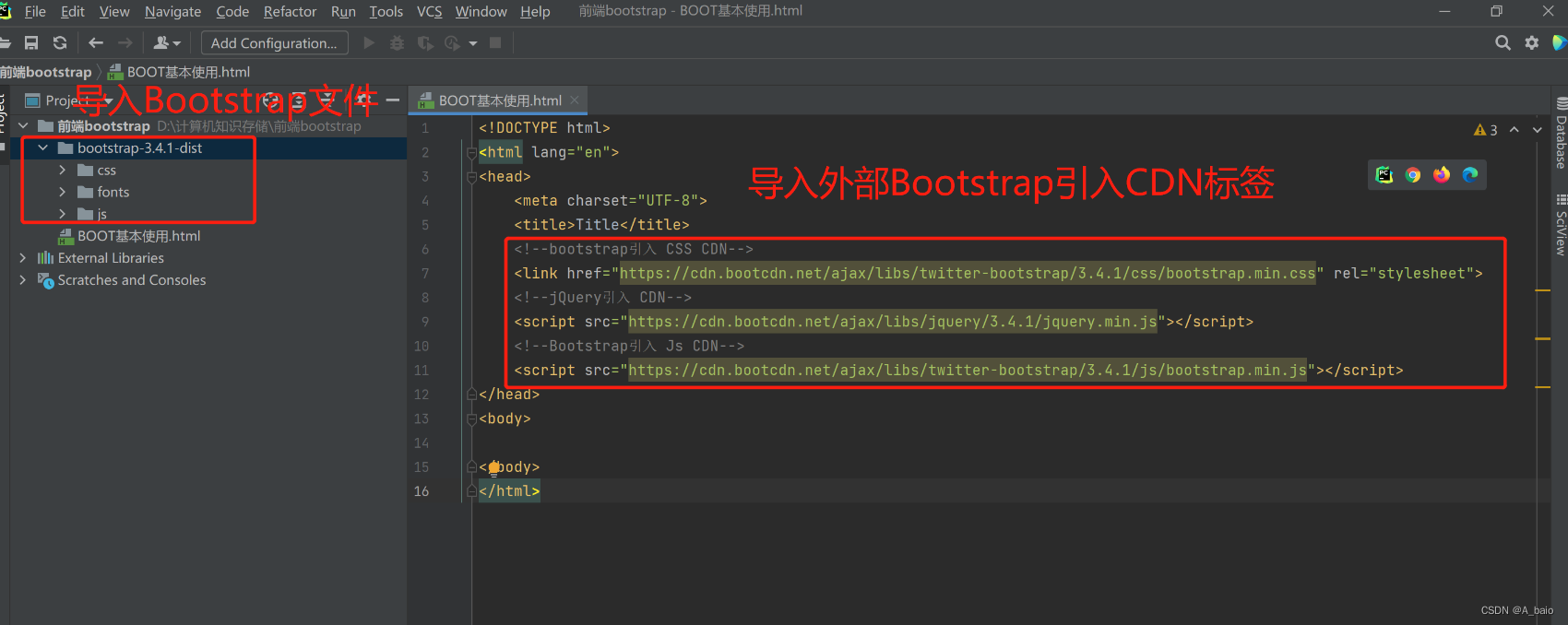

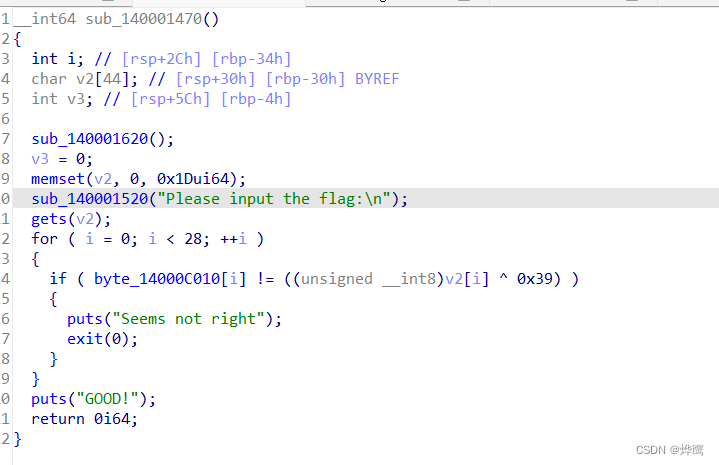

使用jadx反编译,很多kali自带

找到MainActivity

也是一个异或加密逻辑

enc = ['\u0019', '\u0007', '\u0000', '\u000E', '\u001B', '\u0003', '\u0010', '/', '\u0018', '\u0002', '\t', ':','\u0004', '\u0001', ':', '*', '\u000B', '\u001D', '\u0006', '\u0007', '\f', '\t', '0', 'T', '\u0018', ':','\u001C', '\u0015', '\u001B', '\u001C', '\u0010']

key = ['t', 'h', 'e', 'm', 'o', 'e', 'k', 'e', 'y']# 将整数列表中的每个元素转换为字符串,然后获取其ASCII值

enc_int = bytearray(ord(str(i)) for i in enc)for i in range(len(enc_int)):print(chr(enc_int[i]^ord(key[i%len(key)])),end="")RRRRRc4

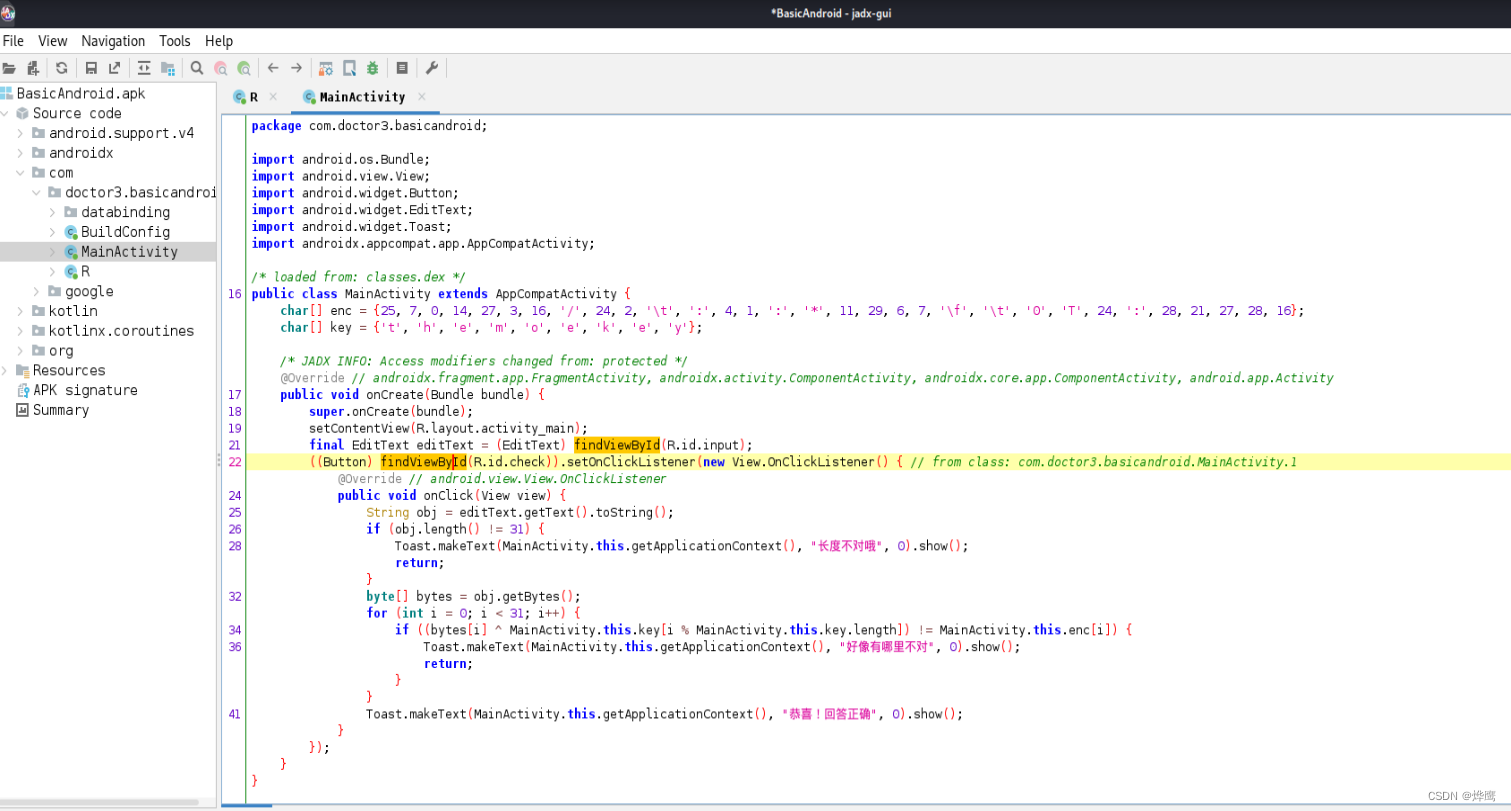

很明显就是一个RC4加密,用IDA找到密钥和密文就可以了

密钥是moectf2023,密文在byte_140196000,加密函数是sub_140075052

def rc4_decrypt(ciphertext, key):S = list(range(256))j = 0res = []for i in range(256):j = (j + S[i] + key[i % len(key)]) % 256S[i], S[j] = S[j], S[i]i = j = 0for byte in ciphertext:i = (i + 1) % 256j = (j + S[i]) % 256S[i], S[j] = S[j], S[i]k = S[(S[i] + S[j]) % 256]res.append(byte ^ k)return bytes(res)ciphertext = [0x1B, 0x9B, 0xFB, 0x19, 0x06, 0x6A, 0xB5, 0x3B, 0x7C, 0xBA,0x03, 0xF3, 0x91, 0xB8, 0xB6, 0x3D, 0x8A, 0xC1, 0x48, 0x2E,0x50, 0x11, 0xE7, 0xC7, 0x4F, 0xB1, 0x27, 0xCF, 0xF3, 0xAE,0x03, 0x09, 0xB2, 0x08, 0xFB, 0xDC, 0x22]

key = b'moectf2023'plaintext = rc4_decrypt(ciphertext, key)

print("解密结果:", plaintext.decode())SMC

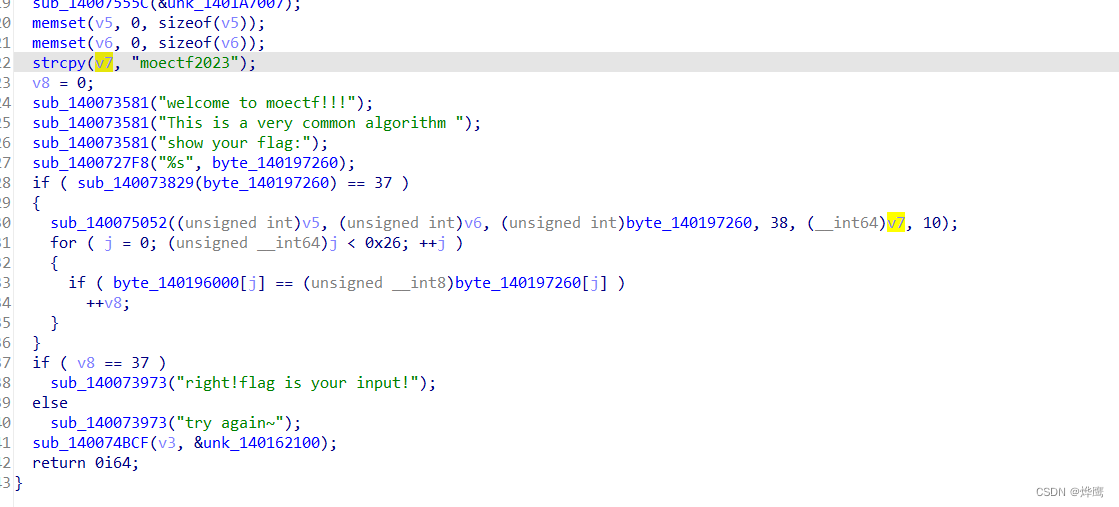

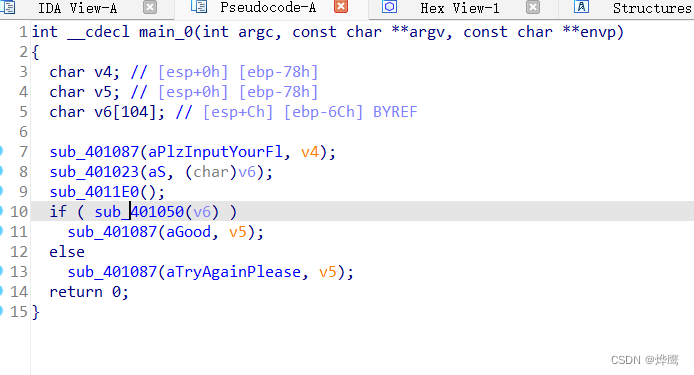

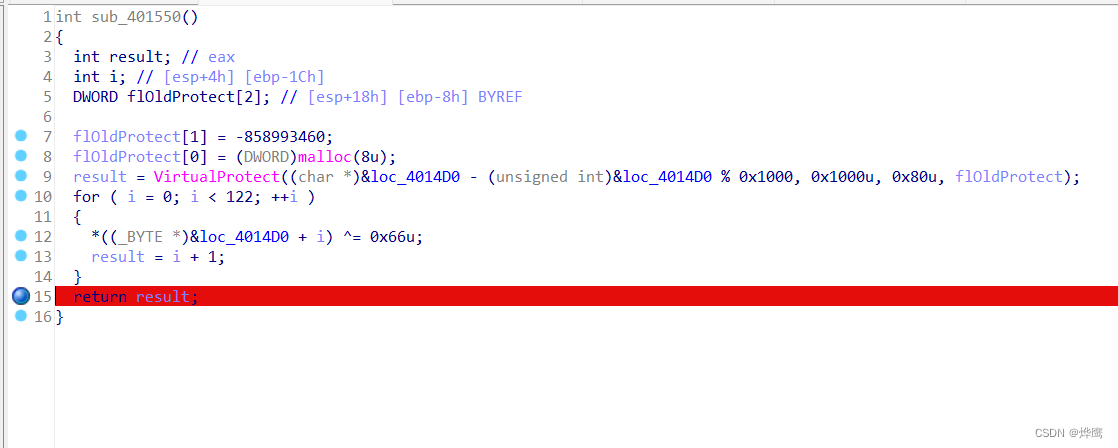

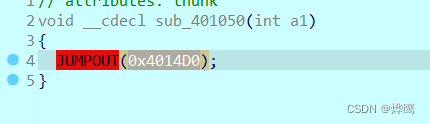

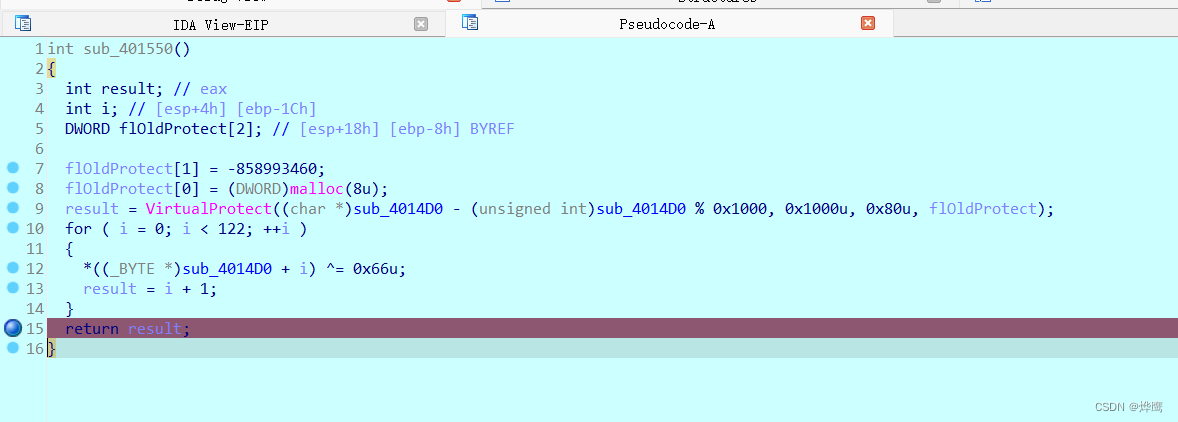

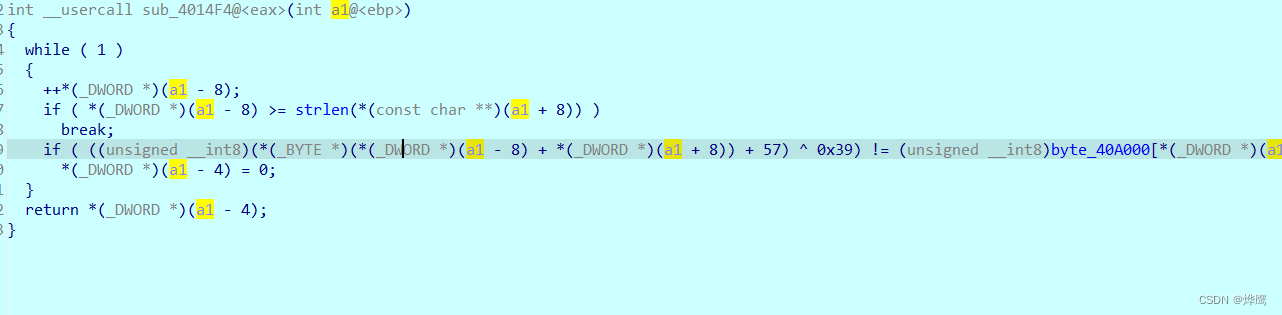

找到main函数

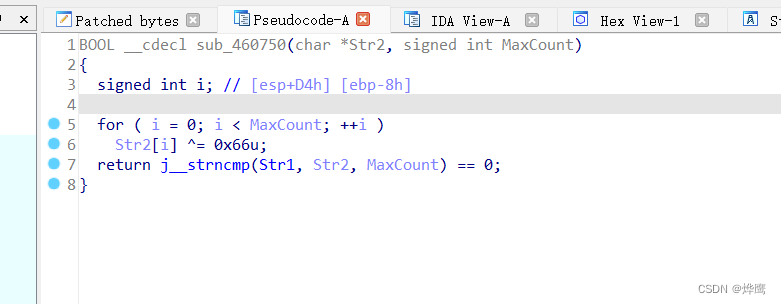

加密函数是sub_401023

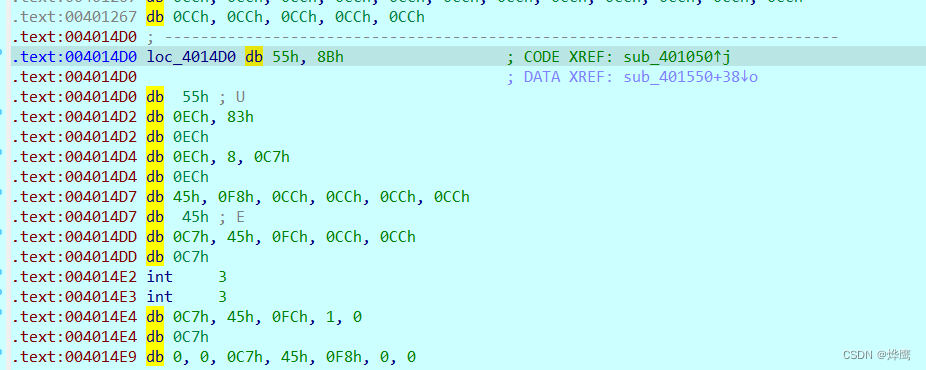

发现加载不出代码来,其实是代码被加密了,IDA识别不了加密了的代码

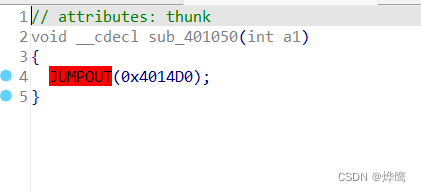

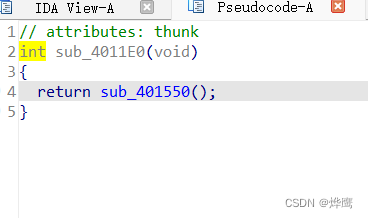

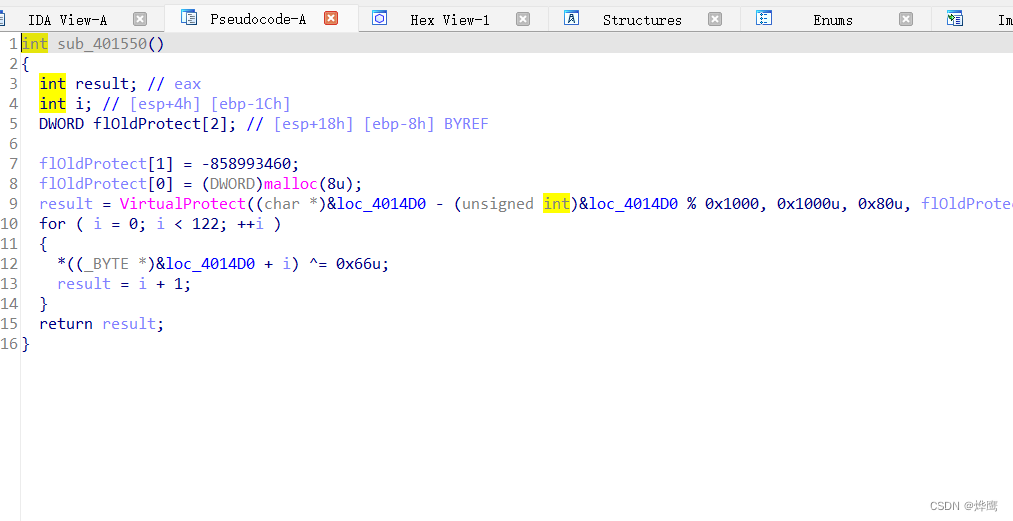

之前执行的sub_401550就是一个解密函数,动态调试跑完这个解密函数,就可以得到解密了的代码了

下断点,调试

输入假flag,回车

然后找到函数地址

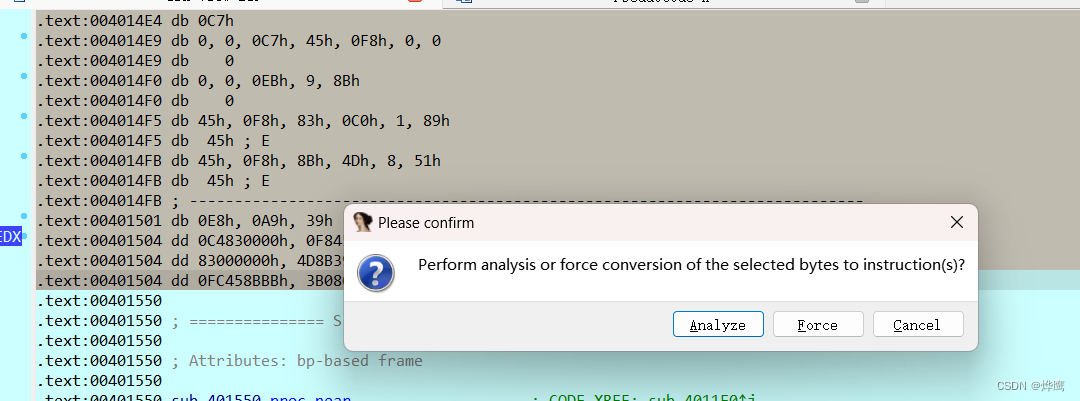

选中红色区域,按下C,Analyze分析为代码

然后再选中,按下P,设置为函数

然后按下F5反编译

就是一个异或逻辑

直接异或解密就可以

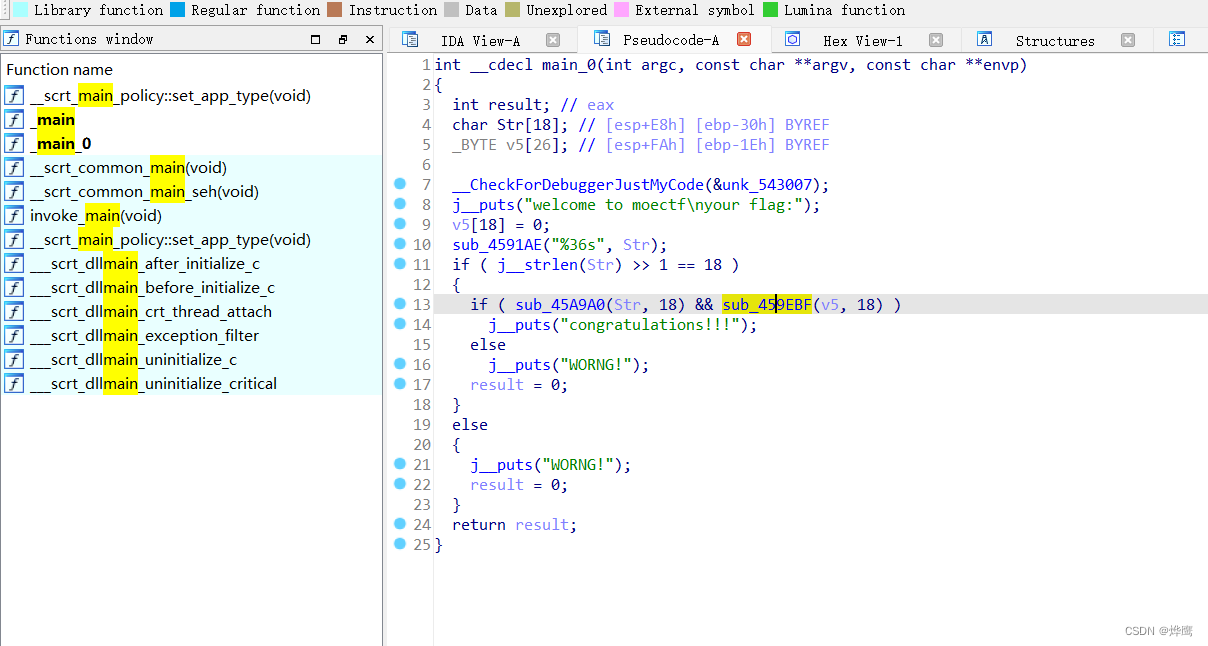

junk_code

32位文件

可以看到sub_45A9A0(Str, 18) && sub_459EBF(v5, 18)应该是加密函数

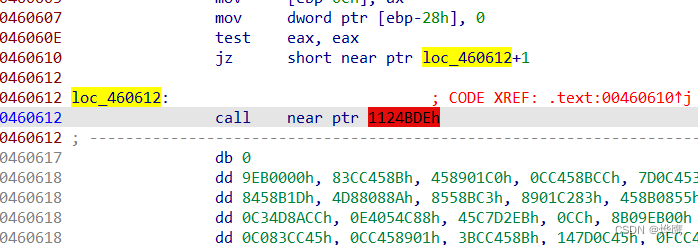

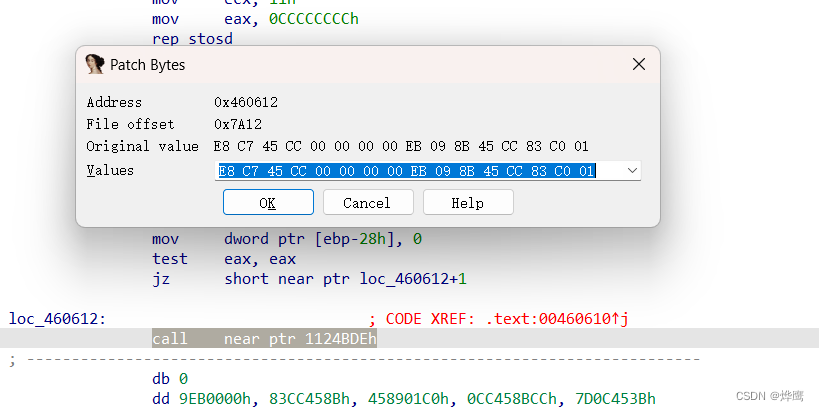

没加载出来是因为花指令,我们修改一下花指令

这种jz后面loc_460612+1,这个+1就是有问题,明明有一个字节跳过没有执行,但是IDA分析了这个脏字节,导致反汇编出错了

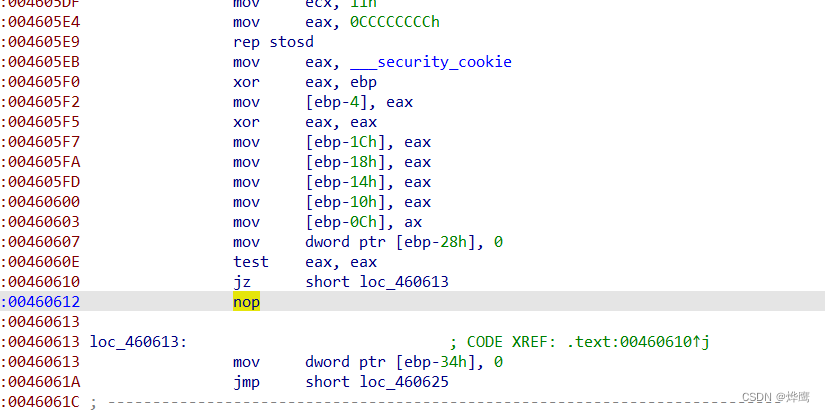

跳过的那个脏字节是call指令的字节,就是E8,我们把E8改成90,就是nop,空指令

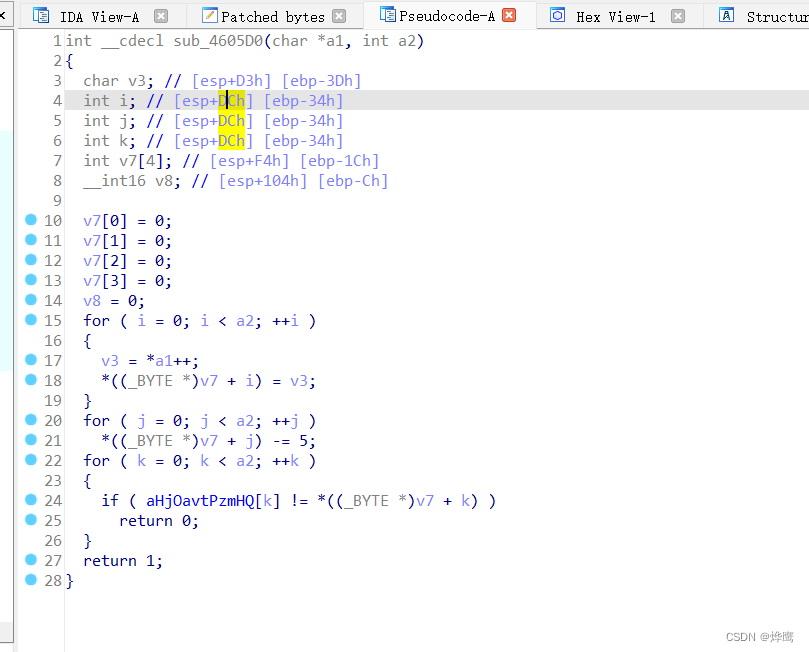

然后选中这片区域,按下P识别为一个函数,F5反编译

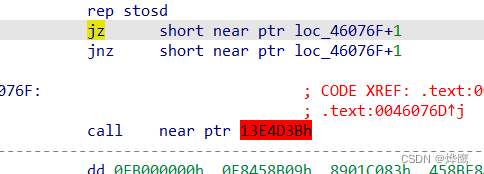

另一处

将jz jnz全部nop掉

再将call 这个字节nop掉

同样操作得到了函数

然后写解密脚本

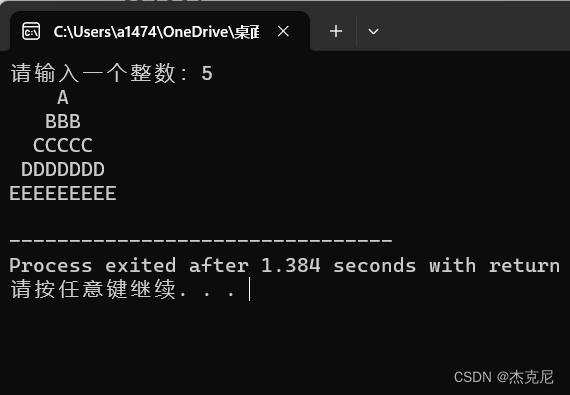

str="hj`^oavt+pZm`h+q._"

data=[0x39, 0x12, 0x0E, 0x55, 0x39, 0x0C, 0x13, 0x08, 0x0D, 0x39,0x05, 0x56, 0x02, 0x55, 0x47, 0x47, 0x47, 0x1B]

flag=""

for i in range(len(str)):flag+=chr(ord(str[i])+5)

for i in data:flag+=chr(i^0x66)

print(flag)RUST

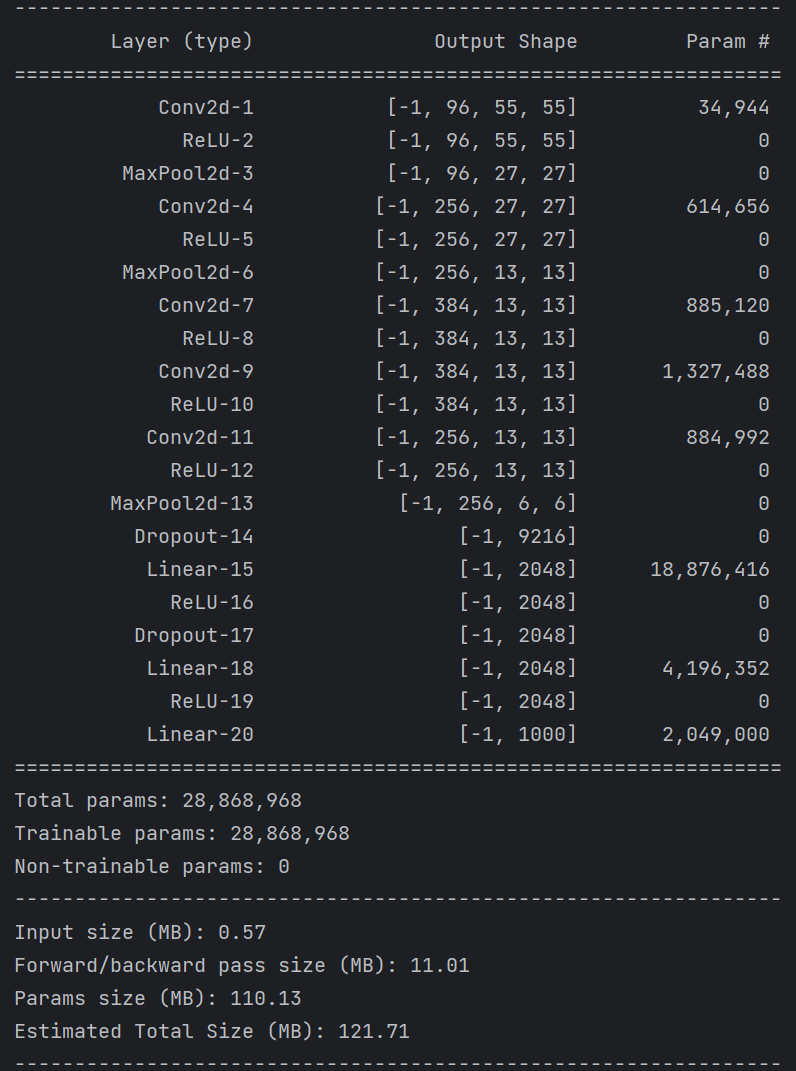

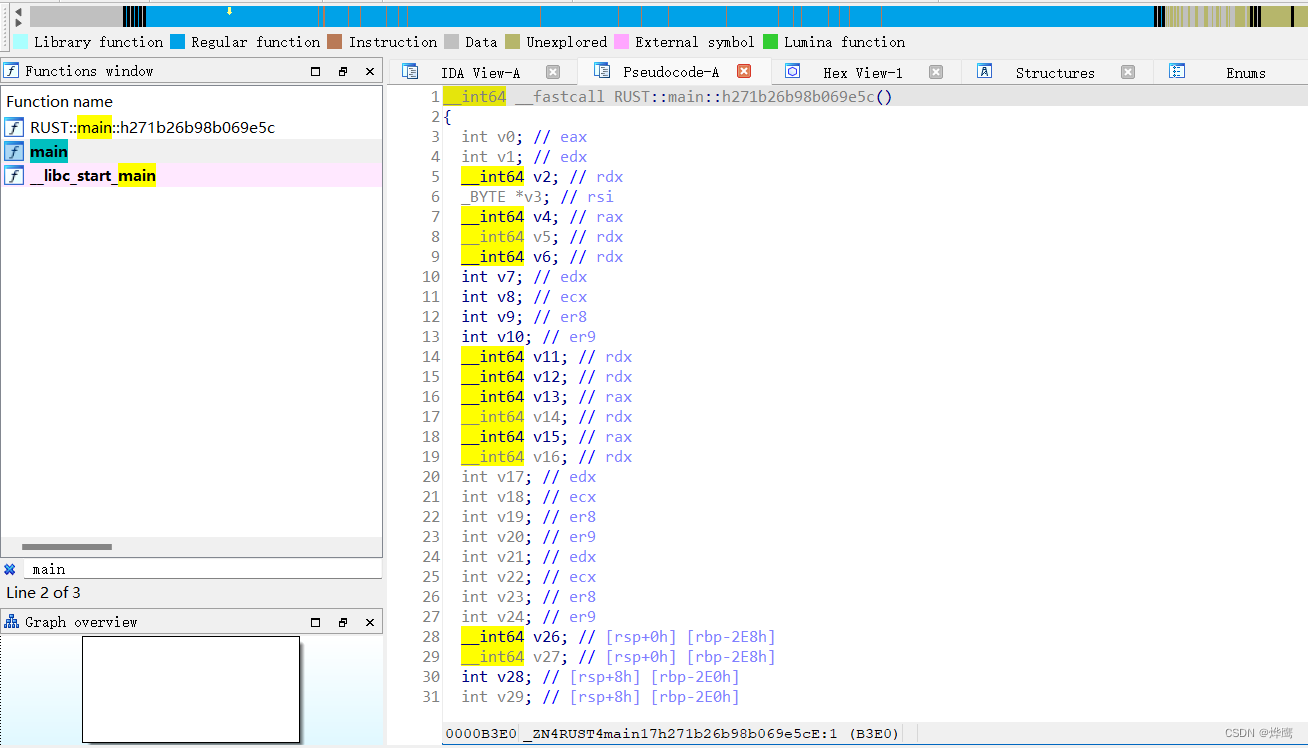

找到main函数,RUST写的看起来有点麻烦

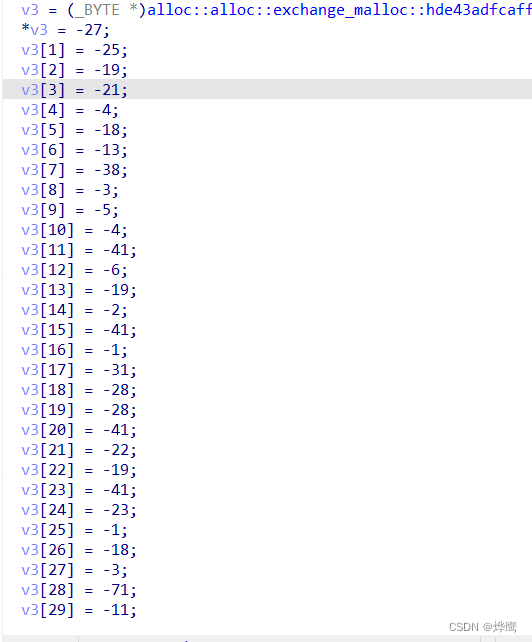

看到一串像是密文的东西

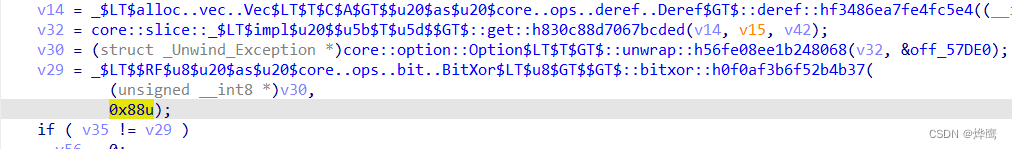

看到一个0x88

跟进去确实是异或

别的函数浏览了一下,都像是库函数,系统函数,只有这一个应该是加密逻辑

我们用这个密文异或一下0x88试试

data=[0xE5, 0xE7, 0xED, 0xEB, 0xFC, 0xEE, 0xF3, 0xDA,0xFD, 0xFB, 0xFC, 0xD7, 0xFA, 0xED, 0xFE, 0xD7,0xFF, 0xE1, 0xE4, 0xE4, 0xD7, 0xEA, 0xED, 0xD7,0xE9, 0xFF, 0xEE, 0xFD, 0xB9, 0xF5]

for i in data:print(chr(i^0x88),end="")确实得到了flag

ezAndroid

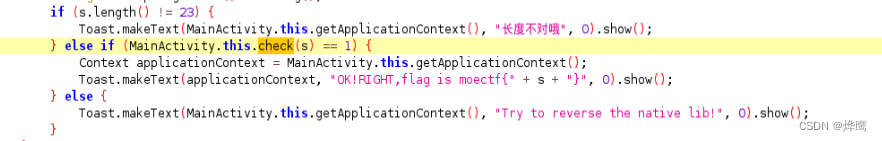

还是找到MainActivity

关键函数是check,双击进入

看到上面的定义

![]()

这个函数是定义在native层的,不是java层

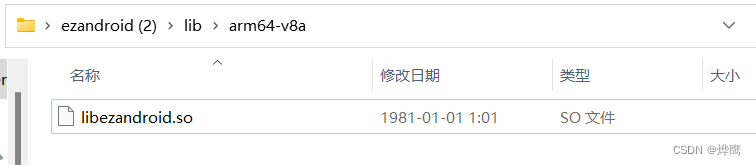

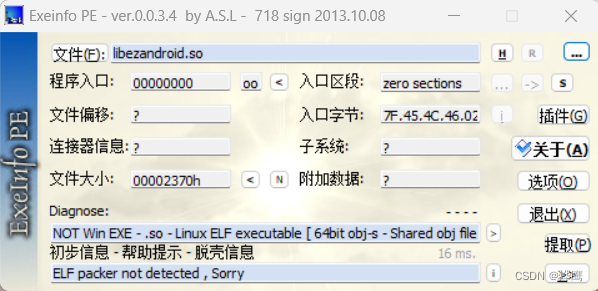

将apk后缀改为zip,解压

将so文件拖入IDA分析

64位文件

很少的几个函数

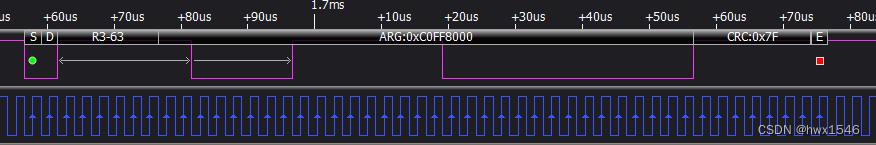

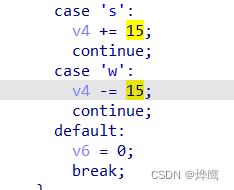

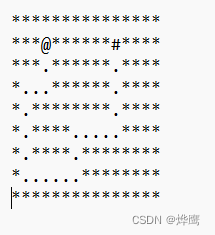

找到了加密函数,发现是个迷宫,asdw操控

应该是15个为一行

这个迷宫的路径就是flag

ssaassssdddddwwddddssss

GUI

data= [0x0F, 0x3E, 0x30, 0x27, 0x13,0x01, 0x7D, 0x70, 0x70, 0x03,0x7D, 0x38, 0x0E, 0x7A, 0x23,0x7C, 0x0B, 0x1A, 0x3C, 0x7D,0x39, 0x7F, 0x3C, 0x4D, 0x4D,0x4D, 0x29]

for i in data:print(chr((i ^ 0x51) + 5), end='')