目录

出租出售的银行卡被用来做什么?

个人出租出售银行卡的法律后果

如何通过技术手段快速识别被出租出售的银行卡

电信网络诈骗已成为一种普遍且危害性极大的犯罪行为。其中,银行卡和电话卡是诈骗者最常利用的工具。这些卡不仅被用于线上和线下的欺诈活动,还被不法分子通过各种手段租赁或购买。全国公安机关已启动了大规模的打击行动,持续深入开展“断卡”行动,严打出租出售“两卡”行为。

非法出租出售的行为并非简单的现象。其背后直接导致的是大量“实名不实人”的银行卡、电话卡的产生。更为严重的是,很多不明真相的个人,不仅牺牲了自己的银行卡进行贩卖,还因此受到了法律惩处或信用惩戒。

出租出售的银行卡被用来做什么?

不法分子拿到出租出售的银行卡很可能会被用于诈骗、洗钱、逃税、虚开股票账户等不法行为。最终都会追溯到卡主本人,导致个人信用受损,甚至承担法律责任。

被用于实施诈骗。老刘于4年前办理了一张工商银行卡,历经几次银行系统升级和卡片换代后,该张银行卡的使用频率不高,被搁置一旁。经邻居介绍,老刘加入了一个名叫“小王开卡”的微信群,通过群友牵线,银行卡很快找到买主。之后被他人用于实施电信网络诈骗。案发后,老刘因涉嫌帮助信息网络犯罪活动罪被公安机关刑事拘留。

被用于团伙洗钱。手头紧的小李为赚点快钱,将自己的身份证、银行卡、网银U盾、手机卡“全套”出租。犯罪分子为银行卡配套开通手机银行,将其用于洗钱。受害人将钱打进骗子指定的账户即小赵银行卡中,然后被快速分成多笔小额款项转至数张银行卡,再由分布各地的团伙成员将赃款取走。几个月后,民警找到小李,他才知道自己的银行卡涉及多起电信诈骗案件。等待小李的将是法律的惩罚。

被用于偷逃税款。小周听说银行卡也能卖钱,于是将闲置的银行卡卖掉。对方收购小周的银行卡后,将其用于逃税。“工资”“劳务费”等各种名目的钱被打入该银行卡,然后又迅速取出,以此实现不法分子偷逃税款的目的。而小周由于“个人年收入”达到“一定标准”,需要自行向税务局报税。

![]()

个人出租出售银行卡的法律后果

出租出售个人的银行卡,更会遭受一系列的惩戒。

信用惩戒。人民银行将相关信息移送金融信用基础数据库,违法违规记录到个人征信报告,将在一定时间内影响相关人员的贷款和信用卡申请。

限制业务。5年内暂停相关单位和个人银行账户非柜面业务,支付账户所有业务。也就是说,相关单位和个人5年内不能使用银行卡在ATM机存取款,不能使用网银、手机银行转账,不能刷卡购物,不能通过购物网站快捷支付,不能注册支付宝账户,不能使用支付宝、微信收发红包、和扫码付款。

限制账户。银行和支付机构5年内不得为相关单位和个人新开账户。惩戒期满申请开户的,银行和支付机构将加大审核力度。

除受到上述惩戒外,还可能涉嫌帮助信息网络犯罪活动罪、妨害信用卡管理罪、买卖国家机关证件罪和掩饰、隐瞒犯罪所得罪,甚至诈骗罪,给个人带来牢狱之灾。

《中华人民共和国反电信网络诈骗法》第三十一条第一款规定:任何单位和个人不得非法买卖、出租、出借电话卡、物联网卡、电信线路、短信端口、银行账户、支付账户、互联网账号等,不得提供实名核验帮助;不得假冒他人身份或者虚构代理关系开立上述卡、账户、账号等。

《银行卡业务管理办法》第二十八条第三款规定:银行卡及其账户只限经发卡银行批准的持卡人本人使用,不得出租和转借。

![]()

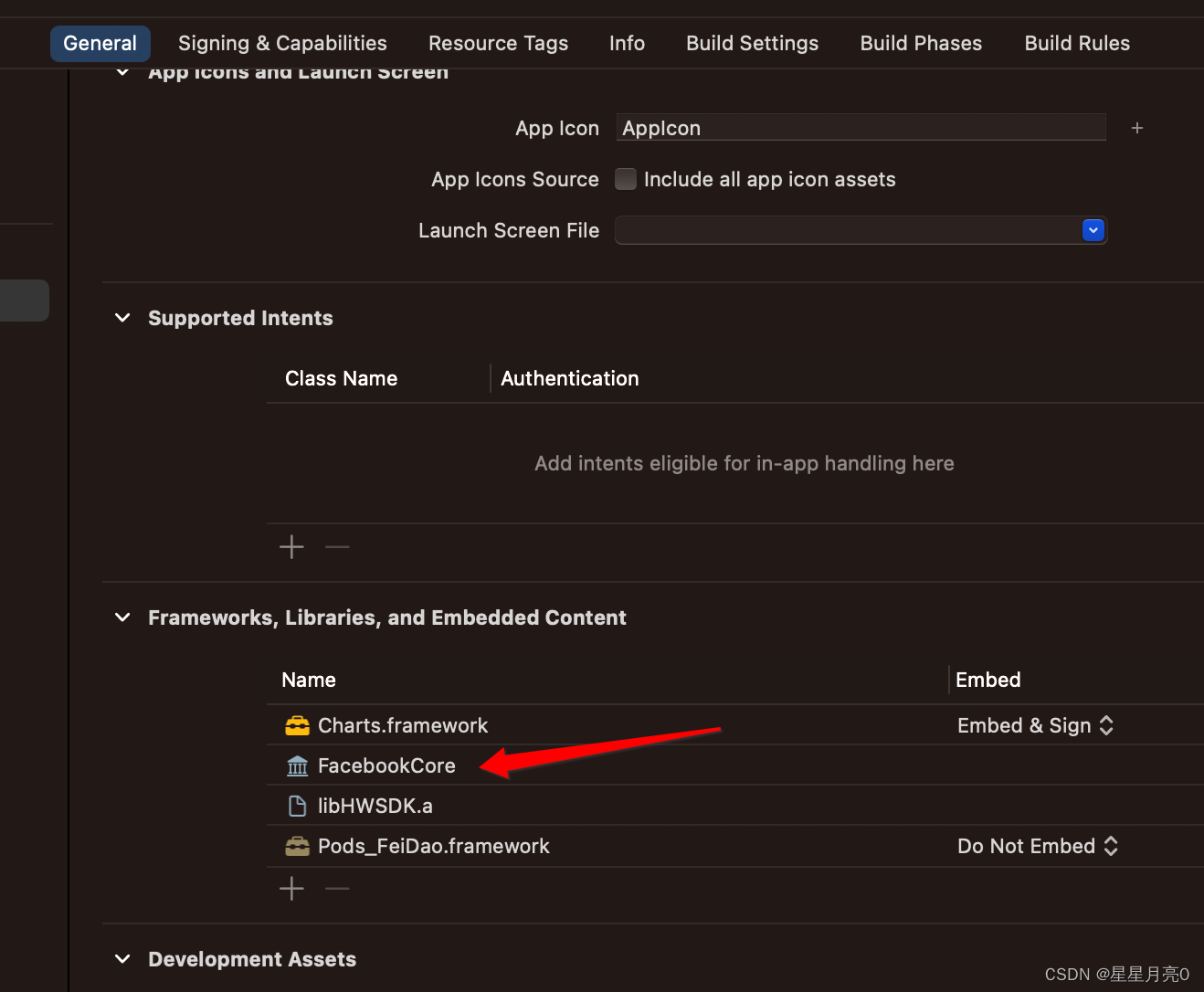

如何通过技术手段快速识别被出租出售的银行卡?

首先,加强对客户身份验证和授权管理。通过采用多因素身份验证、先进的身份验证技术等措施,提高账户的安全性,增加身份验证的可靠性,防止账户被不法分子盗用或滥用。同时而定期更新客户信息,确保信息的准确性,并建立完整的客户档案,确保只有合法客户能够访问和使用账户。

其次,有效识别异常的账户行为。基于顶象防御云与顶象Dinsight风控引擎,通过大数据匹配和追踪,进行多维度和深层次的分析,准确识别出异常操作,发现出租和出售的异常行为。

顶象防御云业务安全情报中心专家分析,被出租出售银行卡主要有如下风险特征:

开户异常:大批量的异地开户,短时间的集中开户。

设备异常:短时间或敏感时间,设备上明显的注册&登录明显操作,且单一设备上存在多账户登录。

交易异常:批量出现集中多笔转账、多次大额转账、多次向非同名账户跨行转账、交易账号地理位置相同,可以从行为频次上分析。

金融机构需要基于风控体系制定并执行监控规则,关注特定类型的交易行为,例如大额交易、频繁的资金转移等。这种系统可以有效地监测出租和出借银行卡的特征,例如大量异地开户、短时间内集中开户等。当某一账户或交易达到设定的异常阈值时,风控系统能够及时发出警报。

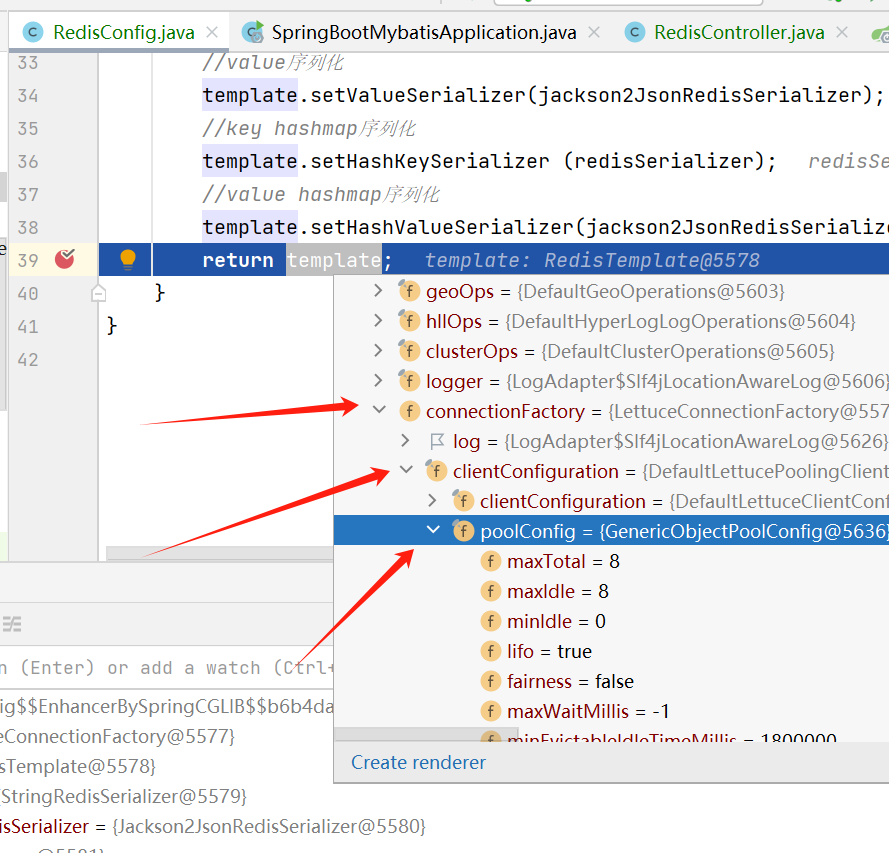

此外,挖掘隐匿的出租出售行为。为了规避金融机构的审核和反欺诈机制,不法分子会利用各种技术手段,由此增加异常行为的识别难度。为了挖掘银行卡潜在的出租出售风险,可以使用顶象Xintell智能模型平台对隐匿、复杂的出租出借行为进行挖掘。

通过收集大量的正常交易样本数据,并使用监督学习算法进行训练,建立一个模型来学习正常交易的特征。监督学习方法中的分类算法,如支持向量机,可以用来训练模型,学习正常的交易模式,从而判断新发生的交易是否异常。结合规则引擎,可以实时预警明显异常的交易,而机器学习模型则偏向检测隐藏的异常模式。

该模型可以根据实际新发生的交易,给出每笔交易的异常概率。对于预测为异常概率较高的交易,可以进行人工审核,判断其是否为欺诈交易。再通过反馈人工确认的欺诈交易样本给模型,不断让模型在新样本上进行学习和优化。此外定期使用新数据重新训练模型,可以使其更好地检测新的欺诈交易模式。总之,利用机器学习和数据分析技术,识别和分析与正常行为模式不符的交易,由此发现隐藏隐匿的出租出借异常行为。

除了以上提到的措施,定期进行内部和外部的合规审查对于确保银行业务符合法规和监管要求至关重要。这包括对可能存在的问题进行深入调查,并建立合规审查制度。通过采用反欺诈体系监测和人工智能技术筛查,并与人工审核相结合,可以有效提高欺诈识别能力,降低银行的合规与风险管理成本。

通过以上一系列手段,银行可以更好地遵守相关法规和监管要求,提高欺诈识别能力可以减少欺诈行为对银行和客户的影响,保护资金安全,提升客户体验。

顶象公司已为中国银行、交通银行、中国银联、民生银行、华夏银行、永丰银行、日盛银行、星光银行、永隆银行、远东银行、元大银行、高雄银行等100多家重要金融机构提供了一系列专业的反欺诈服务。增强金融机构的风险控制能力,提高客户满意度,并推动数字化转型的顺利进行。