计算机病毒

- 1. 定义

- 2. 计算机病毒的特点

- 3. 计算机病毒的常见类型和攻击方式

- 4. 如何防御计算机病毒

1. 定义

计算机病毒是计算机程序编制者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或程序代码。因其特点与生物学上的病毒有相似之处,所以人们将这些恶意计算机程序称为“计算机病毒”,有时也简称为“病毒”。

计算机病毒普遍具有感染性、寄生性、隐蔽性、触发(潜伏)性的特性,其传播速度快,攻击方式多样。病毒进入用户主机之后会对其造成不同程度的危害,轻则占用系统内存导致系统运行速度减慢,重则导致重要资料丢失、信息泄露、系统崩溃等后果,带来难以估量的损失。

2. 计算机病毒的特点

计算机病毒是一种虚拟的病毒,具有和生物病毒类似的特性,能在计算机中完成自我复制和传播,具有以下特点:

- 传染性:某些计算机病毒可以对自身程序代码进行复制繁殖,再通过网络、无线通信系统以及硬盘、U盘等移动存储设备感染其他计算机,其他计算机又会成为新的感染源,并在短时间内进行大范围的传播。

- 破坏性:病毒入侵计算机后,往往会对计算机资源进行破坏,轻者可能会造成计算机磁盘空间减少,电脑运行速度降低,重者将会造成数据文件丢失、系统崩溃等灾难性后果。

- 寄生性:病毒程序是嵌入到宿主程序中,其依赖于宿主程序而生存,当宿主程序执行病毒会被激发,否则病毒将一直寄生于宿主程序,不会发作。

- 隐蔽性:病毒通常以程序代码存在于其他程序中,或以隐藏文件的形式存在,通常具有很强的隐蔽性,甚至通过杀毒软件都难以检查出来。

- 触发(潜伏)性:某些病毒在发作之前往往会长期隐藏在系统中,具有一定的潜伏周期,当遇到触发条件时发作。

3. 计算机病毒的常见类型和攻击方式

计算机病毒的形式多种多样,根据其传播媒介的不同,可以将计算机病毒分为网络病毒、文件型病毒、引导型病毒和混合型病毒。

(1)网络病毒

网络病毒是通过网络传播,同时破坏某些网络组件的病毒。

蠕虫病毒是一种能够自我复制的病毒,它主要通过寻找系统漏洞(如Windows系统漏洞、网络服务器漏洞等)进行传播。与一般病毒不同的是,蠕虫病毒不需要人工干预,它能够利用漏洞主动进行攻击,具有较强的独立性。感染蠕虫病毒的计算机会出现系统运行缓慢、文件丢失、文件被破坏或出现新文件的情况。由于蠕虫病毒可以通过漏洞服务器、网络文件、电子邮件等各种途径进行传播,且攻击不受宿主程序牵制,所以蠕虫病毒的传播速度比传统病毒快得多。

例如著名的“熊猫烧香”病毒。该病毒发现于2006年,通过浏览网页、U盘以及网络共享等途径快速传播,仅用两个月的时间就波及了全国,感染病毒的电脑中所有的文件图标都会变成一只熊猫举着三炷香,随后会出现运行缓慢、死机、蓝屏等情况。

(2)文件型病毒

文件型病毒是通过感染操作系统中的文件系统进行传播的病毒(如:COM、EXE、DOC、SYS等)。文件型病毒嵌入计算机源文件中,一旦该文件被运行,病毒便进行传播。

宏病毒就是一种典型的文件型病毒。宏病毒是以Microsoft开发的系列办公软件为主产生的一种病毒,其主要针对数据文件或模板文件(字处理文档、数据表格、演示文档等),如某WORD中感染了宏病毒,当其他用户打开该文档,宏病毒便会转移。感染了宏病毒的文件会提示无法使用“另存为”修改文件保存路径,只能用模板方式存盘,由于数据文件和模板文件的使用用户多,且跨越多种平台,使得宏病毒得到大规模的传播。

(3)引导型病毒

引导型病毒是寄生在磁盘引导区或主引导区,在引导系统的过程中入侵系统。当系统加载或启动时,病毒会加载在内存中再感染其他文件。

“小球”病毒就是一种典型的引导型病毒。“小球”病毒发现于1988年,是我国发现的第一个计算机病毒,“小球”病毒通过软盘进行传播,感染后计算机屏幕上出现跳动的小球,导致感染“小球”病毒的计算机程序无法正常运行,其破坏性较轻,传染速度慢。

(4)混合型病毒

混合型病毒同时具有文件型病毒和引导型病毒的寄生方式,既能通过感染系统引导区的方式,也能通过感染文件的方式进行病毒传播,具有更高的破坏性和危害性。

“新世纪”病毒就是一种典型的混合型病毒。“新世纪”病毒是一种兼有系统引导和文件引导激活的病毒,它利用隐藏扇区代替硬盘数据区隐藏病毒程序,有较强的隐蔽性。“新世纪”病毒激活时会传染硬盘主引导区以及在该带毒系统上执行过的文件,一旦病毒被激活,会使得当天(病毒的发作日期为5月4日)所执行的所有文件被删除,并在屏幕上留下一封信的内容。病毒对所有的可执行文件均可传播,危害性大。

4. 如何防御计算机病毒

若计算机出现了如下迹象,很可能表明计算机已经感染了计算机病毒,需要引起重视,及时处理。

- 操作系统无法正常启动或运行缓慢。

- 电脑经常死机或突然重新启动。

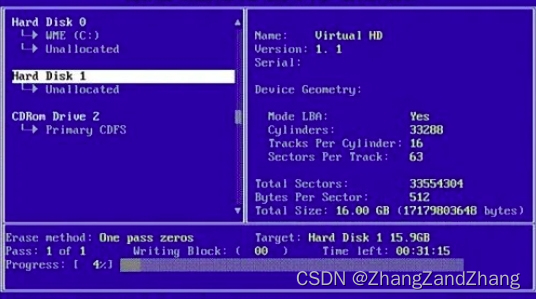

- 磁盘空间无故锐减。

- 正常运行的程序发生非法错误,无法正常运行或闪退。

- 文件丢失、文件被破坏或出现新文件。

- 外接设备不受控制,例如鼠标自己在动或者打印机发生异常。

- 屏幕莫名的出现文字或显示图像或播放音乐。

- 文件的日期、时间、属性发生了变化。

建议采取如下手段防御计算机病毒:

- 安装正版操作系统和正版软件,使用杀毒软件,并及时更新补丁。

- 加强安全意识,不打开来路不明的邮件,浏览网页时不随意点击不确定的链接。

- 在防火墙上部署反病毒功能,能够通过对比自身病毒特征库检测出病毒文件,然后通过阻断、告警等手段对检测出的病毒文件进行干预或提醒。