🌺个人主页:Dawn黎明开始

🎀系列专栏:网络奇幻之旅

⭐每日一句:循梦而行,向阳而生📢欢迎大家:关注🔍+点赞👍+评论📝+收藏⭐️

文章目录

📋前言

一、大数据的定义和分类

二、大数据的特点

三、大数据的应用

四、大数据的负面影响

📝全文总结

📋前言

在信息爆炸的时代,大数据已经成为我们生活中不可或缺的一部分。从商业决策、医疗健康到社交媒体,大数据在各个方面都发挥着重要作用。在这篇博客中,我们将探讨大数据的定义、分类、特点以及应用,同时反思大数据在给人类带来便利的同时,还带来了哪些负面影响及防护措施。

一、大数据的定义和分类

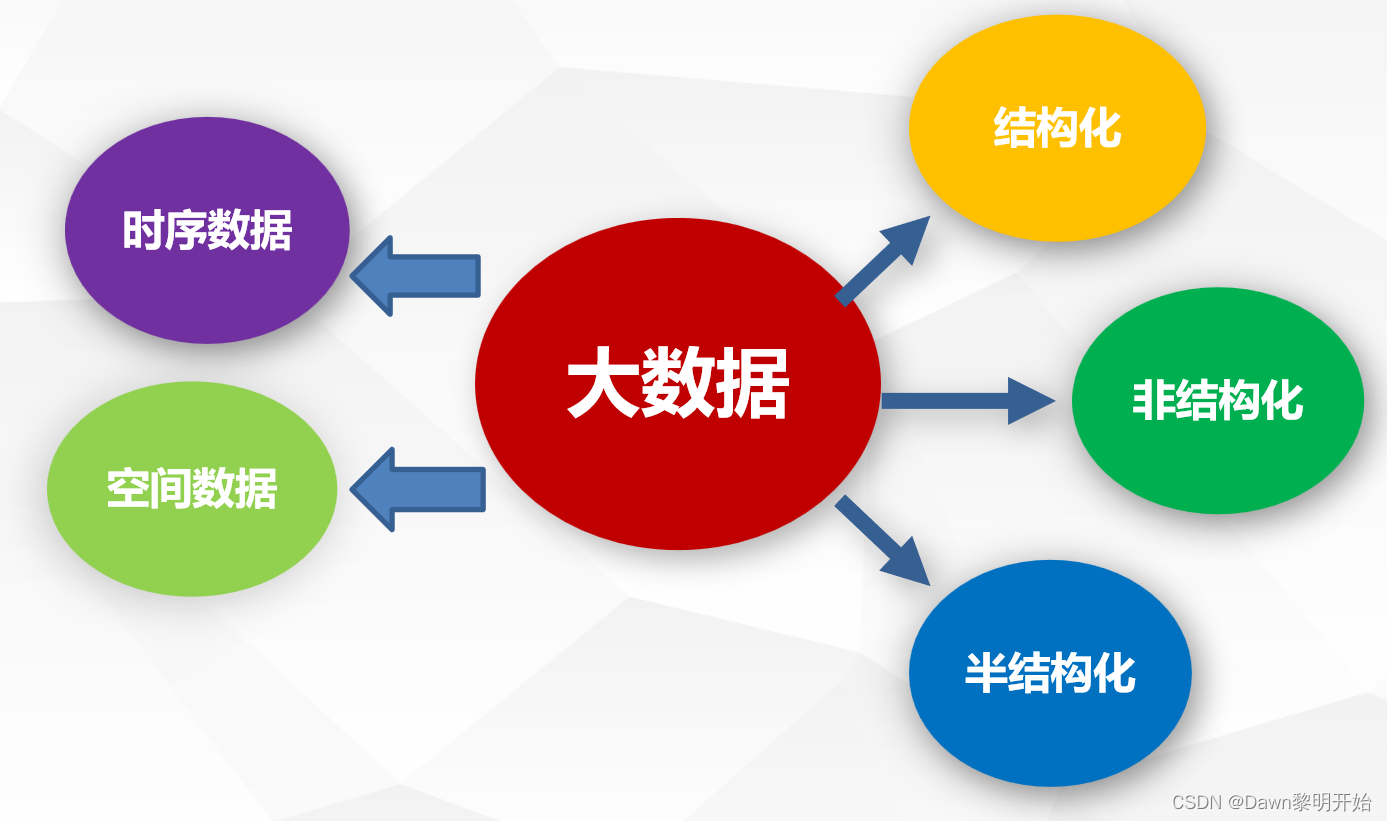

大数据是指在传统数据处理软件无法处理的大量、复杂的数据集。这些数据可以是结构化的,如数据库中的表格,也可以是非结构化的,如文本、图像或音频。大数据通常分为以下几类:

时序数据:指按时间顺序记录的数据,如股票价格、气候变化等。

空间数据:指描述地理空间位置的数据,如地图、卫星导航等。

结构化数据:指存储在数据库中的表格数据,如关系型数据库中的数据。

非结构化数据:指无法用表格形式表示的数据,如文本、图像、音频和视频等。

半结构化数据:指介于结构化和非结构化之间的数据,如HTML文档和电子邮件等。

二、大数据的特点

大数据的基本特点:

大量性:大数据包含的数据量通常非常庞大,可能达到数百万条记录或更多。

多样性:大数据包含各种类型的数据,如结构化数据、非结构化数据、半结构化数据等。

实时性:大数据通常需要实时处理和分析,以便及时获取有价值的信息。

价值性:大数据中包含着大量有价值的信息,但需要经过适当的数据分析和挖掘才能提取出来。

三、大数据的应用

大数据的应用领域:

医疗健康:医疗机构可以利用大数据分析病人的病情、药物疗效等,以提高医疗质量和效率。

社交媒体:社交媒体平台可以利用大数据分析用户的兴趣、行为等,以便更好地推荐内容和广告。

金融行业:金融机构可以利用大数据分析市场趋势、投资风险等,以制定更加明智的投资策略。

智能交通:城市交通管理部门可以利用大数据分析交通流量、事故率等,以提高城市交通的运行效率和管理水平。

商业决策:企业可以通过分析大数据来了解市场趋势、消费者行为等,从而做出更明智的商业决策。

科学研究:科研机构可以利用大数据进行数据分析、模型建立等,以推动科学研究的进步和发展。

四、大数据的负面影响

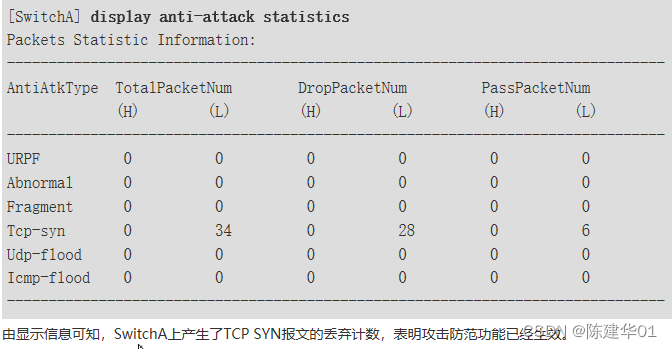

虽然大数据在推动科技进步和社会发展方面起到了重要作用,但同时也带来了一些不和谐的因数。例如:个人隐私泄露、数据安全问题、信息泛滥等等。

为了应对这些问题,我们需要采取一些防护措施:

(1):保护个人隐私和企业商业机密。

(2):建立完善的数据安全保障机制和技术防范措施来防止数据泄露和被攻击。

(3):对数据进行有效的筛选和处理,避免信息泛滥和误导。

(4):加强对隐私数据的存储和传输的安全保障。

📝全文总结

归纳:

本文主要讲解了大数据的定义和分类,大数据的特点,大数据的应用以及大数据带来的一些负面影响及防护措施。

大数据已经成为现代社会的一个重要组成部分,它改变了我们的生活方式和工作方式。通过对大数据的探索和分析我们可以获取更多的信息和价值;但同时我们也需要关注到它的负面影响并采取相应的措施来应对。希望我们在享受大数据带来的便利的同时积极利用大数据的优点,更好地推动社会的进步和发展。