目录

一、ACL

1、ACL的概述

2、ACL的分类

3、ACL的应用

4、ACL的组成和基本原理

编辑

5、ACL的配置

5.1配置基本ACL

5.2配置高级ACL

二、NAT

1、NAT的概述

2、NAT的分类

3、NAT的工作原理

4、静态NAT的配置

5、动态NAT的配置

6、NAPT(端口映射)的配置

7、Easy IP的配置

一、ACL

1、ACL的概述

ACL(Access Control List)访问控制列表是一种网络安全机制,用于过滤和控制网络中的数据流量。它可以根据源IP地址、目的IP地址、端口号、协议类型等信息,来允许或拒绝数据包的传输。

- ACL是由一系列permit或deny语句组成的、有序规则的列表。

- ACL是一个匹配工具,能够对报文进行匹配和区分。

2、ACL的分类

- 基本ACL:编号2000~2999,仅使用报文的源IP地址、分片信息和生效时间段信息来定义规则

- 高级ACL:编号3000~3999,可使用IPv4报文的源IP地址、目的IP地址、IP协议类型、ICMP类型、TCP源/目的端口号、UDP源/目的端口号、生效时间段等来定义规则

- 二层ACL:编号4000~4999,使用报文的以太网帧头信息来定义规则,如根据源MAC地址、目的MAC地址、二层协议类型等

- 用户自定义ACL:编号5000~5999,使用报文头、偏移位置、字符串掩码和用户自定义字符串来定义规则

- 用户ACL:编号6000~6999,既可使用IPv4报文的源IP地址或源UCL(User Control List)组,也可使用目的IP地址或目的UCL组、IP协议类型、ICMP类型、TCP源端口/目的端口、UDP源端口/目的端口号等来定义规则

3、ACL的应用

①匹配IP流量

②在Traffic-filter中被调用

③在NAT(Network Address Translation)中被调用

④在路由策略中被调用

⑤在防火墙的策略部署中被调用

⑥在QoS中被调用

⑦其他……

4、ACL的组成和基本原理

ACL由若干条permit或deny语句组成,是一组规则的集合。

①每条语句就是该ACL的一条规则,每条语句中的permit或deny就是与这条规则相对应的处理动作:

- permit(允许):数据包过滤,允许那些流量通过

- deny (拒绝):数据包过滤,拒绝那些流量通过

②ACL应用在路由器的某个接口上,ACL有两个方向:

- inbound入口方向--------当接口收到数据包时执行ACL

- outbound出口方向-------当设备从特定接口向外发送数据时执行ACL

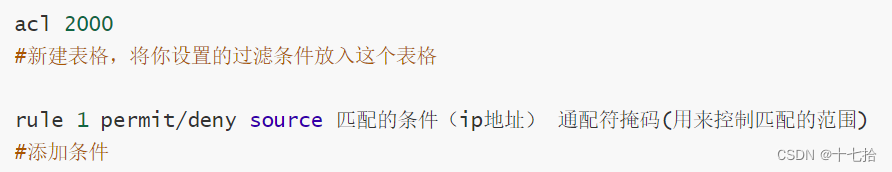

基本ACL的配置格式:

注:

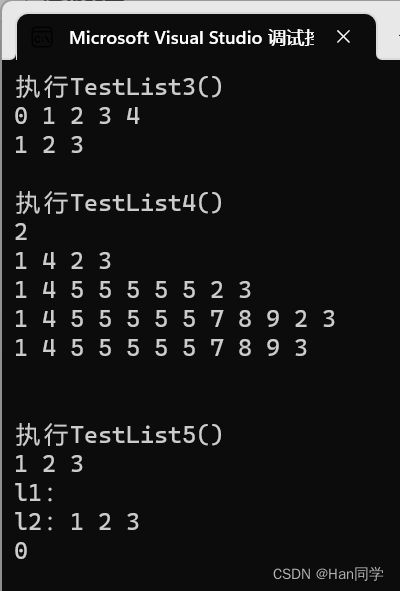

①rule是规则关键字,数字1是规则编号,这个编号在配置的时根据需要添加,但是一条规则就是一个编号,编号不能重复。默认编号为5,从第一条规则开始,后面每增加一条规则,编号就会加5,即每增加一个编号,编号就会在上一条规则编号的基础上加5。

之所以留出编号的间隔,是为了能够适应各种应用场景,方便在规则之间,插入新的规则。ACL在进行匹配的时候,是根据编号的顺序,从小到大一条条往下进行的,一旦由匹配到的规则,则不会继续向下匹配,如果匹配到最后都没有,则命中默认规则,默认是deny所有

规则编号的默认步长可以修改,修改了步长以后,所有的规则根据新的步长重新自动排号,为新步长的整倍数,顺序不会改变

②利用ip地址+通配符来匹配流量(通配符:根据参考ip地址,通配符“1”对应位可变,“0”对应位不可变,0/1可以穿插)

如:

5、ACL的配置

5.1配置基本ACL

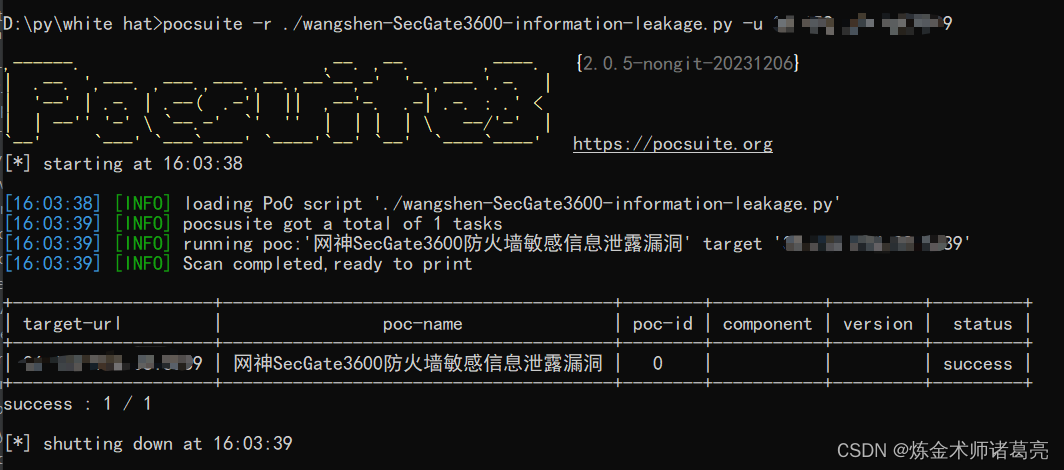

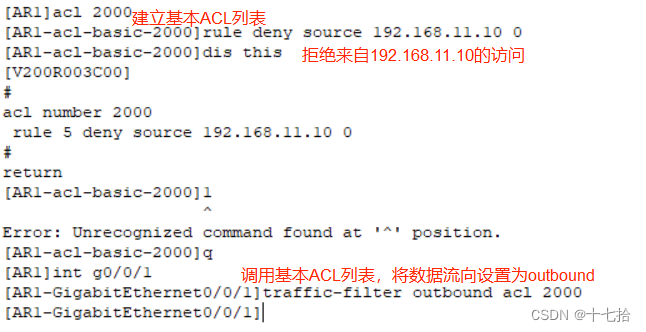

建立基本ACL表2000,server1拒绝来自Client1(192.168.11.10)的访问流量,允许来自Client2(192.168.11.11的访问流量

5.1.1新建拓扑图

5.1.2配置Client1和Client2同一网段的IP地址、网关和子网掩码,配置Server1和Server2不同网段的IP地址、网关和子网掩码

如:

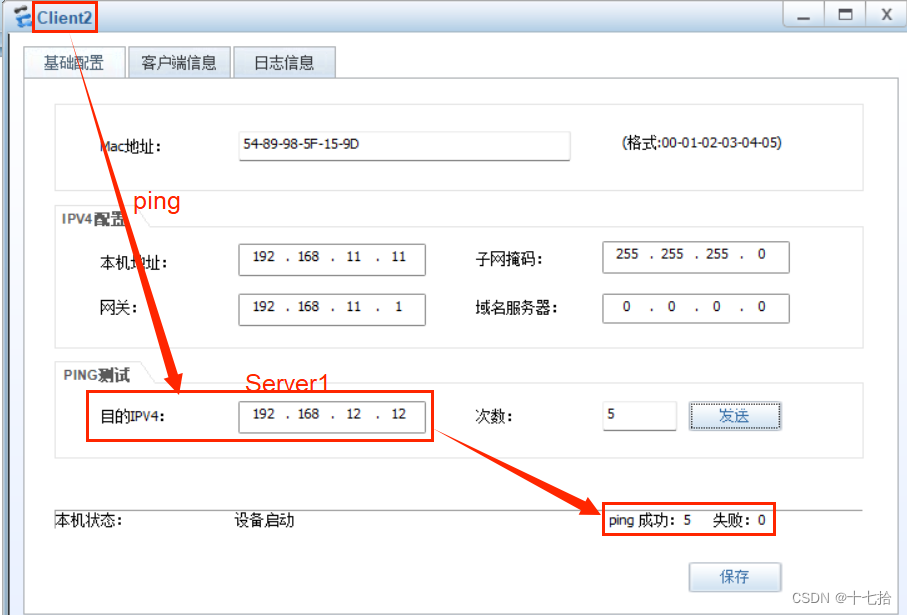

5.1.3配置路由器的各个端口ip地址和子网掩码,然后用Client1和2去ping任意服务器,通则正确

5.1.4用Client1和Client2去ping任意Server,都能ping通,则说明上述步骤正确,都能互相通信

如:

5.1.5配置普通ACL,建立规则,并作用在路由器的g1端口

5.1.6此时,client1再访问server1就会失败,但client2访问server1仍然能成功。

5.2配置高级ACL

配置高级acl表3000,Client1(192.168.11.10)被拒绝访问Server1(192.168.12.12)的tcp/80,但被允许访问Server1(192.168.12.12)的ftp/21

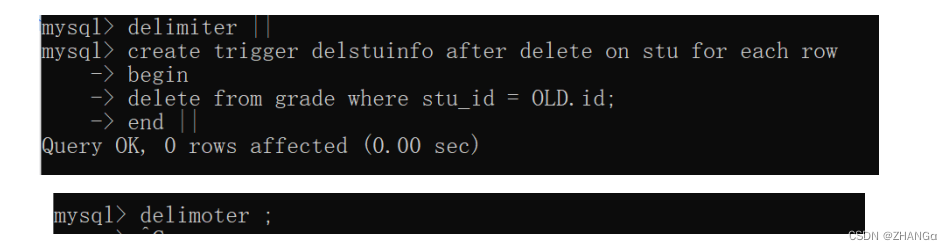

5.2.1先删除基本ACL,再配置高级acl表3000,加入Client1(192.168.11.10)被拒绝访问Server1(192.168.12.12)的tcp80端口的命令

5.2.2验证

client1访问servser1的tcp/80失败,但client2访问servser1的tcp/80成功

client1访问servser1的ftp/21成功,client2访问servser1的ftp/21成功

二、NAT

1、NAT的概述

NAT(Network Address Translation)网络地址转换是一种将私有IP地址转换为公有IP地址的技术,以实现多个设备共享一个公网IP地址,并能够访问互联网。NAT通常用于企业、家庭等内部网络与外部网络之间的通信。

2、NAT的分类

静态NAT:

- NAT表条目是通过手动配置的方式添加进去的

- 私有IP地址和公有IP地址是一对一的关系,不节省公网IP地址

动态NAT:

- NAT表中的条目是路由器发送数据包时自动形成的

- 基于NAT地址池实现私有地址和公有地址之间的转换,比静态NAT更加节省公网IP

NAPT:

- 网络地址端口转换NAPT允许多个内部地址映射到同一个公有地址的不同端口

Easy IP:

- Easy IP允许将多个内部地址映射到网关出接口地址上的不同端口

3、NAT的工作原理

NAT是网络地址转换技术:

- 从私网——>外网,将源私网地址改成源公网地址

- 从外网——>私网,将目的公网地址改目的私网地址

4、静态NAT的配置

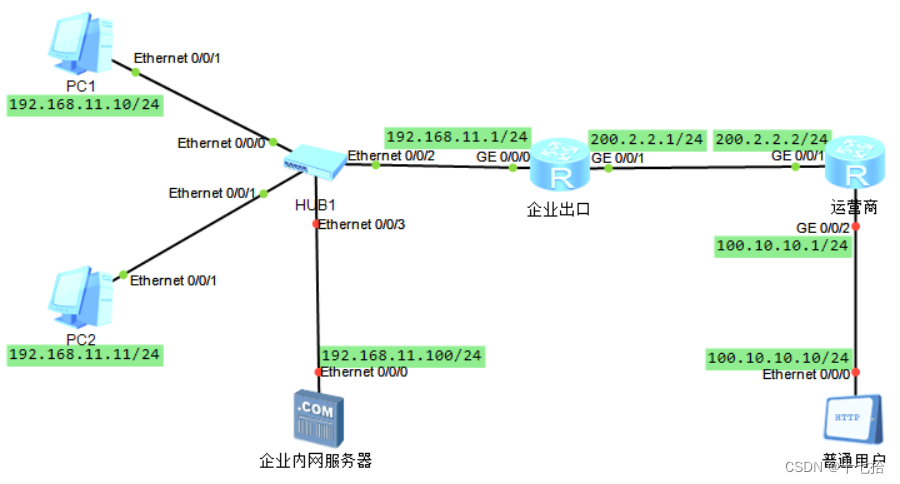

4.1建立拓扑图

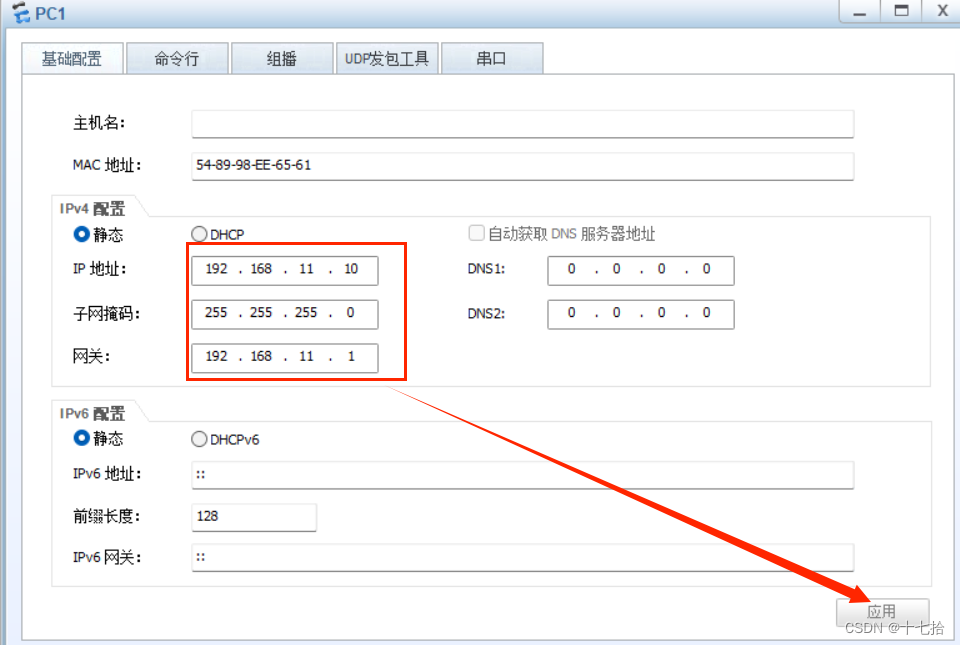

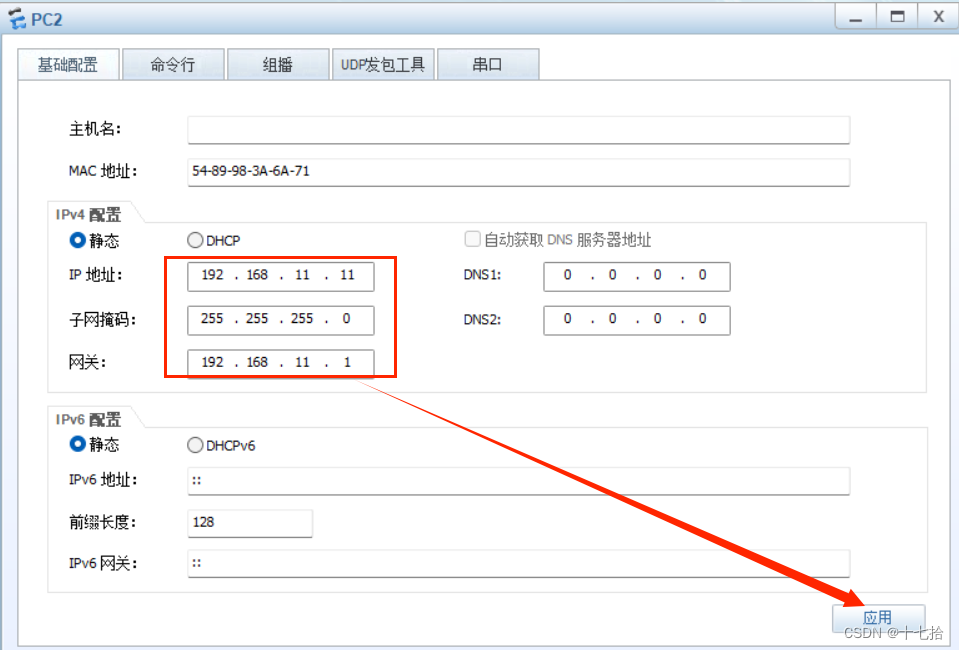

4.2配置PC1和PC2的ip地址、网关和子网掩码

4.3配置企业路由器两个端口的ip地址和子网掩码,并在出口g1开启nat服务并配置

4.4配置运营商端口的ip地址和子网掩码

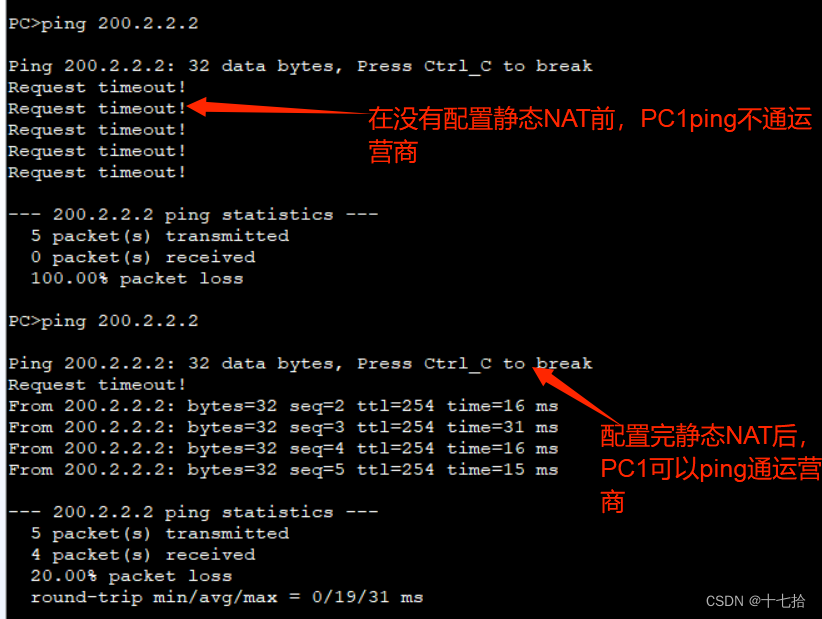

4.5PC1的ip地址去ping运营商的ip地址

4.6抓包验证

5、动态NAT的配置

动态NAT基于地址池来实现私有地址和公有地址的转换

5.1建立地址池200.2.2.10~200.2.2.15,新建acl基础表2000,允许192.168.1.0网段IP通过

5.2启用acl表2000规则,按照地址池进行NAT地址转换,不携带端口号

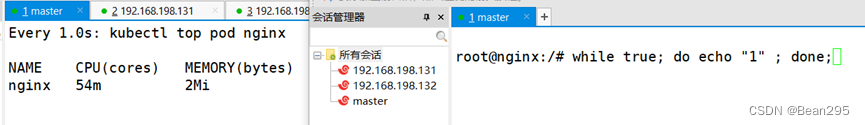

5.3PC1访问运营商,再查看NAT(网络地址转换)会话表项

6、NAPT(端口映射)的配置

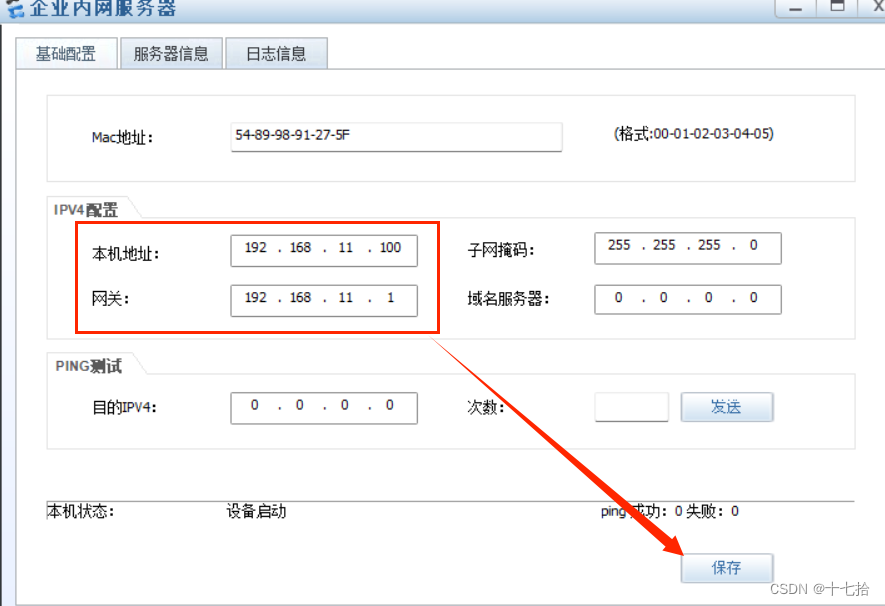

6.1添加企业内网服务器和普通用户客户端,连接它们对应的接口,最后开启这些设备

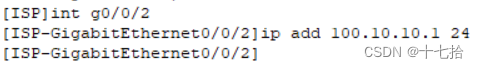

6.2配置运营商接口g2的IP地址、子网掩码,配置普通用户和企业内网服务器的IP地址、网关和子网掩码

6.3企业出口g1配置默认路由

配置静态路由的通用格式:ip route-static 目的网段 子网掩码 下一跳地址

![]()

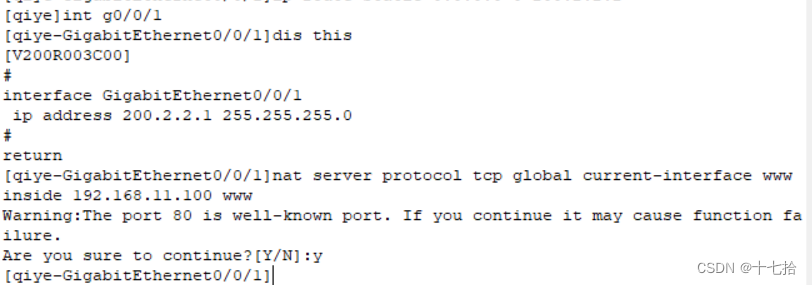

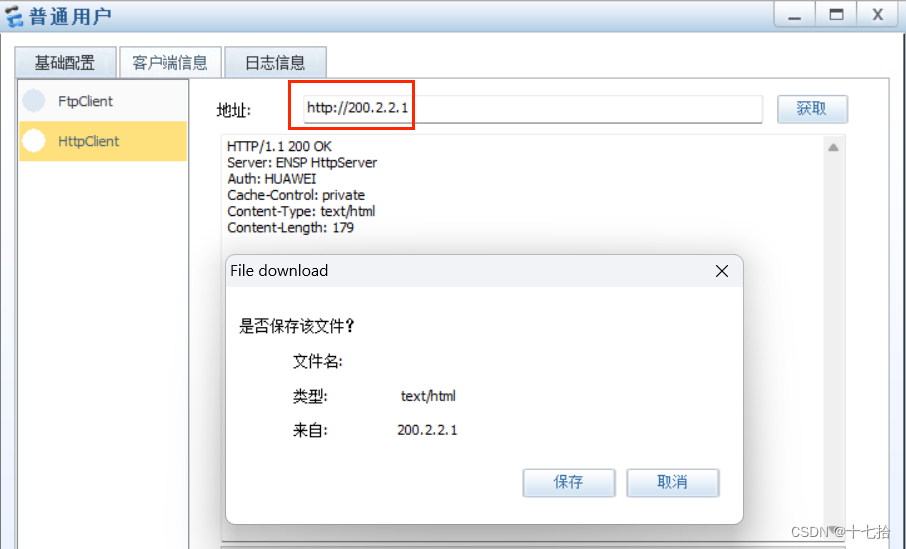

6.4通过访问当前接口指定IP地址的http服务对应内网:192.168.11.100

6.5测试普通用户端是否能访问企业公网tcp/80

注:路由器不会提供七层服务只能提供三层服务,用户访问公网IP200.2.2.1,实际访问的是内网服务器192.168.11.100

7、Easy IP的配置

使用一个公网地址使所有设备都能访问外网(每台设备通过端口号区分)

7.1拓扑图如上

7.2建立acl表2000规则,并在企业出口端口g1上启用

7.3内网设备访问外网,再查看NAT(网络地址转换)会话表项 ,可查看到对应的端口号