目录

目的

器材

拓扑

步骤

一、基本配置

配置各路由器接口的IP地址【省略】

1、配置BGP协议实现Internet路由器之间互联

2、防火墙FW1和FW2接口IP配置与区域划分

3、配置区域间转发策略

4、配置NAPT和默认路由

5、配置VRRP组,并加入Active/standby VGMP管理组中

6、配置NAT Server,允许公网用户访问公司Web服务器和FTP服务器

7、指定心跳接口,启用华为HRP协议

验证

1、连通性测试

2、服务器访问测试

总结

目的

理解双机热备与VRRP【虚拟路由冗余协议】的区别,掌握上下接交换机场景中,主备备份型防火墙双机热备配置过程。

器材

路由器(AR2220):5台

三层交换机(S5700):1台

接入层交换机(S3700):2台

主机:7台

防火墙(USG6000V):2台

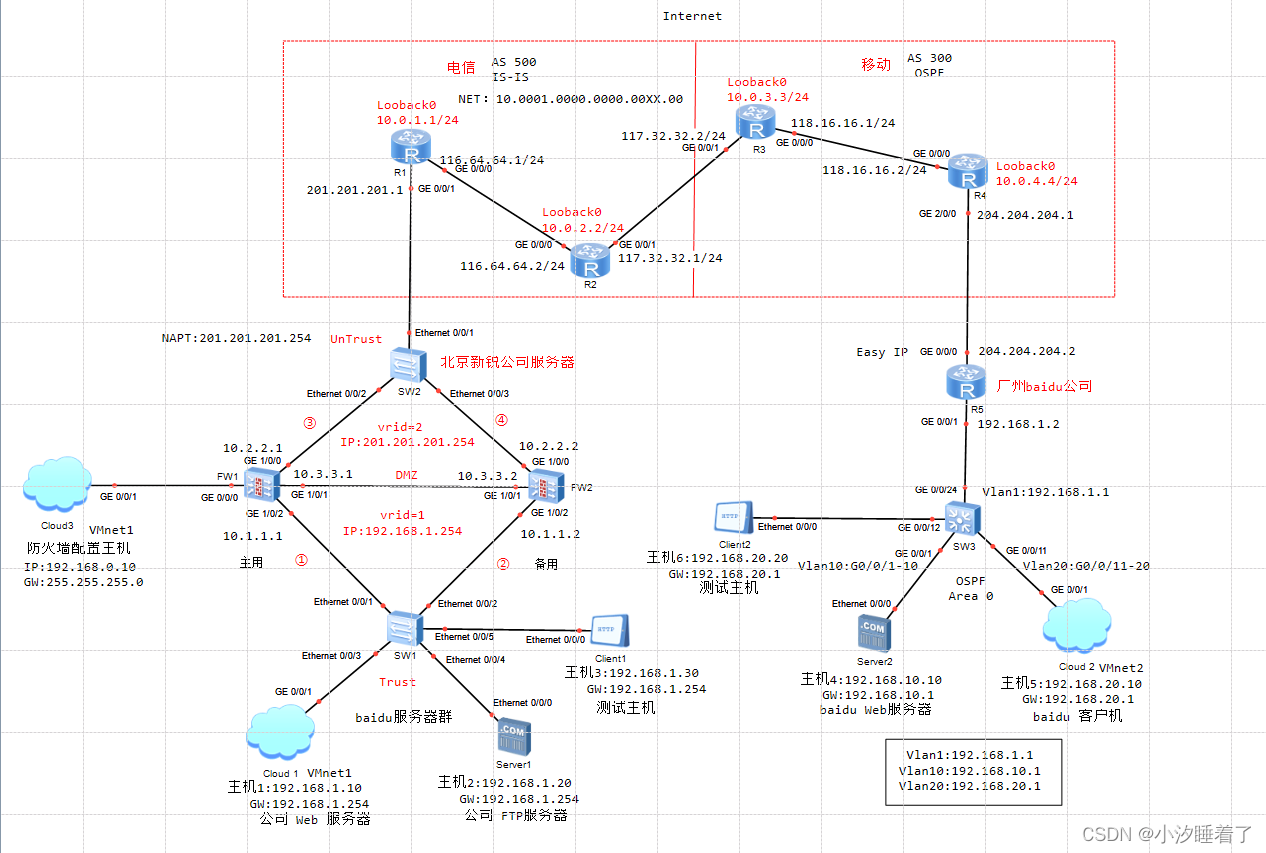

拓扑

步骤

一、基本配置

配置各路由器接口的IP地址【省略】

1、配置BGP协议实现Internet路由器之间互联

[R1]isis 1

[R1-isis-1]network-entity 10.0001.0000.0000.0001.00

[R1-isis-1]is-level level-1

[R1-isis-1]quit

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]isis enable 1

[R1-GigabitEthernet0/0/0]quit

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]isis enable 1

[R1-GigabitEthernet0/0/1]quit

[R1]int lo 0

[R1-LoopBack0]isis enable 1

[R1-LoopBack0]quit

[R1]bgp 500

[R1-bgp]peer 10.0.2.2 as-number 500

[R1-bgp]peer 10.0.2.2 connect-interface LoopBack 0[R2]isis 1

[R2-isis-1]network-entity 10.0001.0000.0010.00

[R2-isis-1]is-level level-1

[R2-isis-1]quit

[R2]int g0/0/0

[R2-GigabitEthernet0/0/0]isis enable 1

[R2-GigabitEthernet0/0/0]quit

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]isis enable 1

[R2-GigabitEthernet0/0/1]quit

[R2]int lo 0

[R2-LoopBack0]isis enable 1

[R2-LoopBack0]quit

[R2]bgp 500

[R2-bgp]peer 10.0.1.1 as-number 500

[R2-bgp]peer 10.0.1.1 connect-interface LoopBack 0

[R2-bgp]peer 117.32.32.2 as-number 300

[R2-bgp]import-route isis 1

[R2-bgp]quit[R3]ospf 1

[R3-ospf-1]are 0

[R3-ospf-1-area-0.0.0.0]network 117.32.32.0 0.0.0.255

[R3-ospf-1-area-0.0.0.0]network 118.16.16.0 0.0.0.255

[R3-ospf-1-area-0.0.0.0]network 10.0.3.0 0.0.0.255

[R3-ospf-1-area-0.0.0.0]quit

[R3-ospf-1]quit

[R3]bgp 300

[R3-bgp]peer 10.0.4.4 as-number 300

[R3-bgp]peer 10.0.4.4 connect-interface LoopBack 0

[R3-bgp]peer 117.32.32.1 as-number 500

[R3-bgp]import-route ospf 1

[R3-bgp]quit[R4]ospf 1

[R4-ospf-1]are 0

[R4-ospf-1-area-0.0.0.0]network 118.16.16.0 0.0.0.255

[R4-ospf-1-area-0.0.0.0]network 202.202.202.0 0.0.0.255 ?????

[R4-ospf-1-area-0.0.0.0]network 204.204.204.0 0.0.0.255

[R4-ospf-1-area-0.0.0.0]network 10.0.4.0 0.0.0.255

[R4-ospf-1-area-0.0.0.0]quit

[R4-ospf-1]quit

[R4]bgp 300

[R4-bgp]peer 10.0.3.3 as-number 300

[R4-bgp]peer 10.0.3.3 connect-interface LoopBack 0

[R4-bgp]quit[R5]ip route-static 0.0.0.0 0 204.204.204.1

2、防火墙FW1和FW2接口IP配置与区域划分

防火墙默认用户名:admin

默认密码:Admin@123

需要进行修改密码:admin@123

配置如下:

<USG6000V1>sy

[USG6000V1]sy FW1[FW1]

[FW1]int g1/0/2

[FW1-GigabitEthernet1/0/2]ip ad 10.1.1.1 24

[FW1-GigabitEthernet1/0/2]int g1/0/0

[FW1-GigabitEthernet1/0/0]ip ad 10.2.2.1 24

[FW1-GigabitEthernet1/0/0]int g1/0/1

[FW1-GigabitEthernet1/0/1]ip ad 10.3.3.1 24

[FW1-GigabitEthernet1/0/1]quit [FW1]firewall zone trust

[FW1-zone-trust]add interface g1/0/2

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface g1/0/0

[FW1]firewall zone dmz

[FW1-zone-dmz]add interface g1/0/1FW2如上配置。此处省略,算了还是粘贴上吧

<USG6000V1>sy

[USG6000V1]sy FW2[FW2]int g1/0/0

[FW2-GigabitEthernet1/0/0]ip ad 10.2.2.2 24

[FW2-GigabitEthernet1/0/0]int g1/0/1

[FW2-GigabitEthernet1/0/1]ip ad 10.3.3.2 24

[FW2-GigabitEthernet1/0/1]int g1/0/2

[FW2-GigabitEthernet1/0/2]ip ad 10.1.1.2 24 [FW2]firewall zone trust

[FW2-zone-trust]add interface g1/0/2

[FW2]firewall zone untrust

[FW2-zone-untrust]add interface g1/0/0

[FW2]firewall zone dmz

[FW2-zone-dmz]add interface g1/0/1

3、配置区域间转发策略

[FW1]security-policy

[FW1-policy-security]rule name trust_to_untrust

[FW1-policy-security-rule-trust_to_untrust]source-zone trust

[FW1-policy-security-rule-trust_to_untrust]destination-zone untrust

[FW1-policy-security-rule-trust_to_untrust]action permit [FW2]security-policy

[FW2-policy-security]rule name trust_to_untrust

[FW2-policy-security-rule-trust_to_untrust]source-zone trust

[FW2-policy-security-rule-trust_to_untrust]destination-zone untrust

[FW2-policy-security-rule-trust_to_untrust]action permit[FW1-policy-security]rule name untrust_trust_web

[FW1-policy-security-rule-untrust_to_web]source-zone untrust

[FW1-policy-security-rule-untrust_to_web]destination-zone trust

[FW1-policy-security-rule-untrust_to_web]destination-address 192.168.1.10 32

[FW1-policy-security-rule-untrust_to_web]service protocol tcp destination-port 80

[FW1-policy-security-rule-untrust_to_web]action permit

[FW1-policy-security-rule-untrust_to_web]quit FW2脚本:

rule name untrust_trust_web

source-zone untrust

destination-zone trust

destination-address 192.168.1.10 mask 255.255.255.255

service protocol tcp destination-port 80

action permit

quit[FW1-policy-security]rule name untrust_trust_ftp

[FW1-policy-security-rule-untrust_trust_ftp]source-zone untrust

[FW1-policy-security-rule-untrust_trust_ftp]destination-zone trust

[FW1-policy-security-rule-untrust_trust_ftp]destination-address 192.168.1.20 32

[FW1-policy-security-rule-untrust_trust_ftp]service protocol tcp destination-por

t 21

[FW1-policy-security-rule-untrust_trust_ftp]action permit

[FW1-policy-security-rule-untrust_trust_ftp]quitFW2脚本:

rule name untrust_trust_ftp

source-zone untrust

destination-zone trust

destination-address 192.168.1.20 mask 255.255.255.255

service protocol tcp destination-port 21

action permit

quit4、配置NAPT和默认路由

[FW1]nat address-group pool_to_internet //定义地址池名称

[FW1-address-group-pool_to_internet]section 201.201.201.254 201.201.201.254 //section:段,即地址段

[FW1-address-group-pool_to_internet]quit

[FW1]nat-policy

[FW1-policy-nat]rule name napt_to_internet

[FW1-policy-nat-rule-napt_to_internet]destination-zone untrust

[FW1-policy-nat-rule-napt_to_internet]source-zone trust

[FW1-policy-nat-rule-napt_to_internet]action source-nat address-group pool_to_in

ternet

[FW1-policy-nat-rule-napt_to_internet]quit

[FW1-policy-nat]quit

[FW1]ip route-static 0.0.0.0 0 201.201.201.1FW2脚本:

nat address-group pool_to_internet

section 201.201.201.254 201.201.201.254

quit

nat-policy

rule name napt_to_internet

destination-zone untrust

source-zone trust

action source-nat address-group pool_to_internet

quit

quit

ip route-static 0.0.0.0 0 201.201.201.15、配置VRRP组,并加入Active/standby VGMP管理组中

[FW1]int g1/0/2

[FW1-GigabitEthernet1/0/2]vrrp vrid 1 virtual-ip 192.168.1.254 255.255.255.0 active

[FW1-GigabitEthernet1/0/2]vrrp virtual-mac enable //vrrp虚拟接口本身没有mac地址,如不配置虚拟mac地址,会使用物理接口实际mac地址对报文进行封装。主备状态发生切换时,交换机不会自动更新记录表中的mac地址,还会将报文发送至原来主用设备,导致业务中断或中断时间过长

[FW1-GigabitEthernet1/0/2]quit

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]vrrp vrid 2 virtual-ip 201.201.201.254 24 active

[FW1-GigabitEthernet1/0/0]vrrp virtual-mac enable

[FW1-GigabitEthernet1/0/0]quitFW2脚本:

int g1/0/2

vrrp vrid 1 virtual-ip 192.168.1.254 255.255.255.0 standby

vrrp virtual-mac enable

quit

int g1/0/0

vrrp vrid 2 virtual-ip 201.201.201.254 24 standby

vrrp virtual-mac enable

quit为方便故障调试,允许主机1和主机2与VRRP虚拟接口ping通:

[FW1]int g1/0/2

[FW1-GigabitEthernet1/0/2]service-manage ping permit

[FW1-GigabitEthernet1/0/2]quit

[FW2]int g1/0/2

[FW2-GigabitEthernet1/0/2]service-manage ping permit

[FW2-GigabitEthernet1/0/2]quit

查看VRRP组状态:

6、配置NAT Server,允许公网用户访问公司Web服务器和FTP服务器

[FW1]nat server protocol tcp global 201.201.201.254 www inside 192.168.1.10 www

[FW1]nat server protocol tcp global 201.201.201.254 ftp inside 192.168.1.20 ftp[FW2]nat server protocol tcp global 201.201.201.254 www inside 192.168.1.10 www

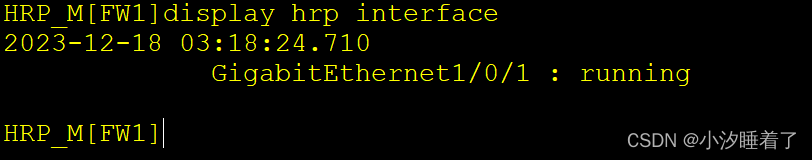

[FW2]nat server protocol tcp global 201.201.201.254 ftp inside 192.168.1.20 ftp7、指定心跳接口,启用华为HRP协议

[FW1]hrp interface g1/0/1 remote 10.3.3.2 //指定心跳接口。双机热备防火墙心跳线用于了解对方状态,协商主从关系,相互备份状态。心跳线两端接口称为心跳接口

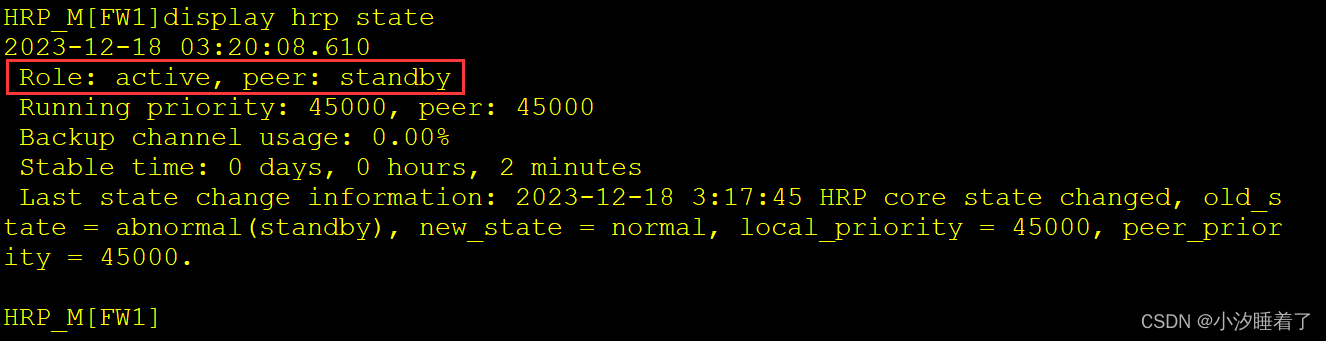

[FW1]hrp enable //启用HRP【华为冗余协议】,用于将主用防火墙配置和状态数据向备用防火墙同步

HRP_S[FW1]hrp auto-sync //指定双击热备方式为自动备份。默认开启自动备份,本行命令可不输入。启用自动备份功能后,在主用设备上每执行一条可以备份的命令时,此配置命令会立刻同步备份到备用设备上,但主用设备状态数据不会立即同步,需经过一个周期后才会备份到备用设备

HRP_M[FW1] //S--->M。S表示处于HRP协议Slave状态,M表示处于HRP协议Master状态(需等待几秒钟协商时间)[FW2]hrp interface g1/0/1 remote 10.3.3.1

[FW2]hrp enable

HRP_S[FW2]hrp auto-sync 配置心跳接口后,查看心跳接口运行状态:

验证

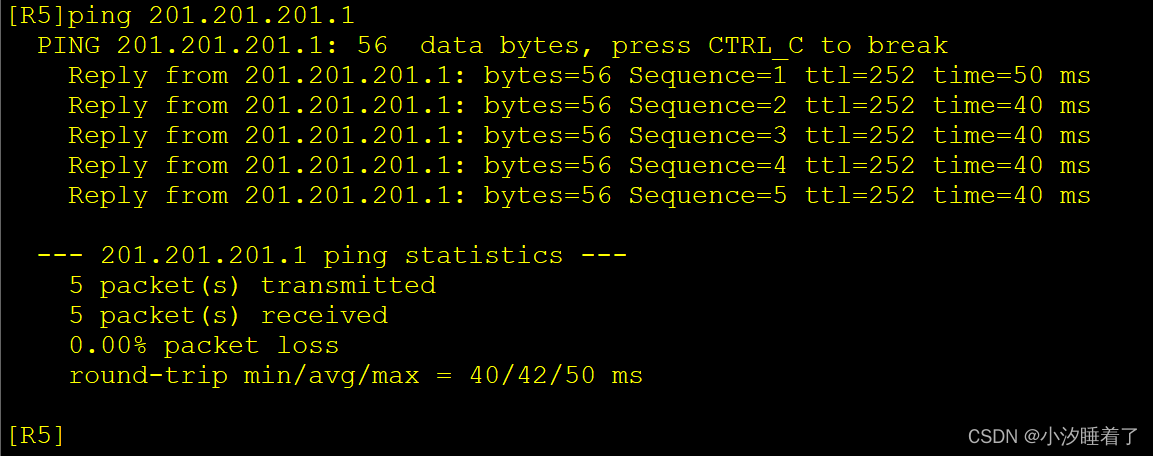

1、连通性测试

1)查看HRP当前状态

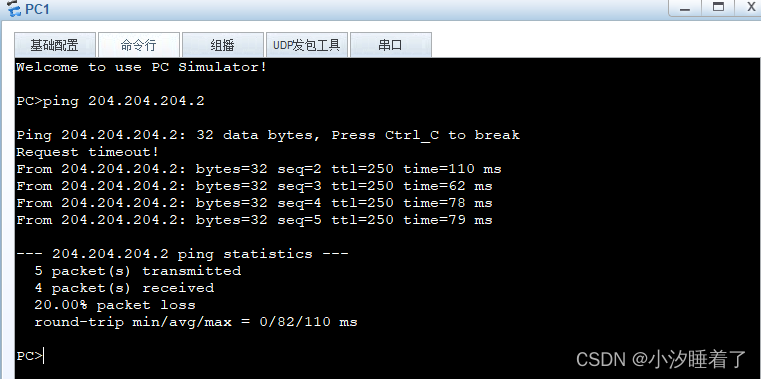

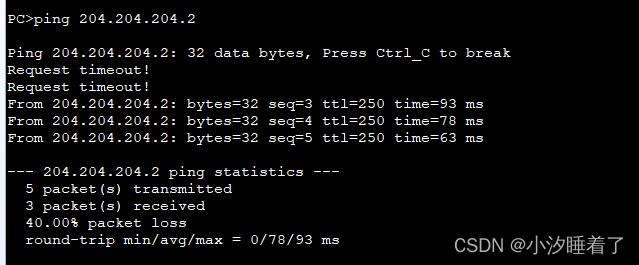

2)配置NAPT后,主机1可以连通R5【主机1我换成了PC做测试,如果不闲麻烦可以使用虚拟机】

3)拔掉防火墙FW1和SW2间的线缆,主机1仍然可以ping通R5

4)重新查看防火墙HRP协议状态

2、服务器访问测试

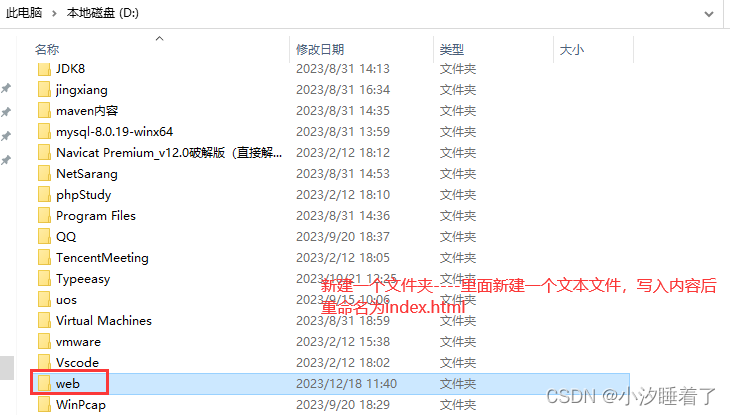

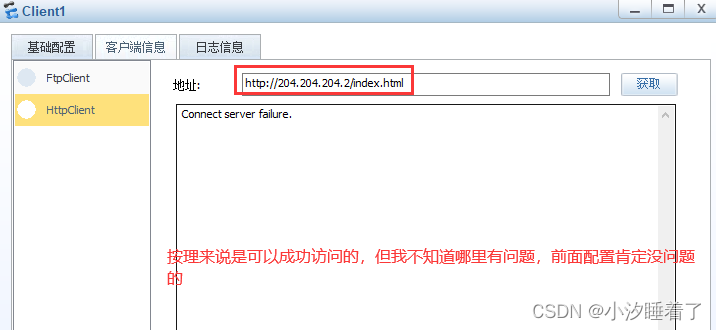

主机3访问主机4的百度web站点,主机5访问主机1的Web站点,主机6访问主机2的FTP站点

//配置easy-ip和nat server

[R5]acl 2000

[R5-acl-basic-2000]rule permit source any

[R5-acl-basic-2000]quit

[R5]int g0/0/0

[R5-GigabitEthernet0/0/0]nat outbound 2000

[R5-GigabitEthernet0/0/0]nat server protocol tcp global current-interface 80 ins

ide 192.168.10.10 80

Warning:The port 80 is well-known port. If you continue it may cause function fa

ilure.

Are you sure to continue?[Y/N]:y

[R5-GigabitEthernet0/0/0]quit eg:主机3访问主机4的百度web站点

要是遇见大佬,还请答疑,感谢

总结

1)双机热备只支持两台设备进行备份,心跳接口之间可以连接多个路由器,但一定要能ping通

2)处于双机热备的两台防火墙要求硬件配置和软件版本一致,并且要求接口卡型号与所在槽位一致,否则会出现一台设备备份过去的数据,而在另一台设备上无法识别的情况,或者找不到相关物理资源,从而导致流量切换后报文转发出错或失败。

3)双机热备只支持数据同步,不支持配置同步。所以在一端进行某些配置时,比如配置接口类型、接口允许通过的vlan等,需要手工在对端防火墙也进行相应的配置。

4)VRRP【Virtual Router Redundancy Protocol,虚拟路由冗余协议】

由IETF提出,将物理设备和逻辑设备分离,实现内网主机在多个出口网关之间选择路径和流量平衡。

5)VGMP【VRRP Group Management Protocol,VRRP组管理协议】

由华为提出,防止VRRP状态不一致(报文来回路径不一致)导致TCP会话连接中断问题。VGMP是在VRRP基础上由华为自主研发的扩展协议,负责备份VRRP状态数据。

6)HRP【Huawei Redundancy Protocol,华为冗余协议】

用于防火墙状态数据实时备份,避免因报文来回路径不一致导致的TCP会话连接中断,可以看成是VRRP和VGMP的集合。

7)双击热备方式

自动备份【自动开启,华为防火墙默认备份模式】、手工批量备份、快速备份