通常比赛中会提供一个包含流量数据的 PCAP 文件,有时候也会需要选手们先进行修复或重构传输文件后,再进行分析。

PCAP 这一块作为重点考察方向,复杂的地方在于数据包里充满着大量无关的流量信息,因此如何分类和过滤数据是参赛者需要完成的工作。

概括来讲在比赛中的流量分析有以下三个方向:

1、流量包修复 2、协议分析 3、数据提取

我们首先用一个合天的实验来对流量分析进行初探(wireshark之文件还原)

场景:

黑客通过ARP欺骗,使用wireshark获取了整个局域网内的流量信息,无意之中发现有人在某个网站上上传了一份文件,但是他不知道怎么用wireshark去还原这份文件,所以将监听的数据报保存了一份wireshark监听记录,我们需要对流量包进行分析并还原出目标所上传的图片。

操作流程:

打开数据包发现数据共有148条(算很少了)

但是手动一条一条去审计也很费精力。利用wireshark的显示过滤功能,因为从题目中我们确定,上传时候访问的是网站,所以在filter中输入http,显示所有的http协议数据包,还剩下32个

通过分析我们发现在末尾第143条数据中看到upload关键词的post数据包,从而怀疑这条就是涉及到上传的数据包。

知识补充

以前的POST方式是不支持传送文件的,对于普通的post来说,他的Content-type是application/x-www-from-urlencode,也就意味着消息的内容会被url编码,但是后来支持传送文件,将Content-type扩展为multipart/form-data,来向server发送二进制数据,并且还要用一个内容分隔符来分割数据,boundry. 同时chrome和ie的策略也有所不同,IE是传送完整的路径,而Chrome只传送文件名。

如果拥有编写网站的经验,就会知道上传文件提交可以使用一个post表单的形式,所以也可以使用显示过滤器选出所有POST方法提交的数据包(http.request.method==”POST”)

通过对这个数据包进行分析,得到确实上传了一张图片,文件名为bingo.png,同时由于文件较大,TCP协议对其进行了切片,一共切了5个片,点击各个Frame可以看到每个包中的内容。

其实在这一步我们就可以直接将其中图片的十六进制数据进行复制,用一些十六进制编辑器(例如Winhex)写入其中保存为bingo.png就可以了(注意去掉不该有的数据。)

这里我们利用TCP流跟踪,对这个会话进行完整分析。

有两个数据包,一个是请求的包,一个是响应的包,我们选择较大的请求包(因为里边包含原始图片信息),选择原始类型将其进行保存。

然后利用winhex将其打开,发现其囊括了整个HTTP请求(包括请求所用的头部以及所POST的数据包括boundary)

这里就不用原实验中的方法了因为较为麻烦,我们知道PNG图片的文件头为89 50 4E 47,所以直接在winhex中搜索十六进制数据,删除其前边的所有数据。

图片传送完毕还有其相关的尾部信息(可在刚才的wireshark流中查看),也对其进行删除操作

最后将其命名为bingo.png,打开图片得到key。

现在我们来对在比赛中的三个方向进行分析

1、流量包修复

比如一个流量包它的文件头也是对的,里边也没有包含其他的文件等等等等,但是就是打开出现一些未知的错误,这时候就要考虑对流量包进行修复。 这类题目考察较少,通常都借助现成的工具例如PCAPFIX直接修复。

Tools: PcapFix Online https://f00l.de/hacking/pcapfix.php PcapFix https://github.com/Rup0rt/pcapfix/tree/devel

下边介绍流量包几个常见的块,详细介绍可以看:http://www.tcpdump.org/pcap/pcap.html

一般文件结构

常见块

Section Header Block(必须存在)

Interface Description Block(接口描述,必须存在,描述接口特性)

Packet Block(数据块)

2、协议分析

此类方向需要对分析流量包工具所用的语法有一定的掌握,这里以wireshark为例,须掌握wireshark过滤器(捕捉过滤器与显示过滤器)的基础语法,从而更快更精准的获取指定的信息

捕捉过滤器:用于决定将什么样的信息记录在捕捉结果中,需要在开始捕捉前设置。

显示过滤器:用于在捕获结果中进行详细查找,可以在得到捕捉结果后进行更改

捕捉过滤器基础语法

Protocol Direction Host(s) Value LogicalOperations other expressiontcp dst 10.1.1.1 80 and tcp dst 10.2.2.2 3128Protocol

可能的值: ether, fddi, ip, arp, rarp, decnet,lat, sca, moprc, mopdl, tcp and udp,如果没有特别指明是什么协议,则默认使用所有支持的协议。

Direction

可能的值: src, dst, src and dst, src or dst,如果没有特别指明来源或目的地,则默认使用 “src or dst” 作为关键字。

Host(s)

可能的值: net, port,host, portrange,如果没有指定此值,则默认使用”host”关键字。

例如,”src 10.1.1.1”与”src host 10.1.1.1”相同。

Logical Operations

可能的值:not, and, or

否(“not”)具有最高的优先级,或(“or”)和与(“and”)具有相同的优先级

“not tcp port 3128 and tcp port23”与”(not tcp port 3128) and tcp port23”相同。

举例分析:

tcp dst port 3128 //目的TCP端口为3128的封包。 ip src host 10.1.1.1 //来源IP地址为10.1.1.1的封包。 host 10.1.2.3 //目的或来源IP地址为10.1.2.3的封包。

src portrange 2000-2500

//来源为UDP或TCP,并且端口号在2000至2500范围内的封包

not icmp //除了icmp以外的所有封包。

显示过滤器基础语法

Protocol String1 String2 ComparisonOperator Value Logical Operations other expressionProtocol

可以使用大量位于OSI模型第2至7层的协议。在Expression中可以看到,例如,IP,TCP,DNS,SSH

String1,String2

可选择显示过滤器右侧表达式,点击父类的+号,然后查看其子类

Comparison Oerators

可以使用六种比较运算符

Logical Expressions

举例

snmp || dns || icmp //显示SNMP或DNS或ICMP封包 ip.addr == 10.1.1.1 //显示源或目的IP为10.1.1.1的封包 ip.src != 10.1.2.3 and ip.dst!=10.4.5.6 //显示源不为10.1.2.3并且目的不为10.4.5.6的封包 tcp.port == 25 //显示来源或目的TCP端口号为25的封包 tcp.dport == 25 //显示目的TCP端口号为25的封包

如果过滤器语法是正确的,表达式背景为绿色,否则为红色

前文中的wireshark文件还原就可以说是一个很基础的数据包流量分析。

3、数据提取

这一块是流量包中另一个重点,通过对协议分析,找到题目的关键点,从而对所需要的数据进行提取。

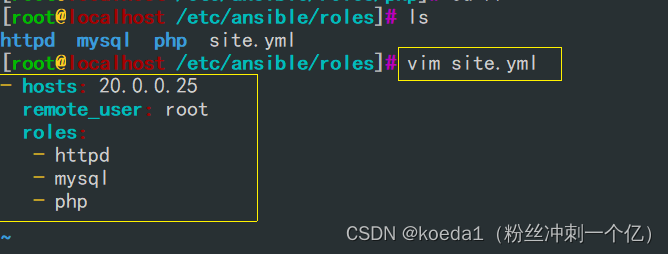

可以学习一下tshark的使用。

tshark作为wireshark的命令行版,高效快捷是它的优点,配合其余命令行工具(awk,grep)等灵活使用,可以快速定位,提取数据从而省去了繁杂的脚本编写

常用方法:tshark –r .pcap –Y -T fields –e | * > data

流量包例题分析

题目1、MISC.rar

key为文本格式,你找得到吗?

这道题非常基础,一般也是我拿到流量包首先会看的,既然要找的文本格式,那我就直接查看

用wireshark打开数据包,在文件 -> 导出对象中,选择HTTP

拉到最下方,发现有一份txt文件,选中并save,打开文件后得到key

题目2:ISCC Misc 就在其中

打开数据包,简单分析一下,arp寻找到目的ip的MAC地址进行通信,TCP三次握手,然后利用FTP进行文件下载,我们来追踪TCP流

eq是等于的意思,后边的序号是一次完整的TCP连接,依次更改直到我们想要的内容

看到有个pub.key还有其他一些文件,看到这些信息需要敏感一点,从这个公钥自然联想到私钥,私钥可以干嘛?这里边的文件和私钥有什么关系?难道是被加密的文件要用私钥来进行解密?

再翻一翻发现一枚私钥,应该确定是需要使用密钥来对文件进行解密。

把私钥复制出去,存为private.key,数据包里边还有很多文件,我们用binwalk查看一下看有没有是否可以提取

发现一个压缩包,里边有一个key.txt,我们使用foremost对其进行提取,并解压出这个key.txt,但是打印发现里边的数据是乱码,大可能是被加密了?

然后使用openssl对其进行解密

成功得到flag。

openssl 的使用

openssl是一个功能强大的工具包,它集成了众多密码算法及实用工具。我们即可以利用它提供的命令台工具生成密钥、证书来加密解密文件,也可以在利用其提供的API接口在代码中对传输信息进行加密。Openssl的简单使用:

1、生成一个密钥

openssl genrsa -out test.key 1024这里-out指定生成文件的。需要注意的是这个文件包含了公钥和密钥两部分,也就是说这个文件即可用来加密也可以用来解密。后面的1024是生成密钥的长度。

2、提取文件中的公钥

openssl rsa -in test.key -pubout -outtest_pub.key-in指定输入文件,-out指定提取生成公钥的文件名。至此,我们手上就有了一个公钥,一个私钥(包含公钥)。现在可以将用公钥来加密文件了。

3、在目录中创建一个hello的文本文件,然后用此前生成的公钥加密文件

openssl rsautl -encrypt -in hello -inkeytest_pub.key -pubin -out hello.en-in指定要加密的文件,-inkey指定密钥,-pubin表明是用纯公钥文件加密,-out为加密后的文件

4、解密文件

openssl rsautl -decrypt -in hello.en -inkeytest.key -out hello.de-in指定要加密的文件,-inkey指定密钥,-pubin表明是用纯公钥文件加密,-out为加密后的文件。

题目3:Google-CTF-2016:a-cute-stegosaurus-100

https://github.com/ctfs/write-ups-2016/tree/master/google-ctf-2016/forensics/a-cute-stegosaurus-100

当时做出这道题的并不多,全球只有26支队伍,给我我也不会做,拿过来咱看看

在tcp报文段中有6Bit的状态控制码,分别如下

URG:紧急比特(urgent),当URG=1时,表明紧急指针字段有效,代表该封包为紧急封包。它告诉系统此报文段中有紧急数据,应尽快传送(相当于高优先级的数据) ACK:确认比特(Acknowledge)。只有当ACK=1时确认号字段才有效,代表这个封包为确认封包。当ACK=0时,确认号无效。 PSH:(Push function)若为1时,代表要求对方立即传送缓冲区内的其他对应封包,而无需等缓冲满了才送。 RST:复位比特(Reset) ,当RST=1时,表明TCP连接中出现严重差错(如由于主机崩溃或其他原因),必须释放连接,然后再重新建立运输连接。 SYN:同步比特(Synchronous),SYN置为1,就表示这是一个连接请求或连接接受报文,通常带有 SYN 标志的封包表示『主动』要连接到对方的意思。。 FIN:终止比特(Final),用来释放一个连接。当FIN=1时,表明此报文段的发送端的数据已发送完毕,并要求释放运输连接。

而本题中的tcp.urg却为

通过tshark提取 tcp.urg 然后取出0的字段,换行符转,直接转换成python的列表,转ascii即可得到flag

tshark -r Stego-200_urg.pcap -T fields -etcp.urgent_pointer|egrep -vi “^0$”|tr ‘\n’ ‘,’