钓鱼邮件

当攻击者制作了钓鱼网站、木马程序后,便会想法设法将其传给受害者,而常见的传播方式便是钓鱼网站了。安全意识较差的用户在收到钓鱼邮件后点击邮件中的钓鱼链接、下载附件中的木马程序,便可能遭受攻击!

工具简介

Swaks 是一款类似于“瑞士军刀”的工具,之所以这么说是因为它在SMTP邮件协议领域有非常非常广泛的应用,同时对于一名信息安全高级工程师来说也是一个不错的利用工具!它通常被用来伪造邮件,进行钓鱼、社工等操作。

Swaks基本用法:

1、swaks --to test@qq.com 测试邮箱的连通性;:

2、参数说明:

--from test@qq.com //发件人邮箱;

--ehlo http://qq.com //伪造邮件ehlo头,即是发件人邮箱的域名。提供身份认证

--body "http://www.baidu.com" //引号中的内容即为邮件正文;

--header "Subject:hello" //邮件头信息,subject为邮件标题

--data ./Desktop/email.txt //将正常源邮件的内容保存成TXT文件,再作为正常邮件发送;

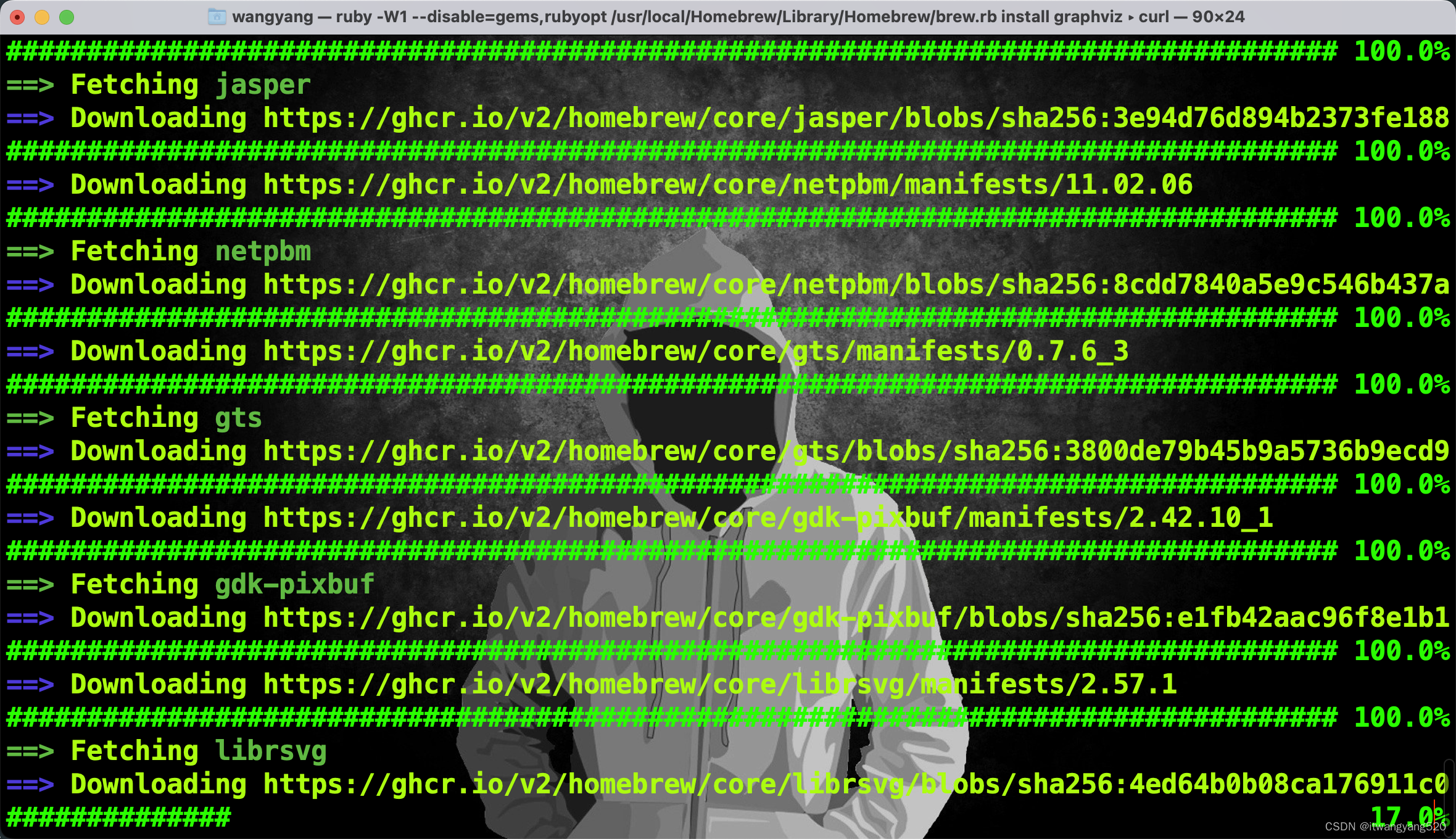

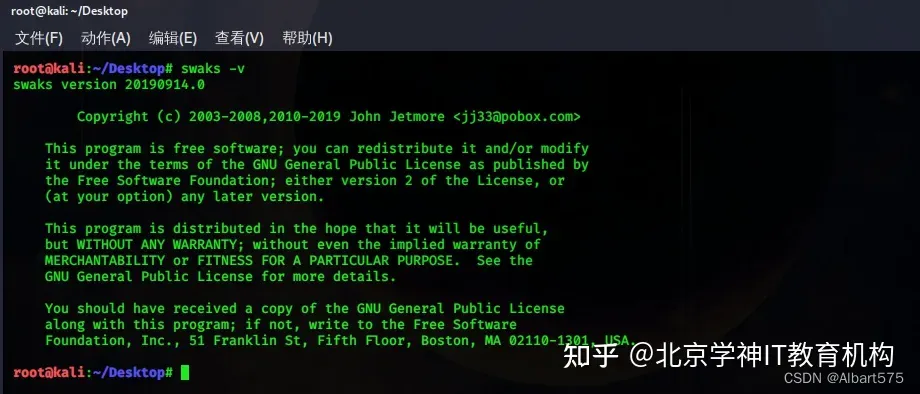

3、Kali 内置了swaks:

攻击实例

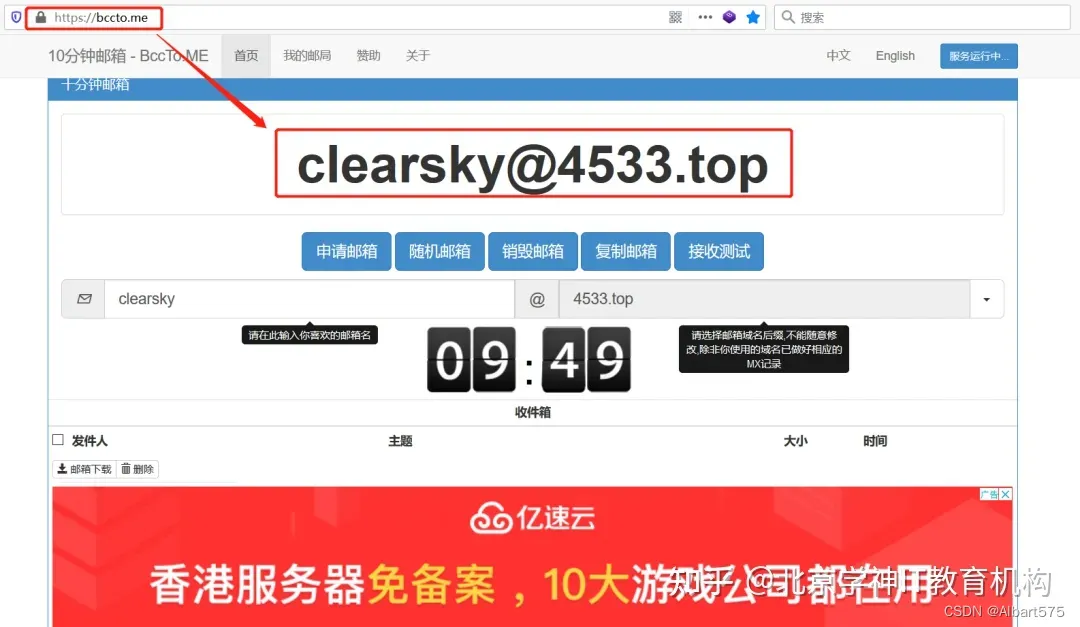

1、在以下网站申请一个临时邮箱用于收件:

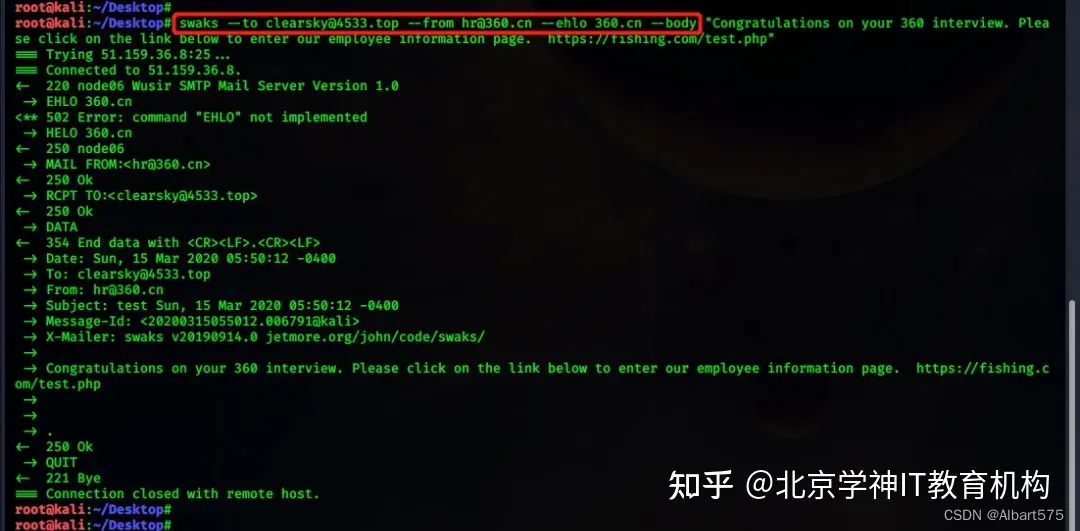

2、伪造一份来自 360hr 的邮件:

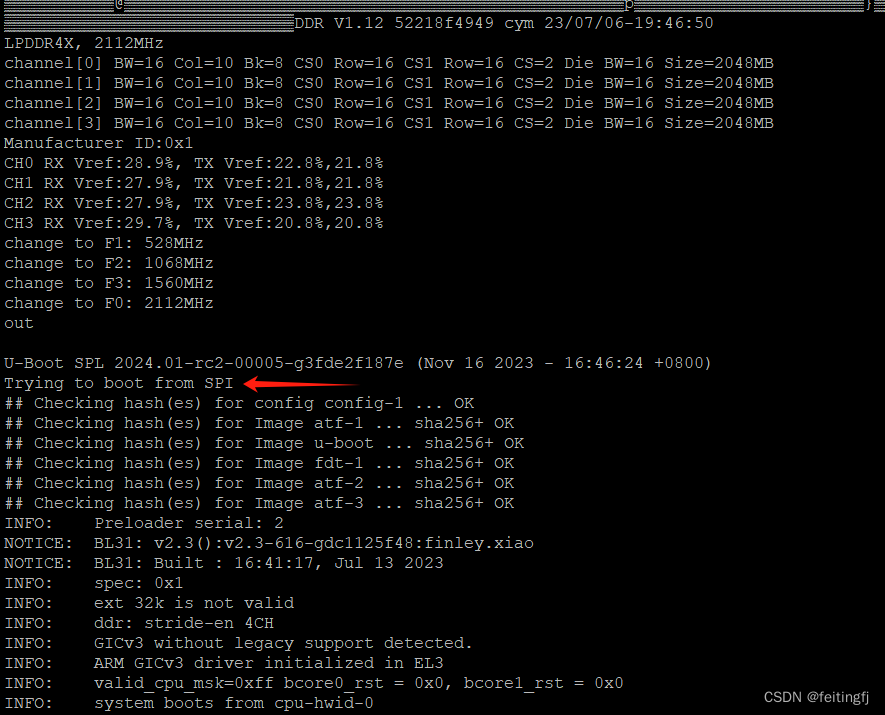

收件人为clearsky@4533.top,内容为:“Congratulations on your 360 interview. Please click on the link below to enter our employee information page. https://fishing.com/test.php”,如下图所示:

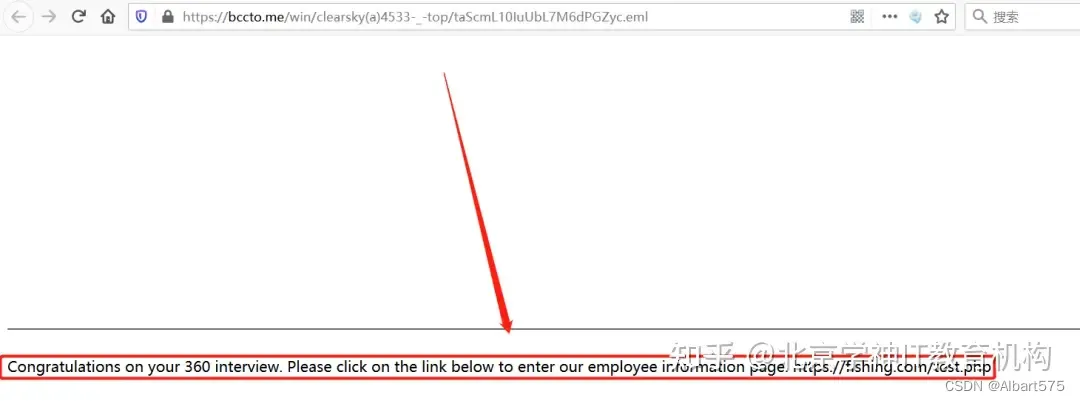

3、在临时邮箱中收到来自 360hr 的邮件:

4、点击查看邮件详情:

但是,QQ邮箱和网易云邮箱暂不可送达,应该是腾讯、网易设定的安全机制的原因!在此提醒遇到可疑邮件要查看源邮件,判断发信人IP是否为可信任的IP,不然一个贸然的操作有时候将可能导致自己被钓鱼甚至攻击!

总结

废话不多说,给出几条防范社工攻击的建议:

1.当心来路不明的服务供应商等人的电子邮件、即时简讯以及电话。在提供任何个人信息之前验证其可靠性和权威性;

2.永远不要点击来自未知发送者的电子邮件中的嵌入链接,如果有必要就使用搜索引擎寻找目标网站或手动输入网站URL;

3.永远不要在未知发送者的电子邮件中下载附件,如果有必要可以在保护视图中打开附件,这个在许多操作系统中是默认启用的;

4使用强大的防火墙来保护你的电脑空间,及时更新杀毒软件同时提高垃圾邮件过滤器的门槛;

5.下载软件及操作系统补丁,预防零日漏洞,及时跟随软件供应商发布的补丁同时尽可能快地安装补丁版本;

3.关注网站的URL,有时网上的骗子对URL做了细微的改动,将流量诱导进了自己的诈骗网站;

7.不要随意扫描二维码!你所扫描后到的网站可能是一个钓鱼网站;

8.不要轻易连接公告WIFI,进入攻击者设定的局域网环境,你的很多上网隐私将处于裸奔状态,同时容易遭受 ARP欺骗、DNS劫持、网络钓鱼等攻击!

最后,本文仅限于技术讨论与分享,严禁用于非法途径……

今天的内容就分享到这里,总结,我的教学仅供大家学习使用,希望可以对kali linux有一些心得,到这里就结束了。