量子密码学(英语:Quantum cryptography)泛指利用量子力学的特性来加密的科学。量子密码学最著名的例子是量子密钥分发,而量子密钥分发提供了通信两方安全传递密钥的方法,且该方法的安全性可被信息论所证明。目前所使用的公开密钥加密与数字签名(如ECC和RSA)在具规模的量子电脑出现后,都会在短时间内被破解。量子密码学的优势在于,除了经典密码学上的数学难题之外,再加上某些量子力学的特性,可达成经典密码学无法企及的效果。例如,以量子态加密的信息无法被克隆。又例如,任何试图尝试读取量子态的行动,都会改变量子态本身。这使得任何窃听量子态的行动会被发现。

量子密码是一种基于量子力学原理的加密方式,使用了量子比特之间的相互作用和测量来保证信息的安全性。与传统密码不同,量子密码无法被破解,因为其基于的是量子物理的本质特性,而不是数学或算法上的计算难题。

在量子密码中,发送方和接收方之间使用一对量子比特(Qubits)来加密和解密信息。发送方将要传输的信息通过量子比特发送给接收方,这个过程会通过一个叫做“量子隧道”的通道来完成。在传输过程中,如果有人试图窃取信息,就会导致量子比特的状态发生变化,使得接收方能够检测到窃听的存在。因此,量子密码不仅可以保证信息的加密安全,而且能够检测到是否有人试图窃取信息。

尽管量子密码具有极高的安全性,但是它的实现和使用仍然非常复杂和困难。需要使用先进的量子技术和设备来实现,并且需要进行严格的安全性验证和测试。因此,目前只有少数专业人士和机构能够使用和实现量子密码。

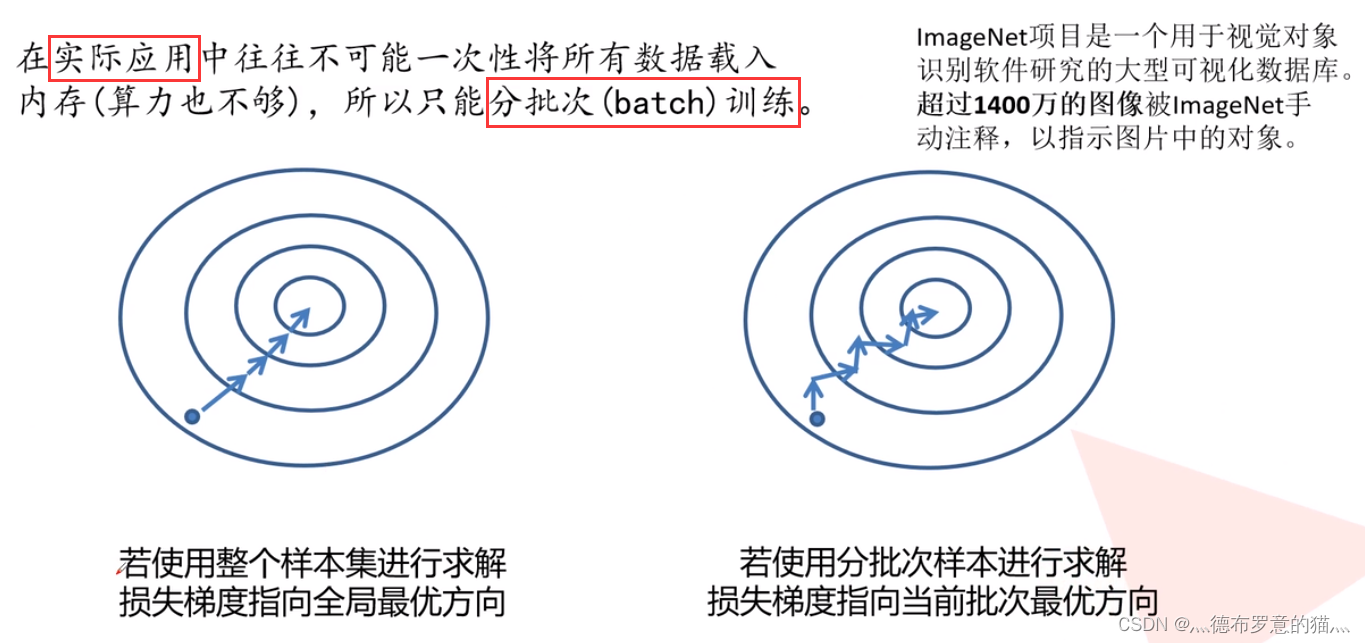

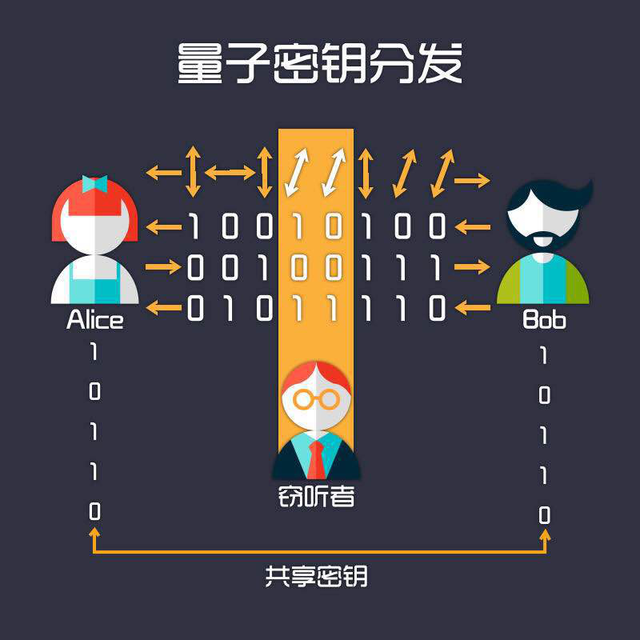

量子密码学最著名且发展最完善的应用是量子密钥分发。量子密钥分发是利用量子通信的方式,让通信双方(Alice和Bob)彼此拥有共同的密钥。在此方法中,即使窃听者(Eve)可窃听通信双方(Alice和Bob)之间所有通信,窃听者也无法学习到有关密钥的信息。这是因为Alice利用量子态来加密密钥,当Eve试图窃听时,根据观察量子态势必造成量子态改变的特性,Alice和Bob会发现他们的通信已被窃听。此时,Alice和Bob就会放弃此次的通信。一般来说,量子密钥分发只用来传递经典对称性加密所用的密钥。

量子密钥分发的安全性,可在不限制窃听者的能力之下,严格被数学所证明,这样的安全性通常被称为“无条件的安全性”。但量子密钥分发仍需要一些最基本的假设,包括量子力学的特性成立,以及Alice和Bob可对彼此的身份进行认证,否则可能遭受中间人攻击。

量子密钥分发可抵抗量子电脑的攻击是基于物理法则,而不是像后量子密码学是基于量子电脑尚未攻破的数学难题。