随着 2024 年的临近,是时候展望今年的网络安全状况了。由于网络犯罪日益复杂,预计到 2025 年,全球网络安全成本将增至 10.5 万亿美元。

人工智能的使用不断发展,网络犯罪分子变得越来越有创造力

我们注意到,联邦调查局 (FBI) 的报告越来越多,涉及通过生成人工智能制造深度伪造品,目的是通过错误信息造成严重伤害。

公共危机、家庭勒索或严重的运营中断急剧增加,并且随着技术的深入了解,特别是通过经济激励措施,可能会更频繁地发生。

一些网络犯罪分子也可能开始以创造性的方式使用人工智能来勒索敏感信息。因此,预计 2024 年将出现大量有关人工智能的新法规。

多重身份验证 (MFA) 已更改

从历史上看,MFA 一直是最能保护敏感信息的久经考验的方法。然而,这种情况可能会改变,因为我们已经看到发生了许多备受瞩目的 MFA 和社会工程攻击。

随着黑客找到了破坏系统和规避 MFA 的方法, MFA 反网络钓鱼技术的使用可能会更加广泛。此过程将允许用户通过接收特定令牌或代码来登录,这些令牌或代码不能用于从其他设备登录,并且将专门与当前会话绑定。

消费者谨防“榨汁”(Juice jacking)

今年早些时候,苹果将 USB-C 充电集成到其新产品线中,这可能为消费设备充电制定新标准。因此,每个人都将更容易使用公共充电站,这可能为 2024 年榨汁劫持活动增加提供机会。

当设备连接到受损的充电端口时,网络犯罪分子可以利用该连接下载用户数据。这种攻击模式可能不是很普遍,因此这个问题可能会得到控制,但用户在更新设备软件时必须保持警惕,以避免出现漏洞。

此外,通过使用充电块代替 USB 充电线或使用不带数据连接的充电线,消费者将能够避免被榨汁诈骗。

整体网络保护将在网络安全中继续流行

网络保护:集成的网络安全和备份,已成为网络防御的关键。鉴于人工智能和自动化的广泛使用,多层防御策略将成为防止通过人工智能定制的大规模攻击的常态。

这包括各种措施的集成,例如通过漏洞评估和补丁管理进行预防、通过端点控制解决方案进行检测以及从恢复到备份和取证分析的补救措施。

应用程序不断向平台演进

最终用户和企业客户已经习惯了集成应用程序的无缝用户体验,促使供应商更好地与客户使用的其他应用程序集成。随着集成平台的增加,预测我们将看到 API 暴露的增加。

这些平台能够以低成本为供应商以及专业应用提供商提供额外的功能,以便立即获得平台提供商的客户群。

勒索软件并未停止

2023 年,我们看到了一些人工智能辅助的社会工程攻击案例;拉斯维加斯赌场勒索软件是第一起案件。到 2024 年,此类现象将会更多,甚至可能变得普遍。

一些可能的场景是:利用人工智能欺骗受害者的声音以绕过生物识别身份验证;欺骗 IT 帮助台以重置密码或禁用 2FA;在“CEO 欺诈”社会工程场景中对个别员工进行攻击。

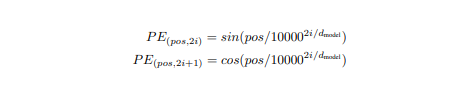

每个人和更多人都会使用 LLM 模型来生成大量文本。网络、论坛、公司博客、所有社交媒体都会充斥着这些信息,其中许多伪造不是由于客户的意图,而是由于无法区分有效的 ChatGPT 答案和 LLM 伪造。这也可能会影响维基百科等网站。

所有程序员都会使用模型来生成代码,盲目地将结果复制并粘贴到他们的程序中,就像他们过去在 Stackoverflow 中所做的那样,但规模要大得多。诊断由此产生的错误,甚至可能存在安全漏洞将很困难,其中一些漏洞甚至可以被利用,甚至可能需要额外的模型帮助。

勒索软件作者还将利用模型来开发恶意软件。因为很难推断出软件开发的意图,所以无论模型试图采取什么保护措施,总会有绕过的情况。

勒索软件将继续增长。如果大公司改进他们的保护措施对此表示怀疑,但相信我们会看到更多引人注目的勒索软件攻击:网络犯罪分子将转向中型公司,并寻找其他方法来扩大其业务规模。

目前,勒索软件部署主要是手动操作,但如果实现自动化,它将能够针对更多公司,每次勒索的钱可能会减少,但可用数量会更大。我们已经看到这种情况正在发生,一些勒索软件集团本质上是特许经营。

为了应对这些现象,网络安全支出预计将继续增长。Gartner 预计,全球网络安全和风险管理支出将从 2023 年开始增长 14.3%,达到 2150 亿美元。