针对短距离无线通信在物联网智能锁实际运用中的安全机制问题,通过理论分析和实际操作演示潜在的攻击流程,发现其存在的安全漏洞并提出可行的加固方法,并对加固后的通信系统进行CPN建模与安全性分析,对无线通信协议的安全性能提升、NFC物联网智能锁的进一步发展有很大意义。

1短距离无线通信技术

现有短距离无线通信技术在物联网领域中较为成熟应用较广的主要是NFC技术(近场通信技术)Zigbee技术和BLE技术。

NFC技术是一种短距高频的无线电技术,是最近兴起的全新设备信息交互技术,工频率为13.56MHz,工作距离限制在20cm内。通过卡、读卡器和点对点三种业务模式进行数据读取与交换,由于传输速率和距离都较低,主要应用于设备直接接触的场景,如移动支付或者身份认证。NFC 通过面对面设备交互取代了人与人的复杂交互,非常适用于传递较短的配置信息。并且其带宽能耗比较高,因此受到了能源受限终端的青睐,在注重续航和体积的设备如智能手机以及物联网设备中普及率较高。

Zigbee技术主要工作在868-868.6MHz、902~928MHz和2.42.4835 GHz 3个频段,特点为采取自组网的方式进行通信,若某条链路出现问题则迅速寻找其他信道传输数据,从而保证数据的可靠交付,目前主要应用领域为智能家居和工业自动化测控等。蓝牙技术联盟在2010年发布了针对低功设备设计的BLE4技术,BLE技术在设计之初即针对性地考虑了物联网设备的应用场景,BLE技术凭借其低功耗、覆盖范围远、价格低廉等特性迅速成为数以亿计的物联网设备及其传感器之间的首选连接标准,因此,本文重点关注BLE技术在物联网领域应用的安全问题。

1.1BLE技术

BLE是蓝牙4.x核心规范的延展,多用于物联网技术。与传统蓝牙相比,其物理层几乎全新,仅有部分派生于传统蓝牙中的基本传输速率(Basic Rateradio,BR)。

BLE采取全新广播机制,便于设发现并建立连接。BLE延迟低、速度快,从开始建立连接到连接建立完成仅需3ms。新的通用属性配置文件则简化了硬件设备和应用程序,提升了用户体验。BLE仅需纽扣电池供能,其峰值电流低、功小、作短,非常适用于物联网应用场景。

1.2BLE协议栈

BLE核心协议由物理层、链路层(Link LayerLL)逻辑链路控制层、适配协议层、通用属性层、应用层等组成。最底两层归为一子系统控制器(Controller )除应用层外的其他层则统称为主机(Host通过主机控制器接口( Host to Controller Interface,HCI)实现在控制器和主机之间实现通信。

其中主要的关键层级作用分别为:链路层用于规定设备所处的状态,即处于广播、扫描和建立/保持连接几种状态中的一种;安全管理层( Security Manager,SM)实现BLE设备通信过程中配对和密钥分发功能,并保证其他层的安全连接属性协议层(Attribute Protocol,ATT)许Client和Server通过属性的形式共享信息,用于数据传输;通用访问配置文件层(Generic Access Profile,GAP)与应用层直接连接,负责处理设备的接入方式和过程,控制设备连接与广播,确定设备间的扫描、连接、配对等过程的安全;通用属性协议(Generic Attribute ProfileGATT)建立在套的协议( Profle)特征( Characteristic服务(Service)之上,负责设备之间数据交互。每个Service和Characteristic拥有独特的UUID标识。

1.3 BLE 安全机制

BLE在LL层和GAP层均有安全机制来保证通信的可靠性间。

在LL层安全机制中,BLE设备处于连接状态时,LL层可对其负载进行加密,确保传输数据无法被攻击者破解。经过加密的报文会包含消息完整性检查,可验证发件人身份的有效性,以防重放攻击。BLE链路层使用ABS-128分组密码和密码块链接消息认证码加密。GAP层安全机制:通过GAP层定义安全链路建立和实施的模式和过程,均基于SM层中定义的规则和算法实现。

根据BLE设备双方输人输出能力的不同,BLE的鉴权方式包含4种情况:JUST Wrks,数据包基于纯文本交换,该方法用于一端设备完全没有输人输出能力的场景,如物联网设备;Passkey Entry,设备中一端显示一个6位随机数,并要求另一端输入该数字,在没有显示的情况下可能会要求两端都输入这个密码作为passkey,根据加密运算的中间值来判断输入的密码是否与显示的密码相同;Out of Band(OOB),通过BLE以外的方式传输额外的数据,如NFC,传输数据通道的安全性决定了配对过程的安全性,这种方法也可防止中间人攻击;Numeric Comparison,在两端设备分别显示一串数字,用户比较数字是否相同并确认实现认证,该模式仅需两个按键设备即可完成配对,易于小型化推广。

2智能锁通信协议研究

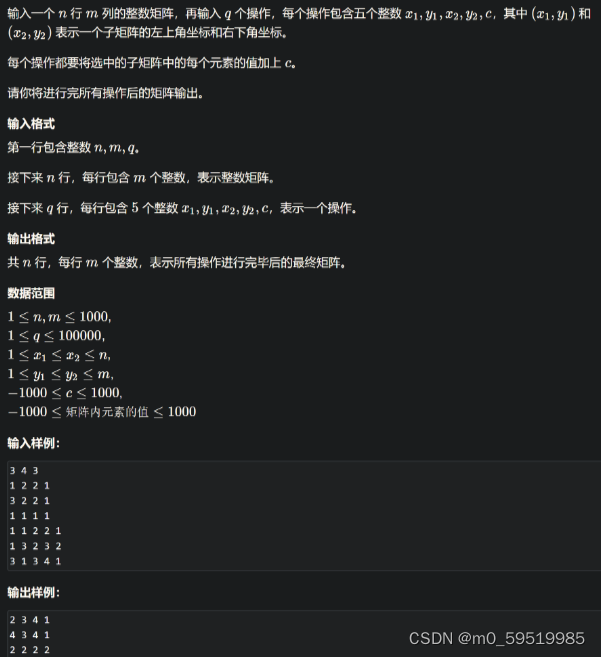

从通信协议的角度分析智能锁安全需求。为了抵抗截取、重放、篡改、加密和解密等攻击方法物联网智能锁使用的通信数据协议应具有以下4个特点。

1)认证性

抵抗伪造报文,确认通信双方身份。认证性的实现方式包括使用共享密钥、数字签名等,只有密钥或签名一致,通信才可继续。

2)秘密性

确保消息不被窃听,或者报文被攻击者窃听到其真实意义也无法被提炼。实现秘密性的方法主要是对明文进行加密处理。

3)完整性

保证消息或报文不被算改。常用的实现方法如封装和签名。

4)不可否认性

可为通信一方提供另一方参与到协议交换过程中的证据,保证双方合法利益不受侵害,可通过数字签名实现。

2.1 解锁过程

配备BLE模块的智能锁与用户智能手机连接过程可分以下几个步骤。

1)智能锁发送广播报文

智能锁的BLE模块通过特定时间间隔和发送功率向外广播ADV IND数据包,数据包中含有BLE版本智能锁BLE的MAC地址、制造商识别编号、设备名称等智能锁基本信息,对处于监听模式下设备可见。

2)手机扫码广告报文

用户手机通过云服务器鉴权后获得该智能锁开锁密钥,扫描广播报文,并匹配智能锁BLE设备对应MAC地址,发送SCAN REQ扫描请求数据包,智能锁收到此数据包后返回SCAN RSP数据作为广播包的补充,SCAN RSP中包括了UUID等更多信息。手机收到SCAN REQ后,发出CONNECT REQ连接请求,交换包括设备支持BLE版本与链路层控制信息LLControl PDU、最大传输单元MTU等数据。

3)手机读取智能锁相关数据

手机BLE模块与智能锁的BLE模块通过GATT协议交换包括特征、服务和协议的数据,通过对写入句柄handle值进行遍历查询,获取所有可用句柄对应的属性值Attribute Valuc,将数据进行存储和归类,并设置客户端特征项配置描述符,使该特征值能够发送通知和指示。

4)手机传输开锁密钥

手机BLE模块使用GATT协议中读、写、通知等动作与智能锁中的BLE模块传输开锁指令实现开锁。每个characteristic都有关联属性来定义其可能进行的操作,这些操作可单独或同时使用,如读取和写入、写人和通知、读取写入和通知。每个动作均可能需要身份验证,即为连接的加密,此情况下读写请求可能会收到来自设备的无授权回应,授权成功则可以进行下一步的操作。手机通过向智能锁BLE模块传输开锁指令获得授权,验证通过后可写人开锁指令等操作,否则,几秒钟后智能锁将断开连接。

出处 信息网络安全

原标题 基于短距离无线通信的物联网智能锁安全机制研究

作者 金志刚 吴桐 李根

参考资料

https://www.hooketech.com/intelligent-security-lock.html