一、薪资补贴EXE - ICO:

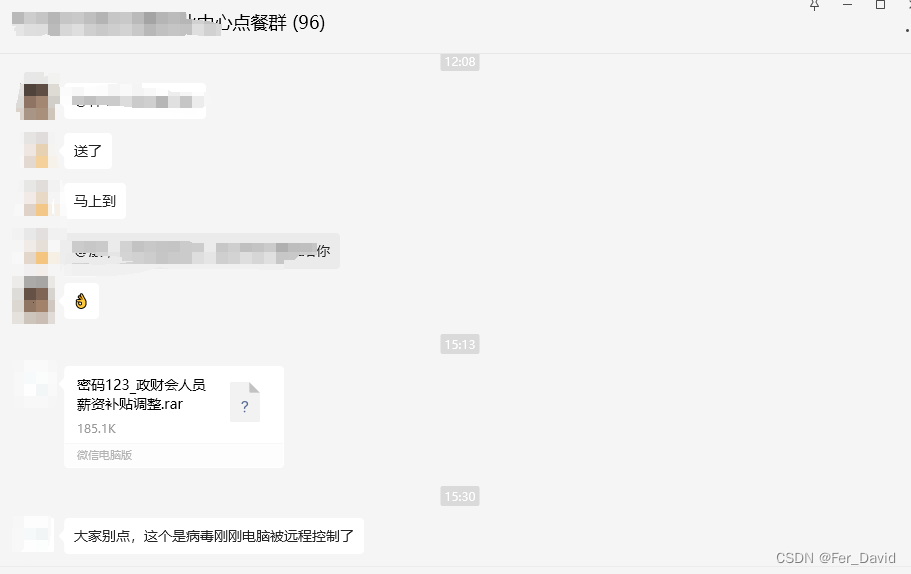

摸鱼日记:今天下午发现一位男士在点餐群里发了一个文件,并提醒称刚刚被远程控制,所以比较好奇的对文件弄了一弄:

下载解压后发现名为密码123_政财会人员薪资补贴调整.exe大小才203KB,而且还是EXE,密码还跟你说是密码_123,哇擦嘞,什么薪资调整公告还要exe发,果然是钓鱼佬大哥!对于同行业的小伙伴一眼就能看出有问题,或许看文件名字就知道!但是对于一些其它行业或者不是经常接触电脑的人就点开了…

EXE已上微步沙箱,可以通过HASH搜

SHA256:bc09a4abcd910dee1fba2dd17ca4fad999ebd43be50a3c46cd3ae253d594199f

MD5:65c9b65b265295a1940c58da41f0ca78

SHA1:7160c03fdc3592d975ced3aebbbbb04b76db7e51URL:

https://s.threatbook.com/report/file/bc09a4abcd910dee1fba2dd17ca4fad999ebd43be50a3c46cd3ae253d594199f

二、目的性

经常钓鱼的朋友们都知道,有些人的目的性是为了更方便的诈骗,之前有个案例:诈骗A对财务A进行投毒,财务A中招,诈骗A远程控制财务A的电脑把诈骗A的微信备注改为某老板!结果人家财务A在电脑钱坐着,刚好看到了这些操作,随后报警!根据微步5个月前的文章称,关联5个团伙,也有可能存在恶意软件的售卖或出租等

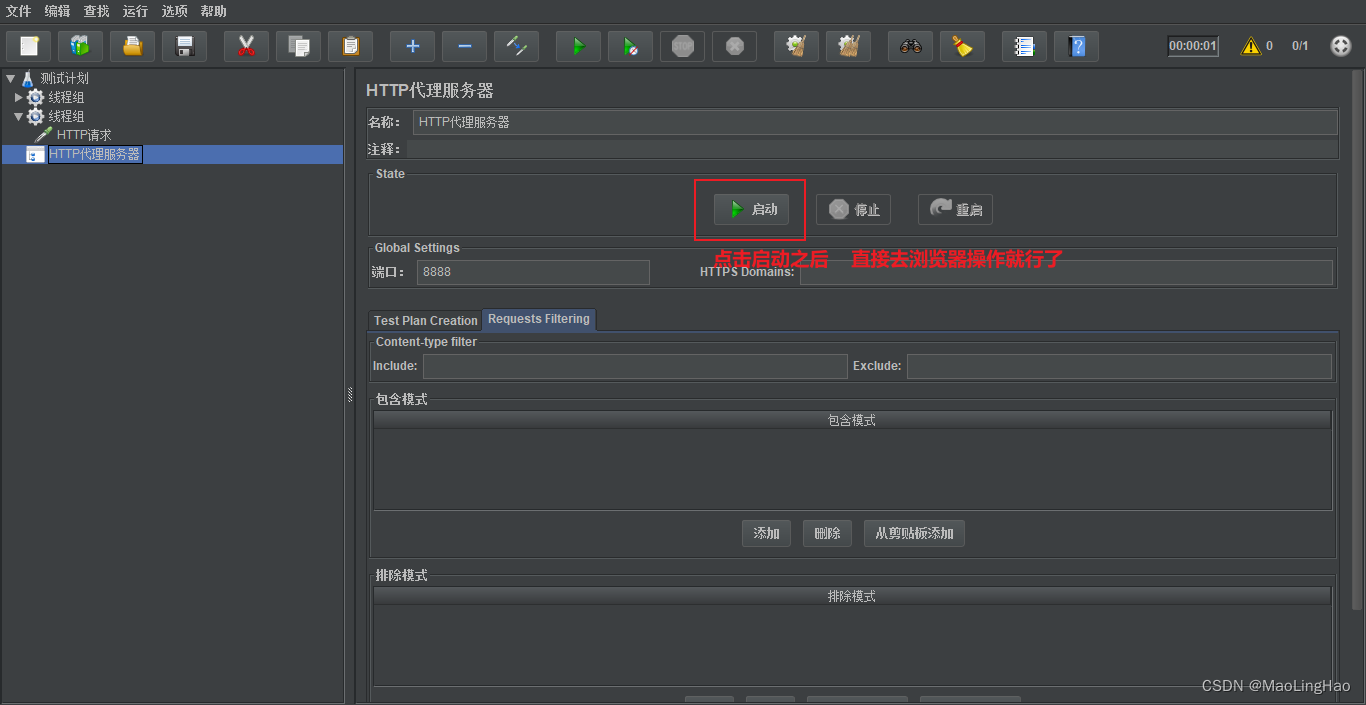

三、样本简单分析:

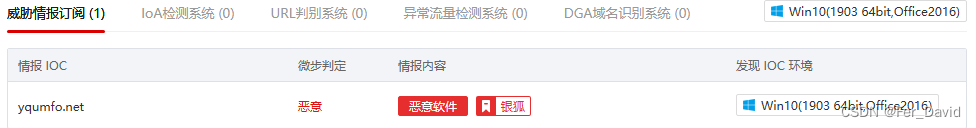

威胁情报

微步沙箱情报检测检出了关联一款名为【银狐】的恶意软件,情报IOC为:yqumfo.net

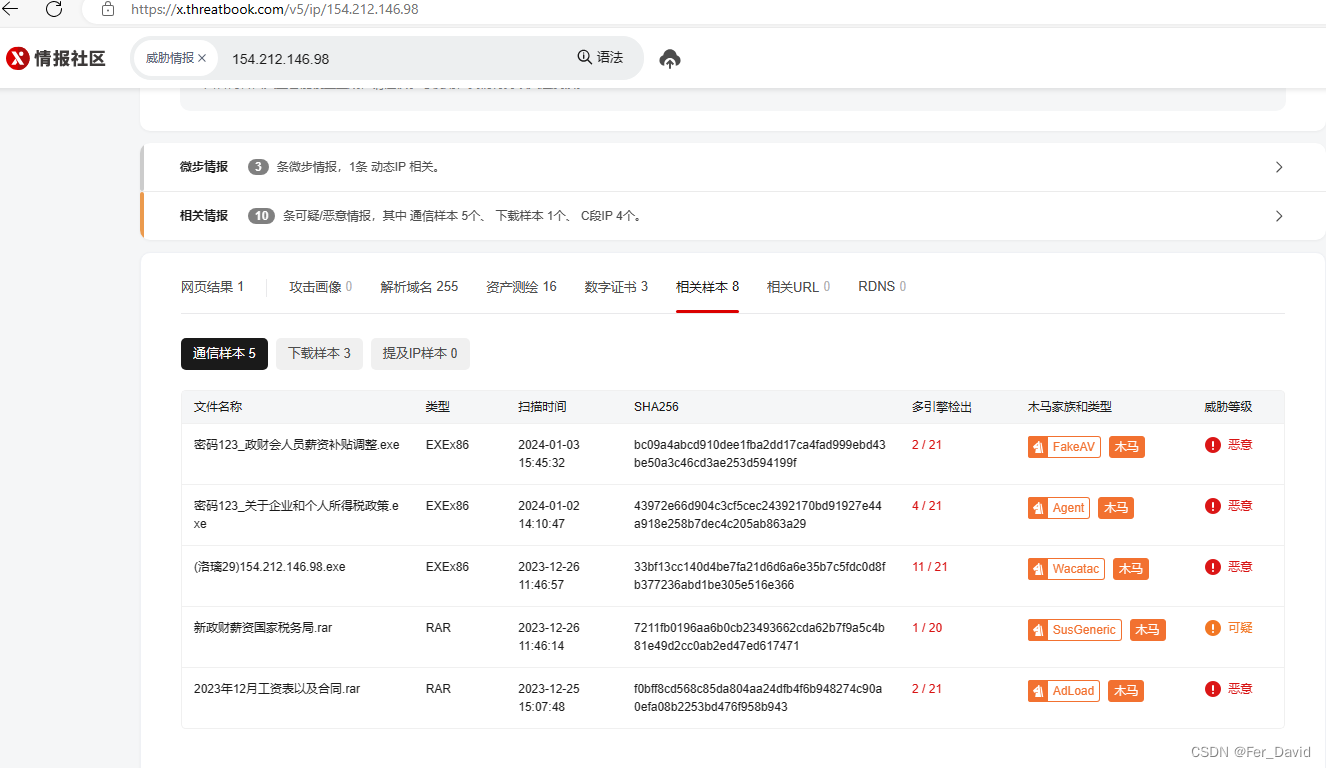

网络通信行为

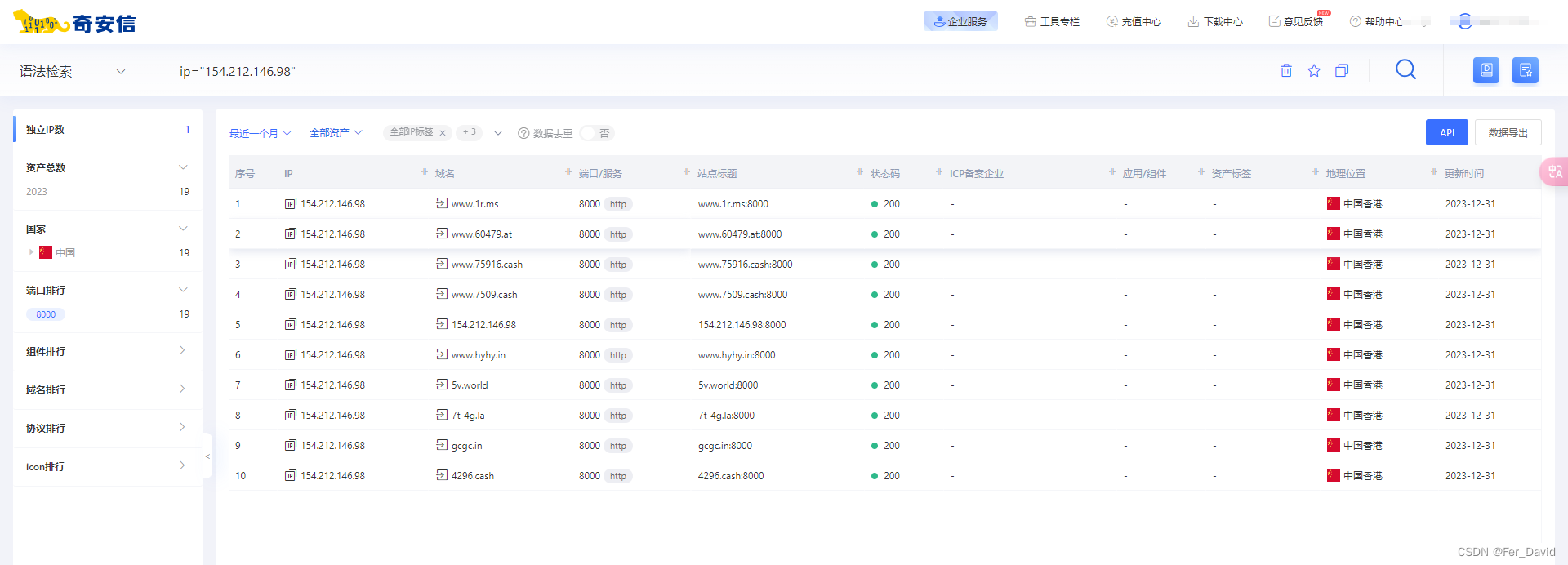

IP地址:

154.212.146.98

域名:

yqumfo.net

HTTP:

http://154.212.146.98:8000/ll-29

http://154.212.146.98:8000/1

http://154.212.146.98:8000/2

http://154.212.146.98:8000/3

http://154.212.146.98:8000/4

通过威胁情报中的域名和恶意软件通信中的域名是一致的,那么情报的准确性就提高了,可以通过搜索其它关于【银狐】的恶意软件分析报告

可以直接通过IP或者域名、DNS、YAra规则进行继续跟踪样本更新等!

这里把IOC留这里:https://x.threatbook.com/v5/domain/yqumfo.net

这个是IP - IOC:https://x.threatbook.com/v5/ip/154.212.146.98

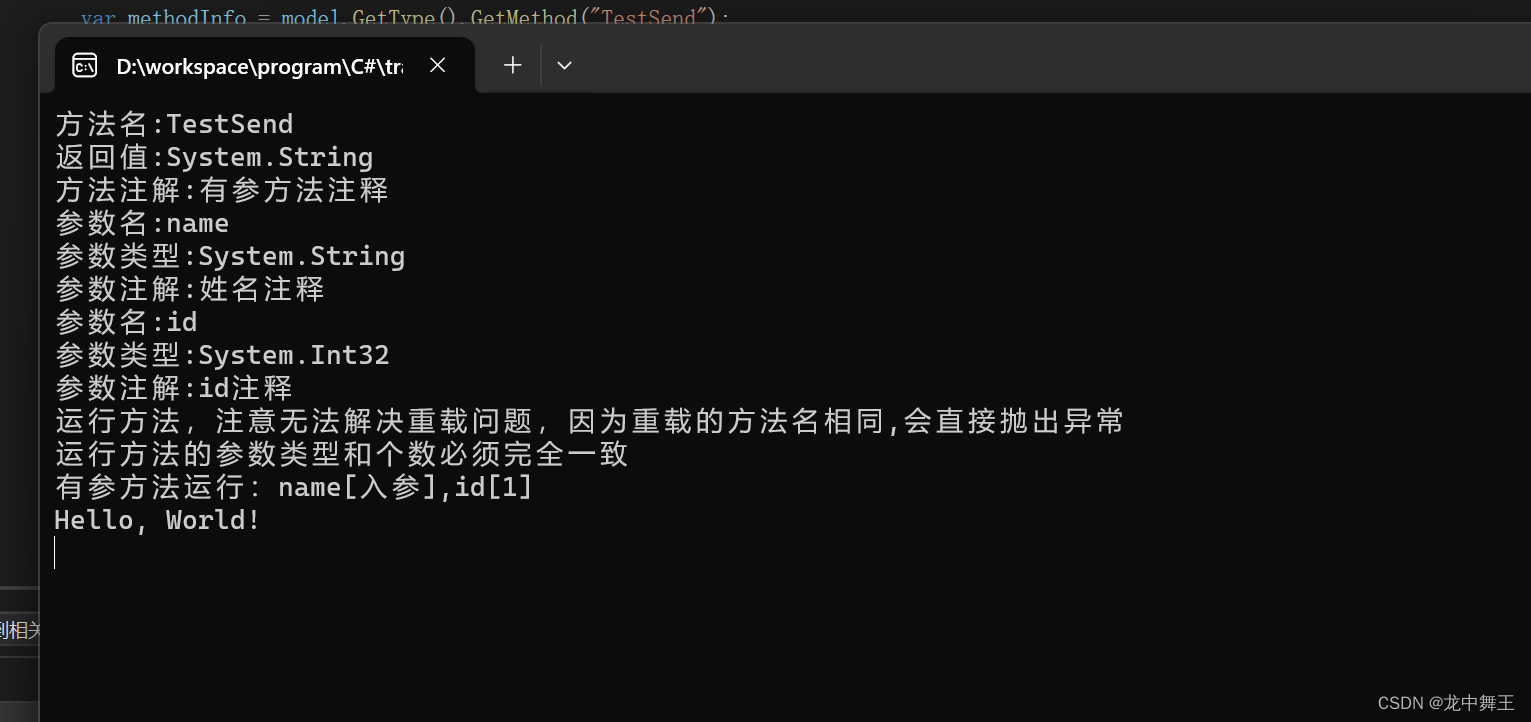

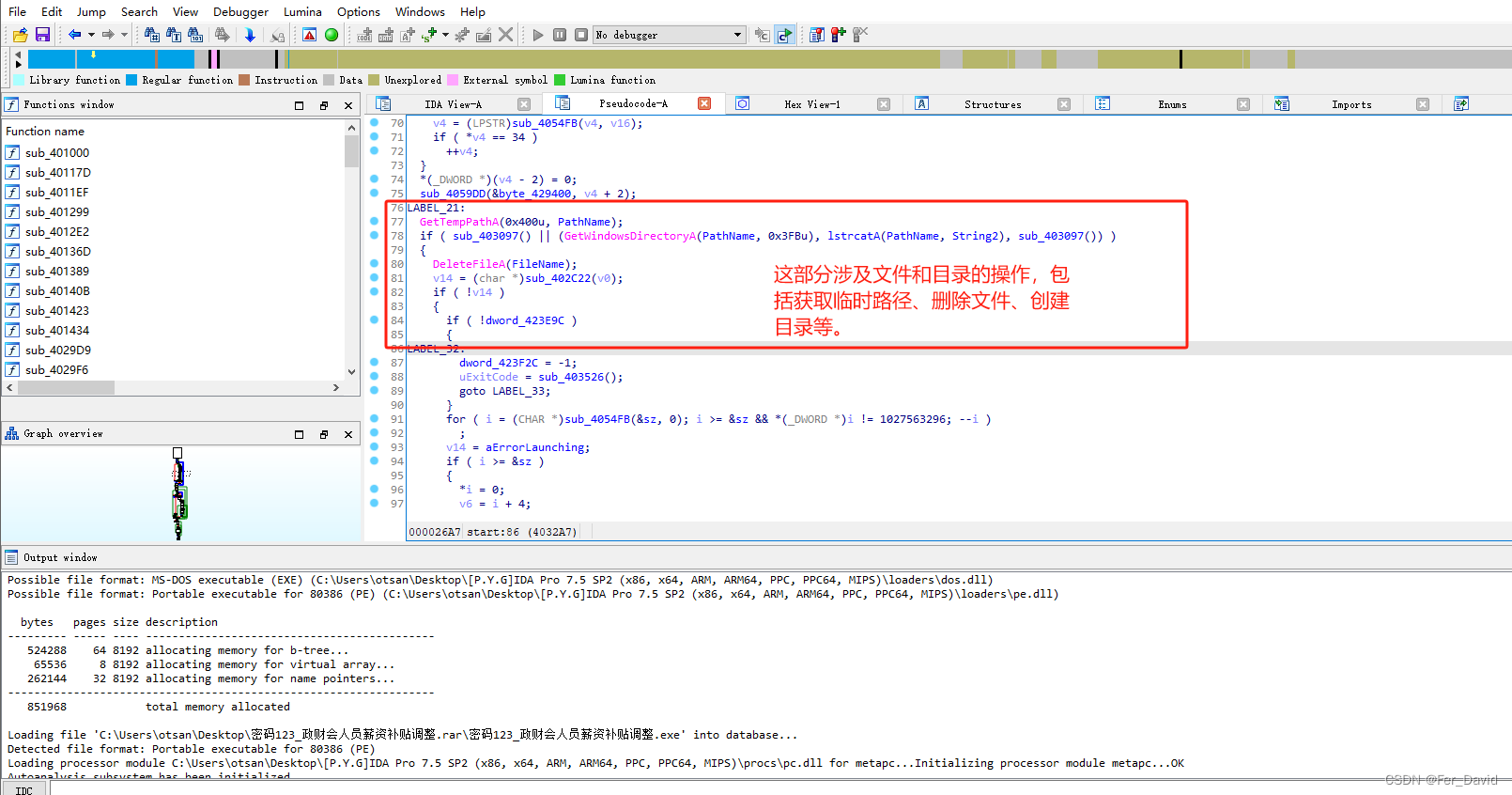

三、YARA编写

然后这个马的体积很小,随便提一点恶意软件的规则方式来编写YARA规则,这里个练手写个YARA 规则包含了代码中可能引起关注的函数。简单的示例,实际上可能需要更详细的规则来确保检测到特定的恶意行为。规则中的字符串可以根据实际需要进行调整,以确保适应目标代码的变体。

// 规则:检测给定代码中的可疑活动rule Detect_Suspicious_Activities {meta:description = "检测在提供的代码中的可疑活动"author = "Your Name"reference = "参考其他信息的链接"// 规则条件strings:// 字符串表示可疑函数$str_InitCommonControls = "InitCommonControls"$str_SetErrorMode = "SetErrorMode"$str_OleInitialize = "OleInitialize"$str_SHGetFileInfoA = "SHGetFileInfoA"$str_GetCommandLineA = "GetCommandLineA"$str_lstrcatA = "lstrcatA"$str_DeleteFileA = "DeleteFileA"$str_CreateDirectoryA = "CreateDirectoryA"$str_SetCurrentDirectoryA = "SetCurrentDirectoryA"$str_CopyFileA = "CopyFileA"$str_CloseHandle = "CloseHandle"$str_ExitProcess = "ExitProcess"$str_ExitWindowsEx = "ExitWindowsEx"$str_sub_405CFF = "sub_405CFF"$str_sub_403526 = "sub_403526"$str_sub_40529E = "sub_40529E"$str_sub_40344C = "sub_40344C"$str_OleUninitialize = "OleUninitialize"condition:// 检测是否存在任何可疑函数调用any of them

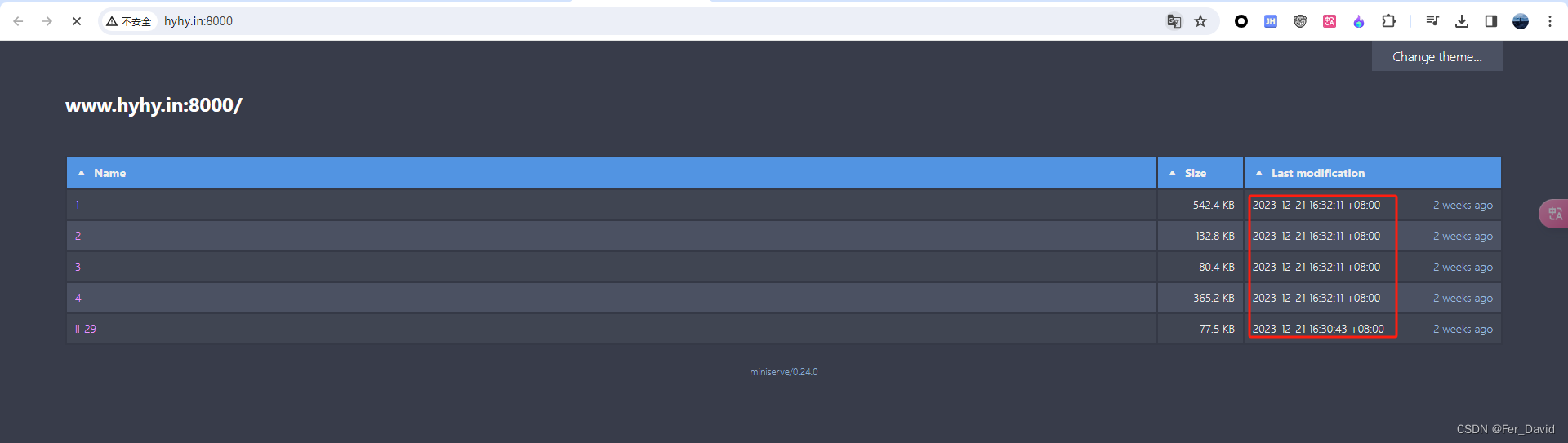

}四、资产信息

获取样本最新创建时间 - 2023-12-21 16:32:11 +08:00

文件释放:

这里留一个Virustotal 沙箱报告URL:【有空续写】

https://www.virustotal.com/gui/file/bc09a4abcd910dee1fba2dd17ca4fad999ebd43be50a3c46cd3ae253d594199f/detection

![[Mac软件]Boxy SVG 4.20.0 矢量图形编辑器](https://img-blog.csdnimg.cn/direct/a6f2291bbfa54b5bab57211e8915aed7.png)